Uma nova campanha de ransomware é capaz de travar arquivos e bloquear computadores em apenas 15 minutos, usando uma imagem violenta como forma de chocar suas vítimas. O ataque acontece por meio de e-mails fraudulentos que chegam disfarçados como tabelas de fornecedores, citando negócios supostamente em andamento, e é disseminado em massa, atingindo tanto empresas quanto usuários finais.

O golpe não tem alvo definido, assim como não existe a intenção de roubar dados ou realizar estudos de redes comprometidas antes de realizar o sequestro digital. De acordo com os especialistas da Cofense, responsáveis pelo alerta relacionado à prática, a campanha também utiliza o MicroCop, uma família antiga de ransomware que segue em atividade, sendo usada em ataques de baixa sofisticação como os que foram detectados pelos pesquisadores.

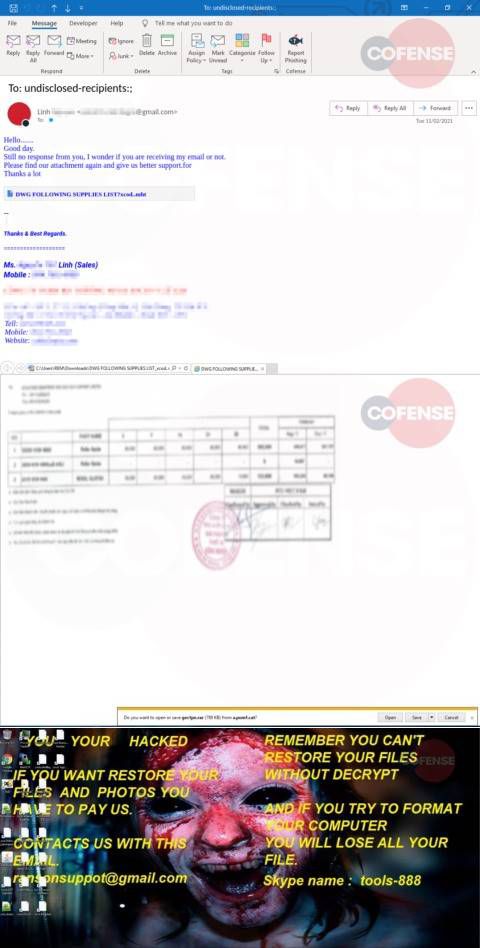

Os e-mails chegam como se fossem respostas a solicitações antigas, com cotações e planilhas enviadas em um link da nuvem do Google, com o Drive sendo usado para entregar o malware e evadir a detecção por sistemas de segurança. Ao ser aberto, o documento aparece borrado, mas permite enxergar informações, assinaturas e carimbos, aumentando a aparência de legitimidade; por trás, acontece o download de um arquivo RAR que traz, em seu interior, o executável responsável pelo ataque.

Campanha de ransomware utiliza documentos com aparência legítima e links do Google Drive para entregar ransomware que usa imagem pesada para chocar as vítimas (Imagem: Reprodução/Cofense)

O ransomware começa a agir assim que o download termina, tirando screenshots da tela e travando arquivos. Ao final, o papel de parede do Windows é modificado para a imagem de um zumbi ensanguentado, contendo também os contatos da quadrilha responsável pelo ataque. Apenas o navegador de internet permanece funcionando no computador infectado, mas apenas o acesso a sites pertencentes aos criminosos é permitido.

De acordo com a Cofense, os resgates exigidos são altos, enquanto a aparência grotesca ajuda a aumentar a pressão sobre as vítimas. Por outro lado, o uso de um malware antigo também abre as portas para mitigação, incluindo o uso de um desencriptador criado pelo especialista em segurança Michael Gillespie e liberado em 2016. Os pesquisadores, entretanto, dizem não ter experimentado as soluções contra a praga usada nesta campanha mais recente, com uma variante imune à liberação pelo software podendo ser a responsável pela nova onda de comprometimentos.

Como sempre, a recomendação é de cuidado na abertura de arquivos que cheguem por e-mail, seja na forma de anexos ou links para serviços na nuvem. Vale a pena confirmar se as transações efetivamente estão acontecendo e se a comunicação é válida antes de clicar, além de manter sistemas operacionais atualizados e softwares de segurança sempre ativos, já que eles garantem proteção contra ameaças mais básicas e conhecidas.

Fonte: Cofense