Divulgação/Check Point

Divulgação/Check Point

E 2022 já começa com detalhes sobre novas ameaças virtuais. Segundo um relatório da firma de segurança Sophos, criminosos estão usando o modo de segurança do Windows em conjunto com a ferramenta de administração remota AnyDesk para invadir e comprometer máquinas de empresas e de usuários.

Essa atuação conjunta e maliciosa abre o espaço para infecção com AvosLocker, um ransomware-as-a-service (termo dado para sequestros virtuais onde os controladores só alugam a estrutura, em vez de a criar do zero) relativamente novo, tendo aparecido pela primeira vez no final de junho de 2021, e desde então vem sido cada vez mais usado em golpes digitais. A ameaça, segundo a Sophos, já foi detectada nas Américas, Oriente Médio e Ásia-Pacífico, e tem como foco os sistemas Windows e Linux.

Pesquisadores da empresa afirma que o ataque começa quando as vítimas executam um instalador modificado do AnyDesk em seus computadores, que exigem que a instalação seja realizada no modo de segurança do Windows.

Com o software tendo sido instalado no modo de segurança, scripts maliciosos desativam opções de prevenção de ameaças presentes no sistema Windows, finalizando o processo infectando a máquina com o AvosLocker.

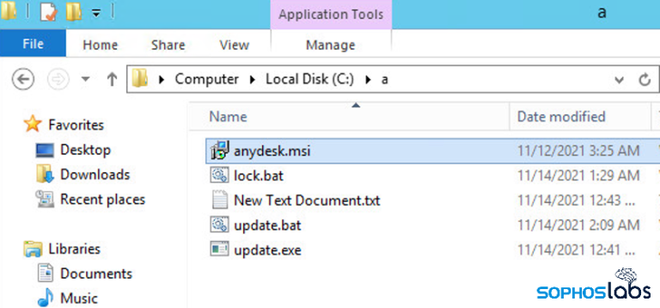

Criminosos usam instalador modificado do AnyDesk para infectar máquinas. (Imagem: Reprodução/Sophos_

“Esse método de ataque cria um cenário no qual os invasores têm controle remoto total sobre todas as máquinas que configuraram com AnyDesk, enquanto a organização-alvo provavelmente tem o acesso remoto bloqueado para esses computadores. A equipe não tinha visto esses componentes utilizados para ransomware e certamente nunca não juntos”, explica Peter Mackenzie, Diretor de Resposta a Incidentes da Sophos.

Processos desativados na implantação

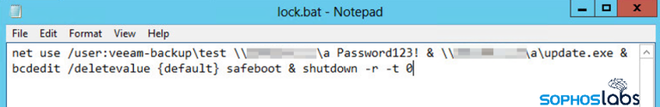

O comando que deixa a ameaça com persistência nas máquinas afetadas. (Imagem: Reprodução/Sophos)

Os pesquisadores da Sophos responsáveis por investigar a implantação do ransomware descobriram que a sequência principal começa com invasores que utilizam o PDQ Deploy para executar um script em lote chamado love.bat, update.bat ou lock.bat nas máquinas-alvo. O script emite e implementa uma série de comandos que preparam os dispositivos para o lançamento do ransomware e, em seguida, se reinicia no modo de segurança.

A sequência de comando leva aproximadamente cinco segundos para ser executada e inclui o seguinte:

- Desativação dos serviços de atualização do Windows e Windows Defender;

- Tentativa de desativação dos componentes de soluções de software de segurança comercial que podem ser executados no modo de segurança;

- Instalação da ferramenta legítima de administração remota AnyDesk e configuração para ser executada no modo de segurança enquanto estiver conectada à rede, o que garante comando e controle contínuos por parte do invasor;

- Configuração de uma nova conta com detalhes de login automático e, em seguida, conexão ao controlador de domínio de destino para acesso remoto e execução do ransomware, chamada update.exe.

Por fim, mesmo que o ransomware falhe em criptografar os arquivos da máquina, todos os scripts instalados durante a implantação da ameaça fazem com que ela se torne persistente, com os criminosos responsáveis pelo seu controle podendo tentar novamente bloquear o sistema após uma reinicialização, por exemplo.

“A mensagem para as equipes de segurança de TI que enfrentam esse tipo de ataque é que, mesmo que o ransomware falhe na execução, até que eles limpem todos os rastros da implantação do AnyDesk dos invasores em cada máquina afetada, elas permanecerão expostas, pois os invasores têm acesso à rede da organização e pode bloqueá-la novamente a qualquer momento”, completa Mackenzie.

Para proteção contra o AvosLocker, valem as mesmas dicas usadas para a maioria dos ataques ransomware:

- Faça um backup offline de seus dados;

- Evite clicar em links suspeitos e baixar arquivos de fontes desconhecidas;

- Atualize o sistema operacional e softwares sempre que possível;

- Use senhas fortes;

- Faça uso da autenticação de múltiplos fatores.