Erros humanos acontecem e custa caro caso não tenha uma solução contra perda de arquivos.

Você já sentiu aquele frio na barriga ao perceber que um arquivo crítico foi deletado por engano ou alterado incorretamente? No ambiente corporativo, tempo é dinheiro, e esperar horas por uma restauração de backup completo pode paralisar sua operação.

É aqui que entra o Shadow Copy (Cópias de Sombra) do Windows Server: uma solução de versionamento automático que permite recuperar arquivos em segundos.

O que é o Shadow Copy?

O Shadow Copy é uma funcionalidade nativa do Windows Server que salva cópias automáticas dos arquivos armazenados no servidor em horários programados.

E funciona como um “histórico” dos arquivos: sempre que necessário, é possível voltar para versões anteriores e recuperar dados de forma simples e rápida.

Usuários autorizados podem restaurar arquivos diretamente pelo Windows Explorer, reduzindo tempo de parada e agilizando a recuperação.

Como funciona na prática?

Quando o Shadow Copy está ativo em um volume:

- O sistema cria snapshots periódicos dos arquivos.

- Alterações realizadas não eliminam versões anteriores.

- Usuários podem acessar a aba “Versões Anteriores” para recuperar documentos.

- A restauração pode ser feita em poucos cliques.

Esse mecanismo utiliza snapshots em nível de volume, garantindo eficiência e baixo impacto no desempenho quando configurado corretamente.

Principais vantagens para empresas

✅ Recuperação rápida de arquivos excluídos ou alterados indevidamente

✅ Redução de chamados técnicos para restauração simples

✅ Maior autonomia para os usuários finais

✅ Proteção adicional contra erros humanos

✅ Complemento importante à estratégia de backup corporativo

✅ Menor tempo de indisponibilidade operacional

Shadow Copy substitui backup?

Não. O Shadow Copy não substitui soluções de backup tradicionais. Ele funciona como uma camada adicional de proteção focada em recuperação rápida do dia a dia.

Quando implementar?

O versionamento é indispensável para:

- Servidores de arquivos com alto volume de modificações.

- Ambientes colaborativos onde múltiplos usuários editam os mesmos documentos.

- Empresas que buscam conformidade com boas práticas de segurança de dados.

- dados.

Implementação Profissional

Ativar o Shadow Copy sem planejamento pode consumir todo o espaço em disco do seu servidor ou impactar a performance.

A CITIS realiza a análise técnica do ambiente de TI para definir a frequência ideal de snapshots e uma gestão inteligente do armazenamento, garantindo que sua empresa tenha essa “janela para o passado” configurada de forma segura, eficiente e alinhada às melhores práticas.

Reduza riscos operacionais e ganhe agilidade na recuperação de dados com uma estratégia moderna de proteção.

Conte com a CITIS para evoluir a segurança e a disponibilidade das informações da sua empresa.

Por Francis Junio

A transformação digital levou muitas empresas a migrarem parte de suas operações para a nuvem, mas nem todas concluíram esse processo. O resultado é um ambiente híbrido, onde dados e sistemas convivem entre servidores locais e plataformas em nuvem.

Essa configuração, embora flexível, traz desafios significativos de governança e segurança.

O desafio da transição

Quando as informações estão distribuídas entre diferentes ambientes, manter o controle, a visibilidade e a conformidade torna-se mais complexo.

Sem uma governança consistente, é comum enfrentar problemas como:

- Falta de padronização nas políticas de acesso;

- Dificuldade para rastrear atividades e auditorias;

- Vulnerabilidades de segurança e falhas de backup;

- Risco de não conformidade com a LGPD e normas de proteção de dados.

Unindo o melhor dos dois mundos

A solução está em adotar políticas integradas de governança híbrida, que unifiquem práticas de gestão e proteção de dados em todos os ambientes.

Algumas recomendações fundamentais incluem:

✅ Definir regras únicas de acesso e autenticação para ambientes locais e em nuvem;

✅ Centralizar logs e auditorias em uma plataforma unificada;

✅ Aplicar criptografia e backups automáticos de forma consistente;

✅ Estabelecer processos claros de classificação e ciclo de vida dos dados;

✅ Promover integração entre as equipes de infraestrutura e segurança.

O caminho para uma governança eficiente

Mais do que uma tendência, a governança de dados híbrida é uma necessidade estratégica para empresas que buscam segurança, eficiência e conformidade em um cenário de transformação digital constante.

Com uma abordagem bem estruturada, é possível unir a flexibilidade da nuvem à estabilidade do ambiente local, mantendo o controle total sobre as informações corporativas.

Conteúdo produzido pela CITIS

Ao longo de 2025, os dispositivos Android continuaram sendo um dos principais alvos de ataques cibernéticos, especialmente na América Latina, devido à ampla base de usuários, à fragmentação do ecossistema e ao uso de versões antigas do sistema operacional. Essa combinação torna muitos aparelhos mais vulneráveis e facilita a atuação de agentes maliciosos.

O que dominou o cenário de ataques

Os malwares que mais se destacaram em 2025 exploraram tanto vulnerabilidades antigas quanto técnicas conhecidas de invasão, adaptando-se aos métodos atuais de disseminação — incluindo APKs modificados fora das lojas oficiais, campanhas de phishing por SMS e aplicativos com poucos sinais de legitimidade.

Explorações de vulnerabilidades legadas

Algumas famílias maliciosas aproveitaram brechas de segurança que existem há anos em componentes como o WebView — particularmente em apps compilados com versões antigas do Android. Isso demonstra que falta de atualização dos aplicativos e do sistema é um vetor persistente de ataque.

Exploits de escalonamento de privilégios

Existem conjuntos de exploits que possibilitam que malwares obtenham acesso root em dispositivos vulneráveis. Esses mecanismos, usados há mais de uma década, continuam rentáveis quando incorporados a ferramentas maliciosas que multiplicam permissões e comprometem a segurança do sistema.

Botnets e malware em dispositivos Android TV

Além de smartphones, dispositivos como Android TV e set-top boxes também foram vinculados a campanhas maliciosas, com variantes que se comportam como botnets — conectando aparelhos a redes controladas por criminosos e ampliando o impacto dos ataques.

Tendências e lições para 2026

O que 2025 mostrou é que ameaças “tradicionais” continuam relevantes, mas não estão sozinhas. Trojanos bancários, exploits antigos reinventados e botnets móveis ressaltam a necessidade de medidas de segurança mais robustas:

- Atualização contínua do sistema e dos aplicativos — versões obsoletas são portas abertas para invasores.

- Downloads apenas de lojas oficiais e verificadas — desviando ou ignorando fontes desconhecidas ajuda a reduzir riscos.

- Cuidado com permissões e mensagens suspeitas — técnicas de engenharia social ainda são um dos principais caminhos de propagação de malware.

À medida que avançamos em 2026, a lição é clara: a segurança do Android começa com hábitos preventivos — desde manter o sistema atualizado até adotar soluções de proteção confiáveis.

Por Citis

A T.I raramente é lembrada quando tudo está funcionando e isso é justamente o sinal de que ela está cumprindo com sucesso seu papel: ser a base invisível e silenciosa que sustenta as operações.

Ela está presente em cada processo, decisão e resultado dentro das empresas. Quando os sistemas estão no ar, os dados circulam entre setores e os backups rodam sem falhas, há sempre um time de T.I atuando nos bastidores para garantir que a operação nunca pare.

A Tecnologia da Informação é a estrutura que possibilita o funcionamento de praticamente todas as atividades modernas, da comunicação interna de uma organização à navegação na internet.

Quando essa base é sólida e estável, o foco natural se volta para as atividades que ela viabiliza, e não para a infraestrutura que as mantém de pé.

Mais do que suporte: uma base estratégica

Durante muito tempo, a T.I foi vista apenas como uma área de suporte. Hoje, ela é reconhecida como a espinha dorsal da infraestrutura corporativa, essencial para conectar pessoas, dados e processos com segurança e eficiência.

A equipe de T.I é responsável por:

- Manter sistemas e servidores sempre disponíveis;

- Garantir a segurança da informação, protegendo dados e comunicações;

- Implementar soluções que aumentam a produtividade e reduzem falhas;

- Atuar de forma proativa, prevenindo incidentes e assegurando a continuidade dos negócios.

Quando tudo funciona, a T.I está lá

A percepção da Tecnologia da Informação costuma surgir de forma reativa, ou seja, só quando algo deixa de funcionar é que sua importância vem à tona.

Mas é justamente no silêncio do funcionamento perfeito que se revela o verdadeiro valor da T.I: a capacidade de sustentar toda a estrutura tecnológica de uma empresa com eficiência, segurança e visão de futuro.

Na Citis, acreditamos que a tecnologia deve ser um alicerce confiável para o crescimento dos negócios.

Por isso, temos as soluções mais completas em infraestrutura e gestão de T.I, com foco em continuidade, segurança e performance, para que empresas de todos os portes possam operar com confiança e se preparar para o futuro digital.

Nos bastidores ou na linha de frente, estamos sempre prontos para garantir que tudo continue funcionando do jeito certo.

O ransomware continua sendo uma das ameaças mais críticas para empresas de todos os portes. Além de causar indisponibilidade de sistemas e perda de dados, um único ataque pode gerar prejuízos financeiros e comprometer a confiança de clientes e parceiros.

Para enfrentar esse cenário, a Bitdefender oferece uma das soluções mais eficazes do mercado, combinando prevenção proativa, detecção em tempo real e resposta automatizada.

Como a mitigação de ransomware funciona na prática

A tecnologia da Bitdefender vai além da simples detecção de malware. Ela atua em múltiplas camadas de proteção, desde o endpoint até a nuvem, utilizando inteligência artificial, análise comportamental e machine learning para identificar atividades suspeitas antes que o ataque se consolide.

Entre os principais recursos estão:

- Análise de comportamento e detecção de anomalias: identifica processos e padrões típicos de ransomware, mesmo sem assinatura conhecida.

- Proteção contra exploits: bloqueia tentativas de explorar vulnerabilidades em sistemas e aplicativos.

- Rollback automático: em caso de tentativa de criptografia, restaura os arquivos afetados, reduzindo o impacto.

- Isolamento e resposta automatizada: interrompe o processo malicioso e isola o dispositivo comprometido, evitando a propagação.

Benefícios para a gestão e a operação de T.I

Com o Bitdefender GravityZone, sua equipe de T.I tem visibilidade centralizada, relatórios detalhados e políticas configuráveis por grupo ou dispositivo. Isso garante controle total do ambiente e resposta rápida a incidentes, sem comprometer a produtividade dos usuários.

Além disso, a integração com ferramentas de segurança e gestão existentes permite uma defesa unificada e escalável, adequada a ambientes híbridos e distribuídos.

Mitigar o ransomware não é apenas reagir, mas antecipar-se às ameaças. Com as soluções da Bitdefender implementadas pela Citis, a sua empresa conta com proteção contínua, detecção inteligente e resposta automatizada, mantendo dados, operações e reputação em segurança.

Aqui você encontra as soluções ideais para proteger sua infraestrutura de ponta a ponta. Entre em contato e saiba mais.

A área de T.I é o coração das operações de qualquer empresa moderna. Mas, mesmo com boas ferramentas, é comum que desafios do dia a dia impactem a produtividade e a segurança. Confira os principais problemas que ocorrem na T.I de uma empresa e quais ações pode tomar para mitigá-los:

⚙️ 1. Lentidão e falhas nos sistemas

Problema: sistemas lentos ou que travam comprometem a rotina de trabalho e a satisfação dos usuários.

Solução: invista em monitoramento proativo de infraestrutura, atualizações periódicas e soluções de automação para detectar e corrigir gargalos antes que causem impacto.

🔐 2. Falta de segurança e vulnerabilidades

Problema: ameaças como ransomware e phishing estão cada vez mais sofisticadas.

Solução: adote políticas de Zero Trust, implemente autenticação multifator (MFA) e mantenha backup e proteção de dados com soluções confiáveis, como Acronis Cyber Protect.

💾 3. Falhas em backup e perda de dados

Problema: perda de arquivos críticos por erro humano ou falha técnica.

Solução: configure backups automatizados em nuvem e locais, com verificação contínua de integridade e recuperação rápida em caso de incidentes.

🧠 4. Suporte reativo e sobrecarregado

Problema: a TI passa mais tempo “apagando incêndios” do que inovando.

Solução: adote ferramentas de gestão de chamados e automação, além de contratar suporte especializado que ofereça monitoramento remoto e manutenção preventiva.

☁️ 5. Falta de integração e colaboração

Problema: dados e equipes trabalham de forma isolada, prejudicando a comunicação.

Solução: implemente plataformas de colaboração em nuvem, como Microsoft 365, que unificam e-mails, arquivos e reuniões em um único ambiente seguro.

Com planejamento e soluções adequadas, esses simples problemas deixam de ser obstáculos e se transformam em oportunidades de melhoria.

A tecnologia certa aumenta a eficiência, garante segurança e permite que a sua equipe foque no que realmente importa: fazer o negócio crescer.

👉 Conte com a Citis para implementar as soluções ideais e elevar o desempenho da sua T.I.

A autenticação de dois fatores reduz significativamente a probabilidade de um servidor ser comprometido por senhas compartilhadas ou perdidas. Ela também oferece proteção completa contra ataques de adivinhação de senhas, incluindo ataques automatizados de força bruta e de dicionário.

No cPanel e o WHM, você pode ativar a autenticação de dois fatores em minutos, protegendo os recursos do seu servidor e reduzindo o tempo gasto no suporte a usuários com contas de hospedagem comprometidas e seus impactos.

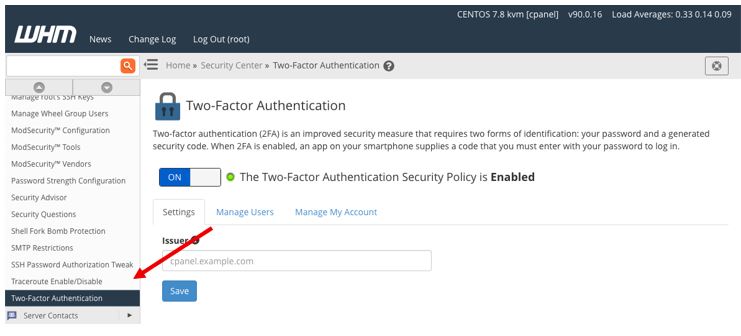

Ativando o MFA na conta Root

1º – Como requisito inicial, deve-se habilitar no painel WHM a configuração de Duplo Fator de Autnticação como root/admin. Segue abaixo o procedimento a ser feito. Assim que habilitar na conta root, essa opção ficará disponível em todos os domínios hospedados.

2º – Após Habilitado você pode configurar o MFA (multiplos fatores) para a conta root, pelo aplicativo do GOOGLE AUTENTICATOR.

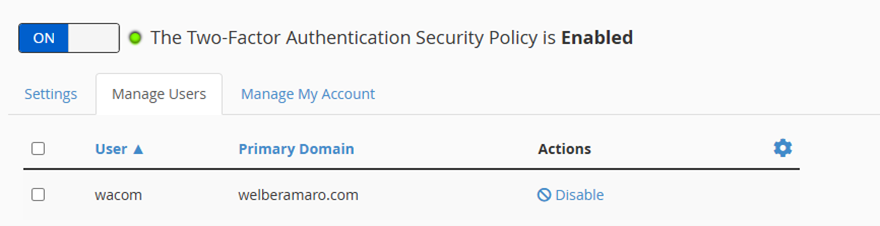

Também como root você pode gerenciar o status do Duplo Fator de autenticação por usuário

Adicionado o MFA na conta root, agora vamos partir para as contas do domínio.

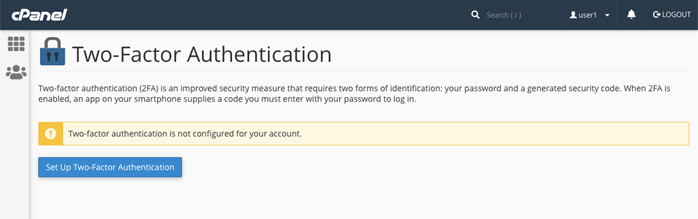

Ativando MFA no admin do domínio

Após o login no painel procure por Two-Factor Authentication, clique em Set UP … e prossiga como orientado em tela.

Ativando o MFA na conta de e-mail

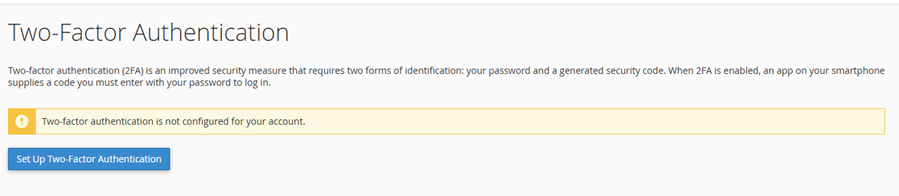

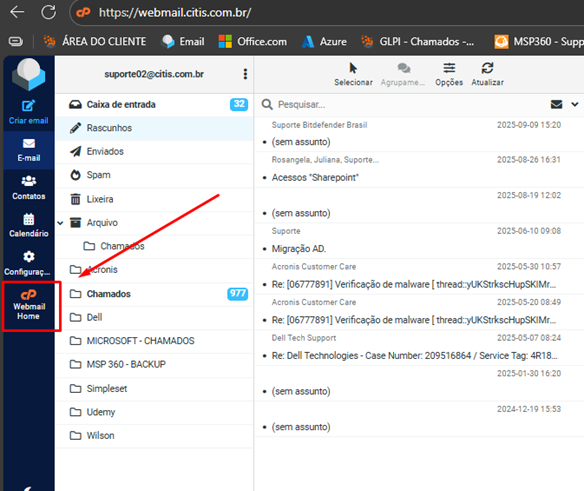

1º – Acesse o seu webmail e entre no painel de configurações do Webmail:

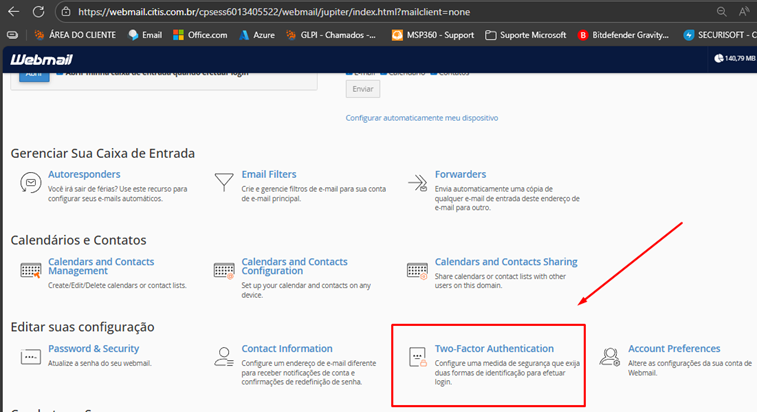

2º – Role a tela até localizar a opção “Two-Factor Authentication”, ao clicar iniciará o procedimento de configuração do MFA.

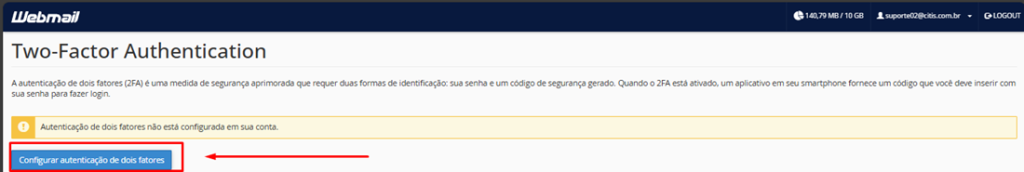

3º – Clique em configurar o Two-Factor Authentication

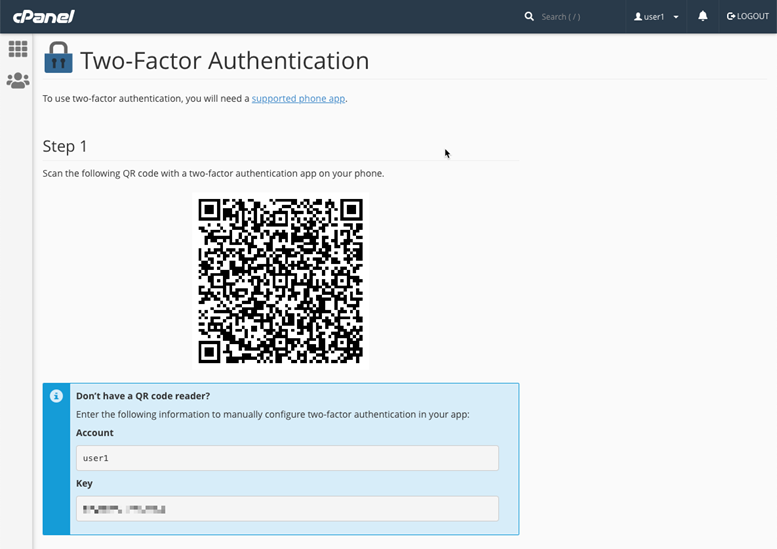

4º – Iremos Scannear ou digitar o código no aplicativo (Google Autenticator)

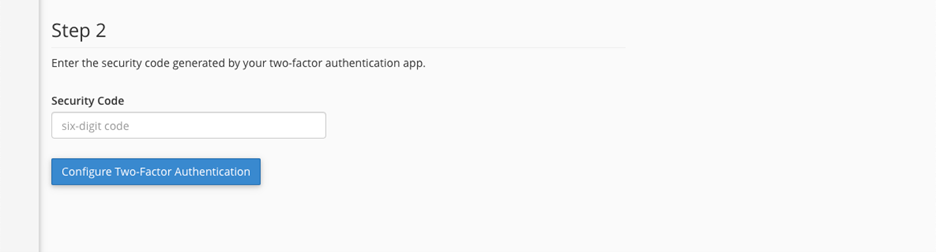

5º – Seu aplicativo deve exibir um código de seis dígitos que muda a cada 30 segundos. Para finalizar a configuração, insira o código no campo Código de Segurança na parte inferior da página e clique em Configurar Autenticação de Dois Fatores .

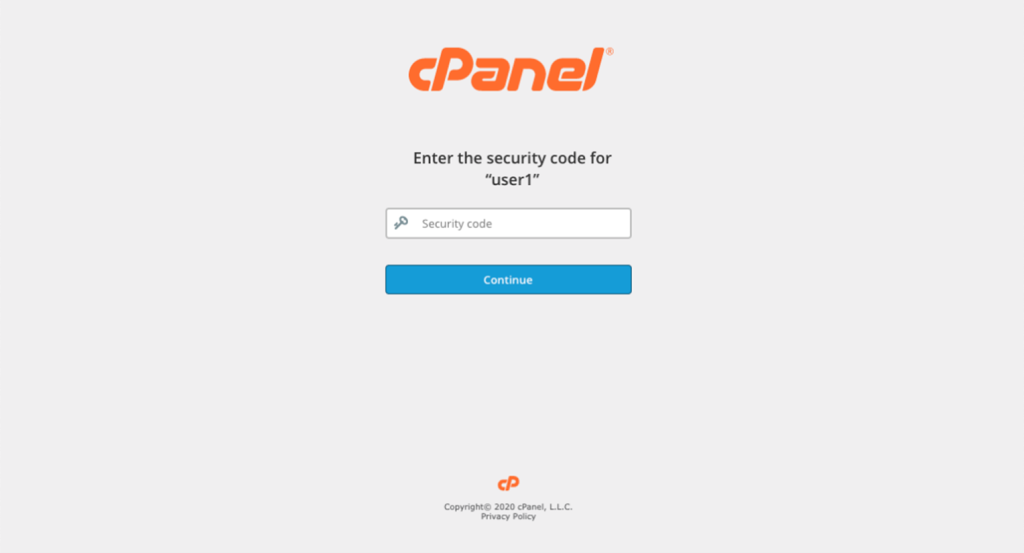

Pronto! Na próxima vez que você fizer login no cPanel, será solicitado que você insira um código do seu aplicativo, além do seu nome de usuário e senha.

Por: Francis Junio

Importante: A partir de 1º de janeiro de 2022, encerraremos o suporte para aplicativos de OneDrive desktop selecionados em execução no Windows 7, 8 e 8.1. Saiba mais.

Com OneDrive, você pode sincronizar arquivos entre o seu computador e a nuvem, para que você possa acessar seus arquivos em praticamente qualquer lugar, em seu computador, em seu dispositivo móvel e até mesmo no site OneDrive em OneDrive.com. Se você adicionar, alterar ou excluir um arquivo ou pasta na sua pasta do OneDrive, o arquivo ou pasta será adicionado, alterado ou excluído no siteOneDrive e vice-versa. Você pode trabalhar com os arquivos sincronizados diretamente no explorador de arquivos e acessar os arquivos mesmo quando estiver offline. Sempre que estiver online, quaisquer alterações que você ou outras pessoas fizerem serão sincronizadas automaticamente.

Este artigo descreve como baixar o Aplicativo de sincronização do OneDrive e entrar com sua conta pessoal, ou conta corporativa ou de estudante, para iniciar a sincronização. Se você usa o Microsoft 365 Apps para Pequenos e Médios negócios, também pode sincronizar arquivos dos seus sites do SharePoint. Se você não estiver usando Microsoft 365 Apps para Pequenos e Médios negócios, confira Sincronizar arquivos do SharePoint com o aplicativo de sincronização do OneDrive for Business (Groove.exe).

Observação: Para saber mais sobre a sincronização de arquivos no macOS, veja Sincronizar arquivos com o OneDrive no Mac OS X.

Observação: Para obter mais informações sobre como usar o OneDrive, confira ovídeo de treinamento online do OneDrive.

- Instalar e configurar

- Pontos-chave na Configuração do OneDrive

- Exibir e gerenciar seus arquivos doOneDrive

Instalar e configurar

- Se você estiver usando Windows 10 ou 11, seu computador já tem o aplicativo OneDrive instalado – pule para a etapa 2.

Se você não tiver Windows 10, 11 ou Office 2016, instale a versão do Windows do novo aplicativo Sincronização do OneDrive.

2. Iniciar a instalação do OneDrive.

Se você não tiver contas conectadas ao OneDrive

Se você não tiver uma conta conectado ao OneDrive, use estas instruções para iniciar OneDrive.

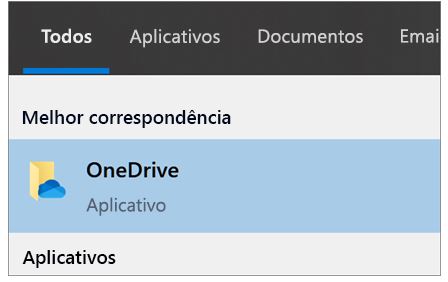

- Selecione o botão Iniciar, procure por “OneDrive” e abra-o:

- Em Windows 10 ou 11, selecione OneDrive.

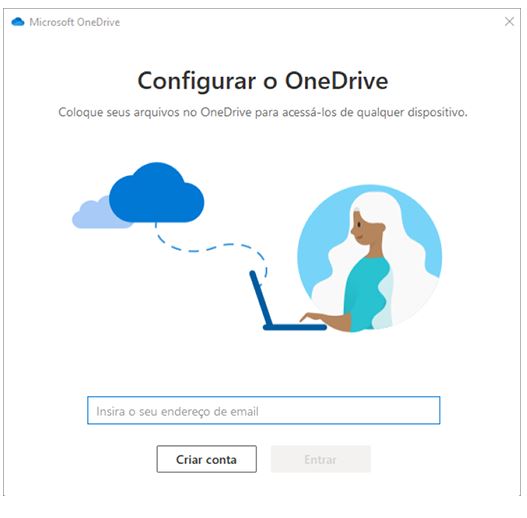

2. Quando a Configuração do OneDrive iniciar, insira sua conta pessoal, corporativa ou de estudante e selecione Entrar.

Pontos-chave na Configuração do OneDrive

Há duas telas na Configuração do OneDrive que vale a pena observar:

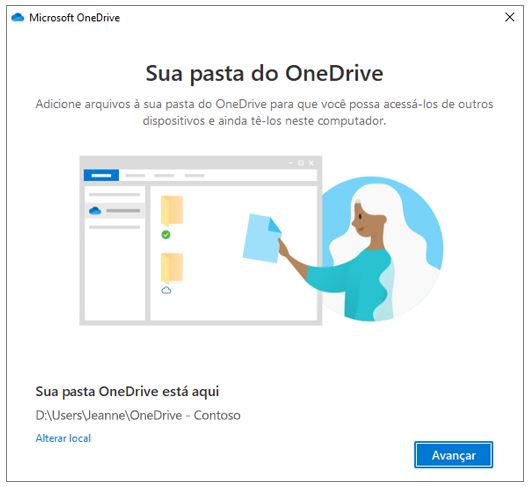

- Na tela Esta é sua pasta OneDrive, selecione Próxima para aceitar o local de pasta padrão para seus arquivos do OneDrive. Se você quiser alterar o local da pasta, selecione Alterar local – este é o melhor momento para fazer essa alteração.

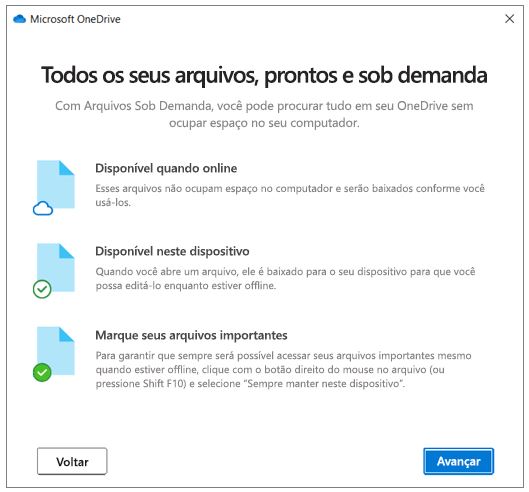

- Na tela Todos os seus arquivos, prontos e sob demanda, você verá como os arquivos são marcados para mostrá-los somente online, disponíveis localmente ou sempre disponíveis. OsArquivos Sob Demanda ajudam a acessar todos os arquivos no OneDrive sem precisar baixá-los e a usar o espaço de armazenamento do seu dispositivo. Selecione Avançar.

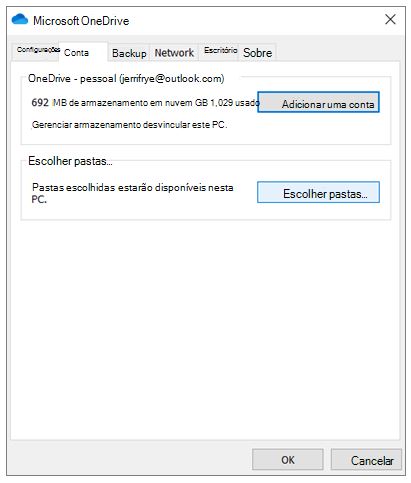

Observação: Se você já estava sincronizando OneDrive corporativo ou de estudante ao seu computador (usando o aplicativo de sincronização anterior) e acabou de instalar o aplicativo de sincronização, você não verá a tela Esta é sua pasta OneDrive ou a tela Sincronizar arquivos de seu OneDrive durante a Configuração do OneDrive. O aplicativo de sincronização assume automaticamente a sincronização no mesmo local de pasta que você estava usando antes. Para escolher quais pastas você está sincronizando, clique com botão direito no ícone de nuvem azul na área de notificação da barra de tarefas e selecione Configurações > Conta > Escolher pastas.

Exibir e gerenciar seus arquivos doOneDrive

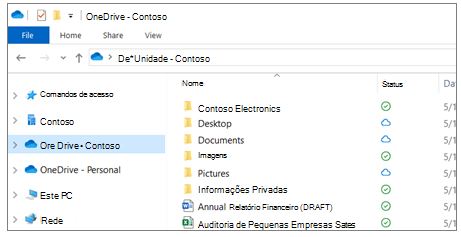

Está tudo pronto. Seus arquivos do OneDrive serão exibidos no explorador de arquivos na pasta OneDrive. Se você usar mais de uma conta, seus arquivos pessoais serão exibidos em OneDrive – Pessoal, e os arquivos de trabalho ou escolares aparecerão em OneDrive – NomeDaEmpresa.

Agora você tem um novo ícone de nuvem branca ou azul (ou ambos) em sua área de notificação, e seus arquivos estão sincronizados com seu computador. Seu ícone de nuvem azul será exibido como OneDrive – CompanyName quando você passar o mouse sobre o ícone.

Observação: Contoso é um nome de exemplo: o seu nome mostrará o nome da sua organização.

Sempre que você quiser alterar as pastas sincronizadas em seu computador, clique com botão direito nesse ícone de nuvem na área de notificação da barra de tarefas e selecione Configurações > Conta > Escolher pastas. Localize outras informações sobre sua conta e altere outras configurações do OneDrive aqui.

Fonte: Microsoft

Hoje vamos aprender a instalar o pfBlockerNG no pfsense. O pfBlocker NG é uma excelente ferramenta para restringir tráfego indesejado e filtrar conteúdo em sua rede.

O pfBlocker NG é um poderoso bloqueador de conteúdo para o pfSense, que vai muito além de um simples bloqueador de anúncios.

Essa ferramenta permite o uso de listas de bloqueio de IPs maliciosos, filtrar conteúdo indesejado na web e utilizar listas DNSBL (DNS-based Blackhole List) para impedir o acesso a domínios perigosos conhecidos.

Este guia passo a passo irá te conduzir através do processo de instalação e configuração do pfBlocker NG no seu pfSense, permitindo que você aproveite ao máximo as funcionalidades deste incrível pacote de segurança.

Instalando o pacote do pfBlockerNG no pfsense

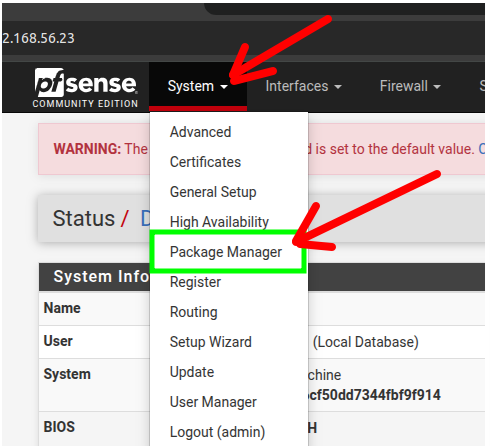

Para instalar o pacote do pfBlockerNG no pfsense vamos acessar o menu superior do pfsense e clicar em “System” e depois em “Package Manager“.

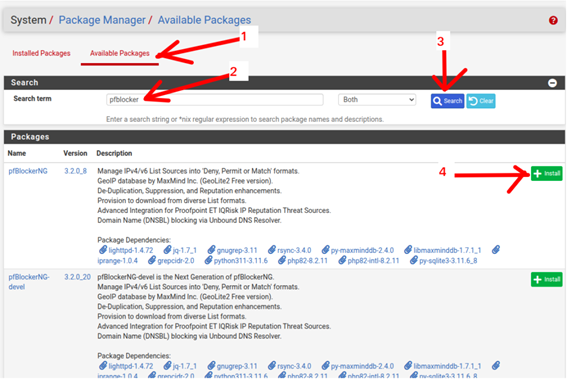

Em seguida, vamos clicar em “Available Packages” e seguir as instruções da figura abaixo.

- “Available Packages”: mostra os pacotes que podemos instalar no pfsense.

- Vamos inserir o nome do pacote “pfblocker”.

- Vamos clicar em “Search” para fazer a busca pelo pacote “pfblocker”.

- Vamos escolher o primeiro pacote sugerido “pfBlockerNG”. Nesse caso, não queremos instalar a versão do “pfBlockerNG-devel”.

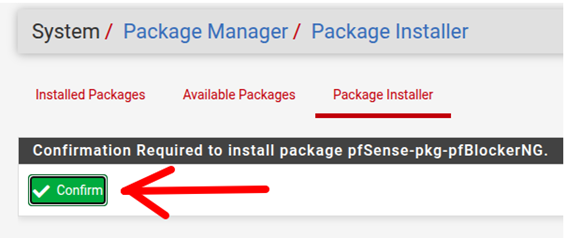

Depois disso, aparecerá uma tela perguntando se você confirma que deseja instalar o “pfBlockerNG”. Clique em confirmar.

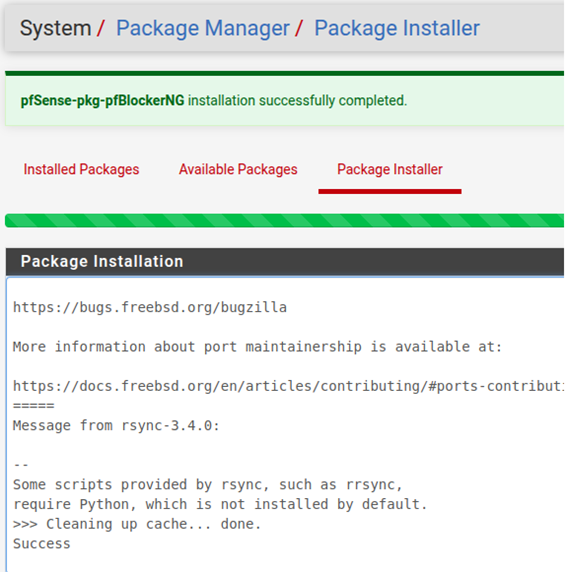

A instalação vai ser iniciada e ao final da instalação você verá uma tela como a da figura abaixo.

Configurando o pfBlockerNG

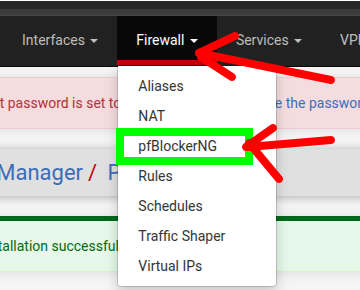

Depois de instalar o pfBlockerNG, vamos configurá-lo clicando no menu superior em “Firewall” e depois em “pfBlockerNG”.

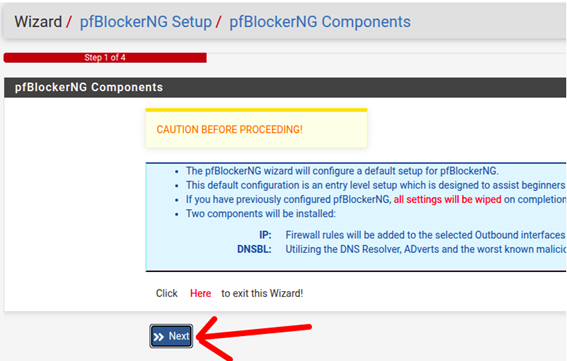

Em seguida, vai aparecer uma tela de configuração usando um “Wizard” de configuração. Sugiro que siga o “Wizard” de configuração se você nunca instalou o pfBlocker.

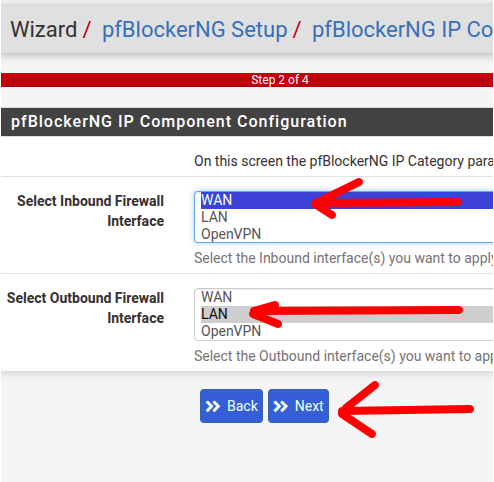

Na próxima tela, teremos a configuração a interface que será classificada como “inbound” e a interface que será classificada como “outbound”.

- “Inbound”: trata do tráfego que entra no seu sistema a partir de uma rede externa ou da Internet. Nesse caso, a interface geralmente usada é a WAN.

- “Outbound”: trata do tráfego que sai do seu sistema para uma rede externa ou para a Internet. Nesse caso, a interface geralmente usada é a LAN.

Depois de selecionar as interfaces, vamos clicar em “Next”.

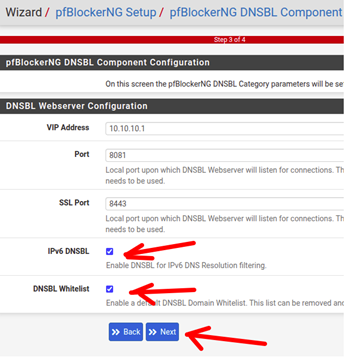

Configurando o DNSBL Webserver

Dentro do “DNSBL Webserver Configuration”, devemos estar atentos a alguns campos mostrados na figura abaixo e descritos logo em seguida.

- “Virtual IP Address”: Aqui estamos usando o IP padrão “10.10.10.1” e esse será o IP que serão enviadas as requisições rejeitadas de DNS. No entanto, é importante ressaltar que esse IP “10.10.10.1” não pode existir na sua rede e caso já tenha esse IP em sua rede você deve escolher outro.

- “Port” e “SSL Port”: Serão as portas que o servidor DNSBL vai ouvir e aguardar conexões.

- “IPv6 DNSBL”: Aqui, vamos marcar para usar o DNSBL também com IPv6.

- “DNSBL Whitelist”: Permite a utilização da “Whitelist” padrão e pode ser removido ou alterado depois.

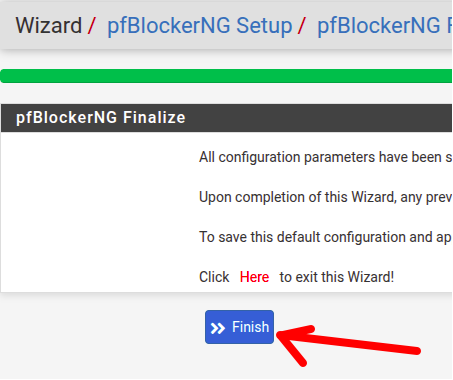

Depois disso, veremos a tela de finalização da configuração e vamos clicar em “Finish”.

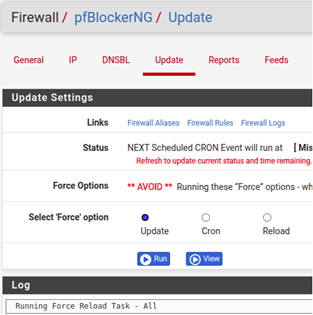

Update do pfBlocker após a configuração inicial

Assim que terminamos de configurar, veremos uma tela que inicia um update do pfBlocker de forma automática. Nesse caso, vamos aguardar o update acontecer normalmente.

E finalmente terminamos a instalação do pfBlocker NG no pfSense. Lembrando que essa é apenas a instalação e uma configuração básica.

Por João Lemes