Renomeação do Azure AD como Microsoft Entra ID ao expandirmos a família do Microsoft Entra

A Microsoft anunciou no dia 11 de Julho, uma futura alteração do nome de um produto: o Microsoft Azure Active Directory (Azure AD) está se tornando Microsoft Entra ID.

A seguir você saberá mais sobre o contexto e o plano dessa alteração de nome para ajudar a esclarecer quaisquer duvidas que você possa ter.

Ação solicitada de você

Atualize seu conteúdo e ativos com o novo nome e ícone do produto a partir de agosto de 2023, Acesse o kit de renomeação.

O que é o Microsoft Entra?

O Microsoft Entra é a família de produtos de identidade e acesso que apresentamos em maio de 2022 para oferecer suporte à nossa visão expandida de acesso seguro. A família de produtos cresceu de três produtos no lançamento, Azure AD, Gerenciamento de Permissões e ID Verificada, para oito atualmente, incluindo ID Governance, ID de Carga de Trabalho e ID Externa.

Estamos renomeando o Azure AD como Microsoft Entra ID

Com a expansão do Microsoft Entra para a categoria Security Service Edge (SSE) e o lançamento de dois novos produtos, Acesso à Internet do Microsoft Entra e Acesso Privado do Microsoft Entra, estamos unificando o portfólio de identidade e acesso à rede da Microsoft na marca Microsoft Entra. Essa alteração simplificará as experiências de acesso seguro para clientes da Microsoft e facilitará a liderança com o nosso valor de segurança de identidade multinuvem e multiplataforma.

Nenhuma ação é necessária dos clientes

Essa renomeação não alterará recursos, APIs, cmdlets do PowerShell, URLs de entrada, contratos de nível de serviço, bibliotecas de autenticação da Microsoft, experiências de desenvolvedores ou ferramentas. Todas as implantações, configurações e integrações continuarão a funcionar sem interrupção.

Nenhuma alteração nos preços e no licenciamento

Todos os planos de preços e licenciamento existentes permanecem os mesmos e podem ser facilmente mapeados entre os planos do Azure AD e do Microsoft Entra ID. Os planos do Microsoft 365 E3 e E5 continuarão a incluir o Microsoft Entra ID (atualmente Azure AD). Novos nomes de exibição de SKU, Microsoft Entra ID Free, Microsoft Entra ID P1 e Microsoft Entra ID P2, estarão disponíveis em 1º de setembro de 2023.

Gerenciamento de alterações

A partir de 20 de junho de 2023, os clientes verão notificações nos portais de administração do Entra, Azure e Microsoft 365, nos nossos sites, na documentação e em outros locais em que interagem com o Azure AD. Concluiremos a alteração de nome em todas as interfaces voltadas para o cliente até o final de 2023.

Recursos adicionais

Saiba mais sobre o Microsoft Entra:

- Leia sobre a família de produtos expandida do Microsoft Entra no blog de comunicados.

Para testar um switch (computador de rede), você pode seguir os seguintes passos:

- Verifique as conexões físicas: Certifique-se de que todos os cabos de rede estejam conectados corretamente aos dispositivos que você deseja interconectar.

- Verifique as luzes indicadoras: A maioria dos switches possui luzes indicadoras para cada porta. Essas luzes geralmente indicam o status da conexão e a atividade do tráfego de rede. Verifique se as luzes estão acesas e piscando conforme o esperado.

- Teste a conectividade: Conecte um computador ou outro dispositivo de rede a uma porta disponível no switch. Verifique se há uma conexão estabelecida e se o dispositivo obtém um endereço IP válido. Você pode tentar pingar outros dispositivos na mesma rede para garantir a conectividade.

- Teste as portas: Se o switch tiver várias portas, você pode testar cada uma delas individualmente. Conecte dispositivos em diferentes portas e verifique se há conectividade em todas elas.

- Verifique o tráfego: Se você estiver lidando com um switch gerenciável, poderá acessar sua interface de gerenciamento por meio de um navegador da web. Lá, você pode monitorar o tráfego de rede, configurar VLANs, verificar estatísticas de porta, entre outras opções.

- Teste de largura de banda: Para verificar se o switch está operando na capacidade esperada, você pode realizar testes de velocidade de transferência de dados entre dispositivos conectados. Existem várias ferramentas disponíveis na Internet para esse propósito, como o iPerf.

Ao realizar esses testes, você poderá verificar se o switch está funcionando corretamente, se as portas estão operacionais e se a conectividade de rede está estabelecida conforme o esperado.

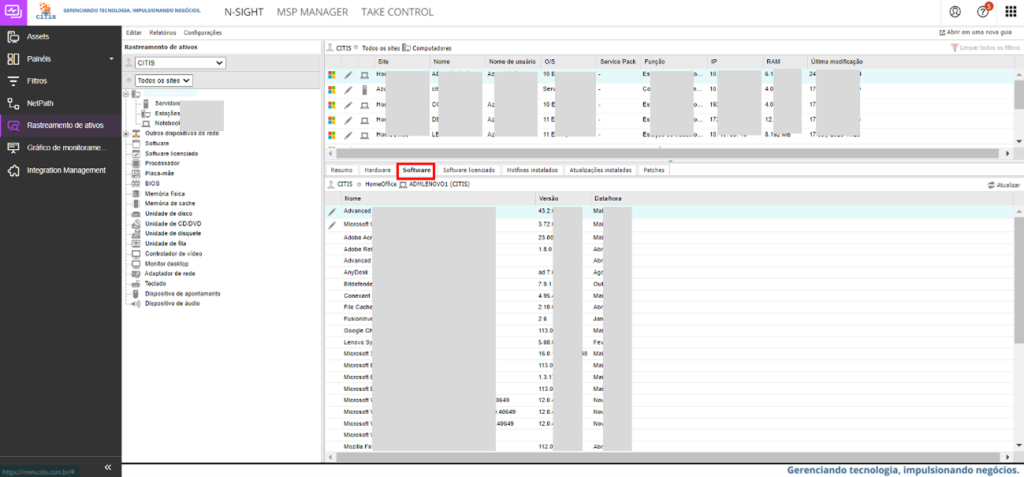

Através desse atalho, é possível verificar em tempo real cada dispositivos com as devidas informações de cada um, como: resumo, hardware, software, etc.

É possível também visualizar todas as informações inventariadas do site selecionado, onde exibirá a lista de dispositivos e suas informações serão exibidas no painel conforme imagem abaixo:

- Resumo

2. Hardware

3. Software

Além dos recursos mencionados acima, dentro do Resumo ainda é possível visualizar: Software Licenciado, Hotflex instalados, Atualizações Instaladas, Patches.

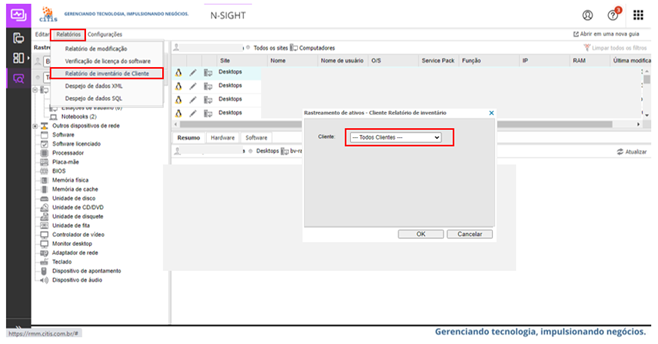

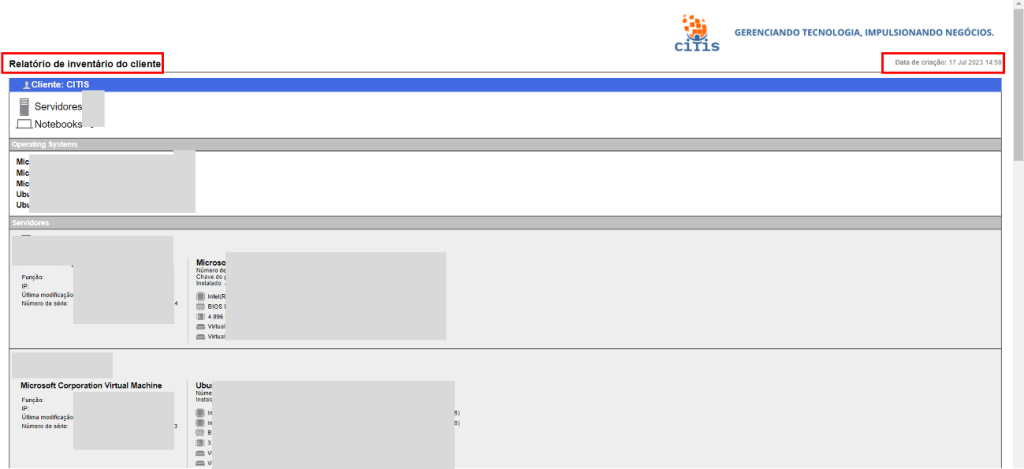

Relatório de Inventário do Cliente

Para gerar um relatório de inventário, todas as informações estarão centralizadas em um documento, basta seguir os seguintes procedimentos:

- Rastreamento de Ativos

- Relatórios

- Relatório de Inventário do cliente

- Selecione a empresa/filial, caso exista mais de uma e clique em ok

Neste relatório você obterá informações de todos os dispositivos monitorados na rede:

- Versão de sistema operacional

- Memória

- Disco

- Processador

- IP e etc

Gostaria de chamar a atenção de todos para um assunto de extrema importância para o crescimento e eficiência como empresa: a implementação de serviços de T.I. gerenciados com automatização, gestão e controle abrangentes.

Hoje, mais do que nunca, vivemos em um mundo altamente dependente da tecnologia e é crucial que nos adaptemos às mudanças para garantir sucesso contínuo.

A CITIS é uma empresa que busca sempre no mercado soluções inovadoras que visam prevenir e antecipar os eventos que possam comprometer o negócio dos nossos clientes. Para isso, utilizamos uma solução de ponta para gerenciar toda a rede dos nossos clientes, o RMM (Remote Monitoring and Management).

A plataforma RMM da CITIS é projetada para oferecer uma ampla gama de recursos essenciais para a gestão e monitoramento remoto do ambiente de T.I. Com os serviços gerenciados da CITIS, você terá a capacidade de:

- Monitorar em tempo real: A plataforma permiti monitorar continuamente o desempenho, identificar problemas e responder rapidamente antes que afetem as operações. Isso ajudará a manter a estabilidade e a disponibilidade dos serviços de TI.

- Automatizar tarefas: Permiti automatizar tarefas rotineiras, como atualizações de software, aplicação de patches de segurança e gerenciamento de inventário. Com a automação, tem o benefício de reduzir erros, economizar tempo e aumentar a eficiência operacional.

- Gerenciar de forma centralizada: A plataforma centralizada permiti gerenciar todos os dispositivos e sistemas de TI a partir de um único painel de controle. Isso simplificará as operações, permitindo que tenhamos uma visão abrangente da infraestrutura e facilite a detecção e resolução de problemas.

- Aumentar a segurança: A solução inclui recursos de segurança avançados, como detecção de ameaças, antivírus, firewall e proteção de dados. Isso ajudará a manter sistemas protegidos contra ameaças cibernéticas e a garantir a conformidade com regulamentações de segurança.

- Suporte especializado: Além da plataforma, a CITIS oferece suporte técnico especializado para ajudar em todas as etapas, desde a implementação até a manutenção contínua. Contará com uma equipe qualificada que poderá auxiliar em qualquer desafio relacionado aos serviços de TI gerenciados.

A implementação de serviços de T.I. gerenciados com automatização, gestão e controle abrangentes, juntamente com a solução de RMM da CITIS, é um passo significativo para garantir a eficiência e segurança das operações.

Considerem conhecer a solução ofertada pela CITIS e tenha uma base sólida para a transformação digital.

Fale conosco pelo WhatsApp

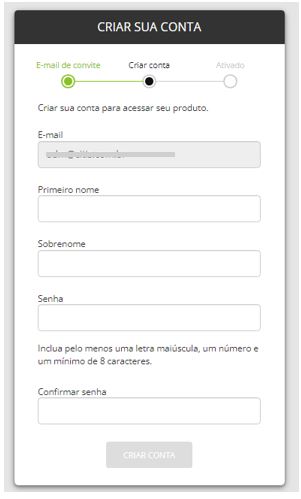

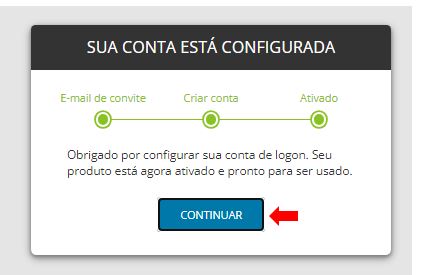

Passo 1 – Após a CITIS cadastrar o seu e-mail no portal RMM, você receberá um e-mail conforme abaixo, para iniciar a ativação da sua conta.

Passo 2 – Preencha todas as informações

Passo 3 – Clique em continuar

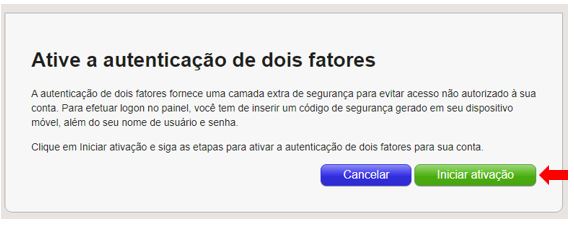

Autenticação de dois fatores

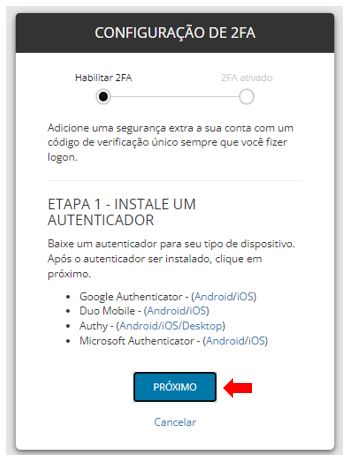

Passo 1: Para ativar a autenticação é necessário instalar o app Authenticator. Ele está disponível na loja de acordo com o sistema operacional do seu aparelho. Após instalação inicie a ativação.

Passo 2 – Clique em próximo

Passo 3 – Abra o app, no canto superior direito (3 pontinhos), clique em -> + Adicionar conta > Conta corporativa > Ler com qrcode e aponte o leitor para o código conforme imagem abaixo (campo 1)

Passo 4 – Após, clique em sua conta cadastrada no app Authenticator, visualize o código de 6 dígitos e digite no campo conforme indica na imagem acima (campo 2).

Lembrando que sempre que acessar o portal RMM precisará verificar o código no app para autenticar.

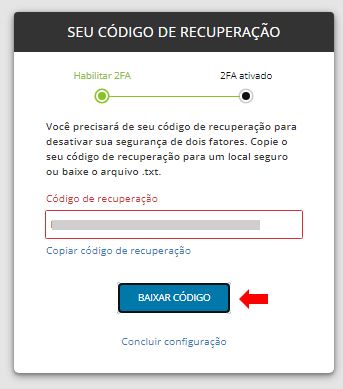

Passo 5 – Baixar o código, conforme informado abaixo, para caso precisar não seja necessário envolver uma solicitação ao suporte e tornar mais demorado o processo.

Bem-vindo(a) RMM

Clique aqui e acesse o seu RMM

Reconhecemos a importância de fornecer informações claras e abrangentes sobre nossos produtos para que você possa utilizá-los da melhor maneira possível.

Nossa equipe se dedica a desenvolver manuais detalhados, com instruções passo a passo e dicas úteis para facilitar o uso da solução. Entendemos que ter acesso a essas informações pode ajudá-lo a aproveitar ao máximo e obter resultados satisfatórios.

Para acessar o tutorial do serviço que busca dentro da solução, procure-o, clique no link e em seguida realize os procedimentos dentro da plataforma.

Se você tiver alguma dúvida adicional ou precisar de assistência, não hesite em entrar em contato conosco. Estamos aqui para ajudar.

Atenciosamente,

Equipe CITIS.

Aqui você encontrará todos os manuais referente a cada módulo do sistema SGP. Para visualizar basta clicar no link e uma nova aba será aberta com o conteúdo.

Meu colega Jake Moore publicou recentemente um artigo intitulado “Houseparty: excluir a conta ou desinstalar o aplicativo? A postagem me intrigou, não apenas por causa do título, que se refere à ótima música de 1982 do The Clash. Mas porque Jake sugere sensatamente que, ao não usar mais um aplicativo, como o Houseparty, o usuário deve excluir o aplicativo e a conta que criou para evitar que seus dados pessoais fiquem inativos em um servidor que pode fazer parte de um possível vazamento de dados.

Se você acha que a exclusão da sua conta removerá as informações de identificação pessoal (PII, sigla em inglês) dos aplicativos de mensagens instantâneas, talvez seja necessário repensar este aspecto, e isso provavelmente se aplica a todos os serviços que incentivam a interação social entre amigos e que, para facilitar isso, solicitam permissão para acessar os contatos no dispositivo do usuário. Se você, assim como eu, nunca usou o Houseparty, pode ser perdoado por supor que o serviço não contém suas informações pessoais; mas, novamente, talvez seja necessário reconsiderar isso.

É provável que seus dados pessoais, como número de telefone e nome, e talvez até mesmo seu e-mail e endereço físico, tenham sido carregados em servidores usados por empresas de redes sociais e de mensagens instantâneas quando a permissão é concedida para sincronizar listas de contatos nos dispositivos de seus amigos.

WhatsApp, que provavelmente é o aplicativo com a maior quantidade de usuários entre os apps similares ao Houseparty, solicita acesso aos contatos. A solicitação de permissão para acessar os contatos é feita pelos provedores da plataforma de aplicativos, como a Apple e o Google, e busca o consentimento necessário exigido pela legislação de privacidade local. A política de privacidade do WhatsApp estabelece que “você nos fornece regularmente, de acordo com as leis aplicáveis, os números de telefone presentes na agenda de contatos do seu dispositivo móvel, incluindo os dos usuários dos nossos serviços, bem como seus outros contatos”.

Outro aplicativo que solicita permissões semelhantes é o Telegram, um popular aplicativo de mensagens instantâneas. A funcionalidade deste aplicativo elimina qualquer dúvida de que este serviço armazena a lista de contatos carregada. Após instalar o aplicativo no telefone e conceder acesso à sua lista de contatos, se você instalar a versão para desktop, os contatos da lista de contatos carregada do seu telefone, que também possuem contas no Telegram, estarão disponíveis dentro do aplicativo de desktop. O aplicativo Telegram solicita permissão para “sincronizar seus contatos” de forma similar a outros aplicativos. A política de privacidade do Telegram também é muito clara sobre os dados utilizados, neste caso o número de telefone, o nome e o sobrenome. Observe a Figura 1 abaixo.

A Lei de Privacidade do Consumidor da Califórnia (CCPA) reconhece que um nome real ou um pseudônimo é informação pessoal e que um número de telefone é um “identificador pessoal único”, pois é um identificador persistente que pode ser usado para reconhecer um consumidor, uma família ou um dispositivo ligado a um consumidor ou família. O Regulamento Geral de Proteção de Dados (GDPR) da União Europeia define legalmente um nome como dados pessoais, mas é menos claro no caso do número de telefone. Existem diferenças entre a legislação GDPR e CCPA: uma diferença significativa é que a CCPA não protege apenas um indivíduo, mas também se estende aos lares, o que amplia a definição de “pessoal” para além de um indivíduo.

E o Houseparty?

No início da pandemia, entrei em contato com um bom amigo, o Kent, para organizar um encontro social virtual numa sexta à noite. Ele sugeriu usar o Houseparty, mas acabamos utilizando o Facetime, pois ele preferia não criar outra conta. A partir dessa situação, fiquei sabendo que o Kent usava o Houseparty e tinha uma conta lá. Após uma rápida ligação, confirmo que ele ainda tem o aplicativo instalado para se manter em contato com familiares e amigos, e aproveitei para perguntar ao Kent se ele deu permissão ao Houseparty para acessar seus contatos. Depois de inicialmente dizer “Não, por que eu faria isso?”, rapidamente estabelecemos que ele havia dado permissão, já que, ao clicar para adicionar um amigo através dos contatos, todos os contatos de sua lista telefônica eram exibidos. Vale ressaltar que o aplicativo não funciona realmente como uma ferramenta social, a menos que tenha acesso aos seus amigos.

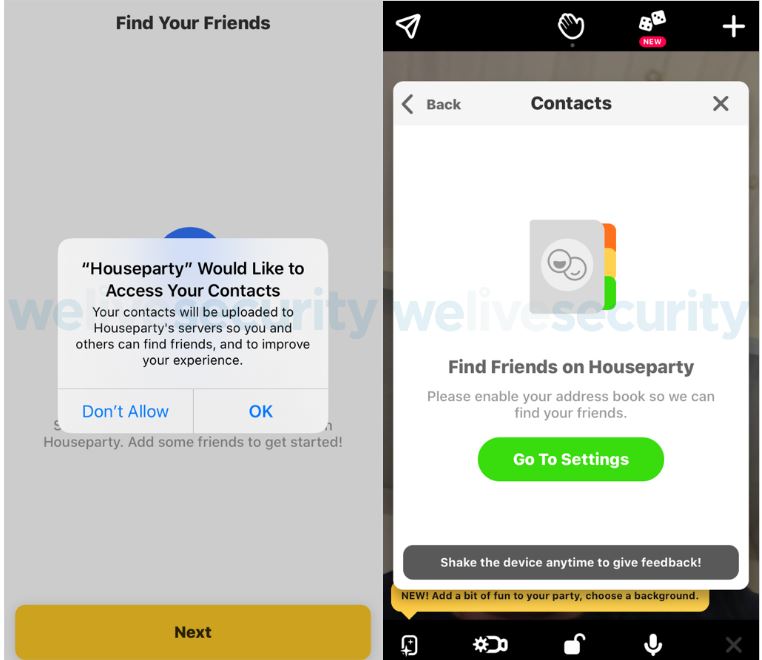

Ao instalar o aplicativo Houseparty, são oferecidas várias opções, seja para encontrar amigos que já são usuários, sugerir amigos e até amigos de amigos (veja a Figura 2a abaixo). As opções principais são permitir o acesso aos contatos armazenados em seu telefone ou permitir o acesso à sua conta do Facebook, permitindo que o Houseparty extraia sua lista de amigos da rede social. Conforme descrito no texto da Figura 2a, o aplicativo especificamente diz que “seus contatos serão carregados nos servidores do Houseparty para que você e outros possam encontrar amigos e melhorar sua experiência”. Leitores conscientes da importância de proteger a privacidade provavelmente estão suspirando neste momento, especialmente diante da inferência de que outros serão apresentados aos seus contatos.

Se você omitir a permissão durante a instalação, ao clicar em “contatos” ao tentar adicionar amigos, o aplicativo perguntará novamente. Observe na Figura 2b a mudança na linguagem e a falta de esclarecimento de que a lista de contatos será carregada nos servidores do Houseparty.

Agora que estabelecemos que o aplicativo potencialmente extrai todos os dados de contato do seu telefone e de qualquer conta conectada do Facebook, vamos dar uma olhada na política de privacidade do Houseparty para entender exatamente o que eles coletam e como é usado.

Se você já usou um aplicativo ou serviço que carrega seus dados de contato, é possível que tenha visto mensagens do tipo “X se juntou” exibidas no aplicativo ou serviço. A opção de iniciar uma conversa ou se conectar com a pessoa é uma notificação conveniente e a razão pela qual as empresas solicitam permissão para carregar dados de contato em seus servidores.

Política de privacidade do Houseparty: “Que informações coletamos”

A coleta de informações da conta inclui a explicação de que “certas informações” sobre seus amigos são coletadas se você importar seus contatos, consulte a Figura 3.

E se você vincular uma conta de rede social, “certas informações da conta da rede social” são coletadas, consulte a Figura 4.

O uso das palavras “algumas” e “certas” parece vago ao se referir à coleta de dados do tipo Informações Pessoais Identificáveis; isso provavelmente é intencional, pois uma lista detalhada poderia causar preocupação ou até alarme. O fato de a referência aos “contatos” estar dividida entre duas seções da política que abordam “informações da conta” e “contas e aplicativos de terceiros” é confuso. No entanto, é confirmado que os números de telefone e os endereços dos seus contatos são coletados se você der permissão para carregar seus contatos. Espero que por “endereços” eles se refiram a endereços de e-mail… ou estou sendo otimista?

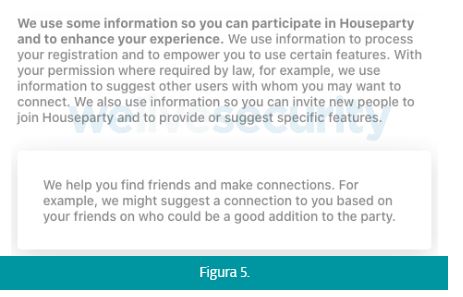

Política de privacidade do Houseparty: “Por que coletamos informações”

O conceito geral de que seus dados de contato são usados para ajudar a se conectar com seus amigos parece perfeitamente razoável e lógico, consulte a Figura 5. A sugestão de outras conexões com base em seus amigos existentes implica que os usuários são perfilados, o que novamente provavelmente não é tão surpreendente para uma ferramenta de redes sociais.

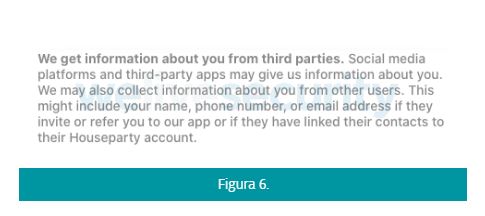

Política de privacidade do Houseparty: “Como coletamos informações”

Ao registrar uma conta, é necessário fornecer uma quantidade de dados para criá-la, mas como era de se esperar, também há beacons de navegador e cookies da web, bem como muitos outros métodos relativamente normais e esperados de coleta de dados. A Figura 6 mostra a redação do Houseparty para a seção intitulada “Obtemos informações sobre você de terceiros”. Eles se referem a “você” como um usuário do Houseparty ou a qualquer outra pessoa no mundo? Uma política de privacidade deve ser aceita pelas pessoas que são afetadas por ela, portanto, é seguro para o Houseparty assumir que isso se aplica apenas a um usuário registrado do Houseparty?

Em seguida, chegamos à possível resposta às perguntas que acabei de levantar: “Também podemos coletar informações sobre você de outros usuários. Isso pode incluir seu nome, número de telefone ou endereço de e-mail se você for convidado ou referido ao nosso aplicativo ou se eles vincularem seus contatos à sua conta do Houseparty”. Isso estabelece que a política de privacidade do Houseparty se aplica a alguém que não é usuário do Houseparty e a alguém que nunca teve a oportunidade de aceitar a política de privacidade do Houseparty. Isso confirma que eles podem potencialmente ter meus dados devido ao carregamento da lista de contatos de um “amigo”.

No entanto, o uso de “você” se torna confuso ao ler a próxima seção sobre “suas opções”, onde se faz referência a um usuário registrado que pode tomar decisões nas configurações da sua conta, como preferências de marketing.

Recuperando minha identidade

Estabeleci anteriormente que meu amigo Kent carregou sua lista de contatos e, como indicado na política de privacidade do Houseparty, isso inclui pelo menos meu número de telefone e meu nome, ambos classificados como Informações de Identificação Pessoal (PII) de acordo com a Lei de Privacidade do Consumidor da Califórnia. Como residente da Califórnia, tenho o direito de solicitar quais informações de identificação pessoal uma empresa retém e potencialmente compartilha sobre mim, e, se desejar, solicitar a exclusão desses dados. Fiz tal solicitação para descobrir quais dados eles têm sobre mim. Aqui está um resumo da conversa por e-mail…

Minha solicitação – Como residente da Califórnia, envie-me uma cópia de quaisquer dados sobre mim que incluam meu nome, endereço de e-mail ou número de telefone.

Resposta do Houseparty – O endereço de e-mail de onde você está nos contatando não reflete nenhuma conta, então posso apenas pedir que você envie uma nova solicitação usando o endereço de e-mail correto que você usou para registrar a conta.

Há uma clara desconexão entre minha solicitação e a resposta; pedi dados que eles poderiam ter sobre mim, mas a resposta se refere ao fato de que não há uma conta registrada para os dados que forneci em minha solicitação. Então, perguntei novamente…

Minha solicitação – Eu nunca tive uma conta e solicito a confirmação de que minhas informações pessoais não estão em nenhum sistema de sua empresa.

Resposta do Houseparty – Não se preocupe, pesquisei suas informações em nosso sistema, mas não encontrei nenhuma conta com seu número de telefone ou seu e-mail, portanto, não temos nenhum dado sobre você.

A desconexão parece ser que eu não sou um usuário e, portanto, não há dados sobre mim, mas na realidade eles têm acesso aos dados de contato carregados por Kent, que incluem minhas informações pessoais. Em nenhum momento eu dei meu consentimento para que eles retivessem meus dados pessoais nem aceitei seus termos de serviço ou política de privacidade. Os dados são armazenados como parte da conta do meu amigo ou foram mesclados em um conjunto de dados maior? Eles estão sendo usados para perfilar usuários que permitam a introdução de outros amigos até então desconhecidos? Os dados da lista de contatos carregados são excluídos quando o usuário que os carregou exclui sua conta? Segundo a equipe de suporte do Houseparty, a resposta é sim…

Minha solicitação – Se eu der permissão para carregar meus contatos do meu telefone, você [Houseparty] pode confirmar quais informações serão carregadas, como nome, e-mail, número de telefone, etc.? E se eu decidir excluir minha conta posteriormente, todos esses dados de contato carregados serão excluídos junto com minha conta?

Resposta do Houseparty – Primeiro, o aplicativo solicita permissão para ler seus contatos do dispositivo para verificar quais de seus contatos já estão usando o Houseparty, para que você possa se comunicar com eles, pois o contato existe em seu dispositivo e isso torna mais rápido convidá-los para que possam se comunicar com você. Basicamente, o aplicativo lê o nome, o e-mail e o número de telefone para que eles possam ser contatados por você mais rapidamente. Uma vez que você solicita a exclusão de uma conta, todas as informações são excluídas da conta do Houseparty, todos os nomes, e-mails e números de telefone de seus contatos, bem como as informações que você usou para criar sua própria conta.

Minha solicitação – Se eu der permissão para carregar meus contatos do meu telefone, você [Houseparty] pode confirmar quais informações serão carregadas, como nome, e-mail, número de telefone, etc.? E se eu decidir excluir minha conta posteriormente, todos esses dados de contato carregados serão excluídos junto com minha conta?

Resposta do Houseparty – Primeiro, o aplicativo solicita permissão para ler seus contatos do dispositivo para verificar quais de seus contatos já estão usando o Houseparty, para que você possa se comunicar com eles, pois o contato existe em seu dispositivo e isso torna mais rápido convidá-los para que possam se comunicar com você. Basicamente, o aplicativo lê o nome, o e-mail e o número de telefone para que eles possam ser contatados por você mais rapidamente. Uma vez que você solicita a exclusão de uma conta, todas as informações são excluídas da conta do Houseparty, todos os nomes, e-mails e números de telefone de seus contatos, bem como as informações que você usou para criar sua própria conta.

Confirmar que os dados não são carregados e depois admitir que a equipe de suporte na verdade não sabe o que é carregado é ruim. Se você não conhece os fatos, não forneça uma resposta!

Em defesa do Houseparty, e como vimos no início desta postagem, é provável que o problema não seja exclusivo deles. Qualquer aplicativo que carregue listas de contatos do dispositivo de alguém para seus próprios sistemas ou mantenha acesso às listas de contatos pode potencialmente enfrentar o mesmo problema. E se o Houseparty não está carregando ou armazenando listas de contatos dos dispositivos dos usuários registrados, então a empresa deve alterar a redação de sua política de privacidade e atualizar a mensagem exibida no aplicativo. Em minha experiência, as empresas raramente afirmam que armazenam dados PII a menos que realmente o façam. Por que afirmar ter ou fazer algo se não for verdade, especialmente considerando as responsabilidades legais geradas pela retenção de PII nos dias de hoje?

Quem é o proprietário dos dados de contato armazenados no telefone de alguém? O proprietário do dispositivo tem o direito de compartilhá-los com terceiros, como Houseparty ou Telegram? E uma terceira parte deve solicitar o consentimento do contato, no caso eu, para reter o acesso ou o armazenamento dos dados de identificação pessoal em seus sistemas?

Então, quando meu colega Jake sugeriu excluir contas e aplicativos não utilizados, ele estava dando um bom conselho, algo que eu defendo e concordo totalmente. No entanto, como detalhado anteriormente, isso não significa necessariamente que o risco de fazer parte de qualquer violação de dados que uma empresa possa sofrer seja evitado, nesse caso, Houseparty, Telegram ou WhatsApp. É provável que suas informações de identificação pessoal permaneçam nos servidores das empresas de mensagens instantâneas e redes sociais e continuem acessíveis a eles por meio de contas de redes sociais vinculadas ou listas de contatos de seus amigos.

No caso de ocorrer uma violação de segurança, eles são obrigados a enviar um aviso de violação não apenas para os titulares de contas registradas, mas para todas as pessoas sobre as quais eles têm dados ou cujos dados eles têm ou tiveram acesso? Infelizmente, até onde eu sei, a notificação de violação é apenas um requisito aplicado aos titulares de contas. A legislação de privacidade e as notificações de violação provavelmente deveriam se estender a todos os dados de PII armazenados, não apenas aos dos titulares de contas.

Conclusão

Minha conclusão é que alguns serviços de mensagens instantâneas e redes sociais armazenam minhas informações de identificação pessoal não apenas sem meu consentimento, mas também sem meu conhecimento, e provavelmente sem nenhum mecanismo (ou mesmo vontade deliberada) que me permita descobrir se esse é o caso.

Fonte: Welive Security

Um computador com funcionamento lento pode ser uma grande dor de cabeça, afetando sua produtividade e causando estresse desnecessário. Mas, antes que a frustração comece e o faça correr para comprar uma nova máquina, há várias medidas simples e eficazes que você pode tomar para acelerar o seu PC atual. Desde a liberação de espaço no disco rígido até a atualização de drivers, essas dicas podem ajudar a recuperar o seu computador lento e fazê-lo voltar ao trabalho em pouco tempo.

E, embora há alguns anos isso parecesse um trabalho que só um especialista em TI poderia fazer, hoje em dia o Windows facilita muito o gerenciamento de algumas configurações simples que podem fazer muita diferença para qualquer pessoa.

Por onde começar?

Aqui estão 10 dicas para você experimentar no Windows 11 ou no Windows 10.

1. Limpe o espaço

É provável que você já esteja usando seu computador lento há alguns anos e, se for como eu, nem se lembrará da última vez que limpou a pasta “Downloads”. Portanto, comece por aí:

- Verifique a pasta Downloads e todas as outras em que você mantém seus documentos, fotos ou vídeos e exclua o que não for necessário;

- Como alternativa, você também pode usar um backup drive ou armazenamento em nuvem para fazer upload e manter todos os arquivos que ocupam muito espaço e dos quais você não precisa diariamente. Na verdade, o ideal é manter um backup de todos os arquivos importantes, pois seu PC lento pode, um dia, decidir sair de férias sem pedir permissão;

- E, a propósito, lembre-se de esvaziar sua lixeira.

2. Gerenciar seus aplicativos

Vá para o menu Iniciar e clique em Configurações. No lado esquerdo, escolha Aplicativos e Aplicativos instalados. Percorra a lista de todos os softwares em seu computador e, se houver algum que não seja necessário, clique nos três pontos no canto direito e selecione Desinstalar.

Além de economizar espaço, você também economizará muita atividade em segundo plano, pois os serviços relacionados a esses aplicativos não estarão mais ocupando o desempenho desnecessário.

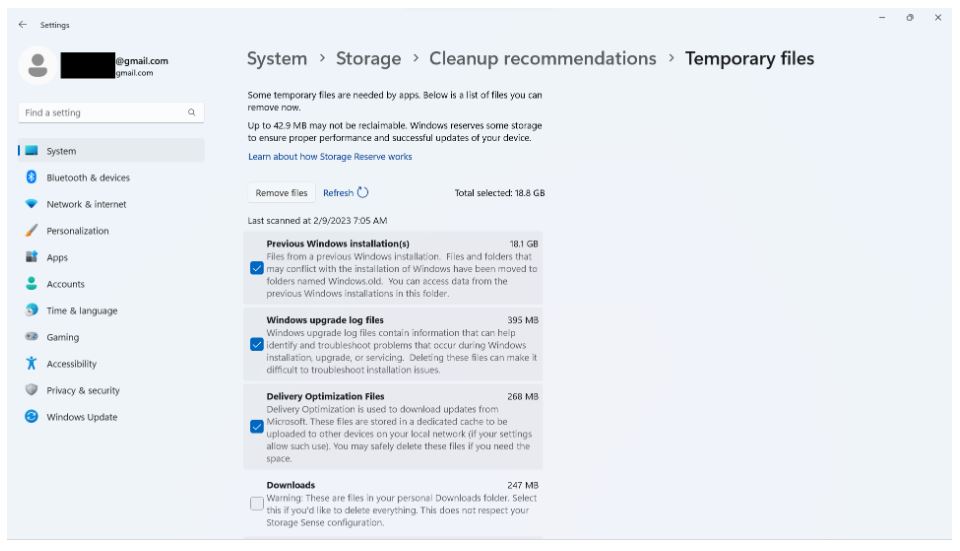

3. Limpe seu armazenamento

Desde o Windows 10, a Microsoft incluiu um recurso interessante chamado Storage Sense que ajuda você a ter uma ideia melhor de como o armazenamento do seu PC está sendo usado, permitindo que o Windows gerencie a limpeza do seu computador. Isso inclui a exclusão automática dos arquivos temporários, o esvaziamento da lixeira ou a remoção dos arquivos baixados mais antigos. Para ativá-lo e definir como ele deve funcionar, vá novamente ao menu Configurações, clique em Sistema na coluna da esquerda e escolha Armazenamento.

Mas, se você tem medo de que o Windows exclua algo que deseja manter, pode fazer isso manualmente. No mesmo menu Armazenamento, selecione Recomendações de limpeza. Aqui você pode começar verificando se há algum arquivo grande sugerido que não tenha sido aberto há algum tempo e que possa estar ocupando muito espaço. Feito isso, clique em Ver opções avançadas e examine a lista de arquivos que podem ser excluídos, prestando atenção especial para não escolher “Downloads” se quiser mantê-los. Pressione Remover arquivos.

Agora, seu PC deve ter apenas os aplicativos e arquivos de que você realmente precisa.

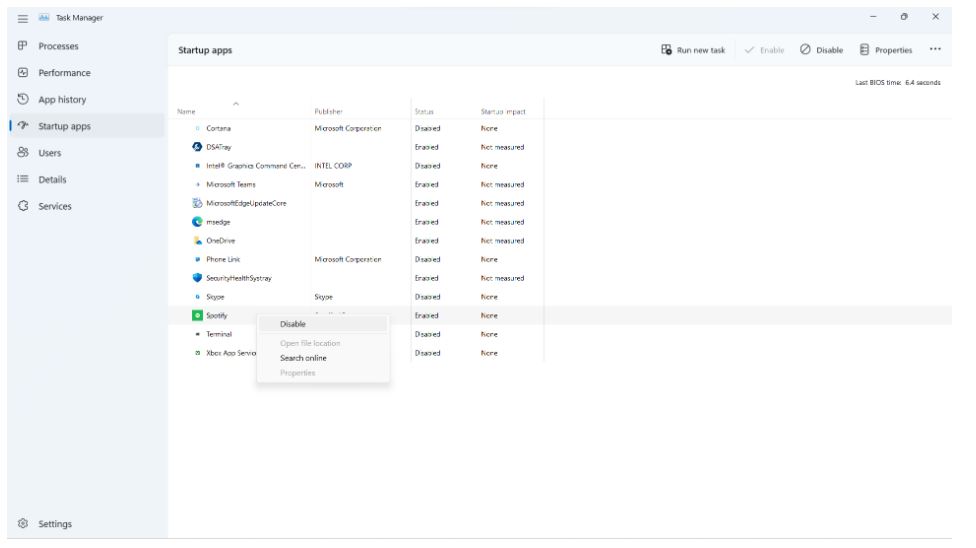

4. Gerencie os aplicativos necessários na inicialização

Uma das maiores frustrações que a maioria de nós sente quando nossos PCs estão lentos é logo no início, quando ligamos o computador.

Para facilitar as coisas, tanto para você quanto para a máquina, limite os aplicativos que tem a permissão de iniciar ao fazer login. Para isso, vá ao menu Iniciar, digite Gerenciador de tarefas e pressione Enter. No lado esquerdo da janela, pressione Startup Apps (Aplicativos de inicialização). Talvez você se surpreenda ao descobrir que os aplicativos de que raramente precisa são inicializados assim que o PC é ligado. Selecione apenas os aplicativos que você conhece e não toque em nada que não conheça; o Windows pode precisar de algum tempo para iniciar corretamente. Depois de selecionar um aplicativo, coloque o mouse sobre ele, clique com o botão direito do mouse e desative-o. Esperamos que isso economize alguns segundos de todas as suas manhãs.

5. Ajuste suas configurações de privacidade

Este é um ponto muito importante. Além de ajudar a acelerar o computador, esta configuração também permite que você tenha controle sobre como os aplicativos que usam serviços como sua localização ou microfone.

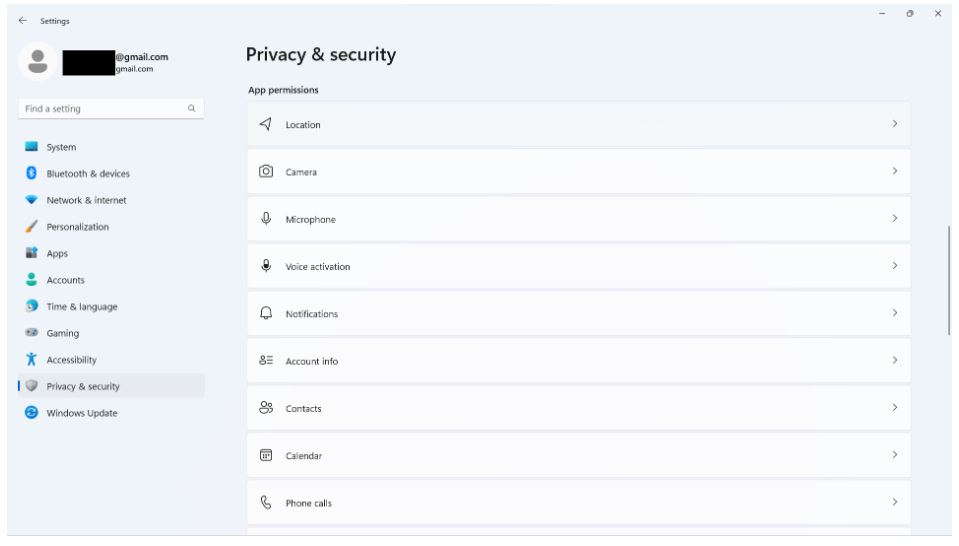

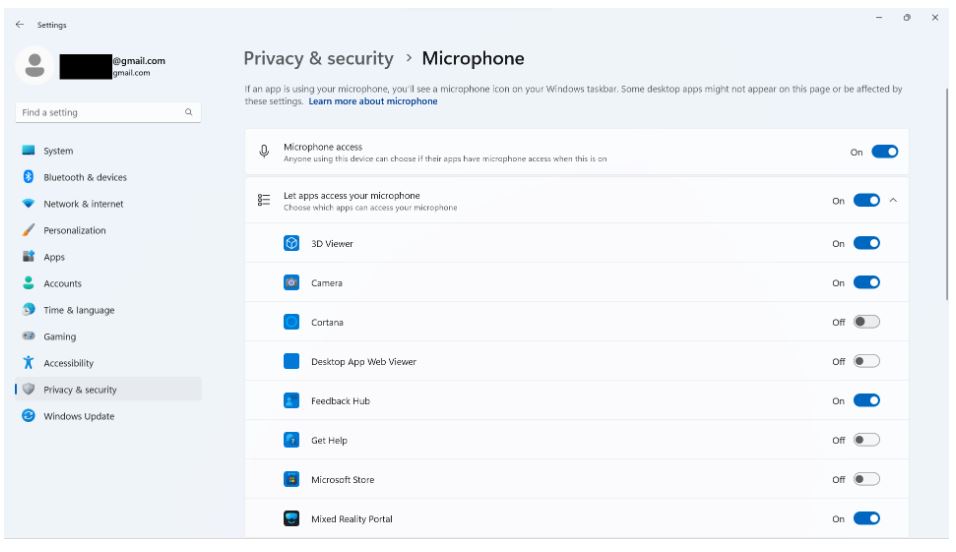

Volte para Configurações no menu Iniciar, escolha Privacidade e segurança e, em Permissões de aplicativos, examine cada um desses pontos: localização, câmera, microfone, etc. e desative o acesso de aplicativos que não precisam desses serviços.

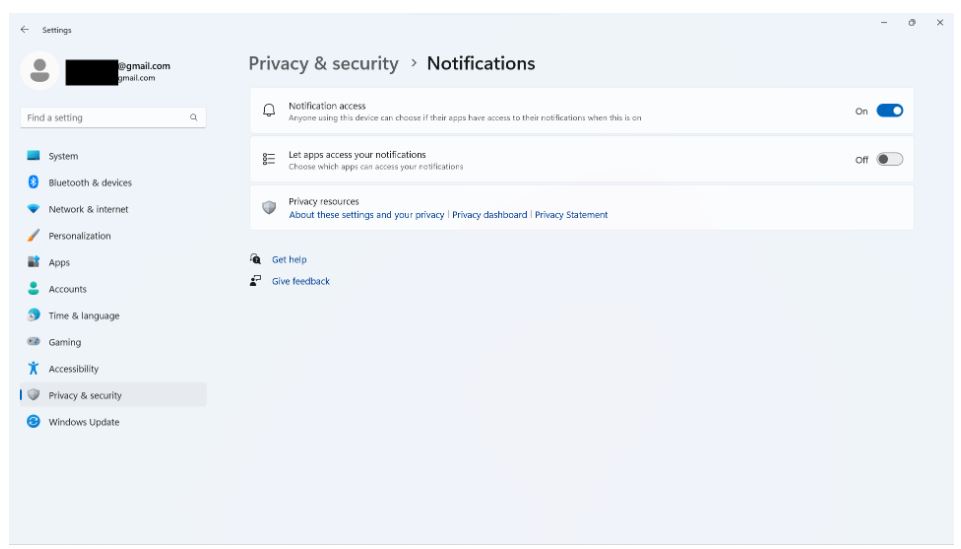

Por exemplo, talvez você queira desativar o microfone da Cortana se não usar o assistente da Microsoft, e pode desativar o acesso de todos os aplicativos às Notificações. Obviamente, isso significa que seus programas não poderão alertá-lo sobre algo para o qual foram programados, mas pode ser de grande ajuda para o desempenho do seu sistema.

Lembre-se de que, mesmo que seu computador esteja funcionando bem, sempre dê uma olhada nesse menu para saber exatamente quais permissões você está concedendo aos aplicativos instalados.

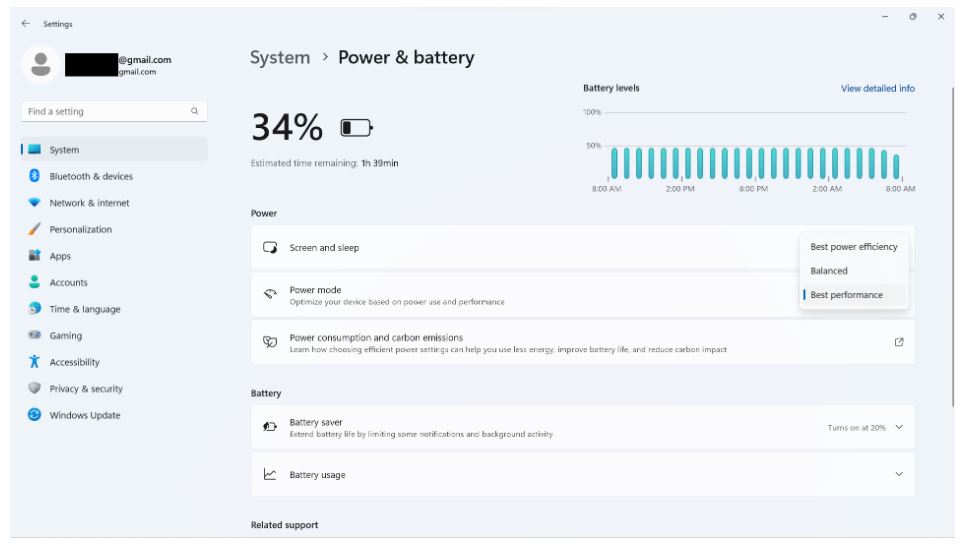

6. Gerenciar o desempenho de energia

Em suas Configurações, selecione Sistema e vá para Energia e bateria. O Windows é muito bom em gerenciar o modo de energia, sendo particularmente útil se você estiver usando um laptop que não esteja conectado a uma fonte de energia e, nesse caso, é possível escolher o modo balanceado ou a melhor economia de energia se estiver com pouca bateria. Mas, se o computador estiver conectado à tomada e ao mesmo tempo bastante lento, escolha o Melhor desempenho. Embora o computador possa apresentar temperaturas mais altas e você possa ouvir a ventoinha pronta para decolar como um avião, com certeza esse ajuste vai fazer com que a máquina funcione da forma mais rápida e potente possível.

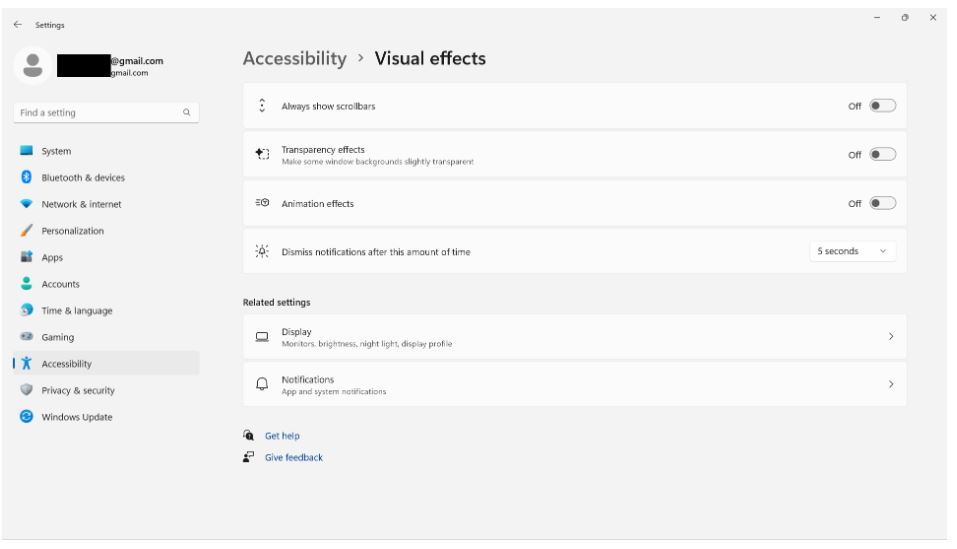

7. Desativar efeitos visuais

Esta opção pode deixar o seu Windows mais feio, pois estamos prestes a desativar animações bonitas, mas é um sacrifício que vale a pena se o seu PC estiver ficando muito lento. Para fazer isso, vá para Configurações, selecione Acessibilidade e, em seguida, Efeitos visuais. Após este processo, desative os efeitos de transparência e os efeitos de animação.

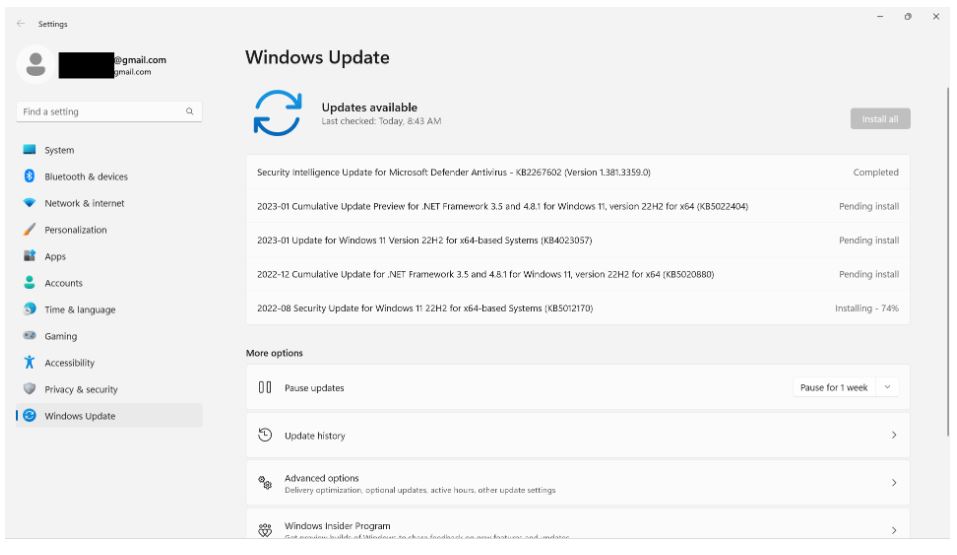

8. Atualize seu PC

Isso é essencial. A atualização do PC garante que você aproveite várias correções e ajustes que podem proporcionar um desempenho muito melhor a aplicativos específicos, tornando sua experiência geral muito mais tranquila. Ao mesmo tempo, as atualizações fornecem a tão necessária proteção contra vulnerabilidades que podem ser exploradas por cibercriminosos.

No menu Iniciar, digite Windows Update e pressione Enter. O Windows mostra todas as atualizações disponíveis. Tudo o que você precisa fazer é clicar em Download e Instalar. O Windows o alertará sobre futuras atualizações, mas se você quiser ter certeza de que está sempre atualizado, dê uma olhada nesse menu de tempos em tempos.

9. Verifique se há malware

Embora o uso da memória possa aumentar enquanto o software de segurança faz varreduras em busca de todos os tipos de malware, o esforço vale a pena. Para evitar que a varredura seja executada em segundo plano enquanto você precisa desse desempenho para trabalhar, é possível optar por fazer essas varreduras manualmente, além de certificar-se de que está executando a última versão do software de segurança de sua escolha. Como alternativa, você pode usar o ESET on-line scanner gratuito. Proteger seu PC contra malware evita que os recursos do computador sejam usados para fins maliciosos e protege seus arquivos, atividades e informações pessoais.

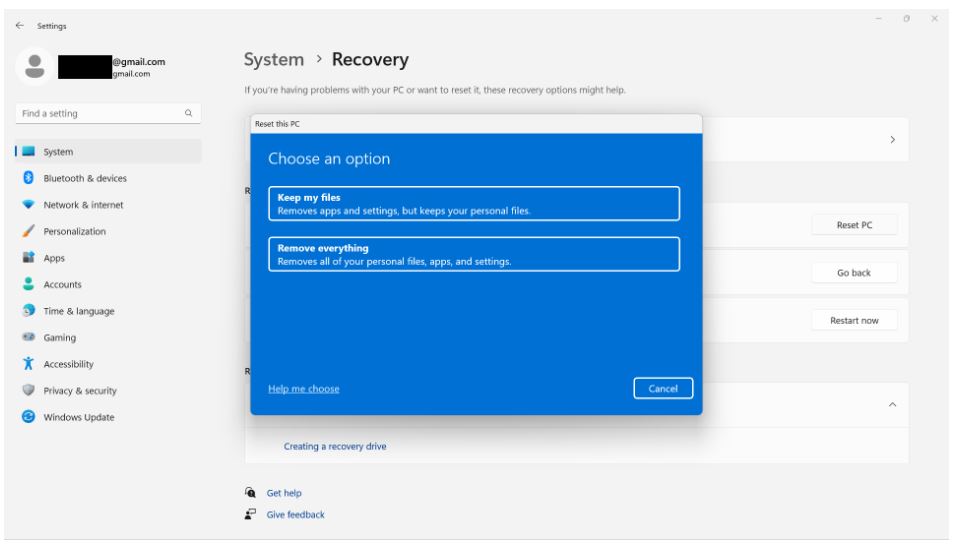

10. Redefina o PC

Embora não seja a mesma coisa que a formatação completa do computador, essa é a última medida que você pode tomar em casa sem pedir ajuda profissional. Se nada dessa lista funcionou e você deseja tentar uma versão quase nova do computador, pode optar por Redefinir este computador. Para fazer isso, vá para Configurações, Sistema e escolha Recuperação. Você pode então optar por manter seus arquivos ou remover tudo para uma redefinição de fábrica. Mais uma vez, lembre-se de que, mesmo que opte por manter seus arquivos, você poderá perdê-los se algo der errado, portanto, mantenha sempre um backup de todos os documentos e informações importantes.

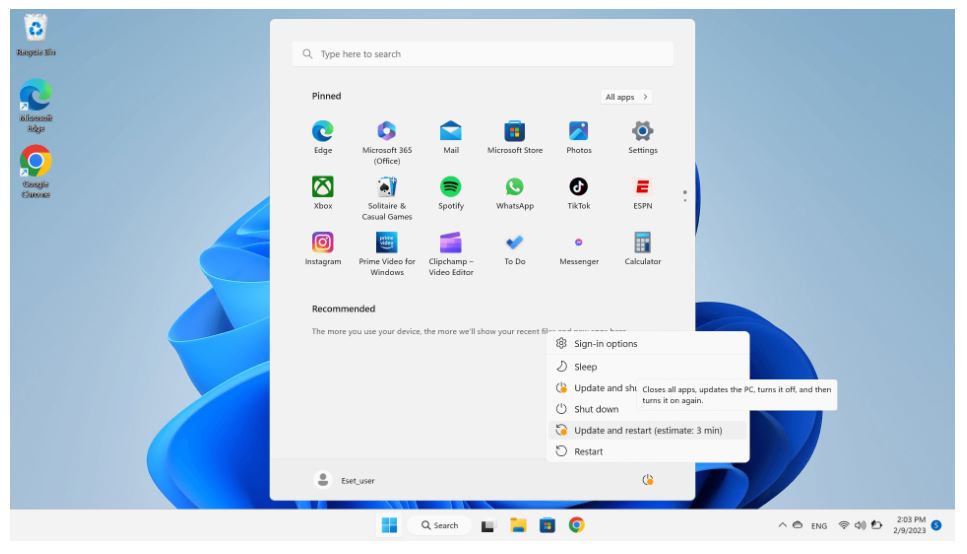

Por fim, uma dica bônus! Não deixe seu PC funcionar por dias sem parar só porque você acha que ele levará um tempo frustrantemente longo para iniciar. O ideal é deixar a sua máquina em modo de suspensão em vez de desligada, mas não se esqueça de reiniciar o computador a cada dois ou três dias. Ao contrário do que você pode pensar, desligar o computador não fecha todos os processos em execução, enquanto reiniciar o computador fará com que ele execute todas as instalações e atualizações necessárias e feche todos os aplicativos.

Fonte: Welive Security