Imagem: Freepik

As ferramentas de RMM são projetadas para atender a empresas de diferentes tamanhos e requisitos. Nós adaptamos às necessidades específicas de cada negócio. Com objetivos únicos, que é aumentar a eficiência dos processos, aumento da produtividade, melhorias na segurança, redução de tempo de suporte e consequentemente a redução dos custos.

A solução disponibiliza diversos tipos de relatórios que são extremamente essenciais para que possamos desempenhar um trabalho assertivo e eficiente. São relatórios detalhados sobre o desempenho, status e saúde do sistema do nosso cliente.

Esses relatórios fornecem insights valiosos para que possamos avaliar a eficiência operacional, identificar áreas problemáticas e tomar decisões informadas para melhorar a infraestrutura da sua T.I.

Abaixo, citamos alguns dos relatórios que temos acesso utilizando o RMM:

- Relatórios de desempenho;

- Relatórios de segurança;

- Relatórios de conformidade;

- Relatórios de inventário;

- Relatórios de histórico.

Com o gerenciamento feito pela CITIS, você poderá direcionar seus esforços para atividades estratégicas que impulsionam o crescimento do seu negócio

Ainda não conhece o nosso serviço de gerenciamento e tem interesse em saber mais um pouco sobre esta solução, fale conosco pelo WhatsApp.

Leia também: Por que você deve contratar a CITIS como seu MSP (provedor de serviços gerenciados)?

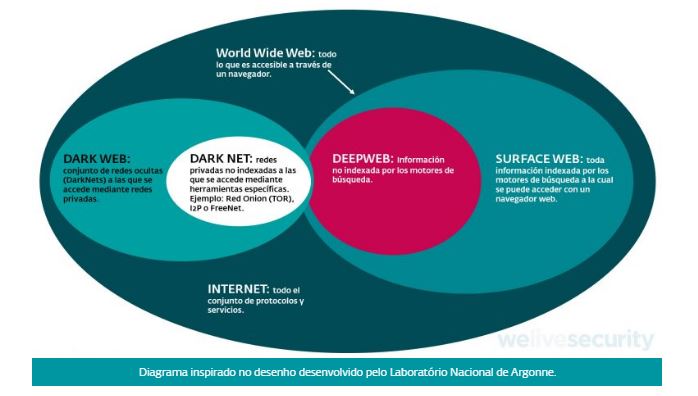

Já faz algum tempo que os termos DeepWeb, DarkWeb, DarkNet e SurfaceWeb têm sido cada vez mais usados para se referir a várias áreas da World Wide Web, um conceito que engloba tudo o que é acessível na Internet através de um navegador web. Todas estas áreas coexistem dentro do universo da Internet, mas às vezes é confuso entender o que é exatamente cada uma destas áreas, como elas diferem e que atividades realizam. Nesta publicação, explicamos de forma breve e sucinta cada um destes mundos da Internet.

Como pode ser visto na imagem, existem diferentes zonas dentro da Internet. Veja as características de cada uma delas e como se diferem umas das outras.

Surface Web

O termo Surface web, também conhecido como “web superficial” ou “internet visível” é especificamente a parte da Internet que pode ser acessada através dos mecanismos de busca tradicionais como Google, Bing ou Yahoo. É a parte da web que a maioria das pessoas usa e conhece. Ela forma todo o conteúdo que é indexado pelos mecanismos de busca e pode ser facilmente acessada através de navegadores web convencionais, tais como Google Chrome, Mozilla Firefox, Safari e outros.

Na Surface Web temos páginas web públicas, redes sociais e conteúdo não-privado, serviços de e-mail, imagens e vídeos acessíveis ao público, entre outros recursos. Embora nem tudo que é indexado seja necessariamente legal e “seguro”, em termos gerais o conteúdo que podemos encontrar atende aos padrões de segurança e qualidade usados para uma ampla variedade de propósitos, como compras on-line, acesso a notícias, pesquisas, entretenimento e muito mais

Deep Web

A Deep Web é uma parte da Internet que não é indexada pelos mecanismos de busca tradicionais como o Google, seja porque são protegidas por senha, sejam páginas web dinâmicas que geram conteúdo individualmente para cada usuário, ou porque são simplesmente sites que não estão vinculados a outras páginas. Na Deep Web podemos encontrar websites, bancos de dados, gestores usados por administradores de sites, contas de serviços em nuvem privadas (como Dropbox ou Google Drive), e outros recursos restritos ao público em geral.

É importante observar que a Deep Web pode contar com conteúdo legal, como bancos de dados governamentais, arquivos científicos, bibliotecas digitais ou sites que exigem assinaturas (como fóruns, etc.).

Entretanto, é necessário observar que a Deep Web é diferente da Dark Web, pois os termos às vezes podem ser confusos (falaremos sobre isto mais adiante ainda nesta publicação).

Dark Web

A Dark Web é um pedaço da Internet dentro da Deep web, que é intencionalmente escondida e não indexada pelos mecanismos de busca. Ao contrário da Deep Web, o conteúdo da Dark Web não é acessível através dos navegadores web convencionais.

Como veremos a seguir, a Dark Web é composta por várias Dark Nets, que são redes independentes que coexistem dentro da Dark Web. Por exemplo, a rede Onion, que é acessada através do navegador TOR, é uma Dark Net, entre outras que existem. As URLs da rede Onion podem ser facilmente identificadas porque terminam com a extensão .onion.

O Tor (rede Onion), o I2P ou o Freenet são diferentes Dark Nets que existem dentro da Dark Web. Portanto, o acesso à Dark Web requer um software especializado, configurações específicas e algum conhecimento técnico. Esta área da Internet é popularmente conhecida por atividades ilegais, tais como tráfico de drogas, venda de armas, pornografia infantil, tráfico humano, cibercrime organizado, terrorismo, venda de dados roubados, fraudes e outros tipos de atividades criminosas. As pessoas que acessam a Dark Web normalmente usam ferramentas que, além do anonimato, lhes permitem esconder sua identidade e não deixam nenhum vestígio de suas ações on-line. Por exemplo, as redes VPN ou o uso de Proxys.

Embora a Dark Web seja conhecida por atividades ilegais, vale mencionar que também há conteúdo legítimo neste espaço, como sites que oferecem serviços de privacidade e segurança on-line, recursos para jornalistas e ativistas que trabalham em zonas de conflito, assim como sites de organizações que lutam contra a censura e a vigilância on-line.

A Dark Web é apenas uma pequena parte da web em comparação com a Surface Web ou mesmo a Deep Web e, como destacamos, nem toda atividade na Dark Web é ilegal. Entretanto, devido à sua natureza e à falta de regulamentação, é importante ter cautela ao explorá-la.

Dark Net

O conceito de Dark Net se refere a uma área da Internet que pode ser acessada através de um software especializado e protocolos de criptografia que garantem o anonimato e a privacidade dos usuários. Para que fique mais claro, a Dark Web é composta por diferentes Dark Nets.

A Dark Net é um conjunto de redes privadas independentes que não são indexadas por mecanismos de busca e não podem ser acessadas através de navegadores web comuns. Como mencionado anteriormente, as redes Onion, I2P ou Freenet são exemplos destas Dark Nets.

Dark Nets como a rede Onion – provavelmente a mais popular entre elas – mascaram o endereço IP do usuário e roteiam a conexão através de diversos servidores para esconder a identidade e localização das pessoas, sendo muitas vezes utilizada para atividades ilegais. Entretanto, como explicamos anteriormente, há também conteúdos legítimos nas diversas Dark Nets.

Conclusão

Como vimos, cada área da web tem sua própria natureza e finalidade bem definidas, e em nenhuma delas a segurança é garantida. Embora a Surface Web esteja relacionada com conteúdos públicos, existem também riscos de segurança, tais como sites falsos, malwares e outros tipos de fraude. Portanto, é importante não perder de vista os riscos que existem e seguir as boas práticas de segurança em cada uma das diferentes áreas.

Fonte: Welive Security

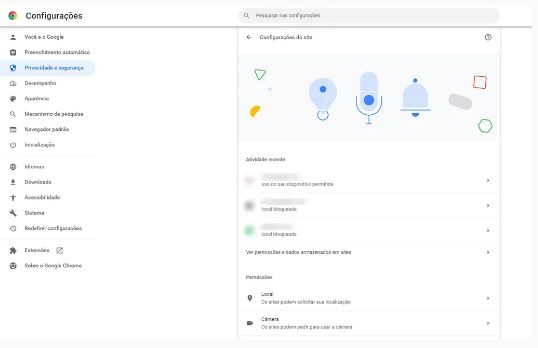

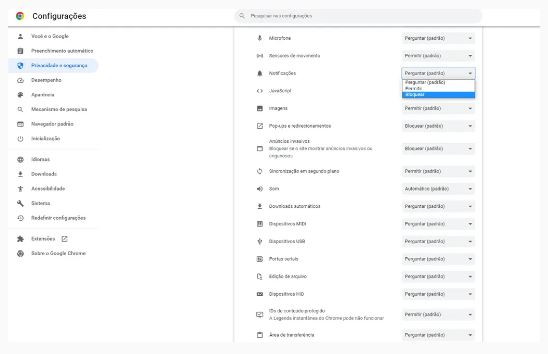

Se você se preocupa com privacidade e segurança na internet, é importante ver as permissões que ativou no Google Chrome: elas podem conceder o acesso de sites a recursos do computador e até mesmo a informações pessoais.

A boa notícia é que você pode gerenciar e restringir as permissões de páginas da web nas configurações do navegador sem mudar os ajustes padrões.

Como gerenciar as permissões no Google Chrome

- Abra o navegador Google Chrome;

- Clique no botão de três pontos, localizado no canto superior da tela;

- Selecione “Configurações”;

- Clique em “Privacidade e segurança”.

- Entre na seção “Configurações do site”;

- Escolha a configuração que você quer atualizar:

- “Atividade recente”: os sites que utilizaram recursos do computador recentemente;

- “Permissões”: as permissões concedidas aos sites;

- “Conteúdo”: sites que podem incorporar o conteúdo de outros, como imagens, texto e anúncios.

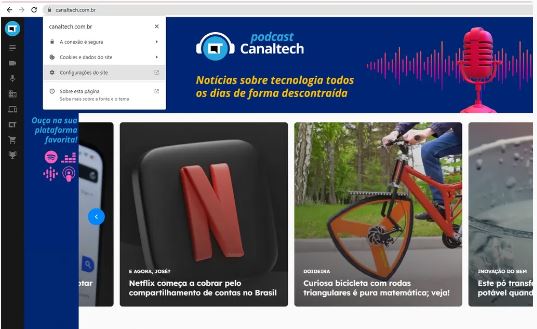

Como gerenciar permissões em um site específico

É possível permitir ou bloquear permissões de um site específico, concedendo a ele configurações personalizadas em vez de seguir as configurações padrões.

- Abra o navegador Google Chrome;

- Acesse um site;

- À esquerda do endereço, selecione o ícone desejado:

- Cadeado;

- Informações;

- Perigo.

- Clique em “Configurações do site”;

- Altere uma configuração de permissão

Todos os ajustes são salvos automaticamente. Se o botão “Redefinir permissões” surgir, clique nele para redefinir as preferências editadas.

Quais dados sites podem acessar pelo Chrome?

- Cookies: arquivos criados pelos sites que você acessa para facilitar sua experiência online;

- JavaScript: os sites podem usar JavaScript para mostrar recursos interativos;

- Gerenciadores: quando você clica em alguns links, os sites podem processar tarefas como criar uma mensagem no cliente de e-mail ou adicionar eventos à agenda;

- Pop-ups e redirecionamentos: os sites podem exibir pop-ups de anúncios ou usar redirecionamentos para abrir páginas sem o seu consentimento;

- Anúncios: os sites mostram anúncios para oferecer conteúdos, mas que podem ser invasivos ou enganosos;

- Localização: os sites podem usar sua localização para fornecer recursos ou informações relevantes;

- Notificações: os sites podem enviar notificações para avisar sobre atualizações, notícias ou mensagens de chat;

- Câmera e microfone: os sites podem usar esses dispositivos para recursos de comunicação, como videochamadas;

- Downloads automáticos: os sites podem fazer o download automático de arquivos relacionados em conjunto para economizar tempo;

- Dispositivos Bluetooth: os sites podem se conectar a um dispositivo Bluetooth para gravar e mostrar informações sobre o dispositivo;

- Dispositivos USB: os sites podem se conectar a dispositivos USB para realizar ações como salvar arquivos em acessórios de armazenamento.

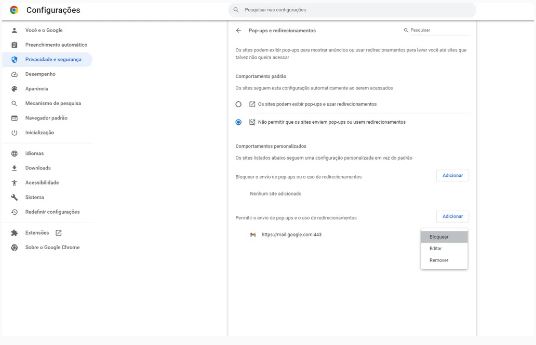

Como bloquear pop-ups no Chrome

O bloqueio automático de pop-ups do Google Chrome evita interrupções indesejadas durante a navegação. Quando um pop-up é bloqueado, um ícone correspondente é exibido na barra de endereços e permite que você tenha controle sobre quais pop-ups deseja visualizar.

Outra opção é modificar esse ajuste padrão nas configurações do navegador, veja:

- Abra o Chrome.

- No canto superior direito, clique no botão de três pontos;

- Selecione “Configurações”;

- Clique em “Privacidade e segurança”;

- Vá em “Configurações do site”;

- Entre em “Pop-ups e redirecionamentos”;

- Ajuste a opção que você deseja definir como padrão.

Como gerenciar pop-ups de um site

Há sites que aproveitam o recurso de pop-up para exibir informações e experiências legítimas. Para gerenciar se você deseja permitir ou bloquear esse tipo de conteúdo, confira os passos abaixo:

Como visualizar pop-up de um site

- No Chrome, acesse uma página em que os pop-ups foram bloqueados;

- Na barra de endereço, clique no ícone de pop-up bloqueado;

- Selecione o link do pop-up que queira ver;

- Para sempre ver os pop-ups do site, selecione “Sempre permitir pop-ups e redirecionamentos de [site]”;

- Clique em “Concluído”.

Como bloquear pop-up de um site

- Abra o Chrome;

- No canto superior direito, clique no botão de três pontos;

- Clique em “Privacidade e segurança”;

- Vá em “Configurações do site”;

- Entre em “Pop-ups e redirecionamentos”;

- Em “Permitir o envio de pop-ups e o uso de redirecionamentos”, encontre o site;

- À direita do site, clique no botão de três pontos;

- Selecione a opção “Bloquear”.

Como bloquear notificações no Chrome

As notificações do Google Chrome podem ser uma maneira útil de se manter atualizado com informações importantes, como notícias, e-mails e mensagens. No entanto, em alguns casos, elas podem se tornar excessivas ou indesejadas.

Para desativar as notificações de um site, siga as instruções:

- Abra o Google Chrome;

- Acesse o site de que você recebe notificações;

- Clique no botão de cadeado na barra de endereços;

- Entre em “Configurações do site”;

- Ao lado de “Notificações”, selecione “Bloquear” no menu suspenso.

Para ter mais privacidade e remover o armazenamento de informações em seu dispositivo, aprenda a limpar os dados de um site.

Fonte: Canaltech

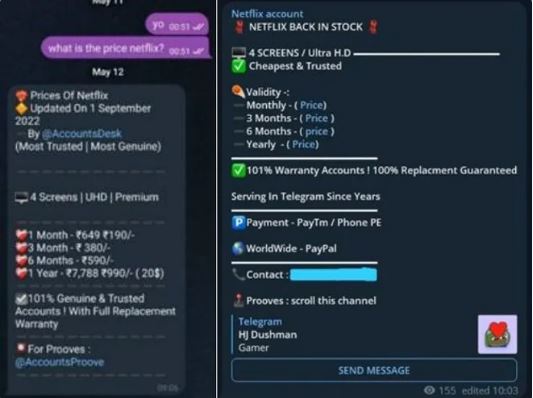

Antes visto como uma possível resposta para o problema da pirataria, a Netflix pode se ver sofrendo com esse problema pelas mãos de cibercriminosos. Desde o anúncio de que o serviço de streaming passaria a restringir o compartilhamento de contas entre usuários de residências diferentes, que começou a ser implementado nesta semana, aumentou o fluxo de venda de perfis fraudados ou “contas-pirata” da plataforma na deep web.

Antes visto como uma possível resposta para o problema da pirataria, a Netflix pode se ver sofrendo com esse problema pelas mãos de cibercriminosos. Desde o anúncio de que o serviço de streaming passaria a restringir o compartilhamento de contas entre usuários de residências diferentes, que começou a ser implementado nesta semana, aumentou o fluxo de venda de perfis fraudados ou “contas-pirata” da plataforma na deep web.

Assinaturas trimestrais ou anuais também são oferecidas por preços mais em conta pela fidelidade, enquanto os bandidos prometem até suporte completo, com a substituição da conta em caso de bloqueio. O pagamento acontece por meio do PayPal e outros aplicativos de transferência de dinheiro, enquanto os criminosos alegam já contarem com anos de “serviços prestados”.

O que é uma “conta-pirata” da Netflix?

Uma conta-pirata nada mais é do que o acesso de uma pessoa pagante que, por uma razão ou outra, teve seus dados roubados.

Segundo a Check Point, o segredo para valores tão baixos é a utilização dessas contas furtadas, a partir de senhas vazadas ou ataques envolvendo vírus que roubam credenciais dos PCs ou smartphones dos usuários. A tendência, afirmam os especialistas em segurança, é que a busca por esse tipo de acesso indevido apenas aumente agora que a Netflix vai fechar o cerco sobre os perfis compartilhados.

“Os cibercriminosos geralmente exploram as necessidades e desejos dos usuários, alinhando seus ataques com as tendências atuais”, explica Fernando de Falchi, gerente de engenharia de segurança da Check Point Software Brasil. Por isso, a recomendação é de olho vivo nessa nova etapa de atuação da plataforma de streaming e a tomada de medidas preventivas para garantir somente usos legítimos.

Usuários devem proteger contas e evitar meios não-oficiais de acesso

Não há garantia alguma de que os cibercriminosos cumprirão o prometido, enquanto a compra de perfis na deep web ou em grupos suspeitos acaba financiando o crime e motivando ataques contra outros usuários. “Reduzir a demanda é uma maneira eficaz de combater as vendas ilegítimas e interromper os fluxos de receita destes serviços ilegais.”

Fonte: Canaltech

Muito tempo atrás escrevi um artigo também focado em proteção de crianças e adolescentes. Na época, falei sobre algumas das formas utilizadas por cibercriminosos para chegar a este público. Já neste artigo farei diferente, listarei as ameaças que mais frequentemente são direcionadas a pessoas com menos idade, alguns dos meios que podem permitir que as ameaças aconteçam e, claro, possibilidades de proteção.

Tenho convicção que um dos melhores caminhos para a prevenção contra ameaças seja a conscientização. Idealmente todas as crianças e adolescentes deveriam ser instruídos a ponto de conseguirem identificar sozinhos ameaças em potencial, mas, além de ser uma tarefa complexa por si só, o tema não costuma ser o mais popular entre este público. Com tudo isso em mente, produzi este artigo com foco principal em instruir pais e responsáveis sobre os temas nele listados e, após entender os pontos aqui abordados, levar este tema até a atenção deles para que se mantenham a salvo destas ameaças.

Criação de conteúdo sensual ou sexual

Acredito que o pior dentre todos os riscos seja o de expor a intimidade de crianças e adolescentes e por isso abordarei este tema em primeiro lugar. Infelizmente este é um ponto cada vez mais presente devido a popularização das selfies e pode trazer exposições que muitas vezes não nos damos conta – não só na visão dos menores, mas também na dos pais e responsáveis. As formas mais conhecidas desta ameaça envolvem a criação de conteúdo sexual explícito, mas certamente não se limita a isso. Muitos criminosos buscam perfis de crianças e adolescentes que não possuam restrições de privacidade para baixar todas as fotos e vídeos e comercializá-los/trocá-los em fóruns na deep/dark web ou para transmití-los em diversos grupos privados presentes em aplicativos de troca de mensagem.

Sextorsão

Outro ponto de atenção é a extorsão sexual, geralmente ameaças deste tipo ocorrem quando cibercriminosos já estão em posse de conteúdos sensuais ou sexuais de suas vítimas, tornando a extorsão ainda mais convincente. Como o nome sugere, a vítima é compelida a realizar ações que beneficiem os criminosos e, mesmo existindo diversas possibilidades para estas ações, os criminosos costumam exigir que suas vítimas produzam mais conteúdo sensual, sexual ou pornográfico ou que lhes beneficiem financeiramente com transferências bancárias ou realizando quaisquer tipos de pagamentos.

Este tipo de crime costuma impactar significativamente o psicológico de crianças e adolescentes, por isso escrevi um guia de prevenção dedicado a este tema. Caso esteja passando por esta situação ou conheça alguém que está espero que o guia possa auxiliar.

Cyberbullying

Dentre os crimes digitais citados neste artigo, o cyberbullying é o que detém mais chances de possuir transgressores e vítimas na mesma faixa etária. O Cyberbullying nada mais é do que a prática do Bullying realizada em ambientes virtuais, e estes ambientes podem ser os mais variados passando por chat em jogos, e-mail, aplicativos de troca de mensagens e redes sociais. O que configura o crime é o ato de humilhar, assediar ou difamar a vítima, normalmente assediando-a de forma recorrente e eventualmente causando danos psicológicos.

Engenharia social

Nesta modalidade de crime os infratores costumam ser pessoas mais ligadas a crimes digitais, visto que as técnicas de engenharia social têm por finalidade obter dados como documentos, endereços, dados bancários da própria vítima ou de seus responsáveis e eventuais outras informações que permitam que os criminosos pratiquem outros tipos de delitos.

Os criminosos costumam abordar suas vítimas por e-mail ou aplicativo de troca de mensagens, sempre com mensagens cujo conteúdo denote urgência e com procedimentos a serem seguidos e não necessariamente essas abordagens são vinculadas a arquivos maliciosos.

Todos estes aspectos negativos das interações digitais devem ser olhados com cautela, alguns mais do que outros por serem mais nocivos, mas vale ressaltar que mesmo se tratando de crimes digitais tudo o que foi supracitado não passam de formas específicas de interação entre pessoas. Em outras palavras isso quer dizer que não existe, por exemplo, uma solução de segurança que impeça que estes crimes aconteçam, nem que existam ambientes totalmente livres da possibilidade de que eles sejam praticados.

Ainda assim é possível adotar comportamentos mais seguros para evitar ao máximo que crianças e adolescentes sejam vítimas destes males.

- Abra sempre a possibilidade de diálogo: muitas vezes estas ameaças mexem profundamente com crianças e adolescentes e ter um pai, mãe ou responsável com quem eles possam contar certamente faz toda a diferença no enfrentamento do problema. Manter a possibilidade de diálogo sincero e objetivo sobre quaisquer temas tende a fazer com que eles se sintam confortáveis para abordar também assuntos mais delicados como a coação ou o bullying. Cabe às partes responsáveis instruir e conscientizar os menores de idade sobre os riscos que os ambientes digitais podem conter e buscar meios de inibir que possíveis crimes continuem ocorrendo

- Proteja redes sociais e aplicativos de troca de mensagens: muitos criminosos se aproveitam de configurações pouco restritivas para ter acesso a fotos de perfil, status e postagens em redes sociais e apps de troca de mensagem para coletar materiais que serão vendidos ou trocados em fóruns pela deep/dark web. Mesmo conteúdos não sexuais, como fotos na praia ou na piscina também podem ser alvo deste tipo de criminosos. Para evitar que isso aconteça configure a privacidade para permitir que somente amigos ou contatos previamente adicionados tenham acesso a este tipo de conteúdo.

- Não permaneça em ambientes tóxicos: essa recomendação de segurança é mais fácil de ser seguida quando o ambiente tóxico não é de convívio frequente como é o caso de fóruns e jogos. Se existem problemas acontecendo em grupos familiares, escolares ou até de condomínio essa recomendação ganha outra complexidade. Ainda assim é possível conversar com os administradores destes meios para auxiliarem na inibição dos comportamentos indesejados.

- Tenha softwares de proteção nos dispositivos: mesmo não sendo o foco das ameaças citadas neste artigo é impossível negar que os meios digitais estão repletos de ameaças e, para impedir uma infecção, é interessante contar com uma solução de proteção instalada em todos os dispositivos. Isso evitará que os malwares sejam executados caso venham a ter contato com o equipamento.

- Denuncie: lembre-se sempre que independentemente ao fato de correrem em meios digitais todos os pontos citados neste artigo são considerados crimes, e podem e devem ser tratados como tal. Caso seja uma vítima direta deles ou conheça alguém que esteja sofrendo com isso procure os canais adequados de denúncia como delegacias focadas em crimes digitais e sites especializados no assunto como o Safernet.

Espero que este artigo atue mais como uma ferramenta de conscientização do que de remediação, mas, caso seja a segunda opção, saiba que infelizmente muitas pessoas já passaram por isso e você poderá encontrar diversas dicas e informações adequadas pertinentes a cada um deles em fontes confiáveis na internet, e que este o que citei também possa trazer algum direcionamento para atravessar este momento delicado.

Fonte: Welive Security

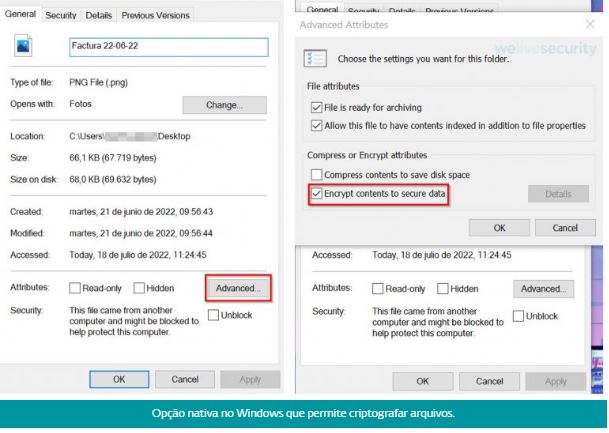

Um dos aspectos mais importantes ao falar sobre segurança da informação é a proteção da informação e o acesso aos arquivos: seja porque contêm dados pessoais, informações sensíveis ou simplesmente porque queremos que sejam privados.

Vale ressaltar que quando falamos em proteger arquivos e pastas colocando uma senha, na verdade não estamos protegendo os arquivos, mas sim protegendo as informações que eles contêm. Isso significa que alguém pode excluir ou mesmo adicionar uma camada adicional de criptografia a um arquivo que protegemos com senha, como por exemplo, um malware do tipo ransomware.

Dito isso, podem ser vários os motivos pelos quais podemos querer proteger o acesso aos nossos arquivos de pessoas externas. Um exemplo pode ser dispositivos onde várias pessoas utilizam o mesmo equipamento e precisamos de um nível adicional de privacidade em nossos sistemas de arquivos. É por isso que neste post revisaremos passo a passo como proteger uma pasta com senha no Windows, Linux e macOS.

Como proteger uma pasta com senha no Windows

Como primeira opção, analisamos a ferramenta nativa do Windows e, em segundo lugar, explicamos como proteger uma pasta com senha no Windows usando o 7-Zip.

Ferramenta nativa do Windows

No caso da ferramenta nativa oferecida pelo Windows para proteger pastas e arquivos, ela usa como senha aquela que temos configurada para o login em nossa conta de usuário. Para usar essa ferramenta, primeiro devemos clicar com o botão direito na pasta ou arquivo que desejamos proteger e, em seguida, acessar Propriedades> Geral> Avançado e marcar a caixa correspondente à criptografia de dados.

Em algumas versões do Windows, é possível configurar explicitamente a senha da pasta a ser protegida. No entanto, isso não é possível nas versões mais populares, Windows 7 e 10. Nestes casos, a funcionalidade deve ser obtida através de um software de terceiros.

Existem milhares de programas que oferecem a opção de proteger pastas e arquivos com senha: pagos, gratuitos, de código aberto ou privado. Independentemente das características, ao decidirmos por uma dessas opções, é importante garantir que a ferramenta tenha uma boa reputação, pois não devemos perder de vista que daremos acesso às informações que desejamos proteger em primeiro lugar.

7-Zip: uma ferramenta muito usada para proteger arquivos e pastas com senha

Uma das ferramentas mais utilizadas para proteger arquivos e pastas com senha, até mesmo no mundo da segurança, é o 7-Zip. Este software de compressão de pastas e arquivos também inclui a funcionalidade de criptografia com senha para arquivos comprimidos. Suas maiores vantagens são: é de código aberto, leve e fácil de instalar a partir de seu site.

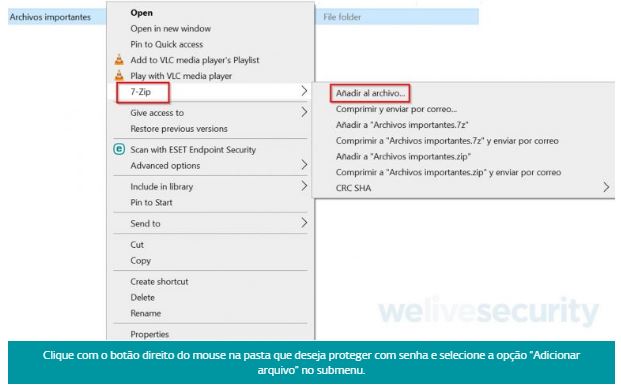

Depois de instalado, clique com o botão direito do mouse na pasta que deseja proteger, selecione o submenu do 7-Zip e depois a opção “Adicionar ao arquivo” ou “Add to file”.

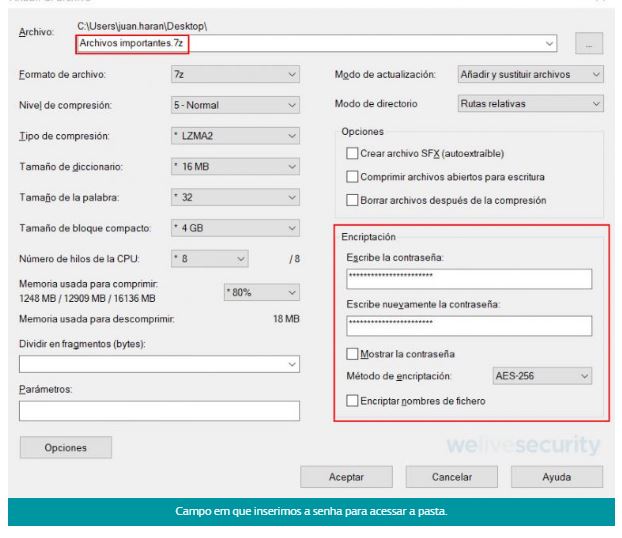

Aqui, uma janela é exibida com uma grande quantidade de opções avançadas, mas as que nos interessam são: o nome da pasta que será comprimida e protegida, e a seção de criptografia, onde podemos configurar a senha e ajustar o método de criptografia. Além disso, podemos escolher o tipo de arquivo comprimido a ser usado, por exemplo: .zip ou .7z.

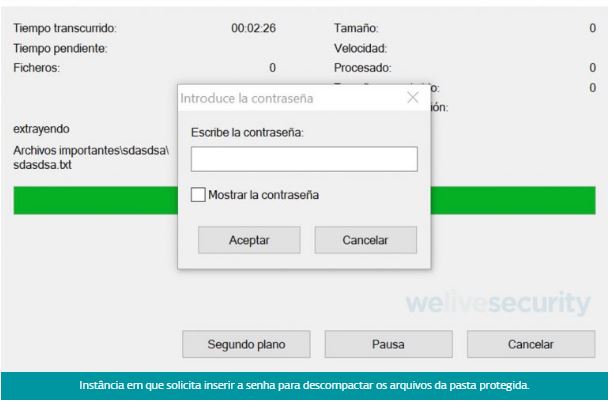

Uma vez inserida a senha, a pasta já estará protegida e os arquivos não poderão ser lidos sem inserir a chave. Também não poderão ser lidos através da descompressão do Windows. Para acessar os arquivos novamente, teremos que descompactar a pasta usando o próprio 7-Zip: clique com o botão direito e no menu do 7-Zip selecione “Extrair tudo”. O mesmo programa solicitará a senha para descompactar a pasta.

Se inserirmos a senha, uma cópia da pasta comprimida será criada, mas sem proteção. É importante que apaguemos esta cópia sem senha assim que terminarmos de usar os arquivos, pois ela não tem nenhuma proteção.

Se inserirmos a senha, uma cópia da pasta comprimida será criada, mas sem proteção. É importante que apaguemos esta cópia sem senha assim que terminarmos de usar os arquivos, pois ela não tem nenhuma proteção.

No Linux

Em sistemas baseados em Linux, teremos duas categorias de programas. Na primeira, encontramos ferramentas que permitem criptografar pastas com senha por meio de uma interface gráfica, o que é muito útil para aqueles que estão começando a trabalhar com esses sistemas operacionais.

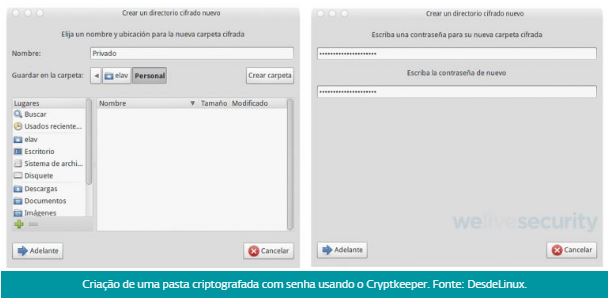

Por exemplo, o CryptKeeper, uma ferramenta de uso simples, semelhante à ferramenta nativa do Windows, que está disponível para distribuições Ubuntu e baseadas em Debian.

Outras opções semelhantes são o EncFS e o Veracrypt. O EncFS é uma utilidade que permite criar um sistema de arquivos virtualizados criptografados, como uma unidade disponível para montar. Quando o usuário desejar acessar os arquivos armazenados lá e precisar montar a unidade, será solicitada a senha configurada.

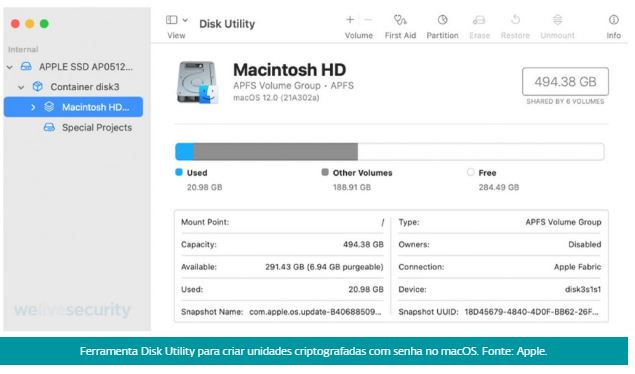

No macOS

Os usuários do macOS contam com uma ferramenta nativa, chamada Disk Utility, que funciona de maneira semelhante ao EncFS em termos de criptografia de pastas. Ele permite criar unidades criptografadas em poucos passos para armazenar nossos arquivos, aos quais podemos acessar montando a unidade e inserindo a senha para descriptografá-los.

Na opção de criação de imagens, selecionando a opção para criar uma imagem de uma pasta, podemos gerar uma unidade protegida por senha.

Conclusão

Independentemente do sistema operacional que utilizamos, há várias opções para proteger nossos arquivos. Seja para proteger o acesso às informações contidas em nossos arquivos em caso de infecção por malware ou acesso não autorizado, ou simplesmente por uma questão de privacidade se estivermos usando um computador familiar ou compartilhado com outros usuários. Para tudo isso, a criptografia com senha é uma ferramenta muito útil se implementada corretamente. Por fim, é importante usar senhas complexas; ou seja, difíceis de prever e que não tenham sido usadas anteriormente em outras pastas ou serviços online.

Fonte: Welive Security

O principal objetivo da redundância em T.I. é criar operações que sejam ininterruptas, mesmo em situações críticas. A redundância ajuda a evitar interrupções e perda de dados, reduzindo assim o tempo de inatividade e aumentando a segurança e confiabilidade dos sistemas.

Existem diferentes modalidades de redundância, as quais atendem a necessidades distintas.

Neste post abordaremos sobre a redundância de link e servidor de Internet.

A Redundância de Link é um tipo de redundância de rede que envolve a instalação de caminhos alternativos para o tráfego de rede, garantindo que, se um link de rede falhar, o tráfego possa ser roteado por outro caminho sem interrupção do serviço.

Existem várias formas de implementar a Redundância de link, incluindo a instalação de links físicos redundantes, o uso de protocolos de roteamento redundantes e a implementação de sistemas de balanceamento de carga.

O uso de protocolos de roteamento redundantes envolve a configuração de múltiplos caminhos para uma rede, permitindo que o tráfego seja roteado por diferentes caminhos se houver uma falha em um dos caminhos. Exemplos de protocolos de roteamento redundantes incluem o OSPF (Open Shortest Path First) e o BGP (Border Gateway Protocol).

A implementação de sistemas de balanceamento de carga envolve a distribuição do tráfego de rede por diferentes links, garantindo que, se um link falhar, o tráfego possa ser redirecionado para outro link sem interrupção do serviço. Isso pode ser feito usando tecnologias como DNS Round Robin, que distribui o tráfego por diferentes servidores em uma rede, ou sistemas de balanceamento de carga dedicados, que distribuem o tráfego por diferentes links de rede.

A Redundância de servidor de internet é um tipo de redundância de rede que envolve a instalação de servidores de internet redundantes, garantindo que, se um servidor falhar, outro possa assumir o controle sem interrupção do serviço.

Existem várias formas de implementar a redundância de servidor de internet, incluindo a instalação de servidores espelhados, o uso de sistemas de balanceamento de carga e a implementação de sistemas de failover de servidor.

Muitas empresas têm se preocupado apenas com a Redundância de link, e se esquecem que a conectividade também depende do Servidor de Internet.

A redundância desses dois serviços é uma prática importante para garantir a disponibilidade contínua de sistemas e serviços de rede críticos.

Portanto, investir em redundância é uma medida inteligente e estratégica para a continuidade dos negócios e a satisfação do cliente

Fale conosco pelo WhatsApp

A falta de configuração adequada em servidores, levando à exposição de dados e informações, é a aposta de uma nova ferramenta cibercriminosa, que faz pesquisas online em busca de infraestruturas baseadas em 18 sistemas para localizar aquelas que estão com problemas. O foco está no roubo de credenciais e segredos de autenticação que, mais tarde, possam ser usados em ataques contra as organizações vulneráveis.

O kit modular se chama AlienFox e está sendo vendido pelos bandidos por meio do Telegram, entregando a funcionalidade de forma simples até mesmo para quem não tem muito conhecimento técnico. Pelo menos três versões diferentes do pacote estariam sendo comercializados pelos bandidos, com foco em sistemas populares como WordPress, Joomla, Drupal, Opencart, Magento e outros; enquanto isso, do outro lado, os criminosos estão de olho em dados de serviços populares como AWS, Office365, Google Workspace, Bluemail, Zoho, Twilio e outros.

O alerta da empresa de cibersegurança SentinelOne aponta ainda para um malware em pleno desenvolvimento, que pode ganhar novas capacidades ou atingir mais plataformas no futuro. Como está, ele é capaz de localizar erros de configuração a partir de arquivos que não deveriam estar expostos, justamente aqueles que guardam as chaves de autenticação, tokens, segredos de API e outras informações relevantes.

Outras funcionalidades do AlienFox envolvem a busca por outras vulnerabilidades de segurança, como aquelas que permitem escalar privilégios, ou o estabelecimento de permanência nos servidores para que o acesso possa ser vendido posteriormente. O software malicioso, ainda, é capaz de testar as credenciais obtidas contra as próprias infraestruturas, garantindo que elas funcionem antes de serem enviadas para os bandidos.

A SentinelOne também aponta para um desenvolvimento contínuo da ferramenta de exploração, com versões posteriores recebendo melhor performance, novas variáveis e um uso mais adequado de diferentes núcleos de processamento. Além disso, estão sendo adicionados recursos que permitem a busca por frases de autenticação de carteiras de Bitcoin e Ethereum, além de um validador de credenciais em sites de comércio eletrônico como a Amazon.

Na visão dos especialistas, estes últimos dois aspectos demonstram que os criminosos responsáveis pelo AlienFox estão expandindo seu foco de atuação, seja como forma de vender a ferramenta a mais gente ou simplesmente obter fundos que financiem seu trabalho. Enquanto isso, o trabalho em andamento indica que a ferramenta está sendo bem aceita, motivando os responsáveis a melhorarem seu funcionamento.

A recomendação de segurança é pela atenção na configuração de servidores, principalmente aqueles que hospedarem dados pessoais ou segredos de autenticação. Controles de acesso devidos e permissões adequadas ajudam a garantir que apenas quem deve ter acesso às informações fará isso, enquanto a utilização de autenticação em múltipla etapa impede que mesmo credenciais roubadas possam ser usadas para acesso por terceiros.

Fonte: Canaltech

O Brasil não está imune a esse tipo de ataque e aparece em quarto lugar no ranking dos cinco países mais afetados pelo problema, além disso, 47% dos ataques ocorreram em organizações instaladas nos EUA, seguidos pela Itália (8%), Austrália (8%), Brasil (6%) e Alemanha (6%). Diante desse cenário, especialista fornece dicas importantes para as empresas adotarem medidas de proteção o quanto antes

Os ataques de Ransomware estão cada vez mais presentes e direcionados. Entre os motivos apontados por especialistas está a falta de preparo das empresas para barrar esse tipo de ameaça. Um exemplo recente aconteceu no início de fevereiro de 2023, após diversas Agências de Segurança da Informação relatarem a ocorrência de ataques cibernéticos pelo Ransomware ESXiArgs em milhares de servidores do modelo ESXi da VMware em empresas na Europa e na América do Norte. O objetivo desses ataques foi explorar uma vulnerabilidade de software presente nos sistemas desatualizados.

O Brasil não está nem de longe imune a esse tipo de ataque e aparece em quarto lugar no ranking dos cinco países mais afetados pelo problema, segundo dados da Accenture, que revelam que 47% dos ataques ocorreram em organizações instaladas nos EUA, seguidos pela Itália (8%), Austrália (8%), Brasil (6%) e Alemanha (6%).

No Brasil, o problema tem sido acompanhado de perto por Bruno Giordano, Chief Information Security Officer (CISO) da Ativy Digital, especialista em soluções e serviços de cibersegurança, localizada em Campinas (SP). Ele explica que a companhia está alerta e tem feito o monitoramento e adotado medidas de prevenção, que podem servir como base para outras empresas. Bruno alerta que o mesmo pode acontecer em pouco tempo no Brasil, “justamente pelo fato de que diversas empresas que utilizam o sistema de virtualização onde aconteceu o ataque não possuírem um nível de maturidade de segurança cibernética elevada, tornando o sistema exposto para a internet, sem nenhum tipo de bloqueio ou restrição de acesso”, afirma.

O especialista explica como está sendo feito o monitoramento pela Ativy Digital e quais seriam as medidas de segurança que as empresas em geral devem se atentar. “É importante destacar primeiro como monitoramos o surgimento dessa nova variante. Identificamos todo o processo de execução, comportamento, principais características e quais os métodos necessários para o bloqueio do processo de execução. Essa é uma das principais etapas para permanecermos um passo à frente dos agentes maliciosos”, diz Bruno.

Na companhia, o monitoramento é feito por meio do serviço de Threat Intelligence (Inteligência de Ameaça) executado pela Business Unit (BU) de cybersecurity da Ativy Digital, que contempla um monitoramento em nível global, permitindo a identificação de novas anomalias que apresentam um risco para a operação de Cloud e seus clientes. E assim como o divulgado pelas agências internacionais, graças a ele a equipe também identificou o comportamento do ataque cibernético em diversos países pelo Ransomware ESXiArgs, nos servidores VMware ESXi, que é o sistema de virtualização utilizado por diversas empresas, sem correção de uma vulnerabilidade de execução remota de código.

Medidas de segurança

A partir da identificação, como medida preditiva e preventiva, foram executadas diversas ações, começando pela comunicação do ocorrido. O time de Cyber notificou os principais gestores da operação, detalhando os riscos, o entendimento sobre a nova variante e todos os pontos necessários para mitigar todos os riscos, assim como blindar os clientes, evitando qualquer tipo de contágio com a nova variante.

“Tudo que envolve a tratativa de uma nova variante necessita de foco em seu comportamento e exige a identificação das principais ações e alvos. Nesse caso, a nova variante tinha como foco arquivos de máquinas virtuais (ex.: arquivos com extensões .vmdk, .vmx, .vmxf e outros do mesmo segmento de arquivos), criptografando todos os arquivos e automaticamente causando uma interrupção, sem recuperação, em toda a operação de virtualização”, relata Bruno.

Identificado o foco da ameaça, o próximo passo foi descobrir quais seriam os vetores de ataque e seus métodos de exploração para compartilhar esse conhecimento por meio de ações preventivas para os demais times. “Após o compartilhamento das ações, aguardamos a confirmação do time de infra para nos informar nas horas seguintes o impacto e a janela de execução para desabilitarmos o serviço OpenSLP em todos os ambientes Saas e IaaS”, relata o especialista em cibersegurança.

Na sequência, a equipe enviou um comunicado aos clientes reforçando que o serviço OpenSLP, no qual estaria a principal causa da vulnerabilidade explorada pela variante, estava desabilitado em todos os ambientes Saas e IaaS. As camadas adicionais de segurança habilitadas foram: a segregação dos ambientes; administração dos hosts ESXi somente através do Sphere Client com múltiplo fator de autenticação (MFA) habilitado com acesso limitado somente através de VPN; habilitação de todos os recursos de auditoria para gestão dos acessos e ações executadas no ESXi.

“Além das ações adotadas, reforçamos a importância de sempre ter todas as atualizações de segurança em todos os ambientes e serviços em sua última versão recomendada pelos próprios fabricantes”, reforça Bruno. Também foi desenvolvido um Playbook, que contempla ações e recomendações diárias para evitar qualquer tipo de contágio com novas e futuras variantes do Ransomware. Tais ações envolvem planos como:

– Execução de treinamentos de conscientização;

– Ações preventivas e de forma antecipada para redução das superfícies de ataque;

– Governança para gestão em contas com privilégios administrativos;

– Implantação e desenvolvimento de mecanismos de antecipação;

– Atualização e aplicação do Plano de Respostas a Incidentes;

– Atualização e aplicação do Plano de Recuperação.

Toda a segurança deve ser prioridade nas empresas, sendo assim, Bruno reforça que, além dos cuidados citados, é preciso fazer mais diariamente. “As organizações precisam ser proativas ao proteger seus sistemas contra qualquer tipo de ameaça e outros ataques. E isso inclui adotar estruturas de segurança, gestão e sustentação através de um Centro de Operações de Segurança”, finaliza.

Fonte: Security Report