O Dia Mundial do Backup é comemorado anualmente em 31 de março, como uma forma de conscientizar as pessoas sobre a importância de fazer backup de seus arquivos e dados importantes regularmente.

E você, tem uma rotina de backup na sua empresa?

Fazer Backup é uma medida crucial de segurança de dados para proteger informações valiosas, como fotos, vídeos, documentos, contatos, e-mails e outros arquivos importantes contra perda de dados, danos ou roubo.

A segurança dos seus dados pode ficar comprometida por razões diversas, desde falhas nos equipamentos a acidentes físicos, transporte de computadores, colisões no gabinete e disco rígido. Sem falar nos riscos quando ocorrem roubos, incêndios e outros fatos naturais, como alagamentos.

Por isso, implementar uma boa rotina de Backup na empresa é uma atividade muito importante para as estratégias de manutenção e de operação da empresa, resguardando as informações mais preciosas que a sua organização possui.

A seguir, citamos as opções de Backups disponíveis:

A escolha do método de Backup dependerá das necessidades e preferências de cada empresa.

O dia Mundial do Backup, é uma oportunidade para lembrar a todos que investir um pouco de tempo e de dinheiro no recurso poderá evitar muitas dores de cabeça no futuro, já que a perda de alguns dados poderá provocar perdas irreparáveis de informações valiosas.

Em geral, a permanência de máquinas mais antigas pode atrapalhar bastante o fluxo de tarefas no ambiente de trabalho e claro, causar grandes prejuízos, já que podem exigir custos mais elevados em termos de manutenção e reparos, uma vez que as instalações podem estar desatualizadas e em necessidade de melhorias contínuas para manter sua eficiência e funcionamento adequado.

O uso desses equipamentos impacta diretamente na produtividade de uma empresa. Mas o que muitos gestores fazem, é postergar a aquisição de novas máquinas achando que isso é economia. Será?

Há vários gastos associados ao manter computadores ultrapassados. A seguir citamos os gastos mais comuns:

- Custos de manutenção: Computadores antigos tendem a precisar de mais manutenção do que computadores mais recentes, devido ao desgaste natural das peças e à possibilidade de falhas mais frequentes. Isso pode resultar em custos mais elevados para consertos e substituição de peças.

- Custos de atualização de software: À medida que o software evolui, computadores mais antigos podem não ser capazes de executar as versões mais recentes dos programas. Isso pode exigir atualizações frequentes ou substituição de software, que podem ser custosos.

- Perda de produtividade: Computadores mais lentos e antigos podem reduzir a produtividade dos funcionários, uma vez que tarefas simples podem levar mais tempo para serem executadas. Isso pode resultar em horas de trabalho perdidas e queda de eficiência geral da equipe.

- Riscos de segurança: Computadores ultrapassados podem ser mais vulneráveis a ataques cibernéticos e malwares, já que não possuem as atualizações de segurança mais recentes. Isso pode resultar em custos elevados em caso de ataques, como perda de dados e roubo de informações.

- Custos de energia: Computadores antigos tendem a ser menos eficientes em termos de consumo de energia do que computadores mais recentes. Isso pode resultar em contas de energia mais altas e custos adicionais para a empresa.

É importante ressaltar que cada caso é único e que há diversos fatores que podem afetar os custos envolvidos na operação de um parque tecnológico desatualizado.

Depois de ler este post, você acredita mesmo que economiza mantendo as máquinas mais antigas?

A tecnologia nos permite fazer coisas maravilhosas. Computadores e dispositivos mobile estão no centro de nossas atividades digitais, e se tornaram uma parte indispensável de nossa vida pessoal e profissional. Nossos smartphones, computadores e outros dispositivos inteligentes nos permitem acessar redes sociais, contas bancárias, plataformas de streaming, aplicativos de mensagens instantâneas ou até mesmo monitorar nossa saúde. Dependendo das circunstâncias, eles também podem ser uma ferramenta essencial para o trabalho. Mas todos estes aplicativos são baseados em softwares que precisam ser atualizados se quisermos manter uma experiência segura e otimizada.

Quanto mais softwares tivermos instalado em nossos dispositivos, mais provável é que seu uso seja interrompido em algum momento por uma notificação de atualização. No entanto, da próxima vez que você estiver pensando em pressionar “recusar” ou “adiar”, lembre-se por que as atualizações são fundamentais para a sua segurança.

Por que é importante manter softwares e as aplicativos atualizados?

Os softwares praticamente fazem com que o mundo “gire”. Estima-se que houve 230 bilhões de downloads de aplicativos somente em 2021, um aumento de mais de 63% desde 2016. Além disso, alguns relatórios afirmam que o usuário comum tem 40 aplicativos instalados em seus smartphones. Isso para não mencionar os outros dispositivos que eles podem estar usando: PCs e laptops, bem como wearables esportivos e outros dispositivos inteligentes conectados à Internet.

Todos esses aplicativos precisam de atualização, assim como o sistema operacional (SO) subjacente, o navegador web e possivelmente o firmware, um tipo especial de software que se conecta ao hardware do dispositivo. Agora imagine esse processo em vários computadores e dispositivos, sem falar nos pop-ups de atualização… tudo isso pode acabar sendo bastante irritante, não é mesmo? No entanto, as atualizações são essenciais por uma série de razões. Explicamos algumas delas logo a seguir:

1. As atualizações irão te manter mais seguro

Os softwares são escritos por humanos. Isso significa que o código subjacente é propenso a erros humanos. Algumas vezes estes erros, conhecidos como vulnerabilidades de software, podem ser explorados por cibercriminosos, que podem explorar estas falhas de segurança para obter acesso às informações ou sistemas de uma organização, por exemplo.

Tais ataques podem começar com tentativas de fazer com que o usuário clique em um link malicioso, abra um anexo em uma mensagem ou até mesmo atraí-los para sites criminosos especialmente projetados. O resultado final pode ser a execução remota de código em sistemas vulneráveis ou o download de malwares criados para roubar informações de login e/ou quaisquer dados pessoais e financeiros armazenados em aplicativos ou no dispositivo das vítimas.

Isso pode resultar em ameaças como:

- Roubo de identidade e fraude;

- Sequestro de aplicativos e contas confidenciais, como contas bancárias on-line;

- Ransomware criado para criptografar arquivos no computador e pedir à vítima que pague para recuperar o acesso a esses arquivos;

- Criptojacking: atividade que ocorre quando um intruso usa o computador da vítima para extrair ilegalmente criptomoedas sem seu consentimento, aumentando o uso de energia e comprometendo o funcionamento da máquina;

- Botnet que assume o controle do computador da vítima e o utiliza para atacar outros.

As atualizações corrigem essas vulnerabilidades, pois muitas vezes contêm patches para manter o sistema operacional e outros softwares seguros.

2. As atualizações mantêm seus amigos e familiares seguros

Nem precisamos dizer que qualquer computador que seja compartilhado em casa e que não esteja atualizado pode expor não apenas suas contas e informações pessoais e financeiras a atacantes, mas também as de membros da família ou colegas que morem com você. Os cibercriminosos também podem sequestrar as contas de e-mail, redes sociais ou aplicativos de mensagens de todos eles para enviar malwares ocultos para seus contatos.

Portanto, ao usar a última versão de softwares e dispositivos, você também estará fazendo um favor a seus amigos e familiares.

3. As atualizações ajudam seu dispositivo a ter um melhor desempenho

As atualizações de software não incluem apenas patches de segurança para manter seu dispositivo protegido. Elas também são liberadas para corrigir quaisquer problemas de desempenho que os desenvolvedores possam ter identificado. Portanto, a atualização pode ajudar a melhorar a vida útil da bateria, evitar que aplicativos e outros programas travem devido a problemas técnicos, melhorar a velocidade de carregamento das páginas e adicionar uma série de outras características projetadas para melhorar a experiência do usuário.

Em outras palavras, você merece ter a melhor experiência, não é mesmo?

4. As atualizações disponibilizam os recursos mais recentes de forma gratuita

Os desenvolvedores de software também usam as atualizações para disponibilizar novos recursos para seus usuários. Por exemplo, com a atualização do iOS para a versão 16, a Apple lançou uma ampla gama de novos recursos, que vão desde a edição de mensagens personalizáveis e telas de bloqueio, até melhorias no Apple Pay e até mesmo um recurso de verificação de segurança para ajudar as pessoas em relacionamentos abusivos.

5. As atualizações evitam problemas no seu trabalho

Muitas empresas insistem que seus funcionários que trabalham home office utilizem somente dispositivos próprios da empresa, que terão seus próprios mecanismos de atualização. Mas algumas podem permitir que os funcionários usem seus dispositivos pessoais para se conectar às redes corporativas e acessar aplicativos comerciais na nuvem, por exemplo. Entretanto, se estes dispositivos forem comprometidos como resultado da não instalação de uma atualização de segurança para certos softwares, poderá haver sérios problemas.

Um atacante pode roubar logins corporativos para acessar dados e sistemas confidenciais da empresa. Eles também podem usar o mesmo login para infectar a rede corporativa com malwares. Isto pode levar a um grave vazamento de dados ou a um ataque de ransomware, por exemplo. Em média, o custo dos vazamentos de dados atualmente é de quase US$ 4,4 milhões por incidente.

Outros aspectos para se ter em conta

Para facilitar o processo, a maioria dos computadores e smartphones hoje em dia tem atualizações automáticas ativadas por padrão. Se por algum motivo seu dispositivo não tiver esta opção configurada, uma rápida busca na web pode te ajudar a saber como configurá-lo. Considere também:

- Faça backup de seus dados caso uma atualização afete sua máquina/dispositivo e cause a perda de dados.

- Cuidado com onde você baixa os softwares: use apenas lojas oficiais, como a App Store ou o Google Play.

- Adicione uma camada adicional de segurança ao seu ambiente instalando um software antivírus para seu PC e dispositivos mobile. De preferência, soluções de segurança de um fornecedor conhecido e confiável.

As atualizações se destinam a proporcionar uma experiência mais segura, disponibilizando todos os recursos possíveis. Isso é algo com o qual todos os usuários de tecnologia devem concordar.

Fonte: Welive Security

Se você é empreendedor, certamente já ouviu falar sobre gerenciamento de dados. Afinal, hoje em dia vivemos cercados por uma tonelada de informações, dados e conteúdos, que possuem um papel chave no crescimento de todo negócio.

Mas por que essa gestão é tão importante para o dia a dia dos empreendedores? Bom, essa prática é fundamental para entender como está o panorama geral da empresa, se as estratégias estão funcionando e, ainda, abrir oportunidades de investimento em outros recursos internos.

Não à toa, de acordo com uma pesquisa da Vanson Bourne, especialista em pesquisa de mercado de tecnologia global, aproximadamente 70% das empresas que buscam investir na análise de dados são capazes de reduzir seus custos. Dentro disso, 72% delas conseguem impulsionar novas oportunidades graças a esse investimento.

Nesse sentido, subestimar o papel que os dados desempenham em iniciativas estratégicas pode ser crucial. Por meio deles, empreendedores conseguem analisar diferentes fatores de uma organização, se ela está crescendo, quais são os seus resultados e até mesmo se é possível reestruturar áreas, a exemplo do RH, vendas, financeiro, entre outras.

Além disso, também há a possibilidade de entender melhor a linha de clientes, ou seja, se todos os seus esforços estão realmente sendo direcionados para o público-alvo, se as atividades estão de acordo com as tendências disponíveis no mercado e, principalmente, na tomada de decisões, que tornam-se mais assertivas e estratégicas para a própria companhia.

E, ainda, trazer mais segurança para o tratamento de dados internos e externos. Afinal, algumas informações sigilosas precisam ser tratadas de maneira mais restrita, evitando assim a utilização inadequada por terceiros.

Portanto, o investimento em uma gestão de dados pode ser uma jogada mais assertiva para grande parte dos empreendedores. Vale a pena apostar na ajuda de profissionais e plataformas que agilizem o gerenciamento e administração de todas as informações do seu negócio.

Fonte: Canaltech

Há muitos fatores que devem ser levados em conta quando você está tentando encontrar a melhor solução antivírus para suas necessidades. Com a segurança dos seus dados, a identidade digital e as transações financeiras em risco, vale a pena investir um tempo avaliando cada produto antivírus.

Além disso, se você usar bastante a Internet, e-mail, mensagens e outros serviços da Web, considere uma solução que inclua um software de segurança de Internet e tecnologias que deixem suas atividades on-line mais seguras.

Critérios para conseguir a melhor proteção contra vírus

Infelizmente, nem todos os produtos antivírus oferecem uma solução confiável e fácil de usar, com um nível adequado de proteção contra malware. Quando os critérios a seguir são comparados, até mesmo as dez melhores soluções antivírus do mercado têm classificações diferentes:

- Confiabilidade

Até a solução antivírus mais completa é capaz de se provar absolutamente sem eficácia se entrar em conflito com outros programas de software executados no seu computador. Se esses conflitos interferirem na operação ou suspenderem temporariamente os processos de proteção do antivírus, você poderá ficar vulnerável. - Usabilidade

Se a operação diária de uma solução antivírus exigir habilidades especiais, não será muito prática para os usuários. Todo produto antivírus que seja estranho de usar, que faça perguntas complexas ou precise que o usuário tome decisões difíceis tende a aumentar as chances de “erros por parte do operador”. Em alguns casos, se o software antivírus for muito difícil de executar, o usuário poderá desativá-lo. - Proteção abrangente

Uma solução antivírus deve oferecer proteção constante para todos os domínios do computador, todos os tipos de arquivos e todos os elementos de rede sujeitos a ataques por um vírus de computador ou outros tipos de malware. O programa deve ser capaz de detectar código malicioso e ainda proteger todos os canais ou pontos de entrada do computador, inclusive e-mail, Internet, FTP e muito mais. - Qualidade da proteção

Independentemente de você precisar de uma solução de segurança antivírus da Apple ou para o Windows, as duas precisam operar em um ambiente agressivo, dinâmico, com novos vírus de computador, worms e cavalos de Troia muito mais complexos do que os tipos de malware conhecidos antes, e que podem oferecer novas maneiras de evitar as ações dos programas antivírus. A qualidade da proteção depende parcialmente do seguinte:

Fonte: Kasperskay

O Dia do Consumidor acontece em 15 de março, mas os descontos geralmente são tão bons que a maioria das lojas transforma o evento em semana do consumidor, disponibilizando preços especiais durante o período todo.

A Semana do Consumidor é um momento oportuno para garantir celulares, notebooks, smart TVs e outras categorias interessantes, de eletrônicos a mercado. Como o número de produtos em promoção é alto, o Canaltech Ofertas está aqui para te ajudar:

Quando é a Semana do Consumidor?

Como falamos acima, as promoções aparecem durante a semana inteira, que este ano acontece de 13 a 19 de março.

Por que o Dia do Consumidor foi criado

O dia do consumidor é uma data criada para relembrar a importância da defesa dos direitos do consumidor, levando em consideração fatores como a segurança, liberdade de escolha e atendimento.

É uma data que tem tudo a ver com a digitalização do Brasil, e também está diretamente relacionada ao Canaltech Ofertas, cuja missão é levar até você os melhores preços dos melhores produtos, listando preços baixos nas lojas seguras do país.

Como pagar mais barato

Como serão centenas de produtos com desconto, entre nos grupos do CT Ofertas no Telegram e WhatsApp para não perder nada, pois as ofertas podem esgotar a qualquer momento. É possível escolher em quais grupos deseja entrar, eles são dividos em categorias para ser mais fácil de encontrar as promoções desejadas:

- Geral (todas as ofertas)

- Tecnologia (celulares, notebooks, games, etc)

- Celulares e Smartphones

- Notebooks e informática

- Eletro e Smart TV

- Linha Apple (iPhone, iPad, etc)

- Linha Galaxy (produtos Samsung)

- Mercado

O Canaltech Ofertas fará a cobertura completa durante toda a semana, comunicando as melhores promoções e as melhores de condições de pagamento, seja por meio de cupons, ofertas parceladas, pagamento à vista ou outros tipos de descontos. Fique de olho.

Fonte: Canaltech

Imagine que você entra em um shopping e um estranho começa a segui-lo pelo local. Eles fazem anotações detalhadas de quais lojas você visita. Se você pega um folheto promocional, eles tentam olhar por cima do seu ombro para ver se você o leu com atenção. Quando você está em uma loja, eles usam um cronômetro para medir o tempo exato que você gasta em cada prateleira. Soa absurdo e um tanto desagradável, não é? Infelizmente, é exatamente isso que acontece toda vez que você visita um site, visualiza e-mails de lojas ou serviços online ou usa os respectivos aplicativos mobile oficiais. A pessoa com o cronômetro é um sistema analítico conectado a praticamente todos os sites, aplicativos e campanhas de e-mail.

Por que as empresas precisam desses dados? Existem vários motivos:

- Conhecer melhor suas preferências e sugerir produtos e serviços com maior probabilidade de compra. É daí que vêm os anúncios irritantes de bicicletas, seguindo você por cerca de dois meses depois de visitar o site de um ciclista;

- Adicionar texto e imagens mais eficazes a sites e mensagens de e-mail. As empresas testam diversas opções de legendas, cabeçalhos e banners, escolhendo aquelas em que os clientes mais focam;

- Identificar as seções mais populares de um aplicativo móvel ou site e como você interage com elas;

- Testar novos produtos, serviços e funcionalidades;

- Vender o comportamento do usuário e dados de preferência para outras empresas.

Em uma postagem detalhada do Securelist, examinamos as estatísticas dos “espiões” mais ocupados: Google, Microsoft e Amazon – de longe, os mais famintos por (seus) dados.

Como funcionam os web beacons e os pixels de rastreio

As atividades de rastreamento descritas acima são baseadas em web beacons, também conhecidos como pixels rastreadores ou pixels espiões. A técnica de rastreamento mais popular é inserir uma imagem minúscula (tão pequena que fica praticamente invisível) – tamanho 1×1 ou mesmo 0x0 pixels – em um e-mail, aplicativo ou página da web. Quando sua tela exibe informações, seu cliente de e-mail ou navegador solicita o download da imagem do servidor, transmitindo informações sobre você, que o servidor registra: a hora, o dispositivo usado, o sistema operacional, o tipo de navegador e a página em que o pixel foi baixado. É assim que o operador do beacon fica sabendo que você abriu o e-mail ou a página da web e as condições gerais desse processo. Um pequeno pedaço de código (JavaScript) dentro da página da web, que pode coletar informações ainda mais detalhadas, geralmente é usado em vez de um pixel. De qualquer forma, o rastreador não fica visível na mensagem de e-mail ou no site de forma alguma: você simplesmente não pode vê-lo. No entanto, esses beacons colocados em todas as páginas ou telas de aplicativos permitem “seguir você” rastreando sua rota de navegação e o tempo que você gasta em cada etapa dessa rota.

Cibercriminosos e os web beacons

Agências de marketing e empresas de tecnologia não são as únicas que usam web beacons: os cibercriminosos também os usam. Web beacons são uma maneira conveniente de realizar reconhecimento preliminar para ataques de e-mail direcionados (como spear phishing ou o comprometimento de e-mail comercial). Eles ajudam os bandidos a descobrir a que horas suas vítimas verificam (ou não) seus e-mails para escolher o melhor horário para um ataque: é mais fácil invadir contas de usuários ou enviar e-mails falsos em seu nome enquanto o usuário está offline.

As informações do usuário, incluindo comportamento e dados de interesse, podem vazar após um ataque hacker. Mesmo líderes de mercado, como Mailchimp, Klaviyo ou ActiveCampaign, às vezes experimentam esses tipos de vazamentos. As informações roubadas podem ser usadas para vários golpes. Por exemplo, hackers que atacaram Klaviyo roubaram listas de usuários interessados em investir em criptomoedas. Uma tática de phishing especializada pode então ser usada para atingir esse público e enganá-lo.

Como se proteger contra rastreamento

Não podemos controlar vazamentos e hacks, mas podemos garantir que os servidores dos gigantes da tecnologia coletem o mínimo possível de dados sobre nós. As dicas abaixo podem ser usadas separadamente ou combinadas:

- Bloqueie o carregamento automático de imagens no e-mail. Ao configurar o e-mail em seu telefone, computador ou em um cliente baseado na Web, certifique-se de habilitar a configuração que bloqueia a exibição automática de imagens. Afinal, a maior parte dos e-mails faz sentido mesmo sem que as imagens sejam carregadas. A maioria dos clientes de e-mail adiciona um botão “mostrar imagens” logo acima do corpo do e-mail, então carregar as imagens realmente necessários demanda apenas um clique;

- Bloqueie rastreadores da web. A maioria dos web beacons pode ser impedida de carregar. Você pode encontrar as configurações de navegação privada nos [placeholder K Premium]produtos de segurança Kaspersky [placeholder]. O navegador Firefox permite ativar e ajustar a proteção aprimorada contra rastreamento. Plugins de privacidade especializados estão disponíveis nos catálogos do Chrome, Firefox e Safari, entre as extensões oficialmente recomendadas. Você pode encontrá-los inserindo privacidade ou proteção de rastreamento na barra de pesquisa;

- Proteja sua conexão com a Internet. A proteção contra rastreamento funciona bem no nível do sistema operacional ou do roteador doméstico. Se você bloquear web beacons em seu roteador, eles pararão de funcionar não apenas em seu e-mail e em páginas da web, mas também em aplicativos e até mesmo em sua smart TV. Para fazer isso, recomendamos que você ative o DNS Seguro no sistema operacional ou nas configurações do roteador e especifique um servidor DNS que bloqueie os rastreadores. Às vezes, uma conexão VPN também pode fornecer proteção contra rastreamento. Se esta for a opção mais prática para você, certifique-se de que seu provedor de VPN realmente oferece um serviço de bloqueio de rastreio.

Fonte: Karsperskay

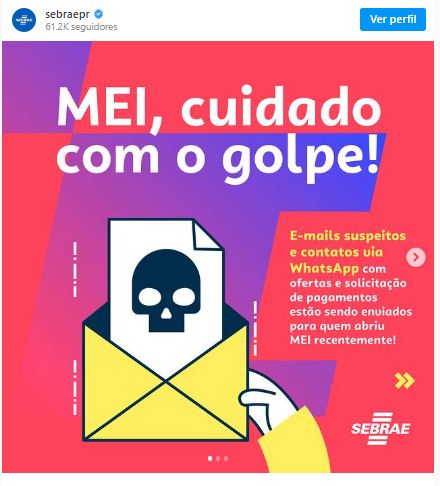

Uma falsa “taxa associativa” relacionada a cadastros do MEI é a isca de um golpe conhecido, que tenta atingir microempreendedores individuais para obter pagamentos fraudulentos em um período de maior atenção a tributos. As cobranças são enviadas por e-mail e indicam o atraso no pagamento do suposto tributo, com um boleto ou código QR do Pix que enviam os valores diretamente para as contas de golpistas envolvidos nessa campanha.

No caso da cobrança realizada no golpe, o valor original da “taxa associativa”, que era de R$ 99, foi corrigido para R$ 138,98 devido a multas por atraso e enviado para um suposto departamento jurídico. O boleto ou código QR também acompanha a ameaça de que, caso o novo valor não seja acertado até o vencimento, a dívida será enviada para protesto, podendo gerar restrições sobre o CNPJ cadastrado.

Trata-se de uma prática comum, que costuma circular com mais frequência no início do ano, na medida em que se aproxima o prazo para declaração do Imposto de Renda. Os microempreendedores sabem que não podem realizar o processo sem estarem em dia com os pagamentos mensais do MEI, o que acaba gerando certa credibilidade adicional à fraude.

A cobrança simplesmente não existe, pelo menos, sem a anuência do empreendedor. Taxas anuais desse tipo costumam ser cobradas por associações com as quais o MEI pode realizar uma adesão de forma voluntária; no momento da abertura da empresa, entretanto, não existe nenhum tipo de filiação automática a órgãos assim, que também não é obrigatória para que o CNPJ continue ativo e possa atuar.

O governo federal é claro quanto a isso: a única cobrança obrigatória para os registrados no MEI é a contribuição mensal, cujo pagamento deve ser feito por meio do DAS (Documento de Arrecadação do Simples Nacional). O valor garante acesso a benefícios previdenciários e inclui diferentes tributos, podendo variar de R$ 67 até R$ 72 de acordo com a ocupação do CNPJ. Antes de declarar o Imposto de Renda anualmente, o microempreendedor deve estar com esse carnê em dia.

Qualquer outra cobrança, então, deve ser encarada como golpe ou, então, ser realizada de forma voluntária. Esse aspecto, inclusive, chega a ser usado em boletos enviados por e-mail ou correio para empresas registradas no MEI, em nome de contribuições espontâneas ou ofertas de filiação, mas com termos que confundem o cidadão e podem levar a um pagamento indevido caso ele acredite se tratar de um tributo governamental.

Ignorar as cobranças, cheguem elas por e-mail ou correio, é o melhor caminho para a proteção. Apenas o pagamento do DAS MEI deve ser realizado, com o documento emitido a partir de domínios oficiais do governo federal. Qualquer outra contribuição deve ser voluntária, com a cobrança de multas, associações em atraso ou taxas sendo ilegal.

É importante ficar atento, pois os registros relacionados a CNPJs são públicos e podem ser consultados por qualquer um, dando acesso a informações como nomes, endereços e e-mails das empresas cadastradas. São estes dados que são usados para a aplicação de golpes, bem como ofertas indevidas que também podem chegar por e-mail, mensagem ou ligação. O ideal, aqui, também é ignorar tais contatos e evitar pagamentos e transferências fora do caráter oficial ou voluntário citado.

Aposentados e pensionistas seguem como alvo constante

Números da Polícia Civil do Rio de Janeiro apontam que, em 2023, pelo menos uma central clandestina voltada para golpes com empréstimos consignados foi fechada no estado. Os trabalhos também já levaram à prisão de 141 pessoas apenas neste ano, indiciadas por crimes como estelionato e organização criminosa.

Os call centers têm aparência profissional, com direito a manuais de abordagem às supostas vítimas a partir de pesquisas prévias em dados pessoais e situação financeira. As conversas envolvem investimentos, grandes retornos ou taxas de juros mais baixas, com o empréstimo sendo consignado a aposentadorias ou pensões recebidas, principalmente, por idosos.

Entre a conduta citada pelos criminosos, está a realização de chamadas constantes e uma demonstração de que a oportunidade oferecida vale a pena. Algumas das vítimas falam em ligações diárias por diferentes representantes e condições cada vez mais vantajosas, incluindo ainda a emissão de cartões de crédito com limites altos e boas condições de pagamento, que podem interessar, principalmente, quem está passando por dificuldades financeiras.

Em outros casos citados em reportagem do jornal O Globo, os bandidos também citaram supostos valores altos para receber como benefícios do INSS (Instituto Nacional do Seguro Social) ou cartões que teriam sido emitidos indevidamente no CPF da vítima. O objetivo, sempre, era fazer com que os cidadãos comparecessem aos escritórios das quadrilhas para assinar documentos e autorizar a emissão de empréstimos sem a devida anuência.

Seja como for, ao obterem sucesso, as quadrilhas incitam as vítimas a realizarem a transferência do valor creditado na conta para que o investimento em nome delas seja realizado. Após o segundo ou terceiro mês, as devoluções deixam de acontecer e os criminosos desaparecem, bloqueando contato dos clientes fraudados e os deixando, apenas, com as parcelas do empréstimo para serem quitadas.

As centrais de atendimento também estavam engajadas na instalação de malware nos celulares das vítimas, para captação de dados pessoais e bancários para a realização de novas fraudes, envolvendo transferências pelo Pix ou a contratação de crédito. As vítimas, muitas sem intimidade com a tecnologia, só percebiam o rombo quando já era tarde demais.

A recomendação dos especialistas é a procura por instituições reconhecidas para negociações de empréstimo, emissão de cartões, consignados e outras atividades financeiras. O ideal é não atender a chamados não solicitados por telefone, mesmo que sejam constantes e citem dados legítimos.

Cadastros não devem ser preenchidos e informações jamais devem ser repassadas por estes meios. Desconfie, também, de condições boas demais para serem verdade, assim como propostas de investimentos com alto retorno financeiro. Recuse, ainda, a instalação de aplicativos no celular ou a realização de configurações a partir de contatos desse tipo.

Fonte: Canaltech

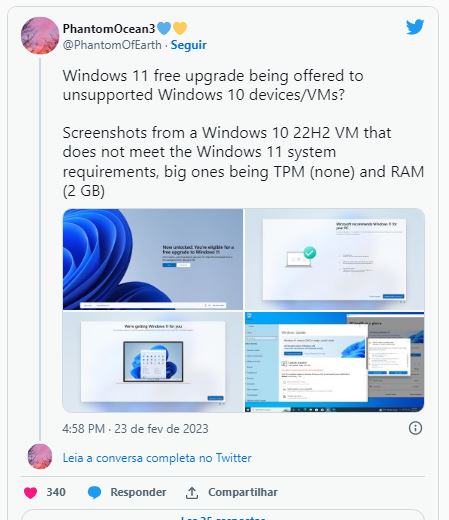

A Microsoft tem recomendado que usuários do Windows 10 instalem o Windows 11… Em computadores não compatíveis. Usuários do sistema operacional de 2015 relatam notificações promovendo o novo software no computador, mas não podem aceitar a oferta por não terem componentes necessários para rodá-lo.

Os relatos foram destacados pelo site MSPowerUser e foram encontrados em máquinas que não possuem o módulo TPM 2.0 ou os 2 GB de RAM necessários para rodar o Windows 11. Assim como toda publicidade que empurra o update para os usuários, essa foi igualmente confusa de contornar, com botões pouco intuitivos e a opção “Recusar upgrade” escondida num dos menus.

Ao tentar aceitar a atualização, porém, o processo falha pela falta de requisitos mínimos, o que torna o anúncio ainda mais incômodo.

Atualização pode trazer problemas

Se o Windows Update não encontrasse inconsistências e continuasse o processo de instalação, o usuário poderia ter problemas no computador assim que ele fosse reinicializado pela primeira vez — e a própria Microsoft sabe disso. Instalar o Windows 11 em PCs não compatíveis “não é recomendado” pela empresa e, se o usuário fizer a instalação mesmo assim, deve estar ciente de que pode encontrar problemas de compatibilidade e de desempenho.

Além disso, a Microsoft não se compromete a entregar atualizações ou correções para computadores não compatíveis com o Windows 11. A instalação indevida poderia gerar problemas no futuro, como a exibição da marca d’água no canto superior direito da tela.

Não foi a primeira vez

Essa não é a primeira vez que a Microsoft anuncia o upgrade para Windows 11 em computadores incompatíveis. No fórum de suporte da empresa, há queixas de usuários alvos de publicidade do novo SO em máquinas que não atingem os requisitos mínimos.

O problema se torna ainda mais grave quando os anúncios são encaminhados para usuários sem conhecimento profundo em informática ou mais desatentos quanto aos requisitos mínimos. Encontrar uma mensagem de erro durante a instalação de um sistema operacional divulgado como superior e mais moderno pela Microsoft pode ser assustador e fazê-lo tomar decisões por impulso.

Fonte: Canaltech