Frequentemente analisamos ameaças direcionadas a países e regiões específicas. Aproveitei este início de ano para analisar um pouco mais as campanhas de phishing e ameaças focadas no Brasil, e alguns pontos chamaram a minha atenção.

O primeiro ponto de atenção é que a quantidade de campanhas maliciosas focadas em criar sites falsos da Americanas foi significativamente maior que a de outras lojas de e-commerce. Geralmente os criminosos criam campanhas de diversas lojas conhecidas, sem demonstrar nenhuma “preferência”, mas neste início de ano o cenário foi diferente. A quantidade de lojas falsas que se faziam passar pela Americanas foram, em alguns casos, somaram um total de 40% a mais que outras lojas do mesmo setor.

Não identifico outro motivo para essa preferência por parte dos criminosos que não seja o grade destaque na mídia que a loja recebeu devido aos problemas financeiros apresentados pela empresa. Uma das possíveis lógicas dos criminosos é usar a visibilidade, mesmo que negativa, gerada pela loja para despertar o interesse por falsas promoções presentes em sites que se fazem passar pela página oficial.

O segundo ponto de atenção é qualidade com que os criminosos elaboraram este golpe. Como todos os golpes, essa campanha também possui pontos que permitem identificar que se trata de um conteúdo malicioso. No entanto, é evidente que os criminosos responsáveis por esta campanha desprenderam diferentes esforços para que a página falsa se torna-se mais realista.

Ao iniciar a análise desta campanha percebi que a estrutura do site falso é extremamente parecida com a do verdadeiro, porém possui botões que não realizam função alguma como é o caso do “todos os departamentos” e o botão para realizar o login.

Como de costume, independentemente de quão bem feito seja um golpe, os criminosos costumam não conseguir alterar certos pontos, como o endereço do site (por exemplo) que sempre será diferente do site oficial da loja.

Fonte: WeliveSecurity

A Lei Geral de Proteção de Dados é a principal legislação sobre segurança de informações no ambiente digital no Brasil. Nos últimos dois anos, empresas de todo o país tiveram que adequar seus processos de tratamento de dados para se manterem em dia com as normas previstas na lei. A partir deste cenário, um profissional passou a ter mais relevância nas companhias: o Oficial de Proteção de Dados Pessoais (DPO, da sigla em inglês para Data Protection Officer).

Segundo Antonielle Freitas, DPO do escritório Viseu Advogados, o art. 41 da LGPD prevê a obrigatoriedade do controlador de dados designar uma pessoa ao cargo. Para a especialista, ter um Oficial de Proteção de Dados Pessoais na equipe significa dedicação total à proteção de dados na organização, garantindo a segurança dos colaboradores, e da própria instituição.

“Ele empenhará seus melhores esforços e expertise profissional para assegurar que os tratamentos de dados pessoais estejam em conformidade com os regulamentos globais de privacidade de dados, estabelecendo o padrão e tutelando as informações dos usuários por meio de práticas e padrões éticos”, afirma Freitas.

O que faz o DPO?

O DPO é responsável por diversas atividades, não só limitadas ao setor tecnológico e jurídico. Conforme explica a especialista, além de assegurar o cumprimento da legislação local aplicável, ele atua como canal de comunicação entre o controlador, os titulares dos dados e a Autoridade Nacional de Proteção de Dados (ANPD).

Antonielle ainda cita que o § 2º do mesmo artigo, lista as atividades do DPO do seguinte modo:

- Aceitar reclamações e comunicações dos titulares, prestar esclarecimentos e adotar providências;

- Receber comunicações da autoridade nacional e adotar providências e orientar os funcionários e os contratados da entidade a respeito das práticas a serem tomadas em relação à proteção de dados pessoais;

- Executar as demais atribuições determinadas pelo controlador ou estabelecidas em normas complementares.

Sendo assim, este profissional deve lidar simultaneamente com a segurança das informações que envolvem desde os colaboradores até os vários fornecedores de uma companhia, além de possuir habilidades de gestão e conhecimento de governança.

Diferença entre controlador e operador?

Vale ressaltar que a diferença entre controlador e operador de dados está no poder de decisão. O controlador é o responsável pelas informações, enquanto o operador é quem, a partir das ordens dadas pelo controlador, atua sobre os dados.

Vazamento de Dados

No caso de um vazamento de dados, o DPO participa desde a identificação do incidente até a neutralização da ameaça — é o que explica Antonielle. Ao detectar o vazamento, o profissional deve:

- Realizar uma avaliação inicial detalhada do incidente;

- Engajar especialistas dos setores afetados para colaborar a qualquer momento que julgar adequado e viável;

- Caso seja concluído que o incidente acarretou risco ou dano relevante aos titulares de dados pessoais, o DPO, possivelmente assessorado pela Assessoria de Comunicação, deverá fazer as comunicações obrigatórias por Lei. Essas comunicações podem incluir: (i) agradecimentos ao notificador, (ii) informações para os titulares de dados, (iii) informações à imprensa, bem como (iv) relatórios formais para a ANPD e outras autoridades competentes;

- Com o incidente contido e sua resolução encaminhada, o DPO deve agendar e conduzir uma reunião de lições aprendidas, com convidados a seu critério, visando discutir erros e dificuldades encontradas, propor melhorias para os sistemas e processos – inclusive deste Plano de Resposta a Incidentes;

- Documentar o incidente em base de conhecimentos apropriada, detalhando as informações obtidas, linha de tempo, atores envolvidos, evidências, conclusões, decisões, autorizações e ações executadas, inclusive as da reunião de lições aprendidas;

- Após a neutralização da ameaça, o encarregado (DPO) deve elaborar um relatório circunstanciado de todas as medidas que foram adotadas, apresentando todas as informações relevantes, tais como, informações sobre o incidente em si (quando foi identificado, qual sua natureza, danos ou potenciais danos causados, a extensão, a relevância e a repercussão desses danos, etc).

Previsão de mercado para os DPOs

O mercado de dados está em crescimento, devido à alta demanda de profissionais do setor. Segundo a especialista, a figura do DPO obteve atenção a partir de 2018, com a publicação da LGPD, e foi aumentando com o tempo. Um levantamento do PageGroup de 2021 aponta que estes profissionais recebem até R$ 20 mil por mês — valor bem acima da realidade nacional.

“Com a publicação do Regulamento de dosimetria de sanções neste primeiro trimestre de 2023, possivelmente a aplicação fática das multas pecuniárias evidenciará ainda mais a necessidade deste profissional nas organizações. Daí em diante, é provável que, com a construção de uma cultura nacional em privacidade e proteção de dados, as ofertas de oportunidades na área aumentem ainda mais”, conclui Antonielle.

Fonte: Canaltech

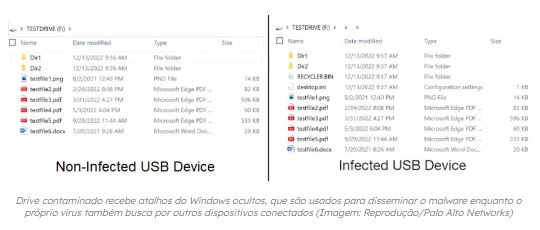

Um vírus “à moda antiga” voltou a circular, usando drives USB contaminados como forma de contaminar e roubar dados até mesmo de dispositivos que estejam desconectados da internet. A praga chamada PlugX, que circula pelo menos desde 2008 e já foi usada em ataques com fins políticos, aparece agora em uma nova variante, com técnicas que a permitem escapar até mesmo do próprio usuário.

A versão analisada pelos especialistas da Unit 42, divisão de cibersegurança da Palo Alto Networks, se aproveita de uma versão maliciosa de uma ferramenta de desenvolvimento chamada x32dbg. De código aberto, ela chega em um drive USB contaminado acompanhada de uma DLL maliciosa, que traz o PlugX em seu interior; o vírus busca outros dispositivos conectados e se implanta em todos que conseguir.

Onde há sucesso na contaminação, uma pasta oculta é criada, com atalhos do Windows que simulam ser o destkop ou a lixeira do sistema operacional, com cópias do vírus em seu interior. Quando executada, a praga pode buscar dados salvos no próprio drive USB, com preferência por arquivos nos formados PDF ou compatíveis com o Word, o que indica uma preferência dos criminosos por documentos corporativos e pessoais, que possam conter informações sensíveis para uso em vazamentos, extorsão ou golpes de engenharia social.

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

Enquanto isso, a disseminação do PlugX para outros drives USB também faz com que ela se espalhe rapidamente e de forma offline, podendo chegar até mesmo a dispositivos desconectados. Novamente, temos um elemento relacionado à espionagem, com a Unit 42 afirmando não saber exatamente como os criminosos responsáveis recuperam os dispositivos com arquivos desviados, mas indicando o acesso físico como a principal maneira para isso.

Enquanto a associação a estados-nação é clara desde os primeiros dias do PlugX, há quase 15 anos, sua versatilidade a tornou uma ferramenta revendida com frequência em fóruns cibercriminosos, o que acabou ampliando seu escopo. Os especialistas não associaram a nova atividade a países ou operações de espionagem específicas, mas não descartam essa possibilidade.

Os pesquisadores também apontam a baixa detecção do PlugX, com apenas 9 dos mais de 60 antivírus listados na plataforma VirusTotal identificando a praga positivamente. Por isso, a recomendação é de atenção na conexão de dispositivos USB desconhecidos e a criação de regras no ambiente corporativo para o uso de aparelhos desse tipo, principalmente em corporações onde também estão presentes sistemas desconectados que podem ser contaminados desta maneira.

Fonte: Canaltech

Python é uma linguagem muito versátil que ganhou bastante destaque nos últimos anos. Acessível para desenvolvedores menos experientes, com centenas de bibliotecas disponíveis ao público e apoiado por uma grande comunidade, o número de desenvolvedores que o utilizam cresceu consideravelmente.

Neste contexto, embora o Python não seja uma das linguagens mais tradicionais para o desenvolvimento de malwares, ele tem sido adotado por muitos cibercriminosos para este fim. Um exemplo disso é o Machete, um backdoor utilizado para fins de espionagem, que visa principalmente órgãos governamentais na América Latina.

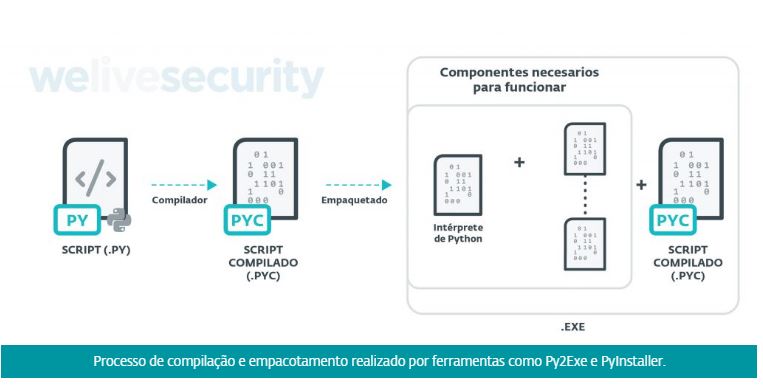

Python é uma linguagem interpretada, o que significa que seu código pode ser executado em qualquer plataforma para a qual exista um intérprete. À primeira vista, isto pode parecer benéfico para os cibercriminosos, mas na verdade é um empecilho. Isto porque, para que o malware seja executado no PC da vítima, é necessário que a vítima conte com um intérprete instalado. Alguns sistemas operacionais Linux vêm com uma instalação Python por padrão; entretanto, este não é o caso dos sistemas operacionais Windows, que são os mais visados por cibercriminosos.

Portanto, os desenvolvedores de malware precisam de uma alternativa para poder executar seu código malicioso escrito em Python nos sistemas operacionais Windows, e a solução escolhida para este problema é o uso de software de empacotamento; capaz de pegar um script .py e um .exe executável.

Ao ser independente, este executável conterá toda a funcionalidade maliciosa do script e pode ser executado sem a necessidade de contar com o intérprete Python instalado. Os softwares mais utilizados pelos cibercriminosos para este fim são:

- Py2exe

- PyInstaller

Deve-se notar que ambos os programas são legítimos e são usados principalmente pela comunidade de desenvolvedores Python que tentam distribuir facilmente seus desenvolvimentos. Em outras palavras, há muito software benigno que também usa esses programas.

Como os compiladores funcionam?

O objetivo destes programas é pegar um arquivo .py e gerar um .exe executável capaz de rodar no Windows sem nenhum problema. Para conseguir isso, eles compilam o script Python .py para Python .pyc bytecode. Este código .pyc pode ser executado por intérpretes Python. Então, o software também empacota dentro do executável .exe o código correspondente a um intérprete rodando no Windows. Finalmente, o script .py pode usar dependências e bibliotecas específicas, que também devem ser compiladas e incluídas no .exe resultante.

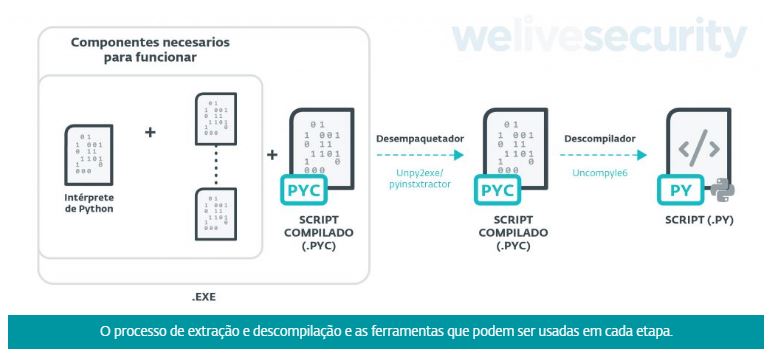

Entretanto, a fim de analisar os malwares que passaram por este processo, será necessário realizar o processo inverso. Comece extraindo o script .pyc compilado contido no executável malicioso com software como unpy2exe ou pyinsxtractor. Em seguida, realize a descompilação do arquivo .pyc extraído usando um descompilador como o Uncompyle6. Desta forma, será possível obter o script malicioso (.py) em texto simples, podendo assim analisá-lo com mais conforto e eficiência.

Software necessário para descompilar

unpy2exe: este é um script Python que pode ser baixado de seu repositório github ou instalado usando o comando “pip install unpy2exe”. Como consideração adicional, se você quiser usar este script em um .exe gerado a partir do código Python 2.x, será necessário ter que executá-lo com o Python 2.x. Por outro lado, se você quiser usá-lo em um .exe gerado a partir do código Python 3.x, é necessário executá-lo com o Python 3.x.

pyinstractor: este é um script Python e pode ser baixado de seu repositório github. Requer, para ser executado, uma versão de Python maior ou igual a 2.7 e, como para unpy2exe, é aconselhável executá-lo com a mesma versão de Python que a usada pelo executável a ser analisado.

Uncompyle6: desenvolvido em Python, este script é capaz de descompilar arquivos .pyc para a maioria das versões. Ele pode ser baixado de seu site oficial ou usando o comando “pip install uncompyle6”. Caso você tenha algum problema para descompilar as versões mais recentes do Python +3.7, há outro projeto derivado deste chamado Decompile3, que está focado nestas versões.

Descompilação de malware empacotado com Py2exe

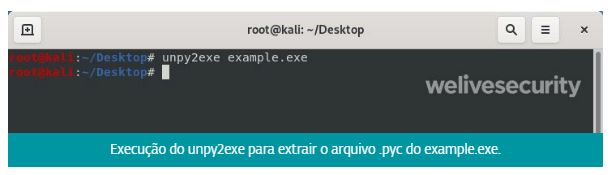

O processo para descompilar pacotes de malware com Py2exe é muito simples. Começamos executando unpy2exe com o executável malicioso que queremos descompilar como parâmetro e ele irá extrair o código compilado.

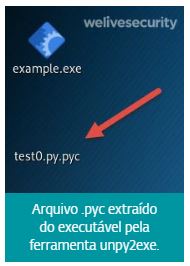

Uma vez executado o comando, podemos ver que um novo arquivo com extensão .pyc foi criado. Este arquivo é o bytecode correspondente ao código Python compilado.

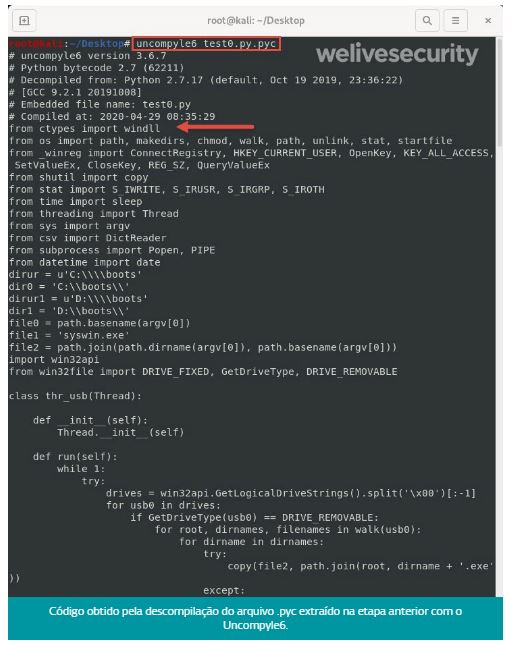

Neste ponto, resta descompilar o arquivo .pyc para obter o código fonte do malware em texto simples. Para isso, precisaremos executar o uncompyle6 passando como parâmetro o arquivo .pyc extraído na etapa anterior.

Como podemos ver, o código Python do executável malicioso foi extraído e descompilado com sucesso.

Descompilação de malware empacotados com PyInstaller

O processo de descompilação de malware empacotado com o PyInstaller é semelhante ao dos executáveis empacotados pelo Py2exe, mas requer algumas etapas adicionais.

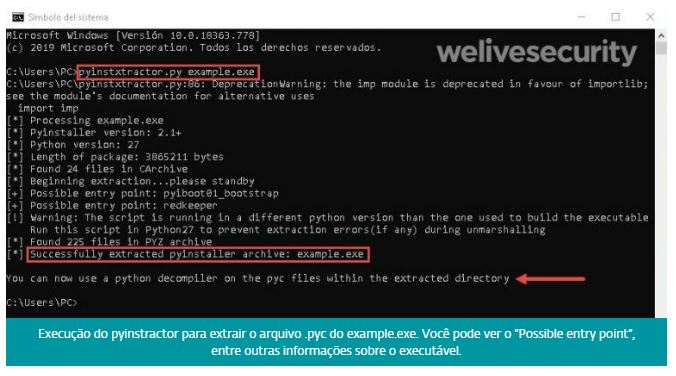

Começamos executando o pyinstractor.py com o executável malicioso como parâmetro.

Aqui podemos ver que o pyinstractor extraiu com sucesso os arquivos .pyc do executável malicioso. Entre as informações que nos dá há um item que diz “Possible entry point” e o valor deste será útil na próxima etapa.

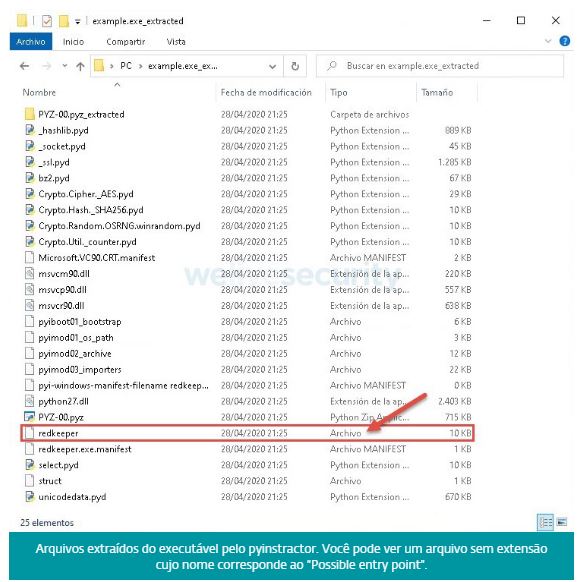

Vamos para a pasta “*nomeexecutável*.exe_extraído”, que foi criada pelo pyinstractor, e lá poderemos ver todos os arquivos extraídos.

Entre todos os arquivos extraídos podemos observar um arquivo sem extensão cujo nome é o mesmo que o mencionado no item “Possible entry point” pelo pyinstractor. Geralmente, este arquivo contém o bytecode correspondente ao código principal do executável malicioso.

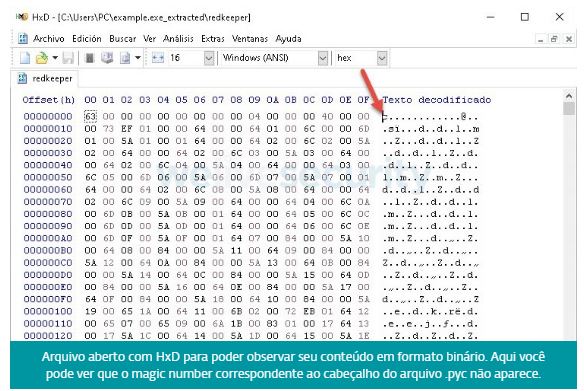

Entretanto, teremos que modificar o cabeçalho deste arquivo para adicionar o magic number correspondente ao formato .pyc. Para isso, vamos abri-lo com o software HxD.

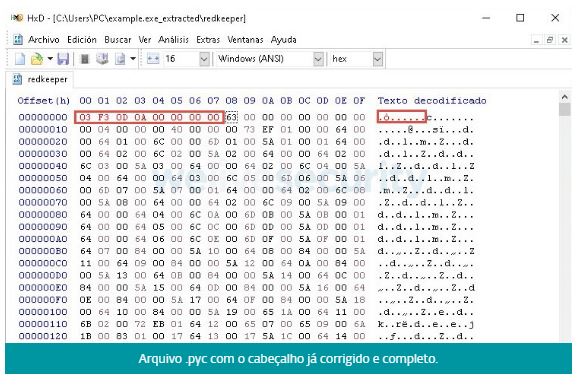

Aqui podemos ver o conteúdo do arquivo e que o magic number está faltando no início do arquivo. Portanto, este valor deve ser adicionado à primeira posição do arquivo para completar o cabeçalho. O magic number pode variar dependendo da versão do Python usada por aquele bytecode e pode ser copiado e colado de um dos outros arquivos .pyc extraídos pelo pyinstractor (para ter certeza de que estamos adicionando o correto).

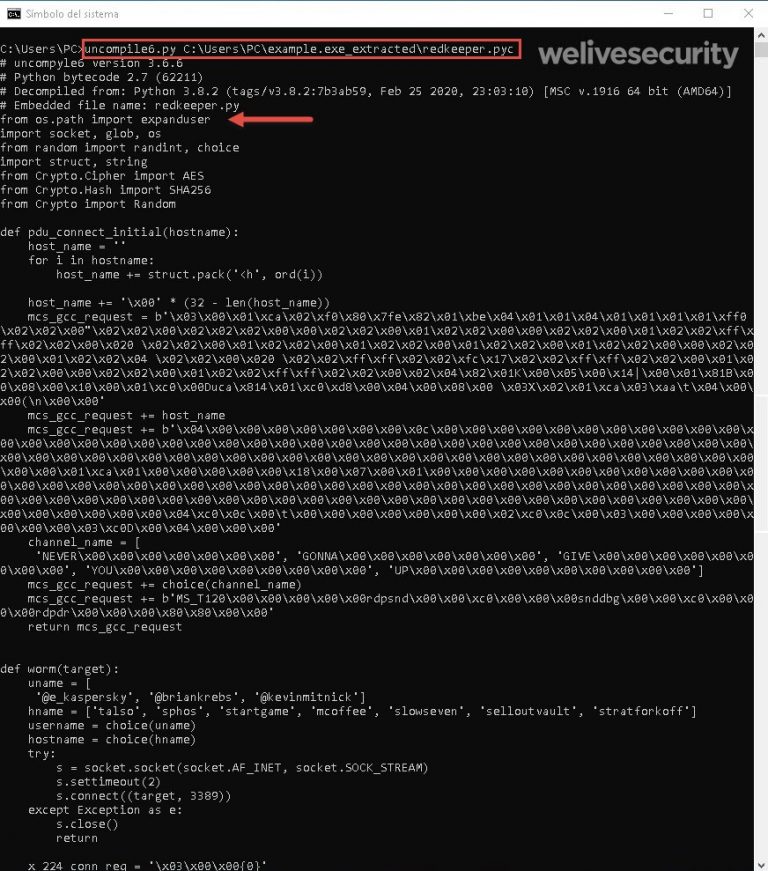

Uma vez feito isso, salve o arquivo e mude sua extensão para .pyc para proceder à descompilação usando o Uncompyle6. Basta executá-lo passando o arquivo .pyc recém editado como parâmetro.

Como podemos ver, o código Python do executável malicioso foi extraído e descompilado com sucesso.

Pós-descompilação

Cibercriminosos experientes estão frequentemente cientes de que geralmente é possível obter o código-fonte das ameaças desenvolvidas em linguagens de interpretação ou de script (JS, PS, VBS, Python, etc.). Por esta razão, a fim de tornar as tarefas dos analistas mais difíceis, muitos deles escolhem ofuscar o código antes de compilá-lo. Então, se ao final de todas estas etapas encontrarmos um código incompreensível, será necessário analisá-lo mais cuidadosamente em busca de padrões que correspondam à sintaxe do idioma para revelar a lógica oculta do idioma.

Fonte: Welive Security

O malware para Android está constantemente em mudança. Quase todos os dias podemos observar diferentes campanhas que tentam distribuir malwares com o intuito de roubar dados de acesso e informações, espionar ou até mesmo exibir anúncios maliciosos. Em 2022, vimos diversos tipos de aplicativos maliciosos, desde falsos aplicativos de carteiras de criptomoedas, como foi o caso da Coinbase, até trojans bancários, ou mesmo aplicativos VPN utilizados em campanhas de espionagem.

Embora a análise de aplicativos no Android seja quase sempre uma atividade complexa, desta vez separamos novas ferramentas que podem ajudar na execução de tarefas de análise de malware.

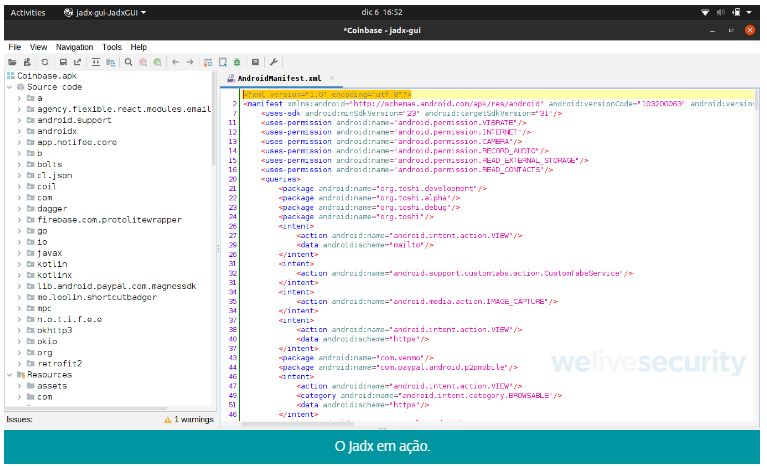

JADX

É uma ferramenta de linha de comando com uma interface gráfica. Ela permite descompilar aplicativos APK e obter recursos como o arquivo AndroidManifest.xml. Esta ferramenta também tem um desofuscador que facilita o trabalho do analista de malware.

Quark-Engine

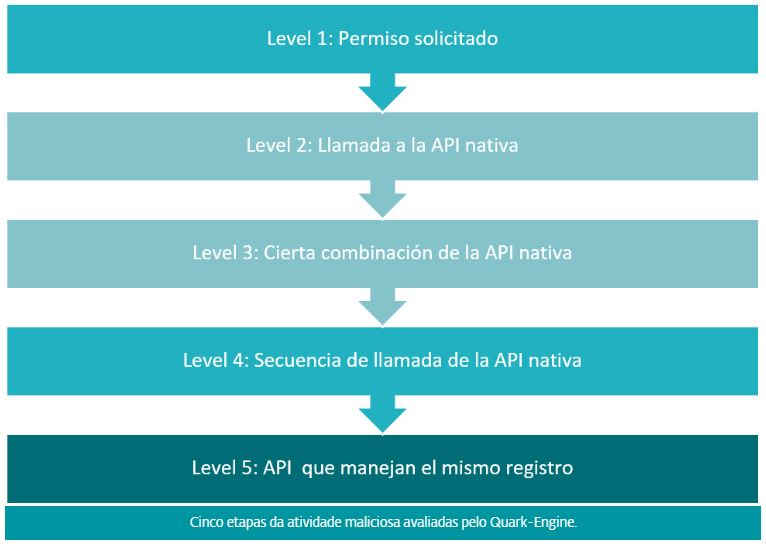

O Quark-Engine é um sistema de pontuação de malware para Android que permite que o analista tenha uma visão geral do aplicativo. O curioso sobre esta ferramenta é que os seus desenvolvedores se basearam no direito penal de Taiwan para programar a lógica de pontuação e determinar o grau de perigo que o aplicativo analisado por ter. Por exemplo, Taiwan divide esta análise em cinco etapas, portanto, o Quark-Engine divide a atividade maliciosa de uma aplicação em cinco etapas:

Desta forma, o Quark-Engine nos dá uma primeira abordagem para descobrir quão malicioso é o aplicativo analisado.

APKLab

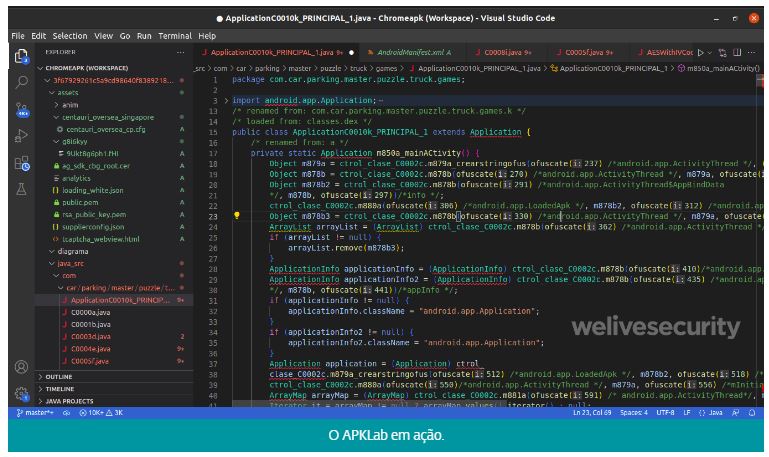

É uma ferramenta projetada para o Virtual Studio Code que integra outras ferramentas, tais como Quark-Engine, APKtool, JADX, entre outras. Ela facilita a análise devido a sua interface integrada, da qual é possível renomear várias classes, funções e variáveis. Além disso, com o APKLab é possível facilmente “construir” o .apk novamente com as modificações dentro do arquivo para facilitar a análise de um malware específico.

Vale lembrar que se há uma coisa que os cibercriminosos gostam de fazer, é ofuscar o código do malware – e isto não é uma exceção no Android. Mas graças à interface amigável do APKLab, o analista pode rapidamente cruzar e renomear classes e métodos.

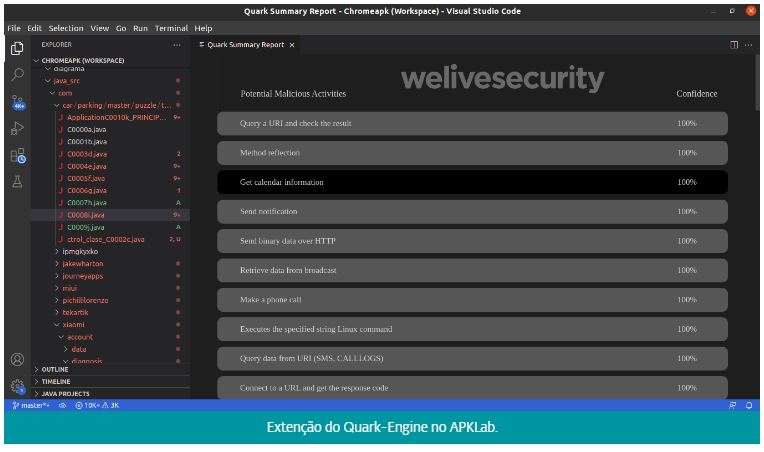

Com a extensão do Quark-Engine no APKLab é possível analisar o aplicativo de forma muito mais rápida:

Dexcalibur

A engenharia reversa é um processo complexo; entretanto, existem ferramentas como o Dexcalibur que permitem a automação da instrumentação dinâmica alavancando o Frida. O Dexcalibur analisa estaticamente, gera hooks e até mesmo salva os dados interceptados. O principal objetivo do Dexcalibur é fornecer ao analista uma ferramenta de uso simples para criar hooks e procurar padrões dentro do arquivo malicioso.

Medusa

Assim como o Dexcalibur, o Medusa é um framework escrito em Python de instrumentação binária baseada no Frida.

Através do Medusa, a automação de vários processos e técnicas pode ser modularizada durante a análise do aplicativo malicioso selecionado.

Runtime Mobile Security (RMS)

O Runtime Mobile Security (RMS) é um framework usado pelo Frida para analisar aplicativos tanto no Android quanto no iOS. Através do RMS é possível visualizar rapidamente as classes que são carregadas juntamente com seus métodos. Desta forma, é fácil acompanhar os argumentos que são selecionados ao executar o aplicativo.

Funcionamento do Frida

Além das várias ferramentas que estão sendo projetadas para facilitar a análise de malwares no Android, é fundamental contar com um entendimento geral de como o Frida funciona, já que se trata da principal ferramenta na qual as outras ferramentas se baseiam. Para isso, confira a documentação oficial do Frida.

Fonte: Welivesecurity

O VMS Advogados, parceiro CITIS, é um escritório de advocacia empresarial sediado em Belo Horizonte/MG, com filiais em Governador Valadares/MG, Vitória/ES e expandindo para Goiânia/GO. Fundado em 2008, o propósito do negócio é prestar serviços jurídicos de excelência que auxiliem nossos clientes a prosperar. Nossa atuação busca ser muito próxima do negócio do cliente, para entendê-lo e assim, poder ajudar de forma efetiva.

Fazemos parte da associação internacional de escritórios de advocacia “ELBA GLOBAL – Elite Legal and Business Advisors”. O VMS Advogados é o único representante brasileiro na organização, que possui membros em mais de 16 países, prestando assessoria jurídica, fiscal e contábil em uma perspectiva global.

Nossos serviços são diversificados, abrangendo uma variedade de assuntos de consultoria e contencioso em todas as áreas do direito empresarial. Tais como: Direito Tributário; Direito Societário; Processos Judiciais Cíveis; Gestão de Contratos; Direito Imobiliário; Propriedade Intelectual; Direito do Trabalho; Direito Administrativo e Infraestrutura; Direito Ambiental e Regulatório e Privacidade e Proteção de dados.

Além de toda gama de trabalhos multidisciplinares do direito empresarial, oferecemos apoio jurídico para implementação e adequação à LGPD; Consultoria jurídica para adequação das atividades da empresa à LGPD; Prestação de serviços de encarregado de dados externo (DPO as a service); Apoio jurídico em eventos de vazamento de dados e/ou investigação por parte do órgão regulamentador e também elaboração e revisão de contratos.

Nossa atuação é guiada pelos interesses de nossos clientes sempre em primeiro lugar, buscando sempre soluções consensuais para litígios. Somos um escritório em constante evolução. O conhecimento jurídico e curiosidade intelectual é parte do nosso DNA.

Preencher formulário para solicitar a contratação LGPD

Por Dr. Vinicius Braga

A velocidade do seu Wi-Fi diminuiu? Destacamos alguns motivos para isso e algumas dicas sobre como melhorar a velocidade da rede.

A conectividade sem fio à Internet é uma maravilha da era moderna. Existem poucos protocolos tecnológicos mais onipresentes que o Wi-Fi, o meio pelo qual os sinais de rádio enviados por nosso roteador se conectam aos dispositivos que usamos em uma casa inteligente. Anteriormente, os roteadores eram usados para fornecer Internet a um ou dois laptops, PCs e celulares.

Hoje, no entanto, o número de dispositivos IoT (Internet das coisas) em uma casa que precisam de conectividade com a Internet sem fio é bem maior. Desde smart TVs até câmeras de segurança domésticas, passando por campainhas inteligentes e assistentes digitais. Todos precisam de conectividade, e alguns podem exigir altas velocidades de conexão para que possam funcionar corretamente.

Infelizmente, por diversas razões, isto nem sempre é possível. Mas diagnosticar o problema é o primeiro passo para resolvê-lo.

No centro da casa (inteligente)

Pesquisas mostram que, nos Estados Unidos, uma família mediana usa pelo menos 10 dispositivos inteligentes, que desempenham um papel cada vez mais importante em nossas vidas. Como muitos de nós passamos a trabalhar regularmente de casa, também é vital que tenhamos boa conectividade sem fio para nossos laptops e PCs. Onde antes todos os membros de uma casa passavam oito horas no trabalho, hoje pode haver duas ou mais pessoas em casa conectadas via Wi-Fi ao longo do dia. A boa conectividade é essencial para o trabalho e influencia nossa produtividade. As videoconferências, por exemplo, exigem muita banda larga.

Entretanto, os sinais de rádio Wi-Fi podem ser bloqueados, entre outras coisas, por paredes e outros objetos ou podem ser interceptados por vizinhos. Há também muitos outros fatores que podem ser responsáveis por uma conexão lenta à Internet, mesmo que o próprio Wi-Fi funcione como pretendido. Portanto, o primeiro passo deve ser descobrir a velocidade fornecida pela operadora que disponibiliza o serviço. Em seguida, verifique o desempenho atual do Wi-Fi com um teste de velocidade.

Se houver uma disparidade significativa entre os dois números, é hora de descobrir o motivo.

O que há de errado com meu Wi-Fi?

Algumas das principais causas da velocidade lenta da Internet via Wi-Fi são:

Posição do roteador: pode estar muito distante de seu dispositivo ou bloqueado por obstáculos físicos, o que significa que os sinais sem fio podem não estar sendo transmitidos adequadamente. Normalmente, esta é a causa mais comum do mau funcionamento de uma rede Wi-Fi.

Tempo de uso do roteador: o dispositivo pode precisar de uma atualização e/ou estar executando um firmware obsoleto que também pode afetar o desempenho.

Número de dispositivos: a rede doméstica pode estar sobrecarregada pelo número de dispositivos que tentam se conectar ao mesmo tempo.

Aplicativos que consomem bastante banda larga: se algum destes dispositivos estiver executando aplicativos que consome bastante banda larga, como software de videogames, haverá menos para o resto da família, resultando em latência.

Canais e bandas de frequência Wi-Fi: os sinais sem fio operam em diferentes canais e bandas de frequência. Se seus vizinhos estiverem sintonizados no mesmo canal de sua casa, a capacidade da frequência pode acabar sendo excedida em sua área. Se o seu roteador não fizer isso automaticamente, tente mudar para reduzir a interferência do sinal. A faixa de frequência de 5 GHz oferece mais canais Wi-Fi para escolher do que o espectro de 2,4 GHz. A cobertura pode ser melhor com a primeira, mas a velocidade será melhor no último espectro.

Limitação do fornecedor: alguns fornecedores de serviços podem restringir a velocidade da Internet dos clientes caso eles excedam o uso de dados ou se houver congestionamento excessivo na rede.

Ladrões de Wi-Fi: não são apenas os vizinhos inocentes que podem ser a causa da velocidade lenta da Internet em sua casa. Às vezes, eles podem tentar descobrir a senha da rede Wi-Fi de sua casa para acessar a Internet de graça.

O que fazer para resolver este problema?

Há várias ações bastante simples que você pode fazer para melhorar a lentidão do seu Wi-Fi. Pode valer a pena experimentá-los um a um para ver se têm impacto na velocidade da Internet:

- Coloque o roteador em um local acessível no centro da casa;

- Mude sua banda de frequência ou canal Wi-Fi caso o canal atual esteja sobrecarregado com conexões;

- Verifique a possibilidade de investir em uma rede mesh para seu Wi-Fi que impulsione o sinal para áreas remotas da casa;

- Reinicie o roteador e/ou instale qualquer nova atualização de firmware disponível (isso deve ser feito regularmente);

- Verifique a possibilidade de substituir seu roteador atual por um novo;

- Verifique a possibilidade de trocar de fornecedor ou atualize o pacote de banda larga adquirido;

- Verifique quantos dispositivos estão funcionando na rede doméstica e desconecte aqueles que não estão sendo usados;

- Desative os aplicativos e tarefas que requerem muita banda larga e que possam estar sendo executados em segundo plano;

- Use senhas fortes e únicas para acessar o administrador do roteador;

- Altere a configuração de energia do Windows para “alto desempenho”;

- Caso use uma VPN, considere a possibilidade de atualizar a sua VPN para uma versão mais recente.

Mantenha-se protegido!

Como mencionamos anteriormente, algum malware pode estar sendo executado de maneira secreta em seu PC/dispositivos e, consequentemente, estar monopolizando a banda larga e o poder computacional de seus dispositivos, comprometendo o desempenho da rede Wi-Fi. Minimize o risco de que isso aconteça tomando as seguintes ações:

- Altere a senha padrão de fábrica em todos os dispositivos;

- Crie uma senha longa, forte e única para a sua rede Wi-Fi;

- Use um software de segurança de um fornecedor confiável para proteger seus dispositivos e laptops;

- Use uma VPN para se conectar;

- Mantenha os dispositivos, incluindo o roteador, atualizados com o firmware mais recente;

- Verifique se a criptografia de rede está ativada (preferencialmente WPA2 ou WPA3);

- Descobrir a principal causa de seu Wi-Fi estar lento pode ser um trabalho de teste e erro. Esperamos que esta lista de verificação possa te ajudar nesta tarefa.

Fonte: Welivesecurity

A maneira como as nossas vidas digitais se confundem com o mundo físico trouxe novos e grandes desafios para pais, mães, professores e professoras. Não só porque é essencial ensinar as crianças como ler e compreender as informações on-line, bem como navegar pela Internet em geral, mas também porque há uma infindável lista de riscos à espreita na Internet. Confira algumas dicas que podem ser fundamentais para o processo de conscientização das crianças:

1. Configurar uma método de autenticação forte

Tal como os adultos, as crianças devem aprender a usar as senhas de maneira segura. É possível ajudá-las explicando que devem usar senhas fortes e únicas – e depois mantê-las privadas. E que, mesmo em games, uma senha forte protege o seu inventário de jogos contra pessoas que possam querer roubá-lo.

Na verdade, devem considerar usar senhas em formato de frase, em vez de palavras simples e fáceis de adivinhar, que consistam numa sequência longa de palavras e caracteres – mas não tão difícil de memorizar. Algo do tipo “HarryPotterE5Nuggets!” é muito melhor do que, por exemplo, “morango”.

E não deixe de enfatizar que suas senhas ou frases de senha nunca devem ser compartilhadas com ninguém, bem como que é importante ativar a camada adicional de segurança conhecida como autenticação em duas etapas ou autenticação de dois fatores, que a maioria dos serviços on-line oferece. Se necessário, ajude-os a configurar esta opção de segurança para proteger aquelas contas ou serviços on-line que contenham dados pessoais importantes.

2. Os dados pessoais são pessoais

Embora seja importante ensinar às crianças o valor de nossos dados, até adolescentes mais velhos nem sempre percebem todas as implicações em compartilhar os seus dados pessoais on-line, correndo o risco de se tornarem vítimas de phishing.

Deve-se explicar que não é seguro abrir links de origem desconhecida, e mesmo que um amigo envie algum link, deve-se sempre confirmar se o envio foi realmente feito pelo amigo e confirmar que o link é válido e seguro, ou se é spam, antes de clicar nele. E o mais importante de tudo é ensinar que nunca se deve fornecer o nome completo, números de identificação, endereço ou dados bancários a ninguém, nem mesmo a amigos.

Como pai, mãe ou educador, tem que se ter em consideração o fato de crianças e adolescentes inevitavelmente poderem quebrar as regras. Assim, é essencial reforçar a ideia de que, no mínimo, nunca devem revelar em qual escola estuda ou qual o endereço de sua casa a ninguém na Internet.

3. Os dados pessoais são importantes

Crescer na era digital significa ter todos os seus dados on-line, seja numa plataforma governamental ou num perfil em redes sociais. Atualmente até já são usados sistemas de reconhecimento facial, wearables que recolhem dados vitais, bases de dados com as notas dos estudantes e games que exigem registo com dados pessoais. Não há escapatória.

No entanto, é importante que os jovens percebam como estes dados podem ser utilizados. Deve-se explicar que são valiosos para as empresas construírem perfis personalizados, redes sociais apresentarem anúncios direcionados, governos recolherem informação sobre os seus cidadãos e até servirem como fonte de rendimento para cibercriminosos que os utilizam para golpes.

4. Compartilhar nem sempre é a melhor ideia

De certa forma, dispositivos móveis como notebooks, smartphones e tablets deram um novo significado ao conceito de “computador pessoal”. Mas a verdade é que os computadores foram feitos para serem usados por usuários individuais, não compartilhados. Os adolescentes podem não saber disso e é provável que compartilhem seus dispositivos com amigos quando estiverem mostrando fotos, jogando videogames ou “apenas verificando algo no TikTok”.

No entanto, se isto acontecer, deve sempre ser feito sob a sua supervisão. Não só por uma questão de segurança para evitar brincadeiras não muito engraçadas, mas também para proteger os seus dados pessoais. E mais importante ainda, nunca devem emprestar os seus dispositivos a alguém que não conhecem – sem exceção.

5. Cuidado com estranhos

Mais um tópico que pais, mães e educadores devem abordar com os mais jovens é o perigo de interagir com estranhos. Embora o mais simples seja ensinar a nunca entrar no carro de um estranho, a Internet é basicamente um grande espaço público cheio de estranhos. É importante explicar o que pode acontecer se não tiverem cuidado, e como prevenir situações indesejadas.

As crianças devem saber que a Internet é um lugar onde as pessoas, escondidas atrás de computadores, podem ser desagradáveis. E que quanto mais dados compartilham, maior pode ser o perigo; em outras palavras, maior a probabilidade de adultos mal-intencionados conseguirem obter e depois subverter a sua confiança e amizade, ou de outra forma usá-la contra eles.

É por isso que é essencial ensinar as crianças a ter cuidado, não só com pessoas que não conhecem, mas também com quem conhecem, expondo o significado de conceitos como cyberbullying e grooming, e como os estranhos podem dar-se ao trabalho de construir amizades falsas para enganar os jovens e levá-los a compartilhar dados pessoais, potencialmente resultando em intimidação, medo ou até dano físico.

Como ajudar?

Pode ser desafiante ensinar as crianças a navegar pelos perigos tanto do mundo físico como virtual. Até é difícil para adultos. Para além disso, os mais jovens nem sempre dão valor aos conselhos dos adultos sobre a Internet; afinal de contas, alguns deles pertencem à primeira geração de verdadeiros nativos digitais.

Para tornar a mensagem mais apelativa, não se deve resistir ou condená-los por usar os apps ou jogos de que gostam; a melhor solução é juntar-se a eles, ajudando-os a instalar os apps e jogando em conjunto. Criar as contas, compartilhar conteúdo, discutir possíveis perigos e tornar a própria experiência parte da conversa é o melhor caminho para guiar as crianças no mundo da segurança digital.

Dito isto, preocupações como o tipo de websites que as crianças visitam e o tempo que passam on-line continuam sendo válidas. É aqui que a tecnologia, como o software de controle dos pais, entra em jogo, pois pode, entre outras coisas, proteger as crianças de conteúdos nocivos. É importante ressaltar que tal software é melhor visto como uma forma de cuidado, em vez de uma espécie de controle imposto. Pode ser particularmente útil com crianças menores, pelo menos até que elas cresçam e possam se defender por si mesmas.

Fonte: Welivesecurity

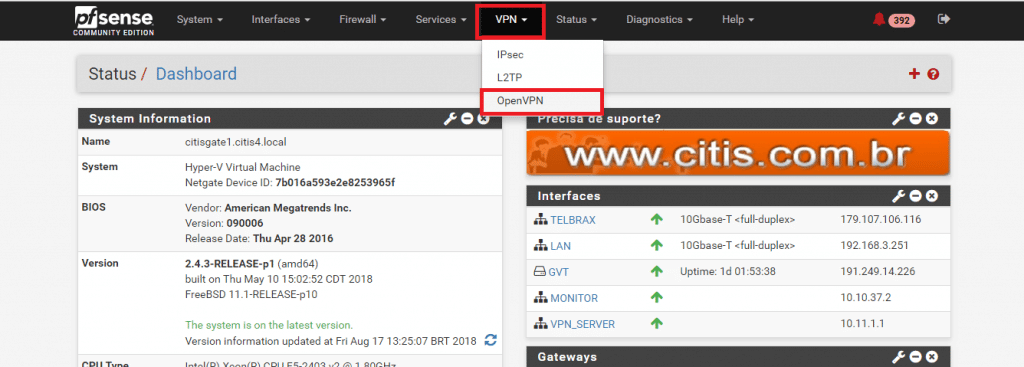

A- Caso não tenha os Arquivos de Configuração, siga uma das opções abaixo, ou vá para o item B:

Passo 1 – Faça o download dos arquivos de configuração em seu chamado ou obtenha os arquivos de configuração via CitisGate (Clique aqui e veja nosso tutorial).

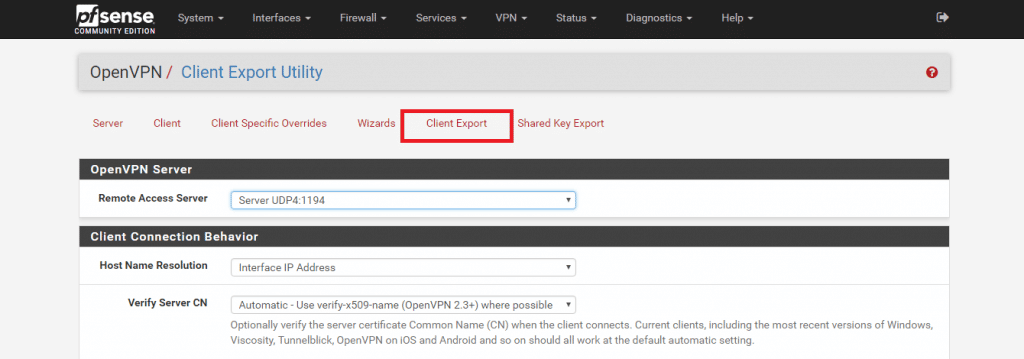

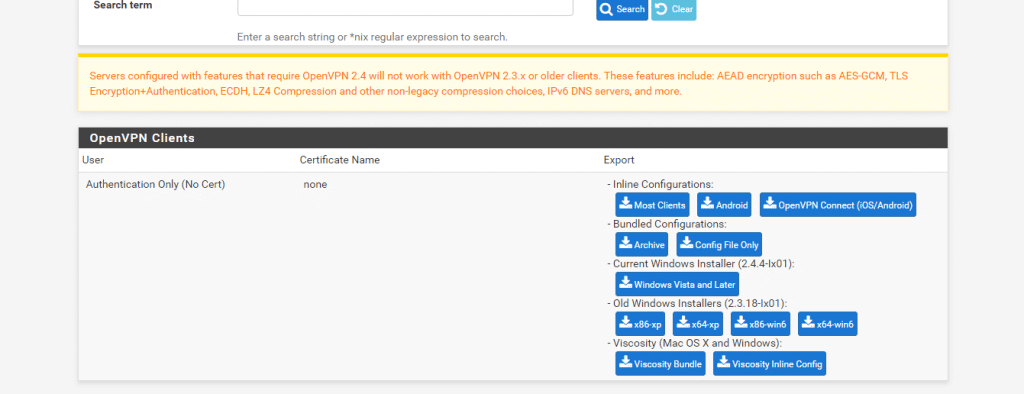

Passo 2 – Menu VPN – OpenVPN

Passo 3 – Clique na aba Client Export Utility

Passo 4 – Em OpenVPN Clients, faça o download

B – Instalando o cliente VPN na estação de trabalho Windows:

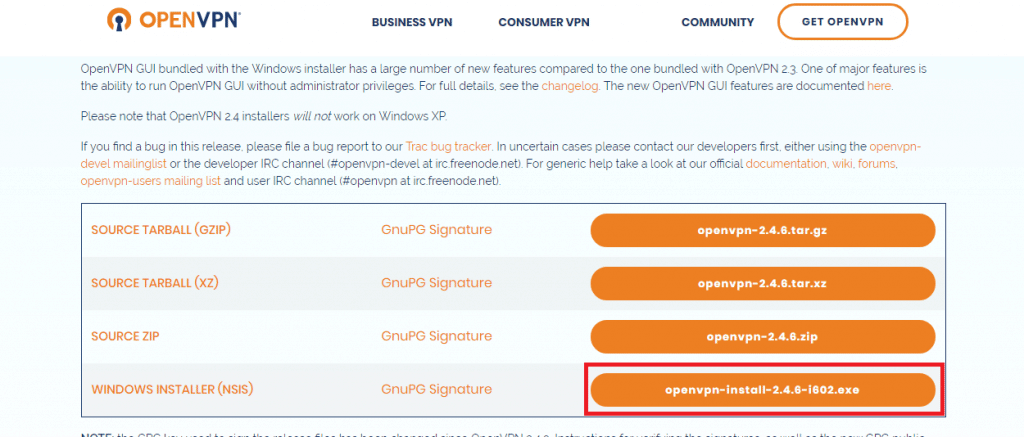

Passo 1 – Acesse o site https://openvpn.net/community-downloads/ e clique no local indicado para fazer o download.

Passo 2 – Instale o OpenVPN em sua máquina.

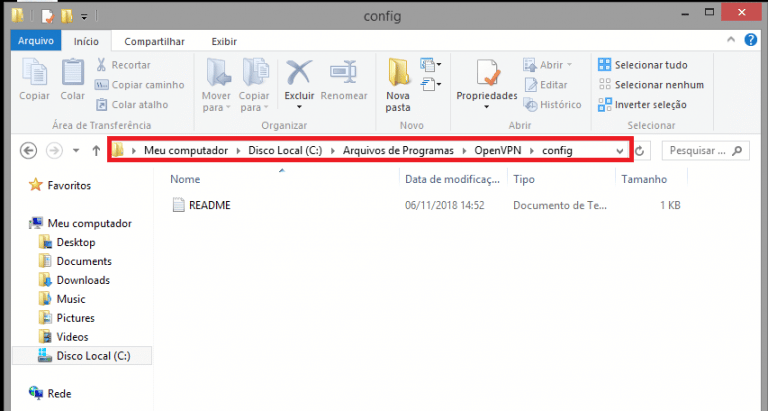

Passo 3 – Quando concluir a instalação vá em C:/ >> Arquivos de programas >> OpenVPN >> config e copie os arquivos de configuração baixados na opção 2, lá em cima.

Para cada cliente tem o arquivo.ovpn e sua respectiva chave:

(citisgate-udp-1194-silexsistemas.com.br-tls.key

citisgate-udp-1194-silexsistemas.com.br.ovpn

citisgate-udp-1194-silexsistemas.com.br.p12)

C – Iniciando a conexão OPENVPN

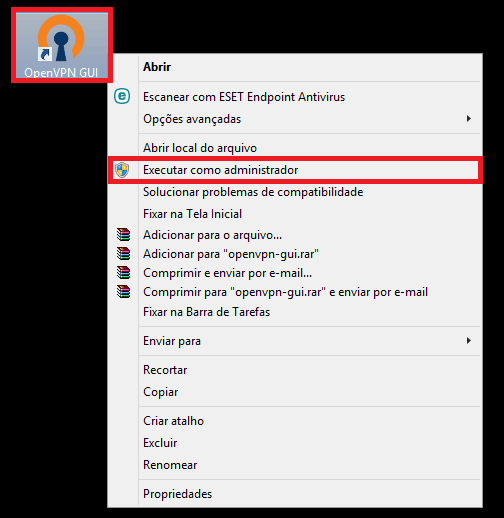

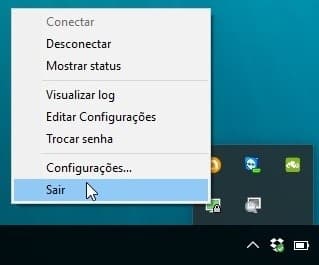

No Windows 7, 8 e superiores, é necessário iniciar o openvpn-gui como administrador (mesmo que esteja logado como administrador).

Passo 1 – Clique no ícone do OpenVPN com o botão direito e depois clique em executar como administrador (essencial para que as rotas sejam criadas)

Passo 2 – O programa aparece na barra de tarefas em vermelho (sem conexão).

Passo 3 – Clique no mesmo e escolha conectar.

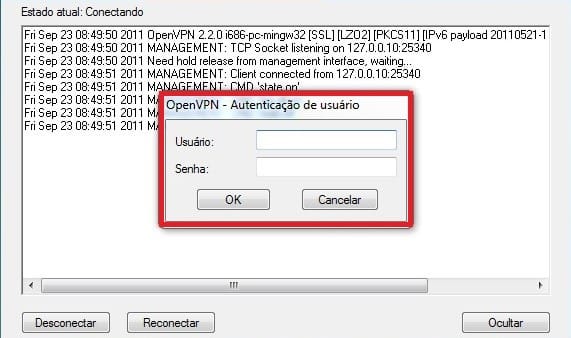

Passo 4 – Informe o usuário e a senha para conexão (mesmo usuário e senha de autenticação na rede)

Passo 5 – O programa roda na barra de tarefas com status

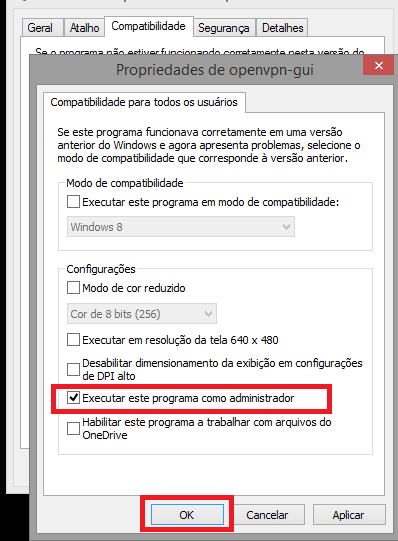

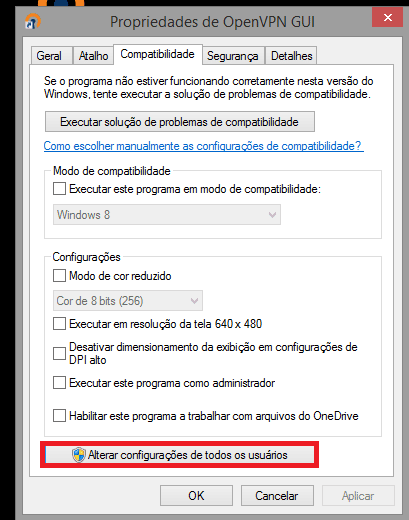

Dica: Se quiser que o OpenVPN execute automaticamente como administrador, siga os passos abaixo

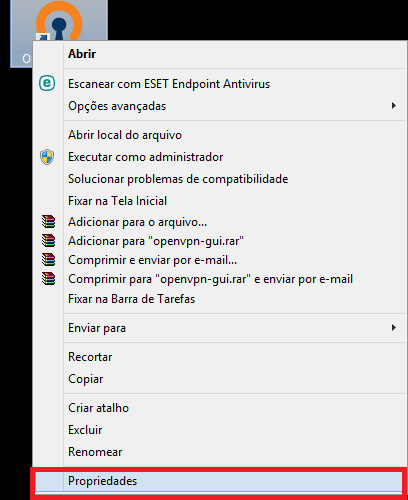

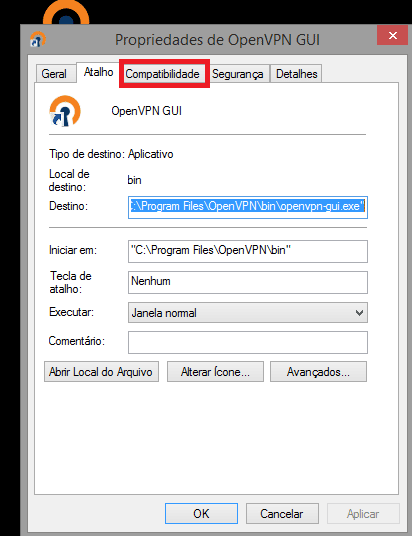

Passo 1 – Clique no ícone do OpenVPN com o botão direito e em seguida propriedades.

Passo 2 – Clique na aba Compatibilidade.

Passo 3 – Clique em Alterar configurações de todos os usuários.

Passo 4 – Marque a opção: executar este programa como administrador e depois clique em OK.