Melhores práticas para uma senha segura:

- Misture letras (maiúsculas e minúsculas), símbolos especiais e números

- Use senhas com no mínimo 08 caracteres

- Memorize a senha ou guarde-a em um cofre de senhas

- Use senha diferente para sites, e-mail e etc

- Troque a senha a cada 6 meses

- Inverter caracteres da mesma senha NÃO é uma boa prática

- Sempre que possível use autenticação em 02 fatores

- NUNCA COMPARTILHE SUA SENHA, ela é sua assinatura digital

Para facilitar sua tarefa a CITIS disponibiliza abaixo um gerador de senhas.

Tipo:

Incidente é utilizado quando um produto, software, serviço e etc apresentar alguma falha ou erro, algo fora do padrão de funcionamento e que não deveria ter acontecido.

Requisição é uma solicitação de um novo serviço, configuração, uma nova demanda.

Categoria:

O preenchimento correto da catégoria vai agilizar o atendimento consideravelmente, além de ser direcionado diretamente para o setor correto, em algumas das vezes você recebe instruções para passar todas as informações de forma correta aos nossos técnicos, em alguns casos você pode resolver seu problema antes mesmo de abrir o chamado.

Além disso quando o chamado é aberto na categoria incorreta ele volta para uma análise e definição correta da categoria até começar a ser atendido. Preenchendo corretamente a categoria você nos ajuda a agilizar o atendimento e aumentar a sua satisfação.

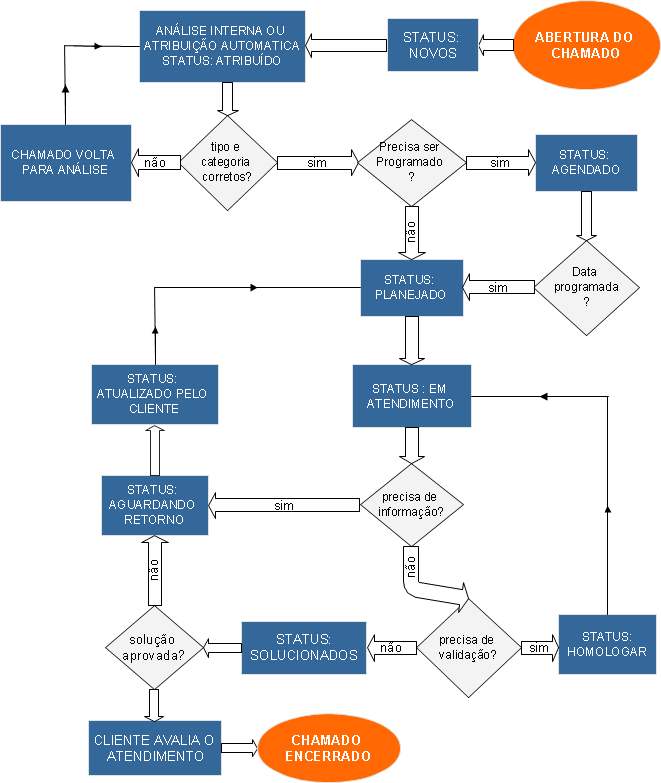

Status:

Você vai poder acompanhar a situação do seu chamado pelo status que é atribuído a ele e saber em qual estágio do Ciclo de Vida ele se encontra.

Novos: Chamado aberto que ainda não foi atribuído.

Novos: Chamado aberto que ainda não foi atribuído.

Processando (Atribuido): Significa que já temos um técnico responsavel pelo atendimento do seu chamado.

Processando (Atribuido): Significa que já temos um técnico responsavel pelo atendimento do seu chamado.

Em atendimento: Significa que o técnico está atendendo ao seu chamado.

Em atendimento: Significa que o técnico está atendendo ao seu chamado.

Aguardando Retorno: Significa que estamos esperando uma resposta ou mais informações do cliente.

Aguardando Retorno: Significa que estamos esperando uma resposta ou mais informações do cliente.

Atualizado pelo Cliente: Significa que o cliente respondeu ou enviou nova informação.

Atualizado pelo Cliente: Significa que o cliente respondeu ou enviou nova informação.

Visita Agendada: Significa que nosso técnico fará uma visita para atender o chamado.

Visita Agendada: Significa que nosso técnico fará uma visita para atender o chamado.

Planejado: Significa que o chamado está planejado para entrar em atendimento neste dia.

Planejado: Significa que o chamado está planejado para entrar em atendimento neste dia.

Agendado: Significa que foi feito um agendamento do atendimento deste chamado, ou seja, ficou agendado um dia para que este chamado seja atendido.

Agendado: Significa que foi feito um agendamento do atendimento deste chamado, ou seja, ficou agendado um dia para que este chamado seja atendido.

Homologar: Significa que há uma validação que será feita no outro dia.

Homologar: Significa que há uma validação que será feita no outro dia.

Solucionados: Significa que o chamado foi solucionado e está esperando o acete do cliente.

Solucionados: Significa que o chamado foi solucionado e está esperando o acete do cliente.

Fechado: Significa que o cliente aprovou a solução do chamado.

Fechado: Significa que o cliente aprovou a solução do chamado.

A CITIS não fecha os chamados, nós solucionamos e o cliente caso aprove a solução o chamado é fechado.

Avaliação do Atendimento: após 03 dias o cliente receberá um e-mail para avaliar o atendimento, sua avaliação nos ajudará a aumentar a qualidade dos nossos serviços.

Veja o ciclo de vida do chamado

Ativação e configuração BoxTrapper

Para realizar a ativação do BoxTrapper em sua conta de e-mail realize o acesso através do webmail informando usuário e senha e então veja o video ou siga passos abaixo:

Será apresentada a tela abaixo com as configurações a serem realizadas:

1º Realize a ativação da ferramenta clicando em Ativar.

Definir configurações

- As definições são configuradas com os padrões da ferramenta, mas podem ser alteradas conforme necessidade;

- número de dias que deseja manter os logs e as mensagens na fila.

- pontuação de SpamAssassin mínima obrigatória para ignorar BoxTrapper, ou seja, para que o Boxtrapper não rastreie as mensagens, a pontuação informada deve ser abaixo do que está configurado.

- Habilitar ou não a inclusão automática na lista de permissão.

- Habilitar ou não a inserção automática de linhas Para e De na lista de aprovação de remetentes aprovados (lista de aprovação por associação)

Editar mensagens de confirmação

Existem quatro possibilidades de mensagens a serem retornadas para o endereço de e-mail que está tentando lhe mandar uma mensagem, que são:

- Verifyreleased

- Blacklist

- Verify – Returnverify

As mensagens podem ser traduzidas ou alteradas conforme necessidade, lembrando-se de manter as variáveis intactas para o correto funcionamento.

Editar listas de permissão, negação e desconhecimento

Lista de permissão: Todas as mensagens que são enviadas por você, seja qual for o destinatário, esse endereço entrará automaticamente em sua lista de permissão, como é explicado na ferramenta, e também como as outras listas podem ser incluídos endereços e/ou domínios.

Lista de desconhecimento: Mensagens de domínios que por ventura necessite receber com alguma documentação importante, mas que paralelo a isso diariamente encaminha mensagens de propagandas, essa mensagem de confirmação não será respondida então não lhe será entregue.

Lista de negação: Endereços e/ou domínios inseridos por você para que não receba e-mail dos mesmos.

Lista de encaminhamento

É uma lista de endereços de e-mail que, além do endereço protegido por BoxTrapper, receberão e-mails aprovados e verificados.

Analisar log

Lista as atividades diariamente das mensagens e qual a configuração realizada pra cada uma delas.

Analisar fila

Permite ao usuário verificar diariamente os e-mails que estão na fila pendentes de aprovação ou negação.

Referências contidas no texto: SpamAssassin

SpamAssassin é utilizado como filtro de spam, ele verifica as características das mensagens aplicando a elas uma série de regras. Cada regra é classificada com um número de pontos, de acordo com sua “gravidade”. E a cada regra que a mensagem infringir, recebe sua quantidade de pontos correspondente. Quanto mais pontos receber a mensagem, mais características de spam ela tem.

Por: MONICA REGIS