Imagem: Bruna Souza Cruz/Tilt

Apple, Google e Microsoft anunciaram hoje (05) uma aliança para expandir o suporte a logins sem senha em dispositivos móveis, desktops e navegadores. As gigantes da tecnologia estão trabalhando juntas para criar uma tecnologia mais conveniente e segura do que a atual.

A união, incomum no setor, tenta resolver o problema moderno das senhas. Por um lado, muitas pessoas costumam criar credenciais fracas ou até mesmo já manjadas pelos fraudadores, como “123456”. Por outro, é complicado se lembrar de tantas palavras-chave quando são muito difíceis (e tantas).

Segundo informações do TechCrunch, o substituto das senhas permitirá o login em aplicativos ou sites com uma inserção física como em uma verificação de impressão digital, leitura de rosto ou PIN do dispositivo — da mesma forma que se desbloqueiam celulares.

Como deve funcionar

A ideia é justamente que o usuário possa acessar um app ou site utilizando apenas a digital (ou o equivalente a esta “chave”), não tendo de lembrar todas as senhas cadastradas.

A expectativa das empresas é que, a partir do próximo ano, um usuário consiga apenas utilizar a digital para acessar aplicativos no Safari, Chrome, Android, macOS, Windows ou Edge. Na prática, isso significa que será possível, por exemplo, entrar na sua conta Google no navegador Chrome executado no Microsoft Windows, usando uma chave de acesso em um dispositivo Apple.

Os usuários também poderão acessar automaticamente todas suas credenciais de login em vários dispositivos, incluindo os novos aparelhos, sem precisar registrar novamente todas as contas. O processo deverá ser independente do sistema operacional ou navegador que você estiver utilizando.

Proteção contra fraudes em senhas

O recurso, que ainda não tem nome, está sendo desenvolvido em uma parceria entre as big techs e a FiDO Alliance, um consórcio de empresas que tem como objetivo diminuir o uso de senhas e melhorar os padrões de autenticação.

A ação também será importante para combater fraudes já que dificultaria para que golpistas consigam comprometer o login remotamente, pois será necessário ter acesso a um dispositivo físico.

“Trabalhar com a indústria para estabelecer novos métodos de login mais seguros que ofereçam melhor proteção e eliminem as vulnerabilidades das senhas é fundamental para nosso compromisso de criar produtos que ofereçam segurança máxima e uma experiência de usuário transparente”, disse Kurt Knight, diretor sênior de marketing de produtos de plataforma da Apple, em um comunicado à imprensa.

Embora atualmente Google, Apple e Microsoft já possuam um padrão de login criado pela FiDO Alliance, as pessoas ainda precisam colocar suas senhas para acessar aplicativos ou sites quando estão utilizando diferentes sistemas operacionais.

Welieve Security

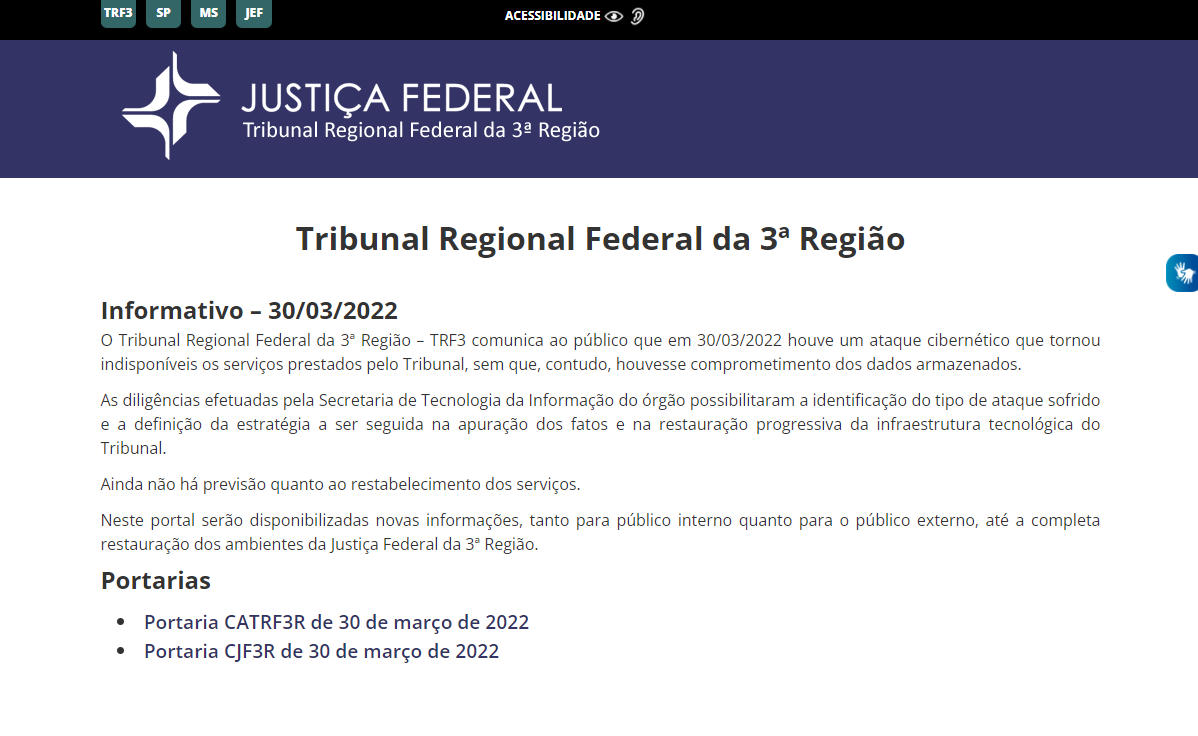

Quarta feira (30), o Tribunal Regional Federal da 3ª Região – TRF3, em São Paulo, comunicou através de sua página oficinal que foi vítima de um ataque cibernético que fez com que os serviços prestados ficassem indisponíveis até o momento. Em decorrência do incidente, o órgão também autorizou que os funcionários trabalhassem de casa até que a situação seja reestabelecida e suspendeu os prazos de processos físicos e eletrônicos da corte.

Segundo o comunicado disponível na página do TRF3, o tipo de ataque foi identificado e a equipe técnica da corte está tomando todas as medidas necessárias para lidar com incidente: “as diligências efetuadas pela Secretaria de Tecnologia da Informação do órgão possibilitaram a identificação do tipo de ataque sofrido e a definição da estratégia a ser seguida na apuração dos fatos e na restauração progressiva da infraestrutura tecnológica do Tribunal”, destaca a mensagem.

Comunicado disponível na página do TRF3.

De acordo com informações de uma notícia publicada pelo G1, a Polícia Federal (PF) esteve quarta-feira (30) no prédio do TRF3 e analisou a extensão do ataque. Ainda segundo o portal, a PF vai abrir inquérito para investigar o incidente.

Nos últimos anos, órgãos ligados ao Judiciário do país têm sofrido uma série de ataques cibernéticos. Em novembro de 2020, o Supremo Tribunal de Justiça (STJ) foi vítima de um ataque de ransomware. O incidente fez com que a Corte tivesse que suspender todas as sessões de julgamento por videoconferência e as sessões virtuais destinadas à apreciação de recursos internos, bem como as audiências.

Já em maio de 2021, o Tribunal de Justiça do Estado do Rio Grande do Sul (TJ-RS) foi vítima de um ataque do ransomware REvil que criptografou documentos e imagens dos sistemas do órgão. Além disso, em fevereiro deste ano, o Tribunal Regional do Trabalho do Espírito Santo (TRT-ES) sofreu um ataque semelhante ao sofrido pelo TRF3.

/i331005.jpeg)

Fonte: Canaltech

O Sebrae confirmou ter sido vítima de um ataque cibernético que deixou sites e sistemas fora do ar, pelo menos, desde o último domingo (27). Em comunicado, a organização disse estar trabalhando para reestabelecer suas plataformas o mais rapidamente possível, mas sem fornecer uma previsão, enquanto segue atendendo aos pequenos empresários por telefone e WhatsApp.

Enquanto isso, sites da instituição permanecem fora do ar, o que inclui seu domínio nacional e também outros serviços ligados a ele, assim como aqueles relacionados à atuação estadual do Sebrae. Páginas localizadas em outros domínios, entretanto, têm comportamento irregular, com o braço de Santa Catarina permanecendo no ar, enquanto o do Paraná exibe um aviso de manutenção e replica o comunicado oficial enviado à imprensa.

Nas redes sociais, usuários também apontam outros sistemas que ficaram fora do ar por conta do ataque, incluindo uma plataforma de emissão de notas fiscais que é fornecida gratuitamente pela organização. O mesmo também vale para os sites que disponibilizam vagas e cursos, com os usuários incapazes de realizarem inscrições ou submeterem candidaturas.

s causas do incidente, entretanto, não foram reveladas, com o Sebrae prometendo seguir informando seus clientes e o público em geral. O órgão também não revelou o escopo do ataque nem a possibilidade de comprometimento de dados sensíveis, afirmando apenas que segue investigando o caso para responsabilizar os envolvidos e remediar danos causados.

Enquanto os sistemas seguem fora do ar sem previsão de retorno, resta aos usuários, apenas, aguardarem. O ideal é prestar atenção em comunicações oficiais do Sebrae e evitar links alternativos para acesso às plataformas ou softwares do órgão, bem como mensagens ou e-mails de terceiros que possam tentar se passar por ele.

O spyware Vidar está no centro de uma nova, mas pouco sofisticada, campanha de phishing contra usuários corporativos e finais. A praga vem escondida em um e-mail simples, com um suposto documento de solicitação e informações importantes, que traz um arquivo no formato CHM, usado pelo Windows para exibição de documentação e ajuda. Caso executado, o vírus é carregado e passa a enviar dados da vítima para os criminosos.

É uma exploração bastante simples e, como tal, amplamente identificável por sistemas de segurança, em uma campanha de contaminação teoricamente pouco efetiva. O documento de texto que acompanha o e-mail, na verdade, é um arquivo ISO que traz os dados em formado CHM e um executável simples, que é ativado caso a documentação seja aberta. Não há esforço nem mesmo em criar uma mensagem chamativa ou com aparência de legitimidade.

A campanha maliciosa foi relatada pela especialista Diana Lopera, da Trustwave, e ainda utiliza a rede social Mastodon para se conectar ao servidor que armazena as informações das vítimas. É, basicamente, o único elemento fora do usual no ataque, já que os endereços da infraestrutura criminosa estão na descrição de determinados perfis da plataforma; o malware busca por eles de forma automática e, ao localizar, envia os dados para o local designado.

Amostra de e-mail e conteúdo do arquivo que tenta instalar o malware Vidar nas máquinas corporativas e de usuários finais do Windows (Imagem: Reprodução/Trustwave)

Em caso de infecção bem sucedida, são extraídas informações pessoais e as credenciais de acesso das vítimas a diferentes plataformas, desde redes sociais até serviços financeiros. Além disso, o Vidar também envia informações sobre o dispositivo comprometido, podendo servidor como vetor para o download e instalação de novos malwares em futuras campanhas de ataque.

O Vidar é uma ameaça comum em campanhas envolvendo spam, com o uso de phishing e mensagens supostamente corporativas. Além disso, de acordo com a Trustwave, o malware desenvolvido em linguagem C++ também aparece como parte de kits de exploração vendidos por criminosos como serviço, principalmente como parte das possibilidades do PrivateLoader, carregador de pragas que vem tendo certa eficácia em tentativas de contaminação desde 2021.

A recomendação de segurança é de atenção quanto a e-mails fraudulentos desse tipo. Neste caso, é fácil detectar que se trata de um golpe, mas nem sempre é assim, por isso, a dica é para que anexos só sejam abertos quando o usuário tiver certeza da veracidade do contato, prestando atenção em endereços de correio eletrônico, remetentes e no próprio texto das mensagens, que normalmente entregam se tratar de um golpe mesmo naqueles mais sofisticados.

1. O National Institute of Standards and Technology (NIST), laboratório de padrões de medidas, ligado ao Departamento de Comércio dos EUA, publicou a vulnerabilidade divulgada na CVE-2021-41282, em um Firewall de código aberto, disponível em:

https://nvd.nist.gov/vuln/detail/CVE-2021-41282

2. Sobre o assunto destacamos, também, que a Shielder, empresa especializada em serviços de segurança, publicou estudo de caso e prova de conceito (proof of concept – PoC), disponível em:

https://www.shielder.it/advisories/pfsense-remote-command-execution/

3. O Centro de Prevenção, Tratamento e Resposta à Incidentes Cibernéticos de Governo (CTIR Gov) recomenda, que as instituições da Administração Pública Federal (APF) que identifiquem, em seus inventários de ativos, a existência de versões do PFSense vulneráveis e realizem a correção adequada ao caso (atualização para versão 2.6.0 ou superior). Segue, abaixo, link contendo demais informações sobre esta nova versão:

https://docs.netgate.com/pfsense/en/latest/releases/22-01_2-6-0.html

4. O CTIR Gov, em concordância com o previsto no Decreto 10.748/2021, solicita que as entidades responsáveis pelas Equipes de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos Setoriais orientem a constituency de seus respectivos setores sobre o tratado nesta recomendação, de acordo com suas diretrizes e políticas específicas.

5. Outrossim, cabe a leitura atenta, por parte de todos os Órgãos da Administração Pública Federal, do Decreto citado disponível em:

https://www.in.gov.br/en/web/dou/-/decreto-n-10.748-de-16-de-julho-de-2021-332610022

6. Por fim, o CTIR Gov indica a consulta frequente aos alertas e recomendações divulgadas em:

https://www.gov.br/ctir/pt-br/assuntos/alertas-e-recomendacoes

Para clientes com contrato vigente, a CITIS realiza a manutenção preventiva e mantém todo o ambiente atualizado.

Fonte: ecoit

Fonte: ecoit

Para uma empresa manter-se estável e competitiva atualmente, em meio a um cenário de crise, é essencial que muitos problemas sejam antecipados antes de trazer qualquer impacto para a organização ou para seus clientes.

Por isso, no post de hoje, vamos falar um pouco mais sobre os 6 problemas mais comuns que as empresas enfrentam ao lidar com a tecnologia da informação. Confira!

1. Hardwares e softwares defasados

Muitas empresas enfrentam problemas com a vida útil da tecnologia que usam. Um erro comum que ocorre muitas vezes é assumir que a vida útil de um PC é de quatro a seis anos. Embora seja completamente plausível que seu PC será executado por tanto tempo, é provável que ele vá precisar de reparos que, algumas vezes, custam mais do que um novo sistema.

Além disso, um hardware antigo e obsoleto é menos eficiente, aumenta a probabilidade de indisponibilidade, alimenta a frustração da equipe e do cliente, põe em risco as operações da organização e ameaça outras oportunidades perdidas.

Existem algumas ações que podem evitar esses problemas:

- retirar o equipamento em ciclos de vida adequados;

- padronizar componentes de hardware;

- padronizar aplicativos de software;

- trabalhar em estreita colaboração com os consultores de TI.

2. Proteção de energia inexistente ou ineficiente

Uma única falha na energia pode danificar componentes eletrônicos caros e resultar em perda de dados críticos, o que pode sair muito caro para o seu negócio. Para evitar essa situação, deve-se instalar dispositivos de no-break (com supressão de surtos incorporada) e garantir que um profissional de tecnologia verifique sua eficiência em uma base regular.

Os dispositivos de energia reserva devem ser comprados de fornecedores confiáveis ??e substituídos quando necessário. Os serviços gerenciados de TI podem ser profundamente benéficos para determinar se os dispositivos de bateria de backup precisam ser substituídos.

3. Estratégias pobres de backup

Quando são utilizadas estratégias pobres de backup, pode ocorrer a perda dados críticos irreversivelmente.

O ideal para prevenir tais perdas é a utilização de rotinas de backup, que criem imagens do estado mais recente dos dados, com o objetivo de recuperá-los caso haja algum dano.

Também é importante garantir que as fontes de recuperação de dados, seja física ou em nuvem, estão sendo criadas corretamente e funcionarão se precisarem ser utilizadas. Para isso, devem ser feitas auditorias periódicas, onde testes serão realizados, assegurando que a organização está protegida contra desastres.

4. Falhas de segurança

A segurança deve ser um dos focos principais de toda organização que trabalha com tecnologia.

Caso a segurança de uma empresa seja violada, dados críticos podem ser apagados, danificados, roubados, sequestrados e/ou expostos. Caso sejam dados de clientes, estes podem mover ações contra a empresa, exigindo ressarcimento pelos danos sofridos.

É vital criar políticas e estabelecer métodos de proteção tanto contra falhas internas, como acessos indevidos e utilização de tecnologias não autorizadas pela organização, o chamado “Shadow IT”, quanto contra ataques externos, como ataques DDoS e sequestro de dados.

Caso use serviços na Nuvem, também é preciso garantir que o provedor do serviço tem preocupação com a segurança de seus servidores.

5. Conectividade ruim

Hoje em dia, todo tipo de operação é realizada por meio da internet, e esse cenário não muda dentro das empresas, pois a maior parte das atividades das organizações depende da conexão com a web.

Contudo, nem todas as empresas preocupam-se em adquirir equipamentos necessários para suportar o uso de internet 24 horas por dia, durante 7 dias da semana.

Como resultado, podem ocorrer quedas na conexão por períodos, muitas vezes, prologados, o que traz inúmeros prejuízos para os negócios.

É importante implementar equipamentos de qualidade que suportem boa conectividade e velocidade na Internet, além de estruturar a conectividade com links de contingência e recursos que possibilitem a alta disponibilidade de link.

6. Falta de suporte especializado

Talvez o aspecto mais importante da tecnologia da informação é manter um bom relacionamento com um provedor de serviços gerenciados de TI confiável.

Muito dos problemas técnicos acima podem ser evitados com um simples passo: escolher uma equipe de suporte técnico com cuidado. Você deve garantir que os profissionais de tecnologia que trabalham para sua empresa são legítimos e qualificados em seu campo, além de trabalharem com recursos de monitoramento pró-ativo, ao invés de reativo.

O Mercado Livre informou nesta segunda-feira que os dados de cerca de 300 mil de seus clientes foram acessados, após detectar que parte de seu código-fonte foi alvo de acesso não autorizado.

A companhia afirmou em comunicado que não encontrou nenhuma evidência de que seus “sistemas de infraestrutura tenham sido comprometidos ou que tenham sido obtidas senhas de usuário, saldos em conta, investimentos, informações financeiras ou de cartão de pagamento”.

Com cerca de 140 milhões de usuários únicos, o Mercado Livre é o maior portal de comércio eletrônico da América Latina e soma-se se a Itaú Unibanco e Nubank, que tiveram problemas com tecnologia nas últimas semanas.

/i568178.png)

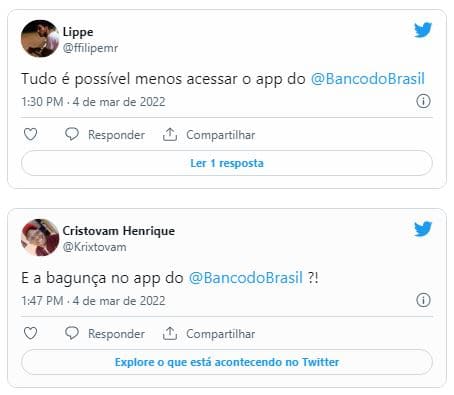

O Banco do Brasil SA apresentou falha nesta sexta-feira (4) e ficou indisponível para os clientes. Entre os problemas reportados estão dificuldades em realizar o login e, consequentemente, realizar qualquer operação no aplicativo do banco estatal. Aqueles que conseguem fazer o login reclamam de não conseguir completar pagamentos com PIX

O site Down Detector, que reconhece os momentos em que essas falhas acontecem graças ao forte fluxo de usuários pesquisando se um serviço está fora do ar, confirma a instabilidade. O pico de reclamações acontece a partir das 13h30 no horário de Brasília.

/i568179.png)

Queixas começaram a aumentar logo pela manhã e alcançaram um pico no início da tarde de sexta-feira (4) (Captura: Renato Santino/Canaltech)

O Twitter mostra que o problema foi generalizado. Na rede social, vários usuários reclama da dificuldade em utilizar os sistemas do Banco do Brasil.

A empresa tem respondido às reclamações sobre falha no PIX com uma mensagem padronizada, que diz que “a área responsável já identificou o problema e está atuando para regularizar, o mais breve possível”. A empresa também orienta o público a utilizar o app BB (que está instável) e os caixas eletrônicos.

/i495746.jpeg)

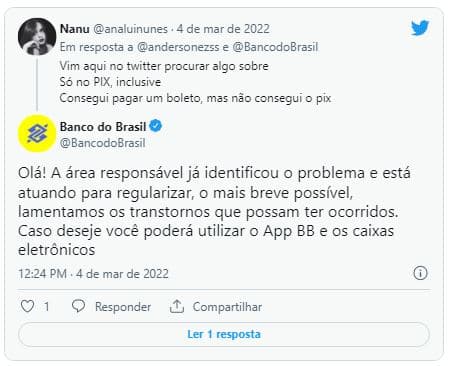

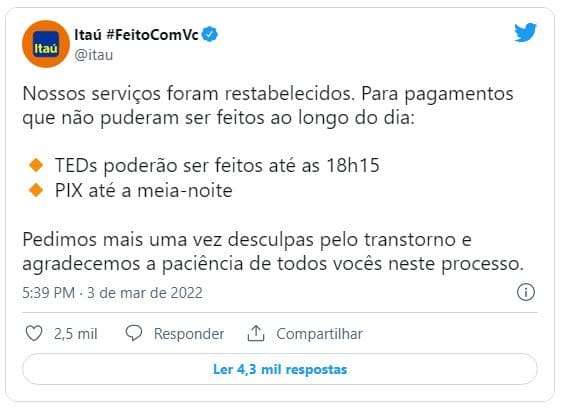

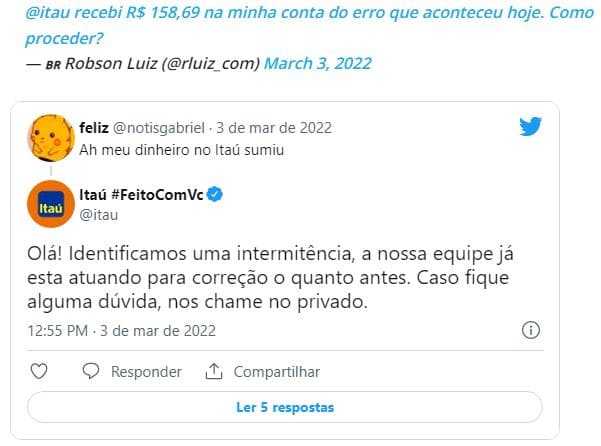

ATUALIZAÇÃO: Às 17h39, o Itaú informou em seu Twitter que o serviço foi restabelecido e que, aos poucos, retormaria a normalidade para todos os clientes. Àqueles que foram afetados por movimentações estranhas no extrato, a companhia recomendou paciência e mais um tempo de espera até o retorno total da operação.

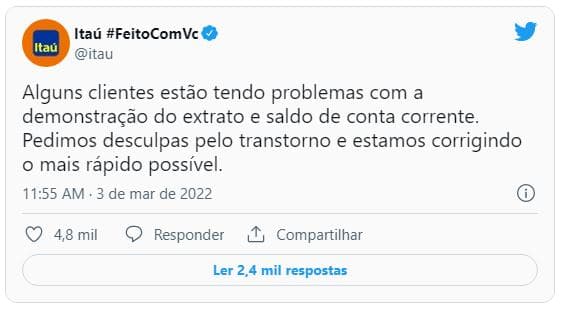

Na manhã desta quinta-feira (3), clientes do Itaú passaram por um susto. Um problema nos sistemas do banco fez com que o aplicativo e o site do internet banking ficassem fora do ar e o saldo dos usuários fosse exibido incorretamente, gerando muitas reclamações nas redes sociais. Durante a tarde, os canais digitais do banco seguiam offline e o Itaú rejeitou um possível ataque hacker como origem do problema.

Em comunicado enviado ao Canaltech, a empresa deu algumas informações sobre a falha desta quinta-feira:

O Itaú Unibanco informa que está atuando para corrigir a intermitência que afeta seus sistemas na manhã desta quinta-feira (3), com impacto na demonstração do extrato e saldo de conta corrente para parte de seus clientes. A origem do problema está sendo investigada, mas já se sabe que não tem relação com evento externo. O banco lamenta o transtorno e trabalha para que a situação seja corrigida o mais rapidamente possível.

A empresa também precisou incorporar em seu site oficial um aviso sobre a instabilidade para informar clientes sobre a dificuldade em usar os seus serviços.

/i567893.png)

Mais cedo, uma parte do público se viu, como resultado do bug, com menos dinheiro na conta do que deveria. Outra parte levou um susto, mas no sentido oposto, ao ver um saldo superior ao correto.

A dificuldade é reforçada pelo Down Detector, site que mede a instabilidade de serviços pelo fluxo de pessoas que se queixam de transtornos com serviços online. A plataforma registra um pico por volta das 12h, mas a falha permaneceu durante toda a tarde.

/i575431.jpeg)

/i567765.png)