Como normalmente ocorre, cibercriminosos são oportunistas e rapidamente se aproveitam de assuntos de interesse global para criar golpes que obtenham uma certa atenção massiva, seja para roubar dinheiro de usuários desatentos ou infectá-los com um malware, por exemplo.

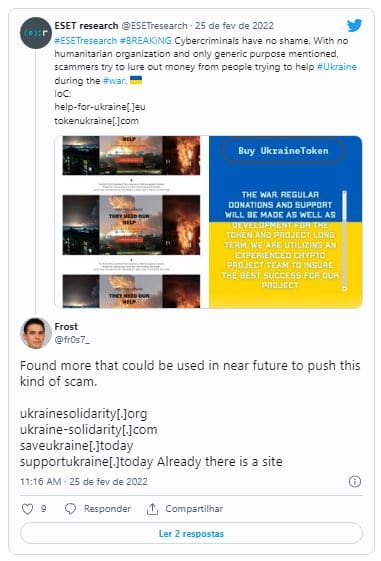

Recentemente, pesquisadores da ESET detectaram uma série de campanhas maliciosas que utilizam técnicas de engenharia social para roubar dinheiro de usuários através do que está acontecendo na Ucrânia e das doações que tentam ajudar a população do país como uma isca.

Por um lado, uma iniciativa que procura promover um novo token, chamado Token Ukraine, para ajudar o país nessa delicada situação. Por outro lado, também podemos destacar uma campanha na qual cibercriminosos estão se fazendo passar por uma organização de ajuda humanitária, Help for Ukraine, que supostamente está arrecadando fundos para a população do país.

O site de uma suposta organização humanitária convida a fazer doações.

Em ambos os casos, não há menção de quem serão os beneficiários da suposta ajuda, nem há qualquer referência a uma organização oficial conhecida.

O site Help for Ukraine convida a supostas doações de €5 via PayPal. No caso do token, se um usuário quiser comprá-lo, ele é direcionado para uma plataforma de comercialização de cripto chamada PinkSale. A página explica que se trata de uma plataforma que ajuda a criar seus próprios tokens e a vendê-los em poucos segundos.

Mas estes não são os únicos golpes que foram detectados nos últimos dias. Pouco depois que a equipe da ESET Research publicou os detalhes desses sites falsos no Twitter, como pode ser visto no tweet abaixo, usuários no Twitter compartilharam outros perfis falsos usados com a mesma estratégia de engenharia social.

Outras formas de golpe

Como destacamos, as formas de golpes são diversas. Vimos isso quando a pandemia começou e cibercriminosos lançaram campanhas de phishing de todos os tipos e cores para distribuir desde trojans até mesmo roubar informações sensíveis.

No Reddit um usuário destacou detalhes de um e-mail de phishing de uma pessoa que afirma ser da Ucrânia e que escreve pedindo desesperadamente por qualquer ajuda que possa obter. No fim do e-mail, ele deixa o endereço de uma carteira de bitcoin para o depósito de dinheiro.

Fonte: Reddit.

Outros usuários também afirmaram que esse tipo de golpe está ocorrendo no Instagram. Segundo informações divulgadas pelo jornal Folha de São Paulo, alguns perfis falsos também usam nome de grupos de ajuda a brasileiros.

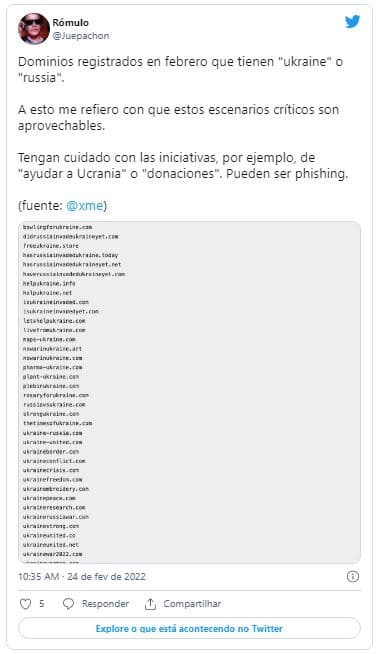

Cibercriminosos estão agindo rapidamente para realizar ataques e o crescimento de domínios recentemente registrados que incluem a palavra ” ukraine” tem sido significativo e reflete o número de sites falsos que passarão a circular.

Uma dica básica é nunca fazer doações a uma organização sem antes pesquisar e verificar se a instituição é realmente confiável.

Infelizmente, essa tendência deve continuar e pode incluir a distribuição de malware ou campanhas de desinformação através de fake news. Portanto, os usuários e as empresas devem estar atentos e sempre desconfiados.

Segundo estudo da IBM, ransomware continua o tipo de ataque mais comum na América Latina. Setor de manufatura foi o maior alvo

Imagem: Shutterstock

Imagem: Shutterstock

Brasil, México e Peru foram os países que mais sofreram ciberataques na América Latina em 2021. Segundo o estudo “X-Force Threat Intelligence Index”, da IBM Security, a região experimentou um aumento de 4% nos ciberataques em 2021 em comparação com o ano anterior.

As vulnerabilidades não corrigidas causaram 18% dos ataques em 2021 para as empresas da região. A maior dificuldade, segundo a IBM, reside na correção ou patching de vulnerabilidades.

Leia também: Guerra entre Rússia e Ucrânia deflagra onda de ciberataques

Embora o phishing tenha sido a causa mais comum de ciberataques em geral na região no ano passado, o estudo indicou um aumento nos ataques causados por credenciais roubadas, representando a causa de 27% dos ciberataques no Brasil.

Indústrias mais vulneráveis

Nenhum setor ou empresa estão a salvo de ciberataques. Entretanto há algumas indústrias mais visadas pelos cibercriminosos devido ao seu potencial monetário.

No Brasil, a manufatura (20%) foi o setor mais atacado em 2021, refletindo uma tendência global, já que os cibercriminosos encontraram um ponto de vantagem no papel crítico que as organizações de manufatura desempenham nas cadeias de suprimentos globais para pressionar as vítimas a pagar um resgate.

Na sequência, os setores de Mineração (17%), de serviços profissionais, energia e varejo recebem 15% dos ataques no Brasil.

Cibercriminosos de olho na nuvem

O estudo identificou sinais antecipados de alerta de cibercrise na nuvem, com cibercriminosos preparando as bases para mirar nos ambientes de nuvem.

Segundo o relatório, houve um aumento de 146% na criação de novo código de ransomware Linux e uma mudança no direcionamento global focado no Docker, o que pode facilitar que mais agentes de ameaças aproveitem os ambientes de nuvem para fins maliciosos, como malware, que pode atacar várias plataformas e ser usado como ponto de partida para outros componentes da infraestrutura das vítimas.

O ransomware persistiu como o principal método de ataque observado em 2021, tanto globalmente quanto na América Latina, e foi responsável por 32% dos ataques no Brasil.

Apesar do aumento nas defesas, as gangues de ransomware não param de atacar. A média de vida útil de um grupo de ransomware antes do encerramento das atividades ou rebranding é de 17 meses. O REvil foi o tipo de ransomware mais observado, abrangendo 50% dos ataques que a X-Force remediou na América Latina.

A revelação do ex-presidente dos EUA, Trump, supostamente manipulando e removendo documentos confidenciais do governo apresenta desafios de segurança

Quando o insider é o presidente dos Estados Unidos, o manuseio incorreto e a remoção de informações assumem um comportamento diferente, dadas as implicações de segurança nacional. A mídia dos EUA divulgou amplamente como a Administração Nacional de Arquivos e Registros (National Archives) perseguiu o retorno de registros presidenciais perdidos, mais recentemente 15 caixas de documentos presidenciais que deveriam ter sido direcionados para os Arquivos Nacionais quando o mandato do presidente Trump terminou em 20 de janeiro de 2021.

Alega-se que o 45º presidente dos Estados Unidos orientou a coleta de materiais a serem colocados nessas caixas e encaminhados para sua residência na Flórida, onde estão sentados há mais de um ano. Também é alegado que dentro de algumas dessas caixas havia documentos que carregavam as classificações de segurança nacional “secret” e “top secret” da segurança nacional.

O National Archives pediu ao Departamento de Justiça (DOJ) que examine o tratamento do ex-presidente dos registros da Casa Branca.

A Lei de Registros Presidenciais

Desde 1981, o National Archives tem a responsabilidade de coletar, reunir e organizar os papéis dos presidentes e vice-presidentes de acordo com a Lei de Registros Presidenciais [Presidential Records Act (PRA)]. A PRA “estabelece a propriedade pública de todos os registros presidenciais”. A PRA coloca a “responsabilidade pela custódia e gestão dos registros presidenciais incumbentes com o Presidente”. A definição de registros é ampla e inclui tanto textos quanto eletrônicos (e-mail, memorandos, discursos, notas, faxes, etc.). Além disso, é responsabilidade do presidente e da equipe “tomar todas as medidas práticas para arquivar registros pessoais separadamente dos registros presidenciais”.

O PRA também inclui um meio pelo qual o presidente em exercício pode dispor de registros que “não tenham mais valor administrativo, histórico, informativo ou probatório, uma vez que as opiniões do arquivista dos Estados Unidos tenham sido obtidas por escrito”.

Em seu próximo livro “Confidence Man”, a repórter Maggie Haberman, do New York Times, compartilha como a equipe residente da Casa Branca teve que chamar o encanador para desentupir um vaso sanitário. O encanador encontrou pedaços rasgados de papel da impressora que causaram o entupimento.

O Arquivo Nacional, em um comunicado, observou como o ex-presidente era conhecido por rasgar registros, exigindo que os funcionários de gerenciamento de registros da Casa Branca os recuperassem e os juntassem de volta. A declaração continua dizendo que entre os registros entregues no final da presidência estavam vários “registros rasgados que não haviam sido reconstruídos pela Casa Branca”.

Manuseio de materiais classificados

As informações classificadas são tratadas de acordo com a necessidade de conhecimento do governo dos Estados Unidos e exigem que as informações sejam tratadas de maneira segura. A Agência de Comunicações da Casa Branca (WHCA) é encarregada de garantir que os materiais classificados – confidenciais – dentro da Casa Branca tenham um manuseio seguro em todos os momentos. Aqueles encarregados de uma autorização de segurança nacional também devem relatar qualquer manuseio incorreto de informações classificadas, seja deixando um pedaço de papel confidencial não protegido ou esquecendo de trancar um cofre no final do expediente. Além disso, a descoberta de materiais classificados fora de um ambiente seguro aprovado garante relatórios e investigações.

Encaminhamento do Arquivo Nacional para o Departamento de Justiça

Embora ter que caçar peças de memorabilia ou documentos após a transição de presidentes não seja particularmente incomum para o Arquivos Nacional, a remoção em massa de documentos, para incluir documentos classificados, é incomum. Para seu crédito, o órgão, após o recebimento da parcela de materiais de Mar-a-Largo, revisou os materiais em seu SCIF (Sensitive Compartmented Information Facility) e agora está fornecendo armazenamento seguro para esses materiais.

O Washington Post informou, em 9 de fevereiro, como o Arquivo Nacional pediu ao DOJ para revisar o tratamento dos registros da Casa Branca. Tal encaminhamento é garantido e apropriado, pois parece que tanto o PRA quanto as regras que regem o manuseio de materiais classificados foram violados.

Precedente de acusação

Há um amplo precedente para acusar criminalmente um indivíduo dentro do Poder Executivo do governo por manipulação indevida de informações classificadas. Dois exemplos notáveis são de John Deutch, ex-Diretor da CIA, e de Samuel (Sandy) Berger, ex-Conselheiro de Segurança Nacional.

Descobriu-se que Deutch reteve materiais confidenciais em sua residência pessoal muito depois de ser diretor. Deutch, que estava assessorando o governo em tópicos de segurança nacional, foi sumariamente destituído de sua habilitação de segurança nacional pelo então Diretor da CIA, George Tenet, e o incidente foi encaminhado ao DOJ. O próprio Deutch reconheceu publicamente seu manuseio incorreto dos materiais classificados. O DOJ e a equipe jurídica de Deutch fecharam um acordo em que ele se declararia culpado de uma única acusação de má administração de informações confidenciais do governo. O acordo chegou à mesa de Janet Reno, Procuradora-Geral, que aprovou o documento de cobrança de “informações”. Isso nunca aconteceu. O presidente Clinton concedeu perdão a Deutch em 20 de janeiro de 2001, para surpresa de todos os envolvidos.

Talvez um exemplo mais saliente envolvendo os Arquivos Nacionais seja o do Conselheiro de Segurança Nacional, Samuel R. Berger, que se declarou culpado da acusação de remover conscientemente documentos confidenciais dos Arquivos Nacionais. “Em seu pedido, Berger também admitiu que ocultou e removeu suas anotações manuscritas dos Arquivos antes de uma revisão de classificação, violando as regras e procedimentos do Arquivo [Nacional]. Essas notas foram devolvidas ao governo”. Um juiz federal, na sentença, ordenou que Berger fosse multado em US$ 50.000, sentenciado a dois anos de liberdade condicional, condenado a cumprir 100 horas de serviço comunitário e pagar uma multa de US$ 6.905 para cobrir os custos administrativos associados à sua liberdade condicional.

Perguntas restantes e conclusões do CISO

Se isso tivesse ocorrido no setor privado, a história estaria alinhada com o argumento de todos os provedores de soluções de ameaças internas sobre por que os programas de ameaças internas são importantes. A manchete mostraria como um CEO, o maior insider da empresa, partiu com os documentos da empresa. É um exemplo típico de ameaça interna realizada nos últimos dias de emprego do insider, e a empresa agora está perseguindo as informações perdidas para recuperar e proteger segredos comerciais ou propriedade intelectual.

O Arquivo Nacional notou no início de 2021 como os documentos que deveriam estar em sua posse no final do mandato do 45º Presidente não foram encaminhados e que ao longo do último ano vem trabalhando com as pessoas designadas dentro do gabinete do ex-presidente para que os documentos sejam entregues ao Arquivo Nacional.

A recuperação das 15 caixas do Arquivo Nacional nos deixa com perguntas a implorar por respostas. Um CISO pode fazer perguntas semelhantes caso um executivo que partiu tenha retido documentos confidenciais da empresa.

Quem teve acesso a esses documentos depois de saírem da residência do Presidente? Durante o mandato do Presidente, sem dúvida, foi-lhe concedido um armazenamento seguro de acordo com as normas de segurança nacional. Depois que ele deixou o cargo, essa capacidade de armazenamento seguro continuou?

Qual é o risco de os documentos mais sensíveis se tornarem publicamente conhecidos? Embora seja difícil especular sobre a substância dos materiais classificados, o fato de eles apresentarem marcações de alta classificação é evidência suficiente de sua importância. Qualquer revisão do DOJ também terá que incluir a participação do originador para determinar o dano potencial à segurança nacional do país.

Existem documentos adicionais a serem recuperados? Presumivelmente, o Arquivo Nacional estará analisando se documentos adicionais permanecem na posse do ex-presidente. Como saberemos?

Por fim, a questão da responsabilidade. O DOJ buscará recursos legais e processos judiciais, como foi o caso de Berger e Deutch?

em São Paulo

em São Paulo

O site da empresa de e-commerce Shoptime saiu do ar na tarde desta segunda-feira (21). É a terceira plataforma de e-commerce da Americanas S.A. que fica com acesso indisponível, após o mesmo ocorrer com os sites da Americanas e do Submarino no domingo (20).

Ao tentar acessar os três endereços, a mesma mensagem aparece: “a companhia informa que, por questões de segurança, suspendeu proativamente parte dos servidores do ambiente de e-commerce e atua com recursos técnicos e especialistas para normalizar com segurança o mais rápido possível”.

Os sites da Americanas e do Submarino chegaram a ficar fora do ar por algumas horas no sábado (19), quando a empresa suspendeu parte dos servidores de e-commerce “assim que identificou risco de acesso não autorizado”.

Segundo a empresa, eles foram restabelecidos na tarde de sábado, mas voltaram a sair do ar na madrugada do último domingo, situação que ainda não se reverteu até a publicação desta reportagem.

Em nota enviada à CNN, a Americanas S.A. informou que “acionou prontamente seus protocolos de resposta assim que identificou acesso não autorizado”.

“A companhia atua com recursos técnicos e especialistas para avaliar a extensão do evento e normalizar com segurança o ambiente de e-commerce o mais rápido possível. A companhia reitera que trabalha com rígidos protocolos para prevenir e mitigar riscos”, diz o comunicado.

Ainda segundo a empresa, as lojas físicas da Americanas não tiveram interrupção de atividade, e seguem com operações normais. Questionados sobre os problemas no site do Shoptime, a empresa afirmou que não iria “falar nesse momento” sobre o tema.

Os problemas nos sites também impactaram nas ações da companhia (AMER3), que lideram as quedas do Ibovespa nesta segunda-feira. Por volta das 15h50, os papéis apresentavam queda de 5,93%, cotados a R$ 31,72.

/i.s3.glbimg.com/v1/AUTH_08fbf48bc0524877943fe86e43087e7a/internal_photos/bs/2019/o/8/r76fMlSNaBnWnKjwupBg/img-0865.jpg) Canaltech

Canaltech

HD e SSD são dois tipos diferentes de armazenamento, e escolher qual é o mais adequado pode ser uma tarefa difícil. Pensando nisso, o Techtudo separou quatro diferenças importantes entre os componentes.

1. Velocidade

A principal vantagem do SSD é a maior velocidade na transferência de dados. O componente armazena dados em memoria flash, e as taxas podem chegar perto de 500 MB/s, com transferência cerca de dez vezes mais rápida que um HD comum.

2. Durabilidade

Outra promessa do SSD é ter uma durabilidade maior que o HD. Seu funcionamento é por meio de componentes eletrônicos, diferente das partes moveis utilizadas no HD. Por isso, o SSD também é mais silencioso que o disco rígido tradicional.

3. Preços

Por conta de custos de produção mais elevados, o SSD acaba saindo bem mais caro que o HD. Se compararmos um SSD SATA com 1TB de capacidade com um HD de mesmo tamanho e interface, a diferença de preços é bastante razoável. O armazenamento mais poderoso pode sair por mais de R$700, enquanto o disco rígido comum é encontrado por menos de R$100.

4. Capacidade

Os preços mais altos acabam influenciando nas capacidades ofertadas para SSDs. É mais comum encontrar computadores fabricados com armazenamento flash de 128 GB ou 256 GB, enquanto os PCs com HD muitas vezes tem 1 TB ou mais de espaço. Ainda assim pode valer a pena um modelo com SSD menor, já que isso deve influenciar diretamente na experiência de uso no dia a dia.

A Microsoft acaba de lançar a primeira edição do Cyber Signals, um resumo de inteligência de ameaças cibernéticas. No documento, a empresa descompactou o tema da identidade. Identidades são feitas de tudo o que dizemos e fazemos em nossas vidas, registrados como dados que se estendem por um mar de aplicativos e serviços. Embora isso ofereça grande utilidade, se não houver uma boa higiene de segurança, essas identidades estão em risco. E no último ano, a identidade se tornou o campo de batalha para a segurança.

Embora as ameaças tenham aumentado rapidamente nos últimos dois anos, houve baixa adoção de uma autenticação de identidade forte, como autenticação multifator e soluções sem senha. A pesquisa mostra que, entre os setores, apenas 22% dos usuários implementaram a Solução de Identidade em Nuvem da Microsoft, o Azure Active Directory, a partir de dezembro de 2021.

Em 2021, a Microsoft bloqueou mais de 25,6 bilhões de ataques de autenticação de força bruta AAD e interceptou 35,7 bilhões de e-mails de phishing com o Microsoft Defender for Office 365.

O estudo revelou, também, que apesar de muitos acreditarem que há grande número de novas ameaças de ransomware, superando as capacidades dos defensores, a análise da Microsoft mostra que isso está incorreto. Há também uma percepção de que certos grupos de ransomware são uma única entidade monolítica, o que também é incorreto. O que existe é uma economia cibercriminosa em que diferentes atores em cadeias de ataque comoditizadas fazem escolhas deliberadas.

Canaltech

Nesta quinta-feira (10), o Congresso Nacional irá promulgar a Emenda Constitucional 115, originalmente apresentada no texto da PEC 17/2019, que insere a proteção aos dados pessoais como um direito fundamental. Pela nova regra, tanto dados em meios físicos quanto em meios digitais serão protegidos pela Constituição Federal.

Proposta de Emenda à Constituição (PEC) é uma atualização, um complemento à Constituição Federal. As PECs podem ser apresentadas pelo presidente da República, por um terço do total de deputados ou senadores, ou por mais da metade das assembleias legislativas. Após aprovação, ela entra na fase de promulgação, em que ela é adicionada a constituição.

Para a advogada e líder do núcleo de DPO do PG Advogados, Mariana Sbaite Gonçalves, a EC 155 irá complementar o direito à privacidade já previsto na Constituição. A especialista cita que, com base no disposto no art. 5º, inciso X, da Constituição Federal de 1998, que fala da manutenção da intimidade e imagem das pessoas, a adição da proteção de dados ao documento faz total sentido.

Ainda segundo a especialista, essa mudança está ligada à entrada em vigor da Lei Geral de Proteção de Dados Pessoais (LGPD), que trouxe uma série de mudanças e novas regras para a proteção, gestão, armazenamento e tratamento de dados pessoais e dados pessoais sensíveis dos cidadãos. Por fim, a inclusão da proteção de dados como direito fundamental aumenta a potência dessa garantia, a gravidade do descumprimento e eleva o patamar de possíveis violações chegarem ao crivo do Supremo Tribunal Federal.

A importância de se falar sobre proteção de dados

LGPD foi passo importante para criação da EC 115 e para a proteção de dados como um todo. (Imagem: Canaltech/Felipe Freitas)

Finalizando os comentários sobre a EC 115, Gonçalves afirma que quanto mais se fala no tema de segurança de dados, mais ações serão geradas e a cultura de privacidade será mais difundida no país. Segundo a especialista, a adequação à LGPD pode melhorar a imagem das empresas com seus clientes e demais partes interessadas, além de atrair investidores.

“Os riscos e impactos de possíveis violações ficam mais expressivos. Não basta apenas mapear dados, contratar ferramentas e elaborar documentos, mas sim, compreender a real importância da preservação da privacidade nas relações, fortalecendo, dessa forma, as relações comerciais e a continuidade nos negócios das organizações, bem como a transparência com clientes e titulares de dados pessoais”, finaliza.

A maioria de vocês provavelmente já ouviu falar dos diversos tipos de cookies, mas muitos podem não ter certeza do que eles são ou o que fazer com eles. Já discutimos sobre cookies: como eles afetam sua privacidade e como gerenciar as configurações do site. Este artigo, no entanto, orienta você por um caminho menos rochoso de configuração de cookies — por meio de opções de navegador, com instruções detalhadas para Google Chrome, Safari Apple , Mozilla Firefox e Microsoft Edge.

O que são cookies e por que se preocupar com eles?

Quando você visita um site qualquer, ele cria e armazena no seu computador cookies — um pequeno arquivo com dados sobre seu sistema e ações que você faz no site. Cookies podem ser criados e usados tanto por sites que você visita quanto por terceiros, como anunciantes.

Muitas vezes, os cookies do site são necessários para que o site funcione corretamente ou melhore a experiência do usuário. Por exemplo, eles podem ajudar uma loja online a lembrar da sua cidade ou mudar automaticamente um site internacional para o seu idioma. Talvez o mais útil, eles possam se lembrar de suas credenciais de login, então você não precisa preenchê-las toda vez que você acessar um site que possui conta.

Mas aqueles de outros serviços (comumente chamados de “cookies de terceiros”) são usados principalmente para anúncios ou análises direcionadas. Por exemplo, eles podem ser usados para descobrir quais banners você clicou ou quais produtos você tem interesse em lojas online. Esse tipo de monitoramento não bem-vindo por todos, então a maioria dos navegadores possibilita bloquear os cookies.

Configurações que o navegador disponibiliza

Os navegadores mais populares oferecem duas maneiras de limitar o impacto dos cookies na sua privacidade: apagando completamente os dados do dispositivo ou bloqueando certos tipos de cookies, por exemplo, de terceiros. A opção de exclusão pode parecer mais simples e confiável, porém está longe de ser a mais conveniente.

Vamos começar com o fato de que os cookies podem ser removidos de duas maneiras: manual e automaticamente. A primeira abordagem permite excluir seletivamente cookies para cada site individual. Isso não soa tão bem quando você considera que em apenas algumas horas online a maioria de nós visita dezenas de páginas diferentes que armazenam nossos rastros digitais pelos arquivos de cookies no dispositivo. Claro, há o botão “Excluir tudo”, mas neste caso, até mesmo cookies úteis — aqueles que armazenam informações automáticas de login, moeda e endereços de entrega em lojas online, etc. — serão deletados.

É o mesmo problema com a exclusão automática: neste caso, o próprio navegador terá uma demanda de processamento a cada reinicialização, excluindo todos os cookies dos sites visitados. Isso significa que você terá que inserir todas as credenciais de login e informar detalhes que geralmente são preenchidos automaticamente.

Portanto, a melhor opção é bloquear apenas cookies de terceiros nas configurações. Se, depois disso, algum site começar a reproduzi-los, é possível sempre adicioná-lo à lista de exclusões. Desta forma, você se livrará de publicidade, monitoramento e outros cookies não essenciais sem colocar dados sensíveis em risco. Saiba como fazê-lo em Google Chrome, Apple Safari, Mozilla Firefox e Microsoft Edge.

Como bloquear cookies de terceiros no Google Chrome

Para bloquear todos os cookies de terceiros no Google Chrome de uma só vez:

· Clique no ícone de três pontos no canto superior direito, selecione Configurações e vá para Segurança e privacidade ? Cookies e outros dados do site.

· Para bloquear todos os cookies de terceiros, selecione Bloquear cookies de terceiros.

Se você quiser que sites específicos coletem cookies padrão e de terceiros (alguns serviços, não funcionam se cookies de terceiros forem desativados como Microsoft Teams) ou, pelo contrário, se você não quiser que certos sites armazenem nada:

· Acesse Configurações ? Segurança e privacidade ? Cookies e outros dados do site.

· Busque mais abaixo comportamentos personalizados

· Clique em Adicionar ao lado de Sites que podem usar cookies sempre ou Sites que nunca podem usar cookies.

· Digite as URLs relevantes.

· Se você deseja que a exclusão se aplique a todos os cookies, verifique o Bloquear os cookies de terceiros . Esta caixa de seleção deve ser definida no início para estabelcer a limitação de acesso.

Instruções para Safari

O Safari bloqueia cookies de terceiros por padrão. Para ter certeza, verifique seu Safari para macOS:

· Acesse o menu Safari e selecione Preferências ? Privacidade.

· Verifique se Impedir rastreamento entre sites está habilitado.

· Para configurações mais precisas, sob Privacidade, selecione Gerenciar dados do sites. Aqui você pode ver quais sites armazenam cookies e outras informações no computador, e também excluir cookies e dados para sites individualmente.

Onde encontrar configurações de cookies no Mozilla Firefox

O Mozilla Firefox oferece aos usuários três níveis de proteção à privacidade: Normal, Rigoroso e Personalizado. No primeiro caso, os cookies de terceiros são bloqueados apenas em abas com modo anônimo ativado; no segundo, como os próprios desenvolvedores admitem, há o risco de alguns sites não funcionarem corretamente. Por isso, aconselhamos dar uma olhada cuidados na opção ‘Peraonalizado’, que permite escolher quais cookies bloquear.

· Clique no ícone de três barras no canto superior direito e selecione Configurações ? Privacidade e Segurança.

· Selecione Personalizado.

· Acesse o botão à direita Cookies e selecione Todos os cookies de terceiros.

Você também pode proibir ou permitir que recursos web específicos armazenem todos os tipos de cookies e dados do site.

· Para isso, sob Configurações ? Privacidade e Segurança, role até Cookies e dados de sites.

· Selecione Gerenciar dados.

· Na janela que abrirá em seguida, insira a URL do site que deseja bloquear ou permitir o uso de cookies.

· Selecione Remover selecionados ou Remover tudo, seguido de Salve alterações para finalizar.

Como desativar cookies desnecessários no Microsoft Edge

Para bloquear cookies de terceiros no Microsoft Edge:

· Selecione o ícone de três pontos no canto superior direito e selecione Configurações.

· No menu à esquerda, selecione Cookies e permissões do site.

· Acesse Gerenciar e deletar cookies e dados do site.

· Habilite Bloquear cookies de terceiros.

Para criar uma lista de exclusões:

· Acesse Configurações ? Cookies e permissões do site ? Gerenciar e excluir cookies e dados do site.

· Selecione Bloquear ao lado Adicionar e/ou Permitir e ao lado Adicionar

· Insira as URLs nos campos e assinale Incluir cookies de terceiros neste site. Como no Google Chrome, esta caixa de seleção só está disponível quando você cria a exclusão; no modo de edição, depois não fica disponível.

Ao tirar alguns momentos para personalizar seu navegador, você aumentará sua privacidade e evitará inconvenientes desnecessários ao visitar sites.

Foto: Daniel Marenco / Agência O Globo

RIO E BRASÍLIA – Em tempo recorde, criminosos digitais já desenvolveram um golpe que usa como isca a plataforma criada pelo Banco Central para resgatar quantias remanescentes em contas antigas. Com uma ligação ou mensagem de WhatsApp, o fraudador entra em contato com a vítima e diz que ela tem dinheiro a receber. Para isso, porém, precisa clicar em um link enviado por e-mail ou aplicativo de mensagens.

Thiago Bordini, Head de Cyber Threat Intelligence da empresa de segurança digital Axur, diz que já detectou páginas e aplicativos falsos para consultas de valores, criados por golpistas:

— A ideia não é movimentar o saldo das contas porque o valor que cada indivíduo tem a receber costuma ser irrisório. A vítima é induzida a fornecer informações pessoais, CPF; dados dos bancos, como agência e conta; data de nascimento. E, depois, esses dados são usados para outros golpes.

O especialista em direito digital, Antonio Carlos Marques Fernandes, diz que as fraudes tentam instigar alguma necessidade momentânea das pessoas e fazer com que elas forneçam suas credenciais, de modo espontâneo, com a prática de engenharia social.

— Eles burlam com base na confiança de quem vai acessar o site. O mesmo aconteceu com a vacina… Os criminosos mandavam um link, as pessoas achavam que tinham que se cadastrar para vacinar e passavam os dados — explica.

Fernandes diz que os dados são usados para fazer compras no crediário, acessar o celular da vítima e o internet banking:

— O melhor a fazer é não clicar em links desconhecidos, mesmo que enviados por pessoas próximas.

Queixa na polícia

Caso caia no golpe, o advogado João Quinelato, do escritório Chalfin, Goldberg, Vainboim Advogados, orienta recolher provas para registrar queixa na polícia:

— É importante coletar prints de Whatsapp, áudios, histórico de ligações. Todos esses elementos devem ser entregue em sede policial, porque essa prática configura crime de estelionato.

Quinelato comenta que usar dados de terceiros para praticar golpes não é novidade. Antigamente, os criminosos usavam CPFs de aprovados em concursos que tinham os nomes publicados nos jornais. Com o advento da internet, porém, as formas de conseguir informações pessoais se multiplicaram.

Se for apurado que houve uma falha de sistema no banco ou no cuidado dos dados pessoais do titular, porém, o tratador desses dados sensíveis pode ser responsabilizado, assim como terceiros que o utilizarem.

— Se o fraudador conseguir pegar um empréstimo com dados de uma vítima, a instituição financeira que concedeu terá que responder por isso, já que é seu dever checar a idoneidade dos clientes — exemplifica.

Em nota, o Banco Central declarou que não entra em contato direto com os cidadãos. Qualquer dado sobre valor a receber só pode ser obtido no Sistema de Valores a Receber (SVR), quando ele voltar a ser disponibilizado, a partir da identificação com login e senha. E acrescentou que as transferências são feitas diretamente pelas instituições.

/i536081.jpeg)

/i542116.png)