Foto: pixabay

O trojan de fraudes bancárias BRata, identificado pela primeira vez no Brasil em 2019, está de volta com uma série de novos recursos. O malware foi repaginado e agora, além de drenar as contas bancárias, ele pode ativar um kill switch que executa uma redefinição de fábrica e limpa todos os dados do celular com sistema operacional Android.

O novo recurso do malware foi revelado pela empresa de segurança Cleafy, que afirmou que, além do reset, o BRata agora também possui rastreamento por GPS, comunicação aprimorada com servidores de controle, capacidade de monitorar continuamente os aplicativos bancários das vítimas e a capacidade de direcionar as contas dos bancos localizados em países adicionais.

“O BRata tem seus próprios métodos personalizados para monitorar contas bancárias e ações de outras vítimas realizadas em seu dispositivo móvel”, alertaram os especialistas da Cleafy, em nota.

De acordo com os especialistas, outra funcionalidade de destaque do malware é que ele é capaz de monitorar todas as teclas digitadas ao visitar o aplicativo do banco de destino. Isso significa que se uma vítima abrir o aplicativo do banco e começa a digitar nos campos visíveis (agência e conta), os cibercriminosos automaticamente terão acesso a esses números.

Espalhado inicialmente apenas entre usuários do Brasil, em 2019, o malware agora estaria atuando em bancos localizados na Europa, Estados Unidos e América Latina.

“Depois que o malware infectou e realizou com sucesso uma transferência bancária do aplicativo bancário da vítima, ele forçará uma redefinição de fábrica no dispositivo da vítima”, escreveram os pesquisadores da Cleafy em nota publicada no site da empresa. Segundo o site “Arstechnica”, o reset do aparelho também é feito para apagar qualquer vestígio do malware após uma tentativa de transferência bancária não autorizada.

Segundo os especialistas, ainda não há evidências de que o malware esteja se espalhando por meio da Google Play ou por outras lojas oficiais do Android, como ocorreu no passado. Agora, o BRata tem sido propagado por meio de mensagens de texto de phishing disfarçadas de alertas bancários.

Como se proteger

Quando divulgou a descoberta do malware no Brasil, a Kaspersky deu algumas dicas sobre como se proteger. Confira:

- Analisar com atenção as permissões solicitadas por aplicativos. Caso solicite algo que não é necessário para realizar suas operações normais, pense nas consequências disso para sua privacidade;

- Manter o sistema operacional de seu dispositivo móvel sempre atualizado;

- Nunca clicar em URLs de fontes desconhecidas ou suspeitas;

- Pensar duas vezes antes de aceitar notificações push de sites e aplicativos;

- Instalar uma solução de proteção confiável para monitorar ameaças contra seus dispositivos em tempo real.

Foto: Divulgação/Microsoft

Foto: Divulgação/Microsoft

Ao longo do último ano, a Microsoft adicionou uma série de novos recursos ao Teams, seu hub de bate-papo e videoconferência, focado em melhorar as videoconferências com colegas de trabalho e outros colegas. Aqui está um resumo dos principais novos recursos a serem conhecidos e como usá-los.

Observe que este guia se refere ao aplicativo de área de trabalho do Microsoft Teams para Windows e macOS incluído nas assinaturas de negócios e educação do Microsoft 365/Office 365. Alguns desses recursos não são oferecidos na Web ou em aplicativos móveis ou em versões de consumidor do Teams, incluindo a versão gratuita.

Salas de descanso

As salas de descanso são basicamente salas de mini-reuniões associadas a uma reunião maior. Cada sala de reunião tem a maioria dos recursos usuais de reunião, incluindo feeds de áudio e vídeo dos participantes, um painel de bate-papo e recursos de compartilhamento de tela.

Se você tiver uma equipe pequena que precisa falar e apresentar em uma reunião, eles podem se beneficiar da preparação e conferência entre si em uma sala separada durante a reunião principal. Em outro cenário, você pode colocar todos os participantes da reunião em salas de discussão para facilitar as discussões em pequenos grupos antes de trazer todos de volta à reunião principal.

As salas temáticas permitem discussões em pequenos grupos, além de reuniões maiores do Teams (Reprodução/Computerworld)

Para configurar salas de sessão de grupo, você deve ser um organizador de reunião ou um apresentador com privilégios de gerente de sala de reunião de grupo. Durante uma reunião, você pode acessar esse recurso clicando no ícone ‘Salas de descanso’ [Breakout rooms] (um quadrado menor em cima de um quadrado maior) no canto superior direito da janela da reunião. Isso abrirá um painel onde você pode criar uma ou mais salas de sessão de grupo e atribuir manualmente as pessoas na reunião para elas ou fazer com que as atribuições sejam feitas automaticamente.

Como alternativa, você pode configurar salas de sessão de grupo antes de uma reunião, abrindo o convite de reunião no Teams e selecionando Salas de sessão de grupo > Criar salas [Breakout rooms > Create rooms]

Os gerentes das salas também podem renomeá-las, definir limites de tempo para as sessões de apoio, entrar e sair de várias salas, enviar anúncios e muito mais. Para obter detalhes, consulte a página de suporte da Microsoft sobre como configurar e gerenciar salas de sessão de grupo ou salas de descanso.

Quadro branco aprimorado

O Teams há muito se integra ao aplicativo Whiteboard da Microsoft para que os participantes da reunião possam colaborar em um quadro branco virtual compartilhado em tempo real. Os membros da equipe podem adicionar texto, imagens, diagramas, notas, esboços e muito mais a um quadro. A versão recentemente renovada deste aplicativo adiciona uma série de melhorias, incluindo mais de 40 novos modelos, a capacidade de inserir imagens e documentos, ícones de reação e vários aprimoramentos de ferramentas de tinta.

Para iniciar o aplicativo Whiteboard durante uma reunião: No canto superior direito da janela da reunião, clique no ícone ‘Compartilhar conteúdo’ [Share content] (seta para cima). No painel que se abre, clique em ‘Microsoft Whiteboard’.

Fora de uma reunião, você pode adicionar o aplicativo Whiteboard a qualquer um dos seus canais do Teams. (Pode ser útil trabalhar em um quadro branco antes ou depois de uma reunião.) Abra o canal e clique no ícone ‘+’ na parte superior do canal. No painel ‘Adicionar uma guia’ [Add a tab] que é aberto, clique no ícone do quadro branco [Whiteboard]. Outro painel será aberto onde você digita um nome para o quadro branco. Clique no botão ‘Salvar’ [Save] no canto inferior direito e seu novo quadro branco será adicionado a este canal.

Você também pode adicionar um quadro branco a um bate-papo. Abra o bate-papo. O quadro branco pode já estar listado como uma guia na parte superior da janela de bate-papo. (Ou pode ser necessário clicar em ‘Mais’ [More] para abrir um pequeno menu que lista o Whiteboard nele.) Se Whiteboard estiver listado como uma guia, clique nele para iniciar o aplicativo Whiteboard no bate-papo. Se não estiver listado em nenhum lugar na parte superior do seu bate-papo, clique no ícone ‘+’ e siga as mesmas etapas acima para adicionar um quadro branco a um canal.

Transcrição ao vivo

O Teams oferece há muito tempo transcrições de texto de reuniões gravadas após o término das reuniões. Outro recurso útil de longa data é a legendagem de texto orientada por IA que mostra o que os participantes da reunião estão dizendo em tempo real. Um recurso de transcrição ao vivo mais recente combina esses dois recursos, oferecendo uma barra lateral de transcrição que mostra tudo o que foi dito em uma reunião, completo com atribuição de orador.

Uma transcrição de reunião ao vivo pode ajudar os participantes a acompanhar tudo o que foi dito em uma reunião (Reprodução/Computerworld)

As transcrições ao vivo podem ajudar aqueles que não ouvem bem ou que não são completamente fluentes no idioma falado na reunião. E qualquer um que chegue atrasado a uma reunião ou esteja momentaneamente distraído pode se atualizar rapidamente rolando de volta pela barra lateral de Transcrição [Transcript]. A transcrição completa está disponível após o término da reunião para convidados que perderam a reunião ou participantes que desejam revisar o que foi dito.

Para iniciar a transcrição ao vivo em uma reunião, clique no ícone de três pontos Mais ações no canto superior direito da janela da reunião e, no menu que se abre, clique em Iniciar transcrição. Os participantes da reunião verão uma notificação informando que a reunião está sendo transcrita.

Como alternativa, se você gravar uma reunião – clique no ícone ‘Mais ações’ [More actions] e selecione ‘Iniciar gravação’ [Start transcription] -, a transcrição ao vivo será ativada automaticamente ao mesmo tempo. Os participantes da reunião verão uma notificação informando que a reunião está sendo gravada e transcrita.

Atualmente, o Teams oferece suporte à transcrição ao vivo em 28 idiomas. Se todos na reunião estiverem falando um idioma diferente do inglês, você poderá alterar o texto transcrito para o que eles estão falando. Clique no ícone de três pontos na parte superior da barra lateral Transcrição [Transcript], selecione ‘Alterar idioma falado’ [Change spoken language], selecione um idioma diferente e clique em ‘Confirmar’ [Confirm].

Após a reunião, a transcrição estará disponível para download no evento da reunião no calendário.

A transcrição ao vivo deve ser permitida pelo administrador do Teams. Para obter mais detalhes, consulte a página de suporte da Microsoft sobre transcrições ao vivo no Teams.

Colocando pessoas em destaque

Os organizadores e apresentadores de reuniões podem “destacar” certos participantes da reunião – por exemplo, em uma reunião de toda a empresa onde alguns líderes são frequentemente chamados. Quando você destaca alguém, seu feed de vídeo é exibido com destaque na janela da reunião para todos os participantes, basicamente fixando-o em uma posição de destaque na tela. Até sete pessoas podem ser destacadas por vez.

Você pode destacar determinados participantes para todos na reunião (Reprodução/Computerworld)

Para destacar alguém, clique com o botão direito do mouse no vídeo da pessoa (ou no seu) e selecione ‘Destaque’ [Spotlight] no menu que se abre. (Se o vídeo de pelo menos uma outra pessoa já tiver sido destacado, esta opção dirá ‘Adicionar destaque’ [Add spotlight].)

Como alternativa, você pode selecionar o ícone ‘Mostrar participantes’ [Show participants] (com duas pessoas) na parte superior da tela para ver uma lista de todas as pessoas na reunião. Clique com o botão direito do mouse no nome de uma pessoa e selecione ‘Destaque’ [Spotlight] no menu que se abre.

Para remover uma pessoa de um destaque, clique com o botão direito do mouse no vídeo e selecione ‘Parar destaque’ [Stop spotlighting] no menu que é aberto. Você pode parar de destacar todos na lista de participantes em ‘Mostrar participantes’ [Show participants].

Observe que o recurso não está disponível se a visualização dos feeds de vídeo de todos estiver definida para o modo “Galeria grande” ou “Juntos”. Além disso, se sua reunião estiver sendo gravada, o vídeo destacado de uma pessoa não aparecerá como destaque na gravação final.

Visualização de grade do PowerPoint e muito mais

Há uma maneira aprimorada de apresentar um documento do PowerPoint em uma reunião, onde você pode mostrar slides específicos sem não precisar percorrer todos eles. No canto superior direito da janela da reunião, clique no ícone ‘Compartilhar conteúdo’ [Share content] (seta para cima). No painel que se abre, role até a seção “PowerPoint Live” e clique em ‘Procurar no OneDrive’ [Browse OneDrive] ou ‘Procurar no meu computador’ [Browse my computer], o que tiver o documento do PowerPoint que você deseja apresentar.

Depois que o documento do PowerPoint for carregado, você verá o slide que está sendo apresentado aos participantes da reunião na área principal da tela, com uma faixa de miniaturas para outros slides na parte inferior da janela. Você pode clicar em qualquer miniatura para ir diretamente para esse slide.

Abaixo do slide que está sendo apresentado, há um ícone de exibição em Grade [Grid view] (com vários quadrados). Clique neste ícone ou pressione a tecla “G” e as miniaturas dos slides serão organizadas em uma grade. Você pode clicar em uma dessas miniaturas para apresentá-la às pessoas na reunião.

Os participantes da reunião que assistem a uma apresentação do PowerPoint Live no Teams também têm um ícone de exibição em Grade; eles podem usá-lo para pular para qualquer slide no deck e clicar no ícone ‘Sincronizar com o apresentador’ [Sync to Presenter] para retornar ao slide que está sendo apresentado.

Para obter mais detalhes sobre o modo de exibição de grade e o PowerPoint Live, consulte a página de suporte da Microsoft sobre como compartilhar slides do PowerPoint em uma reunião do Teams.

Outra novidade é a capacidade de parar de apresentar um deck de PowerPoint e continuar de onde parou mais tarde na mesma reunião – útil para quando você deseja interromper uma apresentação longa com um apresentador ou atividade diferente.

Modo apresentador

Esse recurso reúne seu feed de vídeo e o documento ou imagem que você está apresentando para outras pessoas na reunião para ver de três maneiras:

- ‘Destaque’ [Standout] remove o plano de fundo atrás de você e o substitui pelo conteúdo que você está apresentando.

- ‘Repórter’ [Reporter] coloca o conteúdo acima de seu ombro direito em um layout como o que você vê no noticiário da TV quando um âncora está na tela.

- ‘Lado a lado’ [Side-by-side] é simplesmente seu feed de vídeo e o conteúdo que você está apresentando um ao lado do outro.

O modo apresentador combina seu feed de vídeo com o conteúdo que você está apresentando (Reprodução/Computerworld)

No canto superior direito da janela da reunião, clique no ícone ‘Compartilhar conteúdo’ [Share content] (seta para cima). Sob o título “Modo de apresentador” [Presenter mode] na parte superior do painel que se abre, clique no ícone do seu modo de apresentador preferido.

Para iniciar sua apresentação, escolha um item em “Tela” [Screen] ou “Janela” [Window] no painel. (O modo de apresentador não funciona atualmente com apresentações do PowerPoint, embora a Microsoft diga que esse recurso está chegando no futuro.)

Para obter mais detalhes, consulte a página de suporte da Microsoft sobre como usar os modos de apresentador.

Conteúdo da câmera

Esse recurso aprimora a imagem de um objeto em sua sala, como um quadro branco, livro ou documento em papel, para que as pessoas em sua reunião possam vê-lo com mais clareza. Ele também inclui um efeito especial para fazer você parecer ligeiramente transparente quando seu corpo, braço ou mão estiver na frente do quadro branco ou de outro objeto ou sobre o documento.

Use o recurso “conteúdo da câmera” para aprimorar quadros brancos ou outros materiais escritos (Reprodução/Computerworld)

No canto superior direito da janela da reunião, clique no ícone ‘Compartilhar conteúdo’ [Share content] (seta para cima). No painel que se abre, clique em ‘Conteúdo da câmera’ [Content from camera] e escolha Quadro em branco [Whiteboard], Documento [Document] ou Vídeo. (O vídeo é para mostrar demonstrações de produtos ou outra ação ao vivo.) Em uma janela de visualização, você será instruído a apontar a câmera do seu dispositivo ou uma câmera externa conectada para o quadro branco ou documento. Quando seu quadro branco ou documento entra em foco, esse recurso aumenta a legibilidade das palavras e imagens nele. Você pode clicar no botão ‘Compartilhar’ [Share] para apresentá-lo às pessoas em sua reunião.

Para obter mais detalhes, consulte a página de suporte da Microsoft sobre como compartilhar quadros brancos e documentos por meio de sua câmera.

Monitor de qualidade da chamada

Se o áudio ou vídeo da sua reunião estiver irregular ou falhando, você pode verificar qual pode ser a causa. Na parte superior da janela de chamada, clique no ícone de três pontos ‘Mais ações’ [More actions]. No menu que se abre, clique em ‘Saúde da chamada’ [Call health]. Uma barra lateral aparecerá à direita mostrando os status técnicos de sua rede, áudio, vídeo e compartilhamento de tela. Para obter detalhes sobre como ler as estatísticas de integridade da chamada, consulte a página de suporte da Microsoft sobre como monitorar a qualidade da chamada e da reunião no Teams.

Atalhos de teclado para levantar a mão virtual

O recurso “levantar a mão” do Teams permite que os participantes da reunião sinalizem ao anfitrião que têm uma pergunta ou comentário sem interromper o orador. Em 2021, a Microsoft adicionou um atalho de teclado para tornar isso mais rápido.

Para levantar ou abaixar a mão e ver quem mais levantou a mão, pressione Ctrl-Shift-K no Windows ou ?-Shift-K no macOS. Para que seu leitor de tela leia em voz alta uma lista de outras pessoas que estão levantando a mão, clique em Ctrl-Shift-L no Windows ou ?-Shift-L no macOS. (Veja mais atalhos de teclado do Microsoft Teams.)

Recapitulações da reunião

Após o término de uma reunião, você pode encontrar um resumo dela no grupo de bate-papo criado automaticamente para a reunião. Na barra lateral esquerda do aplicativo Teams, clique no ícone ‘Bate-papo’ [Chat]. Na segunda coluna, procure o título da reunião finalizada e clique nele.

A janela de recapitulação inclui o texto do bate-papo, as anotações feitas e os arquivos compartilhados durante a reunião, bem como uma gravação e transcrição de vídeo, caso tenham sido criadas. Se você for o organizador da reunião, um relatório de participação também será incluído; ele pode ser baixado como um arquivo .csv.

As recapitulações de reunião do Teams incluem notas de reunião, gravações, transcrições, arquivos compartilhados e muito mais após uma reunião (Reprodução/Computerworld)

É evidente que investir em computação na nuvem traz diversos benefícios para as organizações. E o que mais chama a atenção das empresas dentre os benefícios na hora de investir nesta solução, é a redução de custos.

Porém, essa economia não vem de forma automática. Para que este investimento se torne de fato vantajoso, é preciso estratégia e planejamento por trás do uso da cloud, realizando o controle dos custos, buscando maneiras econômicas de maximizar o uso, evitando gastos supérfluos e garantindo o melhor custo-benefício.

ATENÇÃO, gerenciar custos não significa reduzir os investimentos necessários à manutenção da T.I, colocando em risco toda a infraestrutura e sim otimizar ao máximo os recursos disponíveis.

Os serviços em nuvem são tarifados de acordo com o uso e na maioria das vezes, variação do câmbio, ou seja, são custos variáveis e se não houver um controle eficaz, você pode acabar pagando por recursos não utilizados.

Como gerenciar os custos em Cloud?

O primeiro passo que você deve dar para iniciar o gerenciamento destes custos, é entender e conhecer os padrões e tendências reais de uso.

Então, vamos as dicas:

- Faça uma análise da infraestrutura necessária

- Execute / Tenha um ambiente dentro de sua realidade com budget claro

- Monitorar é essencial

- Automatizar os processos e serviços, como exemplo, analisar se todo ambiente precisa estar disponível 24×7

- Acompanhar a performance e fazer ajustes quando necessário

- Tenha em mente a escalabilidade que a nuvem possibilita

- Terceirize a gestão de custos da nuvem, uma equipe capacitada pode ter uma análise mais apurada para melhor utilização dos recursos.

Após iniciar a utilização de soluções em Cloud com um gerenciamento eficaz, você poderá usufruir dos benefícios e obter retorno do investimento sem se preocupar com as surpresas ao final de cada mês.

Você precisa do serviço de gerenciamento dos custos em Cloud? Nós fazemos a gestão pra você!

Seja em estrutura ofertada por nós ou não.

Consulte as condições comerciais!

Foto: CIO

Muitas empresas estão migrando para um mundo híbrido – seja o modelo de local de trabalho emergente ou o ambiente de nuvem. Com este último, uma combinação de serviços de nuvem privada e pública oferece a flexibilidade que as organizações procuram em um ambiente de negócios que parece estar em constante mudança.

Um relatório de agosto de 2021 da empresa de pesquisa Gartner observa que os ambientes híbridos, multicloud e de borda “estão crescendo e preparando o cenário para novos modelos de nuvem distribuída”. A empresa prevê que os gastos do usuário final em serviços de nuvem pública atingirão US$ 396 bilhões em 2021 e crescerão 22% para atingir US$ 482 bilhões em 2022. Até 2026, prevê, os gastos com nuvem pública excederão 45% de todos os gastos corporativos de TI, acima dos 17% em 2021.

Enquanto isso, a adoção de nuvens privadas também está aumentando. A empresa de pesquisa Global Industry Analysts prevê que o mercado global de serviços de nuvem privada aumentará de US$ 4,9 bilhões em 2020 para US$ 13,2 bilhões em 2026, expandindo a uma taxa de crescimento anual composta de 18% no período.

Embora algumas empresas possam optar por usar apenas nuvens privadas ou públicas, uma combinação parece ser particularmente atraente para muitas.

“A nuvem híbrida é cada vez mais uma das arquiteturas mais predominantes que estamos vendo nas empresas hoje”, diz Nicholas Merizzi, Diretor da consultoria Deloitte Consulting. “Ele fornece às organizações flexibilidade para traçar seu próprio caminho de transformação para a nuvem que se alinha com suas prioridades”.

Está claro que as organizações veem os benefícios potenciais da abordagem de nuvem híbrida. Mas é melhor eles estarem preparados para alguns obstáculos também. Aqui estão alguns dos desafios que eles podem enfrentar e como eles podem resolvê-los.

Complexidades operacionais

A nuvem híbrida requer essencialmente a manutenção e o gerenciamento de dois ecossistemas fortemente integrados, mas separados, que podem criar um ambiente operacional complexo, diz Merizzi.

“A execução de ambientes paralelos com várias plataformas de tecnologia diferentes apresenta complexidades operacionais contínuas em áreas como monitoramento, segurança e suporte à produção”, diz Merizzi. Garantir que os processos e ferramentas operacionais sejam aplicáveis tanto na nuvem pública quanto nas nuvens privadas locais torna-se cada vez mais desafiador.

“Por exemplo, pode haver um conjunto diferente de ferramentas aproveitadas para segurança na nuvem versus o usado para sistemas [on-premises]”, diz Merizzi. Da mesma forma, a infraestrutura subjacente que vai do armazenamento à capacidade de computação tem muitas diferenças ao passar de um ambiente para outro. Além disso, diz ele, a qualificação da equipe para trabalhar nessas diferentes ferramentas e ambientes apresenta riscos e desafios de eficiência.

Para minimizar o obstáculo da complexidade, as organizações devem procurar impulsionar a uniformidade entre as tecnologias para plataformas de nuvem privada e pública, diz Merizzi. Isso inclui ter ferramentas que podem se estender de ambientes locais para a nuvem pública, mantendo a mesma experiência operacional.

Os clientes da Deloitte estão “buscando soluções de software para permitir a observabilidade e o rastreamento de aplicativos de ponta a ponta que possam funcionar em um ambiente de nuvem híbrida”, diz Merizzi. “As organizações precisam gerar maior visibilidade operacional e medição dos estados internos de seus sistemas por meio de uma instrumentação forte”.

A cidade de Wichita, Kansas, está implementando um software que permite monitorar melhor seus vários ambientes de TI, incluindo serviços em nuvem.

“Embora a complexidade das redes híbridas tenha aumentado drasticamente, o software e os aplicativos disponíveis para dar suporte a elas também se tornaram mais sofisticados”, diz Michael Mayta, CIO da cidade. “Quando implementado a partir de uma perspectiva global e [através] da aplicação de várias tecnologias, como automação, o gerenciamento dessas redes” é possível.

Aumento de custos

A manutenção de ambientes de nuvem privada local e de nuvem pública pode resultar em custos excessivos significativos, se uma organização não for disciplinada no gerenciamento dos ativos subjacentes.

“Muitas organizações desenvolvem dois conjuntos de livros quando vivem no híbrido”, incluindo nuvem privada no local e finanças de nuvem pública fora do local, diz Merizzi. “Em alguns casos, as equipes até usam ferramentas diferentes para avaliar suas finanças”, diz ele. “Isso está levando os CIOs a lutar para obter uma visão e projeção integradas de suas finanças”.

Essa exposição está sendo amplificada pela incapacidade de desligar ou desativar ativos locais depois de modernizar e operacionalizar sistemas para a nuvem pública, diz Merizzi. “Vemos esses custos excessivos surgirem em várias junções, incluindo circuitos de rede e licenciamento de software”, diz ele.

Para minimizar esse problema, a Deloitte recomenda estabelecer um escritório de modernização de nuvem em toda empresa que se concentre em várias áreas, incluindo integração financeira e desativação de ativos. A integração dos livros financeiros para vários ambientes fornece uma imagem financeira de toda a empresa, diz Merizzi. Da mesma forma, estabelecer um processo de desativação pode ajudar a liberar ativos não utilizados para reduzir os gastos gerais, diz ele.

As ferramentas de gerenciamento de recursos podem ajudar a manter os custos sob controle. “Sem uma plataforma de gerenciamento multicloud unificada e centralizada, os grupos não tinham certeza de suas análises de custos e decisões relacionadas”, diz Arthur Hu, Vice-Presidente Sênior e CIO da Lenovo.

“Para remediar isso, fornecemos aos usuários ferramentas de planejamento de custos que ofereciam visibilidade clara do uso de recursos, faturamento e previsões de despesas”, diz Hu. “Suplementamos essas ferramentas com otimização inteligente de recursos e sugestões de redimensionamento para ajudá-las a alcançar a eficiência de custo ideal”.

Falta de estratégia coerente

O modelo de nuvem é atraente e muitas organizações podem ficar tentadas a implantar nuvens públicas e privadas sem realmente pensar o suficiente no que esperam alcançar e exatamente como planejam atingir suas metas. Isso pode levar a confusão, frustração e custos excessivos.

“Uma boa estratégia de nuvem que descreva claramente o valor/caso de negócios de uma solução de nuvem híbrida cara e complicada é definitivamente um começo”, diz Jeremy Roberts, Analista e Diretor de Pesquisa para Infraestrutura de Nuvem e Núcleo da empresa de consultoria e pesquisa Info-Tech Research Group.

“Revise seu ganho esperado”, diz Roberts. “Por que híbrido? Olhe para o seu ambiente. Quais cargas de trabalho você espera que se beneficiem da arquitetura híbrida? Como? Não faça só por fazer”.

Uma organização com a qual Roberts lidou considerou seriamente uma implantação híbrida. “Quando falamos mais sobre seus objetivos e direcionadores, chegamos à conclusão de que eles não estavam especialmente interessados em gerenciar uma nuvem privada e, em vez disso, gostariam de se concentrar em uma implantação SaaS [software como serviço] em primeiro lugar, multicloud, aproveitando múltiplas nuvens públicas em vez de públicas/privadas”, diz ele.

O motivo foi que a sobrecarga e o esforço necessários para gerenciar nuvens públicas e privadas e a interoperabilidade entre elas não valeram a pena, considerando os objetivos gerais da organização, diz Roberts.

“O caso pode ser diferente para organizações com requisitos regulatórios que as obrigam a manter alguns dados/cargas de trabalho no local, ou aquelas que precisam do desempenho que só podem obter de serviços locais, mas querem aproveitar as características inerentes compartilhadas pelas nuvens públicas e privadas”, diz Roberts.

Mudança de mentalidade

Tal como acontece com a maioria das grandes mudanças tecnológicas, um dos maiores obstáculos a superar ao mudar para um ambiente de nuvem híbrida é a necessidade de uma mudança de mentalidade, diz Hu.

“Tivemos que garantir que as empresas comprassem o valor de migrar para um ambiente de nuvem híbrida”, diz Hu. Até mesmo o departamento de TI teve que aceitar a ideia, diz ele. “Tivemos que começar por nós mesmos; A TI não estava totalmente convencida desde o início de que essa era a direção certa”, diz ele. “Isso mudou rapidamente”.

A Lenovo começou pilotando alguns aplicativos “farol” por meio de uma infraestrutura híbrida e foi imediatamente capaz de demonstrar um valor claro, diz Hu. “A produtividade da engenharia melhorou em 65%, graças às práticas ágeis habilitadas pela plataforma e ferramentas em nuvem”, diz ele. “Uma vez que vimos o valor significativo, fomos capazes de ‘evangelizar’ com sucesso para o resto da empresa e continuamos a apresentar resultados impressionantes”.

Falta de padrões ou práticas estabelecidas

Embora os serviços em nuvem estejam em uso há anos, uma mudança em grande escala para uma infraestrutura de nuvem híbrida ainda é uma área desconhecida para muitas organizações. “Como este era um território novo para a Lenovo, sabíamos que precisávamos estabelecer padrões claros para migrar para a nuvem e fornecer as melhores práticas”, diz Hu.

Para resolver isso, a empresa publicou orientações claras sobre como escolher o ambiente de hospedagem em nuvem certo, para nuvem privada, nuvem pública ou híbrida. “Fizemos essa seleção parte da revisão da arquitetura corporativa de cada aplicativo”, diz Hu.

A empresa também estabeleceu uma “abordagem de migração 5-R” que ajudou os proprietários de aplicativos a determinar seu melhor caminho com base no estado atual da arquitetura do aplicativo. Isso inclui rehost (reimplantar diretamente na nuvem); refatorar (modificar arquitetura para se adaptar à nuvem); revisar (modificar ou estender o código existente além da modificação arquitetônica); reconstruir (descartar a tecnologia existente e desenvolver do zero); ou substituir (desativar o aplicativo existente e adotar uma solução alternativa).

Confusão do mercado

“A seleção e o gerenciamento de fornecedores são um dos tópicos mais espinhosos para as empresas que estão migrando para a nuvem híbrida hoje”, diz Chris Kanaracus, Diretor de Pesquisa para Infraestrutura de Nuvem Híbrida e Dedicada da empresa de pesquisa IDC.

“Isso porque há muita escolha, o que é bom, mas a relação sinal-ruído está aumentando o tempo todo”, diz Kanaracus. “Você tem os hiperescaladores líderes bem estabelecidos com AWS, Microsoft e Google. Mas empresas emergentes como a Oracle estão fazendo movimentos agressivos em torno de custos e recursos para aumentar a participação”.

Outras opções incluem Cisco, VMware, HPE e IBM, “que fizeram pivôs em direção à nuvem híbrida”, diz Kanaracus. “Eles veem uma oportunidade de fornecer os componentes locais e de borda da nuvem híbrida trabalhando em conjunto com os hiperescaladores. Mas os hiperescaladores também querem esse negócio, evidenciado por AWS Outposts, Azure Stack e Google Anthos”.

Além disso, empresas de telecomunicações e provedores de colocation estão entrando mais no mix, diz Kanaracus. “É muito para conceber e gerenciar da perspectiva de um CIO”, diz ele. “O monitoramento e o gerenciamento de custos já são críticos no híbrido, e isso só será um negócio maior daqui para frente. Muitos fornecedores, grandes e pequenos, estão ansiosos para participar deste jogo. [Existem] muitas opções para os CIOs e, portanto, o potencial de confusão e erros. É importante levar essa área de investimento muito a sério”. A Lenovo também desenvolveu as melhores práticas em nível de aplicativo para referência de grupos, diz Hu.

Hoje em dia, quando você acessa praticamente qualquer site, aparece imediatamente um banner na parte inferior da tela pedindo para “aceitar todos os cookies”. Normalmente, os usuários concordam em se livrar da caixa de texto irritante o mais rápido possível. Muitas pessoas não sabem se podem recusar esses cookies misteriosos ou como configurá-los. Decidimos realizar um experimento e mostrar a você como controlar os cookies e o que acontece se você não se importar.

O que são cookies e o que se faz com eles?

Cada site coleta informações sobre você e suas atividades e armazena as informações em seu dispositivo na forma de pequenos arquivos. Esses arquivos são chamados de cookies.

Os cookies basicamente fazem três coisas:

- Tornam o site mais conveniente para os usuários,

- Ajudam o site a funcionar de forma mais confiável,

- Acompanham as atividades dos visitantes.

Comecemos pela conveniência. Os cookies identificam você em um site e salvam suas configurações (se houver). Por exemplo, um site de reservas de hotel pode lembrar em qual moeda você escolheu pagar e, se você marcar a opção “Lembrar-me” na página de login de uma rede social, não precisará inserir seu nome de usuário e senha toda vez que visitar. Quando você retorna ao site, ele verifica se há cookies associados em seu dispositivo, reconhece você e permite que você acesse automaticamente sua conta.

No entanto, além de ter recursos úteis para os visitantes do site, os cookies permitem que os serviços coletem dados do usuário para fazer sugestões com base neles e, claro, exibir anúncios direcionados. Esses cookies podem pertencer não apenas aos proprietários do site, mas também a empresas com as quais tenham celebrado acordos de parceria. Estes últimos são chamados de cookies de terceiros (third-party cookies) e são a razão pela qual muitos dizem que os cookies são apenas ferramentas de rastreamento.

Como os cookies coletam informações privadas que estão sujeitas a proteção, atualmente muitos países implementaram atos legislativos e regulatórios que exigem que os proprietários de sites solicitem aos usuários o consentimento para a coleta de seus dados. Uma delas é a Diretiva 2002/58/EC do Parlamento e Conselho Europeus. É por isso que você costuma ver pequenas janelas pedindo para permitir cookies.

Aceitar todos

Em um esforço para chegar ao motivo que os trouxe ao site, os usuários podem clicar em OK ou Aceitar imediatamente — para que possam fechar aquela janela irritante, mesmo que isso signifique permitir que sabe-se lá quem colete sabe-se lá que informações. Algumas pessoas podem ler atentamente essa notificação, mas muito menos dão o próximo passo e configuram os cookies do site.

Os desenvolvedores tendem a incentivar os usuários a clicar na opção Aceitar todos, deixando esse botão grande e chamativo, e seu companheiro, Personalizar configurações, menos perceptível. As tentativas de alguns sites de complicar o gerenciamento de cookies já chamaram a atenção dos defensores da privacidade.

Nosso experimento com cookies

Realizamos um experimento para determinar como funciona a configuração de cookies. Nosso principal interesse foi responder às seguintes perguntas:

- Os sites informam aos usuários que o site usa cookies?

- Os usuários têm a opção de rejeitar os cookies?

- Como as configurações que os usuários selecionam no site afetam o número de cookies armazenados?

- A configuração de cookies nos sites é um processo rápido e fácil?

Selecionamos 32 sites para nosso experimento: dez sites de meios de comunicação, oito pertencentes a empresas privadas, quatro pertencentes a organizações culturais e esportivas, quatro sites educacionais, dois sites governamentais e quatro que se enquadram em outras categorias.

Antes de visitar cada site, limpamos todos os cookies do computador para que o site pensasse que estávamos visitando-o pela primeira vez. Em seguida, fomos ao site e verificamos se os cookies estavam armazenados no dispositivo e, em caso afirmativo, quais. Se uma janela aparecia dando-nos a opção de ir para as configurações, verificamos quais cookies estavam ativados e quais estavam desativados por padrão.

Todos os sites permitem configurar cookies?

Dos 32 sites que analisamos, 14 não notificaram os usuários sobre o uso de cookies ou forneceram a opção de configurá-los. Além disso, logo após abrirmos os sites, eles já armazenavam os cookies no dispositivo.

Em seguida, verificamos se os sites ofereciam alguma maneira de gerenciar cookies. Para fazer isso, examinamos suas políticas de privacidade e descobrimos que era possível, pelo menos teoricamente, bloquear os sites de coletar e usar seus dados. Dependendo do site, tínhamos uma de duas opções: entrar em contato diretamente com as empresas de marketing com as quais os proprietários do site trabalham ou escrever para os administradores do site e pedir que não nos rastreiem. Na prática, essas são maneiras pouco convenientes de se proteger do rastreamento.

O que acontece se o site permitir que você configure cookies?

Dos 32 sites que examinamos, 18 – ou seja, pouco mais da metade – nos permitiram personalizar os cookies. Mas eles permitiram apenas alguns dos cookies e exigiram que mantivéssemos os “necessários”. Desses 18, a maioria (14) foi gentil com os usuários que não tiveram preguiça de abrir as configurações: os cookies de publicidade foram imediatamente desativados.

A surpresa desagradável foi que sete sites impuseram um cookie aos usuários imediatamente. Em outras palavras, nem tivemos a chance de decidir se queríamos aceitar todos os cookies ou dar uma olhada nas configurações — o site já havia registrado algo sobre nós.

Quando o site fez a coisa certa e esperou por nossa decisão, abrimos suas configurações e tentamos desativar todos os cookies que o site permitia. Quando fizemos isso, um a três cookies acabaram no computador. Se aceitarmos todos os cookies, em média, 20 a 30 cookies foram salvos no computador. Essa diferença de dez vezes demonstra claramente porque você deve abrir as configurações.

Tentamos desabilitar os cookies nas configurações do navegador

Agora, sabemos que você pode rejeitar cookies nas configurações de um site. Mas fazer isso toda vez é inconveniente e cansa. Felizmente, há outra solução. Você pode bloquear cookies de terceiros (ou seja, principalmente publicidade) ou desabilitar todos os cookies nas configurações do seu navegador. É certo que, se você desativar todos os cookies, alguns sites não funcionarão de maneira confiável.

Em vez disso, lembre-se de que muitos navegadores oferecem um modo de navegação anônima. Ativado, este modo permite que os sites instalem cookies, mas o navegador os exclui automaticamente quando você fecha a janela anônima. Isso é útil se, por exemplo, você precisar ficar on-line de um computador que não é seu e, portanto, as configurações de cookies do navegador não dependem de você.

Cookies não são os únicos rastreadores

Todas essas configurações, bloqueios e modos destinam-se a impedir que outras pessoas nos rastreiem. Agora chegamos ao fundo dos cookies, mas suas configurações são suficientes para nos proteger completamente do rastreamento? Infelizmente, não: os sites têm um número surpreendente de outras maneiras de rastrear usuários.

Para rastreamento abrangente de anúncios, existem ferramentas separadas — por exemplo, o Kaspersky Internet Security tem um recurso de Navegação Privada para bloquear o rastreamento. Durante nosso experimento, aproveitamos a solução e ela nos notificou continuamente sobre tentativas de rastreamento — mesmo quando desabilitamos os cookies no navegador — e as bloqueou. O resultado é que, se você quiser garantir que ninguém o esteja rastreando online, é melhor usar proteção adicional.

Conclusões

Para resumir: Nosso experimento mostrou que a solução mais eficaz não é lidar com as configurações de cada site, mas configurar tudo corretamente no navegador — use o menu de configurações para bloquear os cookies. Se precisar, você pode abrir exceções para alguns sites. E para se proteger de outras tentativas de rastreamento, configure a Navegação Privada.

Endereços de e-mail constantemente recebem tentativas de fraudes — sejam eles com conteúdos spam, táticas de phishing ou outros tipos de engenharia social. Mas, embora muita gente pense já estar suficientemente acostumado com esses golpes, criminosos podem usar outros métodos, como o golpe da mensagem vazia.

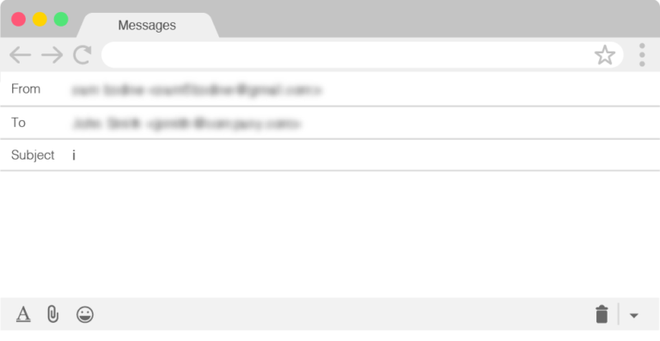

O golpe da mensagem vazia ocorre quando um criminoso, utilizando um endereço eletrônico verdadeiro, envia e-mails em massa sem nenhum conteúdo, e normalmente com algum assunto como “Olá”, “Eu” ou outras palavras que acabam sendo chamativas pela estranheza.

Exemplo de e-mail vazio. (Imagem: Reprodução/Agari)

As mensagens, como não contam com nenhum link ou malware em seu corpo, conseguem passar pelos filtros da maioria dos servidores de e-mail. Além disso, com a comunicação sendo entregue ao destinatário, os criminosos ficam sabendo que o endereço para qual a mensagem foi enviada está ativo.

A partir disso, o destinatário irá receber mais e-mails, agora com tentativas reais de golpes, sejam phishing ou mesmo com anexos maliciosos, possibilitando possíveis ataques ransomware para as contas identificadas como ativas.

Prevenção ao golpe do e-mail vazio

Exemplo de planilha de informações de endereços ativos. (Imagem: Reprodução/Agari)

O golpe da mensagem vazia é muito mais um teste dos criminosos para saber se vale a pena mandar e-mail para endereços específicos do que uma ameaça propriamente dita. O grande problema é que, ao confirmarem quais caixas de entrada estão ativas, eles podem começar a direcionar golpes especialmente para essas contas.

Porém, existem formas de se proteger desse golpe, as seguintes dicas são recomendadas:

- Configure sua caixa de entrada para bloquear mensagens sem conteúdo;

- Caso abra um e-mail vazio, não interaja com ele de nenhuma forma, nem responda;

- Marque o remetente de mensagens desse tipo como spam;

- Caso o remetente se passe por alguma empresa conhecida, entre em contato por canais oficiais com ela;

- Por fim, jamais clique em nenhum link disponibilizado em mensagens de e-mail de fontes desconhecidas ou suspeitas.

Fonte: Agari

Canaltech

Canaltech

Na madrugada desta terça-feira (11), sites da empresa de locação de veículos Localiza ficaram fora do ar. Na tarde do mesmo dia, a companhia confirmou, através de um comunicado para o mercado, que a situação ocorreu por causa de um incidente de segurança virtual que atingiu os sistemas da instituição.

Pouco após os sistemas da empresa saírem do ar, o grupo de crime virtual Lapsus$ assumiu a autoria do ataque na Localiza atráves de um comunicado em um grupo do Telegram. Esses mesmos criminosos foram responsáveis pelo ataque aos sistemas do Ministério da Saúde em dezembro, que até hoje ainda afetam o acesso a dados de plataformas como o ConectSUS.

Segundo a Localiza, não houve até o momento nenhuma evidência de vazamento de dados da empresa e de seus clientes, mas em seu comunicado ela não entrou em detalhes sobre o tipo de ataque que seus sistemas sofreram.

A Localiza também informou que, até o momento, não há evidência de acesso à base de dados, extração ou vazamento de informações pessoais. A empresa, entretanto, não entrou em detalhes sobre o incidente, tampouco confirmou a autoria de grupos hackers.

O Canaltech entrou em contato com a Localiza, que nos enviou o mesmo posicionamento disponibilizado para o mercado. O reproduzimos na íntegra a seguir:

Por fim, no fechamento desta matéria, os sites da Localiza já estavam funcionando normalmente.

Ataques em empresas brasileiras estão aumentando

Porto Seguro é outra empresa brasileira que sofreu com ataques virtuais. (Imagem: Divulgação/Porto Seguro)

A Localiza se junta a empresas do Brasil que já sofreram ataques cibernéticos. Em outubro do ano passado, a CVC Brasil foi vítima de um sequestro virtual (ransomware) que deixou seus sistemas inoperantes por semanas.

Ainda em outubro de 2021, a Porto Seguro também sofreu um ataque virtual, que deixou os sistemas da empresa indisponíveis temporariamente. A companhia não confirmou qual foi o tipo de crime sofrido, mas pelos detalhes divulgados, o mais provável é que também tenha sido um ataque ransomware.

No caso da Localiza, não há confirmação se é um ataque ransomware, mas considerando que no ataque ao Ministério da Saúde o grupo Lapsus$ afirmava ter infectado os sistemas com uma ameaça desse tipo, existe a possibilidade.

Divulgação/Check Point

Divulgação/Check Point

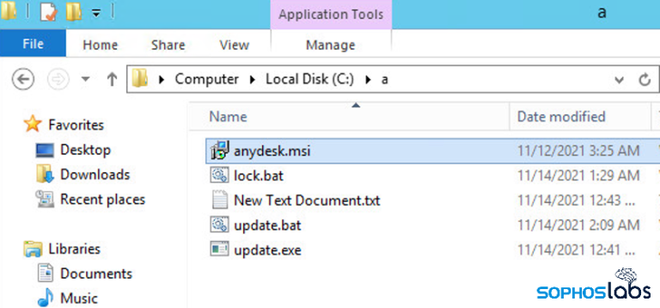

E 2022 já começa com detalhes sobre novas ameaças virtuais. Segundo um relatório da firma de segurança Sophos, criminosos estão usando o modo de segurança do Windows em conjunto com a ferramenta de administração remota AnyDesk para invadir e comprometer máquinas de empresas e de usuários.

Essa atuação conjunta e maliciosa abre o espaço para infecção com AvosLocker, um ransomware-as-a-service (termo dado para sequestros virtuais onde os controladores só alugam a estrutura, em vez de a criar do zero) relativamente novo, tendo aparecido pela primeira vez no final de junho de 2021, e desde então vem sido cada vez mais usado em golpes digitais. A ameaça, segundo a Sophos, já foi detectada nas Américas, Oriente Médio e Ásia-Pacífico, e tem como foco os sistemas Windows e Linux.

Pesquisadores da empresa afirma que o ataque começa quando as vítimas executam um instalador modificado do AnyDesk em seus computadores, que exigem que a instalação seja realizada no modo de segurança do Windows.

Com o software tendo sido instalado no modo de segurança, scripts maliciosos desativam opções de prevenção de ameaças presentes no sistema Windows, finalizando o processo infectando a máquina com o AvosLocker.

Criminosos usam instalador modificado do AnyDesk para infectar máquinas. (Imagem: Reprodução/Sophos_

“Esse método de ataque cria um cenário no qual os invasores têm controle remoto total sobre todas as máquinas que configuraram com AnyDesk, enquanto a organização-alvo provavelmente tem o acesso remoto bloqueado para esses computadores. A equipe não tinha visto esses componentes utilizados para ransomware e certamente nunca não juntos”, explica Peter Mackenzie, Diretor de Resposta a Incidentes da Sophos.

Processos desativados na implantação

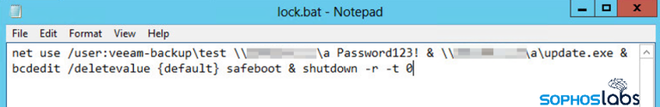

O comando que deixa a ameaça com persistência nas máquinas afetadas. (Imagem: Reprodução/Sophos)

Os pesquisadores da Sophos responsáveis por investigar a implantação do ransomware descobriram que a sequência principal começa com invasores que utilizam o PDQ Deploy para executar um script em lote chamado love.bat, update.bat ou lock.bat nas máquinas-alvo. O script emite e implementa uma série de comandos que preparam os dispositivos para o lançamento do ransomware e, em seguida, se reinicia no modo de segurança.

A sequência de comando leva aproximadamente cinco segundos para ser executada e inclui o seguinte:

- Desativação dos serviços de atualização do Windows e Windows Defender;

- Tentativa de desativação dos componentes de soluções de software de segurança comercial que podem ser executados no modo de segurança;

- Instalação da ferramenta legítima de administração remota AnyDesk e configuração para ser executada no modo de segurança enquanto estiver conectada à rede, o que garante comando e controle contínuos por parte do invasor;

- Configuração de uma nova conta com detalhes de login automático e, em seguida, conexão ao controlador de domínio de destino para acesso remoto e execução do ransomware, chamada update.exe.

Por fim, mesmo que o ransomware falhe em criptografar os arquivos da máquina, todos os scripts instalados durante a implantação da ameaça fazem com que ela se torne persistente, com os criminosos responsáveis pelo seu controle podendo tentar novamente bloquear o sistema após uma reinicialização, por exemplo.

“A mensagem para as equipes de segurança de TI que enfrentam esse tipo de ataque é que, mesmo que o ransomware falhe na execução, até que eles limpem todos os rastros da implantação do AnyDesk dos invasores em cada máquina afetada, elas permanecerão expostas, pois os invasores têm acesso à rede da organização e pode bloqueá-la novamente a qualquer momento”, completa Mackenzie.

Para proteção contra o AvosLocker, valem as mesmas dicas usadas para a maioria dos ataques ransomware:

- Faça um backup offline de seus dados;

- Evite clicar em links suspeitos e baixar arquivos de fontes desconhecidas;

- Atualize o sistema operacional e softwares sempre que possível;

- Use senhas fortes;

- Faça uso da autenticação de múltiplos fatores.

À medida que a montanha-russa que foi 2021 chega ao fim e entramos em um ano mais promissor, pensamos que seria útil compilar uma lista de interessante estatísticas ligadas à cibersegurança. Ela deve ajudá-lo a ficar em dia com a segurança e a privacidade pelos próximos 12 meses. Esperamos te ajudar a entender que a segurança cibernética impacta todas as áreas de sua vida digital e, por essa razão, é um tema que não deve ser negligenciado.

Sem mais delongas, aqui está nossa lista dos 22 fatos mais impactantes sobre segurança cibernética que você precisa saber para 2022:

- Em 2021 foi registrado o maior custo médio de uma violação de dados em 17 anos, com um aumento de US$3,86 milhões para US$4,24 milhões por ano. (Relatório da IBM sobre o custo de uma violação de dados em 2021)

- A mudança para o trabalho remoto, impulsionada pela pandemia COVID-19, teve um impacto direto sobre os custos das violações de dados. O custo médio de uma violação foi US$1,07 milhão mais alto quando o trabalho remoto foi um dos fatores que causaram a violação. (Relatório da IBM sobre o custo de uma violação de dados em 2021)

- A causa mais comum de violação de dados foi o roubo de credenciais do usuário. Como um vetor de ataque comumente usado, eles foram responsáveis ??por 20% das violações, e esses vazamentos tiveram um custo médio de US$4,37 milhões. (Relatório da IBM sobre o custo de uma violação de dados em 2021)

- Em meados de 2021, o provedor de software de gerenciamento de TI Kaseya viu seus sistemas comprometidos pelo ransomware Sodinokibi. Os perpetradores exigiram um resgate de US$ 70 milhões – o maior valor de ransomware já exigida até o momento. (Relatório de Ameaças ESET Q2 2021)

- 36% das violações estavam relacionadas a ataques de phishing, implicando um aumento de 11% que, em parte, pode ser atribuído à pandemia COVID-19. Como esperado, observou-se que os cibercriminosos modificaram suas campanhas de phishing com base no que os noticiarios estão dizendo no momento. (Relatório da Verizon sobre investigações de violação de dados de 2021)

- Ataques de engenharia social são as ameaças mais graves para a administração pública, respondendo por 69% de todas as violações no setor público analisadas pela Verizon em 2021. (Relatório da Verizon sobre investigações de violação de dados de 2021)

- Pouco depois do Log4Shell (a vulnerabilidade crítica no utilitário de registro Log4j) ser divulgada em dezembro de 2021, a ESET detectou e bloqueou centenas de milhares de tentativas de exploração. A maioria deles, localizada nos Estados Unidos e no Reino Unido. (Pesquisa ESET)

- Em 2021 se viu uma intensificação notória na detecção de malware bancário de Android. Nos primeiros quatro meses o aumento foi de 158,7%, e o segundo experimentou um crescimento contínuo de 49%. Isso deve ser visto como uma tendência preocupante, já que os trojanos bancários têm um impacto direto nas finanças de seus alvos. (Relatório de Ameaças ESET Q2 2021)

- Quatro anos depois, o WannaCryptor (também conhecido como WannaCry) ainda é uma ameaça global a ser observada. No segundo trimestre, o infame trojan que infecta máquinas vulneráveis ??com o exploit EternalBlue liderou as listas das principais detecções de ransomware da ESET, respresentando 21,3% das detecções. (Relatório de Ameaças ESET Q2 2021)

- Os golpes de investimento em criptomoedas continuam sendo cada vez mais populares. Entre outubro de 2020 e maio de 2021, as vítimas foram enganadas em mais de US$80 milhões. Inclusive se espera que o número real deve até ser maior, pois muitas pessoas têm vergonha de admitir que foram enganadas. (Comissão Federal de Comércio dos Estados Unidos)

- A criptomoeda tem sido o método de pagamento preferido dos cibercriminosos, especialmente quando se trata de ransomware. Foram até US$5,2 trilhões em transações de saída de Bitcoin que podem ser vinculadas a pagamentos de ransomware, envolvendo as 10 variantes mais comuns de ransomware. (Relatório FinCEN sobre tendências de ransomware em dados da lei de sigilo bancário)

- No início de 2021, o infame botnet Emotet, uma das ameaças de malware mais duradouras e difundidas, foi desconectado em uma operação de aplicação da lei em escala global. Cerca de 700 servidores de comando e controle foram desconectados da operação. (Europol)

- A estimativa de força de trabalho em segurança cibernética, que avalia o número de profissionais de segurança cibernética disponíveis ao redor do mundo, estimou que o grupo de especialistas em 2021 é de cerca de 4,2 milhões. Isso implica um aumento de 700.000 em relação ao ano anterior. (Estudo sobre força laboral em cibersegurança 2021 (ISC)²)

- O mesmo estudo também concluiu que, pelo segundo ano consecutivo, a lacuna de pessoal de segurança cibernética diminuiu. Enquanto em 2020 o número de especialistas em segurança cibernética adicionais que as organizações necessitavam para defender seus ativos era de 3,12 milhões, em 2021 esse número caiu para 2,72 milhões. (Estudo sobre força laboral em cibersegurança 2021 (ISC)²)

- Para compensar a escassez de profissionais de segurança cibernética necessários para defender com eficácia os ativos essenciais das organizações, a força de trabalho de segurança cibernética global teria que crescer 65%. (Estudo sobre força laboral em cibersegurança 2021 (ISC)²)

- Um total de 82% das organizações admitiram aumentar seus orçamentos para segurança cibernética no ano passado. Esses fundos representam até 15% dos gastos totais de TI. (Relatório da Accenture sobre o estado da resiliência da cibersegurança 2021)

- Nos últimos anos, os invasores passaram de apenas infectar sistemas com ransomware para duplicar a extorsão, ameaçando vazar dados e divulgá-los a público ou vendê-los. Tanto que as ameaças de filtragem de dados roubados tiveram um aumento acentuado, passando de 8,7% em 2020 para 81% no segundo trimestre de 2021. (Panorama de ameaças 2021 da ENISA)

- Houve um aumento significativo nos custos gerais de reparação de um ataque de ransomware. Enquanto em 2020 o custo era de US$761.106, em 2021 o custo total disparou para US$1,85 milhão. (Panorama de ameaças 2021 da ENISA)

- O número de ataques de negação de serviço distribuídos (DDoS) também tem aumentado, em parte, devido à pandemia COVID-19. Em 2020, houve mais de 10 milhões de ataques, 1,6 milhão a mais do que no ano anterior. (Panorama de ameaças 2021 da ENISA)

- Em 2020, o Internet Crime Center (IC3) do Federal Bureau of Investigation (FBI) recebeu um recorde de 791.790 reclamações por crimes cibernéticos. As perdas relatadas foram responsáveis ??por cerca de US$ 4,2 trilhões em perdas. (FBI Internet Crime Report 2020)

- Os golpes de “CEO Fraud” (Business Email Compromise BEC) continuam sendo o crime cibernético mais caro, com perdas superiores a US$1,86 trilhão em 2020, de acordo com os últimos dados disponíveis do FBI. Em comparação, o segundo golpe mais caro, a fraude de confiança/romance totalizou “apenas” US$600 milhões. (FBI Internet Crime Report 2020)

- Os adultos mais velhos foram afetados de forma desproporcional pelo crime cibernético, com cerca de 28% do total de perdas por fraude sofridas por vítimas com mais de 60 anos. Isso representa aproximadamente US$1 bilhão em perdas para vítimas idosas. (Relatório de fraude de idosos do FBI 2020)

Aqui está! É verdade que essas estatísticas são apenas a ponta do iceberg no que diz respeito às ameaças enfrentadas por indivíduos e organizações. Ainda assim, esperamos que esses dados dêem uma ideia da evolução e da escala crescente das ameaças cibernéticas.