Lançado pelo Google em 2008, o Google Forms se tornou uma das ferramentas mais populares para criação de formulários e enquetes on-line, respondendo por quase metade das pesquisas digitais segundo alguns estudos.

Essa ampla adoção, porém, também chamou a atenção de cibercriminosos. Sempre prontos para explorar plataformas conhecidas, eles passaram a utilizar o serviço como meio para obter dados sigilosos de vítimas e, em alguns casos, até induzir o download de softwares maliciosos.

Porque a ferramenta se tornou alvo de criminosos?

Eles se aproveitam dessa ferramenta por alguns motivos bem específicos:

- Gratuito e fácil de usar

Qualquer pessoa com uma conta Google pode criar um formulário em minutos, sem precisar de conhecimento técnico ou pagar nada. - Confiança da marca

Links com o domíniodocs.google.comouforms.glepassam credibilidade, já que vêm de um serviço legítimo do Google. Isso ajuda a enganar as vítimas, reduzindo a desconfiança. - Dificuldade de bloqueio

Muitas soluções de segurança (filtros de e-mail, firewall, antivírus) hesitam em bloquear links do Google, pois poderiam causar falso positivo para conteúdo legítimo. - Versatilidade para golpes

Criminosos usam o Google Forms para:

- Phishing (pedindo login, senha ou dados bancários).

- Fraudes de cadastro (ofertas falsas de emprego, prêmios, promoções).

- Coleta de dados pessoais para revenda ou uso em ataques posteriores.

- Dificuldade de rastreamento

Como os formulários estão hospedados nos servidores do Google, fica mais difícil para as vítimas ou administradores rastrearem a origem real do golpista

O problema não está na ferramenta em si, mas no fato de ela ser confiável, amplamente aceita e muito fácil de configurar, o que torna o Google Forms um “cavalo de Troia” perfeito para ataques de engenharia social.

Alguns sinais mais comuns para identificar um Google Form malicioso

1. Endereço de remetente suspeito

- O formulário chega por e-mail vindo de um domínio estranho ou parecido com um legítimo (ex.:

contabilidade-go0gle@gmail.com). - Muitas vezes usam e-mails pessoais gratuitos, não corporativos.

2. Conteúdo que cria urgência ou pressão

- Mensagens como “responda em até 24 horas”, “sua conta será bloqueada” ou “última chance”.

- Essa tática explora o medo ou a ganância para forçar decisões rápidas.

3. Pedido de informações sensíveis

- Solicitação de senha, número de cartão, CPF, token de autenticação ou outros dados que nenhuma empresa séria pediria via formulário.

- O Google Forms não é seguro para transmitir credenciais.

4. Erros de ortografia e gramática

- Golpistas costumam usar traduções automáticas ou textos copiados sem revisão.

- Frases mal estruturadas e erros básicos são bandeiras vermelhas.

5. Falta de identidade clara

- O formulário não tem logotipo oficial, informações de contato ou link para o site da empresa.

- Quando tem logo, muitas vezes é uma imagem borrada ou copiada.

6. Link encurtado antes do Forms

- Alguns golpistas usam encurtadores (

bit.ly,tinyurl) para esconder que o destino é um Google Forms suspeito. - Isso também dificulta ver a URL real antes de clicar.

7. Uso de anexos suspeitos junto ao link

- E-mails que trazem arquivos PDF ou DOC junto do link para o Forms — o anexo normalmente contém instruções falsas ou malware.

8. Solicitações não relacionadas ao contexto

- Receber um formulário de “atualização cadastral” de um banco onde você não tem conta.

- Ofertas de emprego para vagas que você nunca se inscreveu.

Proteger-se contra esse tipo de golpe exige atenção redobrada e uma boa dose de desconfiança. Antes de preencher qualquer formulário, confirme a origem, valide o remetente e questione a real necessidade das informações solicitadas. Empresas legítimas jamais pedirão senhas ou dados bancários por esse meio.

A conscientização é a melhor defesa: compartilhar esse conhecimento com colegas, familiares e amigos ajuda a reduzir o alcance das tentativas de fraude. Afinal, no mundo digital, a prevenção continua sendo a ferramenta mais poderosa contra os cibercriminosos.

Por Citis

Você sabia que detectar um ataque cibernético é apenas o primeiro passo? No atual cenário de ameaças digitais cada vez mais sofisticadas, contar apenas com alertas automáticos e sistemas de detecção não é suficiente para proteger sua empresa de verdadeiros prejuízos. A diferença entre conter um incidente e sofrer uma violação grave está na capacidade de análise e resposta.

O que acontece após a detecção?

Quando um sistema aponta um comportamento suspeito, é fundamental entender:

✅ O que exatamente foi comprometido?

✅ Como o ataque aconteceu?

✅ Qual o alcance dentro da rede?

✅ Quais vulnerabilidades foram exploradas?

Sem essa análise, o risco de uma nova invasão ou até mesmo de manter o invasor dentro do ambiente é altíssimo.

A importância da resposta orientada por inteligência

A análise pós-detecção permite:

✅ Identificar falhas e corrigi-las rapidamente

✅ Rastrear a origem do ataque

✅ Reduzir o tempo de exposição

✅ Impedir que o mesmo vetor seja reutilizado

E o mais importante: melhorar continuamente a postura de segurança da sua empresa.

Proteção vai além do alerta

Na Citis, atuamos com uma abordagem completa: monitoramento, detecção, análise e resposta. Porque proteger dados e infraestrutura vai muito além de receber notificações é preciso entender o que elas realmente significam e agir com agilidade.

Se você quer mais do que alertas, fale com a gente!

Por CITIS

No dia a dia das empresas, a tecnologia pode ser uma grande aliada, ou um obstáculo silencioso. Tudo depende de como ela é gerida. Você sente que a sua equipe de T.I. está sempre correndo atrás dos problemas em vez de antecipá-los? Então é hora de refletir: sua T.I. está realmente no controle, ou apenas improvisando para sobreviver.

O que você deve observar:

No controle:

Empresas que tratam a tecnologia como parte estratégica do negócio operam com:

- Gestão Estratégica de T.I.

A T.I. é vista como um ativo estratégico, com metas definidas e planos para o futuro.

- Padrões e Processos bem definidos

Existe uma infraestrutura com padrões técnicos, protocolos de segurança e processos de suporte bem definidos.

- Documentação organizada

A T.I. é documentada, com registros de configuração, problemas e soluções, facilitando a resolução de problemas futuros.

- Controle de Ativos

Há um inventário dos equipamentos, softwares e licenças, com controle sobre o uso e o ciclo de vida dos mesmos.

- Monitoramento constante e foco em segurança

A T.I. é monitorada para identificar problemas, com sistemas de segurança e backup que protegem os dados e os equipamentos.

Vivendo de improviso:

Por outro lado, muitas empresas ainda atuam de forma reativa, enfrentando:

- Soluções Ad Hoc (improvisadas)

Problemas de T.I. são resolvidos de forma individual, sem um padrão técnico ou histórico.

- Falta de Planejamento

Não há um planejamento para o futuro da T.I., com decisões tomadas de forma reativa.

- Informalidade nos processos

A comunicação entre os usuários e a T.I. é informal, com pouca documentação e registros.

- Riscos elevados de falhas ou ataques

A falta de controle aumenta o risco de segurança, perda de dados, interrupção do serviço e não conformidade com as leis e regulamentos.

- Custos ocultos que se acumulam

A T.I. no improviso pode gerar custos adicionais com suporte, reparos e falhas na segurança.

Esse tipo de gestão leva à perda de tempo, dinheiro e oportunidades.

Na CITIS, ajudamos empresas a saírem do modo emergencial e estruturarem uma T.I. preventiva, eficiente e alinhada ao crescimento do negócio.

Descubra como podemos transformar sua infraestrutura tecnológica em um verdadeiro diferencial competitivo.

Texto: Citis

Em 2025, os ataques cibernéticos a empresas continuam a se tornar mais sofisticados, e o meio mais utilizado por cibercriminosos para explorar vulnerabilidades é, sem dúvida, o phishing — mais especificamente, uma forma avançada conhecida como phishing de inteligência artificial (AI-driven phishing).

Com o aumento da IA, os atacantes agora conseguem criar campanhas de phishing mais personalizadas e convincentes, usando dados coletados de várias fontes online, como redes sociais, e-mails anteriores e até mesmo interações em plataformas de colaboração corporativa.

Além disso, ransomware segue sendo uma das ameaças mais prevalentes, mas agora com uma tendência crescente de ataques mais dirigidos e de “ransomware as a service” (RaaS), onde os criminosos alugam ferramentas de ransomware para outras pessoas, democratizando o ataque e permitindo uma gama ainda maior de ataques a empresas de todos os portes.

Esses ataques são facilitados por tecnologias emergentes como a computação em nuvem mal configurada, que permite aos cibercriminosos explorar brechas de segurança em sistemas mal protegidos, ou em softwares de uso comum que as empresas utilizam sem verificar a segurança deles com a devida profundidade.

Portanto, a combinação de técnicas de phishing com o uso de IA, junto com a persistente ameaça do ransomware e as falhas de segurança, configura um cenário preocupante para a segurança cibernética das empresas.

Texto: Citis

Por: João Lemes

O que é: O Load Balance (balanceamento de carga) no pfSense, é uma funcionalidade que permite distribuir o tráfego de rede entre dois ou mais links de internet, visando melhorar o desempenho geral da conexão da estrutura.

Como configurar:

1° Passo: Já acessando seu pfSense, vá em “System” e clique em “Routing”

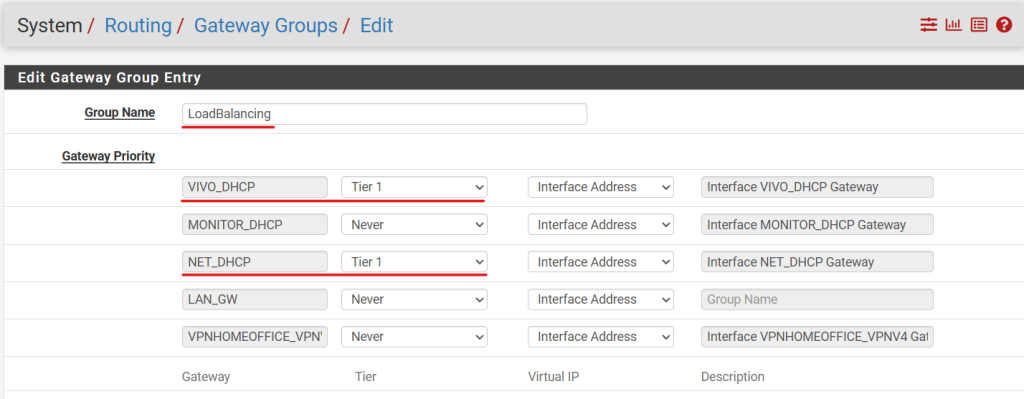

2° Passo: Levando em consideração que todos os seus Gateways estão configurados, na próxima tela vá em “Gateway Group” e clique em “Add”

3° Passo: Crie um “Group name”, logo abaixo verá os Gateways existentes, defina os gateways que correspondem ao seu link de internet como “Tier 1” e os gateways restantes defina-os como “Never”

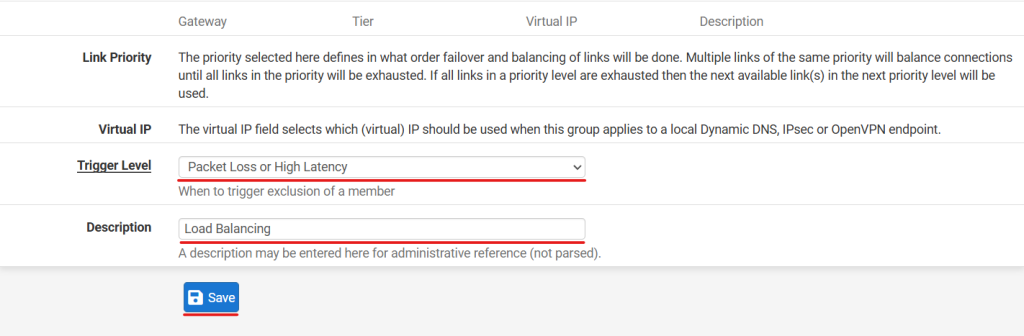

4° Passo: Logo abaixo em “Trigger Level” selecione a opção “Packet Loss or High Latency”, caso queira dê uma descrição para o mesmo e clique em “Save”

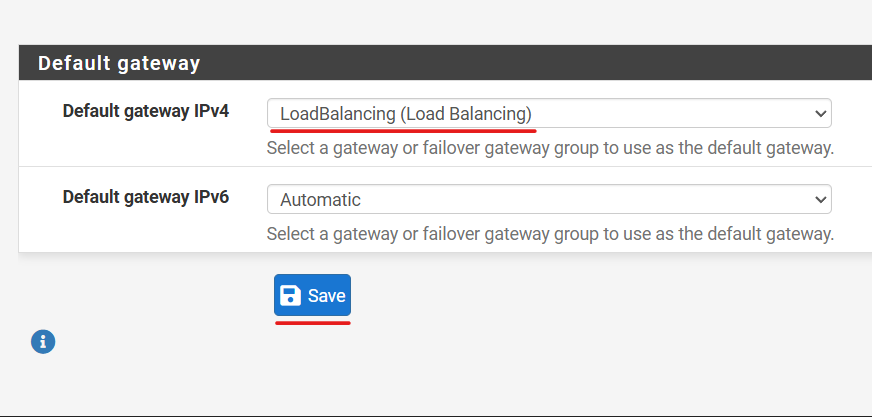

5° Passo: Após salvar as configurações anteriores retorne para“System>Routing> Gateways” conforme mostrado no 1° passo e em “Default gateway IPV4” selecione o grupo de gateway do Load Balance criado e clique em “Save”.

Esse recurso está disponível para nossos clientes.

- Se você já é nosso cliente e tem interesse em saber mais sobre essa funcionalidade ou implementar algo semelhante, pode abrir um chamado diretamente pelo nosso Helpdesk.

- Se ainda não é nosso cliente, entre em contato com nosso time comercial para entender como podemos apoiar o seu negócio com essa solução.

Teremos prazer em te ajudar.

Após o vazamento de mais de 25 mil chaves Pix em março, o Banco Central anunciou novas medidas para tornar o sistema mais seguro e dificultar a ação de golpistas. Mas, afinal, o que muda na prática e como você pode se proteger?

O Canaltech trouxe uma conversa importante sobre as novas regras do Pix e segurança digital no Brasil, com Marlon Tseng, CEO da Pagsmile, para entender os impactos dessas mudanças e os desafios da segurança financeira no Brasil.

Fraudes cada vez mais sofisticadas

Segundo Marlon, a popularização do Pix veio acompanhada de novos tipos de fraudes e algumas delas usam até ferramentas criadas para proteger o usuário. Um exemplo é o chamado Mecanismo Especial de Devolução (MED). Criado para corrigir transferências feitas por engano, ele tem sido explorado de forma maliciosa pelos golpistas.

“O criminoso faz uma transferência de R$ 100 para você e depois liga dizendo que foi um engano. Você confere o nome, acredita na história e devolve o dinheiro para outra conta indicada por ele. Ao mesmo tempo, ele aciona o banco e pede a devolução dos R$ 100 originais. Resultado: ele fica com os dois valores”, explica o CEO.

Esse tipo de fraude, que se aproveita da instantaneidade das transações, já movimentou milhões de reais em prejuízo. “Já vimos casos que somaram mais de R$ 13 milhões. É muito difícil rastrear porque o dinheiro circula rápido por várias contas”, diz Marlon.

O que muda com as novas regras do Pix?

Para conter esse tipo de golpe, o Banco Central passou a exigir verificação periódica da regularidade de CPFs e CNPJs usados para cadastrar chaves Pix. Agora, bancos e instituições de pagamento são obrigados a checar se os dados estão atualizados na Receita Federal.

Além disso, não será mais permitido alterar chaves como e-mail ou chaves aleatórias entre instituições. Se quiser usar essas chaves em outro banco, será necessário excluir e criar uma nova. A exceção fica por conta do número de celular, que continua com possibilidade de portabilidade por estar mais ligado à identidade da pessoa.

“A ideia é evitar que golpistas usem dados de empresas inativas ou de pessoas falecidas para aplicar golpes. Isso já aconteceu e é extremamente difícil de investigar depois”, alerta Marlon.

Como se proteger no dia a dia

Apesar dos avanços no sistema, boa parte dos golpes ainda acontece por meio de técnicas de engenharia social, quando o golpista manipula a vítima emocional ou psicologicamente para que ela não perceba pequenos detalhes, como uma chave Pix diferente ou um comportamento suspeito. Por isso, Marlon reforça algumas dicas básicas que podem evitar grandes prejuízos:

- Sempre verifique o CPF ou CNPJ do destinatário antes de transferir. Veja se ele realmente pertence à empresa ou pessoa com quem está negociando;

- Desconfie de promoções boas demais para ser verdade;

- Nunca faça uma transferência Pix a pedido de alguém que ligou ou mandou mensagem sem confirmação oficial. Peça sempre um e-mail formal com domínio verificado da empresa ou banco;

“Golpista é preguiçoso. Quando você começa a pedir mais informações, ele desiste e vai atrás de um alvo mais fácil”, afirma.

Brasil pode aprender com o exterior

Ao comparar o Brasil com outros países, o CEO da Pagsmile aponta que ainda temos um longo caminho em termos de educação financeira e cultura de prevenção. “Lá fora, isso é ensinado desde a escola. Aqui, falta conhecimento básico sobre o sistema bancário.”

Ele cita tecnologias como o 3DS (verificação adicional na hora da compra) e análises comportamentais em tempo real, como horário e localização da transação, já implementadas em outros mercados. “O desafio é encontrar o equilíbrio entre segurança e experiência do usuário”, diz.

Marlon também faz um alerta importante: no Brasil, muitas empresas ainda veem segurança como um gasto, não como investimento. “É como seguro: ninguém quer pagar até o dia que precisa. Precisamos de uma mudança cultural, tanto em empresas quanto entre usuários.”

O Pix continua sendo uma ferramenta poderosa para a vida financeira dos brasileiros, mas exige atenção e responsabilidade. Com as novas regras, a expectativa é que o sistema fique mais seguro e que os usuários também fiquem mais atentos.

Fonte: Canaltech

No ritmo acelerado dos negócios, é comum nos concentrarmos em resultados imediatos e deixar a tecnologia em segundo plano. Porém, garantir que a T.I. da sua empresa esteja alinhada aos objetivos do seu negócio é essencial para o crescimento sustentável e a continuidade das operações.

Aqui estão algumas perguntas que você deve se fazer para avaliar se a sua infraestrutura de tecnologia está realmente apoiando a sua empresa da maneira certa:

- O valor investido na T.I. está de acordo com os objetivos do meu negócio?

A tecnologia deve ser uma aliada estratégica. É importante revisar os investimentos em T.I. e garantir que eles realmente contribuam para os objetivos da empresa, seja para aumentar a produtividade, melhorar a experiência do cliente ou ampliar a segurança.2. A conectividade da empresa é estável e tem redundância para continuar funcionando caso ocorra uma indisponibilidade?

Em um cenário onde cada minuto de inatividade representa uma perda, garantir que sua infraestrutura de conectividade seja estável e tenha soluções de redundância é vital. Isso evita que problemas técnicos afetem o desempenho da empresa.3. Os ativos de rede estão sendo gerenciados de forma eficiente ou só atuamos quando surgem problemas?

A gestão preventiva é fundamental para a boa saúde dos sistemas de rede. A abordagem reativa, onde só se age quando há falhas, pode resultar em custos elevados e em impactos maiores no desempenho da empresa.4. O backup está sendo feito corretamente e está seguro e íntegro?

A segurança de dados é um dos pilares de qualquer operação. Verifique se o backup está sendo feito de maneira eficaz, com a devida segurança, e se os dados podem ser recuperados de forma íntegra e confiável, caso necessário.5. Os softwares Microsoft estão legalizados e atualizados?

Manter os softwares licenciados e atualizados é essencial para evitar problemas legais e vulnerabilidades de segurança.6. O meu negócio está protegido contra ataques cibernéticos?

Implemente medidas de segurança robustas, como firewalls, criptografia e treinamentos, para proteger sua empresa de ameaças digitais.

Avaliar e melhorar constantemente esses pontos ajuda a criar uma infraestrutura de T.I. robusta, preparada para atender às necessidades da sua empresa a longo prazo. A Tecnologia é uma aliada poderosa, mas quando utilizada de forma estratégica e bem gerenciada.

Não deixe que a tecnologia seja um obstáculo para o crescimento do seu negócio.

Fale conosco!

Em 2025, a IA evoluirá de uma ferramenta para trabalho e o lar para uma parte integrante de ambos.

Agentes de IA ajudarão a simplificar sua vida em casa e no trabalho. No cenário global, a IA nos ajudará a encontrar novas maneiras de superar alguns dos maiores desafios que enfrentamos, desde a crise climática até o acesso à saúde.

Esse progresso será impulsionado por avanços na capacidade da IA de lembrar mais e raciocinar melhor, entre outras inovações. E a Microsoft permanecerá comprometida em ajudar as pessoas a usar e a construir IA que seja segura e protegida.

“A IA já está tornando o impossível possível, e no último ano vimos um número significativo de pessoas e organizações passando da experimentação com IA para uma adoção mais significativa”, diz Chris Young, vice-presidente executivo de Desenvolvimento de Negócios, Estratégia e Empreendimentos da Microsoft. “Este é o início de uma transformação em larga escala de como essa tecnologia mudará cada parte de nossas vidas.”

Só no último ano, o uso de IA generativa saltou de 55% para 75% entre líderes empresariais e tomadores de decisão de IA. Novas ferramentas de IA trarão ainda mais potencial.

Quer saber o que está por vir? Aqui estão seis tendências de IA a serem observadas — e como a Microsoft inovará em cada uma delas — em 2025.

Os modelos de IA se tornarão mais capazes e úteis

No último ano, os modelos se tornaram mais rápidos e eficientes. Hoje, os “modelos de fronteira” de grande escala podem completar uma ampla gama de tarefas, desde escrever até codificar, e modelos altamente especializados podem ser adaptados para tarefas ou indústrias específicas.

Em 2025, os modelos farão mais — e farão ainda melhor.

Modelos com capacidades de raciocínio avançadas, como o OpenAI o1, já podem resolver problemas complexos com etapas lógicas semelhantes à forma como os humanos pensam antes de responder a perguntas difíceis. Essas capacidades continuarão a ser úteis em áreas como ciência, codificação, matemática, direito e medicina, permitindo que os modelos comparem contratos, gerem códigos e executem fluxos de trabalho multietapas.

Esses avanços serão importantes na inovação de modelos, mas também será importante o progresso na curadoria de dados e no pós-treinamento. Por exemplo, a família de pequenos modelos Phi da Microsoft mostrou que a curadoria de dados de alta qualidade pode melhorar o desempenho e o raciocínio do modelo.

E os modelos Orca e Orca 2 da Microsoft mostraram o poder dos dados sintéticos para o pós-treinamento de pequenos modelos de linguagem, fazendo com que esses modelos apresentassem níveis de desempenho anteriormente encontrados apenas em modelos de linguagem muito maiores e melhor desempenho em tarefas especializadas.

Tornar os modelos mais rápidos, melhores e mais especializados criará novas e úteis experiências de IA, incluindo com agentes em 2025.

“Pode haver sinergia entre como estamos treinando os modelos e como esses modelos estão alimentando os agentes em troca”, diz Ece Kamar, diretora administrativa do Laboratório de Fronteiras de IA da Microsoft. “E as pessoas agora terão mais oportunidades do que nunca de escolher ou construir modelos que atendam às suas necessidades.”

Os agentes mudarão a forma do trabalho

Trabalhadores de quase 70% das empresas da Fortune 500 já usam o Microsoft 365 Copilot para lidar com várias tarefas repetitivas e monótonas, como filtrar e-mails e fazer anotações durante reuniões no Teams. Em 2025, uma nova geração de agentes de IA fará mais — até mesmo lidar com certas tarefas em seu nome.

“Pense nos agentes como os aplicativos da era da IA”, diz Charles Lamanna, vice-presidente corporativo de Copilot para negócios e indústria. “Assim como usamos diferentes aplicativos para várias tarefas, os agentes começarão a transformar cada processo de negócios, revolucionando a maneira como trabalhamos e gerenciamos nossas organizações.”

Com avanços na memória, raciocínio e capacidades multimodais, os agentes lidarão com atribuições mais complexas com novas habilidades e maneiras de interagir.

As organizações podem reinventar processos como a criação de relatórios e tarefas de recursos humanos, como ajudar a resolver um problema com um novo laptop ou responder a perguntas sobre benefícios, liberando os funcionários para se concentrarem em trabalhos de maior valor. As empresas podem configurar vários agentes para alertar os gerentes da cadeia de suprimentos sobre interrupções de inventário, recomendar novos fornecedores e executar pedidos de vendas, lidando com os desafios diários para ajudar a manter as vendas em andamento.

E você pode criar e usar agentes independentemente de sua habilidade técnica. Qualquer pessoa pode criar um agente no Copilot Studio — sem necessidade de codificação — enquanto os desenvolvedores podem criar agentes mais sofisticados para orquestrar tarefas mais complexas no Azure AI Foundry.

Tudo isso lançará as bases para um futuro em que as organizações terão uma constelação de agentes — desde simples prompt-and-response até totalmente autônomos — que trabalharão de forma independente ou em conjunto em nome de indivíduos, grupos ou funções para executar e orquestrar processos.

Em meio a todo esse desenvolvimento de IA, a supervisão humana continuará sendo uma parte central da evolução dos agentes alimentados por IA, diz Kamar.

“Em 2025, muita conversa será sobre traçar os limites do que os agentes têm permissão para fazer e não fazer, e sempre ter supervisão humana”, diz Kamar.

Companheiros de IA apoiarão você em sua vida cotidiana

Fora do trabalho, espera-se que a IA torne partes da sua vida mais fáceis em 2025. Isso porque o Microsoft Copilot pode apoiá-lo ao longo do seu dia como seu companheiro de IA.

Isso significa que ele ajudará a simplificar e priorizar tarefas como a enxurrada diária de informações para liberar mais do seu tempo, sempre protegendo sua privacidade, dados e segurança.

À medida que o Copilot evolui no próximo ano, ele ajudará você a se manter mais conectado e terá novas capacidades.

O Copilot Daily, por exemplo, começará seu dia lendo um resumo das notícias e do clima relevantes em uma voz familiar.

Quando você optar pelo uso do Copilot Vision, ele poderá ver o que você vê online e conversar com você sobre isso, pois entenderá a página da web que você está visualizando, permitindo responder às suas perguntas e sugerir próximos passos.

O Copilot também ajudará você a tomar decisões. Ele poderá ajudar a mobiliar seu novo apartamento, procurando móveis que combinem e, em seguida, ajudar a pensar na melhor maneira de arrumar tudo para alcançar o feng shui.

E isso é só o começo. Nos próximos anos, as experiências de IA se tornarão cada vez mais precisas e ganharão melhor inteligência emocional para interações mais fluidas.

A IA se tornará mais eficiente em termos de recursos ao longo do tempo

Embora a IA precise de recursos como energia, soluções inovadoras estão ajudando com esse desafio. Mesmo com as cargas de trabalho de datacenters globais em 2020 sendo aproximadamente nove vezes o que eram em 2010, por exemplo, a demanda de eletricidade dos datacenters aumentou apenas 10%.

Isso é em parte porque a Microsoft está trabalhando sozinha e com outros, como AMD, Intel e NVIDIA, para tornar seu hardware mais eficiente, desde sua série de silício personalizado, Azure Maia e Cobalt, até sua unidade de dissipação de calor de resfriamento líquido projetada para resfriar eficientemente sistemas de IA em grande escala.

Nos próximos anos, novos centros de dados que suportam IA entrarão em operação e não consumirão água para resfriamento, e a empresa expandirá o uso de sistemas de resfriamento líquido supereficientes, como placas frias.

Tudo isso faz parte de um esforço mais amplo para tornar a infraestrutura em que a IA é construída mais eficiente e sustentável em 2025.

À medida que a Microsoft ajuda a construir uma infraestrutura de IA mais eficiente, ela continuará investindo e usando mais materiais de construção de baixo carbono, como aço quase zero carbono, alternativas ao concreto e madeira laminada cruzada.

A Microsoft também continuará investindo e utilizando fontes de energia sem carbono, como energia eólica, geotérmica, nuclear e solar. A empresa está fazendo investimentos a longo prazo para trazer mais eletricidade sem carbono para as redes onde opera e continua a defender a expansão de soluções de energia limpa em todo o mundo.

Isso é apenas uma parte da infraestrutura planejada da Microsoft que avançará seu objetivo de ser uma empresa negativa em carbono, positiva em água e zero resíduos até 2030, diz Mark Russinovich, diretor de tecnologia da Azure, vice-diretor de segurança da informação e technical fellow.

“Em 2025 e além, teremos uma visão cada vez mais holística de datacenters, energia e recursos, para que possamos maximizar a eficiência de toda a nossa infraestrutura”, diz Russinovich.

Mensuração e personalização serão as chaves para construir IA de forma responsável

A mensuração da IA é definir e avaliar riscos na IA, e é fundamental para construir IA de forma responsável. Um dos maiores desenvolvimentos neste próximo ano pode ser resumido em duas palavras: teste e personalização.

Se você pode medir riscos e ameaças, pode ajudar a abordar ou mitigar ambos. Isso significa, por exemplo, detectar e abordar conteúdo sem base, conhecido como “alucinações”, que são respostas imprecisas da IA.

Parte do trabalho contínuo da Microsoft para construir aplicações de IA seguras é desenvolver testes rigorosos e abrangentes, diz Sarah Bird, diretora de produto de IA Responsável da Microsoft. Além de avaliar ameaças internas, como alucinações, os testes se tornarão melhores em reconhecer ataques externos e cada vez mais sofisticados.

“Mesmo que os modelos se tornem mais seguros, precisamos melhorar o teste e a medição para enfrentar as piores ameaças que vemos — testes que representam um usuário adversário sofisticado e o que eles são capazes de fazer”, diz Bird. “Temos a base, e vamos continuar a iterar sobre ela no futuro.”

As pessoas também ganharão maior controle sobre como as aplicações de IA operam em suas organizações. Elas poderão personalizar aplicações que filtram conteúdo e estabelecer limites que se encaixam em seu trabalho. Uma empresa de jogos, por exemplo, poderá especificar quais tipos de conteúdo violento os funcionários que estão desenvolvendo jogos podem ver.

“O administrador pode alterar o controle do Microsoft 365 Copilot para dizer quais tipos de conteúdo são apropriados no ambiente de trabalho para que as pessoas possam fazer seus trabalhos”, diz Bird. “Controle e personalização são absolutamente o futuro.”

A IA acelerará descobertas científicas

A IA já está tendo um grande impacto ao redor do mundo, impulsionando avanços desde supercomputação até previsão do tempo. Está fomentando descobertas históricas em pesquisa científica e promete desbloquear novas capacidades nas ciências naturais, materiais sustentáveis, descoberta de medicamentos e saúde humana.

Em 2024, por exemplo, a Microsoft Research fez um avanço que permitirá aos pesquisadores explorar alguns dos problemas mais difíceis da ciência biomolecular do mundo, incluindo a descoberta de novos medicamentos que salvam vidas, com velocidade e precisão sem precedentes. Usando um sistema de simulação de proteínas impulsionado por IA, os pesquisadores encontraram uma nova maneira de simular dinâmicas biomoleculares. Esse método, chamado AI2BMD, pode ajudar os cientistas a resolver problemas anteriormente insolúveis e fomentar a pesquisa biomédica no design de proteínas, engenharia de enzimas e descoberta de medicamentos.

E o impacto da IA na ciência continuará a crescer.

Uma das coisas mais emocionantes a serem observadas em 2025 será como o uso da IA na pesquisa científica impulsionará o progresso na resolução de algumas das preocupações mais urgentes do mundo, diz Ashley Llorens, vice-presidente corporativo e diretor administrativo da Microsoft Research.

“Começaremos a ver essas ferramentas tendo um impacto mensurável na produtividade das pessoas e instituições que estão trabalhando nesses enormes problemas, como o design de materiais sustentáveis e aceleração do desenvolvimento de medicamentos que salvam vidas”, diz Llorens.

Em 2025, uma tendência é certa: a IA continuará a impulsionar a inovação e desbloquear novos potenciais para pessoas e organizações ao redor do mundo.

Fonte: Microsoft

Com o crescimento do uso de serviços em nuvem, é essencial monitorar e gerenciar os custos para evitar desperdícios e otimizar investimentos.

Você pode acessar a página de gerenciamento de custos do portal do Azure para acompanhar seu uso dos serviços do Azure. Configure alertas de custo e encontre ferramentas de gerenciamento de custos para otimizar seus gastos.

Mais maneiras de gerenciar seus gastos com a nuvem

- Estime seus custos mensais configurando seus cenários na Calculadora de preços do Azure.

- Configure alertas de custos para saber quando o uso do serviço alcançar o limite definido.

- Verifique sua Pontuação do Assistente do Azure para obter recomendações de otimização personalizadas.

Cursos e documentações populares de gerenciamento de custos

- Comece rapidamente com uma visão geral das ferramentas de Gerenciamento de Custos da Microsoft.

- Mantenha os custos baixos e entenda suas tendências de gastos com tutoriais sobre como analisar custos e criar orçamentos.

- Encontre ferramentas úteis para entender, relatar e analisar seus custos.

Saiba como projetar uma arquitetura econômica e baseada em nuvem.

Fonte: Microsoft