Eu preciso usar antivírus mesmo navegando com cuidado?

Com certeza. Entenda que mesmo que você navegue na internet de maneira consciente e cautelosa, dispensar o uso do antivírus não é uma boa ideia. O cibercrime continua crescendo a todo vapor e as vulnerabilidades nos sistemas operacionais são cada vez mais exploradas pelos cibercriminosos. E os golpes são cada vez mais bem arquitetados.

Noticias é o que não faltam sobre ataques, invasões e as suas consequências por falhas na segurança de dados.

Usar o antivírus grátis é uma boa?

Veja bem, um erro comum entre as pequenas e medias empresas é fazer o uso do antivírus grátis. Novamente com intuito de reduzir custos, ou por acreditar que a performance da versão de antivírus grátis e a versão paga sejam as mesmas.

Os antivírus pagos contam com um sistema robusto e preparado para manter a segurança, evitando os diversos tipos de ataques. Por meio desta opção é possível receber atualizações automáticas, detectar processos estranhos que estão rodando em segundo plano, suporte técnico e muito mais.

Enquanto o antivírus gratuito oferece somente a proteção básica.

Não recomendamos esta opção para empresas, pois ele não oferece proteção necessária para os dados sensíveis que são manuseados a todo tempo e por várias pessoas dentro de uma organização.

Então eu devo pagar por um antivírus?

Bom, só quem já sofreu algum tipo de ataque e teve perdas financeiras, sabe bem o preço que pagou. Sem dúvida, se você é do tipo que se preocupa com a segurança da informação da sua empresa, como dados de clientes e funcionários, realiza transações financeiras, é melhor fazer o uso de uma solução que ofereça várias tecnologias de detecção.

Ah, se a sua preocupação é muito além com a segurança e acha que dois antivírus te protegem ainda mais, não se engane. O uso de dois antivírus pode acontecer falhas nos programas, reduzir desempenho da máquina e ocorrer vários outros problemas.

Lembrando que, o antivírus não é a única solução a ser implementada, mas uma importante solução na camada de segurança para o seu negócio.

Precisa de orientação para escolher o antivírus ideal para a sua empresa? FALE CONOSCO, podemos te ajudar.

Imagem: Canaltech

É a primeira vez que a Black Friday vai ocorrer com a Lei de Geral de Proteção de Dados (LGPD) em vigor. As lojas precisam ter muita atenção em relação às regras da lei, pois as multas podem chegar a 2% do faturamento da empresa.

Para Sylvio Sobreira, CEO da SVX Corporate, é imprescindível que os lojistas ampliem os investimentos em segurança de dados para oferecer mais tranquilidade aos clientes. “Esse é um processo minucioso e que exige um tempo de implementação. É preciso validar a preocupação com a segurança de dados perante o consumidor, fazer uma auditoria e adquirir ferramentas que detectem vulnerabilidades no sistema, entre outros.”

Nesse cenário, Sobreira destaca cinco dicas para que as empresas evitem perdas financeiras, danos à imagem ou outras situações ainda mais graves. Acompanhe!

Uso indevido da identidade visual do e-commerce

É essencial que a companhia monitore o uso indevido de sua marca online (em sites e redes sociais). “Os selos de autenticidade e conformidade do portal, como o Confiaweb, da CyberExperts, são alternativas para certificar que a página é autêntica”, ensina Sobreira.

Uso indevido de dados pessoais para compras

Em compras na internet, é comum que sejam solicitados documentos e dados pessoais para cadastro. Para evitar que criminosos tenham acesso a essas informações, é importante ter um sistema antifraude para revisar a integridade dos dados usados, como na tentativa de registrar cadastros duplicados.

Cancelamentos do tipo chargeback

Diversas situações podem levar ao chargeback. Uma delas é quando o cliente percebe o lançamento de uma compra que ele não fez na fatura de cartão. Por isso, a prevenção e o combate a fraudes precisam estar sempre entre as prioridades. “Para minimizar os riscos, é fundamental ter o auxílio de especialistas que possam entender o contexto de cada situação, mapear detalhadamente a ação de fraudadores e descobrir lacunas no sistema.”

Autenticação ineficiente

Aplicar criptografia de ponta a ponta e oferece suporte a clientes que relatarem incidentes com seus dados são práticas fundamentais, que devem ser adotadas pelas empresas.

Transparência sobre as práticas

As empresas devem deixar claro quais dados, para qual a finalidade, se haverá compartilhamento e por quanto tempo as informações serão retidas. O cliente deve, ainda, ser informado sobre a política de privacidade da loja. Dessa maneira, ele saberá se uma abordagem da empresa é um comunicado oficial ou uma tentativa de fraude. Ter um programa de privacidade e proteção de dados estabelecido assegura mais confiança aos consumidores.

Filmes e programas de TV têm sido uma grande fonte de conforto para muitos nestes tempos de COVID, e o número de novos programas no Netflix, Amazon Prime e similares disparou. Mas, ao pesquisar o megassucesso mais recente, não negligencie as medidas básicas de segurança ou você poderá descobrir que outra pessoa está aproveitando às suas custas – ou pior, que o dinheiro em sua conta bancária evaporou.

É mais divertido refletir sobre o que assistir a seguir do que vasculhar as configurações de segurança, mas os invasores estão prontos e esperando para desviar suas informações pessoais e de pagamento.

Isca para Phishing

Os serviços de streaming oferecem uma variedade de planos de pagamento, mas geralmente todos envolvem a inserção do cartão de crédito para cobrança. E onde há detalhes do cartão, há phishing. Além do mais, novatos e titulares de contas experientes podem se deparar com diferentes formas de isca. Coletamos alguns exemplos de usuários que concordaram em compartilhar informações sobre ameaças.

“Assine agora!”

Para assinar um serviço de streaming, você precisa de um endereço de e-mail válido; e para pagar, você precisa de alguma forma de pagamento online, como cartão de crédito ou conta do PayPal. (Se você planeja assistir à Apple TV, também precisará de um ID da Apple.)

Para a surpresa de ninguém, os cibercriminosos criaram páginas de assinaturas falsas para coletar todos essas informações de uma só vez. Armados com seus dados, eles podem sacar ou gastar seu dinheiro imediatamente e seu endereço de e-mail deve ser útil para ataques futuros.

No exemplo abaixo, o site falso não é muito convincente. Você consegue identificar os sinais de phishing?

Página falsa de assinatura da Netflix

“Atualizar dados”

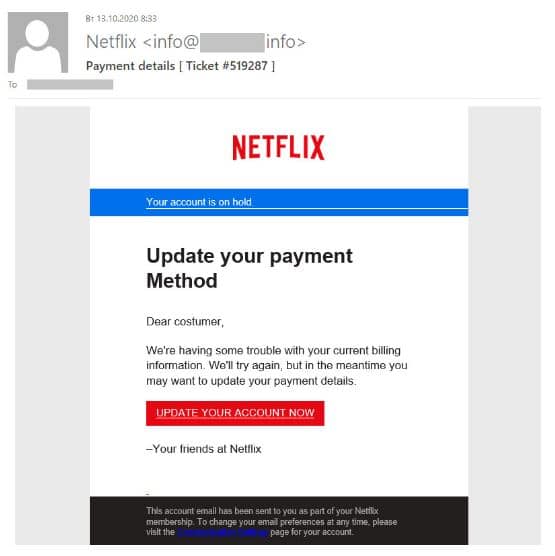

Se você já tem uma assinatura paga, os invasores ameaçarão bloqueá-la, presumindo, logicamente, que você a valoriza. Aqui está um e-mail de “amigos da Netflix”, dizendo ao destinatário para atualizar ou confirmar os detalhes de pagamento ou eles encerrarão a conta. E inclui um grande botão vermelho. Não se apresse em clicar nisso – lembra-se do que acontece nos filmes quando eles pressionam o grande botão vermelho?

“Caro cliente, atualize a sua conta”

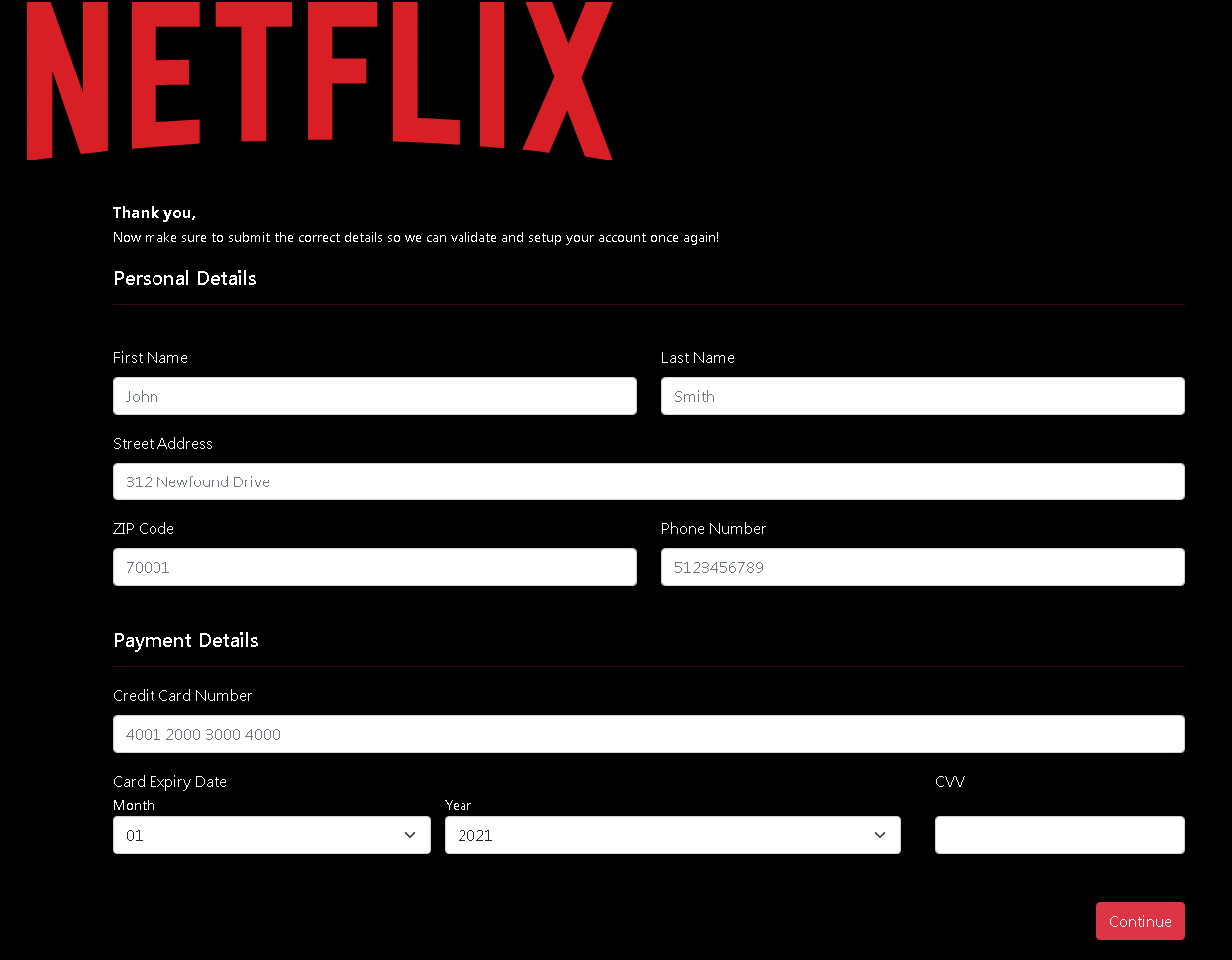

O link leva você a uma página de confirmação de pagamento.

Agora, muitas mensagens de phishing contêm erros óbvios, como abordar “cilentes”, mas assumem a forma abaixo como um exemplo que realmente parece plausível. Não tem erros ortográficos ou elementos de design estranhos, mas o usuário desatento que cair nele pode perder dinheiro de sua conta bancária.

O site falso da Netflix solicita a inserção de dados pessoais e bancários, supostamente para reativação da conta

O site falso da Netflix solicita a inserção de dados pessoais e bancários, supostamente para reativação da conta

Um lançamento perigoso

No exemplo abaixo, os cibercriminosos usaram programas populares para atrair fãs que não tinham assinaturas, oferecendo a eles a oportunidade de assistir aos programas no site falso.

Esta página não oficial convida os fãs a assistir ou baixar The Mandalorian

Como um teaser, eles mostram um clipe curto, que às vezes tentam fazer passar por um episódio novo não exibido. Na maioria das vezes, ele é cortado de trailers que há muito tempo são de domínio público. Vítimas intrigadas são então solicitadas a comprar uma assinatura de baixo custo para continuar assistindo. O que se segue é um cenário clássico: todos os detalhes de pagamento que os usuários inserem vão direto para os bandidos, e o episódio nunca antes visto permanece assim.

Não é mais sua conta

Os cibercriminosos estão interessados ??em mais do que detalhes de contas bancárias; credenciais de conta para serviços de streaming também são importantes. Como contas sequestradas com assinaturas pagas são colocadas à venda na dark web, você pode fazer login um dia e descobrir que outra pessoa já está lá.

Afinal, dependendo do seu plano Netflix, você pode transmitir em 1 até 4 dispositivos simultaneamente, e os cibercriminosos podem vender suas credenciais de login para qualquer número de streamers. Isso significa que você pode ter que esperar na fila até que algum estranho decida sair.

Esta página de login falsa do Netflix se parece com a real

Esta página de login falsa do Netflix se parece com a real

E não é só isso: muitas pessoas usam a mesma senha para contas diferentes, e os bancos de dados de senhas roubadas dificilmente morrem. Se a senha for a mesma em todos os lugares, a vítima só precisa inseri-la em uma página de phishing uma vez.

Compre uma assinatura para você, não para cibercriminosos

Os cibercriminosos enganam os amantes de filmes e programas de TV de maneiras diferentes. Alguns de seus artifícios são fáceis de detectar, outros nem tanto. Seguindo regras simples de segurança digital, você pode proteger seus dados não apenas em cinemas online, mas também em outros lugares.

- Não clique em links em e-mails, mesmo que a mensagem pareça ser de um serviço real de streaming (ou qualquer outro); sempre acesse o site oficial digitando o endereço manualmente ou pelo aplicativo;

- Não confie em nenhuma pessoa ou site que prometa visualizações de filmes ou programas antes da estreia oficial;

- Preste atenção às bandeiras vermelhas que alertam sobre e-mails de phishing ou sites falsos;

- Fique alerta e leia mais sobre golpes e esquemas de phishing para saber como detectar quais e-mails e sites são confiáveis ??e quais você deve evitar;

- Use senhas diferentes para todas as contas que você valoriza e use um gerenciador de senhas para lembrá-las para você;

- Use uma solução de segurança confiável que identifica anexos maliciosos e bloqueia sites de phishing.

Uma nova categoria de ransomware, chamada de Memento, é capaz de bloquear arquivos com senha caso seja impedido de aplicar criptografia aos dados comprometidos. A praga surge como mais uma maneira de os golpistas burlarem sistemas de proteção contra ataques de sequestro digital, adotando um novo método de captura de informações e exigindo até US$ 1 milhão em criptomoedas como resgate.

O alerta sobre os novos ataques foi feito pelos especialistas da Sophos, que indicam uma operação que começou em maio deste ano. Os criminosos passaram mais de cinco meses infiltrados na rede de uma vítima, se movimentando lateralmente e reconhecendo a infraestrutura de um servidor de forma a obter credenciais de contas e configurar conexões remotas; o travamento dos dados em si ocorreu ao final de outubro.

O formato chega a ser simples, com a praga desenvolvida em Python executando o WinRAR, em sua versão gratuita, para criptografar arquivos com senha, enquanto os originais foram excluídos remotamente. O pedido de resgate não foi atendido pela companhia, cujo nome não foi divulgado, mas foi capaz de recuperar seus dados sem precisar entrar em contato com os criminosos.

O relatório divulgado pela Sophos traz mais detalhes sobre o ataque, que foi possível a partir de uma falha no sistema vSphere, da VMWare. A brecha foi aproveitada não somente pelos criminosos responsáveis pelo Memento, mas também por dois outros atacantes que implantaram mineradores de criptomoedas nos servidores vulneráveis; no segundo caso, foram duas instalações diferentes, primeiro em setembro e depois em outubro, quando o anterior foi detectado.

“Os criminosos vasculham constantemente a internet em busca de pontos de entrada e não esperam na fila quando os encontram. Já vimos casos como esse diversas vezes”, comenta Sean Gallagher, pesquisador sênior de ameaças da Sophos. Segundo ele, neste caso, as intrusões por diferentes atacantes aumentaram o tempo de recuperação, bem como a detecção dos autores.

O motivo por trás dos ataques foi a falta de atualização, já que em todos os casos, uma correção para a vulnerabilidade já estava disponível quando ela foi utilizada. “Quando as vulnerabilidades se tornam públicas e não são corrigidas, os criminosos as exploram rapidamente”, completa o pesquisador, indicando a necessidade de atualizações rápidas, principalmente no caso de falhas críticas, para que as corporações não se tornem alvo de múltiplos grupos de ataque simultaneamente.

Mudança de planos

A descoberta do Memento também trouxe consigo a ideia de que os atacantes foram capazes de mudar o caminho da exploração de forma dinâmica, durante a realização do ataque. De acordo com a Sophos, após utilizarem diferentes ferramentas de movimento lateral e reconhecimento, a aplicação de criptografia foi bloqueada por sistemas de segurança. Daí veio o uso do WinRAR, criando arquivos protegidos por uma senha.

“Os invasores aproveitam oportunidades quando as encontram e mudam de tática instantaneamente quando cometem erros. Caso consigam penetrar a rede de um alvo, não vão querer sair de mãos vazias”, completa Gallagher. Segundo ele, casos desse tipo reforçam a necessidade de uma proteção em profundidade, capaz de detectar o ransomware e suas tentativas de criptografia, mas também outras atividades inesperadas na rede.

Investir em sistemas de monitoramento e alertas a administradores, por exemplo, é um passo importante nessa estratégia, junto com a configuração adequada de plataformas de proteção. Tais elementos caminham lado a lado de boas práticas como o uso de senhas fortes, autenticação em múltiplo fator e a instalação de atualizações, assim como a realização de backups para garantir recuperação em caso de comprometimento.

Por fim, a Sophos indica o uso de sistemas de segmentação, que possam isolar porções comprometidas da rede e evitar movimentação lateral, assim como auditorias e inventários que permitam manter o controle dos acessos e dispositivos conectados. Iniciativas de confiança zero também ajudam a manter os sistemas sempre protegidos.

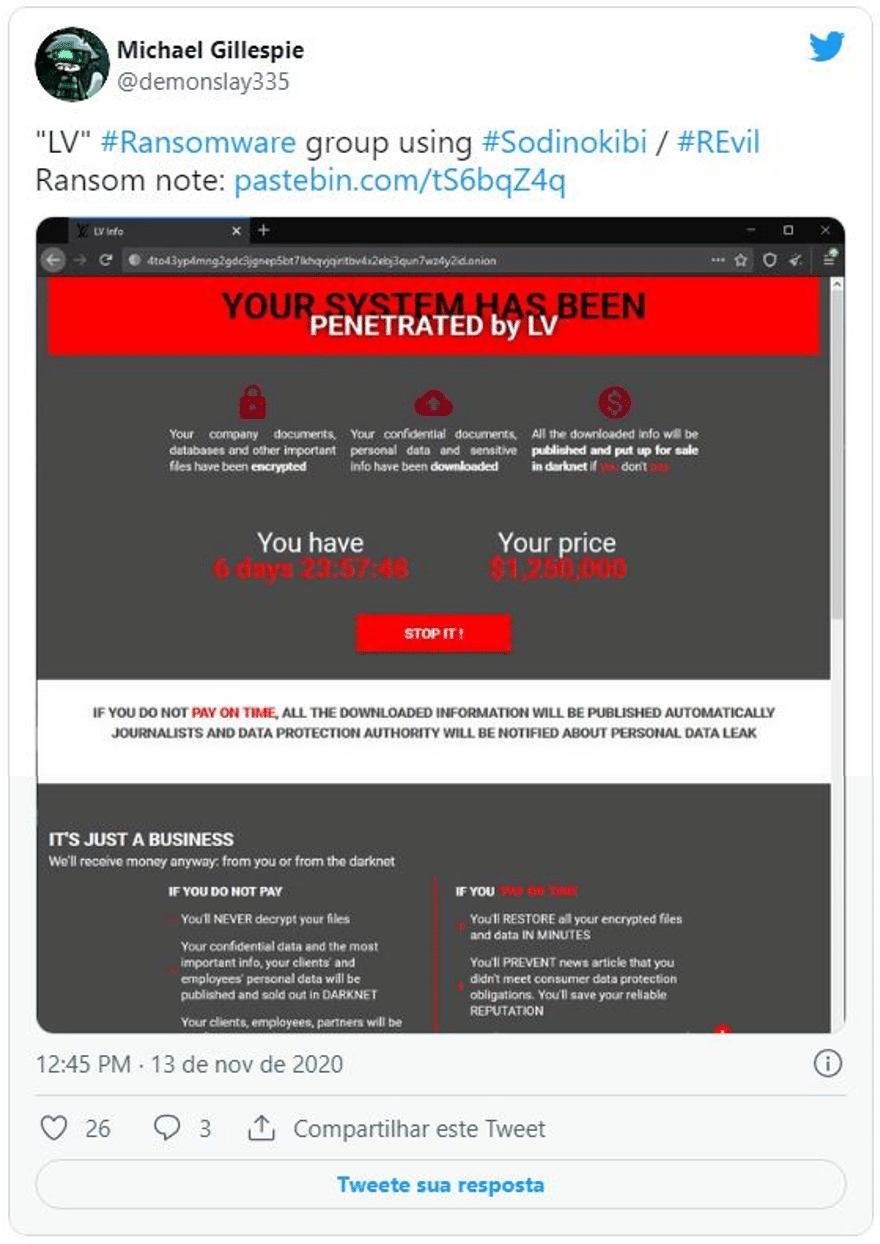

E o crime virtual continua em alta. A empresa brasileira Docol, localizada em Joinville,no estado de Santa Catarina, aparentemente teve um volume de 1,5 terabytes de dados sensíveis roubados pelo ransomware LV, operado pelo grupo de criminosos Gold NorthField.

A informação vem dos próprios criminosos em seu site de vazamentos, localizado na dark web, na manhã da terça-feira (17), e afirma que as informações já estão publicadas na internet, embora não disponibilize nenhum link para elas.

A mensagem, além de indicar o número de funcionários da empresa e o faturamento da companhia em dólares, o grupo criminoso afirma que os dados roubados estão relacionados a finanças, contabilidade, bancos, seguros, havendo ainda informações de clientes da Docol e seus e-mails.

No fim do aviso, uma ameaça:

Se a empresa não entrar em contato conosco nas próximas 72 horas, o incidente aparecerá em um blog público lido por todo mundo. Além disso, todos os dados serão disponibilizados para download na página em questão.

O Canaltech entrou em contato com a assessoria de imprensa da Docol para saber mais detalhes e um posicionamento, e, assim que responderem, atualizaremos a matéria.

O grupo ransomware responsável pelo ataque na Docol

Em operação desde pelo menos outubro de 2020, o grupo Gold NorthField utiliza uma versão modificada do agente de sequestro virtual (ransomware) do REvil, ameaça bem conhecida no setor de segurança, em seus ataques. A partir das alterações, a gangue batizou a sua versão da ameaça de ransomware LV.

O grupo de criminosos também opera pelo menos dois sites de vazamento e múltiplas plataformas de pagamento baseados em Tor na dark web, que, embora usem geralmente o mesmo formato de operação, são sempre usados por uma única vítima por vez.

Fonte: CisoAdvisor, SecureWorks

Uma loja da franquia Cacau Show, localizada em Ponte Nova, Minas Gerais, foi condenada a pagar uma indenização de R$ 5 mil após divulgar em seu site oficial o número do telefone particular de uma funcionária como se fosse da loja.

A decisão foi da Vara do Trabalho de Ponte Nova, onde o caso ocorreu, e foi publicada em 10 de novembro. O juiz convocado, Ricardo Marcelo Silva, atuou como relator, e afirmou que a funcionária foi prejudicada. “Apesar de não ser possível identificar a trabalhadora apenas pelo número informado, seria possível identificá-la assim que o cliente entrasse em contato com ela, invadindo sua privacidade”, diz a decisão.

No processo, a vítima alega que recebeu ligações de clientes às 4h da manhã. A ex-funcionária deu entrada na ação trabalhista em 2020, que tramitou no Tribunal Regional do Trabalho de Minas Gerais até novembro deste ano. Segundo as provas apresentadas durante o processo, foi constatado que a inserção do número de telefone privado no site da loja foi realizado entre março e outubro de 2020.

LGPD e Constituição usados na condenação

De acordo com o relator do processo, foi considerado que a divulgação do dado pessoal da empregada desrespeitou a Lei Geral de Proteção de Dados (LGPD), que entrou em vigor em sua totalidade em primeiro de agosto deste ano. A LGPD tem por objetivo assegurar o direito à privacidade e à proteção de dados pessoais dos usuários, através de práticas transparentes e seguras, para garantir seus direitos fundamentais

O juiz também considerou que o artigo 5º da Constituição da República, que diz que “são invioláveis a intimidade, a vida privada, a honra e a imagem das pessoas, assegurado o direito a indenização pelo dano material ou moral decorrente de sua violação”, não foi respeitado pela loja. Com isso, a franqueada da Cacau Show foi condenada em decisão unânime pela Nona Turma do TRT de Minas, a indenizar em R$ 5 mil a ex-funcionária.

O Canaltech entrou em contato com o grupo Cacau Show para saber um posicionamento sobre o assunto, e assim que tivermos uma resposta atualizaremos esta matéria.

A aproximação da Black Friday está substituindo a pandemia da covid-19 como isca para ataques cibernéticos. É o que mostra um levantamento da Check Point Software Technologies, que apontou um aumento de 178% na detecção de sites fraudulentos focados na temporada de descontos, com 5,3 mil páginas falsas sendo detectadas, em média, a cada semana.

Os números são internacionais e mostram um crescimento acelerado, motivado, principalmente, pela adoção cada vez maior das compras online neste período pós-vacinação. Na aproximação da temporada de descontos, com a Black Friday e a Cyber Monday sendo as duas principais datas, quase triplicou o número de tentativas de fraude, com o maior total detectado desde o começo de 2021.

O foco, como sempre, está no uso de grandes marcas como caminho para induzir as vítimas a entregarem dados ou realizarem cadastros. O levantamento da Check Point mostra, por exemplo, um e-mail falso de cancelamento de conta da Amazon, focado em usuários japoneses, e indicando a tomada de atitudes para que o perfil possa ser utilizado durante o período de preços em baixa. Como normalmente acontece, o domínio falso, mas semelhante ao oficial, leva a uma página fraudulenta, que simula a tela de login da varejista.

A marca de luxo Michael Kors também apareceu entre as detecções feitas pela Check Point, com e-mails e mensagens de texto prometendo desconto de até 85% nas bolsas da grife durante o período de Black Friday. A falsa oferta acompanha um link que leva o usuário a uma página falsa, que simula a face de e-commerce da empresa e pretende coletar dados pessoais e bancários das vítimas.

“A estratégia [dos golpistas] é capitalizar sobre a ansiedade do consumidor por meio de ofertas ‘boas demais para serem verdade’. As técnicas de engenharia social são projetadas para tirar vantagem da natureza humana, uma vez que é mais provável cometer um erro quando as coisas são feitas às pressas”, explica Omer Dembinsky, gerente de Inteligência de Dados da Check Point Software Technologies.

A atenção ao clique e aos descontos mirabolantes é a principal medida de segurança para evitar cair em fraudes desse tipo. O olho deve ser mantido aberto a domínios que sejam semelhantes aos oficiais, mas não iguais, bem como a ausência de conexões seguras, indicadas por um cadeado ao lado do endereço do site. Erros de ortografia ou escrita nos e-mails e mensagens, bem como indicadores de compartilhamento em massa nos apps, também são indicadores de possíveis golpes.

O ideal é não clicar ou baixar softwares que venham por tais meios, a não ser que o usuário tenha certeza absoluta sobre a veracidade da mensagem. Manter sistemas operacionais e softwares atualizados também ajuda a evitar golpes mais comuns, enquanto ferramentas de segurança que possuam proteção contra phishing podem indicar sites fraudulentos ou potencialmente perigosos no momento do acesso.

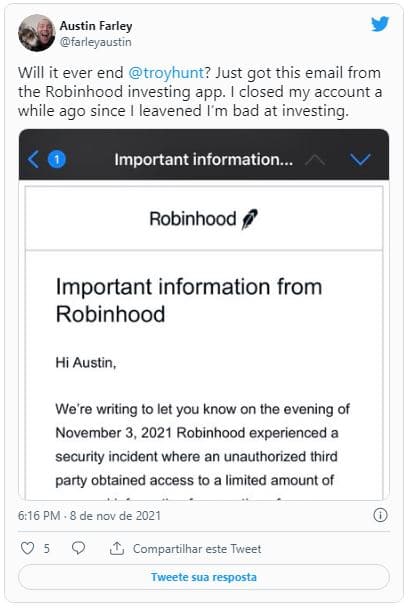

Um atacante obteve acesso a alguns dos sistemas de suporte ao cliente do app de investimentos Robinhood e roubou dados pessoais de cerca de um terço da base de clientes.

A Robinhood, plataforma de investimentos, revelou que sofreu um vazamento de dados no último dia 3 de novembro que afetou cerca de 7 milhões de seus clientes.

“Um terceiro não autorizado obteve acesso a uma quantidade limitada de informações pessoais de uma parte de nossos clientes. Com base em nossa investigação, o ataque foi contido e acreditamos que nenhum número de Seguro Social, contas bancárias ou cartão de débito foram expostos e que não houve perdas financeiras para nenhum cliente como resultado do incidente”, explicou a Robinhood.

A empresa descobriu que um cibercriminoso obteve acesso a vários de seus sistemas de atendimento ao cliente através de técnicas de engenharia social durante uma ligação telefônica com um representante da área de suporte. Dessa forma, o atacante obteve os endereços de e-mail de aproximadamente cinco milhões de usuários e os nomes completos de outro grupo de cerca de dois milhões de clientes.

Além disso, mais de 300 clientes foram afetados pela exposição de seus nomes, datas de nascimento e códigos postais. A financeira também admitiu que um grupo de 10 clientes tiveram outros dados de suas contas acessados pelo atacante. No entanto, a empresa não forneceu mais informações sobre esse assunto. A Robinhood, que tem mais de 22 milhões de clientes, está notificando os usuários que foram afetados pelo incidente.

O aplicativo de investimentos conseguiu bloquear a intrusão, o que não agradou ao atacante, que tentou extorquir dinheiro da Robinhood exigindo que a empresa pagasse após o bloqueio do ataque. As autoridades foram informadas e a empresa está investigando o caso.

“Como uma empresa que prioriza a segurança, temos o dever de ser transparentes com nossos clientes e agir com integridade. Após a devida revisão, informar toda a comunidade da Robinhood sobre este incidente agora é a coisa certa a fazer”, disse o diretor de segurança da Robinhood, Caleb Sima.

Por que devo me preocupar com vazamentos de dados?

As informações obtidas a partir desses tipos de vazamentos dados podem ser uma mina de ouro para os cibercriminosos, já que podem ser usadas para cometer roubo de identidade e outros tipos de golpes. Os dados também podem ser vendidos na dark web, onde tais informações pessoais podem ser de grande valor para os criminosos.