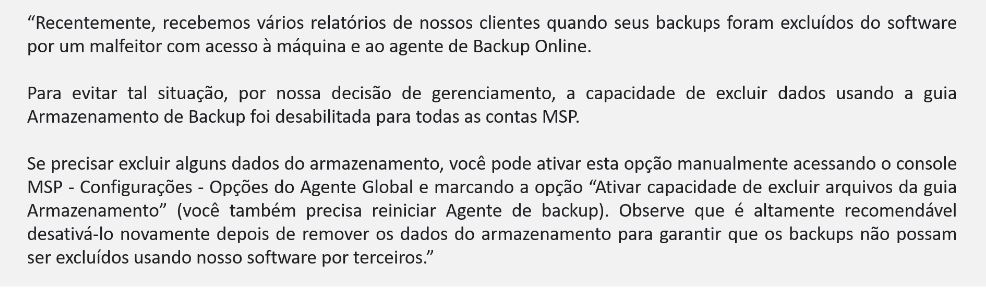

AVISO IMPORTANTE:

![]()

Informação replicada da própria empresa responsável pelo software.

Muito provavelmente, você conseguiu encontrar este conteúdo acessando a internet por meio de um computador, tablet ou celular, correto? É provável também que você não se imagina vivendo sem tecnologia.

Pois bem, ainda assim, tem quem acredita que a tecnologia é para beneficiar apenas grandes empresas, ou que investir em tecnologia é um custo desnecessário. Hoje, vivemos um momento de contato extremo com a tecnologia

Portanto, empresas de qualquer tamanho que buscam vantagem competitiva no mercado, podem e devem adotar novas tecnologias.

Diante das dificuldades enfrentadas já há algum tempo com a pandemia, podemos afirmar com toda certeza que a tecnologia provou ser mais que necessária em nossas vidas. É uma poderosa ferramenta, capaz de impulsionar o crescimento da empresa. E graças a ela, muitas pessoas conseguiram exercer as suas atividades de casa durante a crise ou até mesmo optaram por continuar com o modelo de trabalho que deu certo, o home office.

Felizmente, durante a crise, algumas empresas conseguiram fazer esse rápido investimento e acelerar suas estratégias de transformação digital. Infelizmente outras empresas não conseguiram e acabaram por encerrar as suas atividades.

Então, não espere para começar a investir no seu negócio, pois investir em soluções tecnológicas deixou de ser um luxo há muito tempo e se tornou necessidade de sobrevivência. Com a rapidez que as coisas estão evoluindo a busca por inovação deve ser constante. Lembrando que não é possível se destacar no mercado sem inovar.

Razões pela qual você deve investir em tecnologia na sua empresa:

- Promover redução de custos

- Melhorar a comunicação interna

- Aumento da produtividade

- Automatização dos processos

- Melhor controle e monitoramento das atividades

- Valorização da imagem

- Vantagem competitiva

A tecnologia pode ser uma grande aposta para gerar um melhor desempenho de um estabelecimento, tendo em vista que através dela, é possível garantir praticidade e produtividade de maneira eficaz para todo e qualquer setor que faça parte da empresa.

Fale conosco, podemos te ajudar a definir as melhores estratégias e melhor aproveitamentos dos recursos.

Não fique para trás, avance junto com o mundo!

A Black Friday 2021 está chegando, deixando boa parte da população ansiosa para adquirir produtos com preços melhores e varejistas empolgados com o significativo aumento das vendas. Porém, é necessário ter em mente que em uma época com tanta movimentação financeira, golpistas sempre estarão a espreita, aguardando uma oportunidade para roubar dinheiro

Golpes por SMS, sites de lojas falsas se passando por varejistas renomados, golpes de phishing e engenharia social para obtenção de dados, todos são exemplos de crimes com maior incidência durante o final do ano, com a Black Friday e o Natal. A existência deles podem realmente assustar, mas existem formas de a população se prevenir para evitar se tornarem vítimas de possíveis golpes. Para Carlos Eduardo Juliani, professor do curso de CST em Análise e Desenvolvimento de Sistemas da Universidade de Cuiabá (Unic), em pronunciamento para o site Livre, o processo começa quando os usuários estão prestando atenção nas transações.

Porém, é necessário saber no que prestar atenção. Por isso, confira a seguir 16 dicas para melhor aproveitar as ofertas de fim de ano com segurança, com dados da FEBRABAN; e como você deve ficar mais atento para evitar golpes.

- Verifique se o site é confiável, e não uma loja falsa. Muitos sites podem usar o mesmo visual, mas ter uma pequena alteração no endereço, o que indica a tentativa de fraude;

- Dê preferência a sites conhecidos. Verifique a reputação de sites não conhecidos, lendo comentários de clientes que já utilizaram as plataformas

- Dê preferência ao cartão de crédito no pagamento, em especial os virtuais, já que ele tem a opção do estorno. Também suspeite se o único pagamento disponível for Pix;

- Verifique a reputação da loja;

- Redes sem fio gratuitas, comuns em espaços públicos, são boas para pesquisas, mas perigosas para transferências ou pagamentos, pois seus dados podem ser roubados;

- Sempre confira o valor na maquininha de cartão antes de digitar a sua senha

- Desconfie de promoções com preços muito baixos;

- Se for pagar a compra com boleto, confira quem é a empresa beneficiária que aparece no momento do pagamento do boleto, no aplicativo ou site do banco. Se o nome for diferente da marca ou empresa onde a compra foi feita, a transação não deve ser concluída

- Desconfie de sites com design muito simples, antiquado e difícil de navegar;

- Acesse os sites em modo anônimo, para que o navegador não registre localmente os dados referente às atividades realizadas no seu computador ou celular. Isso significa que não ficarão registradas as informações sobre downloads, cookies, login e senha, além de dados preenchidos em formulários;

- Não clique em links desconhecidos. Desconfie das promoções cujos preços sejam muito menores que o valor real do produto, pois criminosos se utilizam da empolgação dos consumidores em fazer um grande negócio para coletar informações e aplicar golpes que geram grandes prejuízos

- Não salve os dados do seu cartão de crédito para compras futuras;

- Documente todo o processo de compra fazendo capturas de tela, para ter provas da transação;

- Não preencha formulários com dados pessoais para ter acesso às promoções da Black Friday;

- Após fazer uma compra de maneira presencial, sempre confira se o cartão devolvido é realmente o seu cartão

- Atualize o antivírus e verifique se não há arquivos desconhecidos na sua máquina ou celular. No caso dos smartphones, prefira os aplicativos de lojas.

A Black Friday 2021 será realizada no dia 26 de novembro.

Seja por teimosia, seja por comodismo, algumas pessoas se negam a atualizar os próprios navegadores — até quando se trata do Chrome, que agora é atualizado com novos recursos e funções todos os meses. Em breve, porém, o usuário resistente perderá mais que os recursos mais recentes do navegador do Google: a sincronização entre dispositivos também deixará de funcionar.

A regra vale para a versão 48 do Chrome ou qualquer outra mais antiga que ela. Essa compilação do navegador foi lançada em janeiro de 2016 — ou seja, esteve nas mãos do público geral há mais de cinco anos — e, na época, trouxe melhorias para a exclusão de histórico e uma série de aprimoramentos pontuais.

Hoje na versão 95, nem o visual do Chrome é o mesmo do pacote lançado em 2016 (Imagem: Reprodução/Google)

A função “Sincronizar entre dispositivos” é aquilo que mantém a atividade online em dia a partir de todos os aparelhos conectados à mesma conta Google: o histórico e os favoritos do computador aparecem no celular e vice-versa. Essa é uma das capacidades mais importantes (e úteis) do Chrome, então certamente os usuários sentirão falta dela assim que a nova política entrar em vigor.

Atualmente, o Chrome está na versão 95 e, desde 2016, muita coisa mudou — desde visual ao fluxo de atualizações. A compatibilidade com os recursos mais modernos da web também está incluída e, com o tempo, a compilação defasada também ficará para trás nesse sentido. Não deve demorar, também, para que a versão 96 chegue a todos os computadores.

Se não há um bom motivo para resistir, atualize

Se não houver uma razão indispensável para não atualizar o navegador (estar com um sistema operacional antigo e não mais suportado, por exemplo), considere fazer o download assim que possível. De toda forma, é extremamente importante manter os softwares do computador em dia, tanto para ter acesso às funcionalidades mais interessantes quanto pelos mecanismos de segurança fundamentais para manter sua navegação pela internet segura e confiável.

Não sabe como atualizar? Uma instalação limpa do navegador resolve. Para isso, acesse o site do Chrome no computador e faça o download do navegador. Se tudo estiver nos conformes quanto ao suporte da sua máquina e do sistema, o novo app será instalado sem qualquer dificuldade — daí, é só fazer login com suas credenciais do Google e pronto: todos os seus hábitos, histórico e favoritos devem ser preservados.

Fonte: Google

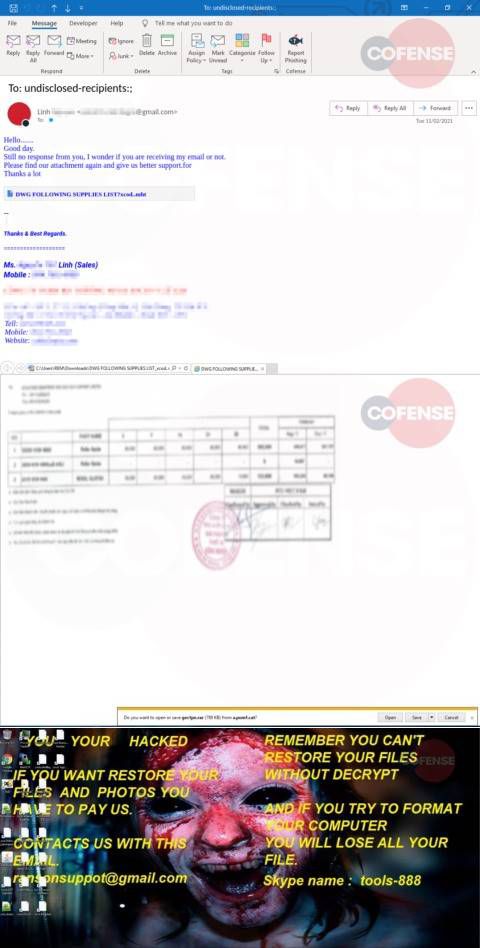

Uma nova campanha de ransomware é capaz de travar arquivos e bloquear computadores em apenas 15 minutos, usando uma imagem violenta como forma de chocar suas vítimas. O ataque acontece por meio de e-mails fraudulentos que chegam disfarçados como tabelas de fornecedores, citando negócios supostamente em andamento, e é disseminado em massa, atingindo tanto empresas quanto usuários finais.

O golpe não tem alvo definido, assim como não existe a intenção de roubar dados ou realizar estudos de redes comprometidas antes de realizar o sequestro digital. De acordo com os especialistas da Cofense, responsáveis pelo alerta relacionado à prática, a campanha também utiliza o MicroCop, uma família antiga de ransomware que segue em atividade, sendo usada em ataques de baixa sofisticação como os que foram detectados pelos pesquisadores.

Os e-mails chegam como se fossem respostas a solicitações antigas, com cotações e planilhas enviadas em um link da nuvem do Google, com o Drive sendo usado para entregar o malware e evadir a detecção por sistemas de segurança. Ao ser aberto, o documento aparece borrado, mas permite enxergar informações, assinaturas e carimbos, aumentando a aparência de legitimidade; por trás, acontece o download de um arquivo RAR que traz, em seu interior, o executável responsável pelo ataque.

Campanha de ransomware utiliza documentos com aparência legítima e links do Google Drive para entregar ransomware que usa imagem pesada para chocar as vítimas (Imagem: Reprodução/Cofense)

O ransomware começa a agir assim que o download termina, tirando screenshots da tela e travando arquivos. Ao final, o papel de parede do Windows é modificado para a imagem de um zumbi ensanguentado, contendo também os contatos da quadrilha responsável pelo ataque. Apenas o navegador de internet permanece funcionando no computador infectado, mas apenas o acesso a sites pertencentes aos criminosos é permitido.

De acordo com a Cofense, os resgates exigidos são altos, enquanto a aparência grotesca ajuda a aumentar a pressão sobre as vítimas. Por outro lado, o uso de um malware antigo também abre as portas para mitigação, incluindo o uso de um desencriptador criado pelo especialista em segurança Michael Gillespie e liberado em 2016. Os pesquisadores, entretanto, dizem não ter experimentado as soluções contra a praga usada nesta campanha mais recente, com uma variante imune à liberação pelo software podendo ser a responsável pela nova onda de comprometimentos.

Como sempre, a recomendação é de cuidado na abertura de arquivos que cheguem por e-mail, seja na forma de anexos ou links para serviços na nuvem. Vale a pena confirmar se as transações efetivamente estão acontecendo e se a comunicação é válida antes de clicar, além de manter sistemas operacionais atualizados e softwares de segurança sempre ativos, já que eles garantem proteção contra ameaças mais básicas e conhecidas.

Fonte: Cofense

Foto: Techtudo

Quando falamos em worm, estamos nos referindo a um tipo de malware que se caracteriza por sua autorreplicação para infectar o maior número de computadores, por exemplo, explorando uma vulnerabilidade na rede.

Em alguns casos, os worms têm a capacidade de se auto executar ao infectar um computador. Na maioria dos casos, isso permite que o malware dispense a interação do usuário e se propague de forma bastante rápida, seja em uma rede doméstica ou corporativa.

Os worms geralmente podem fazer com que o computador da vítima se torne mais lento ou até mesmo a rede em que ela se encontra, devido ao alto consumo de recursos do computador ou ao alto consumo da rede. Esse recurso de se aproveitar da rede à qual um usuário se conecta é algo que muitas famílias de ransomware adotaram desde o terrível WannaCry.

Desde 1988, com o surgimento do primeiro worm conhecido como Morris, ficou evidente a abrangência que esse tipo de malware pode ter, pois a ameaça conseguiu infectar cerca de 6 mil computadores entre os quase 60 mil que formavam a ARPANET, rede que deu origem a internet.

Os worms evoluíram ao longo do tempo. Atualmente, a ameaça conta com payloads para realizar outros tipos de atividades maliciosas – por exemplo, o worm VjWorm pode se propagar por meio de dispositivos USB e tem recursos de RAT (Trojan de Acesso Remoto) que permitem obter informações pessoais de uma vítima.

Como os worms se propagam?

Como mencionamos anteriormente, os worms buscam se autopropagar para afetar o maior número possível de computadores. Essa propagação automática pode optar por uma ou mais técnicas. Algumas delas podem ser:

- E-mail: neste caso, os worms são capazes de gerar automaticamente um e-mail copiando-se como anexos, ou incluindo um link onde se encontra o código malicioso, podendo ser encurtado com uma ferramenta ou não, e enviado aos contatos da vítima. Uma possível vítima pode ser uma conta comprometida ou a conta do usuário no dispositivo infectado.

- Mensagens instantâneas: semelhante ao e-mail, nesse caso os worms são distribuidos através de redes de mensagens instantâneas, WhatsApp, Skype, etc.

Às vezes, os worms utilizam links encurtados acompanhados de frases como “veja este vídeo, é muito engraçado”, “aproveite esta oferta por tempo limitado”, entre outras.

- Redes P2P: neste caso, os worms podem ser distribuídos através de redes peer-to-peer (P2P), usando conexões estabelecidas para enviar cópias de si mesmo.

- Sites comprometidos: neste caso, a ameaça infecta um site que apresenta vulnerabilidades. Caso seja possível se aproveitar da falha, a vítima é infectada pelo worm ao visitar o site em afetado.

- Dispositivos USB: neste caso, os worms detectam unidades removíveis conectadas à máquina infectada e se replicam nelas. Em alguns casos, eles são capazes de criar atalhos nos arquivos hospedados nessas unidades com a intenção de confundir o usuário e levá-los a executar um desses atalhos, que acabam executando o malware além do arquivo original.

- Exploração de vulnerabilidades: neste caso, o worm pode ter um conjunto de exploits de uma ou mais vulnerabilidades, sejam elas conhecidas ou não, para poder se propagar em diferentes computadores que podem estar em uma rede doméstica ou corporativa. A exploração pode ser ocasionada por erros de configuração na rede ou problemas de segurança no sistema operacional ou aplicativos.

- Chats IRC: semelhante às mensagens instantâneas, esse tipo de malware pode usar redes do Internet Relay Chat (IRC) para enviar a si mesmo por outras máquinas usando mensagens que podem conter links ou anexos.

Diferentes tipos de malware podem ter características de worm

Tendo em conta que a forma de autopropagação que os worms apresentam os torna ameaças muito eficazes, é importante destacar que existem diversos códigos maliciosos pertencentes a outras famílias, como RATs, botnets, ransomware, etc., que optam por ter um módulo de autopropagação semelhante aos worms para tornar a ameaça ainda mais prejudicial.

Alguns exemplos de famílias de malware com características de worm:

- Lemon Duck: trata-se de um malware de mineração de criptomoedas que possui um módulo para propagar malware automaticamente, enviando e-mails com conteúdos maliciosos se aproveitando do Microsoft Outlook na máquina da vítima.

Imagem 1. Código usado pelo Lemon duck para configurar a propagação automática por meio de e-mails de phishing.

Imagem 1. Código usado pelo Lemon duck para configurar a propagação automática por meio de e-mails de phishing.

- Bondat: outro malware de mineração de criptomoedas capaz de se propagar por meio de dispositivos USB conectados ao computador da vítima. A ameaça faz isso lendo os arquivos contidos no dispositivo e criando um atalho para esses arquivos.

Imagem 2. Configuração do Bondat para se autopropagar via dispositivos USB.

Dicas para se proteger contra worms

Como os worms têm técnicas diferentes para se propagar, eles podem ser usados ??por outro código malicioso. Aqui estão algumas dicas para minimizar os riscos de ser uma vítima dessa ameaça:

- Mantenha seus dispositivos e aplicativos atualizados para a versão mais recente.

- Mantenha suas soluções de segurança instaladas no computador sempre atualizadas.

- No caso de e-mails ou mensagens recebidas por meio de um aplicativo, fique atento a alguns pontos:

- O endereço de e-mail e o nome da pessoa que enviou a mensagem.

- Se a mensagem apresenta erros ortográficos ou outros tipos de erros.

- A pessoa escreve a mensagem de uma forma estranha ou de uma forma diferente do normal.

- Não abra nenhum e-mail se houver razão para duvidar, seja do conteúdo ou da pessoa que o enviou.

- Tenha cuidado ao baixar e extrair arquivos compactados como .zip, .rar, etc, independentemente da fonte de envio do e-mail ser legítima.

- Não baixe anexos de e-mail caso tenha dúvidas sobre a veracidade da mensagem.

- Se um e-mail ou mensagem tiver um link que direciona para uma página que solicita seus dados de acesso, pare aí mesmo! Em vez disso, é recomendável abrir a página oficial do site manualmente e em outro navegador e acessá-la a partir daí.

Mensagem que apareceu brevemente após invasão do site da Câmara de BH.

Foto: Reprodução/Internet

O grupo de hackers “99Cr3w” que reivindicou a autoria do ataque ao site da Câmara Municipal de Belo Horizonte nesta quarta-feira (03), afirmou para O Tempo que eles fazem este tipo de ação “por diversão e pra mostrar as falhas dentro do sistema”.

Em mensagem enviada à reportagem pelas redes sociais, os invasores informaram também que não alteraram nada no sistema. “Dada dentro do sistema foi corrompido e nem nada do tipo, foi feita apenas a alteração da index principal (Deface)”, destacaram.

Ainda segundo a resposta enviada pelo 99Cr3w o sistema da Câmara não apresentou dificuldade de acesso. “Os logins de acesso da página não eram complexos e a senha não tinha nenhum tipo de criptografia e nisso tornou nosso trabalho mais fácil”, revelaram os Hackers.

A assessoria de imprensa da Câmara afirmou que procuraria a polícia para registrar um Boletim de Ocorrência (BO) ainda nesta quarta. A assessoria ainda disse que evidências sobre o ataque hacker estão sendo coletadas para que constem no registro.

Entenda o caso

O portal da Câmara Municipal de Belo Horizonte (CMBH) saiu do ar na terça (2) após um suposto “ataque hacker”. Por volta das 15h40 o serviço foi reestabelecido, totalizando aproximadamente 5 horas de apagão virtual no Legislativo municipal.

Devido ao problema no sistema, que aconteceu durante a transmissão da CPI da Covid, os depoimentos foram suspensos por 10 minutos, a partir das 10h19. O presidente da comissão, vereador Juliano Lopes (Agir) anunciou a pausa. “Nós vamos suspender a reunião por 10 minutos. A partir de 10h19. Houve uma invasão no site da Câmara, feita por hackers. E quem estava acompanhando a CPI pelo site não está conseguindo acessar”, disse.

Depois da interrupção, a transmissão online foi mantida no Youtube. Nos primeiros minutos após o portal sair do ar, a página inicial constava a mensagem “Site invadido por 99CR3W” e não era possível acessar os links internos.

De acordo com o comunicado, devido ao problema, as transmissões ao vivo das reuniões foram transferidas para o canal da Câmara no YouTube, e o material seria recolocado no portal após o completo restabelecimento.

Muito se fala sobre as ameaças cibernéticas, que aproveitam de vulnerabilidades dos sistemas para invadir as redes e roubar dados de usuários. Porém, não são só falhas virtuais que podem causar problemas para a população. Erros humanos podem acontecer e comprometer informações, e é isso que a engenharia social tenta causar.

Engenharia social é uma técnica usada por criminosos virtuais para induzir usuários desavisados a enviar dados confidenciais, infectar seus computadores com malware ou abrir links para sites maliciosos.

Nos crimes virtuais, esses golpes geralmente atingem pessoas desavisadas ou sem muita experiência no mundo virtual. As vítimas podem ter desde seus dados roubados até mesmo seus computadores infectados com vírus. Além disso, os ataques podem acontecer tanto online quanto por telefone ou outros tipos de comunicação.

Tipos de engenharia social

Existem vários tipos de ataques de engenharia social, sempre tentando usar situações humanas para induzir a pessoa a algum erro. Confira os tipos principais a seguir:

Quid pro quo

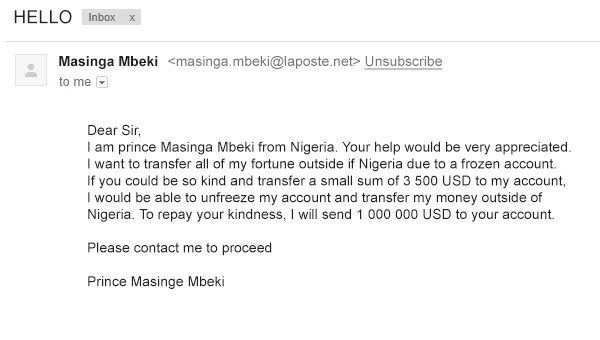

Você com certeza já recebeu aquele e-mail falando que ganhou uma bolada de dinheiro, e que para receber a quantia, bastava enviar seu CPF ou algum outro dado pessoal para o remetente, não? Esse é a engenharia social chamada de Quid pro quo.

O nome é uma expressão em latim que significa “troca justa não é um roubo”. É uma prática muito comum em ataques virtuais, sendo usado desde ransomware até os chamados “scareware“, onde uma mensagem promete aos usuários de computador uma atualização para cuidar de um problema de segurança urgente quando, na verdade, o próprio comunicado é a ameaça.

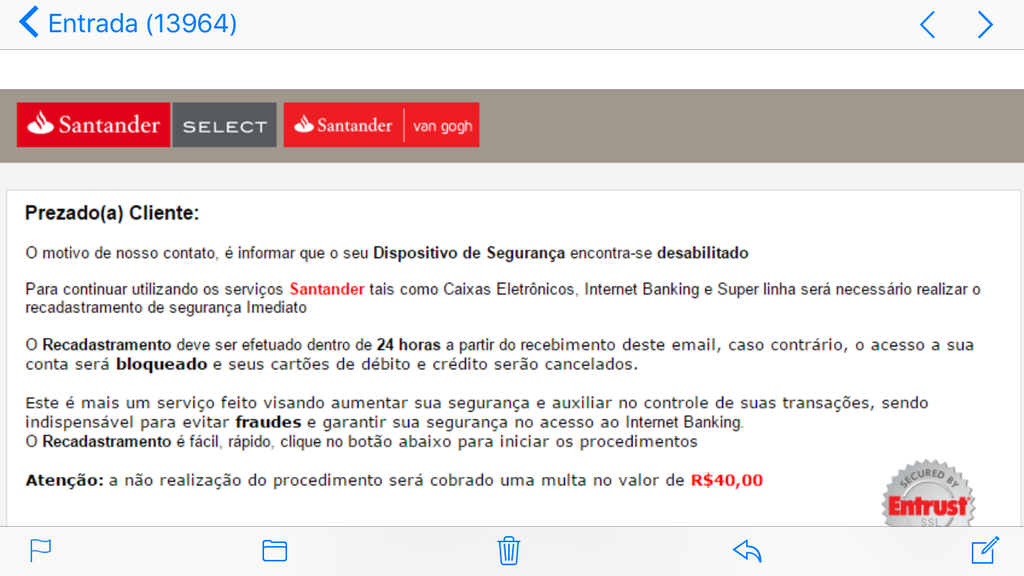

Phishing

Exemplo de engenharia social usada no phishing (Imagem: reprodução correio Braziliense)

Em outras situações os criminosos tentam se passar por instituições confiáveis, copiando o layout de um e-mail corporativo. Uma rápida checagem do endereço remetente, porém, mostra que se trata de um golpe, já que e-mails de empresas sempre vem por credenciais específicas — mas um usuário desavisado pode cair no golpe.

Ainda dentro dessa categoria em que os criminosos tentam se passar por instituições conhecidas, existe o vishing, em que os contatos são feitos pelo telefone; e o smishing, em que os golpistas enviam mensagens SMS tentando fazer com que a pessoa vaze informações. É necessário prestar bastante atenção nesses casos, já que a maioria das pessoas acha que ambas as formas de comunicação usadas nesses tipos de ataque estão menos sujeitas a golpes.

Isca

A isca é um método que envolve a criação de uma armadilha, tal como um pen drive USB carregado com malware. Uma vítima encontra o dispositivo e, curioso para ver o que está no aparelho, coloca-o na sua unidade USB, o que resulta num comprometimento do sistema.

Existem casos de isca onde os criminosos só querem atrapalhar a vida das vítimas, sem se interessar pelos dados sensíveis da pessoa. Existem pen drives que, depois de alguns minutos no computador, soltam um pico de energia intenso que danifica a máquina onde ele está inserido, e eles são usados nesses tipos de golpe.

Spamming de contatos e hacking de e-mail

E-mails comprometidos em vazamento de dados podem ser sequestrados por invasores que os usam para enviar mensagens com arquivos maliciosos para toda lista de contato da conta, o chamado “spamming de contatos”. Já recebeu aquele “confira esse site incrível” do e-mail do seu irmão? Melhor desconfiar.

Em alguns casos, os criminosos podem invadir uma conta de e-mail sem que os dados de acesso dela estejam vazados, com o intuito de realizar o spamming de contatos.

Pretexto

Alguns criminosos fazem uso de pretextos, ou seja, histórias, para tentar fisgar as vítimas. Apelando para a inclinação humana de querer ajudar os outros, usuários recebem e-mails de príncipes nigerianos que perderam recentemente seu pai, e que precisam de 500 reais para poderem assumir o trono. A pessoa, comovida com a narrativa, clica no link do e-mail e acaba baixando vários vírus em seu computador.

Isca

A isca é um método que envolve a criação de uma armadilha, tal como um pen drive USB carregado com malware. Uma vítima encontra o dispositivo e, curioso para ver o que está no aparelho, coloca-o na sua unidade USB, o que resulta num comprometimento do sistema.

Existem casos de isca onde os criminosos só querem atrapalhar a vida das vítimas, sem se interessar pelos dados sensíveis da pessoa. Existem pen drives que, depois de alguns minutos no computador, soltam um pico de energia intenso que danifica a máquina onde ele está inserido, e eles são usados nesses tipos de golpe.

Spamming de contatos e hacking de e-mail

E-mails comprometidos em vazamento de dados podem ser sequestrados por invasores que os usam para enviar mensagens com arquivos maliciosos para toda lista de contato da conta, o chamado “spamming de contatos”. Já recebeu aquele “confira esse site incrível” do e-mail do seu irmão? Melhor desconfiar.

Em alguns casos, os criminosos podem invadir uma conta de e-mail sem que os dados de acesso dela estejam vazados, com o intuito de realizar o spamming de contatos.

Pretexto

Alguns criminosos fazem uso de pretextos, ou seja, histórias, para tentar fisgar as vítimas. Apelando para a inclinação humana de querer ajudar os outros, usuários recebem e-mails de príncipes nigerianos que perderam recentemente seu pai, e que precisam de 500 reais para poderem assumir o trono. A pessoa, comovida com a narrativa, clica no link do e-mail e acaba baixando vários vírus em seu computador.

Os criminosos esperam que os seus alvos, tanto no mundo digital quanto no real, não pensem muito no que está acontecendo. Se você conseguir manter a calma e procurar, por exemplo. pelo contato oficial da empresa que está supostamente entrando em contato com você, você verá com facilidade como é fácil quebrar os objetivos dos criminosos.

Peça identificação

Recebeu um telefonema que de cara já está pedindo várias informações pessoais? Pergunte com quem o telefonista trabalha e qual o nome dele, ou desligue e vá entrar em contato com os números oficiais da instituição. Não aceite de cara os questionamentos, trate com cuidado os seus dados e sempre investigue o que realmente está acontecendo.

Use um bom filtro de spam

Sempre confira se seu e-mail está com um bom filtro de spam. Vários filtros usam diversos tipos de informação para determinar quais mensagens podem ser maliciosas. Eles também contam com um banco de dados que permite identificar links suspeitos ou anexos perigosos, além de possuírem uma lista de IP de remetentes suspeitos, que são automaticamente bloqueados caso cheguem na sua caixa de entrada.

Isso é real?

Dificilmente um princípe nigeriano precisará de 500 reais seus. (Imagem: Reprodução/Westein)

Quantas pessoas você já ouviu falar que receberam um e-mail do nada e viraram milionários da noite para o dia? Pois é, nenhuma. Sempre que receber alguma mensagem ou telefonema, tente identificar se aquilo tem chances reais de acontecer. O famoso e-mail do príncipe nigeriano pedindo 500 reais para assumir o trono é totalmente irreal, por exemplo. Basta, como dito acima, manter a calma e refletir um pouco.

Proteja seus dispositivos

Como dito no começo dessa sessão, se defender de ataques de engenharia social não é um processo fácil. Porém, caso você caia em um, se seus dispositivos estiverem com antivírus em dia e com as atualizações de software mais atuais, o impacto de uma invasão pode ser diminuído. Além disso, evite usar a mesma senha em todas as contas. Se as credenciais forem variadas, no caso de um vazamento ocorrer, menos informações ou acessos estarão comprometidos. Também faça uso da autenticação de dois fatores para que só a senha não seja o suficiente para acessar os serviços.

Pense na sua presença digital

Vivemos em uma época onde as pessoas compartilham muitas informações nas redes sociais, e isso pode ser perigoso. Bancos e outras instituições podem usar como uma pergunta de segurança para recuperação da conta algo como ‘nome do primeiro animal de estimação”. Se você compartilhou esse dado no Instagram, é possível que os criminosos saibam a resposta, e a usem para invadir suas contas.Alguns ataques de engenharia social também tentam ganhar sua confiança usando eventos recentes compartilhados em redes sociais para chamar sua atenção.

As recomendações gerais para evitar essas situações são para sempre checar a privacidade das redes sociais, deixando as postagens configuradas para “apenas amigos” e tomar cuidado com o que está sendo publicado na internet. Essa cautela deve ser expandida para várias outras situações online, como um currículo digital, onde é uma boa opção esconder endereço, número de telefone e data de nascimento, para que essas informações não sejam de acesso público.

Foto: Canaltech

Tem sido tempos difíceis para os plugins do WordPress. Nesta quinta-feira (28), foi descoberto que a ferramenta OptinMonster tem uma falha de segurança crítica, que permite acesso de APIs não autorizadas a informações sensíveis em mais de um milhão de sites da plataforma.

OptinMonster é um dos plugins mais populares do WordPress, sendo usado para criar formulários artísticos que podem ajudar a converter visitantes dos sites em inscritos ou clientes. A ferramente é fácil de ser usado, e pode ser encontrada em aproximadamente um milhão de páginas.

A falha, identificada como CVE-2021-39341, foi descoberta pela pesquisadora Chloe Chamberland em 28 de setembro, e uma correção foi disponibilizada no dia 7 de outubro, na versão 2.6.5 do plugin.

Além disso, após o relatório publicado pela pesquisadora, os desenvolvedores do OptinMonster afirmaram que a ferramenta está precisando de uma reformulação de segurança completa. Eles recomendam a atualização do plugin o mais rápido possível, sempre que uma nova versão estiver disponível.

É importante lembrar que a falha do OptinMonster é o quarto caso de vulnerabilidades em plugins do WordPress notificadas nos últimos 3 meses. A mais recente foi identificada na ferramenta Hashthemes Demo, e, caso explorada, poderia ocasionar a remoção de sites do ar.

Entendendo a vulnerabilidade

Como explicado pela pesquisadora em seu relatório sobre a falha, o OptinMonster faz uso de APIs para o pleno funcionamento de sua integração com outros serviços. API é o nome de um conjunto de padrões que fazem parte de uma interface, e que permitem a criação de plataformas de maneira mais simples e prática para desenvolvedores.

Porém, a implementação desses conjuntos pelo OptionMonster nem sempre são seguras, com uma falha crítica no processo podendo expor informações sensíveis, como as chaves de API usadas pelo site e o caminho que a página percorre para comunicar-se com seus servidores, para agentes sem autorização.

A partir do uso dessas informações, invasores podem modificar configurações do OptinMonster, ou até mesmo implantar agentes maliciosos na página, para infectar visitantes sempre que as funções do plugin forem utilizadas.

:strip_icc()/i.s3.glbimg.com/v1/AUTH_08fbf48bc0524877943fe86e43087e7a/internal_photos/bs/2018/6/a/KGDofnS8ueIEDPzHr44A/phishing.jpg)

Imagem 1. Código usado pelo Lemon duck para configurar a propagação automática por meio de e-mails de phishing.

Imagem 1. Código usado pelo Lemon duck para configurar a propagação automática por meio de e-mails de phishing.