Foto: Canaltech

O site consumidor.gov.br agora permite que os consumidores possam registrar reclamações de problemas virtuais, como vazamento de dados, golpes em redes sociais ou instabilidades da internet, em seu formulário de queixas. A novidade busca auxiliar os clientes na resolução de problemas relacionados aos serviços digitais com mais rapidez e facilidade.

O portal consumidor.gov.br é uma plataforma criada pelo governo do Brasil que permite que os consumidores registrem reclamações sobre empresas registradas no serviço, para uma possível resolução dos problemas sem o envolvimento de terceiros.

As companhias têm um prazo de até 30 dias para responder as queixas registradas no portal. Caso o problema não seja resolvido a partir da plataforma, o cliente pode recorrer diretamente aos canais tradicionais de atendimento presencial do Procon ou ainda à Defensoria Pública, Ministério Público, e outros órgãos integrantes do Sistema Nacional de Defesa do Consumidor.

Segundo dados divulgados pela Secretaria Nacional do Consumidor (Senacon), que é vinculada ao Ministério da Justiça e Segurança Pública, atualmente a plataforma conta com 1.106 empresas cadastradas e quase 4,5 milhões de reclamações registradas, com o índice médio de solução dessas queixas sendo de 78%.

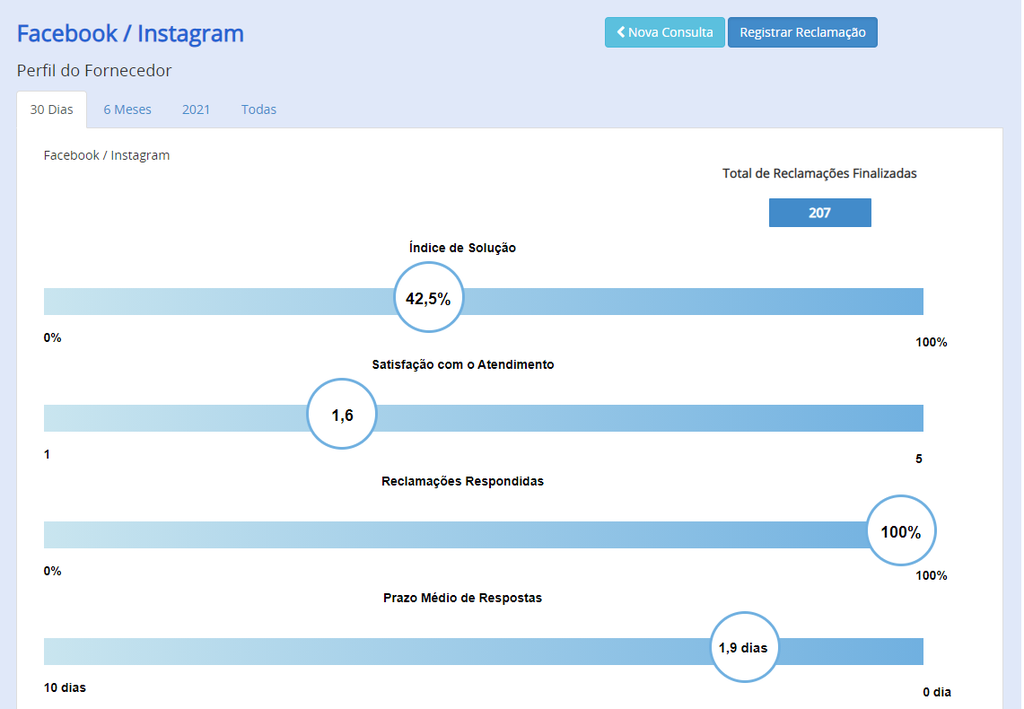

Página do Facebook e do Instagram no consumidor.gov.br (Imagem: Captura de Tela/Dácio Augusto/Canaltech)

A ampliação dos serviços oferecidos no portal, segundo o Ministério da Justiça e Segurança Pública, responsável pela manutenção da plataforma, se deu por conta do aumento de fraudes e problemas nas redes sociais, cada vez mais presentes no dia a dia do consumidor. Os problemas mais recorrentes nesse cenário, segundo o órgão, são o registro de perfis falsos utilizando dados pessoais, o compartilhamento de dados não autorizados, e a cobrança por produtos e serviços não solicitados.

“A entrada das redes sociais, que ganharam espaço como e-commerce, reforça o foco da Secretaria Nacional do Consumidor no combate às fraudes eletrônicas e anúncios que colocam em risco os dados pessoais e bancários dos consumidores brasileiros, criando mecanismos mais céleres e eficientes para resolução de conflitos”, justificou o Ministério da Justiça e Segurança Pública, sobre as novas opções de queixas no portal.

Relação com os problemas do Facebook

Segundo um levantamento feito pela Senacon, as reclamações de usuários sobre os serviços providos pelo Facebook, como WhatsApp e Instagram, aumentaram 295% de janeiro a julho deste ano, com as principais reclamações dos consumidores dizem respeito a perfis falsos com utilização de dados pessoais, compartilhamentos de dados sem consentimento e cobranças indevidas de serviços não solicitados.

Além disso, o “apagão” do Facebook, Instagram e WhatsApp no dia 4 de outubro, que deixou as plataformas inacessíveis por mais de 7 horas e impactou negativamente lojistas que dependem dos serviços para seus negócios, também pode ter levado a adição desses novos tipos de reclamação para o portal do consumidor.gov.br. Estima-se que, no Brasil, mais de 150 milhões de pessoas usem os serviços do Facebook, o equivalente a 70% da população do país.

/i.s3.glbimg.com/v1/AUTH_59edd422c0c84a879bd37670ae4f538a/internal_photos/bs/2019/3/4/FrbJLlRjm4LbzdtfqHXg/01-mouseclick.jpg)

Usuário deve observar o contexto de um link antes de clicar. — Foto: Carlos Paes/Freeimages.com

Como saber se um link enviado nas redes sociais não tem vírus?

Essa é uma pergunta extremamente difícil de responder. Links em publicações e mensagens de redes sociais – assim como anexos e links em e-mail – são usados em inúmeros ataques de hackers.

Quanto mais convincente um hacker consegue ser com sua “história” sobre o link, maior é a chance de você clicar e ser contaminado com vírus ou entregar seus dados e senhas diretamente na mão dos bandidos.

Muitas vezes, pode ser mais fácil identificar a fraude em si do que analisar o link.

Então, veja algumas dicas importantes:

Seu navegador oferece proteção contra links maliciosos

Todos os navegadores modernos possuem recursos que filtram links no momento que você os acessa. Se algum problema for detectado, você verá uma tela de alerta.

/i.s3.glbimg.com/v1/AUTH_59edd422c0c84a879bd37670ae4f538a/internal_photos/bs/2021/Z/r/QzHu4MR6WDFck5BG2AIQ/google-chrome-alerta.jpg)

Exemplo de alerta no Google Chrome. Embora o navegador sugira ativar a ‘proteção reforçada’, esse modo exige o envio do seu histórico de navegação para o Google. — Foto: Reprodução

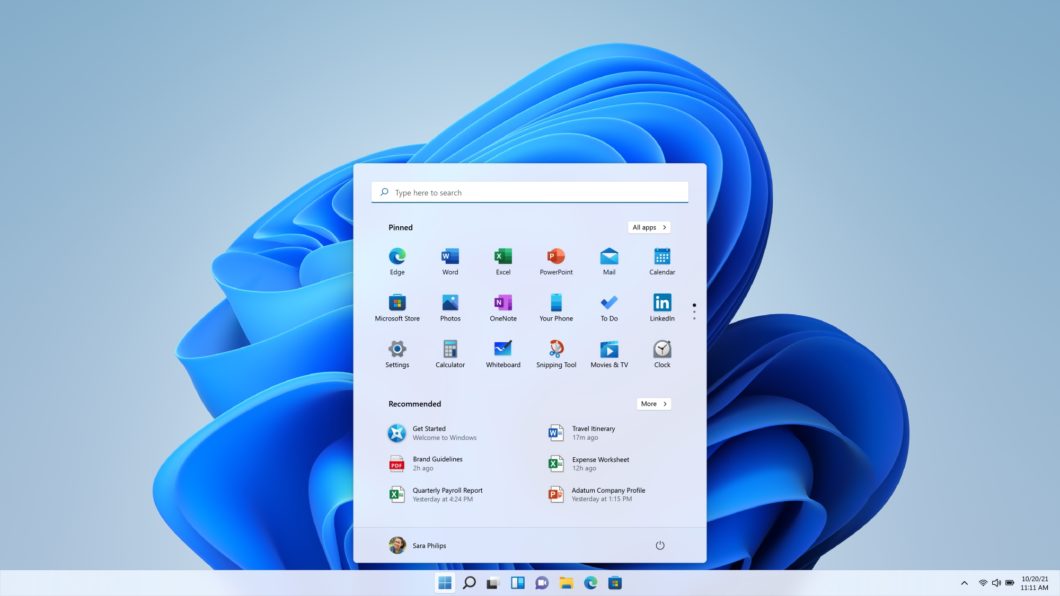

A nova versão do sistema operacional da Microsoft já está entre nós e usuários do Windows 10 podem atualizar para o Windows 11 de graça. Se você possui um dispositivo compatível e que segue os requisitos mínimos, o processo de instalação é bem simples e pode ser feito em poucos passos. Veja, a seguir, como atualizar seu PC para o Windows 11.

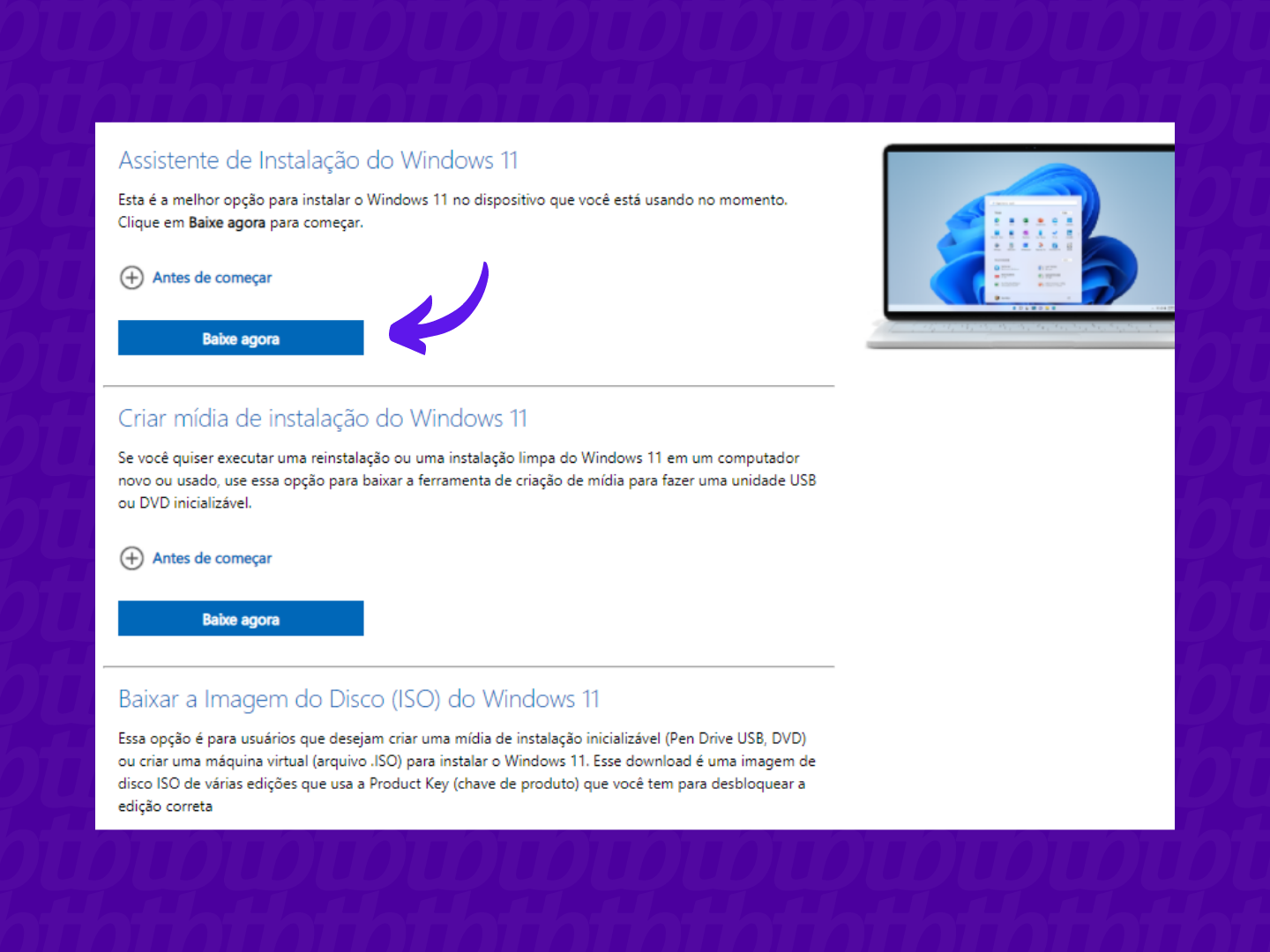

De acordo com a Microsoft, é possível atualizar para o Windows 11 gratuitamente através de três métodos: pelo assistente, criando uma mídia de instalação ou baixando a imagem ISO do sistema operacional. No passo a passo a seguir, vamos ensinar pelo próprio assistente da Microsoft, método recomendado pela empresa.

- Acesse o site e baixe o assistente de instalação

O primeiro passo de instalação é acessar o site oficial do Windows 11 e baixar o assistente de instalação da Microsoft. Clique em “Baixe agora”;

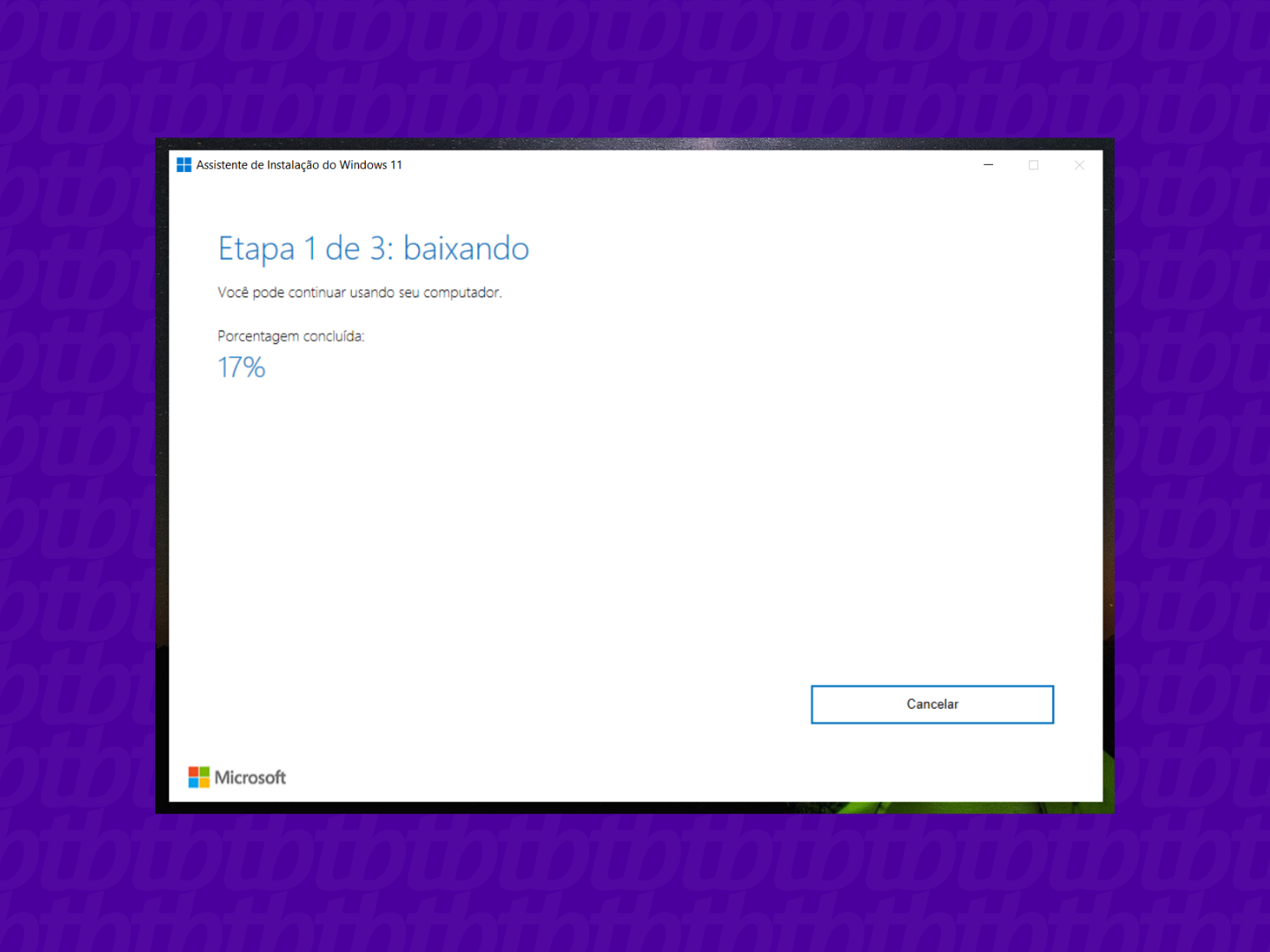

- Abra o assistente e siga o procedimento

Após o download, abra o assistente de instalação e siga o passo a passo sugerido pela Microsoft. É possível que esse processo leve um tempo para ser concluído, dependendo das configurações do seu PC.

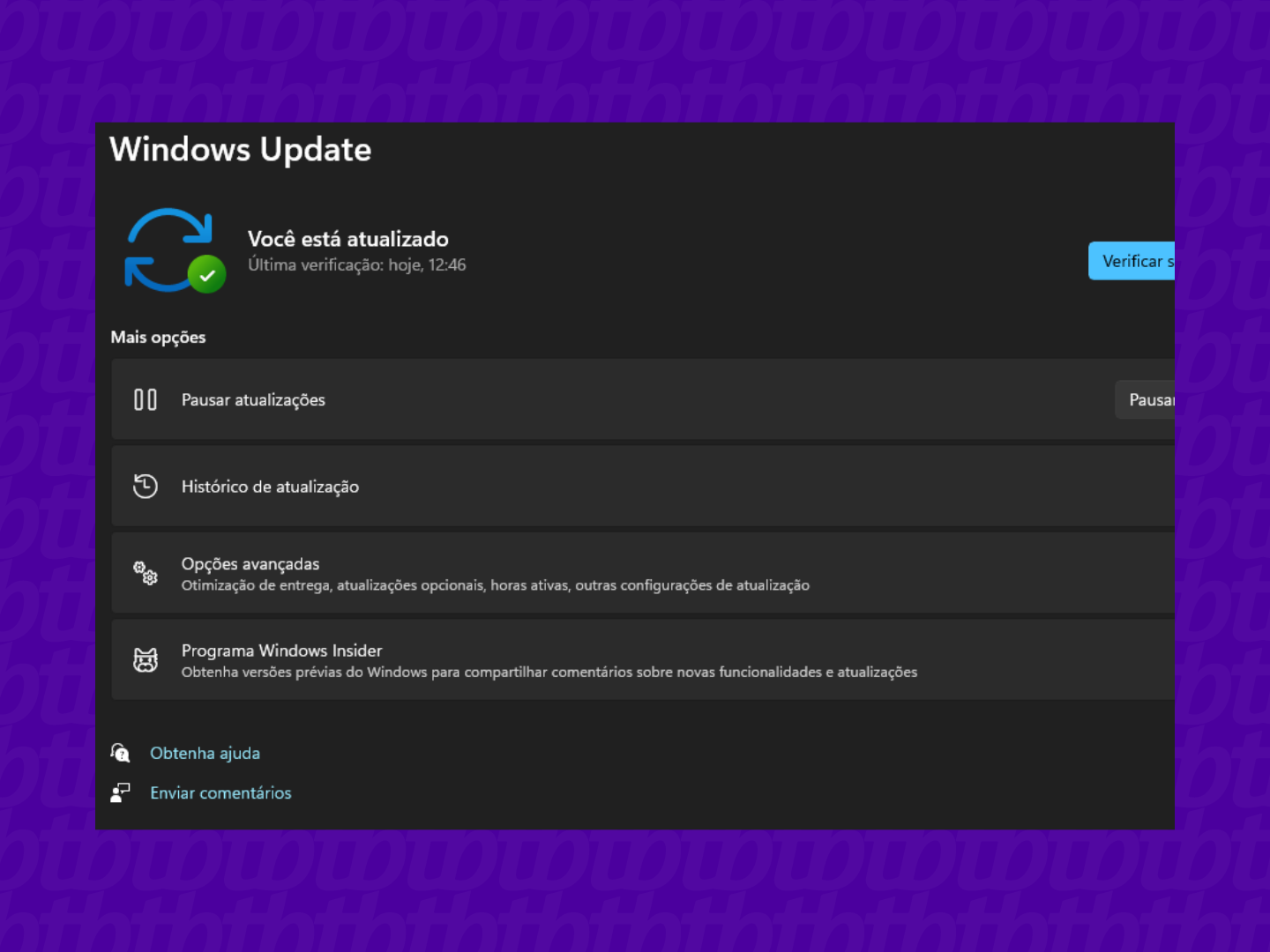

- Reinicie o PC

Assim que o processo de instalação for finalizado, é preciso que você reinicie seu computador para que as alterações sejam feitas, caso isso não seja feito automaticamente pelo assistente.

Pronto! Agora você já pode contar com os recursos oferecidos pelo Windows 11. Para usuários mais avançados, é possível instalar por outros métodos como dito anteriormente. Veja como fazer a seguir.

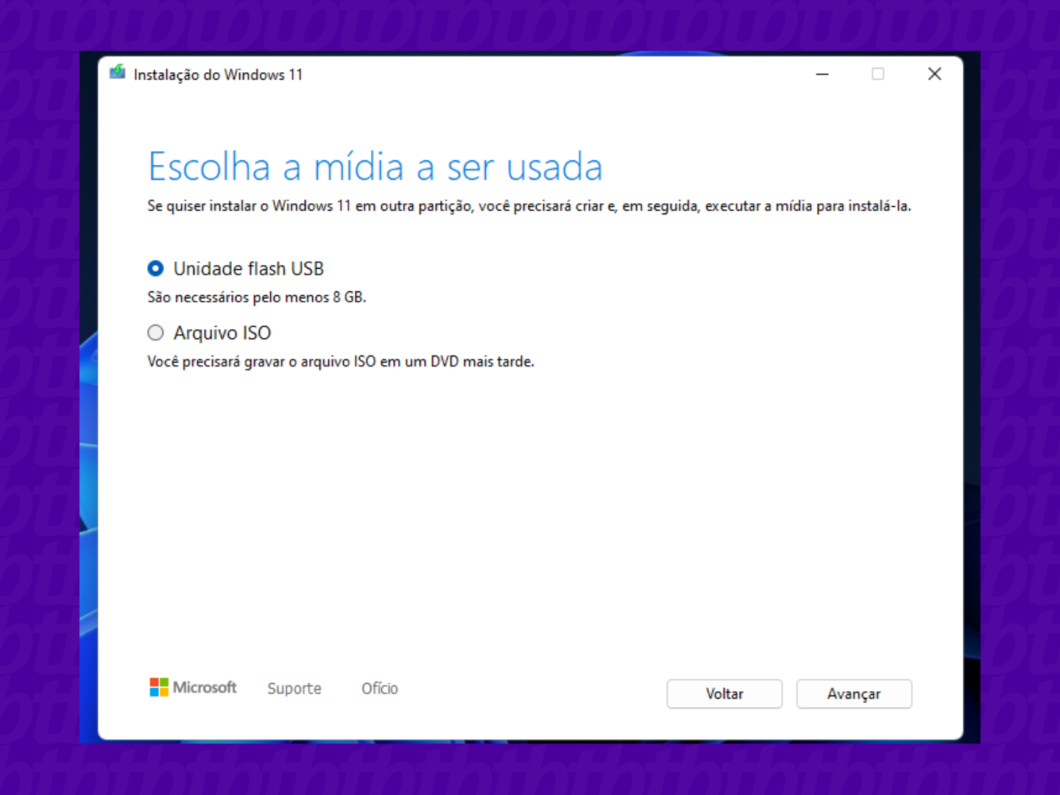

Criando uma mídia de instalação (USB ou DVD)

- Acesse o site do Windows 11, vá até à aba “Criar mídia de instalação do Windows 11” e clique em “Baixe agora”;

- Abra o instalador e aceite os termos de uso;

- Na sequência, escolha o idioma, a edição e clique em “Avançar”;

- Selecione se deseja criar uma mídia de instalação via USB ou DVD e avance;

- Caso tenha selecionado a opção “USB”, basta dar boot no seu computador a partir da mídia criada.

De acordo com a Microsoft, são necessários, no mínimo, 8 GB de espaço livre para que a unidade flash consiga instalar o Windows 11 no seu PC. Além disso, é importante lembrar que todo e qualquer conteúdo que esteja presente na unidade será apagado. Por isso, vale fazer backup de documentos, fotos e vídeos antes de prosseguir com a atualização.

Para aqueles que desejam instalar via DVD, basta gravar a imagem gerada pelo instalador em uma mídia física e reiniciar o dispositivo.

Atualizando a partir de uma imagem ISO

Se você deseja atualizar para o Windows 11 a partir de uma imagem ISO o processo é o seguinte:

- Faça o download da imagem ISO no site oficial do Windows 11;

- Vá para o local onde você baixou o arquivo ISO, clique com o botão direito e abra o arquivo com o Windows Explorer”;

- Assim que aberto, você deve encontrar os arquivos de instalação do Windows 11.

- Clique em “setup.exe” para iniciar a configuração do sistema operacional;

Saiba mais detalhes sobre como fazer uma instalação limpa do Windows 11.

Ainda existem muitas dúvidas sobre o cloud computing. E muitos mitos também. Conheça os quatro principais deles.

A limitação física de um datacenter exige uma mudança de paradigma. Muitas empresas se deparam com a necessidade de expandir seu parque de TI, mas esbarram na limitação do data center, que só é escalável até certo ponto. É nesse cenário que tem se tornado uma tendência global que companhias dos mais variados setores rodem suas aplicações na nuvem.

De acordo com pesquisas da Gartner, somente os investimentos globais com serviços de nuvem pública devem aumentar 18% em 2021 e atingir US$ 304,9 bilhões. A estimativa é que a computação em nuvem deve representar 14,2% do mercado de tecnologia da informação até 2024.

A tecnologia em nuvem vem sendo aderida por empresas devido a sua solução que possibilita o uso de recursos da computação por meio da internet, excluindo a necessidade de que sejam instalados aplicativos em dispositivos para usufruir de serviços online. Entretanto, a tecnologia ainda é cercada por diversas dúvidas das companhias, e até dos profissionais de TI.

Conheça os 4 mitos mais errados sobre computação em nuvem:

“Apesar de ser um tipo de investimento já bastante difundido entre as empresas, a tecnologia em nuvem ainda é um ponto de dúvida e principalmente de muitos mitos, que podem até gerar prejuízos, como por exemplo pontos voltados para custos e segurança”, pontua Diogo Santos, CTO da Claranet Technology.

Pensando nisso, o executivo separou alguns dos principais mitos envolvendo a tecnologia em nuvem.

1 – É MUITO CARO INVESTIR EM NUVEM

Mito. Na verdade, a estrutura da nuvem é extremamente Flexível e permite que a empresa pague apenas pela capacidade utilizada, o chamado pay as you go. Isso ajuda companhias com mudanças drásticas no volume de tráfego devido a sazonalidade de campanhas a otimizar os custos com nuvem. Um e-commerce durante o período de Natal, por exemplo, vai precisar de mais espaço na nuvem para coletar e armazenar os dados de compra de seus clientes. Passado este período de pico, a empresa volta a usar e pagar apenas pela estrutura menor de tráfego de que precisa, pois a estrutura de cloud é bastante escalável.

2 – O AMBIENTE DA NUVEM NÃO É SEGURO

Mito. O ambiente da nuvem é muito mais seguro que o de servidores tradicionais em data centers. Isso porque a nuvem está baseada em redundância, o que significa que o mesmo dado fica registrado em ambientes distintos para evitar falhas e perdas, o que é conhecido como disaster recovery. Além disso, os provedores de nuvem (como Amazon, Google e Microsoft) usam criptografia avançada e firewalls para identificar possíveis invasores e preservar todos os dados hospedados no ambiente. Esses provedores ainda contam com os profissionais mais qualificados para garantir a segurança da nuvem.

3 – OS PROVEDORES DE NUVEM VASCULHAM OS DADOS

Mito. Ainda existe um mal entendido muito grande sobre esta questão, e é comum que as empresas imaginem que o provedor de nuvem tenha acesso a seus dados, o que na verdade não acontece. Players reconhecidos em todo o mundo por seu profissionalismo, como Google, Amazon e Microsoft tem uma longa atuação no mercado e oferecem um serviço exclusivamente de segurança na nuvem. Ainda assim, a prática do mercado é que as empresas contratantes e os respectivos provedores assinem contratos de confidencialidade.

4 – A SEGURANÇA DA NUVEM É RESPONSABILIDADE EXCLUSIVA DO PROVEDOR

Mito. Para entender de quem é a incumbência por garantir a segurança da nuvem, é essencial ter em mente que o mercado trabalha com o modelo de Responsabilidade Compartilhada. Isso equivale a dizer que segurança e conformidade são atribuições compartilhadas entre o provedor e o cliente, que roda suas aplicações na nuvem.

Segundo este modelo, o provedor é responsável por proteger a infraestrutura que executa todos os serviços oferecidos na nuvem. Essa infraestrutura é composta por hardware, software, redes e instalações que executam os serviços da provedora.

Por sua vez, o cliente tem a responsabilidade determinada pelos serviços de nuvem que ele mesmo selecionou. Isso inclui a quantidade de operações de configuração que ele deverá executar como parte de suas responsabilidades de segurança.

“É importante ter um parceiro para sustentação do seu ambiente em nuvem para que sejam seguidas as melhores práticas de compliance, além de gerir de forma inteligente e segura todas as soluções fornecidas”, finaliza Diogo Santos.

Foto: Uol

Foto: Uol

Não é só com você —nem é culpa do seu roteador ou da sua conexão. Os aplicativos do WhatsApp, Facebook e Instagram estão fora do ar globalmente desde por volta de meio-dia (de Brasília), sem previsão de retorno. Ninguém consegue enviar mensagens no WhatsApp ou carregar novos posts no Instagram e Facebook.

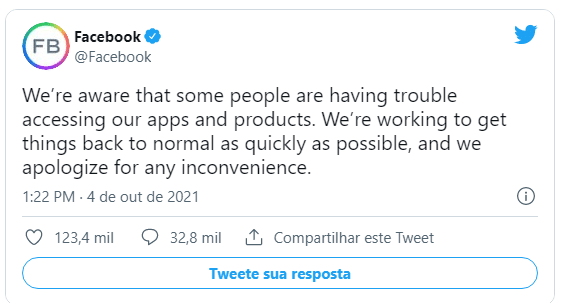

Por meio de sua conta oficial no Twitter, o Facebook —que também é dono do WhatsApp e Instagram— confirmou o problema no mundo todo, mas não deu detalhes sobre a falha.

“Estamos cientes de que algumas pessoas estão tendo problemas para acessar nossos aplicativos e produtos. Estamos trabalhando para voltar ao normal o mais rápido possível e pedimos desculpas por qualquer inconveniente”, disse a empresa.

O blecaute atinge tanto os aplicativos para Android e iOS quanto os sites acessíveis pelo navegador no celular e no PC. Quem tenta acessar o WhatsApp Web ou o Facebook e o Instagram pelo navegador encontra uma tela de página fora do ar.

Há sinais de que a falha geral está afetando também outros aplicativos que dependem do login do Facebook, como o jogo “Pokémon Go” — a desenvolvedora, Niantic, diz que está investigando o caso.

Até a plataforma de realidade virtual Oculus, que pertence ao Facebook, está com problemas. Quem usa um dos visores da marca para jogar relata problemas para carregar games.

Possível falha de DNS

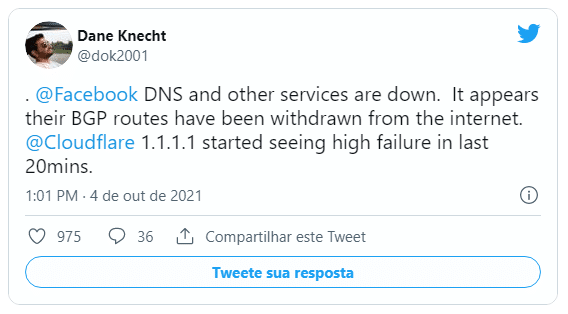

Dane Knecht, vice-presidente da empresa de servidores Cloudflare, disse em seu perfil no Twitter que a queda global do Facebook tem a ver com DNS e que “as rotas BGP” da empresa “foram retiradas da internet”.

DNS significa Domain Name System, ou Sistema de Nomes de Domínios. É um computador com uma espécie de banco de dados que relaciona o endereço “nominal” (site do UOL, por exemplo) com o endereço real (número de IP, de Internet Protocol) para poder acessá-lo.

Funciona assim: quando você digita www.uol.com.br, servidores DNS entram em operação e “traduzem” o endereço para o IP 200.221.2.45 (relativo ao UOL) e permitem o acesso.

Quando ocorre uma falha em um desses servidores, o endereço IP fica fora de alcance.

Já BGP significa Border Gateway Protocol (Protocolo de Portão de Fronteira, em tradução livre). Trata-se do sistema que decide por qual rota os seus dados vão trafegar até chegar ao destino escolhido.

É como se fosse o Waze: quando você digita www.uol.com.br na barra de endereços do navegador e aperta Enter (ou abre o WhatsApp no celular), o BGP é o protocolo que avalia os possíveis caminhos que você pode tomar para chegar ao servidor desejado.

Tilt procurou o Facebook para saber o motivo oficial da queda ou uma previsão de retorno, mas ainda não obteve resposta. Vamos atualizar este texto assim que houver novidades.

Reações

Brasileiros correram para o Twitter para informar a falha e fazer memes com as constantes quedas dos aplicativos do Facebook.

Até influenciadores norte-americanos e britânicos, além de outras pessoas públicas, entraram na brincadeira e reagiram à queda global dos serviços do Facebook com memes e críticas à rede social.

“Ei, Twitter, talvez seja um bom momento de trazer de volta os stories”, brincou o youtuber Casey Neistat, em referência à experiência da rede social com os Fleets.

“O mundo se o Facebook continuasse fora do ar”, brincou o jornalista americano Tom Warren.

“Me pergunto quão grande seria o pico de uso do Twitter quando Facebook, Instagram e WhatsApp caem ao mesmo tempo”, comentou o youtuber Marques Brownlee.

“Facebook e Instagram misteriosamente saem do ar, por um brilhante dia, o mundo se torna um lugar mais saudável”, comentou Edward Snowden, analista de sistemas que denunciou o esquema de vigilância em massa do governo dos EUA em 2013.

Inferno astral?

A queda geral vem na mesma semana em que o Facebook é alvo de uma série de acusações, incluindo a de ter negligenciado um estudo interno que mostrou que o Instagram é “tóxico” para jovens e a de ter dado passe livre para alguns perfis ignorarem as regras da rede social.

O vazamento de documentos internos da empresa chegou a levar o Facebook a depor numa comissão do congresso norte-americano na última semana. A empresa se defende das acusações dizendo que elas não procedem.

Os planos do Microsoft 365 incluem os robustos aplicativos do Office para a área de trabalho que você já conhece, como o Word, Excel, PowerPoint. E não é por acaso que eles são considerados essenciais em qualquer empresa e qualquer área de atuação profissional, pois agrega inúmeras funcionalidades que facilitam o nosso dia a dia na execução das atividades.

Sem dúvida alguma, a maior vantagem de utilizar o pacote office do Microsoft 365 é a flexibilidade de uso. Pois, ter Word, Excel e PowerPoint convenientemente em um aplicativo permite que você crie e edite em qualquer lugar.

E as vantagens não param por aí. Para utilizar o Office você não precisa estar conectado a internet. Será necessário o uso da internet somente para instalar e ativar, para instalar todas as atualizações e para gerenciar suas cobranças. Após isso, você pode usá-los off-line.

Liberte o seu melhor

Escreva e apresente como um profissional com as opções de edição e escrita do Word e as sugestões de layout e o recurso de treinamento do PowerPoint.

E não podemos deixar de falar da possibilidade de trabalho colaborativo em tempo real. Todos podem ter acesso as atualizações.

Sempre estamos aqui falando da importância do trabalho colaborativo, que em tempos de distanciamento social, se tornou tão necessário e essencial para que o trabalho em equipe continue produtivo.

E aí gostou? Gostaria de saber mais sobre os aplicativos da Microsoft 365 e suas funcionalidades, entre em contato conosco!

Leia também:

Microsoft 365: Benefícios e Aplicativos em um software Colaborativo

Microsoft Teams | SharePoint | OneDrive | Exchange

Fonte: Suporte Microsoft | Microsoft

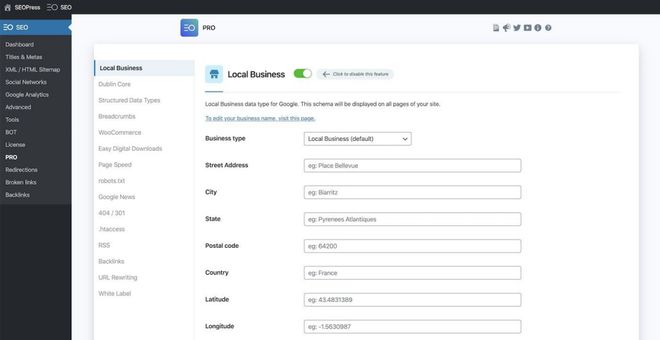

Caso você seja usuário do WordPress e use o plugin SEOPress, é bom se assegurar de que ele está atualizado para sua versão mais recente. Uma investigação conduzida pelos especialistas em defesa digital da Wordfence descobriu que uma falha nas versões antigas da ferramenta está comprometendo a proteção de centenas de milhares de sites.

Isso se deve ao alcance do SEOPress, cuja popularidade o levou a ser instalado em mais de 100 mil páginas que usam os sistemas de publicação do WordPress. Segundo os pesquisadores responsáveis pela descoberta, a brecha permite que um atacante injete scripts maliciosos que atuam no roubo de páginas completas.

Chloe Chamberland, analista de ameaças na Wordfence, afirma que o problema reside na capacidade do plugin de adicionar título e descrição de SEO às publicações. Isso pode ser feito enquanto o usuário também atualiza seu material com edições, o que depende de um endpoint REST-API — que, por ter sido implementado de forma insegura, torna possível a realização de ataques.

Atualização imediata é recomendada

Além de permitir que um atacante ganhe domínio completo sobre uma conta no WordPress, o problema também permite a criação de novas contas com privilégios administrativos, injeções webshell e redirecionamentos automáticos. Assim, um site conhecido pode ser manipulado para redirecionar os visitantes a uma página falsa na qual são expostos a malwares e outras ameaças, por exemplo.

Segundo Chamberland, os responsáveis pelo SEOPress foram alertados sobre o problema no dia 29 de julho e deram uma resposta sobre ele no dia seguinte. Poucos depois, no dia 4 de agosto, os desenvolvedores lançaram a versão 5.0.4 que deve ser instalada o quanto antes — no entanto, quem não fez isso não está totalmente desprotegido.

Em resposta a uma pergunta feita na sessão de comentários, Chamberland apontou que o erro detectado só acontece na versão 5.0.0 em diante do SEOPress. Quem possui versões anteriores (e decidiu adiar a atualização enquanto espera pela correção de bugs) não está sujeito à brecha, mas pode estar vulnerável a outros problemas que já foram corrigidos pelos criadores do plugin.

Imagem: Divulgação/Bleeping Computer

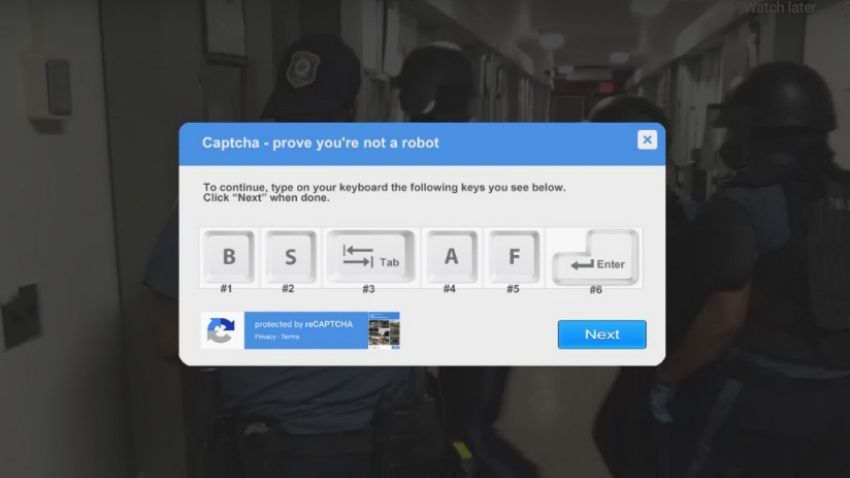

Uma nova campanha de malware está usando um método inusitado para convencer as vítimas a executar um arquivo que é identificado como prejudicial por navegadores da internet. Assim que o programa identifica que a transferência pode prejudicar a máquina do usuário, uma combinação Captcha falsa surge na tela com a intenção de enganá-lo e permitir a execução do código malicioso.

egundo a empresa de segurança MalwareHunter Team, a ameaça se propaga através de um suposto vídeo do YouTube que promete revelar uma ação violenta dentro de um presídio feminino nos Estados Unidos. Ao clicar sobre o botão Play, a vítima em potencial realiza o download de um arquivo com o nome “console-play.exe”, e o navegador carrega o teste Captcha em seguida.

Como o arquivo se trata de um executável, navegadores como o Google Chrome, Safari, Firefox e outros alertam que ele pode ter características maliciosas e prejudiciais. É aí que o desafio proposto pelos criminosos entra: eles pedem que o usuário digite a sequência “A, S, Tab, A, F e Enter”, suficiente para destacar a opção que mantém o arquivo baixado no sistema, apesar do alerta dado pelo navegador.

Golpe tenta passar despercebido

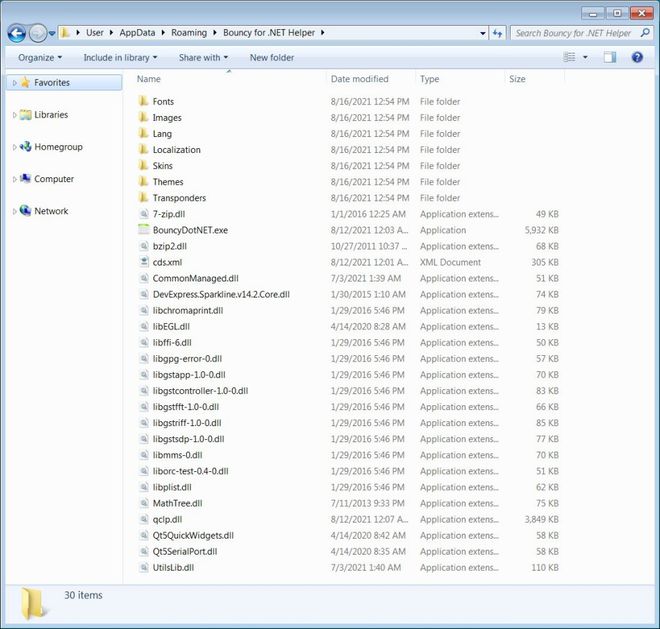

Para completar o golpe, poucos segundos após o falso desafio Captcha ser completado, o vídeo prometido vai ser reproduzido normalmente, dando à vítima uma sensação de normalidade. Caso o conteúdo baixado seja reproduzido, ele cria a pasta %AppData%Bouncy for .NET Helper e instala diversos arquivos falsos no sistema — o único real é o BouncyDotNet.exe, capaz de ler registros do Windows e executar comandos no PowerShell.

Imagem: Divulgação/Bleeping Computer

O resultado é o lançamento da DLL pertencente ao cavalo de Troia Ursnif, especializado em roubar dados bancários. Além de registrar e transferir credenciais sigilosas da vítima, a ameaça também é capaz de baixar outros malwares e permitir que um atacante realiza a execução de códigos remotos.

Para se proteger da ameaça, é preciso ficar atento a boas práticas de navegação na web, como nunca reproduzir arquivos suspeitos de fontes desconhecidas. Também é recomendado prestar atenção aos alertas de segurança emitidos por navegadores, manter uma solução de proteção confiável na máquina e se assegurar que tanto ela quanto seu sistema estão sempre com as últimas atualizações disponíveis instaladas.

A Microsoft fez um alerta nesta quinta-feira aos seus clientes de computação em nuvem, a respeito de vazamento e alteração de dados. De acordo com a empresa, a falha permitia que invasores conseguissem ler, alterar ou até mesmo excluir bancos de dados das companhias que usavam o serviço Cosmos DB.

Quem descobriu a vulnerabilidade foi uma equipe de pesquisa da empresa de segurança Wiz. De acordo com Ami Luttwak, diretor de tecnologia da Wiz e ex-diretor de tecnologia do Grupo de segurança em nuvem da Microsoft.e empresa, ao explorar um ponto fraco, era possível acessar chaves que controlam o acesso a bancos de dados mantidos por milhares de empresas. À agência de notícias, o pesquisador afirmou que essa é a pior vulnerabilidade de serviços em nuvem que se pode imaginar.

Ao ser informada sobre o problema, a Microsoft concordou em pagar 40 mil dólares à Wiz para encontrar a falha e reportá-la à empresa. Segundo o pesquisador, a equipe encontrou o problema no dia 9 de agosto e notificou a Microsoft no dia 12 do mesmo mês. Nesta quinta-feira, depois da publicação pela Reuters, a empresa mostrou que a falha estava em uma ferramenta de visualização chamada Jupyter Notebook, que está disponível há anos, mas foi habilitada por padrão dentro do Cosmos DB a partir de fevereiro.

“Corrigimos esse problema imediatamente para manter nossos clientes seguros e protegidos. Agradecemos aos pesquisadores de segurança por trabalharem sob a divulgação coordenada de vulnerabilidades”, disse a Microsoft à Reuters.

Aos clientes, a Microsoft afirmou que o a vulnerabilidade já foi corrigida e que não havia sido explorada anteriormente por nenhum invasor. “Não temos nenhuma indicação de que entidades externas fora a Wiz tiveram acesso à chave primária de leitura e gravação”, disse a empresa por e-mail.

Ainda assim, como medida de segurança, a companhia orientou seus clientes a trocarem as chaves de acesso aos bancos de dados. Vale lembrar que a Microsoft não consegue fazer isso por conta própria — é necessário que cada cliente faça sua alteração.

Contexto

A divulgação ocorre após meses de más notícias relacionadas à segurança da Microsoft. Recentemente, um ataque cibernético ao software de e-mail Outlook da Microsoft atingiu dezenas de milhares de empresas, escritórios do governo e escolas nos Estados Unidos. A empresa afirmou que o ataque foi executado por uma rede suspeita de hackers chineses.

Além disso, outra falha identificada em julho mostrou que hackers poderiam instalar programas, visualizar e excluir dados e criar novas contas de usuário, o que daria comando e controle suficiente aos aparelhos. A falha de segurança, conhecida como “Print Nightmare”, afeta o serviço Windows Print Spooler.

Neste caso específico, os problemas com o Azure são preocupantes, dado que a Microsoft e especialistas em segurança têm pressionado as empresas a abandonar a maior parte de sua própria infraestrutura e confiar na nuvem para obter mais segurança.