Este artigo tem como objetivo reforçar a necessidade de um trabalho correto e seguro, onde o usuário é o elo mais importante nesse processo, devendo ser orientado a todo instante sobre a importância de utilizar os recursos que são disponibilizados de forma correta.

Na maioria das empresas existe uma estrutura onde os usuários são orientados a salvar os arquivos num determinado local, de forma centralizada, aqui listamos alguns:

=> Políticas de permissão: alguns arquivos não precisam ser compartilhados para todos os usuários da empresa, pode ter arquivos com permissão de leitura e escrita apenas apara alguns usuários

=> Organização: Quando se salva os arquivos nos lugares corretos, fica bem mais fácil o trabalho colaborativo

=> Backup: Salvando os arquivos nos locais destinados para isso, a política de backup também fica centralizada, garantindo assim uma maior segurança em caso de algum sinistro.

Mas muitas empresas ainda passam por problemas com usuários que não dão a devida importância na hora de salvar um arquivo. Quando a pergunta “em qual local deseja salvar este arquivo?”, é feita pelo Windows, o usuário não pensa duas vezes em ir pelo caminho mais fácil, a área de trabalho. Porém, o Desktop não é o local adequado para isso. Porque caso ocorra algum problema com seu PC, e for necessário restaurar, não é possível recuperar estes arquivos.

Além deste risco, podemos citar outros que podem fazer você pensar um pouco mais ao escolher um local para armazenar os seus arquivos com mais segurança:

=> Dificuldade na organização dos arquivos em trabalhos colaborativos;

=> Arquivos que são restritos ficam acessíveis a pessoas sem autorização, comprometendo a confidencialidade;

=> Controle nas versões e atualização de arquivos;

=> Risco com perda de informações, considerando que existe uma estrutura de armazenamento com backup pré-definida, geralmente não realizado backup do desktop

Mesmo antes da pandemia, muitos usuários tinham dificuldades ou insistia em armazenar informações locais em seu desktop/área de trabalho, com a pandemia, onde muitos usuários trabalham de forma remota, isso se agravou.

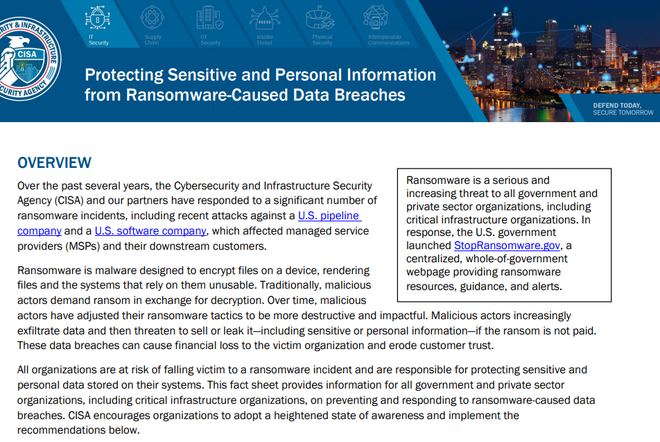

Em meio a uma onda crescente nos ataques de sequestro digital (ransomware), a Agência de Cibersegurança e Segurança de Infraestrutura dos Estados Unidos (CISA, na sigla em inglês) divulgou um manual oficial que ensina corporações a lidar com a ameaça. O documento surge em um momento no qual gangues aumentam a sofisticação de suas ofensivas, que visam cada vez mais organizações que fornecem serviços de infraestrutura.

O guia criado pela CISA tem como principal foco oferecer medidas de prevenção aos ataques, que podem ser combatidos misturando práticas de segurança moderna com a conscientização de lideranças e funcionários. “O ransomware é uma ameaça séria e crescente para todas as organizações governamentais e do setor privado, incluindo organizações de infraestrutura crítica”, afirma a agência.

O documento em inglês possui quatro páginas e divide suas recomendações nas categorias de prevenção contra ataques, o gerenciamento de dados sensíveis e pessoais e formas de responder a brechas de segurança resultantes de ofensivas do tipo. “A CISA encoraja organizações a adotar um estado de maior consciência e implementar as recomendações”, afirma o guia.

Confira algumas das principais recomendações de prevenção:

- Fazer backups de dados frequentes, mantendo-os em um ambiente offline protegido por criptografia;

- Criar um plano básico de cibersegurança para responder a incidentes, manter operações e se comunicar sobre as etapas que devem ser seguidas;

- Usar configurações adequadas de acesso remoto, conduzir análises frequentes em busca de vulnerabilidades e manter softwares atualizados;

- Assegurar que todos usam configurações de segurança recomendadas, desabilitando portas que não são usadas e protocolos como o SMB (Server Message Block) quando isso for possível;

- Práticas boas práticas de higiene cibernética: manter softwares antivírus e antimalware ativos e atualizados, limitar o uso de contas com acesso privilegiado e usar sempre soluções de acesso multifator quando possível.

O guia também recomenda que empresas que lidam com dados sensíveis precisam ter políticas claras de como eles são manipulados, bem como a forma como são armazenados e quais pessoas têm a cada etapa dos processos envolvidos. A CISA também recomenda o uso de soluções de criptografia em máquinas que abrigam conteúdo pessoal, bem como a implementação de um sistema de rede segmentada — o que impede que comprometimentos de segurança não afetam todas as partes de uma corporação.

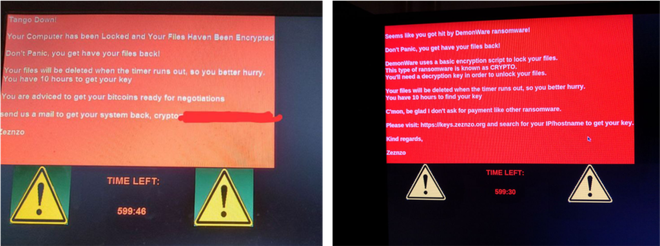

Imagem: Captura de Tela/Felipe Gugelmin/Canaltech

Imagem: Captura de Tela/Felipe Gugelmin/Canaltech

Nos casos em que as medidas de segurança são insuficientes, a agência recomenda que é preciso tomar ações imediatas de resposta. Entre as recomendações estão determinar quais sistemas foram afetados e removê-los da rede, iniciar medidas de recuperação a partir dos backups e coletar todos os registros relevantes e exemplos de malwares que possam ter resultado no sequestro digital.

A CISA também recomenda o contato imediato com clientes, fornecedores e parceiros que possam ter sido prejudicados, bem como com as autoridades responsáveis nos casos em que dados da administração pública foram comprometidos. Para completar, ela informa que é essencial lidar com ataques de ransomware com ajuda das autoridades competentes, já que o pagamento de resgates estimula a prática e não garante que uma empresa não vai ser vítima de novos ataques futuros.

Fonte: Bleeping Computer, CISA

Responsáveis por gerar muitas manchetes nos últimos anos, os ataques de sequestro digital (ransomware) atraem a atenção de criminosos por sua alta rentabilidade — em alguns casos, os resgates pagos chegam na casa dos milhões. Isso não somente tem estimulado o surgimento de novos métodos de ação, mas também atraído a atenção de pessoas que, mesmo sem muito conhecimento técnico, também querer uma fatia desse mercado ilegal.

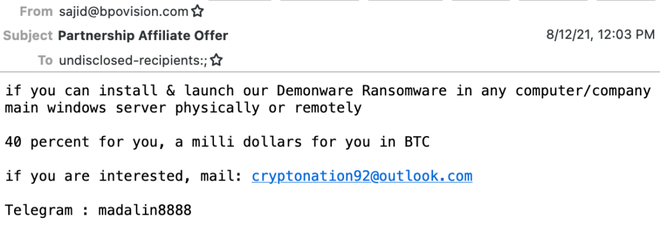

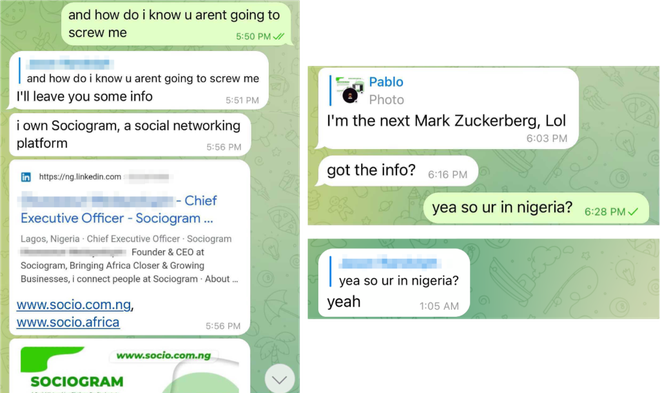

Pesquisadores da empresa de segurança Abnormal Security publicaram nesta quinta-feira (19) um relato de como uma gangue está usando e-mails e mensagens de texto do LinkedIn para convencer funcionários a participar de suas ações. Em troca de uma participação nos lucros, caberia à pessoa com acesso interno executar o ransomware DemonWare, bloqueando arquivos e permitindo que um resgate seja cobrado.

Em uma das mensagens obtidas pelas empresas, os cibercriminosos prometem pagar US$ 1 milhão (R$ 5,4 milhões) em Bitcoins — ou 40% do resgate cobrado — para o funcionário que contribuísse com o crime. Caso a pessoa estivesse interessada, ela podia entrar em contato com um e-mail do Outlook ou com um usuário do Telegram para negociar a ação.

Imagem: Divulgação/Abnormal Security

“Historicamente, ransomware é entregue através de anexos de e-mail ou, mais recentemente, usando o acesso direto às redes através de contas de VPN inseguras ou vulnerabilidades de software. Ver um ator tentar usar técnicas de engenharia básicas para convencer um alvo interno a ser cúmplice de um ataque contra seu empregador é notável”, explica a Abnormal Security.

Os alvos das mensagens são escolhidos através de perfis em redes sociais dedicadas ao mundo profissional, como o LinkedIn. Também contando com a ajuda de serviços comerciais que vendem dados profissionais, os criminosos fazem uma análise de quem teria acesso aos servidores de uma companhia e poderia estar disposto a colaborar.

Ataque pouco sofisticado

Ao entrar em contato com os criminosos, a empresa de segurança descobriu que eles não operavam de maneira muito profissional. Se, no momento da abordagem, eles prometiam ganhos milionários, em poucas mensagens o preço do resgate foi consideravelmente baixado, assim como a fatia que seria dado ao facilitador — US$ 120 mil, ou R$ 648 mil.

Para a Abnormal Security, fica claro que a gangue responsável só quer lucrar, não importa o quanto — US$ 100 mil ou US$ 1 milhão seria um valor capaz de mudar a vida da pessoa que recebesse o valor. Durante as negociações, os criminosos também prometem que o funcionário que acionar o ransomware não deixará rastros, o que indica pouca familiaridade com técnicas de investigação forense digital.

Imagem: Divulgação/Abnormal Security

Imagem: Divulgação/Abnormal Security

Testes conduzidos pela empresa mostram que os arquivos enviados pelos criminosos realmente se tratam de uma versão funcional do DemonWare, algo que também pode ser obtido gratuitamente através do GitHub. No entanto, a gangue afirma ter codificado o malware por conta própria, assim como já ter realizado uma série de ataques bem sucedidos — no entanto, evidências que provam isso não são fornecidas.

Conversando com a gangue, a Abnormal Security confirmou que ela opera na Nigéria, o que pode explicar o grau de amadorismo e o uso de técnicas de engenharia social. “Durante anos, cibercriminosos na Nigéria usaram técnicas básicas de engenharia social para cometer uma série de golpes, então faz sentido que esse ator esteja tentando usar as mesmas técnicas para aplicar ransomware”, explica a empresa.

Imagem: Divulgação/Abnormal Security

Embora esse golpe seja fácil de identificar e evitar, grupos mais sofisticados também recorrem à compra de informações e acessos internos para realizar suas ações. Um exemplo disso é o BitLocker, que remodelou recentemente suas ferramentas e conta com uma vasta rede de contatos e parceiros para realizar sequestros digitais — entre seus alvos recentes estão nomes como a Accenture, que teve 6 Tb em dados sensíveis vazados e um pedido de resgate de US$ 50 milhões (R$ 258 milhões).

Fonte: ZDNet, Abnormal Security

O site oficial das Lojas Renner se encontra fora do ar nesta quinta-feira (19) por consequência de um ataque de sequestro digital (ransomware). Informações compartilhadas com o site TecMundo mostra quem os responsáveis pela ação criminosa estão cobrando um resgate que pode chegar a US$ 1 bilhão (R$ 5,41 bilhões) para liberar os sistemas criptografados da empresa.

Segundo informações divulgadas pelo site, os responsáveis estão interessados somente nos ganhos monetários e não têm intenção de compartilhar quaisquer dados que tenham sido obtidos. Até o momento não há confirmação sobre qual ransomware foi usado, mas informações indicam que ele pode se tratar do Defray777, que se baseia em linhas de código do Linux para enumerar e criptografar pastas.

Uma fonte consultada pelo TecMundo afirma que 1,3 mil servidores das Lojas Renner foram criptografados, incluindo os bancos de dados localizados na cidade de Porto Alegre (RS) e da TIVIT, em São Paulo. Até o momento, o site da empresa se encontra indisponível e, ao entrar nele, o visitante é alertado sobre “novidades incríveis” que devem surgir em breve.

Lojas Renner confirma o ataque

Em um comunicado enviado ao Canaltech, a companhia confirmou que foi alvo de um ataque cibernético em seu ambiente de tecnologia da informação que resultou na indisponibilidade em parte de seus sistemas e operação. Ela também informa que já acionou seus protocolos de controle e segurança para bloquear o ataque e minimizar eventuais impactos. Confira o posicionamento:

“Neste momento, a Companhia atua de forma diligente e com foco para mitigar os efeitos causados, com a maior parte das operações já reestabelecidos e tendo sido verificado que os principais bancos de dados permanecem preservados. Cabe ressaltar que em nenhum momento as lojas físicas tiveram suas atividades interrompidas. A Companhia ressalta ainda que faz uso de tecnologias e padrões rígidos de segurança, e continuará aprimorando sua infraestrutura para incorporar cada vez mais protocolos de proteção de dados e sistemas”.

As Lojas Renner afirmam que vão manter o mercado informado sobre qualquer informação relevante sobre o caso, e informará as autoridades competentes nos próximos dias. A ação contra a empresa se soma a uma onda de ações semelhantes pelo país, que registrou nesta semana ataques de ransomware contra os sistemas do Tesouro Nacional e do Hospital e Maternidade Municipal Nossa Senhora da Graça, em Santa Catarina.

Fonte: TecMundo, VMWare, Lojas Renner

Saiba mais sobre a prevenção e a proteção contra ransomware. Mas o que é exatamente um ransomware? Se um ransomware ou um cavalo de Troia de criptografia infectar seu computador, ele criptografará seus dados ou bloqueará o sistema operacional. Assim que o ransomware se apodera de um “refém digital”, ele exige um resgate para libertá-lo. Para reduzir a probabilidade de se encontrar diante de um laptop bloqueado ou de dados criptografados, é importante estar preparado. As chances de infecção podem ser significativamente reduzidas usando um software de segurança e prestando bastante atenção. Ao usar uma ferramenta anti-ransomware, você pode evitar uma situação em que tenha que pagar valores exorbitantes para a possível liberação de seus dados. As infecções por ransomware podem ocorrer de várias maneiras, como por meio de sites inseguros e fraudulentos, downloads de software e por e-mails de spam. O ransomware tem como alvo tanto indivíduos como empresas de todos os tamanhos.

Vulnerabilidades de segurança: você é um alvo potencial de um ataque de ransomware?

Há uma série de fatores que podem fazer de você o alvo de um ataque de ransomware.

- O dispositivo utilizado não é o mais avançado

- O dispositivo tem software desatualizado

- Os navegadores e/ou sistemas operacionais não recebem mais patches

- Não existe um plano de backup adequado

- Não foi dada atenção suficiente à cibersegurança e não há um plano concreto em andamento

Se um ou mais desses pontos se aplicarem ao dispositivo, você corre o risco de tornar-se vítima de um ataque de ransomware. Uma verificação de vulnerabilidades, que pode ser realizada pelo seu software de segurança da Kaspersky, pode corrigir isso. O software analisa o dispositivo em busca de possíveis vulnerabilidades de segurança no sistema operacional ou nos programas instalados no computador. Ao detectar vulnerabilidades, as quais permitem a infiltração de malware, é possível evitar que o computador seja infectado.

Proteção contra ransomware: como evitar uma infecção

- Nunca clique em links inseguros. Evite clicar em links em mensagens de spam ou em sites desconhecidos. Se você clicar em links maliciosos, um download automático pode ser iniciado, levando à infecção do seu computador.

- Evite a divulgação de informações pessoais. Se você receber uma chamada, mensagem de texto ou e-mail de uma fonte não confiável solicitando informações pessoais, não responda. Os cibercriminosos que estão planejando um ataque de ransomware podem tentar coletar informações pessoais com antecedência para depois usá-las para personalizar mensagens de phishing especificamente para você. Em caso de dúvida sobre a legitimidade da mensagem, entre em contato diretamente com o remetente.

- Não abra anexos de e-mail suspeitos. O ransomware também pode entrar em seu dispositivo por meio de anexos de e-mail. Evite abrir qualquer anexo de aparência duvidosa. Para ter certeza de que o e-mail é confiável, preste muita atenção ao remetente e verifique se o endereço está correto. Nunca abra anexos que pedem para habilitar macros para serem visualizados. Se o anexo estiver infectado e for aberto, a macro maliciosa será executada e o malware obterá o controle sobre seu computador.

- Nunca use pendrives USB desconhecidos. Nunca conecte pendrives USB ou outros dispositivos de armazenamento ao seu computador se você não souber qual é a procedência deles. Os cibercriminosos podem infectar um dispositivo de armazenamento e colocá-lo em um local público para atrair usuários.

- Mantenha programas e sistemas operacionais atualizados. A atualização regular de programas e sistemas operacionais ajuda na proteção contra malware. Ao realizar atualizações, certifique-se de obter os patches de segurança mais recentes. Isso torna mais difícil para os cibercriminosos explorar as vulnerabilidades dos seus programas.

- Use apenas fontes de download conhecidas. Para minimizar o risco de baixar um ransomware, nunca faça download de software ou arquivos de mídia em sites desconhecidos. Confie em sites verificados e confiáveis para fazer downloads. Sites desse tipo podem ser reconhecidos por selos de confiança. Certifique-se de que a barra de endereço do navegador da página que você está visitando usa “https” em vez de “http”. Um escudo ou símbolo de cadeado na barra de endereço também pode indicar que a página é segura. Tenha cuidado também ao baixar qualquer coisa em seu dispositivo móvel. Você pode confiar na Google Play Store ou na Apple App Store, dependendo do seu aparelho.

- Use serviços de VPN em redes Wi-Fi públicas. O uso consciente de redes Wi-Fi públicas é uma medida de proteção sensata contra ransomware. Ao utilizar uma rede Wi-Fi pública, o seu computador fica mais vulnerável a ataques. Para se manter protegido, evite usar redes Wi-Fi públicas para realizar transações confidenciais ou, então, use um serviço de VPN segura.

Software anti-ransomware: quais são os benefícios?

Além dessas medidas de prevenção de infecções, também é essencial usar software apropriado para se proteger contra ransomware. Por exemplo, usar verificadores de vírus e filtros de conteúdo em seus servidores de e-mail é uma maneira inteligente de evitar ransomware. Esses programas reduzem o risco de spam com anexos maliciosos ou links infectados que chegam à sua caixa de entrada.

Soluções de segurança de Internet, como o Kaspersky Internet Security, também devem ser instaladas. Esse software bloqueia arquivos infectados quando você baixa ou transmite algo, proporcionando proteção em tempo real. Isso evita que seu computador seja infectado por ransomware e mantém os cibercriminosos sob controle. A Kaspersky também oferece uma ferramenta anti-ransomware especial que pode fornecer ajuda adicional. Essa ferramenta ajuda a detectar e bloquear ransomware realizando verificações, além de proteger seus dados contra ataques de ransomware de acesso local e remoto.

Se você instalou o software adequado, você já deu um grande passo na direção certa. Atualize regularmente sua solução de segurança de Internet para aproveitar a melhor e mais recente proteção que ela tem para oferecer. Cada atualização contém os patches de segurança mais recentes e melhorias na proteção contra ransomware.

Proteção de dados: neutralize a ameaça do pior cenário possível

O que observar com atenção ao criar backups

Certifique-se de que seus dados estejam sempre protegidos por backups, caso o seu computador fique infectado com um ransomware e a descriptografia seja impossível. Use um disco rígido externo e certifique-se de desconectá-lo do computador após criar o backup. Se o disco rígido estiver conectado quando o ransomware for ativado, os dados na unidade também serão criptografados. Você deve fazer backup de seus dados dessa maneira em intervalos regulares.

Software de backup: proteção ou ameaça?

Se não quiser proteger seus dados manualmente, você pode usar o que é conhecido como software de backup. Mas aqui também é necessário ter cuidado, pois algumas “ferramentas de segurança” podem ser cavalos de Troia. A criação de cópias de backup é uma tarefa primária do software de backup, o que significa que ele tem acesso a todos os arquivos, bem como inúmeros privilégios.

O software normalmente tem conexão direta com o provedor e, por isso, é fácil para os cibercriminosos incorporar funções e comandos adicionais. Essas adições podem ser prejudiciais e não ser reconhecidas pelo usuário. A fim de evitar tal situação, você deve ser muito cuidadoso ao escolher um software de backup adequado. Algumas soluções de segurança, como o Kaspersky Total Security Tool, já oferecem plug-ins que podem criar backups. Ao usar esse tipo de plug-in, você evita ter que procurar por provedores terceirizados.

Proteção contra ransomware: a que as empresas devem prestar atenção

Os ataques de ransomware não são, de forma alguma, uma ameaça apenas para indivíduos. Muito pelo contrário, as empresas também são frequentemente visadas. Não só as grandes empresas lucrativas são vítimas de ransomwares; pequenas e médias empresas também são alvos frequentes. Elas geralmente têm sistemas de segurança deficientes e, portanto, são particularmente atraentes para os invasores. Veja a seguir uma lista de fatores que devem ser levados em consideração pelas empresas que querem evitar infecções por ransomware.

- Mantenha-se sempre atualizado com o mais recente sistema operacional, inclusive no ambiente corporativo. Experiências anteriores mostram (por exemplo, com o WannaCry 2017) que as empresas que negligenciam essa área estão particularmente em risco de sofrer ataques de ransomware.

- Aumente a conscientização dos funcionários. Uma pessoa que sabe o que procurar será mais eficiente. Implemente um protocolo de segurança que permita aos funcionários avaliar se um anexo, link ou e-mail é confiável.

- Esteja preparado. Certifique-se de que haja um plano em caso de infecção por ransomware.

- Considere as tecnologias em nuvem, caso ainda não tenha considerado. A vantagem sobre os sistemas locais é que as vulnerabilidades das arquiteturas na nuvem são mais difíceis de explorar. Além disso, as soluções de armazenamento em nuvem permitem que você restaure versões mais antigas de seus arquivos. Isso significa que se os arquivos forem criptografados pelo ransomware, você conseguirá retornar a uma versão não criptografada usando o armazenamento em nuvem.

- Backups. Mesmo em ambientes empresariais, é importante sempre fazer backup de dados críticos para os negócios em dispositivos externos. A responsabilidade por esta tarefa essencial deve ser claramente definida e comunicada.

O ransomware hoje: a evolução do malware

Enquanto o conceito básico de ataques de ransomware permanece basicamente o mesmo: criptografia de dados e extorsão financeira, os cibercriminosos mudam regularmente a forma como operam.

- Do PayPal ao bitcoin – por serem mais difíceis de rastrear, os pedidos de resgate feitos por cibercriminosos agora são em bitcoins. Antes, principalmente o PayPal era usado para esse fim.

- Distribuição – inicialmente, os e-mails de spam eram considerados o principal ponto de ataque. Embora eles não tenham perdido a relevância hoje em dia, agora as vulnerabilidades de VPN e a distribuição via botnets também são opções comuns.

Assim como os cibercriminosos estão impulsionando o desenvolvimento de ransomwares, a proteção contra ransomware também está evoluindo para se tornar mais eficaz e eficiente.

Conclusão

Da mesma maneira com outras formas de malware, a ação cuidadosa e o uso de um excelente software de segurança são um excelente passo na direção certa quando se trata de ransomware. A criação de backups é de grande importância em relação a esse tipo de malware, pois permite a você estar bem preparado, mesmo no pior dos cenários. Caso seja vítima de um ataque de ransomware apesar dessas medidas preventivas e de proteção, você encontrará mais informações aqui sobre como se livrar desse hóspede indesejado.

Precisa de um software de segurança? Fale conosco

Fonte: Kaspersky

O Microsoft Exchange, é um software para envio/recebimento de e-mails corporativo desenvolvido pela Microsoft e está presente em diversas versões do Microsoft 365.

Quando comparamos o Microsoft Exchange com outras soluções de e-mails, podemos dizer que esta é uma solução mais completa, mais robusta, pois facilita a comunicação e colaboração entre as equipes.

Com o Microsoft Exchange você:

Adapta ao seu estilo de trabalho, pois o Exchange é útil para colaborar em documentos críticos e fornece a Caixa de Entrada Destaques que prioriza as mensagens importantes. Você pode adequar esse recurso ao seu estilo de trabalho para ser mais produtivo e ter mais agilidade.

Conta com uma caixa de entrada inteligente que oferece recursos úteis e uma maneira mais inteligente e organizada de exibir e interagir com os e-mails. Os aprimoramentos de pesquisa proporcionam resultados mais completos e rápidos. Use recursos de personalização avançados e capacidade de extensão com os suplementos que o conectam a serviços modernos e aplicativos internos de linha de negócios.

Organiza o seu tempo com um calendário avançado, que faz muito mais do que o agendamento básico de compromissos. Faça a captura automática de eventos no e-mail, como voos e reservas em hotéis, e obtenha sugestões de locais para reuniões de acordo com sua localização.

O Microsoft Exchange promove segurança, facilidade e praticidade no seu dia a dia.

Recursos incluídos:

- Recursos avançados de segurança

- Confiabilidade

- Centro de Administração

- Segurança entre dispositivo

- Manutenção fácil

- Acesse em praticamente qualquer lugar

- Proteções de dados

- Mantenha o controle

- Descoberta Eletrônica

- Suporte telefônico no nível de TI

- Arquivo Morto no Local

- Integração com o Outlook

Viu como uma plataforma de e-mail na nuvem pode tornar a sua estratégia de comunicação muito mais eficaz? Em qual outra plataforma você tem tantos benefícios assim?

E então, entre em contato conosco. Podemos te ajudar a escolher a melhor solução para a sua empresa!

Leia também:

Microsoft 365: Benefícios e Aplicativos em um software Colaborativo

Microsoft Teams | OneDrive | SharePoint | Pacote Office

Fonte: Microsoft

Empresas de bitcoins, as moedas virtuais, estão sendo investigadas por golpe na Região dos Lagos (RJ)

Empresas de bitcoins, as moedas virtuais, estão sendo investigadas em uma das regiões mais badaladas e luxuosas do Rio de Janeiro. Elas fazem aquelas ofertas sedutoras de lucro alto e rápido, mas vários clientes acabaram no prejuízo.

Na disputa por esse mercado valioso, o sócio de uma dessas empresas foi assassinado, e outros dois, alvos de atentado.

Ricardo Oliveira, conhecido como Rick, é dono da X6, uma empresa de “soluções financeiras”, que prometia aos investidores rendimento de 15% ao mês. Ele foi preso essa semana em Niterói, na Região Metropolitana do Rio, por porte ilegal de arma.

Segundo a polícia, Rick garantia aplicar o dinheiro dos investidores na Bolsa de Valores e em bitcoins, uma espécie de moeda virtual, mas não foi o que as investigações descobriram.

O que despertou a curiosidade dos investigadores é que quase todas as vítimas de Rick também têm dinheiro investido em outras empresas. A maior parte delas tem sede em um balneário, a 180 quilômetros da cidade do Rio.

Foi em Cabo Rio, na Região dos Lagos do Rio, onde pelo menos dez empresas estão sendo investigadas. A cidade, que sempre atraiu turistas em busca de sol e praia, virou o paraíso dos golpistas e começou a ser loteada por pessoas que prometem lucros altos e rápidos. Cabo Frio ganhou até um apelido: novo Egito, pelas pirâmides de investimento, que não param de crescer.

O Ministério da Economia informou que a Secretaria do Tesouro Nacional foi vítima de um ransomware (vírus que sequestra o acesso a dados criptografados). Esse tipo de ação geralmente está ligado a ataques de hackers que exigem um pagamento para normalizar o acesso —uma espécie de sequestro virtual.

Segundo o ministério, o ataque foi identificado na noite de sexta-feira (13). A Polícia Federal foi acionada e os efeitos do ataque estão sendo avaliados por especialistas em segurança do Tesouro e da Secretaria de Governo Digital.

“Nesta primeira etapa, avaliou-se que a ação não gerou danos aos sistemas estruturantes da Secretaria do Tesouro Nacional, como o Sistema Integrado de Administração Financeira (SIAFI) e os relacionados à Dívida Pública”, declarou em nota.

Tribunais foram alvo de ataques semelhantes

Em novembro de 2020, o STJ (Superior Tribunal de Justiça) foi alvo de um ataque hacker que bloqueou a base de dados dos processos. O caso foi considerado por peritos como o mais grave ataque cibernético em órgãos públicos brasileiros até então.

Como medida de precaução à época, o acesso do tribunal à internet foi derrubado, o que levou ao cancelamento das sessões de julgamento e impossibilitou o funcionamento dos sistemas de informática e de telefonia do STJ.

Ainda em novembro de 2020, o Tribunal de Justiça do Rio Grande do Sul sofreu uma invasão nos sistemas de informação.

Os ataques levaram o presidente do Conselho Nacional de Justiça (CNJ), ministro Luiz Fux, a instituir um comitê para atualizar a política de segurança digital no Judiciário.

E-mails, redes sociais, serviços de streaming, web drives, todos eles exigem que seus utilizadores tenham um usuário e senha únicos para acesso às plataformas.

Para trazer mais facilidade a seus usuários, os navegadores oferecem a opção de memorizar as credenciais de acesso de cada um dos sites para que, quando um site com usuário e senha armazenados for acessado, os dados de autenticação já estejam preenchidos, sendo apenas necessário pressionar o botão de login para efetivar o acesso.

Acredito que a facilidade que esse recurso traz seja bem evidente, o problema são os pontos negativos que nem sempre ficam claros.

Riscos de armazenamento de senhas

O primeiro e muito subestimado pela maioria dos usuários é que qualquer pessoa com acesso físico ao seu dispositivo terá todas as suas senhas, visto que é apenas necessário acessar as configurações do browser para ter acesso a elas sem nenhum tipo de proteção. Este fator é amplamente subestimado pois a maioria das pessoas pensam: “ah, mas eu não deixo ninguém acessar meu computador, então não tem problema”. Essa afirmação pode até ser verdade, mas pessoas mal intencionadas esperam pequenas oportunidades para praticar ações danosas aos usuários, e o fato de ser o único a usar um computador pode criar hábitos que são prejudiciais como, por exemplo, deixar o computador desbloqueado. Em casa, isso costuma não ser tanto um problema, mas na empresa ou em algum lugar colaborativo, onde você deixa seu computador sem supervisão por poucos instantes, já pode te trazer sérios problemas.

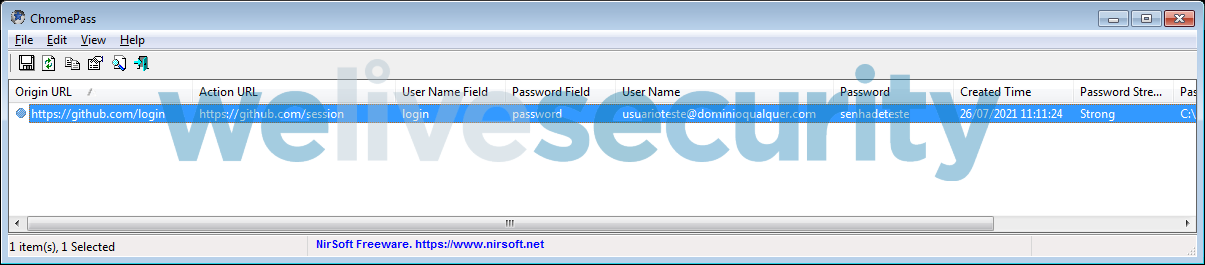

O segundo deles e o que mais me chama a atenção: se você usa um dos browsers mais famosos como Chrome, Firefox ou Edge/IE provavelmente esteja exposto aos problemas que citarei logo a seguir. Isso porque eles utilizam uma lógica de armazenamento dessas informações muito parecida. Caso não use nenhum desses browsers, fique alerta e pesquise como seu navegador se comporta ao armazenar senhas, alguns deles podem ter um armazenamento ainda menos protegido.

Imagem 1. Chromepass – Listagem de senhas armazenadas.

Os browsers que citei armazenam as senhas no computador de forma criptografada, e o terceiro ponto negativo é relacionado a essa forma de armazenamento. Uma das características de uma criptografia feita de forma adequada exige que o dado criptografado seja protegido por uma chave que apenas o proprietário conheça, para que assim apenas ele possa reverter essa criptografia. Os browsers não solicitam nenhum tipo de chave para o usuário, gerando essa criptografia unicamente baseada em parâmetros que eles já possuem, isso significa que, mesmo criptografada a informação pode ser acessada por alguém que refaça os mesmos passos usados pelo browser para criptografar.

Em caso de ataques, é muito simples para o criminoso se passar pela vítima e recuperar essas senhas. Os exemplos que mostrei nas imagens acima são dois softwares conhecidos que fazem a leitura dessas informações sem qualquer dificuldade, mas é muito simples para cibercriminosos escreverem o próprio programa de extração de senhas ainda mais compacto e eficiente que os mostrados nas imagens. Por isso, afirmo que é uma péssima ideia deixar senhas salvas em navegadores, sejam eles quais forem.

Imagem 2. Lazagne – Extraindo senhas do Firefox.

Certo, não posso usar a facilidade do armazenamento de senhas via browser, então o que eu uso para ter algo tão prático quanto possível?

Cofre de senhas: será essa uma solução?

A solução mais adequada para armazenar senhas de forma segura é guardá-la em um cofre de senhas, também conhecido como gerenciar de senhas.

O cofre de senhas é um concentrador de senhas onde você pode armazenar senhas de quaisquer produtos e serviços que possua de forma criptografada, e precisará apenas lembrar de uma única senha, a do cofre, e não de todas as outras como seria necessário sem ele. Alguns destes cofres oferecem facilidades como abertura do site e preenchimento dos campos de autenticação de forma automática. Basta pesquisar um cofre de senhas que melhor se adeque ao que você necessita e começar a usá-lo.

Para quem ainda não tem o conceito de como funciona um cofre de senhas, ele é um arquivo com estrutura interna similar a um banco de dados, com todo conteúdo criptografado. Isso impede que, caso alguém tenha acesso ao arquivo, mas não tenha acesos a chave, as informações possam ser lidas já que todos os dados internos estarão alterados devido a criptografia, que varia de acordo com o software de cofre de senhas que você optou por utilizar.

E ainda assim, mesmo sendo um software de proteção de senhas, é necessário tomar alguns cuidados para que ele exerça adequadamente sua função:

- Tenha uma senha robusta para acessar o cofre

É necessário proteger o acesso ao cofre de senhas adequadamente com uma senha complexa e difícil de ser adivinhada. Vale lembrar que mesmo cofres de senhas estarão sujeitos a ataques de brute force caso criminosos tenham acesso a eles, sendo assim quanto mais complexa e extensa for a senha, mais difícil será o processo de cracking.

- Troque as senhas de todos os serviços por senhas extremamente complexas

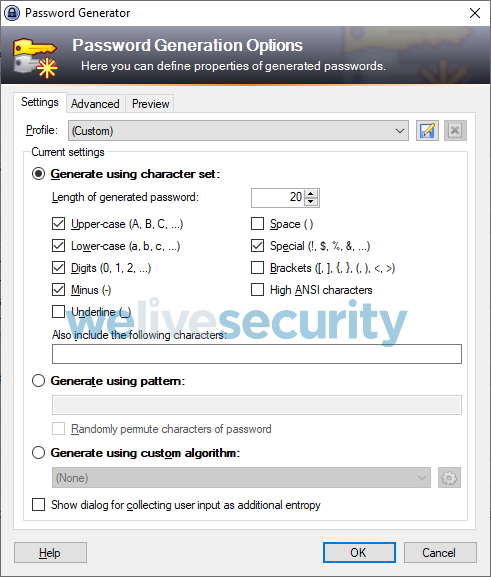

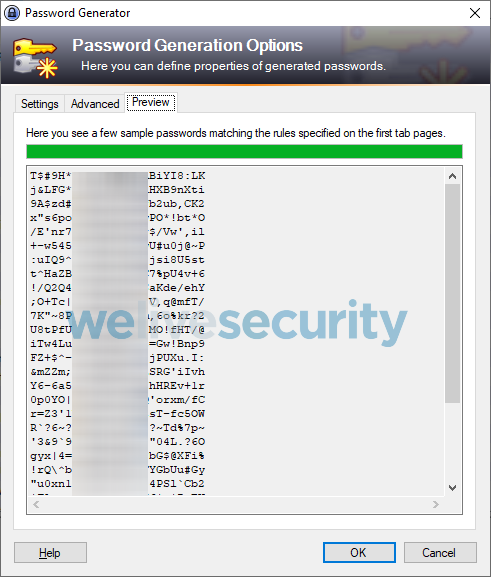

Agora que você não precisará mais memorizar todas as suas senhas, transforme-as em chaves praticamente impossíveis de serem quebradas, deixando-as com mais de 20 caracteres, incluindo letras, números e caracteres especiais, afinal, é o seu cofre que irá “se lembrar” dela. Muitos softwares de cofre possuem um assistente de criação de senhas onde o usuário escolhe os parâmetros que a senha deverá conter e o cofre dá sugestões de senhas que poderão ser usadas.

Imagem 3. Keepass – Geração de senhas.

Imagem 4. Keepass – Geração de senhas.

- Habilite o duplo fator de autenticação sempre que possível

Mesmo tendo senhas complexas, longas e de difícil adivinhação, os criminosos dispões de diversos meios para conseguir acesso a elas, fazendo com que o usuário perca o controle de determinado software/serviço. Sendo assim, uma excelente forma de reforçar ainda mais a segurança é habilitar o duplo fator de autenticação. Mesmo nos casos em que os cibercriminosos conseguem obter a senha, eles não terão acesso ao token que será enviado por mensagem/e-mail/sms/ligação, e isso inviabilizará o acesso àquele determinado serviço.

- Não armazenar senhas em locais não seguros

Esse ponto não se refere apenas a não armazenar senhas em browsers, refere-se a não armazená-las em qualquer tipo de local não seguro. Não anote senhas em papéis/post-its, cadernos, documentos não protegidos como word, excel, notepad, wordpad e por aí vai, e principalmente, não as anote atrás do seu teclado.

- Faça backup do seu cofre

Agora que seu cofre é seu local seguro de armazenamento de senhas, é uma péssima ideia perdê-lo, já que só ele conseguirá te dar acesso ao seu mundo digital. Sendo assim, faça backups periódicos do arquivo do cofre se possível em mais de um lugar. Já tive problemas na minha mídia de backup, perdi meu cofre e acreditem… é desesperador! Graças a algumas habilidades consegui recuperá-lo e desde então deixo ele salvo em mais de um local. Por isso realize backups e os salve em locais diferentes!

Leia também:

Cofre de senhas: os dados da sua empresa estão protegidos?

Você sabe o que é cofre de senhas?