Qual é o objetivo da LGPD e a quem ela se destina?

A LGPD foi criada com o objetivo de proporcionar ao cidadão brasileiro um controle maior sobre o tratamento de seus dados pessoais. Para isso, a LGPD estabelece princípios e cria regras que devem ser observados tanto por organizações privadas quanto públicas, além de criar entidade reguladora específica para o tema.

Quem fiscaliza o cumprimento da lei?

A fiscalização referente à LGPD será primariamente realizada pela Autoridade Nacional de Proteção de Dados (ANPD). Este órgão foi criado para fiscalizar o cumprimento da lei, zelar pela proteção de dados pessoais, elaborar diretrizes e também aplicar as sanções em casos de irregularidade. Ademais o Ministério Público continua competente para lidar com a questão no que tange os direitos difusos dos cidadãos.

Quem é o “titular”?

É a pessoa natural a quem se referem os dados pessoais que são objetos de coleta e tratamento.

O que são “dados pessoais”?

De acordo com a lei, um dado pessoal é informação relacionada à pessoa natural identificada ou identificável. Como exemplos: número do CPF, data de nascimento, endereço residencial e e-mail.

O que são “dados pessoais sensíveis”?

É qualquer dado pessoal, conforme estabelecido na lei, sobre origem racial ou étnica, convicção religiosa, opinião política, filiação a sindicato ou a organização de caráter religioso, filosófico ou político, dado referente à saúde ou à vida sexual, dado genético ou biométrico, quando vinculado a uma pessoa natural.

O que compreende o tratamento destes dados?

O tratamento de dados é um conceito abrangente, que inclui qualquer tipo de manipulação realizada com informações pessoais. Processos comuns a diversos tipos de empresas incluem, geralmente, a coleta, a reprodução, o acesso, o armazenamento e a distribuição de dados pessoais. Um exemplo simples? A criação de uma lista de e-mails.

Em quais casos de tratamento de dados pessoais a lei é aplicada?

A lei se aplica a qualquer operação que envolve a coleta e o tratamento de dados pessoais e que seja realizada em território brasileiro.

Esta Lei aplica-se apenas ao tratamento de dados pessoais coletados na Internet?

A LGPD é aplicável a qualquer operação de tratamento de dados pessoais que tenham sido coletados dentro do território brasileiro ou que tenha como objetivo oferecer bens ou serviços a pessoas localizadas no Brasil, independentemente destes dados pessoais terem sido coletados offline ou online, em meios físicos ou digitais.

Mas o que são dados pessoais coletados offline ou online?

Dados pessoais coletados off-line são obtidos sem a utilização de ferramentas informatizadas, como por exemplo, a lista de presença em eventos.

Os dados pessoais coletados online são os que utilizam ferramentas informatizadas e/ou automatizados para serem obtidos, tais como os cadastros de candidatos para vagas de emprego.

Quais são os principais atores no tratamento de dados pessoais de acordo com a LGPD?

São três: o controlador, o operador e o encarregado.

O controlador é pessoa natural ou jurídica de direito público ou privado, a quem compete as decisões referentes ao tratamento de dados pessoais.

O operador é pessoa natural ou jurídica de direito público ou privado, que realiza o tratamento de dados pessoais em nome do controlador.

O encarregado é a pessoa indicada pelo controlador e/ou operador para atuar como canal de comunicação entre o controlador, os titulares dos dados e a ANPD.

Quais são os casos de tratamento de dados pessoais em que a LGPD não será aplicada?

São os casos em que o tratamento de dados pessoais for feito por uma pessoa física, para fins particulares, e não comerciais, por exemplo, coleta de dados pessoais dos integrantes da família para a montagem de uma árvore genealógica; para fins exclusivamente jornalísticos, artísticos e acadêmicos; ou pelo Poder Público – no caso de segurança pública, defesa nacional, segurança do Estado e atividades de investigação e repressão de infrações penais.

O que é um dado anônimo ou anonimizado?

Dado anônimo ou anonimizado é qualquer dado pessoal que, submetido a meios técnicos razoáveis, passe a não mais identificar ou a proporcionar a identificação de uma pessoa natural, direta ou indiretamente, de maneira definitiva e irreversível.

O tratamento de dados pessoais sensíveis pode ser realizado em quais condições?

O tratamento de dados pessoais sensíveis somente poderá ocorrer com consentimento do titular ou seu responsável legal, de forma destacada e para finalidades específicas.

Sem fornecimento de consentimento do titular, nas hipóteses em que for indispensável para:

- Cumprimento de obrigação legal ou regulatória pelo controlador;

- Pela administração pública, de políticas públicas previstas em leis ou regulamentos;

- Estudos por órgão de pesquisa;

- Exercício regular de direitos, inclusive em contrato e em processo judicial, administrativo e arbitral;

- Proteção da vida;

- Tutela da saúde;

- Garantia da prevenção à fraude e à segurança do titular.

Se a empresa for sediada no exterior, também tem deve se adequar à Lei?

Caso a empresa ofereça bens ou serviços para pessoas localizadas no Brasil e, portanto, coletar dados de usuários, a LGPD também se aplica e com isso a empresa deve se adequar.

Quais são os princípios da LGPD?

A LGPD traz alguns princípios que devem ser respeitados no tratamento de dados pessoais: finalidade, adequação, necessidade, livre acesso, qualidade dos dados, transparência, segurança, prevenção, não discriminação e responsabilização e prestação de contas.

Quais são as Bases Legais para tratamento de dados pessoais?

O tratamento de dados pessoais somente poderá ser realizado:

Com consentimento do titular;

Para cumprimento de obrigação legal ou regulatória;

Pela Administração Pública;

Para realização de estudos por órgãos de pesquisa;

Para execução de contratos, a pedido do titular;

Em processos judiciais, administrativos ou arbitrais;

Para proteção da vida;

Para tutela da saúde;

Em legítimo interesse do Controlador;

Para proteção do crédito.

O que é “consentimento”?

É a manifestação livre, informada e inequívoca pela qual o titular concorda com o tratamento de seus dados pessoais para uma finalidade determinada. O consentimento e sua finalidade devem estar claros e destacados.

E quando a finalidade muda? O que a empresa deve fazer?

Se a empresa precisa de um dado pessoal já coletado com o consentimento do titular para outra finalidade de uso, é necessário informá-lo sobre este novo intuito. Importante ressaltar que, além de informar é preciso atualizar o consentimento do titular.

O termo de consentimento deve ser escrito ou digital?

O termo de consentimento, como consta no Art. 8, pode ser adquirido por escrito ou por outro meio que demonstre a manifestação de vontade do titular.

O titular dos dados pode revogar seu consentimento?

Sim, a LGPD estabelece que o titular dos dados poderá, a qualquer momento, revogar seu consentimento.

Há alguma diferença entre o consentimento para o tratamento de dados pessoais e para tratamento dados pessoais sensíveis?

Não. O consentimento para dados sensíveis deve sempre explicitar a finalidade de seu uso, de forma destacada. Se houver alteração na finalidade, é preciso renovar o consentimento de forma expressa.

Como se dá o consentimento de Crianças e Adolescentes?

A LGPD estabelece, no artigo 14, que o tratamento de dados pessoais de crianças e adolescentes deverá ser realizado em seu melhor interesse. Para tratamento de dados de crianças até 12 anos de idade, é necessário consentimento específico e em destaque, dado por, pelo menos, um dos pais ou pelo responsável legal.

Os dados de crianças e adolescentes poderão ser coletados sem o consentimento, quando for necessário para sua proteção ou para contatar os pais ou o responsável legal, sendo utilizados uma única vez e sem armazenamento. Sem consentimento, em nenhum caso, poderão ser repassados a terceiros.

Em casos de irregularidade no tratamento de dados, quem será responsabilizado?

Se o tratamento de dados não acontecer como previsto na lei, os controladores serão responsabilizados. Caso o operador não tenha cumprido ordens passadas pelo controlador ou falhe na segurança dos dados, este também pode ser penalizado.

Quais são as penalidades que podem ser aplicadas nos casos de irregularidades?

A penalidade imposta irá depender da avaliação da ANPD, mas pode ser uma advertência, a determinação da publicação e divulgação da infração cometida, o bloqueio ou eliminação dos dados que sofreram violações e também multas simples e/ou diárias.

Ações que infrinjam a lei podem acarretar em multas?

As multas são de até 2% do faturamento da empresa, limitados a R$ 50.000.000,00 (cinquenta milhões de reais) por infração, além da possibilidade de suspenção das atividades de coleta e tratamento, sem prejuízo da indenização pelos danos que causarem aos titulares dos dados.

O que é GDPR?

A General Data Protection Regulation (GDPR) é a Lei europeia vigente que trata da proteção de dados pessoais, e que culminou na criação da LGPD. As empresas e órgãos estatais brasileiros que mantenham negócios com os países europeus terão a obrigatoriedade de garantir que suas políticas de tratamento de dados estejam em conformidade com a GDPR, sob o risco de penalidades, bem como perda de clientela, valor de marca e credibilidade no mercado internacional.

O que é DPO?

DPO, ou Data Protection Officer, é o encarregado que irá atuar como canal de comunicação entre o controlador, os titulares dos dados e a ANPD.

O Poder Público também está sujeito às disposições da LGPD?

Sim, os dados pessoais tratados pelo Poder Público também estarão sujeitos à LGPD. Porém, o Poder Público pode tratar dados pessoais sem pedir o consentimento do titular sempre que for necessário para a execução de políticas públicas. O Poder Público também poderá tratar dados pessoais, fora do escopo da lei, no caso de segurança pública, defesa nacional, segurança do Estado e atividades de investigação e repressão de infrações penais, que serão tratados de acordo com legislação específica, que contenha medidas proporcionais e necessárias para que o tratamento de dados pessoais atenda ao interesse público. Para a criação das normas específicas para esses casos, a Autoridade Nacional de Proteção de Dados Pessoais – ANPD emitirá recomendações e opiniões técnicas.

É possível o uso compartilhado de dados entre diferentes órgãos da Administração Pública?

A Lei permite o uso compartilhado de dados pessoais entre entes do poder público, desde que atenda a finalidades específicas de execução de políticas públicas e a atribuição legal desses órgãos, respeitados os princípios do art. 6º. O inciso III do art. 7º assegura, como uma de suas dez bases legais para o tratamento de dados, o tratamento e uso compartilhado pela Administração Pública de dados necessários à execução de políticas públicas previstas em leis, regulamentos ou ainda respaldadas em contratos, convênios ou instrumentos congêneres, nos termos do Capítulo IV.

A LGPD dispõe sobre a transferência de dados entre o Poder Público e instituições do setor privado?

O artigo 26 prevê que o uso compartilhado de dados pessoais pelo Poder Público deve atender a finalidades específicas de execução de políticas públicas e atribuição legal pelos órgãos e pelas entidades públicas, respeitados os princípios de proteção de dados pessoais elencados no art. 6º da Lei.

Veta a transferência dos dados pessoais constantes de bases de dados a que tenha acesso, exceto:

- Em casos de execução descentralizada de atividade pública que exija a transferência, exclusivamente para esse fim específico e determinado, observado o disposto na Lei nº 12.527, de 18 de novembro de 2011 (Lei de Acesso à Informação);

- Em casos em que os dados forem acessíveis publicamente;

- Quando houver previsão legal ou a transferência for respaldada em contratos, convênios ou instrumentos congêneres;

- Para prevenção de fraudes e irregularidades, ou proteger e resguardar a segurança e a integridade do titular dos dados.

Em que casos os dados pessoais podem ser transferidos para fora do Brasil?

A transferência internacional de dados pessoais pode ser feita:

- Para países ou organizações internacionais proporcionem grau adequado de proteção de dados pessoais;

- Quando o controlador oferecer e comprovar, por meio de cláusulas contratuais específicas para determinada transferência, cláusulas-padrão contratuais, normas corporativas globais, selos, certificados ou códigos de conduta regularmente emitidos, que está cumprindo com o disposto na LGPD;

- Quando necessário para cumprimento de acordos da cooperação jurídica internacional entre órgãos públicos de inteligência, de investigação e persecução, de acordo com os instrumentos de direito internacional;

- Para proteção da vida do titular ou de terceiros;

- Quando autorizada pela ANPD;

- Quando resultar em compromisso assumido em acordo de cooperação internacional;

- Para a execução de política pública;

- Quando o titular fornecer seu consentimento de forma específica e em destaque para a transferência;

- Para o cumprimento de obrigação legal ou regulatória pelo controlador;

- Quando necessário para a execução de contrato do qual seja parte o titular;

- Para o exercício regular de direitos em processo judicial, administrativo ou arbitral.

Em caso de incidente o titular deverá ser informado?

A LGPD determina que o controlador deverá comunicar tanto ao titular quanto à ANPD sobre a ocorrência de qualquer incidente de segurança que possa causar risco ou dano ao titular.

Como a LGDP protege as pessoas de decisões automatizadas, baseadas exclusivamente em meios tecnológicos?

O titular dos dados tem direito a solicitar revisão de decisões tomadas unicamente com base em tratamento automatizado de dados pessoais que afetem seus interesses, inclusive de decisões destinadas a definir o seu perfil pessoal, profissional, de consumo e de crédito ou os aspectos de sua personalidade. Além disso, o controlador deverá fornecer, sempre que solicitadas, informações claras e adequadas a respeito dos critérios e dos procedimentos utilizados para a decisão automatizada, observados os segredos comercial e industrial.

É necessário adequar o tratamento dos dados de Pessoas Jurídicas na base de clientes da empresa?

Desde que não haja dados de pessoas naturais vinculados ao cadastro da Pessoa Jurídica, pois a LGPD regulamenta apenas o tratamento de dados pessoais.

Qual o papel da tecnologia na implementação da LGPD?

A análise e as ações para entrar em conformidade com a LGPD devem passar por pessoas, processos e tecnologia. Por conta de todas as variáveis envolvidas, o uso da tecnologia faz muita diferença e é importante, pois, dependendo do tamanho e nível de complexidade de uma organização, gerenciar todo o ambiente de acordo com os requisitos da lei sem uma ferramenta de gestão que consiga agregar, registrar e controlar todas as demandas pode se tornar extremamente difícil.

Segundo o Art. 49 da Lei, os sistemas utilizados para o tratamento de dados pessoais devem ser estruturados de forma a atender aos requisitos de segurança, aos padrões de boas práticas e de governança e aos princípios gerais previstos na Lei e às demais normas regulamentares.

O que é compartilhamento de dados pessoais?

De acordo com a lei é considerado compartilhamento de dados toda comunicação, difusão, transferência internacional, interconexão de dados pessoais ou tratamento compartilhado de bancos de dados pessoais por órgãos e entidades públicos no cumprimento de suas competências legais, ou entre esses e entes privados, reciprocamente, com autorização específica, para uma ou mais modalidades de tratamento permitidas por esses entes públicos, ou entre entes privados.

Como é permitido o compartilhamento de dados pessoais?

De acordo com a LGPD, o compartilhamento de dados pessoais pode ocorrer em caso de consentimento expresso e específico do titular dos dados e pela administração pública, para o tratamento e uso compartilhado de dados necessários à execução de políticas públicas previstas em leis e regulamentos ou respaldadas em contratos, convênios ou instrumentos congêneres.

É permitido o compartilhamento de dados pessoais sensíveis?

A LGPD já determina que o compartilhamento de dados sensíveis com o objetivo de obter vantagem econômica poderá ser vedado ou regulamentado pelas autoridades, e no caso específico de dados de saúde determina a vedação, exceto nos em casos de consentimento expresso ou para a adequada prestação de serviços de saúde suplementar, de assistência farmacêutica e de assistência à saúde, incluídos os serviços auxiliares de diagnose e terapia.

A LGPD restringe a tomada de decisões automatizadas baseadas no uso de algoritmos?

O uso de algoritmos não é vedado pela LGPD. No entanto, o artigo 20, que aborda decisões tomadas exclusivamente por meio de automação, ou seja, sem participação de seres humanos, determina que o titular dos dados pode, sempre que desejar, requerer a revisão de decisão automatizada que afete seus interesses.

O que é a ANPD?

ANPD é um órgão da administração pública federal com autonomia técnica e decisória, vinculado à Presidência da Republica, responsável por fiscalizar e garantir o cumprimento da lei, bem como aplicar sanções administrativas em caso de descumprimento. A ANPD guiará a interpretação da Lei e regulamentará padrões e técnicas aplicáveis às questões de segurança da informação, interoperabilidade e processos de anonimização, além poder requisitar informações sobre tratamentos de dados pessoais para agentes de tratamento, editar normas e orientações.

Como fica o relacionamento com parceiros comerciais?

Será necessária revisão dos contratos e procedimentos, com a inclusão de cláusulas específicas sobre proteção de dados com clientes e fornecedores em que possa ocorrer o compartilhamento de dados pessoais de terceiros. Será necessária também a adoção de procedimentos e ferramentas capazes de certificar a segurança dos dados compartilhados.

Como proceder em caso de incidente de dados pessoais?

Em caso de incidentes o Controlador, através deverá comunicar à autoridade nacional e ao(s) titular(es) dos dados comprometidos, além de executar as medidas para reverter ou mitigar os efeitos do incidente, conforme plano previamente estabelecido de resposta a incidentes e remediação da empresa.

Leia também:

Os 4 passos para ter um site em conformidade com a LGPD

LGPD: entenda o que é a Lei Geral de Proteção de Dados Pessoais

Mesmo quando tomamos todas as medidas de segurança necessárias, nossos dados na internet podem estar sujeitos a violações. Seja por brechas em aplicativos ou vazamentos, contas de e-mail e redes sociais podem estar vulneráveis a invasores ou atividade suspeitas. Felizmente, empresas como Google, Facebook, Instagram e outras estão atentas aos problemas que podem acontecer e alertam os usuários sobre as medidas necessárias para se proteger.

Ao receber um alerta de que uma de suas contas registrou uma atividade suspeita, não entre em pânico: alguém pode ter tentado entrar em sua conta e não conseguido, o que significa que seus dados estão protegidos. Depois de acalmar a cabeça e respirar fundo, siga as etapas abaixo para garantir que tudo vai continuar funcionando sem problemas.

Entre em suas contas e configure uma nova senha

Assim que receber uma notificação de atividade suspeita, a primeira coisa a fazer é realizar login em sua conta — mas nunca através de links enviados junto a notificações. Muitas vezes, a mensagem de alerta é alerta e pode fazer parte de um golpe de phishing, responsável por realmente comprometer suas credenciais.

Imagem: Reprodução/Microsoft

Depois de fazer login através de um aplicativo mobile ou do site oficial do serviço que aparentemente foi comprometido, investigue se há algo incomum acontecendo. Ao detectar algo incomum, saia imediatamente de sua conta em todos os dispositivos aos quais ela foi associada — no Instagram, isso deve ser feito manualmente em cada um deles, enquanto serviços como o Facebook e o Gmail permitem deslogar de todos os locais ao mesmo tempo.

Em seguida, confira suas configurações e veja se há alguma alteração no endereço de e-mail ou número de telefone registrados. Se isso aconteceu, mude-os de volta e, logo em seguida, configure uma nova senha considerada forte, que mistura caracteres especiais, números e letras maiúsculas e minúsculas — clique aqui para conferir mais dicas. Lembre-se sempre de nunca usar a mesma senha em diversos locais para evitar que todas elas sejam comprometidas por um único vazamento.

Habilite mais etapas de proteção

Depois de configurar uma nova senha, é recomendado adicionar novas camadas de proteção que vão garantir a integridade de sua conta mesmo que a nova combinação seja descoberta. A solução mais acessível e fácil é configurar a autenticação de dois fatores, oferecida como padrão pelos principais serviços e aplicativos.

Imagem: Captura de tela/Felipe Demartini/Canaltech

A tecnologia faz com que você tenha que autorizar qualquer acesso de sua conta em um novo dispositivo, ou até mesmo em todas as vezes em que tenta fazer login. Simples e seguras, essa é uma solução que já está virando parte essencial dos serviços do Google e está disponível em redes como Facebook, Instagram, Twitter e outras — clique aqui para acessar um artigo completo ensinando como configurar a proteção nas principais plataformas atuais.

Faça uma varredura de segurança

Após trocar sua senha e configurar uma proteção em duas etapas, faça uma varredura em busca de ameaças que podem estar comprometendo seus dados. No caso das redes sociais, é uma boa ideia conferir quais aplicativos possuem acesso às suas informações e podem publicar em seu nome, algo que você pode fazer usando os links abaixo:

Muitas vezes, os aplicativos a que damos permissões são vítimas de invasões ou vazamentos e podem ser a porta de entrada para que nossos perfis sejam comprometidos. Isso é especialmente comum em plataformas que deixaram de ganhar suporte e, até mesmo por isso, não faz mais sentido mantermos ligadas a nossas contas.

Além de fazer essa limpa em redes sociais, também é uma boa ideia fazer uma análise de sua máquina ou celular para conferir se ela não está infectada por malwares. Use sempre softwares de empresas confiáveis como Kaspersky, Norton, Bitdefender e Trend Micro (assegurando que eles estão sempre atualizados) para proteger seus aparelhos e deixá-los livres de qualquer tipo de ameaça.

O que pode prejudicar minhas contas?

Com as medidas de segurança acima, você garante a tranquilidade e evita que criminosos tenham acesso a seus dados pessoais e os usem para prejudicar outras pessoas. No entanto, também é preciso ficar atento a notícias do mundo digital, já que nem sempre vazamentos ou invasões são resultados de nossa falta de atenção ou cuidado.

Para manter a segurança de nossas contas, é preciso sempre desconfiar de links suspeitos acompanhados de promessas muito atraentes ou avisos urgentes (os famosos golpes de phishing) e relatos de grandes vazamentos e roubos de sites. Se uma plataforma que você já acessou no passado foi comprometida, é indispensável trocar a senha usada nela o quanto antes, mesmo que não haja relatos de acessos não solicitados.

Embora criminosos sempre procurem novos meios de agir, seguir medidas básicas de segurança garantem que você está protegido contra vazamentos de dados e invasões. Com as configurações certas e o uso de bons softwares de proteção, você garante que suas contas se tornem uma fortaleza e só possam ser acessadas quando permitido

Fonte: Kaspersky.

/i.s3.glbimg.com/v1/AUTH_59edd422c0c84a879bd37670ae4f538a/internal_photos/bs/2020/L/0/3UodqQSQiMIB1n5gjmXw/whatsapp.png)

Golpistas estão usando o nome de uma pesquisa verdadeira realizada pelo Ministério da Saúde para aplicar golpes. Quem receber uma dessas ligações deve ficar atento porque o Ministério da Saúde não solicita nenhum código para confirmar informações ou dados pessoais dos participantes.

De fato, selecionados para participar da “Pesquisa de Prevalência de Infecção por Covid-19 no Brasil (PrevCOV) ” já estão recebendo ligações do Ministério da Saúde para realização da entrevista e agendamento de coleta de sangue.

Mas, atenção:

- Os participantes já foram contatados por SMS/Whatsapp (sem uso de códigos) para informar que foram selecionados para participar da pesquisa

- Além disso, os participantes do estudo são os mesmos que fizeram parte da Pesquisa Nacional por Amostra de Domicílios (PNAD-Covid/IBGE), que ocorreu em 2020

- Quem quiser saber se está na lista, basta ligar na Ouvidoria, no número 136. No mesmo telefone podem ser tiradas quaisquer dúvidas sobre o estudo

- Os selecionados receberão uma ligação para confirmar a participação no estudo (novamente sem uso de códigos) ; realizar entrevista e agendar coleta de material biológico de todos os moradores da residência que aceitarem participar.

Como é o golpe

O alerta é importante porque golpistas vêm usando o nome do Ministério da Saúde para aplicar golpes, na tentativa de clonar aplicativos das vítimas, roubar dados e obter dinheiro de forma ilícita.

Em uma das modalidades, o criminoso se passa por funcionário do Ministério da Saúde e afirma que está fazendo uma pesquisa sobre o novo coronavírus para tentar clonar o WhatsApp da vítima.

O golpista faz algumas perguntas aleatórias sobre o perfil do interlocutor e em dado momento da conversa envia números ao receptor da ligação dizendo que são o protocolo de atendimento.

Na verdade, o que ele está enviando são dígitos que , uma vez compartilhados, permitem acesso ao WhatsApp do “pesquisado.”

Em posse da conta roubada, ele pode se fazer passar pela vítima para pedir empréstimos a seus amigos e parentes, por exemplo.

Objetivo da pesquisa

O Ministério da Saúde anunciou em maio que irá conduzir um estudo sobre a prevalência do novo coronavírus em 274 municípios por meio da coleta e análise de sangue de mais 211 mil pessoas. O objetivo da PrevCOV é estimar quantas pessoas tiveram a Covid-19 no Brasil, para compreender a doença e seus fatores de risco a fim de combatê-la e preveni-la.

- As coletas de sangue começam em 7 de junho. Os selecionados na PrevCOV serão contatados até 10 de julho.

Nenhum participante terá seus dados divulgados. Os resultados dos exames poderão ser consultados pelos participantes, por sistema próprio construído para a pesquisa, e instruções específicas serão dadas no momento da consulta.

Depois, profissionais de saúde de laboratório do Grupo Pardini (empresa contratada) farão visita em domicílio para coletar amostra de sangue dos moradores da residência selecionada.

Todos os participantes receberão o termo de consentimento livre e esclarecido e os menores de 18 anos deverão ter autorização dos pais ou responsáveis para participar do estudo.

Após a coleta de sangue o laboratório irá identificar e transportar as amostras para laboratório da Fundação Oswaldo Cruz (Fiocruz) que realizará a análise para SARS-CoV.

A metodologia será a de detecção do IgG, que permite detectar a resposta à infecção e resposta vacinal.

As amostras coletadas farão parte da soroteca nacional de Covid-19 com outras milhares de amostras. A participação no estudo é essencial para entender a dinâmica da doença no Brasil e adotar medidas de prevenção e controle da Covid-19.

TESTE DE LATÊNCIA AWS

Esta ferramenta executa o teste de latência de sua localização IP para datacenters AWS em todo o mundo. Feedback é bem-vindo, por favor, crie um problema no Github

Selecione as regiões para começar:

TESTE DE LATÊNCIA AZURE

Essa ferramenta executa o teste de latência de seu local de IP para datacenters do Azure em todo o mundo.

- Para teste de latência entre as regiões do Azure por meio da rede de backbone do Azure, verifique a Latência de Região para Região do Azure .

- Para teste de latência entre as zonas de disponibilidade do Azure, verifique Latência de rede entre e dentro das zonas

- Para o teste de latência da região AWS, verifique o AWS Speed ??Test

Selecione as regiões para começar:

O Microsoft SharePoint é uma plataforma de aplicações WEB, onde são disponibilizados espaços de trabalhos cuja finalidade é segmentar o conteúdo de acordo com as regras do negócio. Você pode utilizá-lo como um local seguro para armazenar, organizar, compartilhar, gerenciar conteúdo, conhecimentos, aplicativos e acessar informações de qualquer lugar e qualquer dispositivo.

Precisa apenas de um navegador da web para estar conectado.

A plataforma oferece interface inteligente, intuitiva e amigável. Além de estimular o trabalho colaborativo, integra a equipe e aumenta a produtividade dos colaboradores, levando a empresa a alcançar resultados satisfatórios para o sucesso do negócio.

10 coisas que você pode fazer com o seu SharePoint Online neste momento

- Carregar arquivos no Microsoft Office SharePoint Online, sua biblioteca de documentos online, para acessá-los de praticamente qualquer lugar.

- Abrir um documento em uma biblioteca

- Trabalhar com outras pessoas no mesmo documento, ao mesmo tempo

- Compartilhar documentos

- Compartilhar sites

- Criar um site de equipe

- Adicionar uma lista ou biblioteca ao seu site de equipe

- Manter versões anteriores de um documento enquanto são feitas alterações

- Pesquisar algo

- Compartilhar informações com toda a sua organização

Pense no SharePoint como uma ferramenta que vai melhorar os resultados do trabalho em equipe, pois vai ajudar a simplificar as tarefas para manter a sincronia entre áreas, equipes ou toda a empresa, tornando-a mais colaborativa.

Trabalhar em equipe não diz respeito a onde você está, mas a estar conectado com o SharePoint Online.

Quer saber mais sobre a plataforma SharePoint, produtos e tecnologias, FALE CONOSCO.

Leia também:

Microsoft 365: Benefícios e Aplicativos em um software colaborativo

Microsoft Teams | OneDrive | Exchange | Pacote Office

Fonte: supporte.microsoft

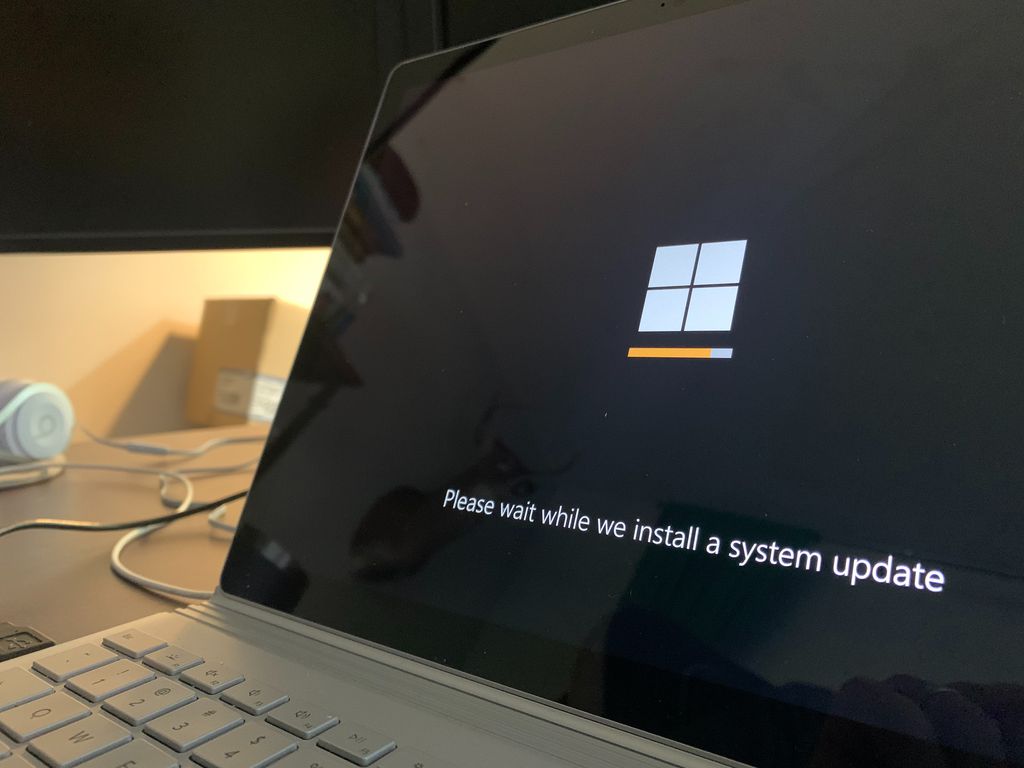

A Microsoft repetirá a estratégia de distribuição do Windows 10 em seu sucessor, o Windows 11, permitindo que qualquer computador que possua as especificações técnicas necessárias faça o upgrade para a nova geração sem custo adicional. Quem ainda usa os Windos 7, 8 ou 8.1 também poderá migrar, desde que atenda os requisitos mínimos, mas o processo exigirá uma instalação limpa (com formatação completa da partição que contém os arquivos do sistema).

As informações a respeito disso foram publicadas pela Microsoft, em uma seção tira-dúvidas a respeito da atualização. Se o seu dispositivo estiver com armazenamento devidamente particionado, a instalação não deve afetar as pastas pessoais. Caso contrário, será necessário fazer backup dos dados salvos para preservá-los.

Atualização do Windows 7 para o Windows 11 exigirá a formatação da partição que contém o sistema (Imagem: Clint Patterson/Unsplash)

Naturalmente, os aplicativos podem ser deixados para trás no processo. Entretanto, a Microsoft promete que você ainda poderá utilizá-los no novo sistema por meio de mecanismos de retrocompatibilidade, como o sistema AppAssure (usuários dessa ferramenta terão a compatibilidade garantida sem custos, revela a MS).

Isso acontece porque o Windows 7 não tem uma rota direta para receber os pacotes do Windows 11. Diferente do Windows 10, que conta com Windows Update, Windows Server Update Services (WSUS), Media Creation Tool e Assistente de Atualização, o SO antigo recorre ao processo mais tradicional, sem as vantagens implementadas posteriormente.

É pouco provável que esse seja seu caso

A não ser que você seja um usuário resistente ao Windows 10 e tenha escolhido ficar com alguma edição anterior, é difícil que você consiga atualizar para o W11 por outra razão: os requisitos mínimos. A MS foi consideravelmente mais exigente dessa vez e até processadores poderosos lançados antes de 2017 foram deixados de fora da lista de compatibilidade.

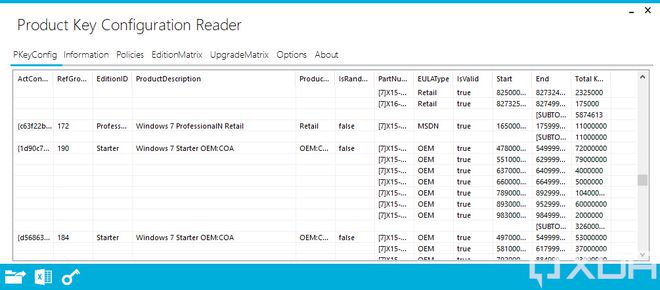

Garantir a atualização gratuita é mais um alívio para coordenadores de equipes de TI e especialistas em manutenção de computadores para empresas, dado que a corporação pode ter continuado com o Windows 7 (mesmo que isso não seja recomendado) ou Windows 8/8.1 e finalmente decida atualizar para uma edição mais recente. No processo, a chave de autenticação das máquinas deve ser preservada, ou seja, não será necessário adquirir uma nova cópia do SO.

Chaves de configuração de produto com suporte ao Windows 7, 8 e 8.1 foram encontradas na versão vazada do Windows 11, indicando que não será necessário adquirir outra cópia para atualizar (Imagem: Reprodução/XDA Developers)

Para ser elegível para a atualização, seu computador também precisa estar equipado com o chip TPM, módulo de segurança contido em máquinas mais modernas, mas por vezes desabilitado por padrão nas configurações de BIOS.

Atualização para o Windows 11 será gratuita por mais de um ano

A migração para o Windows 11 independente do seu sistema de origem e será gratuita por, pelo menos, um ano. A Microsoft não especifica a data da suspensão do programa de atualização para os sistemas elegíveis.

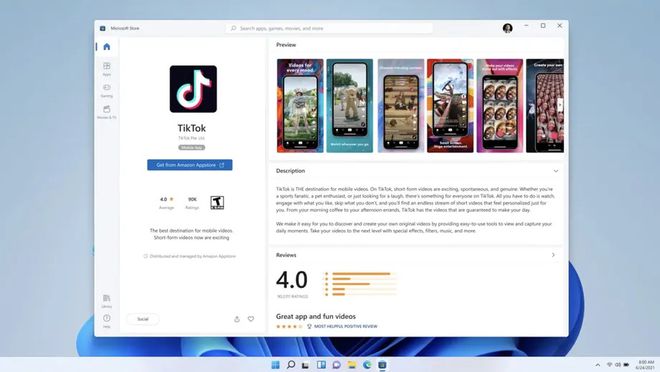

O Windows 11 será compatível com aplicativos desenvolvidos para Android (Imagem: Divulgação/Microsoft)

O novo sistema operacional da Microsoft abriga um novo menu Iniciar, visual totalmente retrabalhado, janelas com cantos arredondados, melhorias em aplicativos nativos e uma loja de aplicativos refeita do zero (do design à estratégia de negócios). Atualmente, o SO está em testes em canais específicos do programa Windows Insider.

Por enquanto, ainda não há data para o lançamento do Windows 11. A Microsoft espera liberá-lo no início de 2022, mas pistas sugerem que as primeiras aparições da versão final acontecerão em outubro deste ano.

Esta matéria foi atualizada com detalhes sobre a preservação da chave de ativação do Windows 7 no Windows 11.

O grupo RD, detentor das farmácias Droga Raia e Drogasil, vai parar de pedir biometria para liberação de descontos em suas lojas. A medida foi anunciada em meio aos debates sobre privacidade e após questionamentos do Idec (Instituto Brasileiro de Defesa do Consumidor) e do Procon-SP sobre segurança e a necessidade do uso de dados sensíveis dos clientes.

“Entendendo que a iniciativa causou desconfortos, a RD-RaiaDrogasil optou por interromper essa prática”, declarou em nota a Tilt. “A Droga Raia, a Drogasil e todas as demais empresas de seu grupo econômico não comercializam, em hipótese alguma, as informações pessoais de clientes a terceiros.

A rede Droga Raia foi notificada extrajudicialmente pelo Idec no último dia 23 para prestar esclarecimentos sobre a coleta de impressão digital em farmácias. A medida foi tomada após denúncias e relatos em redes sociais de clientes que estariam sendo barrados de aproveitar promoções caso não cadastrassem a biometria ou o CPF nas lojas.

A impressão digital é um dado sensível, de acordo com a nova LGPD (Lei Geral de Proteção de Dados), o que significa que ele pode ajudar a identificar um indivíduo. Isso requer camadas ainda maiores de proteção e direito à privacidade.

Seguindo esse entendimento, o Procon-SP pediu ontem (7) explicações sobre a política de descontos da rede, incluindo os seguintes questionamentos sobre segurança da informação, privacidade e proteção dos dados pessoais:

- Qual a real necessidade de cadastro de impressão digital para verificação de perfil elegível aos descontos?

- A política de descontos é aplicada somente aos consumidores que aderem ao processo de biometria no ato da compra?

- Qual a forma de coleta, tratamento, processo de criptografia e armazenamento dos dados pessoais dos consumidores que adquirem produtos com desconto com o cadastro de biometria? Qual o procedimento adotado para atualizações e/ou correções necessárias?

- Os consumidores cadastrados têm a possibilidade de determinar preferências adicionais de “ativação” ou “desativação” de anúncios publicitários?

Na notificação do Procon-SP, o grupo RD tem até a próxima segunda-feira (12) para responder a essas e outras perguntas. Uma possível multa pode chegar a R$ 50 milhões.

A rede de farmácias reforçou que o cadastramento biométrico sempre foi voluntário e que ele seguia as normas da LGPD. “O uso da identificação biométrica ocorreu com o único objetivo de garantir a praticidade e a segurança desse processo. Todas as informações coletadas são utilizadas exclusivamente em benefício do próprio cliente, incluindo as promoções personalizadas em categorias relevantes para ele”, afirmou.

As empresas têm feito cada vez mais esse movimento de levar toda sua estrutura ou parte dela para nuvem, garantindo um ambiente atualizado e com todos os benefícios que a nuvem oferece.

Se tem alguma dúvida, FALE CONOSCO, a CITIS pode te ajudar a definir as melhores estratégias.

Este tipo específico de software malicioso é usado para extorsão. Quando um dispositivo é atacado com sucesso, o malware bloqueia a tela ou criptografa os dados armazenados no disco e um resgate é exigido com detalhes para pagamentos sendo mostrados para a vítima.

Como reconhecer um ransomware?

- Se você foi atacado, o ransomware irá, na maioria dos casos, informá-lo mostrando uma mensagem de sequestro em sua tela ou adicionando um arquivo de texto (mensagem) às pastas afetadas. Muitas famílias de ransomware também mudam a extensão do arquivo dos arquivos criptografados.

Como o ransomware funciona?

Há múltiplas técnicas usadas pelos operadores de ransomware:

- O ransomware Diskcoder criptografa o disco completo e faz com o que usuário não consiga acessar o sistema operacional.

- O Screen locker bloqueia o acesso a tela do dispositivo.

- O Crypto-ransomware criptografa dados armazenados no disco da vítima.

- O PIN locker tem como alvo os dispositivos Android e muda seus códigos de acesso para bloquear seus usuários.

Todos os tipos de ransomware mencionados acima exigem pagamento, mais frequentemente requisitando que ele seja feito em bitcoin ou alguma outra criptomoeda difícil de rastrear. Em retorno, seus operadores prometem descriptografar os dados e restaurar o acesso ao dispositivo afetado.

Precisamos ressaltar que não há garantia de que os cibercriminosos cumprirão com seu lado da barganha (e algumas vezes eles não conseguem fazê-lo, intencionalmente ou por causa de codificação incompetente). Sendo assim, a ESET recomenda não pagar a soma exigida – pelo menos não antes de entrar em contato com o suporte técnico da ESET para ver quais possibilidades de descriptografia existem.

Como ficar protegido?

Regras básicas que você deve seguir para evitar que seus dados sejam perdidos:

- Fazer backup dos seus dados de modo regular – e manter pelo menos um backup completo off-line

- Manter todos os seus softwares – incluindo os sistemas operacionais – com patches e atualizados

Contudo, para ajudar usuários/organizações a reconhecer, prevenir e remover ransomware, uma solução de segurança confiável e multi-camadas é a opção mais eficiente.

Regras avançadas principalmente para negócios:

- Reduzir a superfície de ataque desabilitando ou desinstalando quaisquer serviços e softwares desnecessários

- Escanear as redes para contas de risco que usam senhas fracas

- Limitar ou banir o uso de Protocolo de Desktop Remoto (RDP) de fora da rede ou permitir Autenticação em Nível de Rede

- Usar uma Rede Particular Virtual (VPN)

- Revisar as configurações de firewall

- Revisar as políticas para tráfego entre rede interna e externa (internet)

- Configurar uma senha na configuração de sua(s) solução(ões) de segurança para protegê-la(s) contra o desligamento por hackers

- Dar segurança a seus backups com autenticação dupla ou múltipla

- Regularmente treinar sua equipe para reconhecer e lidar com ataques de phishing

Breve história

O primeiro caso documentado de ransomware foi em 1989. Chamado de Trojan AIDS, foi distribuído fisicamente via correio através de disquetes que diziam conter um banco de dados interativo sobre AIDS e risco de fatores associados a essa doença. Quando disparado, o malware efetivamente desabilitava o acesso do usuário a maioria dos conteúdos do disco.

O Trojan AIDS exigiu resgate (ou como a nota de resgate o nomeou, “pagamento de licença”) de US$189 para ser enviado para uma caixa postal no Panamá, exigindo ao usuário executar o programa 365 vezes. O Dr. Joseph Popp foi identificado como autor; as autoridades, contudo, o declararam mentalmente incapaz para ser julgado.

Exemplos :

Em maio de 2017, um worm ransomware detectado pela ESET como WannaCryptorakaWannaCry se espalhou rapidamente, usando o exploit EternalBlue que vazou da NSAe que explorou uma vulnerabilidade nas versões mais populares dos sistemas operacionais Windows. Apesar do fato de a Microsoft ter lançado patches para a maioria dos sistemas operacionais vulneráveis mais de dois meses antes do ataque, arquivos e sistemas de centenas de organizações ao redor do mundo foram vítimas do malware. O dano causado foi estimado em bilhões de dólares.

Em junho de 2017, o malware detectado pela ESET como Diskcoder.C, também conhecido como Petya, começou a se fazer presente na Ucrânia, mas logo traçou seu caminho para fora do país. Conforme foi descoberto mais tarde, foi um ataque bem orquestrado de cadeia de suprimentos, que fez mau uso de um software de contabilidade popular, de modo a atacar e prejudicar as empresas ucranianas.

Contudo, ele saiu de controle e afetou muitas empresas globais, incluindo Maersk, Merck, Rosneft e FedEx; isso causou centenas de milhares de dólares em danos.

Eset protege você contra Ransomware!

Quer saber mais sobre antivírus? CLIQUE AQUI.