A LGPD entrou em vigor no dia 18 de agosto de 2020, com o objetivo de proteger os dados pessoais dos cidadãos. (Fonte: Freepik)

Aprovada em agosto de 2020, a Lei Geral de Proteção de Dados, mais conhecida como LGPD, é a responsável por cerca de 600 sentenças judiciais, onde empresas são questionadas pelo uso dos dados pessoais de cidadãos. As ações foram registradas de 18 de setembro de 2020 a 25 de junho deste ano.

Cerca de metade dessas 598 decisões judiciais tratam diretamente sobre a proteção de dados pessoais e da privacidade. Divulgados pela Folha de S. Paulo, esses dados foram revelados em pesquisa feita pela empresa Juit.

Uma das preocupações citadas nos pedidos é a exposição de informações pessoais como endereço, multas e processos em diários oficiais ou documentos judiciais que são visíveis em plataformas de pesquisa como o Google, Yahoo e Bing. Como a LGPD não trata do “direito ao esquecimento“, ainda não há regulamentação sobre serviços privados indexarem essas informações.

Na mesma pesquisa, identificou-se que 74% das sentenças são de primeiro grau e estão restritas a São Paulo. Além disso, algumas tendências foram observadas, como a preferência na base legal do conceito de consentimento, onde a autorização expressa do cidadão é necessária para que seus dados possam ser usados.

Uma das conclusões que alcançaram é que um vazamento não necessariamente vai gerar indenização por dano moral, pois seria preciso comprovar a relação entre um celular desprotegido na internet e o assédio do telemarketing, por exemplo.

Houve também casos de ex-funcionários que gostariam que seus nomes fossem protegidos de aparecer em ações trabalhistas ou solicitando que todos os seus dados fossem deletados após a demissão. De acordo com Fabrício Mota, sócio do Serur Advogados que conversou com a Folha de S. Paulo, dificilmente isso aconteceria, pois é necessário manter registros de jornada de trabalho para que a empresa possa se proteger judicialmente.

As sanções da LGPD começam a valer em 1º de agosto de 2021 e a Autoridade Nacional de Proteção de Dados, ou ANPD, será o órgão responsável pela aplicação das multas. As penalidades podem ser de até 2% do faturamento da empresa e possuem um teto de R$ 50 milhões por infração.

Começar a carreira no mundo da Tecnologia exige investimentos que muitas pessoas, infelizmente, não têm condições de fazer, seja no ensino superior ou em instituições especializadas. Para tentar resolver uma parte do problema, escolas e empresas vêm oferecendo cursos gratuitos tanto em TI, quanto em áreas relacionadas, como o Marketing Digital.

Ainda que eles sejam mais básicos que as versões pagas, esses cursos são uma introdução para quem quer explorar o universo da Tecnologia. Logo, confira abaixo alguns deles, voltados tanto para iniciantes, quanto para quem já possui algum tipo de experiência na área. E, como bônus, programas de bolsas para profissionais de TI.

Agora é mãos à obra!

Para iniciantes

Escola da Nuvem

O “Escola da Nuvem (EdN)” é um projeto da Associação Escola da Nuvem, organização sem fins lucrativos que realiza iniciativas voltadas para a capacitação e contratação de novos talentos da tecnologia da informação.

Para isso, a entidade oferece cursos online gratuitos, que atendem às principais demandas técnicas do mercado de cloud computing. Destaque para os cursos Fundamentos e Arquiteto AWS, voltado para pessoas que buscam o primeiro emprego como desenvolvedores ou analistas de suporte/infraestrutura.

As aulas serão ministradas em uma plataforma EAD customizada para proporcionar a melhor experiência no aprendizado, com conteúdo de qualidade preparado por profissionais do mercado. Também serão oferecidas mentorias com especialistas e projetos para desenvolver as “soft skills” dos alunos.

A EdN é patrocinada por diversas empresas do setor de cloud. Entre elas, a Nextios, unidade de negócios corporativos dedicada à computação em nuvem para o mercado B2B da Locaweb, a Dedalus. BRLink, entre outras.

As inscrições para os cursos já estão abertas e podem ser feitas pelo site da instituição, clicando aqui.

Awari

Startup brasileira focada em qualificar profissionais para o mercado de TI, a Awari promoverá na próxima semana m curso 100% gratuito e online para UX Design. Serão três aulas ao vivo ministradas por Fernando Cicero, Product Designer da Awari com mais de 20 anos de experiência no tema e passagem por diversas startups e fintechs.

Neste curso introdutório, o interessado terá a oportunidade de aprender os fundamentos da área, os desafios da carreira, como dar os primeiros passos em uma profissão tão promissora e como trabalhar com pesquisas de usuários. As aulas ainda abordarão assuntos como artefatos de síntese (persona) e a construção de wireframes, tudo bem distribuído em três módulos que vão contemplar as principais necessidades do profissional de UX que deseja ingressar no mercado.

Todas as aulas serão ministradas por meio da Lira, plataforma online de ensino e pareamento inteligente da Awari. Os interessados devem se inscrever na página especial do programa, clicando aqui.

OLX Brasil

Uma das maiores plataformas de e-commerce do país, a OLX Brasil lança um curso gratuito de profissionalização voltado para o mercado de vendas de automóveis, negociados via internet. Com o nome de “OLX Ensina”, o programa é totalmente online e voltado para profissionais que buscam se reinventar frente aos impactos econômicos ocasionados pela pandemia de covid-19.

O curso é dividido em três módulos de cinco aulas cada, incluindo uma palestra inaugural e uma ‘live’ de encerramento. O interessado terá acesso a uma ampla gama de conteúdos que vai além das tradicionais técnicas de vendas, proporcionando uma imersão no universo automotivo e permitindo que o aluno tenha o conhecimento necessário para orientar o cliente de acordo com seu perfil e necessidade.

Além de técnicas comerciais avançadas e aspectos jurídicos e fiscais que envolvem as negociações, o curso abordará também o futuro do mercado automobilístico, com enfoque em oportunidades para empreender em um cenário de pós-pandemia; imersão nos recursos oferecidos pela plataforma da OLX; como fotografar e fazer vídeos de carros; ferramentas de gestão; jornada do consumidor em compras online; segurança digital; e conteúdos técnicos pertinentes ao segmento, como motorização, tipos de câmbio e de combustível, e como avaliar um veículo ao comprar.

O OLX Ensina é aplicado por meio de uma parceria com a Prospect Pro Treinamento e Consultoria, uma empresa especializada em capacitar profissionais do setor automotivo. O curso já está com as inscrições abertas e os interessados podem acessá-lo na página especial do programa, clicando aqui.

Para quem já está na área de TI

VTEX

Estão abertas as inscrições para a segunda edição do Tech Women Bootcamp iniciativa que busca auxiliar engenheiras de software a melhorarem habilidades técnicas e soft skills e, assim, dar um passo adiante em suas carreiras. Promovido pela VTEX, multinacional de tecnologia para o comércio digital, o programa gratuito tem a duração de três semanas e é destinado a mulheres desenvolvedoras, cis ou trans, que já tenham experiência na área.

Com duração de três semanas, começando no dia 16 de agosto e terminando em 3 de setembro, os encontros acontecerão online e serão divididos entre apresentação do conteúdo, perguntas e exercícios práticos. As aulas terão duas horas de duração, entre 19h e 21h. Às quartas-feiras, acontecerão as sessões de mentoria, com uma hora de duração. O Tech Women Bootcamp conta com um time exclusivo de mulheres professoras e mentoras para guiar as participantes.

https://www.youtube.com/watch?v=ai_yzfR2RLo

Enquanto tecnologias vão e vem, ter sólidos conhecimentos nos fundamentos podem ajudar essas profissionais a se adaptar em um mercado cuja única certeza é a mudança. O Bootcamp irá oferecer uma visão geral dos códigos usados no ecommerce e dicas para entrevistas no setor. Um conjunto de ferramentas técnicas e comportamentais serão proporcionadas, tudo para contribuir com suas vidas e carreiras.

Ao todo serão 30 vagas para aulas que começam em agosto. As interessadas podem se candidatar até 13 de julho na página especial do programa, clicando aqui.

GeekHunter

Marketplace especializado no recrutamento de desenvolvedores e Data Science, a GeekHunter oferece aos candidatos registrados em sua plataforma o acesso a mais de 500 aulas de idiomas e quase 30 trilhas focadas em tecnologia e programação para pessoas desenvolvedoras (back-end, front-end, full stack e mobile) e profissionais de Data Science (cientistas de dados, analistas de BI e Data Analytics).

Os conteúdos foram desenvolvidos em parceria com a SkillHub, plataforma B2B de cursos e treinamentos corporativos. Os candidatos recebem recomendações personalizadas de conteúdo para se desenvolverem e têm acesso a descontos em mais de 60 instituições de ensino, além de uma comunidade para compartilhar informações e dicas com pessoas com o mesmo interesse.

Para ter acesso aos cursos, o interessado deve cadastrar seu currículo no site da GeekHunter de forma totalmente gratuita. Após ter o perfil aprovado, as empresas têm acesso a ele e podem entrar em contato para entrevistas, pois na GeekHunter, o processo de seleção ocorre de forma invertida. No entanto, o profissional também pode demonstrar interesse pela vaga desejada.

Combate à Fraude

Para ajudar as empresas a mitigar o risco de falsificação de identidade em transações virtuais, cumprir as exigências regulatórias específicas e estar em conformidade com a Lei Geral de Proteção de Dados (LGPD), a startup Combate à Fraude criou uma certificação gratuita para profissionais de Tecnologia, Segurança da Informação, Compliance e áreas correlacionadas.

A certificação capacita os profissionais a identificar e reduzir as irregularidades em aprovações de cadastros on-line e aberturas de contas digitais em diversas instituições, como varejistas, bancos, fintechs, startups, corretoras de investimento e quaisquer outras que realizam transações financeiras pela Internet ou que recebam documentos virtualmente.

O conteúdo do curso abrange os diversos tipos de fraudes virtuais e como elas ocorrem; formas de prevenção e melhores práticas no combate a fraudes de identidade; como as empresas devem lidar com a coleta, o manuseio e o armazenamento dos dados dos clientes para estar em conformidade com a LGPD, que cria novas regras para o uso de dados pessoais; novas tecnologias de verificação e validação de dados para evitar suspeitas de fraude, entre outros assuntos.

Todo o conteúdo das aulas é gravado e pode ser acessado a qualquer momento pelos interessados, que farão uma prova para obter a certificação. As inscrições para a primeira turma começam no dia 1º de julho e podem ser feitas na página oficial do programa, clicando aqui.

Samsung

O Samsung Ocean programa de capacitação e inovação tecnológica da Samsung, divulgou os cursos online gratuitos que serão ministrados entre os dias 2 e 9 de julho. Com 34 atividades programadas no mês, estão previstas abordagens para linguagem de programação, Inteligência Artificial e IoT (sigla do termo em inglês “Internet of Things”, que significa Internet das Coisas em português), entre outros.

Confira abaixo:

05/07

- 10h – Backend com NodeJs e Express PARTE 1

- 18h – Linguagem Python: aprendendo a linguagem PARTE 1

07/07

- 10h – Backend com NodeJs e Express PARTE 2

- 15h – Jogos Digitais: Introdução

- 19h – Introdução ao Deep Learning com Python e Keras PARTE 1

08/07

- 15h – Mineração de Opinião com Python

- 19h – Introdução ao Deep Learning com Python e Keras PARTE 2

09/07

- 10h – Laboratório de Backend e Banco de Dados com MongoDB

- 18h – Desenvolvimento Ágil – DevOps Docker

A agenda – que pode ser acessada clicando aqui – foi desenvolvida para atender estudantes, professores e profissionais em geral, com uma abordagem completa, desde conteúdos para iniciantes, aplicados por instrutores das sedes do Ocean nas Universidade do Estado do Amazonas (UEA) e de São Paulo (USP), Unicamp e parceiros.

As inscrições já podem ser feitas pelo site da Samsung Ocean. Se preferir, o usuário pode fazer o cadastro via aplicativo para smartphones Android, disponível para download na Play Store.

Bolsas de estudo

Banco Inter

O Banco Inter, em parceria com a Digital Innovation One, anuncia o segundo bootcamp do “Programa Órbi Academy Techboost”. Nesta etapa, o treinamento será voltado para desenvolvimento Android: o Inter Android Developer. Os alunos participarão de uma jornada de aprendizagem sobre a tecnologia e ainda terão chances de ser contratados, com vagas nas cidades de Belo Horizonte, Curitiba, Recife e São Paulo.

Serão 10 mil bolsas de estudos para desenvolvedores ou para quem está migrando para área de tecnologia e quer aprender sobre a linguagem Kotlin e sua aplicação na construção de aplicativos Android. Ao longo do bootcamp, os participantes terão mentorias exclusivas com profissionais do Inter, que participaram do desenvolvimento do app da empresa.

Entre as experiências educacionais, o aluno vai aprender sobre cultura ágil, melhores práticas com Kotlin, bibliotecas Android, aplicações Clean Architecture e construção de aplicativo. Representantes do Inter, do Órbi Conecta e da DIO participaram nesta última quinta-feira de uma live para apresentação do bootcamp, que pode ser conferida no vídeo abaixo.

O Órbi Academy Techboost tem o objetivo de promover a educação profissional em habilidades digitais para todos os brasileiros, buscando aumentar a capacidade das pessoas para atuar no mercado de trabalho e diminuir o déficit de talentos em tecnologia. Até abril de 2022, o programa que tem como parceiros: Inter, MRV, Take Blip e Localiza vai distribuir mais de 130 mil bolsas de estudo em tecnologia.

Em fevereiro, mais de 26 mil pessoas se inscreveram para as 10 mil vagas voltadas para formação em linguagem JAVA. Até o fim de 2021, o Inter terá oferecido mais de 40 mil bolsas gratuitas para aperfeiçoamento de desenvolvedores.

As inscrições para o bootcamp Inter Android Developer são gratuitas e estarão abertas até 01/08/2021 e podem ser feitas na página especial do programa clicando aqui.

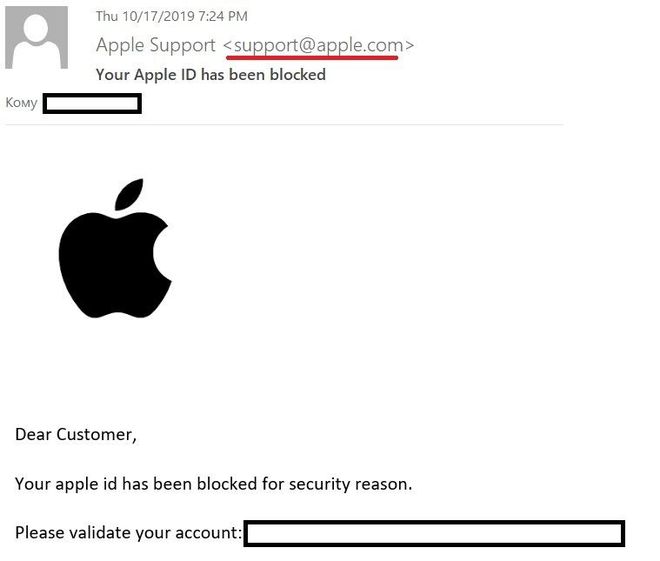

Uma das maneiras mais fáceis de se proteger na internet é ficar atento ao recebimento de e-mails com endereços suspeitos e denunciá-los assim que eles chegam à caixa de entrada. No entanto, isso não impediu o crescimento de golpes baseados em mensagens falsas, que agora conseguem se disfarçar com endereços legítimos e com a identidade visual e a linguagem usadas por empresas conhecidas.

Para tornar isso possível, criminosos se aproveitam de brechas na segurança do SMTP, principal protocolo de transmissão de e-mail. Segundo a Kaspersky, entre abril e maio deste ano, o número total de casos do tipo detectados quase dobrou, passando de 4.400 para 8.204 — conhecida como spoofing, a prática é usada para incentivar o download de malwares, acessar sistemas e dados sensíveis e até mesmo realizar transferências de dinheiro.

“Muitas vezes esses e-mails parecem vir de organizações respeitáveis, pondo em risco não só as vítimas, mas também a boa reputação das empresas, cujo domínio tem sido usado para praticar fraudes”, alerta a empresa de segurança. Os e-mails falsos também podem fazer parte de esquemas mais complexos — que incluem ataques de ransomware — e de campanhas que visam difamar as companhias cujos endereços são explorados.

A Kaspersky listou os tipos de ataque mais comuns:

- Spoofing de domínio legítimo – o domínio da organização que está sendo falsificada é inserido no cabeçalho “De”, o que torna difícil diferenciar uma mensagem falsa de uma legítima. Esse é o tipo mais comum de golpe usado;

- Display name spoofing – fraudadores assumem outra identidade ao enviar um email, fazendo parecer que a mensagem foi enviada por um funcionário real da empresa;

- Ataques de domínio semelhantes – são os golpes mais sofisticados e envolvem usar endereços específicos registrados para se assemelhar ao de organizações legítimas, muitas vezes com uma única letra alterada;

- Unicode spoofing – tipo de ataque no qual um dos caracteres ASCII em um nome de domínio é substituído por uma letra similar da faixa Unicode.

Entre os golpes identificados pela empresa de segurança está uma mensagem que imita um alerta de segurança da Apple. Alertando a vítima sobre bloqueio de sua conta, o e-mail acompanha um link que leva a um site falso que solicita informações pessoais que, após serem inseridas, são capturadas por criminosos. Para descobrir que se tratava de uma mensagem falsa, seria preciso verificar os cabeçalhos da mensagem, que revelavam o endereço real utilizado.

Para reduzir os riscos de ser vítima de um golpe do tipo, é preciso adotar métodos de autenticação confiáveis, especialmente para e-mails corporativos (SPF, DKIM e o DMARC surgem como opções). Também é preciso investir em cursos de conscientização sobre cibersegurança, bem como em softwares de proteção que funcionem tanto em aplicativos instalados em desktops e dispositivos móveis quanto em plataformas da nuvem, como o Microsoft 365.

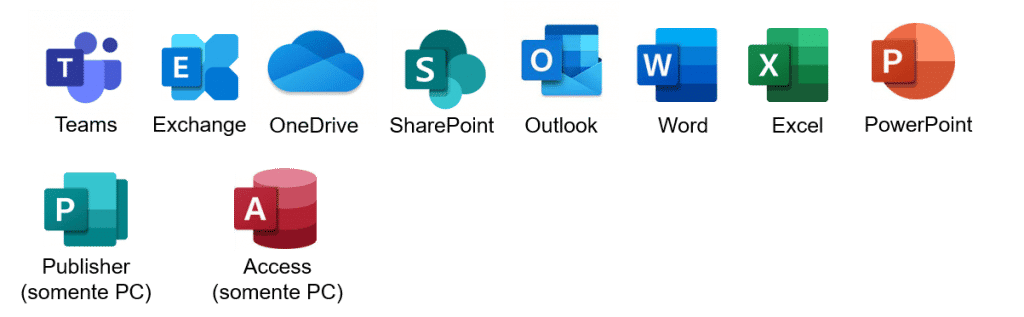

A Microsoft mudou o nome do Office 365 para simplesmente Microsoft 365, um movimento que indica a expansão do pacote. Nos últimos anos, o serviço de assinaturas que garantia acesso a aplicativos como Word, PowerPoint, Excel e Outlook passou a se tornar mais do que apenas sinônimo de programas úteis ou imprescindíveis para o trabalho.

Aplicativos disponibilizados em cada versão:

Microsoft 365 Business Basic

Microsoft 365 Business Standard

Microsoft 365 Business Premium

Microsoft 365 Apps

O uso do Microsoft 365 é indispensável no dia a dia de um usuário de computador.

Isso porque o software traz inovações nas versões clássicas dos aplicativos do office, reunindo várias outras ferramentas que vão potencializar o seu negócio. Sem contar que pode ser um grande aliado para empresas que optam por trabalhar de home office. Isso mesmo, pois o Microsoft 365 traz consigo ferramentas de comunicação que vão ajudar a construir um ambiente de trabalho em casa muito mais produtivo devido a facilidade na conexão com suas equipes em tempo real, o que facilita o trabalho em conjunto.

Vantagens que você deve conhecer:

- Vários Aplicativos

- Compartilhamento de Arquivos

- Armazenamento de diversos formatos de arquivos

- Organização e política de permissões

- Armazenamento de diversos formatos de arquivos

- Colaboração entre pessoas dentro da organização

- Armazenamento na nuvem através do OneDrive

Já pensou? Trabalhar com todas essas ferramentas pelo seu computador ou Smartphone? Sim, é possível, o software é compatível com PC, Mac, Android e Ios e nos planos Basic, Standard e Premium, você tem disponível o Onedrive e Teams. Olha só que legal!

Como puderam perceber, o Microsoft 365 vai muito além do pacote clássico. É uma solução integrada que reúne as melhores ferramentas de produtividade, segurança e recursos de gerenciamento de dispositivos para pequenas e médias empresas.

E nós da CITIS estamos prontos para auxiliá-lo na compra do seu Microsoft 365. Somos parceiros Microsoft, revenda autorizada em prover as melhores soluções de licenciamento em ambiente corporativo. Conte conosco para este grande passo.

Atenção: As vantagens e disponibilidade dos recursos podem variar, pois vai depender da versão contratada

Aplicativos:

SharePoint |

Conteúdo baseado nas Fontes: Microsoft | Canaltech

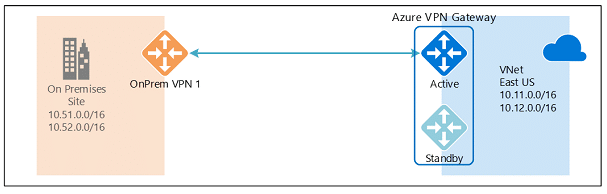

Sobre a redundância do gateway de VPN do Azure

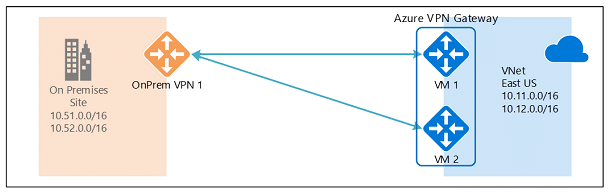

Cada gateway de VPN do Azure consiste em duas instâncias em uma configuração ativa e em espera. Para qualquer manutenção planejada ou interrupção não planejada que ocorre na instância ativa, a instância em espera deve assumir (fazer o failover) automaticamente e retomar as conexões de VPN S2S ou VNet com VNet. A troca causará uma breve interrupção. Para uma manutenção planejada, a conectividade deve ser restaurada dentro de 10 a 15 segundos. Para os problemas não planejados, a recuperação da conexão será mais longa, aproximadamente de 1 a 3 minutos, no pior caso. Para as conexões do cliente VPN P2S com o gateway, as conexões P2S serão desconectadas e os usuários precisarão reconectar a partir dos computadores cliente.

O diagrama mostra um site local com sub-redes IP privadas e VPN locais conectadas a um gateway VPN ativo do Azure para se conectar a sub-redes hospedadas no Azure, com um gateway disponível em espera.

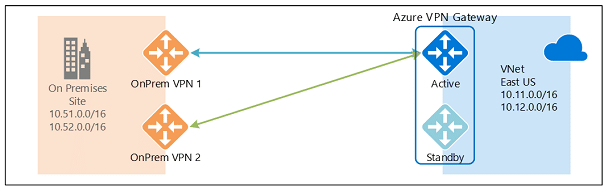

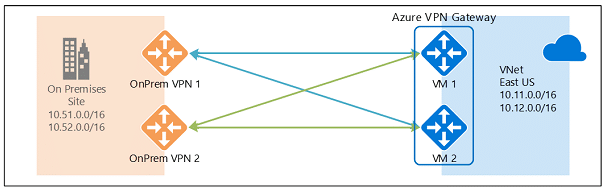

Vários dispositivos VPN locais

Você pode usar vários dispositivos VPN a partir de sua rede local para conectar o gateway de VPN do Azure, como mostrado no diagrama a seguir:

Gateway de VPN do Azure ativo

Agora, você pode criar um gateway de VPN do Azure em uma configuração ativa, onde ambas as instâncias das VMs de gateway estabelecerão túneis VPN S2S para seu dispositivo VPN local, como mostra o diagrama a seguir:

O diagrama mostra um site local com sub-redes I P privadas e uma V P N local conectada a dois gateways V P N ativos do Azure para se conectar a sub-redes hospedadas no Azure.

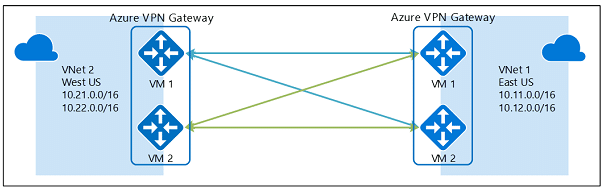

Dupla redundância: gateways VPN ativos para redes locais e do Azure

A opção mais confiável é combinar os gateways ativos em sua rede e no Azure, como mostrado no diagrama abaixo.

Aqui, você cria e configura o gateway de VPN do Azure em uma configuração ativa e cria dois gateways de rede locais e duas conexões para seus dois dispositivos VPN locais como descrito acima. O resultado é uma conectividade de malha completa de quatro túneis IPsec entre sua rede virtual do Azure e a rede local.

Conectividade de VNet com VNet de Alta Disponibilidade através de Gateways VPN do Azure

A mesma configuração ativa pode também se aplicar às conexões entre as VNets do Azure. Você pode criar gateways de VPN ativos para ambas as redes virtuais e conectá-los para formar a mesma conectividade de malha completa de quatro túneis entre duas VNets, como mostrado no diagrama abaixo:

O diagrama mostra duas regiões do Azure que hospedam sub-redes I P privadas e dois gateways V P N do Azure por meio dos quais os dois sites virtuais se conectam.

Para referência e requisitos, acesse:

Conectividade Altamente Disponível entre os locais e VNet com VNet

É fato que uma das grandes preocupações das empresas se atribui à segurança das informações, visto que muitos erros e falhas nesse setor são capazes de trazer consequências gravíssimas e que podem custar caro! E quais são alguns desses problemas? Acabar perdendo dados importantes devido aos problemas de hardware; invasões no sistema e até mesmo ameaças virtuais. Logo, é totalmente notável que a segurança da informação requer muita atenção. Sendo assim, além de você contar com profissionais especializados é importante estar alinhado com as tecnologias que são utilizadas, garantindo a proteção necessária dos dados.

Conte com a CITIS para definir as melhores estratégias de segurança da informação.

Gostou da informação? Não esqueça de compartilhar!

É fato que em muitos tipos de negócios obter uma alta disponibilidade é mais que essencial! A grande maioria das empresas possuem negócios 24/7 e necessitam que o ambiente esteja disponível o tempo inteiro. E todos nós sabemos que manter aquela alta disponibilidade com um data center físico acaba exigindo um alto investimento, né? Justamente por esse motivo que a melhor alternativa de manter o ambiente na nuvem é muito mais viável e atrativa, visto que ao contratar um serviço de qualidade é totalmente possível escolher as opções de alta disponibilidade que contemplam o armazenamento em múltiplas localidades.

Windows 10 (imagem: Windows/Unsplash)

Sem fazer barulho, a Microsoft atualizou a documentação online sobre o ciclo de vida de seus produtos com uma informação que envolve o Windows 10: o documento revela que o suporte oficial às versões Home e Pro — incluindo as versões Pro Education e Pro for Workstations — do sistema operacional terminará em 14 de outubro de 2025.

Na prática, isso significa que o Windows 10 deixará de receber novos recursos e atualizações de segurança a partir da data estabelecida. Talvez correções sejam liberadas após o prazo, mas apenas em situações excepcionais — quando uma falha muito grave é encontrada, por exemplo — ou por força de contratos de extensão de suporte.

A rotina regular de atualizações deixará de existir, porém. A razão é um tanto óbvia: esses esforços serão direcionados ao produto sucessor. Diante dessas circunstâncias, o usuário será incentivado a migrar para o novo sistema operacional.

Sucessor do Windows 10 pode estar a caminho

Na primeira olhada, a decisão de estabelecer uma data para o fim do ciclo de vida do Windows 10 não passa de um procedimento padrão, afinal, esse é um ritual executado em praticamente todos os grandes softwares da Microsoft.

Porém, o fato de essa informação ser divulgada às vésperas do anúncio que a companhia promete fazer em 24 de junho chama a atenção. Há fortes indícios de que, no evento, a Microsoft apresentará o sucessor do Windows 10.

Sabe-se que a empresa está preparando uma grande atualização do sistema operacional que, por ora, é conhecida como Sun Valley. Tudo indica que esse update será tão expressivo que representará uma nova fase para o ecossistema do Windows.

Não por acaso, os rumores apontam que essa atualização será batizada de Windows 11 ou apenas de Windows.

As mudanças devem envolver principalmente o aspecto visual. Menus flutuantes, animações mais rápidas e janelas com cantos arredondados estão entre as novidades esperadas.

Nesse sentido, convém lembrar que, na Build 2021, o CEO da Microsoft, Satya Nadella, comentou que a Microsoft vem trabalhando em uma das atualizações mais significativas do Windows na última década.

A CITIS é parceira Microsoft e revenda autorizada, fale conosco!

A Autoridade Nacional de Proteção de Dados (ANPD) torna público o cronograma das reuniões técnicas que acontecem no âmbito do processo de regulamentação do relatório de impacto à proteção de dados pessoais. O assunto está previsto no item 7 da Agenda Regulatória Bianual da ANPD, nos termos da Portaria nº 11, de 27 de janeiro de 2021.

As reuniões técnicas ocorrerão nos dias 21 (acontecendo no momento), 23 e 25 de junho de 2021, às 10h, e serão públicas e transmitidas pelo canal da ANPD no YouTube, não sendo necessária inscrição prévia para assistir.

Confira o cronograma de cada dia!