Proteja o seu trabalho remoto com o Microsoft Defender

Olá, tudo bem?

É indiscutível a forma como a pandemia COVID-19 mudou não só a forma como nos comunicamos e interagimos com nossos amigos e entes queridos, mas também a maneira como passamos a utilizar o meio digital para trabalhar.

Uma coisa podemos afirmar – o trabalho tradicional nunca mais será o mesmo. A adaptação a uma nova realidade de trabalho tem seus desafios.

O Microsoft Windows oferece proteção integrada abrangente, reúne todas as ferramentas necessárias para a aumentar a produtividade e eliminar os riscos de segurança. No Windows 10, o aplicativo do Microsoft Defender faz parte da segurança padrão do Windows, sem custos extras.

O Microsoft Defender é o componente de proteção de próxima geração do Microsoft Defender para Endpoint. Ele oferece proteção abrangente, contínua e em tempo real contra ameaças de software, como vírus, malware e spyware em emails, aplicativos, na nuvem e na Web.

Proteja o seu ambiente de trabalho remoto e elimine os riscos de segurança. A Microsoft possui soluções de trabalho remoto que podem ajudar empresas, instituições e funcionários a prosperarem enquanto descobrem o novo normal.

Conte com o nosso apoio nesta nova jornada de trabalho.

Abraços

Wilson Junior

Gerente de Contas

(31) 99379-4411(WhatsApp)

comercial@citis.com.br

Alertas de acesso a conta do mercado pago estão sendo enviadas por e-mail pelos criminosos, aos usuários da plataforma. Neste e-mail, tem um botão solicitando que você clique caso não reconheça o acesso, conforme as imagens abaixo:

Não clique em nenhum link e nem informe dados pessoais, pois se trata de um e-mail fraudulento.

A empresa informa em um canal de atendimento ao consumidor que “o Mercado Livre/Mercado Pago não solicita senhas, dados bancários ou códigos de acesso por e-mail, telefone ou qualquer outro canal de contato.”

Ataques de Phishing vem ocorrendo com muita frequência nos últimos tempos. É preciso que fiquemos bem atentos a estes e outros golpes virtuais, além disso é importante manter Sistema Operacional e Antivírus atualizados.

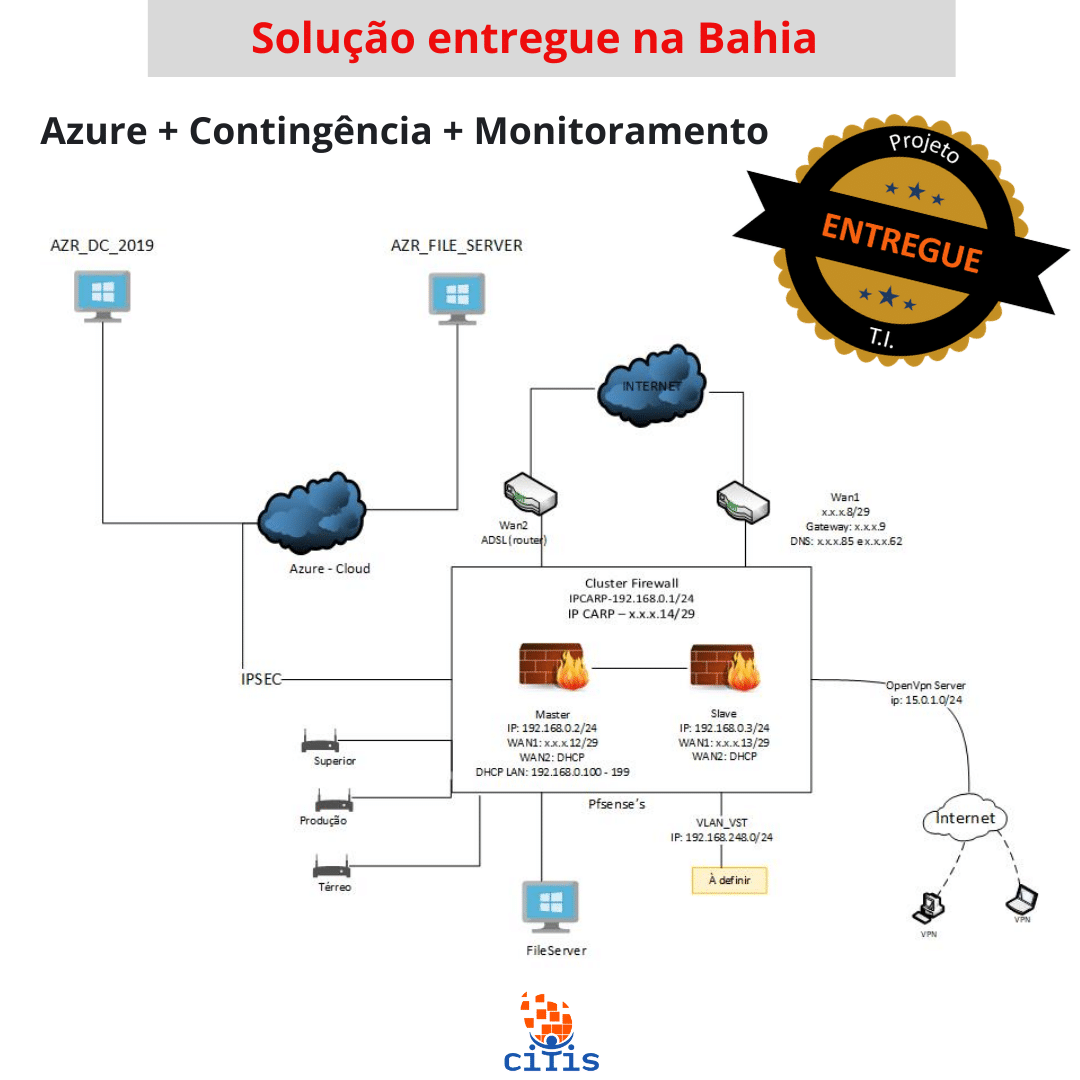

Azure + Contingência + Monitoramento

É muito comum as empresas levarem a sua estrutura para a nuvem e não adotarem as estratégias de contingência, comprometendo a conectividade, segurança e a integridade dos dados corporativos.

Se você tem dúvida, independente de onde esteja sua estrutura, a CITIS pode te ajudar a definir as melhores estratégias. Fale conosco!

Os especialistas em segurança cibernética costumam destacar dicas sobre o que fazer e o que não fazer com as senhas tendo em conta as boas práticas de “higiene cibernética”. Mesmo assim, os rankings anuais das senhas mais comuns mostram que muitos de nós continuamos priorizando a conveniência em vez da segurança, expondo nossas contas e dados ao risco de roubo.

O gerenciador de senhas NordPass liberou um ranking com as 200 senhas mais usadas na web em 2020, mostrando mais uma vez que várias combinações de números fáceis de adivinhar continuam sendo tão populares como sempre. Sete das dez piores senhas eram compostas por várias combinações numéricas: “123456”, “123456789” e “12345678” ocupando o primeiro, segundo e quinto lugar, respectivamente. O terceiro lugar foi para “picture1”, uma novidade na lista, seguida por uma que já é bastante conhecida: “password”.

Se isso não for motivo de preocupação, então talvez esses dois fatos devam ser: as cinco principais senhas foram adotadas por mais de 4,5 milhões de usuários e todas elas juntas já foram expostas mais de 38 milhões de vezes em diversos vazamentos de dados. Além disso, todas essas senhas, exceto “picture1”, podem ser adivinhadas em menos de um segundo.

O ranking é composto principalmente por chaves que também fizeram parte das listas de senhas mais comuns em 2019 e em 2018. Além disso, novas senhas também ganharam destaque: como “senha” (em português mesmo), “Million2” ou “aaron431”. Parte da última senha também é o nome mais popular usado como senha.

Você pode conferir a lista completa no blog do NordPass, mas aqui estão as 25 que lideraram o ranking este ano:

| Posição | Senha | Posição em 2019 |

|---|---|---|

| 1 | 123456 | 2 |

| 2 | 123456789 | 3 |

| 3 | picture1 | – |

| 4 | password | 5 |

| 5 | 12345678 | 6 |

| 6 | 111111 | 17 |

| 7 | 123123 | 18 |

| 8 | 12345 | 1 |

| 9 | 1234567890 | 11 |

| 10 | senha | – |

| 11 | 1234567 | 12 |

| 12 | qwerty | 10 |

| 13 | abc123 | 16 |

| 14 | Million2 | – |

| 15 | 000000 | 28 |

| 16 | 1234 | 15 |

| 17 | iloveyou | 14 |

| 18 | aaron431 | – |

| 19 | password1 | 29 |

| 20 | qqww1122 | – |

| 21 | 123 | 199 |

| 22 | omgpop | – |

| 23 | 123321 | 39 |

| 24 | 654321 | 36 |

| 25 | qwertyuiop | 22 |

A minha senha está na lista! O que devo fazer?

Se você usa qualquer uma dessas senhas para “proteger” contas ou serviços, altere todas elas agora mesmo. Você pode usar uma frase como senha exclusiva para cada uma de suas contas ou serviços on-line. Ao criar uma senha forte, é possível garantir muito mais segurança para os seus dados. Além disso, evite os erros mais comuns na hora de criar e usar senhas, inclusive a reutilização.

Veja o vídeo (em inglês) a seguir e confira dicas sobre como criar uma senha forte:

Se você está procurando uma solução prática e conveniente para seus problemas com o uso e criação de chaves, um gerenciador de senhas pode ser a resposta. A maioria dos produtos de segurança confiáveis ??também oferece alguma forma de gerenciamento de senhas.

Para concluir a análise de segurança, você também deve ativar a autenticação de dois fatores em todos os serviços que disponibilizam a opção. E como hoje em dia muitos dados de login são roubadas em vazamentos de dados, também é interessante usar algum serviço que permita verificar se uma de suas senhas foi filtrada em uma fuga de dados.

Nós disponibilizamos um gerador de senhas para que você possa criar uma senha forte e segura. Acesse aqui!

Com o novo contexto provocado pela Covid-19, muitas pessoas tiveram que montar “escritórios provisórios” em suas casas para trabalhar de forma home office, fazendo com que o espaço se tornasse uma extensão do escritório da empresa: usando uma rede virtual privada (VPN) e com seus computadores administrados de forma remota por especialistas em TI que fazem o trabalho pesado nos escritórios da empresa. Por outro lado, outros não tiveram a mesma sorte e foram forçados a se tornar funcionários de TI em casa, gostemos ou não.

Você se reconhece nesse cenário? Separamos cinco dicas que podem melhorar a segurança do seu escritório doméstico – sem um diploma avançado em segurança cibernética ou um orçamento de milhões. Antes de entrar no assunto, o primeiro ponto é realmente apenas começar. Um pouco de segurança é muito melhor do que nada, e como é tão fácil ficar sobrecarregado com a tecnologia e desistir, estamos felizes que você ainda esteja lendo. É hora de se preparar e começar.

Comece com o roteador

Atualmente, o roteador que você usa para acessar a Internet faz muito mais do que imagina. Ele tem um firewall, algumas opções de segurança, conectividade sem fio e uma série de outras opções. Se você pagar US$ 50 (aproximadamente R$ 280) a mais e adquirir um roteador de classe empresarial, o dispositivo virá recheado com opções extras de segurança, como firewall de inspeção de estados de pacotes, proteção contra negação de serviço (DoS), filtragem de conteúdo e outros. Você não precisa conhecer todas os recursos de segurança do roteador, mas é verdade que esses dispositivos corporativos são geralmente mais seguros e contam com um bom suporte que informa ao usuário o que é realmente necessário habilitar. Alguns vêm com feeds de ameaças já integrados. Além disso, lembre-se de atualizar o firmware do roteador e verifique periodicamente com o fabricante – digamos, uma vez por mês – se há atualizações.

Tenha em conta as regras básicas de segurança

Use um software de segurança que inclua várias camadas de proteção. De fato, hoje em dia, os pacotes de segurança não são mais apenas “antivírus unidimensionais”. Além disso, mantenha seu sistema operacional e aplicativos atualizados, de preferência automaticamente – as atualizações são importantes porque frequentemente incluem patches para vulnerabilidades críticas. Se você ainda não fez isso, agora é a hora de implementar a criptografia de disco completo – mesmo se estiver trabalhando em casa, você pode ter reuniões “fora do local” para as quais deve levar seu laptop, e o risco de roubo físico nunca é zero. Falando nisso, além de implementar a criptografia de disco, é fundamental realizar backups regularmente.

Estabeleça limites

É bem provável que um familiar ou pessoas com as quais você mora não tenham a intenção de roubar seu dispositivo. No entanto, caso algo do tipo ocorra (mesmo que não seja intencional), tanto você como a sua empresa podem ter sérios problemas. Garanta que o seu dispositivo esteja seguro e proteja o acesso aos dados armazenados por meio de uma senha forte e não forneça suas credenciais para mais ninguém. Resumindo, se todos têm a senha, não é realmente uma senha. Além disso, sua família não deve usar o dispositivo para coisas como chats com amigos ou ver e baixar filmes. Você também pode definir intervalos curtos de tempo limite para que o seu dispositivo seja bloqueado automaticamente quando não estiver em uso. E talvez seu amigo virtual, como Alexa ou Siri, precise de “um tempo livre” durante as suas ligações ou videoconferências que envolvam informações confidenciais.

Fique alerta

Fraudadores de todos os tipos não demoraram muito para entender a nova realidade provocada pela pandemia, usando a abordagem da Covid-19 para realizar golpes e campanhas de spam. O vírus agora está firmemente enraizado em nossas mentes e os cibercriminosos de forma alguma diminuíram seus esforços para desviar fundos de negócios ou reter dados de organizações para resgate – inclusive explorando a tendência do home office e a separação física entre colegas de trabalho. O golpe conhecido como Business Email Compromise (BEC), por exemplo, tem sido há muito tempo uma grande fonte de receita, e as perdas só devem aumentar ainda mais em meio à pandemia. Para combater isso, examine todas as mensagens de e-mail e evite clicar em links ou anexos, especialmente em e-mails não solicitados, pois podem ser tentativas de roubo dos dados de acesso a sua conta ou de baixar malware no dispositivo. Desconfie de solicitações urgentes e verifique a informação, através de um canal de comunicação alternativo, antes de enviar dinheiro ou dados.

Aprenda sobre segurança digital

É incrível o que você pode aprender com podcasts ou vídeos práticos sobre segurança digital. Há também diversos cursos gratuitos ou de baixo custo que podem garantir uma base sólida em qualquer aspecto imaginável em relação a segurança digital. Não escolha um curso que seja muito complicado para o seu nível de conhecimento sobre o assunto. Em vez disso, procure um curso que você possa entender e que apresente conceitos básicos sobre segurança.

Fique seguro

Embora possamos ter novas preocupações atualmente, lembre-se que as ameaças cibernéticas não foram a lugar nenhum – de fato, muito pelo contrário. Os tempos difíceis atuais podem exigir diversas mudanças de mentalidade: uma delas é pensar no escritório doméstico como seu escritório “real” e estar ciente das ameaças digitais que andam circulando pelo mundo on-line.

SABIA QUE AGORA É POSSIVEL ACESSAR O GAT VIA WEB?

Pensando na praticidade e facilidade dos nossos clientes, a CITIS e a Silex que são parceiras há mais de 10 anos, oferece aos clientes uma nova solução para acessar o GAT direto do seu navegador, o CitisRemoteAPP.

Isso mesmo, você fará o acesso ao sistema GAT através do CitisRemoteAPP, sem precisar instalar em sua máquina. E não será necessário realizar novos treinamentos, pois o sistema continua o mesmo.

Veja nas telas abaixo:

Você continuará com todas as funcionalidades do sistema, inclusive:

- Emissão de notas fiscais eletrônicas com o certificado digital A1 (arquivo) ou A3 (contanto que esteja conectado ao servidor).

- Impressão dos relatórios diretamente na impressora conectada ao seu computador.

- Exportação dos arquivos gerados para a sua máquina local.

Se você achou interessante a solução apresentada e também gostaria de usufruir desta praticidade, mas utiliza outro sistema que não o GAT, a CITIS está à disposição para analisar a sua demanda. Entre em contato conosco!

Saiba mais sobre a solução em: Citis Remote APP

O Pix encontra-se em fase de pré-cadastro e já está sendo utilizado em crimes digitais. Saiba quais poderão ser os próximos golpes utilizados pelos criminosos e como se proteger deles.

O Pix é um meio de pagamento eletrônico que tem como objetivo realizar transações financeiras de forma quase instantânea entre seus usuários, 24 horas por dia, sete dias por semana. A nova tecnologia tem o intuito de simplificar as operações existentes, como TED e DOC: para realizar uma transferência com o Pix bastará fornecer a chave Pix, que pode ser o CPF, celular, e-mail ou uma chave aleatória, da pessoa/empresa que irá receber a quantia e pronto, dentro de poucos instantes a operação é concluída e a transação é completada com sucesso. Dentre as chaves passíveis de serem utilizadas estão o CPF, celular, e-mail e uma chave aleatória.

Golpes relacionados ao pré-cadastro

A primeira forma que tivemos notícia sobre golpes relacionados ao Pix foi referente ao pré-cadastro. Os criminosos enviam um e-mail às vítimas se fazendo passar por uma instituição bancária de confiança com um link para que elas realizem o suposto cadastro. Na verdade, o link falso leva a um site malicioso preparado para coletar dados sensíveis de todas as vítimas que caírem no golpe e enviar aos criminosos.

Com esses dados em mãos, os criminosos podem cometer vários tipos de delitos e até acessar a conta bancária das vítimas indevidamente.

Golpes que ainda podem acontecer

#Cadastro

Por enquanto, ainda estamos na fase de pré-cadastro, mas nada impede que os criminosos façam pequenas adaptações para tentar atrair vítimas para uma eventual fase cadastral desse novo meio de pagamento. Em um suposto golpe desse tipo, todo o site falso basicamente seria o mesmo, apenas o discurso mudaria.

#Chaves “falsas”

Como citamos, para aderir ao Pix é necessário vincular uma chave para que as transações sejam feitas através dela. Até a última semana de setembro, na plataforma bancária que sou correntista, as chaves de pré-cadastro disponíveis eram e-mail, telefone e CPF. Já na primeira semana de outubro, a opção de chave randômica foi exibida para os usuários que não quiserem fornecer nenhum dado pessoal como chave.

Independente de qual das informações seja escolhida como chave, criminosos podem se aproveitar do desconhecimento de certas informações para fazer vítimas. Por exemplo, como é o caso dos golpes que temos visto de sequestro de WhatsApp, no quais criminosos fingem ser a vítima e acabam pedindo dinheiro “emprestado” para pessoas da lista de contatos, o pagamento via Pix poderia ser utilizado para tornar o golpe ainda mais rápido de ser executado, pois nem sempre a pessoa que se dispõe a ajudar o suposto amigo sabe informações como e-mail, telefone ou CPF e podem acabar transferindo a quantia para os criminosos. Então, mesmo que até o presente momento nada indique que seja possível cadastrar chaves falsas, o desconhecimento das chaves verdadeiras de alguém pode ser facilmente utilizado em um golpe.

#Sequestros relâmpago

Saindo um pouco da atmosfera digital, a maioria dos brasileiros já teve notícias sobre sequestro relâmpago, quando criminosos mantêm a vítima cativa por um curto período de tempo e aproveitam esse breve período para subtrair o máximo de recursos dessas vítimas antes de deixá-la em algum lugar. Com o Pix, isso pode ser um ponto de atenção, pois a vítima poderá transferir esses recursos diretamente para os criminosos, sem a necessidade de ir a uma agência bancária, dificultando ainda mais o trabalho da polícia em identificá-los. Até o momento em que escrevia este artigo, não encontrei informações relacionadas a limites para transações ou protocolos de segurança adicionais, sendo assim todos os recursos da conta da vítima poderiam ser transferidos instantaneamente.

Como se proteger

- Antivírus/Endpoint protection

Muitos phishings contém arquivos maliciosos ou redirecionam a vítima para páginas maliciosas. Por isso, possuir uma solução de proteção em seus dispositivos evitará que estes códigos sejam executados em seu equipamento.

- Phishings everywhere

O phishing é um dos ataques de engenharia social mais comuns e mais efetivos em todo o mundo. A ameaça pode ser recebida via e-mail, mas também há variações em mensagens de SMS, aplicativos de mensagem instantânea como o WhatsApp e até por voz. Para usar esses meios de forma mais segura, é necessário manter-se alerta para qualquer tipo de conteúdo recebido, procurar por indícios de fraude e nunca compartilhar sem ter certeza de que se trata de um conteúdo confiável. Caso queira mais informações sobre como identificar phishings, veja nossa publicação sobre o assunto.

- Procure informações em meios oficiais

O Pix é pincipalmente oferecido por instituições bancárias, sendo assim, informações confiáveis sobre a utilização do mesmo podem ser encontradas nas mídias oficiais do seu banco de preferência. Ao buscar informações, utilize apenas os sites oficiais como referência. Não acesse links enviados à você com promessas de informações ou cadastros mais rápidos para a utilização da nova ferramenta, quando bancos ou quaisquer empresas querem passar uma informação aos seus clientes, eles enviam um link que redireciona o cliente para o site oficial ou instruem que o próprio cliente acesso ao site para obter tais informações. Qualquer tipo de procedimento diferente desse pode ser um golpe.

- Valide a chave diretamente com o recebedor

Para evitar golpes, é interessante saber com antecedência as chaves Pix de seus contatos, ou quaisquer pessoas/estabelecimentos que você acredite que precisará fazer alguma transferência de valores. Por serem informações sensíveis, é interessante armazená-las da melhor forma possível.

- Fique alerta

Haverá uma curva de aprendizado dessa nova ferramenta, certamente diversos tipos de golpes surgirão, desde QR codes falsos para a realização de pagamentos até tentativas de extorsão utilizando as chaves para tornar o processo mais rápido. Por isso, é importante que fiquemos atentos as novas informações e procedimentos que surgirão sobre essa nova tecnologia para que possamos usufruir dos benefícios sempre com o menor risco possível.

O QR Code é uma facilidade conhecida há muito tempo, mas o que muitos não sabem é que ela pode oferecer riscos aos nossos dispositivos. Entenda um pouco mais e saiba como estar protegido contra eventuais ameaças.

O código QR, abreviação de Quick Response, que em tradução livre significa resposta rápida, é uma tecnologia que já existe há mais de 20 anos. Por muito tempo, esse código de barras bidimensional foi utilizado para catalogar peças de carros, mas diversas empresas passaram a fazer uso dele para agilizar a forma como passariam determinadas informações aos seus clientes.

Por ser um recurso que pode ser oferecido sem que haja necessidade de contato, devido a pandemia diversos estabelecimentos comerciais passaram a disponibilizar seus cardápios através de um QR Code presente em cada mesa, ou utilizar formas de pagamentos como Mercado Pago, PicPay e muitas outras que disponibilizam um código QR para o estabelecimento e o cliente pode lê-lo e creditar o valor devido diretamente para o estabelecimento, auxiliando-os a cumprir as novas exigências sanitárias.

Certo tempo atrás falamos sobre uma campanha maliciosa que visava sequestrar contas de WhatsApp e utilizava QR Code em sua composição, pensando sobre isso me lembrei de algumas vezes em que vi códigos QR sendo utilizados e que pareciam conter algo de errado. Em uma dessas campanhas, a propaganda que continha o código QR estava protegida por uma placa de acrílico transparente e, por cima da proteção, havia um adesivo com um código QR quase do mesmo tamanho do original, ou seja, o encobria. Na época não tive a possibilidade de tentar uma leitura já que estava um pouco distante e minha câmera não era tão potente, mas a forma como aquela publicação estava disposta me intrigou.

Em outro momento fui a um restaurante e ao folhear o cardápio me deparei com outro código – o cardápio estava envolto em uma proteção plástica e, em uma área onde não havia informações, um adesivo com o QR colado. Desta vez, consegui extrair as informações e o QR remetia ao site oficial do restaurante, sem grandes surpresas. No entanto, é aí que surge uma pergunta: quão difícil seria para um criminoso se aproveitar dessa facilidade para desferir um ataque?

O ataque

Pensar em formas de usar os códigos QR para fazer vítimas durante o atual contexto de pandemia, ou após ela já ter passado, pode trazer diversas hipóteses. Falarei sobre duas hipóteses que me parecem ser as mais prováveis:

- Ataque por substituição de QR Code:

A forma mais simples que consigo imaginar para um ataque é a substituição do QR Code original por um malicioso. Para os que não estão familiarizados, é muito simples criar um QR Code. Para isso, é necessário usar aplicativos como o QR Droid ou algum site como o QR Code Generator, que consistem basicamente em receber o texto inserido pelo usuário e converter em uma imagem QR (muito simples e direto ao ponto).

Bastaria então que o criminoso criasse um QR Code com uma URL maliciosa controlada por ele, imprimisse o código em um adesivo nas medidas aproximadas do local ao qual pretende atacar e fazer a substituição.

Se o criminoso tem como alvo um restaurante, ele pode passar a frequentá-lo e colocar o código QR malicioso no lugar do verdadeiro. Dessa forma, todas as pessoas que tentarem ler as informações do código poderão estar expostas a ameaça até o momento em que o proprietário do estabelecimento perceba algo de errado. Tendo como exemplo outros tipos de incidentes de segurança, sabemos que o intervalo entre um ataque e a descoberta da existência dele pode ser muito longo ou até mesmo nunca ser descoberto.

- Ataque à página oficial do estabelecimento

Ainda tendo o restaurante como exemplo, outra possibilidade é que o criminoso escaneie o QR Code e descubra para qual site os usuários estão sendo redirecionados. Supondo que seja para um cardápio digital, o criminoso pode identificar formas de comprometer a estrutura do site e modificar o arquivo original do cardápio para que ele contenha uma ameaça. Caso isso ocorra, assim que o cardápio for visualizado, a ameaça será executada no dispositivo das vítimas. Com certeza esse processo é muito mais trabalhoso do que apenas imprimir um adesivo, mas traz um nível de ocultação que pode nunca ser descoberto. Se mesmo grandes empresas sofrem com ataques digitais, certamente empresas que costumam não ter um foco na proteção de dados como restaurantes, bares, casas noturnas etc., também podem sofrer os efeitos desse tipo de ataque.

Sabendo que esse tipo de ataque é tão simples de acontecer, destacarei formas de proteção igualmente simples e que podem evitar muitos transtornos:

- Desconfie de modificações

Quando um código QR é disponibilizado por qualquer estabelecimento, em geral ele está impresso junto com as outras informações que o estabelecimento deseja fornecer. Caso encontre adesivos/etiquetas impressas que contenham um código QR, verifique com alguém do estabelecimento se realmente se trata de uma modificação feita por eles antes de escaneá-lo.

- Mantenha o sistema operacional e aplicativos atualizados

Ao digitalizar um código QR que contivesse um site, alguns aplicativos antigos abriam diretamente essa URL sem consultar o usuário. No caso de um ataque, a vítima poderia ter seu dispositivo comprometido sem sequer poder tomar alguma ação. É importante manter softwares sempre atualizados e bem configurados a fim de evitar ameaças.

- Fique atento às informações do QR

Boa parte dos códigos são utilizados para fornecer um site aos usuários sem que eles tenham que digitar. Para aplicativos e sistemas atualizados, assim que um usuário escaneia um código QR, uma prévia das informações contidas nele é exibida. Esteja atento a essas informações pois, em caso de golpe, normalmente a página mostrada pelo QR é totalmente diferente da página oficial do estabelecimento. Caso isso ocorra, não acesse a página e informe o incidente para algum funcionário do local.

- Use um software de proteção

Tenha sempre um software de proteção, como um antivírus instalado, atualizado e configurado para barrar ameaças. Caso algum tipo de arquivo malicioso seja baixado ou alguma página infectada seja acessada, os mecanismos de proteção impedirão que as ameaças sejam executadas e prejudiquem o dispositivo.