Muitas pessoas pensam que ataques extremamente tecnológicos e ameaças nunca antes vistas são a única forma de atuação dos cibercriminosos. Sim, criminosos dispõe desses recursos, mas existem formas muito menos tecnológicas de atacar empresas e residências. Entenda como não ser vítima deste recurso responsável por boa parte do sucesso dos criminosos.

A Engenharia Social está presente nos ataques digitais e também fora deles há muito, muito tempo. A utilização dessa técnica para ataques digitais é muito significativa e se bem utilizada aumentam as chances dos atacantes terem sucesso em comprometer suas vítimas. Tudo isso porque essa a Engenharia Social se aproveita de um fator considerado por alguns como o elo mais fraco da corrente de segurança da informação, as pessoas.

Aos que ainda não estão familiarizados, Engenharia Social refere-se a conduzir as ações de uma pessoa para que ela faça algo do interesse do atacante.

Existem algumas formas de praticar Engenharia Social, mas em linhas gerais, é possível dividir este tipo de ataque em três metodologias principais:

#Phishing

Muito utilizado em ciberataques, consiste em enviar um e-mail com características que o tornem muito parecido com um e-mail real. Estes e-mails normalmente contém instruções que conduzem a vítima a baixar um malware ou a responder a mensagem com dados preciosos para o atacante.

Em nosso exemplo, um e-mail se passando pela Netflix, a mensagem foi enviada a vítima incitando-a a clicar no link para evitar o cancelamento de sua assinatura devido as informações cadastrais conflitantes com a operadora de cartão de crédito.

#Vishing

Uma abreviação de Voice Phishing. É uma técnica similar ao Phishing, mas usa o telefone para obter as informações que o atacante tem interesse. Pode ou não incluir ferramentas que mascarem a informação de origem da chamada telefônica.

#Impersonation

É a prática que leva o atacante a se passar por outra pessoa com o objetivo de obter informações, ter acesso a lugares restritos, áreas e departamentos de empresas ou a computadores.

Dentre os ataques que citamos, o Phishing é o tipo de ataque com uma maior quantidade de recursos tecnológicos envolvidos, mas nem são tantos recursos assim. Os outros dois ataques lidam basicamente com pessoas e a forma como elas interagem entre si.

Confira exemplos

Como o Phishing é um tipo de ataque que costuma ser mais familiar a todos, daremos exemplos de Vishing e Impersonation para que fique mais claro onde estes ataques podem ocorrer e como algumas vezes eles parecem inofensivos.

Vishing:

O criminoso liga para a vítima pouco antes das 18 horas, “Boa tarde Senhor Fulano, eu sou a Ciclana do Banco Security, estamos fazendo uma validação de dados cadastrais, o senhor poderia me informar seu CPF, e-mail, data de nascimento e endereço de residência? ”. Para não ter dores de cabeça com o banco, o senhor Fulano passa todos os dados necessários para que diversos tipos de fraude, financeiras e digitais, sejam possíveis.

Impersonation #1:

Criminosos coletaram informações sobre uma empresa situada no 4º andar de um prédio comercial no centro de uma grande cidade. Precisam acessar o local fisicamente para conseguir colocar um dispositivo que coletará dados da rede e permitirá que os criminosos tenham acesso remoto. Por conhecerem a rotina sabem que na hora do almoço de sexta-feira frequentemente a empresa recebe entrega de comida para o almoço. Um dos criminosos se disfarça de entregador de delivery e consegue ter acesso ao prédio sem qualquer verificação. Chegando ao andar vê que a porta está aberta sem nenhum tipo de tranca, ele entra, posiciona o dispositivo em local estratégico sem que os funcionários se deem conta, pois estão tentando descobrir quem pediu a comida. Missão cumprida.

Por mais que o exemplo soe um tanto quanto James Bond, ele é muito verossímil. Uniformes de diversas empresas podem ser encontrados com facilidade na internet, ou em último caso podem ser produzidos, pois nada mais são do que roupas com cores específicas com algo estampado ou bordado.

Impersonation #2:

Neste exemplo, os criminosos querem juntar informações sobre funcionários de uma determinada empresa. Perto do horário de saída deles os criminosos se posicionam próximos aos principais meios de deslocamento coletivo, como ponto de ônibus ou portas de metro, vestem roupas de alguma empresa de telefonia, TV a cabo ou até mesmo do Greenpeace e começam a fazer as entrevistas, coletando basicamente tudo que um ataque necessita, informações o suficiente para compor listas de senhas mais eficientes, detalhes da rotina dos funcionários, cargos interessantes para ações criminosas como sequestros por exemplo.

Basicamente essas técnicas podem ser usadas para diversos fins, e não apenas para cometer crimes digitais. E é uma das formas mais efetivas utilizadas pelos criminosos para ter sucesso em suas ações, pois as pessoas tendem a confiar em símbolos de autoridade, como marcas, uniformes, enfim, tudo que desperte a confiança das vítimas é utilizado pelos criminosos.

Falamos das três principais ramificações da Engenharia Social, mas não podemos deixar de mencionar o Shoulder Surfing (mesmo não sendo uma das vertentes principais).

Apesar do nome, com certeza, você já está familiarizado com esta técnica, que nada mais é do que o criminoso olhar por sobre os ombros, ou por qualquer ângulo que o permita ver a informação que deseja.

Os criminosos costumam utilizar essa técnica simples para ver os dados digitados num caixa eletrônico de banco antes de se apropriar do cartão de suas vítimas, por exemplo. Em ambientes corporativos é mais presente quando os criminosos observam suas vítimas digitando a senha de rede ou uma chave usada para abertura de um arquivo criptografado.

Como se proteger

Como se proteger de ataques que quase não usam recursos tecnológicos? Bem, na verdade a resposta é bem simples, desconfiando. Daremos algumas dicas de postura que auxiliarão a evitar que os criminosos tenham sucesso nesses tipos de ataque.

- Proteger-se de Phishing é razoavelmente fácil, caso você esteja atento. Além de desconfiar de todo e-mail que pareça fora dos padrões por ser muito bom, como uma promoção incrível que deixe produtos caros quase de graça, ou muito ruim como uma dívida exorbitante que surgiu do nada, há características nos phishings que os atacantes não conseguem mudar, como por exemplo o endereço real de origem. Se você receber um e-mail que diz ser do seu banco e o e-mail de quem te enviou for qualquercoisa@xuayausik.com certamente não é seu banco falando com você. Outra característica que torna os Phishing passíveis de serem identificados são os links, eles nunca irão levar você ao site oficial da empresa que estão fingindo ser, serão sempre para locais diversos da internet.

- Para se proteger de Vishing é necessário resistir, pois o ímpeto do ser humano é ajudar e evitar conflitos. Ao receber ligações no trabalho ou em casa, de quem quer que seja, desconfie de quem está falando com você. Se receber ligações de uma empresa pedindo para que confirme os dados, peça que eles citem os dados que já tem e você apenas completa as informações. Caso seja exigido que você fale, talvez isso já possa ser considerado como um sinal de que se trata de um golpe, neste caso uma boa alternativa é pedir que lhe passem um telefone para que você possa confirmar se se trata realmente da empresa. Após pesquisa e confirmação, caso seja realmente necessário a atualização dos dados, ligue e atualize.

- Criminosos que assumem uma identidade falsa comumente não são descobertos, mesmo que não tenham posse de documentos que a comprovem que são quem estão dizendo ser. Isso acontece por que para serem descobertos é necessário que as pessoas iniciem um conflito com ele, questionando a suposta verdade que eles estão apresentando. Apesar deste tipo de ataque ser mais comum entre responsáveis por segurança física, como agentes de segurança patrimonial, ela pode ser observada em diversas esferas. Quem nunca ouviu falar da frase “Você sabe com quem você está falando?”, não é mesmo?!. Boa parte das vezes é apenas um blefe e confrontar a verdade apresentada costuma fazer com que o criminoso desista de seu intento. Caso tenha dúvidas sobre alguém ser realmente quem ele diz ser, faça como na recomendação anterior, consiga formas de comprovar a autenticidade do que é apresentado.

- Evitar que senhas e informações pessoais sejam coletadas por meio de observação é bem simples, basta adotar uma postura adequada. Em filas de banco, fique atento a pessoas próximas e procure proteger o teclado com a mão livre, isso serve também para digitar a senha do cartão em lojas ou restaurantes. Em ambiente corporativo peça que as pessoas não fiquem tão próximas para a digitação da informação ou evite digitá-la quando houverem pessoas muito próximas. Medidas simples costumam ser muito eficientes para impedir ataques.

Pensando em melhorar a performance do seu storage ou montar uma solução All Flash? Os melhores SSDs para servidores NAS são os que compõe a linha enterprise. Tanto Seagate quanto Western Digital possuem, além de modelos de SSDs para computadores pessoais, linhas específicas para uso em storages e servidores NAS. Os SSDs de nível corporativo oferecem maior durabilidade e performance ideais para níveis de cache ou arranjos totalmente flash.

Porém vale analisar a fatores como forma de utilização, ambiente, compatibilidade com o dispositivo de armazenamento e desempenho de IOPS antes de decidir. Se seu ambiente de armazenamento de dados está lento e você quer melhorar performance através da implementação de SSD, acompanhe esse artigo e entenda qual o melhor SSD para NAS.

Por que usar memórias SSD em storage NAS?

A razão mais comum para se utilizar memórias SSD ou M.2 em storage NAS é o incremento da performance. HDDs e SSDs são unidades de armazenamento bem diferentes, cada um com seus próprios prós e contras.

Um disco rígido é composto por atuador, braço de leitura e gravação, eixo e pratos nos quais os dados são armazenados. Ao lidar com alto tráfego de leitura / gravação (especialmente para um grande número de arquivos de tamanho pequeno), o prato gira e o cabeçote de leitura / gravação continua em movimento para procurar dados espalhados na unidade. É aí que a latência entra em ação.

Um módulo SSD, no entanto, não possui partes móveis, usa memória flash para armazenar dados, possui um circuito semicondutor integrado, consome menos energia, causa quase nenhum ruído, vibração e calor e opera em velocidades mais altas, quando comparado com discos rígidos.

Como montar um storage totalmente all Flash ainda é caro, diversos fabricantes tem investido em soluções de armazenamento híbrida (hybrid Storage). Trata-se de sistemas projetados para receber hard disks e memórias SSD num único dispositivo, buscando entregar a capacidade dos hard disks com o desempenho das memórias SSD.

O que são storages NAS?

NAS ou Network-attached storage são dispositivos de armazenamento conectados à rede que permitem que vários usuários (ou dispositivos) acessem ou armazenem dados que alocados em seus discos rígidos ou memórias. Os usuários em uma rede local (LAN) acessam essas soluções de armazenamento compartilhado por meio de uma ou mais conexões LAN padrão ethernet. Os dispositivos NAS normalmente não possuem teclado ou monitor e são configurados / gerenciados através de um utilitário próprio que é acessado via navegador Web. Cada NAS reside em uma LAN (Local-Area Network) como um conjunto de rede independente, definido por seu próprio endereço IP (Internet Protocol) exclusivo.

Um storage NAS é composto pelas seguinte partes:

- CPU (Processador)

- Memórias

- Placas de Rede

- Fonte de Alimentação

- Disco Rígido para armazenamento (HD ou SSD)

O que mais caracteriza o NAS é a facilidade de acesso, alta capacidade e segurança. Os dispositivos NAS fornecem infraestrutura para consolidar o armazenamento em um único local e para dar suporte a tarefas como arquivamento, backup e camada de nuvem.

Entretanto, para comprar o melhor SSD para storages e servidores é necessário verificar alguns requisitos.

Como escolher o melhor SSD para storage NAS?

Utilização

O primeiro fator a ser pesado é como os SSDs serão usados. É possível usar SSDs para armazenamento direto de dados ou criar uma camada de alta velocidade que use os SSDs para fins de armazenamento em cache. Esse armazenamento em cache visa manter dados recentes e frequentemente usados em áreas de memória dentro do storage construída com módulos SSD. Isso aumenta o desempenho do IOPS, reduzindo a latência e os tempos de carregamento e execução antes feito por hard disks.

Já armazenar dados diretamente em memórias SSD exige que o NAS seja composto por apenas SSDs ao invés de possuir armazenamento em disco. Esses sistemas são conhecidos como AFA (All Flash Array), armazenamento flash ou simplesmente Flash storages.

Memória RAM do NAS

A memória RAM disponível em um NAS pode ter um grande impacto em como o dispositivo pode ser usado. No caso de dispositivos QNAP NAS, por exemplo, a RAM disponível realmente determina o tamanho máximo de um cache SSD. De acordo com a QNAP, um cache SSD de 512GB requer 1GB de RAM. Um dispositivo NAS com 8GB de RAM pode acomodar um cache SSD de até 2TB de tamanho.

IOPS

Outro fator importante na hora de definir qual SSD adquirir, é o número de IOPS (inputs/outputs por segundo), uma medida de desempenho de entrada / saída usada para caracterizar dispositivos de armazenamento como HDDs, SSDs e redes de área de armazenamento (SAN). Quanto maior o número de IOPS, melhor é o seu desempenho.

Compatibilidade SSD

Mesmo que os SSDs que você planeja usar sejam oficialmente suportados pelo fornecedor do NAS, considere se eles são adequados para a tarefa em questão. Os SSDs QLC, por exemplo, são relativamente baratos, mas também sofrem com baixa resistência, o que significa que provavelmente não são a melhor opção para o uso em NAS. Por outro lado, o SSD IronWolf da Seagate foi projetado especificamente para uso em NAS e inclui recursos projetados para garantir confiabilidade e resistência.

O SSD enterprise leva muita vantagem perante o SSD comercial, apresentando maior estabilidade e sendo a melhor opção. Além disso, é necessário verificar a vida útil do produto e também do “overprovisioning”, uma espécie de alocação da memória SSD reserva para quando as células SSD se esgotarem.

Independentemente da marca e modelo dos seus dispositivos NAS, você precisará consultar a lista de compatibilidade de hardware do fabricante antes de tentar instalar SSDs. Muitos fornecedores de NAS suportam apenas modelos SSD específicos, ou SSDs de determinados fabricantes.

Velocidade nem sempre é fator de escolha

A velocidade do SSD nem sempre é o único fator decisivo para a escolha do mesmo. Existem outros requisitos como estrutura e ambiente de armazenamento compatíveis com os drives, qual função será realizada e quais necessidades devem ser atendidas. Todas estas de extrema importância para se chegar a uma conclusão de compra do produto.

O storage NAS também precisa ser rápido e apresentar bom desempenho. Além disso é necessário que ele também mantenha:

- Um desempenho sustentado (inicial e posterior, incluindo as mudanças na estabilidade do produto)

- IOPS com picos estáveis, evitando quedas muito bruscas e sem muitos aumentos

- Vida útil, ou seja, o tempo que ele durará antes de perder sua funcionalidade (Tamanho e Capacidade do Produto)

- Overprovisioning (excesso de provisionamento), que nada mais é do que espaço reserva para quando o SSD chega ao final dele

- Proteção dos dados contra a queda de energia elétrica (cache de gravação)

A Seagate, uma das empresas mais consolidadas no mercado, desenvolveu o SSD Ironwolf com o objetivo de oferecer unidades de armazenamento com maior qualidade para os storages NAS (servidores).

Esse SSD é ideal para servidores e apresenta algumas opções que vão de 240GB a 3,84TB. Além disso, ele já vem com um firmware chamado AgileArray que é muito bom para ambientes exigentes. Isso permite que a empresa utilize como um array flash, ou com habilitação para cache. Enquanto que ele se torna uma unidade que vem equipada com uma tecnologia chamada DuraWrite.

O SSD ironwolf Seagate apresenta taxas de I/O de até 560 MB/s ideais para as pequenas empresas, além de torná-lo uma ótima ferramenta para ambientes multiusuários. O SSD Seagate é uma das melhores opções disponíveis no mercado, garantido tanto o desempenho quanto a confiabilidade do armazenamento.

Bem como o SSD da Seagate o SSD Red WD foi anunciado em outubro pela Western Digital. Assim, essa linha chamará WD Red SA500, eles terão 2,5 polegadas e a interface é a SATA com 6GB/s.

Enquanto que a capacidade dele será dividida em quatro tipos:

- 500GB

- 1TB

- 2TB

- 4TB

Além disso, eles apresentarão as seguintes características:

- Velocidade de até 560 MB/s em sua sequência de leitura

- 530 MB/s em sua sequência de gravação

- IOPS com 95 mil operações e apresentando leitura aleatória

- Garantia de até 5 anos

- Suporta de 600 a 700 reescritas realizadas de forma completa

Procure um profissional especializado em armazenamento

Antes de decidir qual SSDs para seu storage NAS é imprescindível a busca por um profissional especializado. A segurança dos seus dados depende de uma série de fatores que precisam ser analisados e definidos com o máximo de cautela possível. A escolha equivocada de um dispositivo pode acarretar futuras falhas ou mal funcionamento da sua estrutura.

TÓQUIO (Reuters) – A Honda Motor suspendeu parte de sua produção global de automóveis e motocicletas, enquanto a montadora enfrenta a suspeita de um ataque hacker, disse um porta-voz nesta terça-feira.

O suposto ataque afetou a produção da Honda globalmente na segunda-feira, forçando algumas fábricas a interromper as operações, pois a empresa precisava garantir que seus sistemas de controle de qualidade não fossem comprometidos.

A Honda suspeita que o ransomware atingiu os servidores internos da empresa, disse o porta-voz.

A produção foi retomada na maioria das fábricas nesta terça-feira, mas sua principal fábrica nos Estados Unidos, em Ohio, bem como as da Turquia, Índia e Brasil, continuam paralisadas, pois o ransomware prejudicou os sistemas de produção da empresa, disse ele.

Brasileiros são o principal alvo de uma nova fraude digital, que chega por WhatsApp prometendo um auxílio de R$ 500 do governo federal, para auxiliar famílias prejudicadas pela pandemia do novo coronavírus. De acordo com os números da Akamai, responsável pelo alerta, mais de 850 mil pessoas já teriam sido vítimas do golpe em nosso país, todos donos de smartphones com o sistema operacional Android.

A dinâmica é a mesma de outras tentativas do tipo. Uma mensagem é recebida de um contato conhecido pelo WhatsApp e leva a um questionário com perguntas simples sobre a idade do usuário e a possibilidade de compartilhamento das questões. Independentemente das respostas, ele recebe a notícia de que é elegível para receber uma bolsa de R$ 500, parte de um chamado “kit de prevenção governamental”, que não existe oficialmente, desde que envie a campanha para 10 amigos ou cinco grupos no mensageiro instantâneo.

Ao fazer isso, vem a segunda parte do golpe, com mais perguntas que podem envolver o envio de dados pessoais e o download de um aplicativo para o computador ou celular. O malware vem disfarçado de atualização do Flash Player, mas na realidade, é uma praga que exibe anúncios em lugares indevidos ou substitui publicidade legítima por propagandas sob o controle dos hackers, com os ganhos sendo revertidos a eles.

Caso o envio do golpe por contatos reconhecidos do usuário não seja suficiente, os criminosos ainda adotam outros artifícios para dar aparência de legitimidade à oferta. A página do questionário, por exemplo, traz depoimentos falsos que parecem ter sido colhidos de usuários do Facebook, enquanto as URLs são semelhantes às de páginas do governo federal ou fazem alusão à pandemia do novo coronavírus e o auxílio emergencial que está sendo fornecido às famílias carentes.

Segundo os especialistas, apesar da nova aparência, o golpe não é inédito e o kit de ferramentas que permite a fraude vem sendo usado desde o ano passado em campanhas sazonais contra usuários de todo o mundo. As tentativas, como sempre, são focadas em eventos regionais ou chegam em nome de marcas conhecidas, com promessas de ofertas mirabolantes ou promoções exclusivas.

O ideal para evitar ser vítima é manter a desconfiança nas alturas. Evite clicar em links que cheguem por aplicativos de mensageria, mesmo que venham de contatos conhecidos ou grupos de amigos, e tenha o pé atrás com ofertas que pareçam boas demais para serem verdade — elas normalmente não são. Na dúvida, entre em contato diretamente com a empresa ou organização supostamente responsável para buscar mais informações.

Além disso, vale a pena manter soluções de segurança sempre ativas ou atualizadas no computador ou no celular. Preste atenção em cadastros que exijam dados pessoais e não realize o download de aplicativos fora de fontes oficiais como as lojas de seu sistema operacional ou fabricante de celular.

Assista ao vídeo e conheça o nosso trabalho.

http://https://www.youtube.com/watch?v=c___zNwIjyE

Nós somos a CITIS, uma empresa que conta com um time de profissionais que buscam uma evolução contínua, focados em oferecer soluções inovadoras que tenham aderência ao negócio de cada cliente.

A excelência de nossos serviços pode ser comprovada por mais de 10 anos de experiência de mercado.

CITIS – CUIDAMOS DA T.I DA SUA EMPRESA!

Apoiando nosso cliente em tempos de COVID -19

#estamosjuntos

Sabemos que este é um momento desafiador para todos nós brasileiros. Juntos, estamos enfrentando uma situação sem precedentes.

Reforçamos aqui, que os nossos clientes são como uma parte ampliada de nossa família. Continuaremos buscando inovação para oferecermos experiências positivas aos nossos clientes, pois, a sua satisfação é a nossa motivação para buscarmos o melhor todos os dias.

Estamos prontos para apoiá-lo nesse momento tão difícil, que está mudando a maneira como vivemos e trabalhamos.

Listamos alguns recursos que podem apoiar o seu negócio durante esse período:

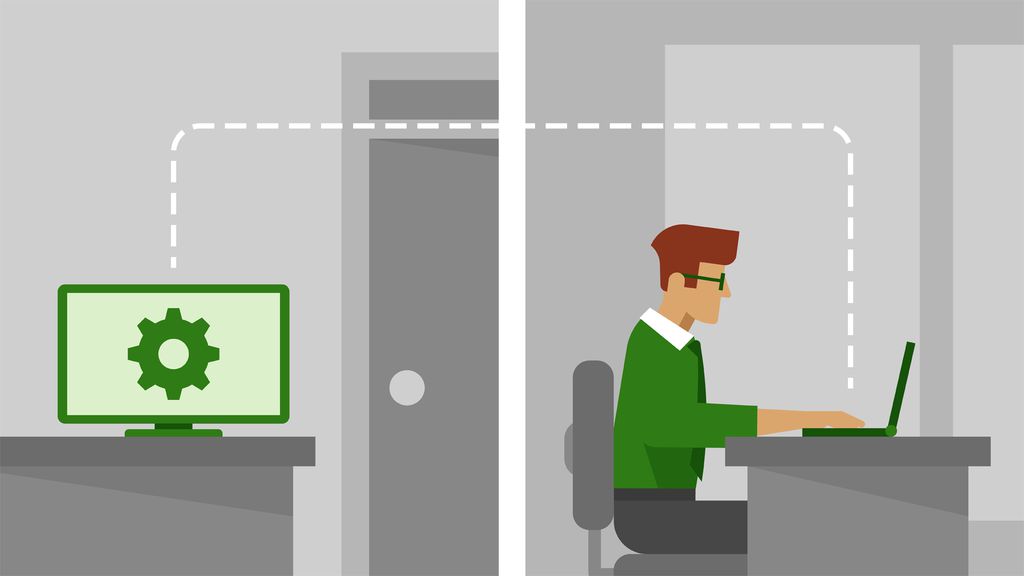

• Recursos necessários para trabalho remoto – servidores monitorados e atualizados com configurações que permite o acesso remoto através de VPN.

• Em alguns clientes, redundância de link e do servidor de internet – já que uma parada em um desses serviços pode impactar diretamente no funcionamento da empresa.

• Informativos para trabalhar de uma forma segura, principalmente usuários que estão utilizando desktop pessoal (que não sabemos a situação do mesmo) para realizar suas atividades. Recomendamos: uso de software legalizado e com atualizações de segurança aplicadas, antivírus atualizado, firewall ativado, conexão remota só através de VPN, utilização de senha forte).

• Atualizações que necessitam reiniciar servidores fora do horário comercial, sem custo (quando não for possível realizar em horário comercial, para não impactar na produção).

• Login para nosso Cofre de Senhas na Nuvem por empresa (uma forma de centralizar e armazenar credenciais de forma segura, evitando que credenciais importantes trafeguem de qualquer maneira).

• Além de telefone fixo, podem nos contatar via celular e whats app, aumentando assim o canal de contato para que nenhuma solicitação fique sem atendimento.

Onde quer que você esteja, a CITIS pode ajudá-lo a continuar trabalhando e permanecer conectado à sua equipe.

Se cuide. Cuide do próximo.

Fiquemos saudáveis para que possamos voltar as nossas rotinas o mais breve possível!

À Equipe CITIS

Não hesite em entrar em contato conosco.

Com a pandemia de Covid-19, muitas empresas se viram forçadas a interromper suas operações ou pensar em formas alternativas de continuar trabalhando e mantendo seus colaboradores à salvo. Boa parte das empresas que se depararam com esse tipo de necessidade pela primeira vez optaram por fazer com que seus funcionários trabalhassem remotamente a partir de suas casas e, com isso, muitas incertezas e dúvidas surgiram. Alguns dos principais meios de comunicação do país nos procuraram para respondermos a perguntas como: “trabalhar de casa é realmente seguro?”, “quais os riscos atrelados a isso?”. A resposta mais sincera é: “depende do cenário!”. Essa transformação digital forçada pode fazer com que empresas adotem tecnologias de forma muito rápida e sem o devido amadurecimento, podendo trazer sérios riscos à segurança dos colaboradores e dos dados em si. Neste post, citarei alguns pontos relacionados a criptografia que podem ser aplicados tanto para a LGPD quanto para a segurança das informações em tempos de confinamento forçado.

Para ilustrar, vamos imaginar uma pessoa que precisa trabalhar de casa, ou de qualquer outro local que não seja o ambiente interno da empresa. Para tornar um ambiente cada vez mais seguro é interessante utilizar diversas camadas de proteção para que haja o mínimo de exposição possível de dados sigilosos, e as medidas tomadas para isso envolvem diversos aspectos tecnológicos.

Camadas de proteção

#HTTPS

Tendo em vista nosso exemplo, digamos que todos os colaboradores precisam acessar o principal portal da empresa onde trabalham, seja para abrir seu webmail, ver informações sobre pagamentos e benefícios, ou usufruir de algum serviço disponibilizado pela página. Para que haja mais segurança no quesito comunicação entre o site e os colaboradores, o protocolo HTTPS precisa ser habilitado. O HTTPS fará com que toda a comunicação entre o navegador do colaborador e o portal da empresa seja criptografada, ou seja, se houver algum tipo de interceptação de tráfego, o criminoso não vai conseguir decifrar dados importantes, como, por exemplo, o usuário e a senha utilizados para acessar o portal, dados sigilosos que tal colaborador pode ter acesso, ou até mesmo eventuais arquivos que tenham sido baixados.

#Banco de dados

Uma outra prevenção, agora adotada apenas na parte do servidor, é a criptografia das informações que são salvas no banco de dados.

Quando se começa a lidar com estruturas de bancos de dados sempre surge a dúvida: “mas afinal, o que deve ser mantido criptografado?”. E a resposta que considero mais adequada é que se deve criptografar apenas aquilo que ninguém deverá saber e o que ninguém precisará pesquisar. Tudo que é criptografado não consegue mais fazer parte de uma busca, pois se torna ilegível, ou seja, para um banco de dados que possui informações cadastrais não costuma ser viável a criptografia de nome, sobrenome, endereço e telefone pois eles não poderão ser utilizados como campos localizadores daquele usuário*. Ao invés disso criptografa-se a senha, ou dados de cartão de crédito, por exemplo, para que não seja legível nem mesmo para os administradores que tiverem acesso àquele banco de dados.

*Outras medidas de proteção devem ser tomadas para os dados não criptografados, como restringir adequadamente o acesso a eles, por exemplo.

#VPN

Um outro ponto que aumenta bastante a segurança de um ambiente é não permitir que seus serviços sejam acessados diretamente da Internet. Uma das principais formas de não deixar os serviços expostos é a adoção da VPN, um túnel criptografado que faz com que os usuários consigam acessar todos serviços e servidores como se estivessem dentro da rede. Ou seja, é possível retirar boa parte dos serviços da exposição direta à Internet.

As VPNs que vejo sendo mais utilizadas para esse período de quarentena são as chamadas “Cliente x Servidor”, onde um pequeno software é instalado no computador do colaborador permitindo que, quando necessário, este colaborador abra o software, preencha os dados de usuário e senha fornecidos pela empresa, e se conecte ao ambiente de forma remota, permitindo o acesso a tudo* o que estiver disponível dentro da empresa, mas sem a necessidade de estar fisicamente lá.

*Os acessos são concedidos mediante a criação prévia de regras.

#Cripto de HD

Quando tratamos de dispositivos empresariais esse tipo de criptografia deve ser uma iniciativa da empresa, pois é ela que deve gerenciar todo o processo de adequação e inserção de chaves, no entanto essa tecnologia costuma ser amplamente utilizada pelos colaboradores.

A criptografia completa do disco consiste em transformar o HD em um container seguro, fazendo com que ele só seja acessado após o preenchimento correto da senha que foi previamente definida. Isso traz uma camada adicional de segurança física às empresas e pessoas pois, caso o dispositivo seja roubado e o HD inserido em outro computador para o roubo de dados, essas informação estarão adequadamente protegidas.

Existem outros meios para a segurança física de dispositivos com o intuito de impedir que eles sejam subtraídos, como por exemplo lock cables, a criptografia inibe apenas o acesso aos dados, não ao dispositivo em si.

#Transferência de arquivos (zip com senha)

Também costuma ser uma necessidade comum entre pessoas e empresas a transferência de arquivos restritos, ou algumas vezes até confidenciais, mas nem sempre elas dispõem de uma forma adequada para fazer essa transferência. Se não houver um local previamente definido para transferência destes arquivos onde tudo ocorrerá de forma segura e autenticada, pode-se considerar como alternativa a criptografia destes arquivos e pastas a serem enviadas. Esta criptografia pode ser feita de diversas formas, incluindo criptografia com compactação de arquivos como, por exemplo, o 7-zip. Basta compactar os arquivos especificando uma senha, que seja preferencialmente longa e complexa o suficiente para não ser adivinhada, e transferir o novo arquivo à pessoa ou departamento que deverá recebê-lo.

Um ponto importante sobre essa prática é nunca enviar o arquivo criptografado e a senha pelo mesmo meio, pois se o meio estiver comprometido o criminoso terá a faca e o queijo nas mãos.

Caso mande o arquivo por e-mail, passe a senha por WhatsApp, se o arquivo for enviado pelo WhatsApp a senha pode ser passada via telefone, o mais importante é sempre usar meios diferentes para mandar arquivo e senha.

#WiFi seguro

Assim como nas empresas, existem várias formas de deixar uma rede doméstica mais segura. Uma das formas que os usuários podem se apoiar é utilizar criptografia para conexão na rede Wifi. Algumas pessoas consideram mais prático ter um WiFi sem senha, e isso é um erro gravíssimo no quesito segurança. Se não há uma senha configurada no wifi qualquer pessoa nas proximidades poderá fazer parte da sua rede. Isso por si só já é ruim, pois haverá uma menor qualidade de Internet disponível para o proprietário do link, mas pode se tornar ainda pior se o intruso for um criminoso, que pode atacar dispositivos IoT, tentar descobrir senhas e até instalar softwares dentro dos computadores e smartphones da rede. Habilitar a configuração segura de redes WiFi, utilizando-se de WPA2 ou 3 e atribuindo uma chave de acesso longa e complexa costuma ser uma tarefa simples, e pode evitar uma série de transtornos.

Como citei anteriormente, as tecnologias apresentadas não visam apenas a adequação à LGPD, e sim a melhora da segurança do ambiente como um todo. Ainda assim sabemos que o ponto principal da lei que entrará em vigor é a proteção de dados, e a criptografia é certamente uma das ferramentas que pode auxiliar no endereçamento dessa árdua tarefa.

Há muitas formas de abordagem, analise seu ambiente e veja qual melhor se adequa ao momento atual da sua empresa, aproveite que alguns meses a mais foram dados de prazo e não deixe de adiantar os assuntos referentes às adequações da lei.

As tentativas de golpes de ransomware, com o sequestro de dados do computador e promessa de liberação apenas com o pagamento de um resgate, aumentaram mais de 350% no Brasil apenas neste primeiro trimestre de 2020. Os números são da Kaspersky, empresa especialista em segurança digital, e estão ligados diretamente à adoção do home office como medida para garantir o funcionamento das empresas durante o período de isolamento social no combate ao novo coronavírus.

O aumento nos índices de ransomware mostram que essa categoria de golpe digital está se tornando, como pesquisas recentes apontam, cada vez mais lucrativa e eficaz. E ao lado de tentativas de phishing envolvendo a venda ou a doação de álcool em gel ou ofertas gratuitas de assinaturas de streaming durante a pandemia, os bandidos já perceberam que o dinheiro “de verdade” está nos ataques a redes corporativas, que podem ser muito mais eficazes e destruidores do que aqueles voltados aos usuários comuns.

Na mesma medida, aumentaram os valores cobrados pelos resgates e, também, os números de tentativas de golpes. De acordo com os dados da Kaspersky, mais de três mil domínios suspeitos relacionados à pandemia do novo coronavírus foram registrados apenas neste primeiro trimestre, enquanto 40% das empresas já detectaram um aumento nos ataques digitais contra suas infraestruturas, a maioria deles utilizando a doença como tema.

“Esse movimento é um reflexo direto do home office”, explica Fabio Assolini, pesquisador de segurança sênior da Kaspersky. “Os criminosos sabem que empresas e pessoas estão mais vulneráveis e tendo acesso a redes corporativas a partir de dispositivos potencialmente desprotegidos. Isso aumenta o risco”.

O especialista aponta ainda um terceiro fator que tornou os resgates de dados mais caros. Segundo ele, houve uma queda recente no valor das Bitcoins, moeda digital que costuma ser usada para o pagamento dos ransomwares, e para manter os lucros, hackers acabam aumentando os preços cobrados. E quanto falamos em ataques direcionados a redes empresarias, que os bandidos sabem ser doloridos, o custo aumenta ainda mais.

Para Assolini, a movimentação rápida da pandemia e os decretos súbitos de fechamento assinados por governos federais e estaduais levaram muitas empresas a terem de agir rapidamente na dispensa de funcionários. As medidas de segurança, entretanto, não caminharam na mesma velocidade, o que pode acabar levando a brechas e problemas de proteção de dados e dispositivos.

O resultado do isolamento social que vem sendo aplicado nas cidades brasileiras desde a última semana é a entrega rápida de aparelhos aos funcionários, ou então, a liberação de redes internas para acesso remoto, com trabalhadores usando as próprias máquinas para o expediente. “Esses dispositivos não estão mais sob o controle dos departamentos de TI, e por isso, podem acabar sendo vetores para ataques”, explica o especialista.

Assolini aponta ainda o fato de que muita gente não tem o conhecimento necessário para cuidar da própria segurança ou simplesmente não se importa com isso. O resultado é o acesso a partir de redes desprotegidas ou roteadores mal configurados, a falta de atualização de sistemas operacionais ou a ausência de softwares de segurança, como antivírus ou malwares. Em todos os casos, são portas abertas para a entrada de malwares ou a aplicação de golpes.

Controle a distância

Acesso remoto pode ser uma boa alternativa para manter sistemas protegidos, mas se não estiver bem configurado, pode se tornar um perigo.

Uma das principais boas práticas indicadas pelo pesquisador é o uso mandatório de VPNs para acesso aos recursos corporativos, como forma de garantir que dados não sejam interceptados na rede. Assolini recomenda também a aplicação de autenticação em dois fatores para acesso a redes internas, em caso de roubo ou furto dos equipamentos com credenciais salvas, e a aplicação de criptografia no disco pelo mesmo motivo, assim como o uso de sistemas que permitam apagar todos os dados caso um aparelho seja perdido.

A dica fundamental para os PCs e smartphones usados no escritório também vale aqui: o departamento de TI deve ser o responsável pelas políticas de atualização e aplicação de patches. No caso do trabalho remoto, isso também pode ser feito a distância, enquanto os aparelhos não devem permitir a instalação de softwares ou soluções pelas mãos do próprio usuário. A medida, inclusive, vale também para smartphones, que devem estar sempre protegidos com senha e sem aplicativos desautorizados de armazenamento na nuvem.

Para computadores levados para casa, o pesquisador também recomenda usar controles para a transferência de arquivos por meio da porta USB, para evitar o desvio de informações confidenciais, e a realização de programas educacionais para que os funcionários entendam as necessidades de segurança das companhias. “No home office, é comum que dados pessoais e de trabalho se misturem, enquanto as distrações são maiores. É nesse tipo de deslize que os golpes se apoiam”, adiciona Assolini.

Especialistas também chamam a atenção para golpes envolvendo o coronavírus, uma constante em um período de pandemia e isolamento social.

Levando tudo isso em conta, uma solução mais rápida e prática pode acabar surgindo na cabeça dos gestores: o uso de soluções de acesso remoto. O especialista aponta a prática como benéfica, já que permite que computadores corporativos permaneçam sob o controle da empresa. Para o pesquisador, novamente, se trata de um reflexo da pressa em adotar medidas que podem parecer práticas, mas nem sempre são seguras.

“Gambiarras nunca funcionam e ainda colocam os dados em risco”, explica ele, apontando mais dados. Segundo Assolini, um estudo da Kaspersky localizou mais de 600 mil servidores de acesso remoto desprotegidos em todo o mundo, enquanto a empresa de segurança, sozinha, já detectou mais de 37 falhas críticas em softwares dessa categoria nos últimos anos. “Uma [destas brechas] existe desde 1999 e nunca foi resolvida, sendo plenamente usada para ataques até hoje”, completa.

Novamente, entra em jogo a necessidade de atualizações e a presença de softwares de segurança, além da integração de funcionalidades de acesso remoto às redes corporativas, que devem ser monitoradas para acessos indevidos. Uma última dica, ainda, é bastante válida: manter políticas de segurança que limitem a visualização de dados de acordo com o departamento, de forma que os funcionários tenham acesso apenas àquilo que é pertinente a eles. Em caso de invasão, isso também vai valer para um atacante, minimizando o prejuízo.

“Apesar de tudo isso, é importante deixar claro que o home office vale a pena, e inclusive, mais empresas devem adotar essa possibilidade depois dessa prova de fogo”, acredita Assolini. Em um seminário online realizado nesta semana, a Kaspersky apresentou um guia de boas práticas para empresas que optaram por adotar o formato de trabalho neste momento complicado para o mundo.

Na apresentação, o especialista admitiu que muitas destas atitudes não poderão ser tomadas no momento atual, em que os funcionários estão em casa, por isso, a recomendação é indicar atenção redobrada para os funcionários, que devem prestar atenção em downloads, evitar clicar em links suspeitos e, principalmente, manter dispositivos sempre atualizados e com soluções de proteção funcionando. “Na medida em que a prática se tornar comum, a ideia é que todas elas se tornem um padrão”, completou.

/i.s3.glbimg.com/v1/AUTH_59edd422c0c84a879bd37670ae4f538a/internal_photos/bs/2020/m/i/YeJJmCQEiBJqfJWpbAjQ/wfh.png)

Prévia de visualização de documentos no Explorador de Arquivos abre caminho para exploração da brecha. Painel pode ser desativado para minimizar riscos, mas usar apenas documentos seguros, como o mostrado na imagem, também evita problemas. — Foto: Reprodução

A Microsoft publicou um alerta informando que hackers estão explorando uma falha de segurança inédita no Windows 10, Windows 8.1 e Windows 7, não havendo uma correção disponível para o problema ainda. Para ser atacado, basta abrir um documento ou clicar nele no Explorador de Arquivos com o painel de visualização aberto.

Embora a falha atinja o Windows 10, as funções de segurança presentes nessa versão do Windows minimizam o impacto da falha. De acordo com a Microsoft, não foram registrados ataques contra o Windows 10, o que significa que sistemas com Windows 7 e 8.1 são os mais vulneráveis.

Documentos normalmente são inofensivos e não conseguem instalar pragas digitais no computador. Mas, por conta dessas falhas, que se localizam em um método de processamento de fontes (estilos de texto), um documento pode ser criado para executar códigos como se fosse um programa – e com isso instalar o um software malicioso no sistema.

De acordo com a Microsoft, os ataques que se aproveitaram dessa brecha são “limitados e direcionados”.

Na prática, isso indica que poucos hackers têm o domínio da técnica de exploração, diminuindo a probabilidade de ataques em larga escala.

A falha não tem relação com a vulnerabilidade “SMBGhost”, que mereceu uma atualização emergencial da Microsoft, na semana passada. A SMBGhost pode ser explorada de forma automatizada, em que um programa consegue localizar outros sistemas vulneráveis e contaminá-los automaticamente.

Embora certas medidas possam reduzir os canais de exploração, ainda será necessário evitar a abertura de documentos de fontes não confiáveis.

Por enquanto, no entanto, não há registro de ataques em larga escala. Também não foi divulgado o teor dos documentos falsos que estão se aproveitando da falha.

O próximo pacote de atualizações da Microsoft está previsto para o dia 14 de abril. No Windows 7, que é considerado obsoleto, a atualização só está garantida para empresas com contrato de suporte estendido.