São Paulo — Com a escalada de casos confirmados do novo coronavírus no Brasil (confira o mapa), a recomendação para evitar aglomerações e diminuir as chances de contágio levou muitas empresas a liberar seus funcionários para fazer home office.

A Revelo, empresa de tecnologia para recursos humanos, estabeleceu que toda a equipe trabalharia de casa nos próximos dias. Eles organizaram rotinas de marcação de ponto online, breves reuniões pela manhã para alinhar tarefas e implementaram um chat online.

A Thoughtworks, consultoria de tecnologia, já habituada com a rotina de trabalho remoto, também cancelou viagens de funcionários entre seus escritórios pelo Brasil e pelo mundo.

Para a Page Group, consultoria de recrutamento, a pandemia mudou a rotina de entrevistas, que passaram a ser realizadas por videoconferência para evitar o deslocamento e contato dos recrutadores e candidatos.

“Tenho visto empresas lidando de formas distintas, mas todas se preparando de alguma forma. As que tiveram casos identificados adotaram isolamento de funcionários e parada da operação momentaneamente para limpar o ambiente. Outras estão se preparando para fazer o mesmo e agir rapidamente”, diz Lucas Oggiam, diretor da Michael Page.

A Mastercard, que possui uma política de trabalho remoto, teve seu escritório fechado para higienização no dia 6, após um funcionário ter o diagnóstico positivo para o Covid-19. A empresa também firmou parceria com a Fundação Bill & Melinda Gates para alocar 125 milhões de dólares em financiamento para o desenvolvimento de tratamentos para a doença.

Confira aqui os direitos trabalhistas de quem for diagnosticado com o novo coronavírus.

Em nota, o Ministério Público do Trabalho salientou a importância do papel das empresas para gerir crises na saúde pública e lançou recomendações para os empregadores.

Segundo o órgão, além de fornecer lavatório com água e sabão e álcool em gel (com concentração 70%), uma medida de segurança é a flexibilidade de jornada, especialmente para trabalhadores com familiares doentes e com crianças que tiveram aulas, creche ou serviços de transporte cancelados.

O comunicado também chama a atenção para a prevenção entre prestadores de serviço e a negociação de acordos coletivos para abono de faltas sem a apresentação de atestado médico.

Como em qualquer crise, o papel da liderança no contexto atual é desafiador. Segundo a psicóloga Bela Fernandes, da consultoria Aylmer Desenvolvimento Humano, o líder deve ser lúcido e saber avaliar as prioridades.

“O líder precisa trabalhar com a questão da proteção à vida, inclusive no campo emocional dos funcionários, precisa ter uma inteligência superior sobre o que está acontecendo e ser um porta-voz da organização, pois nesse momento o nível de estresse e pânico pode surgir e isso impacta a produtividade mais até do que o próprio vírus”, diz a psicóloga.

Para o diretor da Michael Page, se toda a crise é uma oportunidade de aprendizado, a tendência é que as empresas tirem grandes lições com o experimento de trabalho remoto forçado pela pandemia.

“Temos operação na China, que chegou a ficar com o escritório fechado por 30 dias, e o mês de fevereiro, particularmente, foi muito bom e um recorde para alguns dos negócios”, comenta ele.

A Glassdoor, plataforma de recrutamento e avaliação de empresas, também estabeleceu a política de home office desde segunda-feira 9. Luciana Caletti, vice-presidente da companhia para a América Latina, conta que já era um benefício opcional da empresa, mas que se tornou obrigatório nos dez escritórios ao redor do mundo.

Comunicação é desafio

Para ela, algumas empresas e setores estão mais avançados e já haviam adotado ferramentas e estratégias de trabalho remoto antes da crise global com o novo coronavírus. Quem precisou adotar apenas agora terá alguns desafios. E Caletti acredita que a comunicação será o maior deles.

“O principal cuidado com o trabalho remoto é a comunicação, que não flui naturalmente do mesmo jeito que a presencial”, fala ela.

A vice-presidente avalia que é possível que exista um efeito de longo prazo, com um grande salto na adoção do home office pelas empresas após o choque cultural.

“Imagino que terá grande impacto para quebrar paradigmas e preconceitos que existiam dentro da cultura em relação a isso. Muitas empresas podem aprender e decidir que não funciona, outras podem decidir adotar para sempre”, comenta.

10 dicas para o home office

1. Com a necessidade de uma adaptação rápida, os empregadores devem ficar atentos à estrutura tecnológica que a empresa oferece ao funcionário, seja equipamentos adequados ou até mesmo o acesso à internet no domicílio. É viável para todos realizarem o trabalho de casa? É papel da empresa e dos gestores mapear possíveis dificuldades.

2. Depois, combinar com o time a melhor estratégia para comunicação, pensando em canais que supram todas as necessidades de trabalho. Muitos utilizam Skype, Slack, Zoom, Google Hangouts ou mesmo o WhatsApp para manter o contato. É melhor combinar de acordo com o perfil dos funcionários, evitando a dificuldade de se adaptar a uma tecnologia desconhecida.

3. Se possível, priorizar as videochamadas e videoconferências para reuniões. Sem ver a expressão dos outros, muitos podem confundir a intenção das falas, o que gera ruídos na comunicação e desentendimentos.

4. A liderança deve dar o tom de como será a operação remota, combinando os detalhes e ouvindo os incômodos que surgem com o choque cultural. Um cuidado especial é com a cobrança e com a administração do tempo: estar mais tempo online não significa que a equipe está mais presente ou produtiva. A dica é combinar entregas periódicas, seja no dia, seja na semana, para cada time.

5. Fazer breves reuniões para começar e finalizar o dia pode ser útil para a equipe ficar atualizada do contexto geral e tirar a sensação de isolamento. A medida também ajuda como aviso para marcar o fim do expediente, mostrando que não será cobrada uma resposta por mensagem ou e-mail do funcionário após certo horário.

6. Uma dica mais prática: manter a rotina normal. Mesmo em casa, é importante tirar o pijama e se arrumar como se fosse para o escritório. Claro, não precisa colocar terno e gravata ou jeans e tênis, mas é bom estar arrumado para o dia e para uma eventual videoconferência. A prática também ajuda a manter a confiança e evita a preguiça.

7. Não esqueça de cuidar da qualidade de vida: reserve momentos na agenda para levantar da mesa, caminhar pela casa, se alimentar e beber água. O ambiente sem interrupções facilita na concentração, então é necessário se atentar ao tempo de parada, que pode acabar negligenciado.

8. Uma dica de autoconhecimento: saiba qual é seu pico de produtividade e qual é a melhor dinâmica de trabalho. Algumas pessoas são mais produtivas de manhã e quando interagem com colegas. Outros preferem a tarde, ouvindo música e sem falar com ninguém. A flexibilidade do home office permite que o profissional entenda como é seu ideal de trabalho.

9. Para manter a humanidade do processo, também é recomendado ter atitudes um pouco mais informais para compartilhar experiências, como mandar foto da mesa de trabalho, foto do horário de almoço, fazer reuniões por vídeo no jardim de casa ou até mesmo combinar um happy hour online. O líder tem um papel importante aqui, mostrando iniciativas positivas que os colaboradores podem copiar.

10. A dica final é paciência e empatia: qualquer processo de mudança no trabalho exige um tempo para adaptação e terá desafios inesperados. No caso atual, preocupações com a saúde e o cenário incerto prejudicam a todos. Assim, é importante manter um canal aberto para comunicar e sanar dúvidas sobre medidas que passem segurança aos funcionários sobre a evolução da pandemia, o modelo de trabalho remoto, as expectativas de produtividade e eventuais conflitos.

Mapas de acompanhamento em tempo real da pandemia do coronavírus estão sendo usados por hackers para infectar computadores com malware. Na promessa de entregar dados desse tipo, os criminosos levam os usuários a baixarem aplicativos a partir de domínios comprometidos e passam a registrar tudo que é digitado e interceptam informações pessoais enquanto o usuário, efetivamente, tem acesso aos dados que queria, numa forma de dar aparência de legitimidade ao processo.

A descoberta é de Shai Alfasi, pesquisador de segurança da Reason Labs, que emitiu mais um alerta sobre o uso do pânico sobre o SARS-CoV-2 em operações de crimes virtuais. Neste caso específico, uma praga já conhecida — e normalmente utilizada em golpes desse tipo — voltou a aparecer. Ela se chama AZORult, foi descoberta originalmente em 2016 e atinge computadores com Windows.

O ataque acontece por meio de e-mails de phishing ou compartilhamentos falsos em redes sociais e mensageiros instantâneos, levando o usuário a uma URL sob controle dos hackers. Lá, o download e instalação de um aplicativo é solicitado e as vítimas, após fazerem isso, acabam tendo acesso ao mapa em tempo real do coronavírus, que é administrado pela Universidade Johns Hopkins, nos Estados Unidos, e pode ser acessado por meios oficiais sem a necessidade de nenhum software adicional.

Diferentes crimes podem ser cometidos de acordo com a variação do AZORult instalada. O malware é capaz de registrar os dados digitados, de forma a coletar credenciais de acesso a serviços online ou senhas bancárias, roubar criptomoedas desviando transferências para carteiras sob o controle de hackers ou criar uma conta de administrador no PC para a realização de ataques de negação de serviço.

Segundo informações da Trend Micro, responsável pela descoberta original do AZORult, o malware foi criado por hackers russos e tem código aberto, com variações e diferentes capacidades sendo vendidas em fóruns de malware. Os golpes também envolveriam tentativas de aplicação de engenharia social e fraudes.

O alerta se une a outros avisos sobre o uso da epidemia do coronavírus por hackers, que se aproveitam do pânico para realizar ataques. De acordo com informações da Check Point Research, por exemplo, 50% dos domínios registrados em relação ao SARS-CoV-2 são perigosos e tentam realizar algum tipo de golpe ou instalar malwares no sistema. Golpes direcionados também acontecem, com criminosos tentando se passar por centros médicos regionais na tentativa de infectar as máquinas das vítimas.

Segundo os dados mais recentes, o novo coronavírus tem 121,1 mil casos confirmados em todo o mundo, com 4,3 mil mortos pela doença causada por ele. No Brasil, são 34 ocorrências e outros 893 casos suspeitos de contaminação, com o Ministério da Saúde afirmando que haverá aumento nos números ao longo das próximas duas semanas, antes de a epidemia chegar a um platô.

Imagem: Reprodução/Pixabay

A empresa de segurança ESET alerta para o aumento significativo dos ataques do Guildma, um poderoso trojan bancário que também é conhecido como Astaroth e mira especialmente os usuários da América Latina. Desenvolvida em Delphi, a ameaça chegou a ter pico de 50 mil detecções por dia em 2019, e agora no início de 2020 volta a ter quase metade dessas incidências.

Segundo a ESET, o Guildma é o mais impactante e avançado trojan bancário na região. Além de ter instituições financeiras como alvo, ele também tenta roubar credenciais por meio de e-mails, compras online e serviços de streaming, e afeta pelo menos dez vezes mais vítimas do que outras ameaças semelhantes na América Latina.

Diferentemente de outros malwares, o Guildma não armazena as janelas pop-up falsas que usa dentro do código binário. Em vez disso, o ataque é orquestrado pelos seus servidores de Comando e Controle. Isso dá ao autor uma ótima flexibilidade para reagir a medidas implementadas pelos bancos-alvos.

Quando executado na máquina, o Guildma faz captura de tela, registra teclas pressionadas, emula teclado e mouse, bloqueia atalhos e também desabilita o Alt + F4 para dificultar sair de janelas falsas que ele mostra, além de fazer downloads, executar arquivos e reiniciar a máquina. Como dá para notar, ele pode realmente dar muita dor de cabeça para as vítimas.

Como o trojan se espalha

Aparentemente, o Guildma tem passado por muitas versões durante sua trajetória, mas geralmente há muito pouco desenvolvimento entre elas. Devido à sua arquitetura desajeitada, que utiliza valores de configuração codificados, na maioria dos casos os autores precisam recompilar todos os códigos binários para cada nova campanha. Esse trabalho não é completamente automatizado e maior evidência disso é o atraso significativo entre atualização do número da versão nos scripts e os binários.

A versão analisada pela ESET é a de número 150, mas, desde que a pesquisa começou, outras duas edições foram lançadas. Elas não contêm mudanças significativas na funcionalidade ou distribuição, apenas algumas otimizações sutis.

O Guildma normalmente chega em um anexo com extensão html, via spam, com informações bancárias. Abaixo, ele se disfarça de um comprovante de transferência.

Imagem: Reprodução/ESET

Já neste outro exemplo, ele vem na forma de uma fatura.

Imagem: Reprodução/ESET

Os golpistas costumam usar ferramentas do próprio sistema, mas sempre com alguma abordagem diferente, apostando na distração das vítimas. Para conseguir se espalhar com mais amplitude, o Guildma consegue endereços em redes sociais e no YouTube.

Como evitar o Guildma?

Assim com a maioria das ameaças desse tipo, a praga precisa que o usuário abra o arquivo malicioso do anexo. Por isso, nunca execute ou baixe arquivos que venham de uma fonte desconhecida, ou pelo menos suspeita, se você não tiver certeza do que se trata.

A IBM Security divulgou o relatório IBM X-Force Threat Intelligence Index 2020, que expõe a evolução das técnicas dos cibercriminosos após décadas de acesso a dezenas de bilhões de registros (corporativos e pessoais), além de centenas de milhares de falhas de software. Esse relatório aponta que 60% dos acessos iniciais nas redes das vítimas se aproveitaram de credenciais previamente roubadas, ou de vulnerabilidades conhecidas em softwares desatualizados.

O phishing foi um vetor de infecção inicial bem-sucedido em menos de um terço dos incidentes (31%), comparado à metade em 2018. Por sua vez, a verificação e a exploração de vulnerabilidades resultaram em 30% dos incidentes observados, em comparação com apenas 8% em 2018. O uso de credenciais previamente roubadas também está ganhando espaço como principal ponto de entrada em 29% das vezes nos incidentes observados. Apenas em 2019, o relatório aponta que mais de 8,5 bilhões de registros foram comprometidos – resultando em um aumento de 200% nos dados expostos relatados ano após ano.

“A quantidade de registros expostos que estamos vendo hoje significa que os cibercriminosos estão colocando as mãos em mais chaves de nossas casas e empresas. Os invasores não precisarão investir tempo para criar maneiras sofisticadas para seus golpes; eles implantarão seus ataques simplesmente usando entidades conhecidas, como fazendo login com credenciais roubadas”, aponta Wendi Whitmore, vice-presidente da IBM X-Force Threat Intelligence. “Medidas de proteção, como autenticação multifatorial e logon único (single sign-on), são importantes para a resiliência cibernética das organizações e a proteção e privacidade dos dados do usuário”, acrescenta.

Outras constatações

A análise da IBM ainda constatou que, dos mais de 8,5 bilhões de registros violados em 2019, sete bilhões deles, ou mais de 85%, eram devidos a servidores em nuvem mal configurados ou outros sistemas configurados incorretamente – um grande desvio de 2018, quando esses registros representavam menos da metade do total de registros.

A empresa também aponta que alguns dos trojans bancários mais ativos encontrados pelo relatório deste ano, como o TrickBot, foram observados como cada vez mais usados para preparar o cenário a ataques de ransomware. O novo código usado pelos trojans bancários chegou ao topo das paradas quando comparado a outras variações de malwares discutidas no relatório.

Por fim, a pesquisa da IBM também descobriu que empresas de tecnologia, mídias sociais e streaming de conteúdos audiovisuais compõem as 10 principais marcas que os cibercriminosos estão falsificando nas tentativas de phishing. Essa mudança pode demonstrar a crescente confiança depositada nos fornecedores de tecnologia em relação às marcas financeiras e de varejo. As principais marcas usadas nos esquemas incluem nomes de gigantes como Google, YouTube e Apple.

O que é phishing?

Phishing é uma fraude particularmente popular na qual alguém cria uma página da web com aparência oficial que solicita seu nome de usuário e sua senha ou outras informações pessoais, como número do CPF, número de conta bancária, número de PIN, número de cartão de crédito, aniversário ou nome de solteira da mãe.

Em muitos casos, você receberá um link para essa página de phishing através de um e-mail que aparentemente é proveniente de um endereço que parece ser oficial (mas provavelmente falso). Você também pode acessar essas páginas seguindo links encontrados na web ou em mensagens instantâneas.

Como saber se uma página é falsa?

O melhor a fazer é verificar o URL da página para garantir que ela é mesmo controlada pela parte que aparentemente a controla. A parte crucial do URL é aquela entre o http:// e a próxima barra (‘/’). Se não houver barra, comece no final do URL. Essa é a parte do URL que determina a propriedade do site. Alguns domínios populares, por exemplo, são amazon, google e ebay:

http://www.amazon.com

http://www.google.com.br

http://www.ebay.com

Em alguns casos, os URLs são um pouco mais complexos. Verifique o nome listado imediatamente à esquerda do domínio de nível superior (.com, .net, .co.uk etc.).

Por exemplo, http://www.google.com.br, http://news.google.com.br e http://www.google.com.br/firefox/ fazem parte do mesmo site. No entanto, google.com.fraudulentdomain.com/login.html NÃO faz. Nem www.g00gle.com (nesse URL, a letra “o” é substituída pelo número “0”).

Dica: como um URL falso pode parecer muito semelhante a um verdadeiro, é mais seguro usar um favorito que você criou ou digitar o URL na barra de local, em vez de seguir links do e-mail. Isso é importante para qualquer página que solicita login ou informações particulares.

Como o Google sabe que uma página é fraudulenta?

Usamos diversas técnicas para determinar se uma página é autêntica, incluindo o uso de uma lista negra que contém páginas identificadas como suspeitas e/ou enganosas com base em detecção automática ou relatórios de usuários. Nosso software também examina a estrutura e os conteúdos das páginas para identificar páginas potencialmente enganosas. A Navegação segura do Google não pode oferecer proteção perfeita. Portanto, você deve ficar sempre atento a indicações de que um site não é o que aparenta ser. Entretanto, a Navegação segura do Google pode ajudar a identificar e proteger você contra muitos dos sites criados para enganar os usuários.

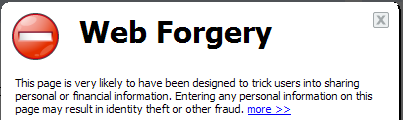

Qual é a aparência do alerta?

Quando suspeitamos que uma página é falsificada, um alerta aparece na página. A aparência do alerta depende do navegador, mas todos têm esta aparência:

Como denunciar uma página que acredito ser phishing?

Se você encontrar uma página que aparentemente está fingindo ser outra na tentativa de roubar informações dos usuários, informe-nos.

Você está sinalizando uma página legítima como um possível site de phishing. Como corrigir isso?

Se você achar que a Navegação segura do Google está identificando incorretamente uma página como suspeita, informe nossa equipe. Trabalhamos muito para agir rapidamente em todos esses relatórios.

Esse recurso me protege contra vírus, spyware e todas as outras pragas virtuais?

Não &mdash A Navegação segura do Google protege contra ataques de phishing e malware, mas não pode oferecer uma proteção infalível (embora estejamos trabalhando nisso). Apesar disso, você deve continuar atento a todas as outras coisas ruins que podem acontecer na web.

Não &mdash A Navegação segura do Google protege contra ataques de phishing e malware, mas não pode oferecer uma proteção infalível (embora estejamos trabalhando nisso). Apesar disso, você deve continuar atento a todas as outras coisas ruins que podem acontecer na web.

Hackers estão explorando ativamente uma vulnerabilidade crítica de plug-in no WordPress, que permite limpar completamente todos os bancos de dados de sites e, em alguns casos, assumir o controle total do site afetado. A falha está no ThemeGrill Demo Importer, instalado em cerca de 100 mil sites, e foi divulgada no fim de semana pela empresa de segurança do site WebARX. Nesta terça-feira (18), o WebArx informou que a falha ainda estava ativa, com quase 17 mil ataques bloqueados até o momento.

Algumas das páginas afetadas mostram um post do WordPress escrito “Olá, mundo”. Sobre isso, o portal diz o seguinte: “se você usar este plug-in e sua página da web ainda não foi excluída, considere-se com sorte e remova o plug-in. Sim, remova-o, não apenas atualize”.

Acontece que essa mensagem “Olá, mundo” é um padrão exibido nos sites WordPress quando o sistema de gerenciamento de conteúdo de código aberto é instalado pela primeira vez, ou quando limpo. Os atacantes parecem explorar a vulnerabilidade do ThemeGrill na esperança de obter controle administrativo sobre os sites afetados. As aquisições de sites ocorrem apenas quando um site vulnerável tem uma conta com o nome “admin”. Nesses casos, depois que os hackers exploram a vulnerabilidade e limpam todos os dados, eles são automaticamente conectados como um usuário com direitos administrativos.

Na prática, o ThemeGrill Demo Importer é usado para importar automaticamente outros plug-ins disponíveis na empresa de desenvolvimento da Web. As estatísticas do WordPress inicialmente disseram que o plug-in importador recebeu 200 mil instalações, mas, recentemente, o número foi revisado para 100 mil, provavelmente porque muitos sites optaram por desinstalá-lo. Segundo o WebARX, a vulnerabilidade está ativa há cerca de três anos e reside nas versões 1.3.4 a 1.6.1. A correção está disponível na versão 1.6.2, embora uma versão mais recente (conhecida como 1.6.3) tenha sido disponibilizada nas últimas 12 horas.

Em janeiro deste ano, dois plug-ins bastante usados no WordPress — Infinite WP Client e WP Capsule — possuíam falhas críticas em seu funcionamento, expondo sites onde um ou outro estejam instalados. As vulnerabilidades permitiam invasões de hackers, que podiam acessar o backend das respectivas páginas, segundo um relatório divulgado pela WebArx Security. Na época, 320 mil sites estavam sob risco de ataques — número esse que corresponde à soma da base de usuários de ambos os plug-ins.

Vídeo que mostra a construção de um hospital na China pode conter um arquivo malicioso escondido.

Segurança digital: novo golpe usa coronavírus como isca (Thinkstock/Thinkstock)

São Paulo – Um novo golpe digital pode estar roubando dados de usuários brasileiros na internet. E utilizando um suposto vídeo que mostra a construção do hospital Huoshenshan, na China, erguido em menos de 10 dias para tratar pacientes infectados com o novo coronavírus, para fazer isso. Acontece que para conseguir ter acesso ao conteúdo, o internauta acaba infectando seu dispositivo com um arquivo malicioso.

O vírus em questão é um malware chamado de Guildma e que utiliza a terminação .msi. Difícil de ser detectado, ainda mais em smartphones que não contam com aplicativos de antivírus instalados, o programa funciona como um espião e é capaz de roubar dados que vão desde informações pessoais até códigos de acesso à contas bancárias.

Os cibercriminosos estão usando um novo modus operandi para acessar e até mesmo roubar contas pessoais de diferentes serviços, entre eles, o WhatsApp. Por isso, é importante estar atento e evitar ser vítima deste golpe.

No caso do WhatsApp, o golpe chega ao app de mensagens e tenta sequestrar a conta do usuário. Tudo começa com uma mensagem impressionante através do aplicativo de mensagens ou via um simples SMS que informa ao usuário que um PIN de verificação de seis dígitos (que supostamente chegou a vítima por engano) foi enviado por engano para o seu telefone e solicita que a mensagem com o código seja reenviada.

Nestes casos, como a vítima certamente não solicitou recentemente a recuperação de nenhum código, o usuário pode acreditar que a mensagem é genuína e foi enviada por um contato que precisa recuperar o acesso à sua conta.

E é exatamente aí que mora o problema de segurança, já que na realidade os cibercriminosos por trás desse golpe estão realmente enviando o código de verificação para registrar a conta do WhatsApp em outro dispositivo.

Quando a mensagem é reenviada com o PIN de verificação de seis dígitos, o cibercriminoso por trás desse golpe registra o WhatsApp em outro telefone com esse código (e o número de telefone que já possui porque aparece no cabeçalho da mensagem recebida), enquanto a vítima vê apenas uma mensagem na tela com a informação de que o usuário perdeu o acesso à sua conta (momenteneamente, até aqui).

O que geralmente acontece, nestes casos, é que o cibercriminoso ativa rapidamente a verificação em duas etapas no WhatsApp, fazendo com que o usuário não possa recuperar sua conta.

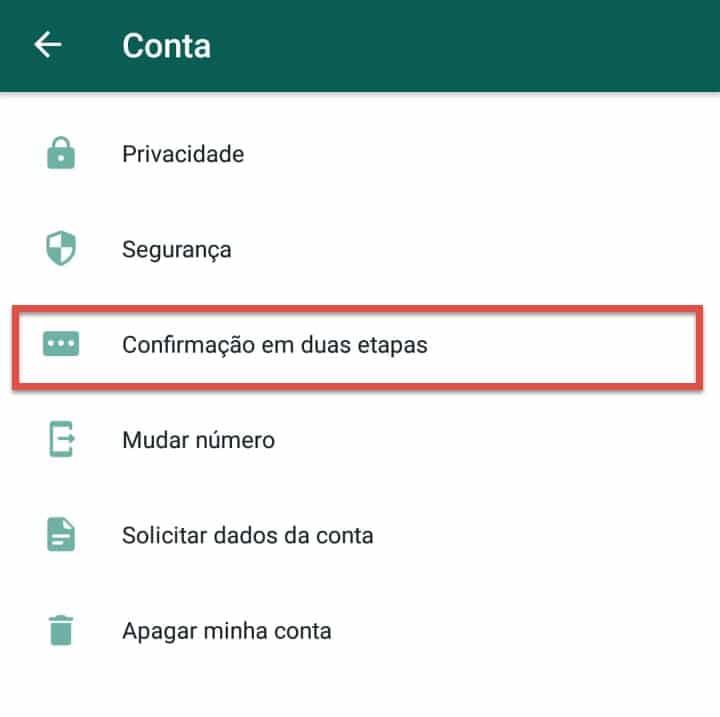

E como você já deve estar imaginando, a ativação da verificação em duas etapas é, sem dúvidas, o melhor aliado dos usuários para evitar cair nesse tipo de golpe, em que os cibercriminosos tentam assumir o controle do serviço de mensagens mais usado atualmente.

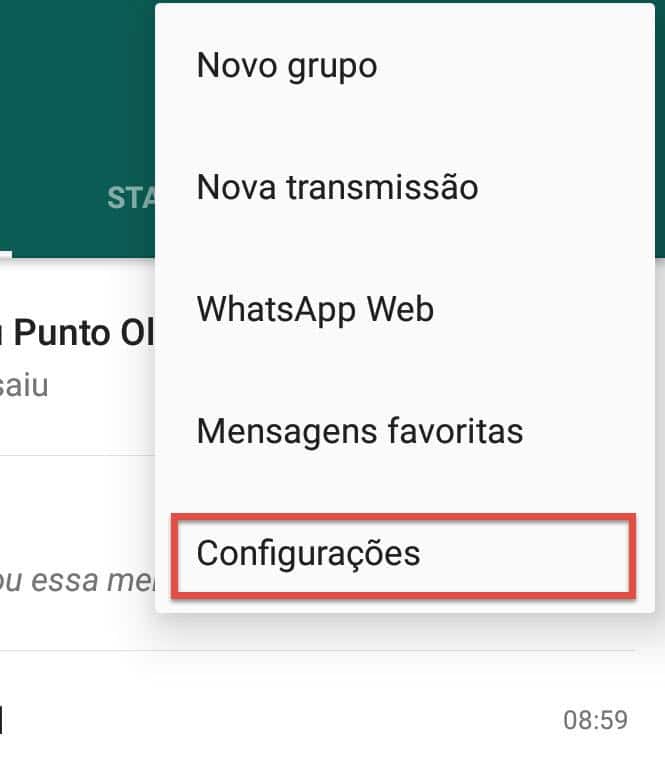

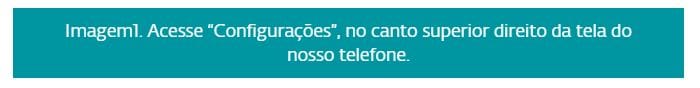

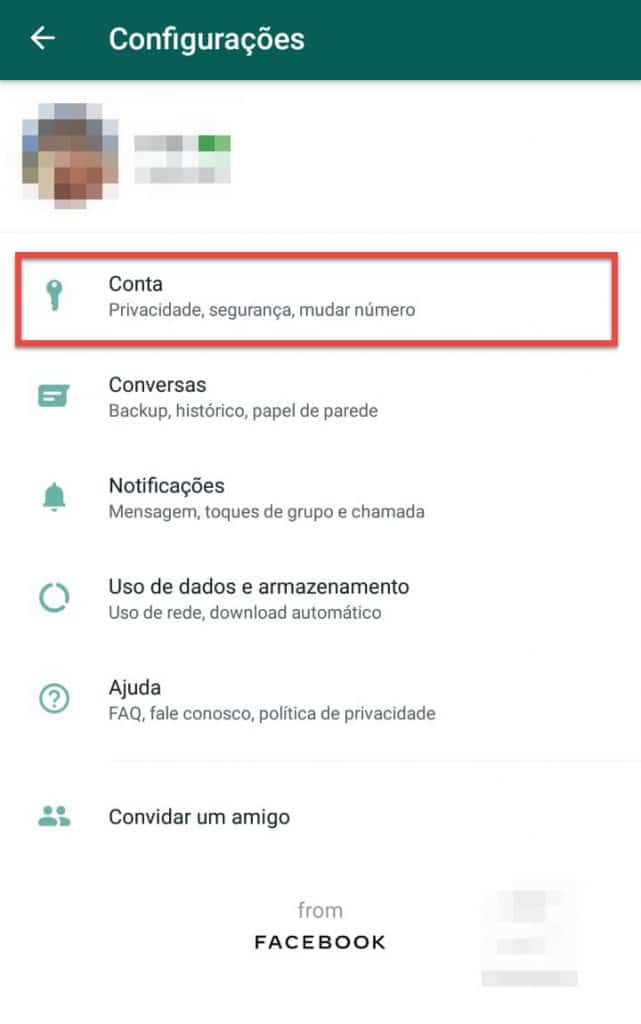

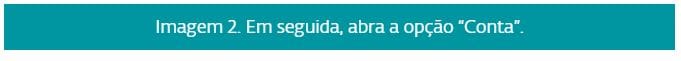

Como ativar a verificação em duas etapas no WhatsApp

Neste momento, o usuário deve escolher um PIN de 6 dígitos, que será solicitada na próxima vez em que o usuário quiser ativar o WhatsApp em qualquer dispositivo. É possível que, por segurança, de tempos em tempos o aplicativo solicite a digitação desse PIN para evitar a leitura não autorizada das mensagens.

Portanto, dessa forma, a conta fica protegida e associada não apenas ao número de telefone que fez a instalação, mas também a um código numérico e a um endereço de e-mail.

Com essas medidas adicionais, se por algum motivo o usuário desatento chega a reenviar a chave de registro do WhatsApp, as outras camadas de segurança impedirão que outros usuários possam se registrar em outro celular.

Como destacamos em publicações anteriores, a autenticação de dois fatores (no WhatsApp chamado verificação em duas etapas) continua sendo o método mais seguro para impedir o acesso não autorizado a contas.

Atualmente, esse tipo de camada de segurança é encontrada na maioria das redes sociais, como nos sistemas de e-mail mais usados.

A Microsoft anunciou que agora estão disponíveis atualizações de segurança correspondentes a fevereiro de 2020. Neste pacote de atualizações foram corrigidas 99 vulnerabilidades, incluindo a falha CVE-2020-0674.

É importante destacar que a vulnerabilidade CVE-2020-0674 se tornou conhecida após o lançamento do pacote de atualizações para o mês de janeiro. A falha afeta o Internet Explorer e a própria empresa confirmou semanas atrás que essa vulnerabilidade havia sido explorada em ataques direcionados, apesar de não ter lançado nenhum patch para corrigir a falha. Caso seja explorada, a vulnerabilidade permite que um atacante possa executar o código malicioso de forma remota e assumir o controle do dispositivo da vítima, simplesmente fazendo com que o usuário abra um site projetado no Internet Explorer.

Além disso, 12 das outras 98 vulnerabilidades corrigidas este mês foram classificadas como críticas. Entre elas, a CVE-2020-0738. Trata-se de uma falha de corrupção de memória no Windows Media Foundation que, se explorada, permite a um atacante instalar programas, exibir, alterar ou excluir informações ou criar novas contas com permissões completas. Como a Microsoft explica, existem várias maneiras pelas quais um atacante pode explorar essa vulnerabilidade; por exemplo, convencer um usuário a abrir um documento especialmente projetado ou visitar um site comprometido.

Por outro lado, duas outras vulnerabilidades críticas corrigidas nesta atualização afetam o Windows Remote Desktop Client, como a CVE-2020-0681 e a CVE-2020-0734. Estas falhas podem ser usados ??para comprometer um sistema vulnerável conectado a um servidor comprometido ou inseguro.

Continuando com as vulnerabilidades críticas mais importantes corrigidas nesta última atualização, podemos destacar a CVE-2020-0729. Trata-se de uma falha que permite a execução remota de código no computador afetado e que um atacante possa assumir o controle da máquina. “A maneira de explorar a falha seria através de uma unidade removível (ou compartilhando o computador remotamente) usando um arquivo .LNK malicioso, juntamente com um binário malicioso associado. Quando a vítima abre a unidade (ou compartilha remotamente seu computador) no Windows Explorer ou em qualquer outro aplicativo que leia um arquivo .LNK, o binário malicioso executa o código no computador afetado”, explica a Microsoft.

Nestes casos, para os usuários do Windows, a regra de ouro é: instalar o último pacote de atualizações o mais rápido possível.

Mantenha sempre o seu software atualizado.

Entre em contato com o nosso time para que possamos ajudá-lo!