Reduzir gastos é um desafio presente na rotina de muitas pessoas e também das empresas. Com esse objetivo, muitas delas acabam optando por cortar alguns itens da lista de necessidades, e normalmente soluções relacionadas ao TI estão entre eles.

A partir daí começa, muitas vezes, a pirataria de software que pode oferecer muitos riscos e prejuízos para quem pratica — além de ser ilegal em todo o mundo. Entretanto, existem consequências graves que podem custar dinheiro e até interromper um negócio a partir desse tipo de ação.

Além de não serem permitidos e colocarem em riscos os dados de pessoas e empresas, usar softwares piratas também viola a Lei Geral de Proteção de Dados (LGPD) — nº 13.709/2018—que entrará em vigor este ano, 2020. Ela regulamenta a maneira como os dados são tratados pelas empresas e, em casos de uso indevido dessas informações, a instituição poderá ser punida com uma multa equivalente a 2% do faturamento do último ano ou até R$50 milhões.

Quais são os riscos do uso de softwares piratas

Nenhuma garantia de segurança

Para quem se preocupa de fato com a segurança dos dados da empresa, optar por um software pirata é um grande erro, pois soluções falsificadas não possuem cuidados quanto a esse tipo de informação e a todos os outros perigos oferecidos pela internet.

Dados de clientes, informações bancárias ou sobre processos internos podem estar expostos facilitando as ações de criminosos cibernéticos. Esse prejuízo pode ser evitado com o uso de soluções de software originais, impedindo a entrada de softwares maliciosos.

Riscos legais e financeiros

O artigo 12 da lei 9.609/1998 de propriedade intelectual de programa de computador cita que violar o direito autoral de uso pode gerar uma pena de detenção de seis meses a dois anos ou multa. Se a cópia ilegal for comercializada, a pena pode chegar a quatro anos de reclusão e multa.

O risco para o uso desse tipo de software pode gerar uma economia a curto prazo, mas muito mais prejuízos imateriais, riscos pessoais e prejuízos financeiros que podem chegar a 3 mil vezes o valor do produto licenciado.

Além disso, com a implantação da LGPD, empresas que não contam com recursos tecnológicos seguros e eficientes poderão sofrer com as punições. Penalidades que podem levar, até mesmo, ao comprometimento financeiro da instituição como um todo, além dos processos civis, em casos de maior impacto.

Baixo desempenho da aplicação

Esse tipo de software é modificado para ignorar tentativas de verificação de autenticidade, e esse processo de alteração no código fonte acaba diminuindo a sua performance. Sem as melhorias nas atualizações que acontecem em um software licenciado, o usuário contará com muita instabilidade e um baixo desempenho dos programas.

Além disso, o software pirata não apresenta um suporte técnico que pode ser essencial para corrigir alguns erros e falhas, além de oferecer as instruções para determinadas dúvidas. Dessa forma, a melhor alternativa é sempre escolher o tipo de programa mais seguro, com uma equipe disponível para resolver os problemas que possam surgir.

Como evitar esses problemas

A única forma possível de evitar os problemas listados acima é investindo nos softwares licenciados e ainda, manter sempre atualizada a versão mais recente do software, os quais — além de toda a segurança em relação aos dados e desempenho — ainda contarão com suporte técnico para resolver problemas que possam surgir.

Diante de todos esses problemas causados por um software pirata, o cuidado com a qualidade dos ativos digitais deve ser tão cauteloso como quando se tratam de instrumentos físicos de trabalho.

Contar com soluções originais e versões do software atualizado, garante ao usuário um melhor nível de produtividade e, quando se tratam de empresas, uma expansão a médio e longo prazo.

A CITIS é uma empresa que atua há mais de 10 anos no mercado, contando com profissionais capacitados e políticas pré-definidas (análise do cenário, contratos e softwares utilizados) para compreender a situação de licenciamento Microsoft da sua empresa e apoiando na legalização dos softwares de forma sigilosa, eficaz e acessível, garantindo melhores resultados para a sua empresa. Entre em contato com a nossa equipe, para que possamos ajudá-lo!

No Forum Econômico Mundial, especialistas apresentaram cinco dicas para que as empresas se mantenham seguras

Com a reputação dos negócios dependendo cada vez mais da administração de dados de clientes e parceiros, é fundamental que os conselhos administrativos tomem decisões baseadas em segurança cibernética. Pensando nisso, durante o World Economic Forum, especialistas mostraram como as empresas podem se preparar para o futuro, garantindo a proteção das informações corporativas.

1. Aprenda sobre riscos cibernéticos

Os executivos não precisam ser especialistas em segurança cibernética, mas precisam conhecer melhor os riscos. Hoje, apenas um terço das reuniões de conselhos administrativos aborda regularmente questões cibernéticas, e esse número precisa aumentar. Para os especialistas, treinamentos em segurança precisam fazer parte da rotina de todas as diretorias. Além disso, as grandes empresas devem contar um líder responsável por avaliar e gerenciar os riscos cibernéticos.

2. Não acredite que o seu setor está seguro

As empresas de serviços financeiros sabem há muito tempo que garantir a máxima segurança cibernética é uma meta vital. Indústrias como a automotiva, aviação e saúde também estão reconhecendo que a sua dependência de soluções digitais tem aumentado a probabilidade de serem alvo de ataques cibernéticos. Apesar disso, a capacidade e a maturidade cibernética variam entre as organizações. E os setores que até agora pensavam correr menos riscos precisarão melhorar a sua postura de segurança cibernética para proteger informações privadas ou confidenciais.

3. Trabalhe com segurança cibernética desde o início

Não é mais possível que as empresas pensem primeiro em inovação e deixem as questões de segurança em segundo plano. Quando uma organização pretende adaptar ou criar novas tecnologias, as diretorias devem exigir que as soluções estejam em conformidade com as diretrizes de risco cibernético desde o início. Segundo os especialistas, a inteligência artificial (IA), que pode agir de maneiras que nem mesmo o desenvolvedor pode prever, desafiará particularmente as avaliações de risco. Embora muitos executivos vejam a IA como uma ferramenta para fortalecer a defesa cibernética da organização, é comum que eles não levem em consideração que a tecnologia já está sendo usada por cibercriminosos. Outro ponto importante é que a própria IA da empresa pode se tornar um alvo de ataque. Dessa forma, os membros do conselho precisam entender o grau de risco que as suas empresas podem enfrentar em relação à tecnologia.

4. Entenda sobre classificações e avaliações cibernéticas

Durante anos, muitos líderes corporativos acreditavam que, ao adicionar mais uma ferramenta ou serviço de segurança cibernética, a sua empresa se tornaria automaticamente mais segura. Hoje, os analistas são capazes de avaliar com eficácia e precisão o quão bem uma organização está protegida. Os conselhos precisarão se familiarizar com as classificações de segurança e resiliência cibernética. Em um contexto onde as pessoas desejam transparência sobre a proteção de dados, a reputação cibernética influencia diretamente a reputação da empresa.

5. Priorize a cooperação

Os ciberataques costumavam ser feitos por criminosos ou hackers isoladamente, mas hoje são cada vez mais colocados em prática por grupos organizados. Essa nova realidade torna a defesa mais complicada. Para ter sucesso no gerenciamento com essas mudanças, as empresas não podem simplesmente agir sozinhas. Os conselhos de administração precisam trabalhar com parcerias, assumindo um papel ativo com executivos de outras empresas e de todo o ecossistema para desenvolver e compartilhar as melhores práticas de governança.

Priorizar a cooperação também significa trabalhar com líderes do governo e garantir que a gerência da empresa se envolva na questão. Conforme apontado pelos especialistas, no futuro, a parceria será a chave para o sucesso com o crescimento dos riscos cibernéticos.

A atualização de software deveria ser uma prática frequente dentro das empresas. Porém, a realidade é bem diferente. Por medo de ter impactos na operação, não se adaptar aos novos modelos, entre outros motivos, muitas empresas acabam deixando a atualização de seus sistemas de lado.

O que muitas corporações não consideram é o fato de que a falta de atualização é altamente prejudicial para o negócio. Diversos riscos estão atrelados a um software desatualizado. Um deles está relacionado com as informações da empresa, que ficam mais vulneráveis. Por esse motivo, neste artigo, apresentaremos os perigos de ignorar a prática. Confira!

5 riscos causados pela falta de atualização de software

O Relatório de Ameaças da iBLISS, realizado em 2016, revelou que 92% das vulnerabilidades críticas de infraestrutura que impactaram as empresas nos 12 meses anteriores foram causadas pela falta de atualização de software. Mais de 70 empresas de diversos segmentos participaram da pesquisa.

As vulnerabilidades críticas podem comprometer toda uma infraestrutura de TI, além de causar danos financeiros e prejudicar a reputação do negócio. Por isso, a atualização de software se faz tão necessária. Veja abaixo as consequências da falta de atualização de software:

1. Facilita o acesso de cibercriminosos

Os softwares desatualizados facilitam a invasão de cibercriminosos. A falta de atualizações de segurança torna os sistemas vulneráveis, pois elas são criadas justamente para eliminar qualquer brecha em versões anteriores dos sistemas.

O Wanna Cry, por exemplo, é uma ameaça que aproveita a falta de atualizações em sistemas operacionais Windows para invadir computadores. De acordo com a Avast, em março de 2018, foram registradas 54 milhões de tentativas de ataque do ransomware, bloqueadas pelo antivírus.

2. Causa perda de dados

Diversos fatores podem causar a perda de dados, e o backup é a solução para evitá-la. Porém, o próprio software pode apresentar falha, caso não seja atualizado. A atualização de software faz melhorias no sistema, ou seja, corrige os erros que são encontrados durante o processo.

Nesse caso, além de fazer a atualização de software, a empresa deve investir no backup em nuvem para manter os dados seguros em um ambiente que pode ser acessado de outras formas.

3. Apresenta bugs no sistema operacional

A falha de software provoca bugs em todo o seu sistema. Isso é causado por sistemas complexos, integrados com diversos softwares. A falha em um único recurso pode impactar todo o processo, pois as informações estão conectadas e, muitas vezes, são dependentes.

Mantenha os seus softwares e programas atualizados com as versões suportadas pelo fabricante. Dificilmente um fornecedor prestará suporte a um sistema que não está atualizado. Assim, além de sofrer com algum bug, a empresa terá que pagar pelo suporte de um técnico.

4. Impacta a produtividade de forma negativa

A falta de atualização de software causa impactos negativos na produtividade da empresa, pois os sistemas apresentam mau funcionamento, se tornam mais lentos, processos em andamento são interrompidos com o fechamento involuntário de programas, além de ocorrer lentidão e outros problemas.

Falhas como essas prejudicam o trabalho dos profissionais, fazendo com que as atividades sejam constantemente interrompidas e até causando a perda de dados, arquivos etc.

5. Gera incompatibilidade com outros sistemas

A tecnologia está em constante evolução e novos recursos de trabalho são implementados quase que diariamente. Com isso, os softwares que a empresa contrata devem acompanhar o novo mercado e permitir a integração.

Sistemas muito antigos são atualizados, frequentemente, para atender as necessidades de seus usuários. Quando a empresa não faz a atualização de software, corre o risco de causar a incompatibilidade com outros sistemas.

Adquira agora mesmo as Licenças da Microsoft junto a CITIS. Temos políticas agressivas de desconto e oferecemos os melhores recursos à sua equipe! Entre em contato com o nosso time!

Sistema operacional da Microsoft foi lançado em 2009 e encerra seu ciclo de vida no dia 14 de janeiro

Agora é para valer. Se você usa o Windows 7, você provavelmente deveria deixar de fazê-lo o mais rápido possível. Na próxima semana, mais especificamente a partir da terça-feira, 14 de janeiro, o sistema operacional, lançado em 2009, terá a sua “morte” decretada pela Microsoft, que já vinha alertando o público sobre a decisão há vários meses. Mas o que isso significa, afinal de contas?

Primeiro, é importante notar: quando você ligar o computador no dia 15, ele vai continuar funcionando normalmente. O Windows 7 não vai explodir o seu computador, ou nada parecido. O sistema operacional continuará funcionando como ele foi projetado para funcionar por tempo indeterminado. O que muda é a questão de segurança; por este motivo, não é recomendável continuar usando o sistema.

Quando o sistema operacional perde seu suporte, ele deixa de receber qualquer tipo de atualização, exceto para casos extremamente urgentes e graves, como foi na época do WannaCry. Na ocasião, a Microsoft decidiu liberar um update para solucionar a vulnerabilidade para o Windows XP, que já havia sido abandonado em definitivo alguns anos antes. Mesmo nestes casos urgentes, a companhia não tem mais obrigação de atualizar o sistema e o faz basicamente por boa vontade.

Isso significa que se uma falha existir no sistema operacional, ela vai continuar existindo pela eternidade. Talvez isso não faça muita diferença nas primeiras semanas após o abandono do Windows 7, mas com o passar dos meses e anos, as vulnerabilidades passarão a ser descobertas pelo cibercrime, que poderá se aproveitar delas para roubar informações pessoais e bancárias, que podem causar muito estrago na vida de uma pessoa e danos gigantescos para uma empresa despreparada.

Empresa ignorou alerta de segurança e teve dados criptografados. Hackers conseguiram excluir todos os backups.

Faz uma semana que um ataque cibernético derrubou os sistemas da multinacional de Turismo Travelex. De acordo com informações do BleepingComputer, a empresa foi alvo de um ransomware conhecido como Sodinokibi.

A praga digital, que sequestra arquivos e pede resgate em bitcoin, infectou os sistemas da empresa no dia 31 de dezembro, deixando diversos serviços fora do ar até hoje.

A Travelex é uma empresa britânica especializada em câmbio e turismo. No Brasil ela atua por meio do Grupo Travelex Confidence, formado pela Confidence Câmbio e pelo Travelex Bank.

Em nota, a empresa disse que os sistemas no Brasil não foram afetados, veja a nota:

“O Grupo Travelex Confidence informa que o vírus do tipo ransomware, que atacou as redes da Travelex Global, não afetou o Brasil. Por fazer uso de sistemas independentes, tanto as operações como os clientes locais não foram impactados. Os sistemas do Grupo no Brasil estão funcionando normalmente. A Travelex Global está tomando todas as ações necessárias para resolver a situação, incluindo a instauração de uma investigação aprofundada.”

Diante do problema, a Travelex tirou todos os sistemas do ar, desligando todos os computadores e servidores, uma precaução para “proteger os dados e impedir a propagação do vírus”.

O resultado obvio foi que os clientes não conseguem mais acessar o site e aplicativo da empresa, mais de 1.500 filiais espalhadas pelo mundo estão sem sistema. Centenas de reclamações de clientes estão aparecendo nas redes sociais.

Enquanto o problema se agrava, a Travelex respondeu aos clientes que ainda não tem previsão para restabelecer os serviços. No site da empresa há uma informação sobre um “incidente cibernético” e “manutenção planejada” em outras páginas.

Rede interna da empresa foi bloqueada e arquivos foram roubados

De acordo com a ComputerWeekly, o ransomware usado no ataque da Travelex é o Sodinokibi. O BleepingComputer conseguiu confirmar que os sistemas da Travelex foram realmente infectados pelo ransomware.

De acordo com o site, todos os arquivos da empresa foram criptografados e tiveram seus nomes alterados para uma sequência de mais de cinco caracteres aleatórios, semelhantes a .a7i3b47.

Além de pedir resgate em bitcoin, os hackers copiaram mais de 5 GB de dados pessoais da empresa, esses dados possuem datas de nascimento, números de previdência social e outros detalhes.

Hackers exigem resgate de R$ 12 milhões em Bitcoin

Uma situação incomum, os hackers tiveram acesso extremamente privilegiado aos sistemas da empresa, eles conseguiram deletar os backups, fazendo com que fique praticamente impossível que a empresa recupere os arquivos sozinha.

O resgate exigido pelos hackers é de US $ 3 milhões, (R$ 12 milhões); os hackers disseram que todos os arquivos serão divulgados na internet caso o resgate não seja pago. Existe uma contagem regressiva desde o dia 31 de dezembro.

Travelex ignorou alerta de segurança e deixou porta aberta

Detalhes de como o ataque ocorreu ainda não foram revelados pela empresa, mas um especialista em segurança já havia alertado a empresa sobre falhas de segurança.

O curioso aqui é que a empresa recebeu o alerta de segurança em Setembro, mas nada foi feito.

De acordo com o Bleeping Computer, a Travelex usa a plataforma de nuvem da Amazon, e todos o servidores Windows estavam expostos na Internet sem nenhum tipo de recurso de autenticação a nível de rede ativado.

Isso significa que qualquer pessoa que conhecesse o IP do servidor poderia se conectar ao sistema.

O pesquisador de segurança publicou uma imagem relatando a falha encontrada.

Com esse acesso, quem invadiu o sistema teve todo tempo do mundo para implantar o ransomware na rede e criptografar os arquivos.

A empresa também usava uma solução de VPN cheia de vulnerabilidades (CVE-2019-11510), um pesquisador de segurança descreveu as falhas dessa solução de VPN em um blog.

De acordo ele, as várias falhas do sistema de VPN “permitiam que qualquer um sem login e senha válida conseguisse se conectar remotamente à rede corporativa da empresa.

Parece que ignorar o alerta saiu bem caro.

Estudo feito pela empresa mostra que milhões de usuários continuam utilizando senhas já vazadas em diversos serviços

A equipe de pesquisa de ameaças da Microsoft examinou todas as contas de usuários da empresa e descobriu que 44 milhões de pessoas usam nomes de usuário e senhas que vazaram online após violações de segurança de outros serviços. A verificação foi realizada entre janeiro e março de 2019.

A Microsoft informa que examinou as contas usando um banco de dados com mais de três bilhões de credenciais vazadas, que foram obtidas de várias fontes, como policiais e bancos de dados públicos. Essa verificação ajudou a identificar pessoas que reutilizaram os mesmos nomes de usuários e senhas em diferentes serviços online.

O total de 44 milhões inclui contas de serviços da Microsoft, mas também do Azure AD. “Para as credenciais vazadas para as quais encontramos correspondências, forçamos uma redefinição de senha. Nenhuma ação adicional é necessária da parte do consumidor”, afirmou a Microsoft.

A fabricante de sistemas operacionais tem sido uma forte defensora das soluções de autenticação multifatorial. O sistema fornece uma proteção adicional ao exigir, além das credenciais padrão, um código de seis dígitos gerado aleatoriamente por um sistema próprio. De acordo com a Microsoft, ataques a esse tipo de sistema são tão raros, que eles não têm qualquer estatística sobre algum tipo de ameaça contra ele.

A empresa normalmente adverte contra o uso de senhas fracas ou fáceis de adivinhar ao configurar uma conta, mas esses avisos não consideram cenários em que a reutilização de senhas é uma realidade.

Esse tipo de problema ocorre porque os usuários utilizam uma senha complexa, que passaria nas verificações da Microsoft, em outros serviços que solicitam o mesmo tipo de autenticação.

Quando um serviço sofre um ataque e sua segurança é violada, as credenciais dos usuários podem ser roubadas e vazadas online. Isso inadvertidamente coloca em risco todo e qualquer outro serviço configurado com as mesmas informações.

Por esse motivo, a Microsoft recomenda cautela na reutilização de senhas, já que, com esses dados em mãos, cibercriminosos podem tentar obter acesso a outras contas como Google, Facebook e Twitter.

Há muito foi-se o tempo em que bastava apostar em uma senha segura e visitar somente sites confiáveis para se manter longe dos olhares e das ações de hackers. Falhas como o Heartbleed provam que até mesmo gigantes como Google, Microsoft e Facebook não estão a salvo de falhas de segurança que podem expor os dados confidenciais de seus usuários, permitindo que eles sejam usados com objetivos escusos por alguma pessoa mal-intencionada.

Embora o efeito dessa invasão possa ser sentido facilmente por algumas pessoas, que se veem impossibilitadas de acessar sua caixa de entrada ou se deparam com cobranças não autorizadas no cartão de crédito, nem sempre as evidências são assim tão claras. Devido a técnicas cada vez mais sofisticadas, seu endereço de email pode estar sendo usado por uma botnet sem que você tenha qualquer noção de que isso acontece.

Felizmente, a internet não é povoada somente por pessoas mal-intencionadas e há aqueles que desenvolvem ferramentas destinadas a proteger o usuário comum da ação de hackers. Para provar isso, selecionamos neste artigo alguns sites destinados a avisar quando sua conta de email foi invadida — situação que abre precedentes para que usem sem permissão seu perfil em redes sociais, lojas online e outros serviços.

Have I Been Pwned?

O “Have I Been Pwned?” (expressão normalmente usada em jogos online para determinar quando um jogador “humilha” o adversário) se mostra capaz de determinar se o seu endereço de email se tornou vulnerável de alguma forma. Para isso, ele usa como base os bancos de dados tornados públicos em invasões conhecidas, como aquela ocorrida na Adobe em outubro de 2013.

Basta digitar seu endereço de comunicação e clicar no botão “pwned?” para descobrir se ele permanece seguro. Caso a resposta seja negativa, o serviço esclarece as circunstâncias que tornaram seus dados públicos, inclusive indicando os grupos de hackers responsáveis pela ação em questão.

Talvez o aspecto mais interessante do “Have I Been Pwned?” seja o fato de que ele também ajuda você a se proteger de invasões futuras. Basta registrar seu endereço de email no site para que ele dispare automaticamente um alerta caso um novo banco de dados seja invadido e seus dados se tornem públicos.

Vale notar que, caso o serviço aponte que sua conta foi prejudicada, isso não significa necessariamente que é preciso desistir de sua caixa de entrada e aceitar que ela não está mais sob seu controle. Nessa situação, a melhor solução é mudar sua senha de acesso e verificar se não houve qualquer atividade estranha nos serviços que estão associados ao endereço prejudicado — caso nada suspeito seja detectado, você pode ter dado sorte de nenhuma pessoa mal-intencionada ter usado seus dados sem permissão.

Pwned List

Semelhante ao “Have i Been Pwned”, o “Pwned List” também funciona usando como base um endereço de email fornecido pelo usuário. A diferença fica por conta do fato de o serviço contar com uma área dedicada exclusivamente a apontar falhas relacionadas a uma brecha detectada no Snapchat, que pode ser acessada através deste link.

O site também permite o registro de um contato para que você seja alertado sobre possíveis atividades que comprometam a segurança de sua identidade virtual. No entanto, a opção peca por não oferecer quaisquer detalhes sobre qual foi a brecha de segurança responsável por espalhar dados confidenciais, tampouco determina em qual serviço isso ocorreu — ou seja, se a “Pwned List” emitiu um alerta, é uma boa ideia você correr o quanto antes para rever suas configurações de segurança relacionadas ao email analisado.

Segundo Steve Thomas, cofundador do serviço, o site é alimentado diariamente com dados referentes a aproximadamente 12 brechas de segurança. Cada uma delas contém entre 100 mil e 500 mil endereços de email comprometidos, o que serve como prova de que a internet lida diariamente com severos problemas de segurança.

Should I Change My Password?

Caso você tenha lido as descrições dos serviços anteriores, provavelmente já tem uma boa noção do que o “Should I Change My Password?” (“Devo mudar minha senha?”, em uma tradução livre) oferece. O principal diferencial do serviço é o fato de ele não obrigar a checagem individual de cada endereço de email que você possui, permitindo que até 10 contatos sejam adicionados a uma lista e verificados de forma simultânea.

Os responsáveis pelo site afirmam possuir uma lista com 203 milhões de identidades que já foram prejudicadas de alguma forma, que serve como base para a realização da checagem de segurança. Em média, a página adiciona diariamente ao seu banco de dados 30 mil emails comprometidos, contando com a opção de você receber uma notificação automática caso seu endereço pessoal esteja entre eles.

Como se proteger no futuro?

Embora nada garanta que seu endereço de email vai permanecer eternamente 100% seguro (como bem provou o Heartbleed), é possível tomar algumas atitudes para evitar possíveis brechas de segurança. Entre elas está a configuração de senhas consideradas fortes, que devem variar conforme o serviço utilizado — para saber como fazer isso de forma rápida, confira o artigo “Como criar uma senha fácil e segura [infográfico]“.

Outra maneira de evitar problemas futuros é apostar em sites que utilizam a chamada “autenticação em dois passos”, que traz uma camada de segurança adicional à sua conta em caso de atividades suspeitas. Por fim, é sempre bom ficar atento às notícias publicadas no TecMundo e aos emails enviados pelos administradores de suas páginas favoritas para descobrir quando é uma boa ideia mudar sua senha para impedir que alguma pessoa mal-intencionada tenha acesso às suas informações confidenciais.

O Brasil é o país dos boletos bancários. Este método de pagamento, que chegou por aqui em 1993 por uma instrução normativa do Banco Central, definitivamente agradou à nossa população. Mas é, também, o meio preferido dos golpistas para fraudar e roubar o seu dinheiro.

Estima-se que, anualmente, são emitidos quase 4 bilhões de boletos no Brasil e, em 2015, fraudes envolvendo estes documentos atingiram a soma de R$ 374 milhões, de acordo com a Federação Brasileira de Bancos (Febraban).

Golpes envolvendo boletos bancários são aplicados durante todo o ano, mas consumidores atraídos pelos descontos da Black Friday e preocupados com as compras de Natal tornam o potencial de alcance dos criminosos ainda maior nesta época do ano.

Conheça algumas variedades de golpes aplicados com boletos:

1 – Vírus Bolware – Este vírus, quando instalado em seu computador, adultera informações essenciais de um boleto, como o valor e a conta em que o dinheiro será depositado. O vírus age no momento em que o documento é aberto. O usuário acessa o boleto e os dados são modificados antes da impressão. Quando o pagamento for realizado, o dinheiro irá direto para a conta do golpista.

2 – Sequestro de Estoque – Existem criminosos que agem para prejudicar a concorrência. “A prática acontece quando um concorrente, no intuito de prejudicar as vendas de um outro e-commerce, compra uma grande quantidade de produtos no boleto, mas não faz o pagamento. Dessa forma, o estoque fica retido em um período de alta sazonalidade e o negócio deixa de ganhar”, explica Ralf Germer, CEO da PagBrasil, plataforma de pagamentos online.

O comerciante tem que reservar seu estoque para aguardar o pagamento do boleto, que nunca acontecerá. Retira o produto da sua prateleira virtual e perde assim a oportunidade de vender em períodos de promoção.

3 – Site falso – Golpe ainda mais comum durante a Black Friday, consiste na criação de um site falso, normalmente, mas não necessariamente, com a aparência de um grande player de mercado, como Walmart, Lojas Americanas ou Magazine Luiza, por exemplo. São promoções com descontos muito elevados e sempre vinculados ao pagamento com boleto bancário.

4 – Pagamento de impostos como IPTU e IPVA – Os golpistas conseguem dados cadastrais de suas vítimas, criam documentos com informações reais, o que dá credibilidade, mas inserem a numeração de um boleto que direcionará o valor pago diretamente para suas contas.

5 – Faturas falsas de cartão de crédito – Os golpistas interceptam a fatura original e fazem a inclusão de um novo código de barras, de tal modo que o valor pago seja creditado em suas contas. É comum, também, que enviem estas falsas faturas por e-mail.

6 – Substituição do documento físico enviado para o endereço da vítima por outro adulterado – Diversas são as contas que o cidadão recebe via Correios, e todas elas são alvos de criminosos que podem interceptá-las, alterá-las e reenviá-las, tais como contas de condomínio, consumo, escola dos filhos etc.

7 – Envio de boletos por e-mail de contas diversas – Você já recebeu o boleto de uma empresa com a qual você sequer tem relação comercial? Esse golpe é muito comum. Os criminosos geram milhares de boletos em nome de uma empresa, como a NET ou a SKY por exemplo, e enviam para vários endereços de e-mail aleatoriamente. Os golpistas sabem que, por se tratar de grandes corporações, alguns destinatários serão clientes e não perceberão que o documento é falso. É um jogo de tentativa e erro.

Listo algumas dicas para você se proteger de golpes, principalmente durante a Black Friday:

1 – Instale um antivírus em todos os seus dispositivos eletrônicos. Sim, no celular também. Existem antivírus gratuitos e outros com valores acessíveis e que contemplam proteção a todos os seus aparelhos. E mantenha o sistema operacional sempre atualizado, isto porque os golpistas se aproveitam das fragilidades de versões anteriores que não tenham sido corrigidas pelos desenvolvedores. Leia mais em 8 dicas para você ter segurança no ambiente digital.

2 – Se for imprimir o boleto, opte por fazê-lo em formato .PDF, o que dificultará a instalação do vírus Bolware.

3 – A Konduto, empresa especializada em análise de fraudes, alerta que muitos golpistas encaminham um e-mail, SMS ou WhatsApp com o link do boleto adulterado, como se fossem os lojistas, induzindo os clientes a efetuarem o pagamento. Não recomendam, portanto, que os consumidores baixem documentos por meio dessas fontes, mas sim acessando-os diretamente nos sites das lojas.

4 – Desconfie de sites que só oferecem o boleto como forma de pagamento.

5 – Certifique-se de que não está em um site falso. Assista depoimento e saiba mais em “Oferta no Facebook levou para site falso e ela ficou sem TV e sem R$ 1000”.

6 – Produtos com descontos muito elevados são chamarizes para fazer vítimas. Faça pesquisas em outras grandes lojas para que você tenha uma ideia de preço e de promoções. Não é comum que um Iphone de R$ 7 mil seja comercializado com 50% de desconto. Nem mesmo na Black Friday.

7 – Não confie em vendedores que queiram negociar fora do site em que você está realizando sua compra. Se você estiver negociando no Mercado Livre, por exemplo, e o vendedor lhe oferecer um desconto maior caso você aceite fazer a transação por fora, negue. Pode ser um golpe.

8 – Relacione método de pagamento com remetente. Por exemplo, se você escolheu pagar com o PagSeguro, não aceite receber e-mail com boleto cujo remetente é desconhecido. Em caso de dúvidas, tenha em mãos o documento recebido e ligue no setor de atendimento ao cliente das empresas para certificar-se de que é verdadeiro.

9 – Pesquise o site em que você está pensando em realizar sua compra no Reclame Aqui. Se não houver nenhuma reclamação, desconfie. Grandes empresas sempre terão algumas reclamações registradas, é inevitável.

10 – Preste atenção nos dados e no código de barras do boleto. A Konduto alerta que é muito importante verificar se os dados bancários, como agência e conta, estão escritos de forma legítima – um documento que tenha esses números apagados ou substituídos por símbolos é um sinal de alerta. Além disso, o consumidor deve se atentar ao código de barras: ele representa a sequência de números do próprio boleto. Caso este campo esteja danificado ou com algum indício de violação, o cliente se vê obrigado a digitar a sequência numérica, que pode ter sido alterada.

11 – Clique aqui e consulte o endereço do site que você está comprando. O “whois” vai lhe dar todas as informações sobre quem é o proprietário do site, além da data de registro do domínio. Se esta data for muito recente, pode ser uma evidência de que o site foi criado apenas para aplicar golpes.

12 – Conheça e utilize o DDA – Débito Direto Autorizado. Criado pela Febraban, permite que todos os compromissos de pagamentos emitidos por boletos de cobrança sejam recebidos eletronicamente por intermédio do seu banco. Utilizando este método, você consegue evitar fraudes porque pode avaliar os favorecidos, previamente cadastrados, e autorizar os pagamentos de maneira simples e eficiente. Diferentemente do débito automático, no DDA cada transação, individualmente, precisa ser identificada e aprovada pelo cliente, evitando débitos indesejados e golpes. Tributos e contas de serviços públicos ainda não estão contemplados. Acesse a cartilha da Febraban e saiba mais.

Recebeu o boleto? Está em dúvidas se é verdadeiro?

Veja algumas dicas simples que poderão te ajudar:

- Certifique-se de que o boleto pertence ao banco emissor. Os três primeiros dígitos do código de barras do boleto indicam o banco.

237- Banco Bradesco S.A.

033- Banco Santander S.A.

341-Itaú Unibanco S.A.

001- Banco do Brasil S.A.

104- Caixa Econômica Federal

Consulte a tabela completa aqui.

- Verifique qual é o nome do beneficiário que consta no boleto

Se você comprou utilizando o PagSeguro, o beneficiário tem que ser o PagSeguro.

Se você comprou nas Casas Bahia, o nome tem que ser das Casas Bahia.

É possível, em algumas circunstâncias, que o nome esteja diferente. Por exemplo, as marcas Americanas.Com, Submarino, Shoptime e Sou Barato pertencem a B2W. Ainda assim, recomendo que, na dúvida, você não pague o boleto e ligue imediatamente no setor de atendimento ao cliente da empresa.

- Esta é uma dica muito importante: ao pagar o boleto, certifique-se que o beneficiário que consta no sistema do banco é o mesmo que está impresso no boleto. Os fraudadores escrevem o que quiserem no documento físico, mas no sistema constará sempre o nome do verdadeiro beneficiário. Ao pagar via internet/aplicativo ou nos caixas eletrônicos, você consegue ver a informação antes de concluir a transação. Porém, se você for pagar no caixa da agência ou de casas lotéricas, crie o hábito de pedir ao funcionário para que, antes de autenticar o documento, verifique se os dados do beneficiário estão iguais ao que está escrito no boleto. Se houver diferença, não pague e ligue imediatamente para o setor de atendimento ao cliente da empresa para comunicar sua suspeita de fraude, assim você ajudará outras pessoas a não caírem neste golpe.

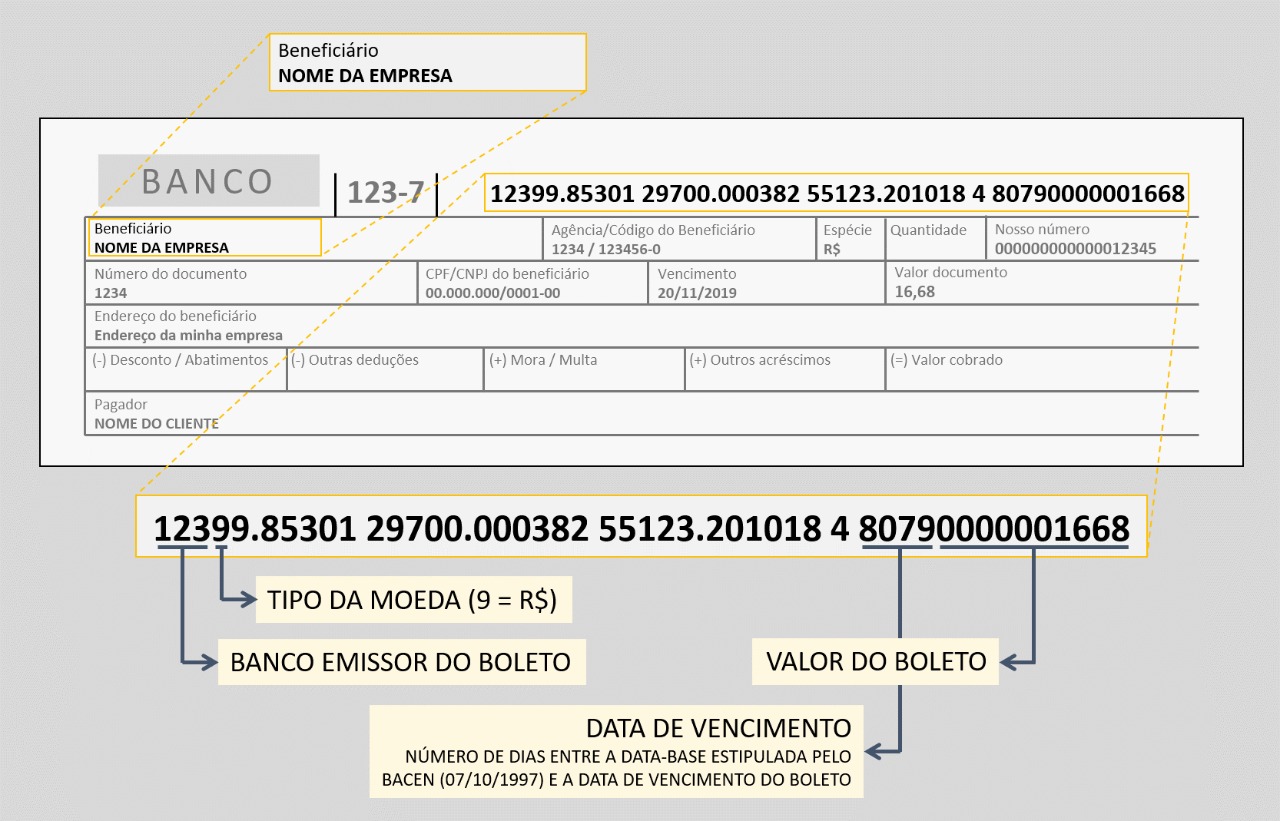

Por que um boleto tem tantos números? O que significam?

Entenda o que significam os números do código de barras de um boleto bancário.

Vamos ampliar nosso conhecimento e entender o significado do código de barras que aparece na parte superior direita do boleto.

- Os três primeiros números indicam o código do banco emissor do boleto. Exemplos: Santander 033, Bradesco 237, Itaú 341.

- O quarto número representa o tipo da moeda do boleto, que no caso do Brasil será 9, pois indica a moeda local que é o Real.

- O último número em cada bloco de códigos é o dígito verificador daquela sequência.

- Há 25 números que são campos livres para que cada instituição utilize da maneira que lhe convier. Normalmente, os bancos inserem dados para identificação do cliente nesses campos. Cada instituição tem sua regra de como usá-los. Normalmente, trazem informações sobre quem cobra, número da agência, número identificador do boleto, entre outros dados

- Este número que fica isolado (na imagem acima representado pelo algarismo 4) é o dígito verificador geral, que garante que todos os dados dos blocos anteriores estejam corretos.

- Os quatro números seguintes ao dígito verificador indicam a data de vencimento. É calculada pela data-base estipulada pelo BACEN (07/10/1997). Indica o número de dias entre esta data base e o dia do vencimento do boleto. Veja na imagem: vencimento do boleto 20/11/2019 – data base 07/10/1997 = 8079 dias

- Os dez últimos algarismos indicam o valor do documento sem desconto No caso do código exemplificado acima é 0000001668, que indica um valor de R$ 16,68.

Compartilhe esta matéria com seus amigos e familiares e ajude mais pessoas a não caírem em golpes rotineiros, principalmente durante a Black Friday.