Se o seu PC suporta a última versão do Windows, a Kaspersky recomenda fortemente que você pare de usar o sistema obsoleto e faça a migração.

Nome

ANTONIO MARTINS

Empresa

SANTA ROSA URBANISMO

Cargo

ANALISTA DE REDES

Qual o principal problema que estava enfrentando?

Monitoramento de serviços e firewall eficiente.

Qual a solução implementada?

Pfsense e Zabbix+Grafana

Qual o ganho que teve após a implantação da solução?

Nova soluções de gerenciamento/monitoramento de serviços

Como foi a atuação da CITIS para resolver o problema?

Totalmente eficaz.

Qual nível de satisfação em relação ao serviço prestado pela CITIS para esse projeto?

Muito Satisfeito

Contrataria a CITIS novamente e recomendaria os nossos serviços para outras empresas?

Sim

Faça como a Santa Rosa aumente a segurança da sua rede e monitore toda sua infra-estrutura de rede!

A nossa Equipe está a sua disposição.

Saiba mais :

Dados como nome, RG, CPF, e-mail e telefone poderiam ser acessados com facilidade; falha foi encontrada por grupo de pesquisadores brasileiros

Uma falha presente no portal de serviços Meu Vivo permitia que, ao utilizar um software, qualquer pessoa tivesse acesso aos dados cadastrados por usuários — até o momento, 24 milhões.

A brecha, divulgada primeiramente pelo Olhar Digital, foi descoberta pelo grupo de pesquisadores “WhiteHat Brasil” há cerca de duas semanas. De acordo com o grupo, a técnica utilizada para capturar as informações é conhecida como raspagem de dados, em que permite gravar parte do código e enviar informações e respostas.

No processo de geração de cadastro, o sistema gera um código de identificação conhecido como “token”, que é uma sequência de números. O que aconteceu é que, no Meu Vivo, a prefixo dos números era exatamente igual em todos as contas: bastava trocar o final que era possível acessar o próximo cadastro.

Em entrevista ao UOL, os pesquisadores testaram sequências entre 1 mil e 25 milhões, tendo sucesso “quase que ininterruptamente”. No teste realizado pelo ‘WhiteHat’, foi possível coletar dados como nome completo, endereço, data de nascimento, RG, CPF, e-mail, nome da mãe e mesmo telefone.

Em nota, a operadora Vivo informou que “lamenta o ocorrido e ressalta que revisa constantemente suas políticas e procedimentos de segurança, na busca permanente pelos mais rígidos controles nos acessos aos dados dos seus clientes e no combate a práticas que possam ameaçar a sua privacidade. A empresa reitera que respeita a privacidade e a transparência na relação com os seus clientes.”

Prevista para entrar em vigor em agosto de 2020, a Lei Geral de Proteção de Dados (LGPD) prevê punições para a exposição de dados pessoais de clientes. De acordo com o artigo 52 da legislação, as empresas infratoras em vazamentos podem sofrer penalidades como multa de correspondente a 2% do faturamento, com teto em R$ 50 milhões

O Spyware é um software espião que costuma ser instalado no celular ou no computador sem o consentimento do usuário. Na América Latina, Brasil é o país com o maior número de detecções da ameaça.

Geralmente, quando perguntamos aos participantes de uma palestra ou treinamento quais códigos maliciosos eles conhecem e quais consideram os mais perigosos, o primeiro destacado é quase sempre o Ransomware. Isso faz sentido se pensarmos que esse código malicioso é um dos que mais chama a atenção (mensagens de resgate e bloqueios de tela).

No entanto, a grande maioria das ameaças de computador são sigilosas e tentam permanecer escondidas no sistema enquanto roubam informações, mineram criptomoedas, usam recursos do usuário ou simplesmente esperam por comandos do C&C do atacante. Este é o caso do spyware, uma variedade de malware sigiloso usado por um atacante para monitorar o computador de uma vítima sem o seu consentimento. Neste sentido, esse tipo de ameaça é projetada principalmente para a recuperação remota de senhas e outras informações confidenciais dos computadores de suas vítimas, e pode ser classificado em quatro tipos diferentes: adware, monitores de sistema, cookies de rastreamento e trojans.

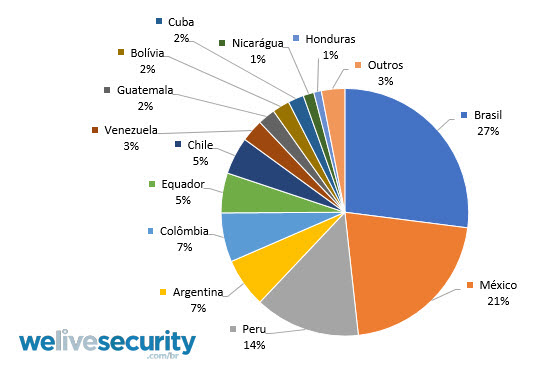

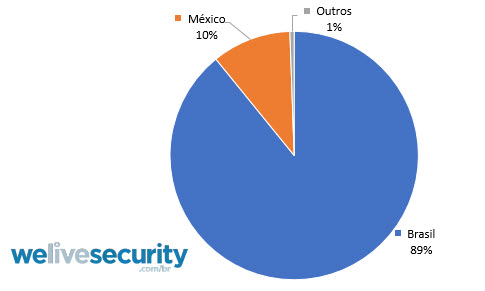

Nos últimos 12 meses detectamos uma grande quantidade de spyware em países da América Latina, principalmente no Brasil, México e Peru, seguidos em menor proporção por Argentina e Colômbia. Embora muitas dessas detecções sejam de famílias de spyware genéricas ou estejam se espalhando pelo mundo, outras são códigos maliciosos direcionados a países da América Latina.

Emotet: uma ameaça que continua ativa

O primeiro é o caso do trojan Emotet, um malware muito poderoso que temos visto na América Latina desde 2015 e que detectamos com a assinatura Win32/Emotet. Este código malicioso, que evoluiu nos últimos anos, tem como principal objetivo o roubo de credenciais bancárias e de dados financeiros, embora tenha incluído outros recursos nas suas últimas versões, tais como propagação na rede, coleta de informações sensíveis, encaminhamento de portas, entre outros.

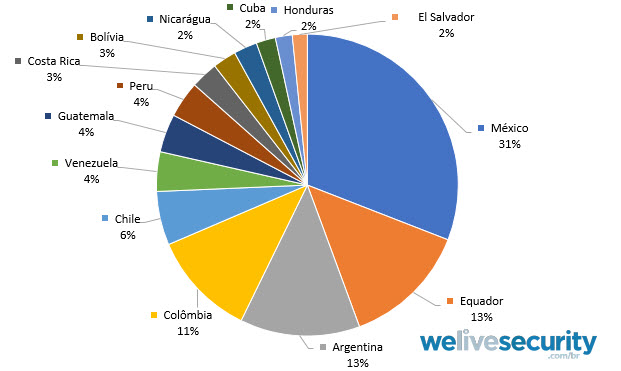

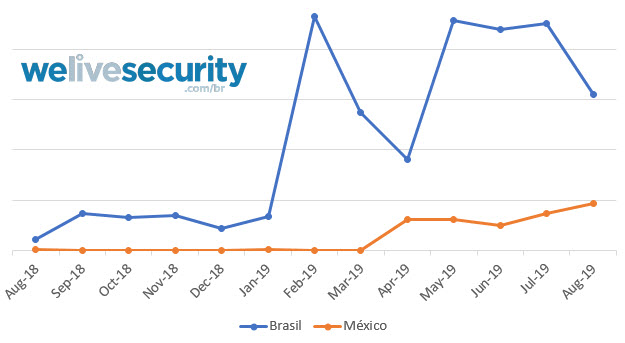

Outra característica do Emotet é o uso de e-mails e Engenharia Social para sua propagação, fazendo-se passar por empresas conhecidas e também aproveitando promoções especiais como a Black Friday. Em todos esses casos, o usuário recebe um e-mail com um arquivo anexo, que usa macros e código incorporado no documento para baixar o spyware de um servidor da Internet. Se levarmos em conta que o macro malware dobrou nos últimos anos no México, não é surpreendente que este seja o país com o maior número de detecções do Emotet no ano passado. Em seguida, Equador, Colômbia e Argentina em percentagens semelhantes.

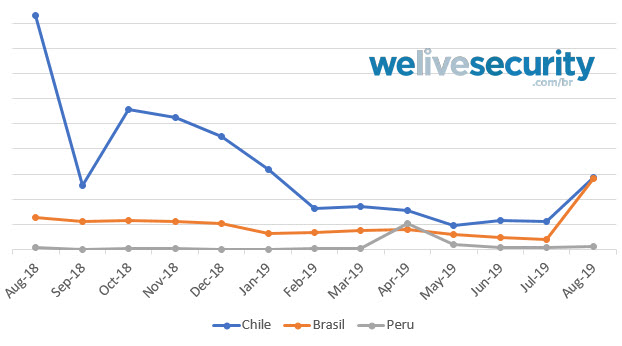

Embora a maior porcentagem de detecções dessa ameaça tenha ocorrido no final de 2018, recentemente foi detectada uma nova onda de atividade do Emotec usando novos métodos para esconder seus macros nos e-mails recebidos. Em países como o Chile, a Computer Security Incident Response Team (CSIRT) do país alertou sobre uma recente campanha de phishing tentando propagar a ameaça. Além disso, também foi possível verificar que outros países fora da América Latina, como a Espanha, detectaram uma grande atividade de trojans nas últimas semanas.

Mekotio: um trojan bancário que afeta principalmente o Chile

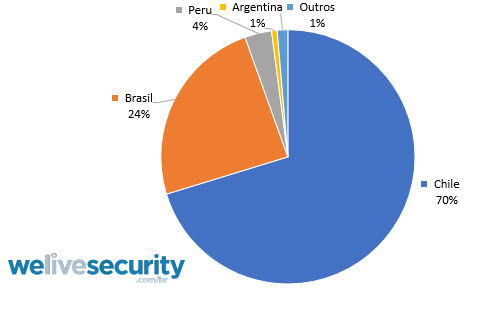

Por outro lado, temos outro trojan bancário conhecido como Mekotio, que se concentra principalmente no Chile com mais de 70% das detecções na região, seguido pelo Brasil com 24%.

Este trojan espião é caracterizado por se fazer passar por empresas de serviços por e-mail contendo um link para baixar uma suposta fatura, que na verdade baixa um arquivo .zip contendo o trojan. O interessante desta ameaça é que ela é totalmente dirigida aos usuários chilenos, já que está geolocalizada e o link de download só funciona a partir de endereços IP do Chile.

Embora a maior atividade desta ameaça tenha sido detectada em agosto do ano passado, nos chamou a atenção o seu reaparecimento nos últimos meses de 2019 com novas campanhas de Engenharia Social através de e-mails, como a recente campanha, novamente direcionada a usuários no Chile, na qual a ameaça foi propagada através de e-mails que se fazem passar por empresas de serviços.

Continuando com outras ameaças de características semelhantes, encontramos o Amavaldo, um código malicioso destinado a roubar credenciais bancárias e dados financeiros de usuários no Brasil e no México. Para infectar suas vítimas, Amavaldo usa um único downloader, que consiste em um arquivo executável do Windows que muitas vezes finge ser o instalador de software legítimo. Além disso, utiliza técnicas de Engenharia Social com o intuito de levar a vítima a tomar uma ação relacionada com o seu banco, como, por exemplo, a verificação dos dados do cartão de crédito. Além disso, a ameaça monitora as janelas ativas no computador da vítima e, caso detecte uma janela relacionada a um banco, o malware entra em ação exibindo uma janela pop-up falsa que se faz passar pelo banco para, por exemplo, roubar dados privados da vítima.

Como outros códigos de espionagem, as últimas versões do Amavaldo suportam recursos como captura de tela, captura de fotos através de webcam, keylogger, execução de código e assim por diante.

Esta ameaça relativamente nova tornou-se popular no início deste ano e hoje continuamos vendo um grande número de detecções no Brasil.

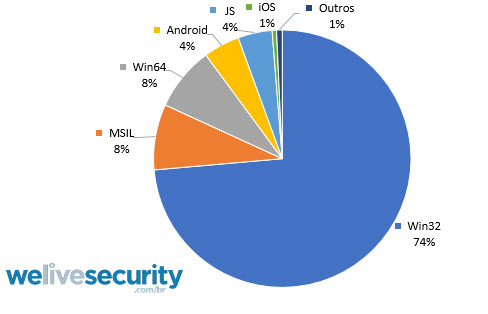

Embora estas sejam algumas das famílias mais comuns de códigos maliciosos de espionagem encontrados na América Latina, a lista é muito mais longa. De janeiro a agosto de 2019, detectamos mais de 1970 variantes de spyware em países da região, pertencentes a mais de 35 famílias diferentes de malware.

Por outro lado, mais de 80% das variantes destes códigos maliciosos são desenvolvidas para a plataforma Windows, o que faz sentido se considerarmos que os métodos de propagação mais utilizados para estes tipos de ameaças são os e-mails e os aplicativos piratas. No entanto, não devemos perder de vista os dispositivos móveis, uma vez que o spyware também pode ser encontrado nestas plataformas, mesmo nas lojas oficiais.

Para evitar a ameaça, sugerimos sempre contar com ferramentas de segurança abrangentes, dispositivos e software atualizados.

Assuntos que envolvam a proteção de crianças e adolescentes sempre voltam a aparecer em nossas publicações. Apesar das características de várias das ameaças digitais não fazerem distinção de qual alvo irão afetar, diversas delas visam prejudicar exclusivamente crianças e adolescentes.

Em uma de nossas publicações citamos 10 riscos aos quais este público está mais exposto, e, independente a sua ordem de classificação, todas representam pontos que nunca deverão sair dos radares de pais e responsáveis.

O problema dos desafios nas redes sociais

Existem diversos tipos de desafios que rondam o ambiente digital. Talvez você se lembre de um que viralizou certo tempo atrás, a Baleia Azul. Os desafios consistiam em automutilação e o último exigia que o “jogador” tirasse sua própria vida.

Mas nem sempre estes desafios tem conotação tão sombria, por vezes visam conscientizar, como foi o caso do Ice Bucket Challenge (em tradução livre, significa desafio do balde de gelo). O desafio consistia em derramar um balde de gelo e água fria na própria cabeça e tinha como intuito conscientizar sobre a esclerose lateral amiotrófica.

Pensando na temática sexting, onde crianças e adolescentes produzem vídeos ou fotos com conteúdo sexual, sobre si mesmos ou amigos próximos, não podemos deixar de falar sobre desafios deste tipo que rondam as redes sociais. Boa parte dos desafios relacionados a sexting pedem que os participantes produzam imagens e vídeos de si mesmos em posições ou atos específicos e os divulguem em grupos fechados de redes sociais ou aplicativos de troca de mensagens.

E como sempre, o problema de se ter um grupo de pessoas é que nenhuma delas trata a segurança e a confidencialidade das informações da mesma forma e as fotos acabam vazando para sites ou para pessoas mal-intencionadas, e isso nos leva a outro problema: sextortion.

Uma vez que pessoas mal-intencionadas tenham acesso a conteúdo íntimo de suas vítimas, sejam as vítimas menores de idade ou não, os criminosos podem coagir a vítima a pagar valores ou produzir mais material íntimo para enviar a eles, e em geral a extorsão nunca acaba.

Enfim, poderíamos citar aqui diversas reações em cadeia referentes as consequências que a propagação de fotos ou vídeos íntimos poderiam trazer, relacionando-as a diversas ameaças diretamente ligadas a crianças e adolescentes, ou mencionar outros tipos de ameaças como fizemos em diversas outras publicações, mas destinaremos agora um momento para falar das atitudes que podem auxiliar os pais e responsáveis na difícil tarefa de proteger seus filhos.

IMPORTANTÍSSIMO: Nós da ESET consideramos essencial que pais e responsáveis conheçam e entendam todos os tipos de ameaças para que possam instruir e conscientizar seus filhos sobre os perigos que os cercam.

Como proteger seu filho

Separamos algumas dicas de segurança que podem ajudar na prevenção de incidentes com crianças e adolescentes, são elas:

Fale com seus filhos!

O diálogo é a base de tudo. Conversar sobre porquê proteger informações pessoais é tão importante. Além disso, também é fundamental ensinar sobre quais ameaças os cercam pode ser um ótimo caminho para que eles se conscientizem e tenham um comportamento cada vez mais adequado independente a qual situação perigosa se apresente a eles.

Mantenha controle sobre quais softwares estão instalados

Uma breve pesquisa sobre qualquer aplicativo traz informações esclarecedoras sobre qual público deve utilizaá-lo. Manter um controle periódico sobre quais softwares estão instalados no computador ou smartphone permite saber quais tipos de atividades mais interessam a eles naquele momento e é possível averiguar a qual nível de exposição eles estão sujeitos.

Ensine-os a proteger suas senhas

Senhas de e-mails, redes sociais, serviços na Internet, desbloqueio e smartphone, todos os serviços que permitirem que uma senha seja criada devem ter uma senha. Esta senha deve atender a requisitos aceitáveis de segurança, como ser única, complexa e extensa. Caso queira entender um pouco mais sobre as senhas, veja nossa publicação falando sobre o assunto. Esta dica vale para crianças, adolescentes e adultos.

Configure política de privacidade em todas as redes sociais e softwares

A crescente preocupação mundial com a privacidade tem trazido benefícios no que se refere a segurança. As configurações de privacidade variam bastante de uma rede social para outra, ou de um software para outro, mas em geral visam inibir o acesso livre as informações do usuário. Um exemplo simples de política de privacidade é poder marcar uma pessoa em uma foto e essa marcação só aparecer após o aceite do proprietário. Por serem recursos muito úteis, recomendamos que sejam revisados com cautela. Todos eles.

Jogos on-line

A abordagem de pessoas mal-intencionadas a crianças e adolescentes normalmente acontece no meio em que crianças e adolescentes estão, sejam os jogos, as redes sociais mais populares do momento ou aplicativos.

Instruí-los para tomar cuidado com as informações passadas nesses meios e sobre quão sútil pode ser a abordagem dos criminosos fará com que eles tenham cada vez mais consciência de que as ameaças podem vir de qualquer lugar.

Você tem preocupações com a segurança de crianças e adolescentes usando meios digitais? Gostaria que falássemos sobre algum tema relacionado a esse assunto? Deixe nos comentários sua sugestão.

Conforme notícia divulgada em nosso site: Em 14 de janeiro de 2020, o suporte ao Windows 7 será encerrado, está cada vez mais próximo o fim do Suporte ao Windows 7.

Fim do suporte significa que o software Windows 7 ou Office 2010 não receberá mais atualizações, incluindo atualizações de segurança. Mas há boas notícias: o Windows 10 é o Windows mais seguro de todos os tempos e o Office 365 oferece a mais recente produtividade pessoal. Juntos, eles formam um par perfeito para ajudá-lo a fazer tudo o que estava fazendo antes – mais seguro, rápido e fácil.

Abaixo, algumas perguntas frequentes para saber mais sobre o fim do suporte.

Após 14 de janeiro de 2020, se o seu computador estiver executando o Windows 7, ele não receberá mais atualizações de segurança. Portanto, é importante que você faça upgrade para um sistema operacional moderno, como o Windows 10, que pode fornecer as últimas atualizações de segurança para ajudar a manter você e seus dados mais seguros. Além disso, o atendimento ao cliente Microsoft não estará mais disponível para fornecer suporte técnico ao Windows 7.

Para a maioria dos usuários do Windows 7, fazer a transição para um novo dispositivo com o Windows 10 será o caminho recomendado futuramente. Os computadores de hoje são mais rápidos, leves, potentes e seguros, com uma média de preço muito menor do que a dos computadores comuns de oito anos atrás. Nosso guia pode ajudar você a escolher um novo computador em poucas etapas simples.

Quer saber mais sobre o Windows 10? Confira nossa página de visão geral para saber mais.

Para aproveitar os últimos recursos de hardware, recomendamos fazer a transição para um novo computador com o Windows 10. Como alternativa, é possível fazer upgrade de computadores Windows 7 compatíveis com a compra e a instalação de uma versão completa do software. Para obter mais informações, consulte Upgrade para o Windows 10: perguntas frequentes.

A oferta de upgrade gratuito para o Windows 10 encerrou dia 29 de julho de 2016. Para obter o Windows 10, você precisará comprar um novo dispositivo ou, se tiver um computador compatível, adquirir uma versão completa do software para fazer upgrade de seu dispositivo atual. Recomendamos que você não instale o Windows 10 em um dispositivo mais antigo, pois alguns dispositivos Windows 7 não são compatíveis com o Windows 10 ou podem ter a disponibilidade de recursos reduzida.

Se você continuar usando o Windows 7 após o término do suporte, o computador ainda funcionará, mas ficará mais vulnerável a vírus e riscos de segurança. O computador continuará a ser inicializado e executado, mas não receberá mais atualizações de software, incluindo atualizações de segurança, da Microsoft.

O Windows 7 ainda poderá ser instalado e ativado após o fim do suporte. No entanto, ele estará mais vulnerável a riscos de segurança e vírus devido à falta de atualizações de segurança. Após 14 de janeiro de 2020, a Microsoft recomenda fortemente que você use o Windows 10 em vez do Windows 7.

O suporte para o Internet Explorer em um dispositivo Windows 7 também será descontinuado em 14 de janeiro de 2020. Como um componente do Windows, o Internet Explorer segue o ciclo de vida de suporte do sistema operacional Windows no qual ele está instalado. Consulte as Perguntas frequentes sobre o ciclo de vida – Internet Explorer para obter mais informações.

Se você estiver usando o Windows como parte de um ambiente de trabalho, recomendamos verificar primeiro com o departamento de TI ou consultar o suporte de implantação do Windows 10 para saber mais.

O Windows para dispositivos incorporados, como caixas eletrônicos ou bombas de gasolina, tem datas de ciclo de vida que às vezes diferem das versões do Windows usadas em dispositivos de computador.

Para obter a melhor experiência possível, é recomendável fazer uma nova instalação de seus programas e aplicativos em seu novo computador Windows 10. A Microsoft Store tem uma variedade de apps de terceiros que podem ser facilmente baixados e instalados. Em seu computador Windows 10, você pode abrir a Microsoft Store selecionando o ícone na barra de tarefas ou procurando por “Microsoft Store” na caixa de pesquisa na barra de tarefas.

Para qualquer software que não esteja disponível na Microsoft Store, é recomendável acessar o site oficial da empresa e baixar a versão do Windows 10 de lá. Em situações limitadas, é possível que algum software mais antigo não tenha uma versão atualizada que seja compatível com o Windows 10.

Sua experiência pode ser diferente dependendo da versão do Office que você está usando. Para saber mais, consulte Fim do suporte ao Windows 7 e o Office. É importante observar que o Windows 7 em si não receberá mais atualizações de segurança, deixando seu dispositivo vulnerável a ameaças de segurança. Dessa forma, se você estiver usando o Microsoft Office em um computador Windows 7, recomendamos mudar para um novo computador Windows 10.

Fale conosco! Estamos a disposição para auxilio no levantamento e estratégia, para regularização e atualização de suas Licenças. Clique aqui, preencha o formulário e solicite já um orçamento para sua empresa.

Segundo o portal BleepingComputer, um banco de dados com informações pessoais de 92 milhões de brasileiros está sendo leiloado em fóruns clandestinos de acesso restrito na Internet. Para o registro nestes fóruns, é necessário obter um convite de alguém da comunidade ou realizar o pagamento de uma taxa. O banco de dados leiloado conta com 16GB de tamanho, no formato SQL, e o preço inicial do leilão é de US$ 15.000, com um lance (inicial) de US$ 1.000.

O vendedor X4Crow diz contar com 92 milhões de registros, separados por cidade e que incluem nomes, datas de nascimento, nome da mãe, sexo e número de CPF de brasileiros. O banco de dados também conta com detalhes sobre pessoas jurídicas, ou seja, o CNPJ (Cadastro Nacional da Pessoa Jurídica) de empresas brasileiras.

Além do banco de dados disponível em fóruns, o vendedor também oferece um serviço de busca, que promete disponibilizar informações valiosas sobre os cidadãos brasileiros a partir de apenas alguns dados. De acordo com o BleepingComputer, usando informações como o nome completo, o CPF ou o número de telefone, o X4Crow diz poder fornecer números de telefone (celular e telefone fixo), endereços antigos, endereço de e-mail, profissão, nível educacional, possíveis parentes, vizinhos e placas de carro de brasileiros.

O portal também destaca que X4Crow disse poder obter dados sobre qualquer empresa e sua estrutura corporativa. O preço para o serviço é de US$ 150, apesar de oferecerem descontos ocasionais de US$ 50.

Daniel Barbosa, Security Researcher da ESET, destaca que o caso serve como um alerta para que os usuários e empresas cuidem de suas informações. “Mesmo com a Lei Geral de Proteção de Dados (LGPD) estando em vias de entrar em vigor, ainda temos notícias alarmantes como essa. Boa tarde das vezes em que uma notícia sobre vazamento de dados é veiculada, principalmente em larga escala, somos procurados por diversas pessoas buscando esclarecimento sobre quais vantagens os criminosos podem obter coletando estes dados, e este é o exemplo claro do que se pode fazer. É necessário que todos, pessoas e empresas, tomem medidas efetivas para proteção dos dados a fim de evitar que este tipo de incidente volte a ocorrer”, alertou o pesquisador.

Com a liberação de saques do FGTS, que teve início na sexta-feira (13), estão surgindo uma série de ataques visando se aproveitar da falta de atenção dos usuários. Como já publicamos anteriormente, campanhas maliciosas referentes ao próprio FGTS e diversas outras costumam atuar de forma bem parecida.

Normalmente, essas campanhas se aproveitam de um assunto que esteja em alta no momento e os criminosos criam sites parecidos com o das empresas que eles fingem ser e, dessa forma, começam a espalhar um link malicioso.

Os ataques que mais temos visto nos últimos tempos são disseminados por WhatsApp e possuem a seguinte estrutura:

- A vítima recebe o link malicioso.

- O site é aberto e geralmente há um questionário de três perguntas para ser respondido.

- Após enviar as respostas do questionário, a vítima é incentivada a compartilhar esse mesmo link com mais 10 contatos.

- A vítima é direcionada a um site que normalmente nada tem a ver com a campanha maliciosa.

IMPORTANTE: Normalmente o site que as vítimas são redirecionadas, após terem passado por todas as etapas do Phishing, não tem qualquer vínculo com a campanha feita pelos criminosos. Em alguns desses enganos relacionados ao FGTS a vítima é redirecionada para o site oficial da Caixa Econômica Federal. Isso é feito para dar às vítimas a falsa impressão de que a fraude se tratava de um conteúdo legítimo.

Para as campanhas de phishings relacionadas ao saque do FGTS, identificamos uma abordagem diferente: os SCAMs, que foram configurados para coletar diretamente os dados das vítimas.

Veja abaixo alguns deles.

Imagem 1: Exemplo de Campanha

Imagem 2: Exemplo de Campanha

Imagem 3: Exemplo de Campanha

Os pontos comuns em todas as campanhas é a tentativa de obter os dados de CPF, Data de Nascimento, e Senha. Após a inserção desses dados, os sites maliciosos agem de forma diferente, descreveremos abaixo como se comportam.

O primeiro deles possui uma estrutura interna mais simples, apesar dos pontos na estrutura visual e letras lembrarem o site da Caixa. A página não faz nenhum tipo de validação nos dados inseridos pelo usuário e aceita qualquer tipo de informação em seus campos. Após o preenchimento dos dados uma mensagem de erro é exibida. Após uma das mensagens de erro, a vítima é direcionada ao site verdadeiro da Caixa.

Imagem 4: Suposta mensagem de erro

O segundo site malicioso não tem uma aparência tão similar ao site da Caixa, mas possui elementos que atribuem credibilidade a página, como por exemplo uma validação nos campos de PIS e CPF em que a vítima não consegue prosseguir com o processo caso não insera números válidos.

Imagem 5: Identificação

Imagem 6: Identificação

Analisando como a estrutura interna do site funciona vimos que, após o preenchimento, os dados são enviados para o servidor de forma não segura, conforme destacado em vermelho na imagem e, em seguida, o próprio site já redireciona a vítima para a página oficial da Caixa – destacado em verde.

Imagem 7: Redirecionamento

A terceira campanha maliciosa que tivemos acesso é a mais simples entre as citadas.

O site não se assemelha em nada ao site oficial e os campos aceitam quaisquer caracteres. Assim que esses campos são preenchidos, o site os armazena como parâmetros no servidor e exibe uma mensagem informando que a página está fora do ar e pede que a vítima tente novamente mais tarde.

Imagem 8: Dados solicitados

Imagem 9: Mensagem apresentada

Mesmo que todos os phishings e campanhas maliciosas se assemelhem em 100% ao site oficial das empresas que tentam se fazer passar, no caso da Caixa, há uma coisa que os criminosos não conseguem forjar: o nome do site. Nos exemplos que citamos, e em diversos outros, os sites enviados às vítimas tem nomes que tentam se parecer com os verdadeiros, mas nunca será idêntico ao site oficial.

Para que estes tipos de golpe sejam cada vez menos efetivos, separamos algumas das dicas de segurança mais eficientes para auxiliá-los na prevenção contra este e outros tipos de fraude:

Desconfie: Esse é a nossa dica de segurança mais recorrente para este tipo de ameaça. Caso receba ofertas de passagens aéreas gratuitas ou por um valor muito atrativo, a possibilidade de ganhar produtos que serão ou foram lançados a pouquíssimo tempo, ou uma forma muito rápida de obter algum benefício ou retorno financeiro, são sinais que sempre devem soar como um alerta, pois boa parte das vezes se trata de um golpe.

Não preencha dados cadastrais em sites não confiáveis: E como identificar um site não confiável? Parta do princípio que se um link que você recebeu tem instruções para que preencha um cadastro este site não é confiável, não importando muito se o site está hospedado no Brasil (.com.br), na Europa (.uk) ou em qualquer outro lugar do mundo. Quando uma atualização cadastral se faz necessária, em geral, as empresas enviam um e-mail apenas informando essa necessidade a seus clientes e pede que eles entrem através do site oficial e atualizem seu cadastro, e não por meio de um link direto recebido por e-mail ou mensagem.

Pesquise: Às vezes desprender um tempo para pesquisar sobre a informação que se recebe poupa muitas dores de cabeça. Uma breve pesquisa sobre o benefício do FGTS, por exemplo, sempre conduzirá ao site da Caixa, onde todas as informações podem ser obtidas. Como foi o caso dos golpes que citamos, essa breve pesquisa evitará que os criminosos possam ter acesso direto a sua conta bancária e que façam quaisquer transações que desejarem.

Faça atualizações: Mantenha todos os softwares/aplicativos atualizados – alguns desses golpes se aproveitam de versões desatualizadas de programas presentes nos equipamentos das vítimas para conseguir ter acesso às informações que desejam. Tê-los atualizados e com as últimas funcionalidades de segurança instaladas auxiliará na prevenção desse tipo de ameaça.

Proteja-se: Tenha soluções de segurança que consigam analisar não apenas os arquivos que entram e saem do dispositivo, mas também os sites que são acessados. Isso evitará que scripts maliciosos sejam executados independente da forma como são recebidos. Mantenha todas as soluções de segurança também atualizadas, ativas e configuradas para bloquear ameaças.

Um estudo da empresa de segurança digital Kaspersky mostrou que uma grande parcela dos usuários domésticos e empresas ainda continua utilizando sistemas operacionais obsoletos ou em fim de vida, os quais oferecem grandes riscos de segurança.

A pesquisa observou os dados de usuários da Kaspersky Security Network, focando a distribuição de sistemas operacionais. Os resultados comprovaram que 41% dos consumidores domésticos ainda usam sistemas ultrapassados, como o Windows XP e o Vista.

No caso das empresas, 40% das chamadas microempresas e 48% das companhias de porte pequeno e médio seguem e mesma tendência de usar SOs defasados.

Windows 7 lidera o ranking

Apesar de haver usuários e empresas usando os Windows XP, Vista e 8, o sistema mais popular, dentre os que oferecem riscos de segurança, é o Windows 7. A princípio, ele ainda recebe atualizações críticas da Microsoft, mas esse suporte será encerrado em 2020.

O número de usuários domésticos e empresas (micro, pequenas e médias) que ainda usam o Windows 7 é alarmante, chegando a, respectivamente, 38% e 47%.

Razões para usar sistemas antigos

As razões que fazem usuários e empresas utilizarem sistemas operacionais desatualizados podem ser várias, como falta de compatibilidade com o hardware, falta de compatibilidade com um software específico, custo para a migração ou simplesmente por estarem acostumados com a interface gráfica.

O barato pode sair caro

Para Alexey Pankratov, gerente de soluções corporativas da Kaspersky, economizar na migração de SOs antigos para um mais recente pode sair caro no final das contas. O fato é que, em alguns casos, o custo de um incidente relacionado à falta de segurança pode ser mais alto do que o da própria atualização, principalmente quando há roubo de dados sensíveis envolvido.

O ciberataque foi dirigido a agências públicas. Departamentos afetados estão offline desde sexta-feira.

Na última sexta-feira, dia 16 de agosto, 23 cidades do estado do Texas foram simultaneamente afetadas por um ataque informático com ransomware. De acordo com o Texas Department of Information Resources (DIR), a ação parece ter sido despoletada por um único agente.

O ciberataque foi maioritariamente dirigido a agências públicas, mas o DIR preferiu não especificar quais.

À NPR, uma estação norte-americana de rádio, um porta-voz afirmou não conhecer casos em que o “resgate” foi pago. A resposta de segurança levada a cabo pelo governo local consistiu em colocar todos os departamentos afetados offline. Segundo a NPR, o ataque está já a ser investigado pelo FBI, em parceria com especialistas locais em cibersegurança.

Ainda não é possível determinar o real impacto do ataque. No entanto, quando um único agente consegue colocar departamentos públicos offline em 23 cidades norte-americanas, é caso para criar alarme. Embora possa não ser o caso, é importante sublinhar que a digitalização das redes de gestão de abastecimento público pode colocar em risco o normal funcionamento de uma região, especialmente quando um ataque informático é dirigido a agências governamentais. O roubo de dados sensíveis é outro dos riscos prementes.