Aumente a disponibilidade da sua empresa com o MaaS

Considerando o cenário atual, dinâmico e competitivo, as empresas que adotam as melhores práticas de tecnologia apresentam um desempenho superior. São as primeiras a conhecer as tendências, se posicionar diante das mudanças e aproveitar as oportunidades de forma mais ágil do que seus concorrentes.

Assim, a tecnologia é vista como um recurso estratégico para qualquer tipo de negócio. É um diferencial que fortalece o ambiente interno das empresas, quando se trata de desenvolvimento tecnológico, melhoria em produtos e processos, segurança das informações. É fundamental também no ambiente externo, fazendo com que a empresa esteja cada vez mais preparada para enfrentar os desafios.

Uma das formas de obter vantagem competitiva por meio do uso da tecnologia é garantir a disponibilidade dos serviços pelo Monitoramento como Serviço, também conhecido como (MaaS). Essa é uma solução preventiva que assegura a disponibilidade dos serviços, alerta sobre possíveis problemas e evita prejuízos. No post de hoje vamos explicar como o Monitoramento como Serviço (MaaS) pode garantir uma série de benefícios para o seu negócio. Boa leitura!

O que é Monitoramento como Serviço (MaaS)?

O pânico de qualquer empresário é ver os sistemas fora do ar ou indisponíveis, não é mesmo? Essas paradas representam perda de clientes e de receitas. Isso prejudica a imagem da empresa, já que o cliente perde a confiança e busca o concorrente que garante a disponibilidade dos serviços.

Esse tipo de problema pode ser evitado por meio do correto monitoramento da infraestrutura de TI (MaaS). O serviço controla os sistemas por 24 horas e evita paradas e riscos inesperados. Existem empresas especializadas em prestar o serviço de monitoramento gerando alertas sobre anomalias antes mesmo de ocorrer o problema.

O MaaS é uma medida preventiva que traz segurança e disponibilidade para as operações de uma empresa. O monitoramento consiste na observação do funcionamento dos sistemas e processos e na análise crítica de qualquer inconsistência. Assim, as empresas investem em um serviço que assegura operações mais ágeis, otimização dos recursos disponíveis, e redução de custos com paradas ou manutenções.

Para que contratar o serviço de monitoramento?

Com o monitoramento contínuo, é possível identificar gargalos, prever riscos potenciais e outros problemas. Além disso, o histórico de dados gerados serve como input para a tomada de decisão sobre melhorias, necessidades de investimentos, entre outras medidas estratégicas para o negócio.

Esse monitoramento é bem mais aprofundado do que apenas verificar o status de um equipamento. Consiste em verificar o processamento, a utilização de memória, a rede e o disco, a utilização do sistema operacional, aplicações e bancos de dados, a qualidade dos links e conectividade, entre outros.

Assim, é possível identificar anomalias que sinalizam uma possível falha crítica no sistema e recuperá-la antes mesmo de ocorrer uma parada. Esse método preventivo auxilia para que as intervenções corretivas sejam realizadas de forma planejada, sem impactar no funcionamento da sua empresa.

O MaaS conta com um modelo composto por recursos visuais e gráficos, que permite visualizar com transparência e confiabilidade todos os indicadores e métricas dos sistemas da empresa.

Quais são os benefícios do MaaS?

Vamos explicar agora quais são os benefícios em se contratar o MaaS em seu negócio!

- Assegurar a disponibilidade da rede

O MaaS gera alguns insumos, como curvas de padrões de consumo dos recursos. Dessa forma, é possível identificar a necessidade de melhorias na estrutura.

- Identificar os padrões e necessidade de melhorias

O MaaS gera alguns insumos, como curvas de padrões de consumo dos recursos. Dessa forma, é possível identificar a necessidade de melhorias na estrutura.

- Aumentar a produtividade

Com o monitoramento, a equipe pode identificar tarefas que não estão agregando valor ao processo e sugerir a eliminação delas. Isso contribui para o aumento da produtividade da empresa, por concentrar recursos naquilo que realmente interessa ao crescimento do negócio.

- Melhorar a qualidade da tomada de decisão

O monitoramento contínuo garante a geração de dados que servem como subsídios para a tomada de decisões mais assertivas, partindo de informações atualizadas e relevantes.

- Reduzir custos

Como se trata de uma ação preventiva, os prejuízos causados por problemas de paradas, interrupções, indisponibilidade e manutenções emergenciais são minimizados.

Neste post você aprendeu um pouco sobre o monitoramento como serviço (MaaS) e conheceu os benefícios que a contratação desse serviço pode trazer ao seu negócio. A escolha do parceiro é uma das decisões mais importantes. Você deve buscar uma empresa competente e eficiente que tem tradição junto aos seus clientes pela excelência do trabalho prestado. Por isso, conte com a CITIS!

E então? O que achou desse conteúdo? ( Aumente a disponibilidade da sua empresa com o MaaS).

Se você se interessou pelo MaaS, entre em contato com a CITIS para conhecer melhor a nossa solução. Nosso time está sempre pronto para cuidar da TI da sua empresa!

Por: Welber Amaro

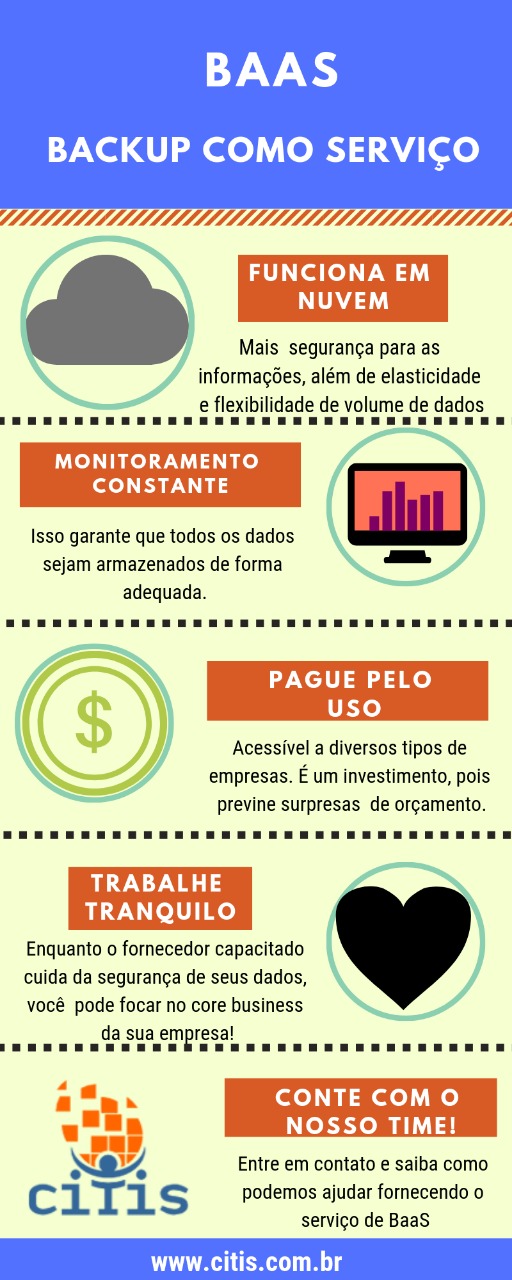

– Contratando o serviço de implantação do software junto a CITIS, concedemos 10% de desconto no valor praticado no site, para aquisição CloudBerry Backup.

– Implantamos e gerenciamos Backup e Restore!

Vejam também:

Microsoft Azure Storage Account

Após 12 anos, o suporte para o Windows XP terminou em 8 de abril de 2014. A Microsoft não fornecerá mais atualizações de segurança ou suporte técnico para o sistema operacional do Windows XP. É muito importante que os clientes e parceiros migrem para um sistema mais moderno, como o Windows 10.

O que isso significa?

Significa que você deve agir e atualizar para o Windows 10. Atualizações de segurança corrigem vulnerabilidades que podem ser exploradas por malware e ajudam a manter os usuários e seus dados mais seguros. Computadores que executam o Windows XP após 8 de abril de 2014 não são considerados seguros.

Riscos potenciais de continuar usando o Windows XP

Segurança

Sem atualizações de segurança críticas do Windows XP, seu computador pode ficar vulnerável a vírus perigosos, spyware e outros softwares mal-intencionados que podem roubar ou danificar seus dados e informações de negócios. O software de antivírus também não será capaz de proteger você totalmente, pois o próprio Windows XP não recebe suporte.

Compliance

Muitos fornecedores de software não darão mais suporte aos seus produtos executados no Windows XP, uma vez que não podem receber atualizações do Windows XP. Por exemplo, o novo Office aproveita o Windows moderno e não será executado no Windows XP.

Suporte ao fabricante de hardware

Acesse: Política de Ciclo de Vida da Microsoft

A CITIS é revenda autorizada de Licenças Microsoft. Clique aqui, preencha o formulário e solicite já um orçamento para sua empresa!

Clique aqui, preencha o formulário e solicite já um orçamento para sua empresa!

Lei Geral de Proteção de Dados (LGPD)

Imagem: Site ASMETRO-SN, 2019. – Lei Geral de Proteção de Dados (LGPD)

Com os escândalos recentes de vazamentos de dados em grandes empresas, como o Facebook, Google e a Netshoes, a legislação brasileira ganhou uma lei para tratar desses assuntos e garantir a privacidade das informações dos usuários. É a Lei Geral de Proteção de Dados, ou apenas LGPD (lei 13.709/18).

Você empreendedor vai descobrir com este post para que serve essa lei, o que muda na prática para as empresas e quais são as punições determinadas. Vamos explicar de forma resumida, abordando os pontos mais relevantes. Continue a leitura!

O que é a LGPD?

A LGPD é uma lei que determina a forma como os dados dos cidadãos devem ser coletados e tratados, prevendo punições para quem não seguir as novas regras. Essa lei foi sancionada pelo ex-presidente Michel Temer, em 13 de agosto de 2018 e trata de alguns critérios relacionados a proteção de dados.

Antes, o Brasil se enquadrava no rol de países “não seguros” no que tange a segurança de dados pessoais. Com a promulgação da lei, ele passa a integrar o rol dos 100 países considerados mais adequados para garantir a confidencialidade e integridade dos dados.

Essa adequação às melhores práticas globais de gestão de dados ajuda também nas relações exteriores, já que com a falta de uma fiscalização mais rígida, o Brasil era impedido de ter plenas relações com a União Europeia. Agora, o país está mais aberto a novas oportunidades de negócios.

Para que serve essa a Lei Geral de Proteção de Dados?

O principal objetivo da LGPD é garantir a privacidade dos dados pessoais e permitir o controle dos mesmos. A lei dispõe sobre regras claras para a coleta, o armazenamento, o uso e o compartilhamento desses dados. Vale para dados online e off-line, no formato físico ou digital.

O intuito é proteger o cidadão do uso abusivo e indiscriminado de seus dados. Haverá a necessidade de autorização expressa do usuário, ou seja, o consentimento, para que a coleta de dados ocorra.

O cidadão poderá ou não conceder o consentimento, além de ter a liberdade de questionar as exigências de tais dados. As instituições também deverão atender aos pedidos de alterações ou eliminação dos dados feitos pelos usuários.

O que muda na prática?

Em primeiro lugar, você deve saber que as empresas têm até 24 (vinte e quatro) meses contados da publicação da LGPD para se adequarem às novas regras.

A principal mudança está relacionada ao controle dos cidadãos em relação ao acesso às informações. O cidadão precisa saber exatamente o que vai ser coletado, para quais fins e se haverá compartilhamento. Essas informações devem estar presentes na solicitação de autorização. Caso envolva menores de idade, os dados só poderão ser colhidos com o consentimento dos responsáveis legais.

Uma vez coletados, os dados não poderão ser utilizados para outros fins diversos daqueles relatados no termo de consentimento. Nesses casos, deverá haver uma nova autorização para o uso das informações.

Estão previstos na lei um tratamento diferenciado para os dados considerados “sensíveis”, que são os dados biométricos, de saúde, sexualidade, de posicionamento político, religioso, filosófico, entre outros. Esses dados terão o uso mais restrito, com regras próprias.

Existem algumas exceções à aplicação da lei. São os casos uso de dados por pessoa natural para fins não econômicos, além de dados utilizados para fins jornalísticos, artísticos, acadêmicos, segurança pública, defesa nacional, segurança do Estado ou outras atividades de investigação.

A LGPD se estende a todos os setores econômicos e possui validade extraterritorial. Ou seja, todas as empresas que possuem atividade no Brasil, sejam brasileiras ou não, deverão se adequar. Vale para as empresas, para os fornecedores, e parceiros. Todos ficam sujeitos às obrigações, sendo responsáveis também por arcar com as punições.

Como será a fiscalização e as punições para a Lei Geral de Proteção de Dados?

Para efetivar a fiscalização do cumprimento dessa lei, foi criada a Autoridade Nacional de Proteção aos Dados (ANPD), ligada ao Ministério da Justiça. A ela deve ser notificado todo e qualquer incidente.

Quem não seguir as novas regras deverá se submeter a punições, que vão desde advertência, multa ou até a proibição total ou parcial das atividades relacionadas ao tratamento de dados. As multas podem variar de 2% do faturamento do ano anterior até a R$ 50 milhões, passando por penalidades diárias.

Com este post você conheceu um pouco mais sobre a LGPD e os aspectos que podem interferir em seu negócio. A nossa recomendação é que inicie o quanto antes a adequação em sua empresa para evitar quaisquer tipos de prejuízos futuros e para mostrar para a sociedade o quanto a empresa está alinhada aos requisitos de segurança das informações. Para isso, você pode contar com soluções de TI próprias para garantir a privacidade dos dados.

Se você gostou deste conteúdo vai curtir também esse: “Vazamento enorme afeta 800 milhões de e-mails e senhas; veja se foi afetado”

Por: Welber Amaro

Disponível em: https://www.linkedin.com/pulse/com-o-que-empreendedor-precisa-se-preocupar-em-rela%C3%A7%C3%A3o-welber-amaro/?published=t