O WhatsApp está prestes a ganhar uma função que vai deixar muitas pessoas felizes. Agora, você não é mais obrigado a fazer parte daquele grupo que acha chato, mas não tem coragem de sair. Essa limitação era motivo de algumas queixas e a empresa está desenvolvendo novos recursos que permitem bloquear quem pode ou não te adicionar na conversa.

Agora se torna uma opção fazer parte daqueles grupos que ninguém fala nada ou nos quais você não conhece ninguém que faz parte e te adicionaram por engano. Segundo o site WABetaInfo, o aplicativo desenvolveu um sistema de convites que dará ao usuário a opção de aceitar ou não entrar em uma conversa com várias pessoas. O recurso está já disponível na versão iOS do app e deve chegar logo ao Android.

A nova ferramenta está disponível em “Configurações -> Conta -> Privacidade -> Grupos” e nela a especificação de permitir quem pode te adicionar funciona entre “Todos”, “Meus contatos” ou “Nenhum”. No caso da opção “Nenhum” ser selecionada, os administradores dos grupos entrarão em contato, solicitando que você aceite ou não, e dando o prazo de 72h para a decisão. Se a segunda opção for escolhida, se alguém de fora queira te chamar, uma notificação também será enviada.

Acredita-se ainda que um novo mecanismo de fazer parte dos grupos por meio de um link também está por vir. Alguns outros ajustes dentro da plataforma de mensagens estão sendo testados e a autenticação de impressões digitais ao entrar no app também é esperada para breve.

Ciclo de vida de suporte do Windows 7

A Microsoft comprometeu-se a oferecer 10 anos de suporte de produto para o Windows 7 quando ele foi lançado em 22 de outubro de 2009. Quando esse período de 10 anos terminar, Microsoft descontinuará o suporte ao Windows 7 para que possamos concentrar nossos investimentos no suporte a tecnologias mais recentes e ótimas experiências novas. O dia do fim do suporte específico para o Windows 7 será 14 de janeiro de 2020. Depois disso, a assistência técnica e as atualizações automáticas que ajudam a proteger seu computador não serão mais disponibilizadas para o produto. A Microsoft recomenda expressamente que você mude para o Windows 10 em algum momento antes de janeiro de 2020 para evitar uma situação em que precise de serviço ou suporte que não está mais disponível.

Acesse: Política de Ciclo de Vida da Microsoft

A CITIS é revenda autorizada de Licenças Microsoft. Clique aqui, preencha o formulário e solicite já um orçamento para sua empresa!

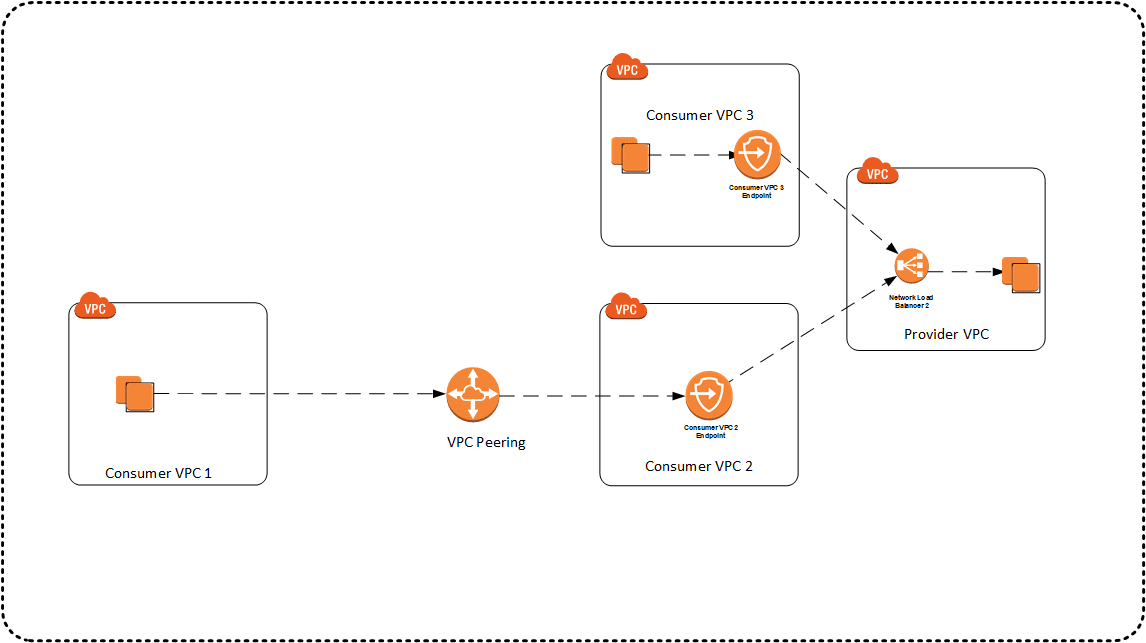

Por que utilizar a solução VPC

Se você é um empreendedor que se preocupa com a segurança das suas informações, você precisa conhecer uma solução chamada Virtual Private Cloud, ou simplesmente VPC. Se você considera essa linguagem de TI muito complexa, não se preocupe! Vamos descomplicar isso agora!

Virtual Private Cloud (VPC) significa Nuvem Privada Virtual. Mas por que utilizar a solução VPC em seu empreendimento?

Essa solução tecnológica permite provisionar um ambiente isolado no qual somente quem tem as credenciais de acesso consegue acessar os recursos contidos nessa rede virtual. Assim, é possível ter o controle total sobre esse ambiente, sem passar pela rede pública.

Isso quer dizer que com a VPC, você pode usufruir de um ambiente virtual e privado, protegido por barreiras de segurança, que fornecem níveis de isolamento entre o ambiente público e o privado. Além disso, é possível expandir o seu data center sem investir em equipamentos.

BENEFÍCIOS DA VPC:

- Flexibilidade para escalonamento

- Melhor controle e monitoramento

- Acesso global

- Redução de custos e complexidades

- Segurança e Privacidade

• Aumento da eficiência

Dessa forma, você fica mais tranquilo pois assegura a segurança e disponibilidade dos dados e a perenidade da sua empresa, além de atuar de forma mais eficiente. Então, não deixe isso para depois. Entre em contato com a CITIS agora mesmo e confie em nosso time para cuidar da tecnologia da sua empresa!

Por: Welber Amaro

Um número inacreditável de quase 800 milhões de emails e senhas foi vazado recentemente na internet. De acordo com a Wired, a brecha foi notada pelo pesquisador de segurança Troy Hunt e contém mais de 12 mil arquivos, com 87 gigabytes de dados, postados em um fórum hacker.

A falha gigante envolve 772.904.997 endereços de email únicos, além de mais de 21 milhões de senhas únicas. Essa é considerada uma das maiores brechas de segurança envolvendo vazamentos de email na história.

Os números acima, por sinal, não refletem a real quantidade de dados vazados. Isso porque o pesquisador fez um esforço de limpar os dados duplicados e inutilizáveis. Na forma crua, o número de endereços de email e senhas passava de 2,7 bilhões – incluindo mais de um bilhão de combinações únicas de emails e senhas.

Troy Hunt mantém o site Have I Been Pwned. Na plataforma, você pode descobrir se o seu email ou a sua senha já foram comprometidos em alguma brecha na história –ele oferece até mesmo em quantos vazamentos seu email já esteve envolvido.

Como posso ser afetado?

A lista vazada parecer ser projetada para uso nos chamados ataques de preenchimento de credenciais, em que hackers entram com email e combinações de senhas em um site ou serviço. Esses são processos tipicamente automatizados, que confiam principalmente em pessoas que reutilizam as mesmas senhas em vários sites.

Pelo vazamento ter aparecido em um dos sites de armazenamento na nuvem mais populares na atualidade, o Mega, e não somente na deep web, Hunt vê a questão como séria. Os dados não estavam à venda, mas disponíveis para quem quisesse ver.

A maneira como eles estavam organizados também preocupa. … – Veja mais em https://noticias.uol.com.br/tecnologia/noticias/redacao/2019/01/17/vazamento-gigante-afeta-800-milhoes-de-emails-e-senhas-veja-se-foi-afetado.

“São senhas em texto simples. Se levarmos em conta um vazamento como o do Dropbox, eram 68 milhões de endereços de email, mas as senhas eram criptografadas, tornando-as muito difíceis de usar”, explicou Hunt.

Ou seja: para os dados serem utilizados, basta o malfeitor rolar a tela e clicar. Sergey Lozhkin, especialista em segurança da Kaspersky Lab, explicou o tamanho do problema:

Essa coleção pode virar uma lista de emails e senhas: tudo o que precisam fazer é criar um software simples para checar se as senhas estão funcionando.

“As consequências do acesso à conta podem variar de phishing muito produtivo, pois os criminosos podem enviar emails infectados para contatos da vítima, até ataques projetados para roubar toda a identidade digital ou dinheiro da vítima ou comprometer os dados da rede social”.

O hack

Chamada de Collection #1, essa brecha é a maior que Hunt já testemunhou. E ela não envolve apenas o vazamento de um serviço –é uma chamada “brecha das brechas”, que agrega mais de 2.000 bases de dados vazadas.

“Parece ser uma coleção aleatória de sites puramente para maximizar o número de credenciais disponibilizadas para hackers. Não existem padrões óbvios”, afirmou Hunt à Wired.

Apesar de os dados envolvidos não contarem com informações sensíveis, como CPF e números de cartões, a falha é séria e histórica. Mais de 140 milhões de emails e mais de 10 milhões de senhas vazadas nessa falha, por exemplo, são novos no banco de dados de Hunt. O vazamento do Yahoo, por exemplo, teria afetado 3 bilhões de usuários, mas as informações vazadas não vieram a público até agora.

Como se proteger

Para se proteger da brecha, o usuário pode seguir algumas dicas.

- Verifique se seu email e senha já foram expostos em alguma falha acessando o Have I Been Pwned

- Se teve alguma informação exposta, mude a senha das suas contas. Considere também sempre mudar senhas de tempos em tempos.

- Use senhas fortes para contas mais importantes ou confidenciais (como internet banking ou redes sociais)

- Considere usar um gerenciador de senhas

- Ative a autenticação de dois fatores sempre que possível nos serviços

O Google recebeu uma multa na França de 50 milhões de euros (cerca de US$ 56,8 milhões) por “falta de transparência, informação incorreta e ausência de consentimento válido na publicidade personalizada”.

A decisão foi comunicada nesta segunda-feira (21) pela Comissão Nacional de Informações e Liberdade (CNIL), a autoridade francesa para proteção da privacidade. A punição foi dada com base nas diretrizes fixadas na nova lei de privacidade da Europa, o Regulamento Geral de Proteção de Dados (GDPR). Esse já é o maior valor de multa aplicada desde que a legislação entrou em vigor, em maio de 2018.

O GDPR exige que as companhias expliquem de forma clara e compreensiva às pessoas como usam suas informações. Também exige que haja consentimento explícito para uso desses dados.

A CNIL justificou a sanção devido à “gravidade das violações observadas nos princípios da proteção de dados: transparência, informação e consentimento”. Ou seja, a CNIL considerou que não é tão fácil achar as explicações do Google de como as informações são usadas. Informações sobre o processamento dos dados, por exemplo, não estavam presentes na mesma página que o detalhamento sobre o armazenamento de dados. Em alguns casos, o usuário teria de percorrer cinco ou seis páginas até achar a descrição dos processos do Google.

O pedido por consentimento foi outro problema identificado pela CNIL. Em alguns casos, a caixa de texto pedindo autorização do usuário já vinha preenchida.

Segundo a CNIL, as irregularidades detectadas na multinacional americana “deixam os usuários sem suas garantias essenciais, já que pratica operações que podem revelar importantes partes da vida privada”.

A CNIL começou a analisar reclamações recebidas das associações None Of Your Business (NOYB) e La Quadrature du Net (LQDN). Para elas, o Google “não tem base legal” para processar informação pessoal de usuários com o objetivo de criar publicidade personalizada.

Um porta-voz do Google afirmou ao Wall Street Journal que a empresa ainda analisa a decisão para decidir o que vai fazer:

As pessoas esperam alto padrão de transparência e controle de nós. Nós estamos profundamente comprometidos a atender essas expectativas e o consentimento requerido pelo GDPR. Nós estamos estudando a decisão para determinar nossos próximos passos.

O valor não é tão grande para o Google, que fatura bilhões. Ainda assim, é uma multa recorde dentro do escopo do GDPR. Em dezembro, por exemplo, a CNIL já havia multado outra empresa de tecnologia por violar a privacidade dos usuários. Na oportunidade, o alvo foi o aplicativo de transportes Uber. O valor cobrado, porém, foi de apenas 400 mil euros (US$ 454 mil).

Outras multas recorde do Google

A título de comparação, o Google já recebeu outras multas dentro da União Europeia que atingiram a casa dos bilhões.

No primeiro caso, a Comissão Europeia aplicou em 2017 uma multa de 2,424 bilhões de euros por usar sua ferramenta de busca para favorecer o comparador de preços Google Shopping. Dessa forma, a empresa impedia que rivais tivessem a mesma capacidade de competir.

O valor dessa multa já era o maior aplicado até então para condutas anticompetitivas. Só que, em julho de 2018, o Google quebrou sua própria marca: foi multado em 4,34 bilhões de euros por usar seu sistema operacional para smartphones, o Android, para impedir a livre competição no mundo dos smartphones. Isso fez a empresa ser obrigada a mudar o Android.

Quer saber mais sobre o assunto? Clique aqui para adquirir o LivroLGPD

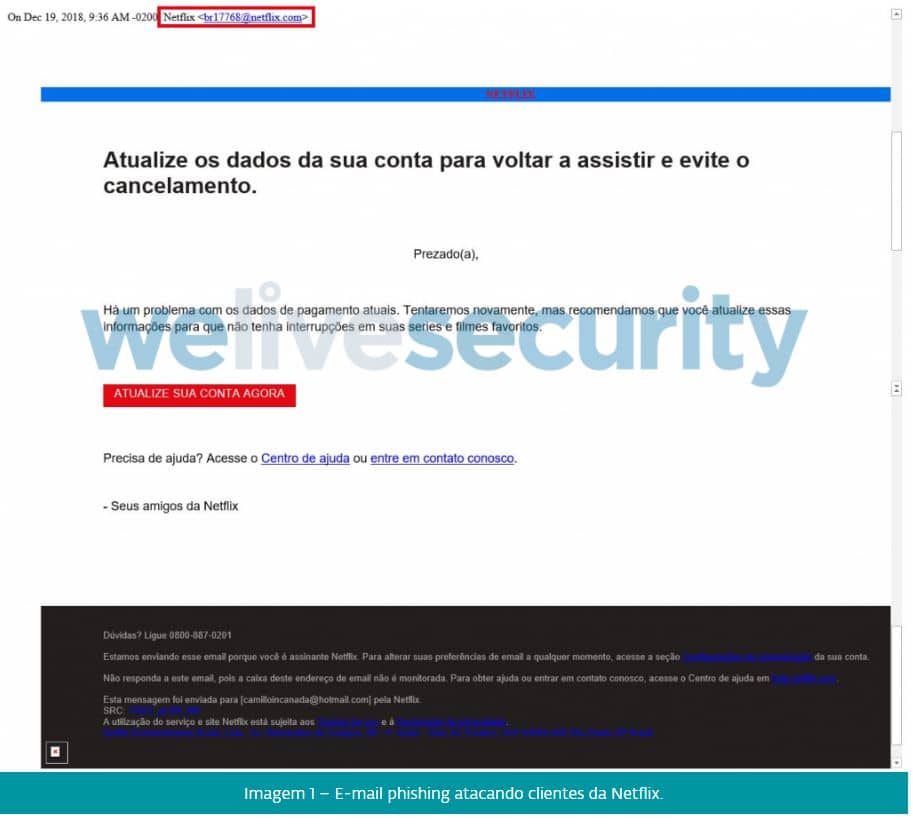

Uma campanha de phishing, se passando pela empresa Netflix, está sendo disseminada em vários idiomas e alerta os usuários sobre a falsa possibilidade de interrupção do serviço. Entenda em nossa análise até onde essa ameaça pode ser nociva.

Desta vez, os cibercriminosos escolheram os assinantes da Netflix como alvo. O e-mail composto pelos atacantes pede que os usuários atualizem seus dados, evitando assim um suposto cancelamento da conta.

Analisado aos detalhes do e-mail é possível perceber alguns pontos que chamam a atenção, indicando que se trata de um e-mail malicioso. O primeiro e mais visível deles é o remetente da mensagem, apesar de aparentar ser da Netflix o nome da conta de e-mail se assemelha a um código, bem diferente do info@mailer.netfix.com, endereço normalmente usado pela empresa para contato com os clientes via e-mail.

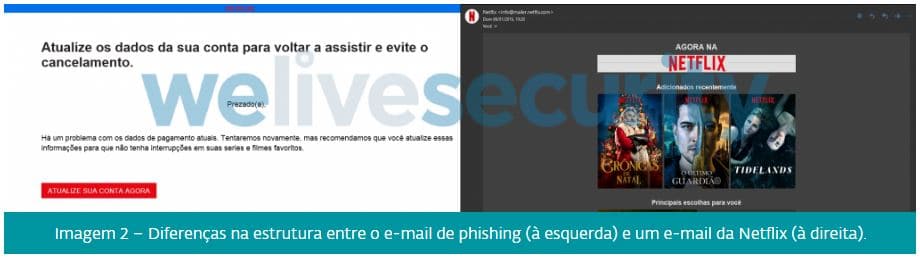

Outro ponto que podemos observar é a estrutura da mensagem, apesar de não conter erros de português, o que é bem comum em casos de phishing, o e-mail possui uma estrutura muito simples, apenas com palavras e alguns pontos em destaque. Apesar desse detalhe chamar a atenção, a simplicidade do e-mail não é necessariamente um indicativo de que a mensagem seja um golpe.

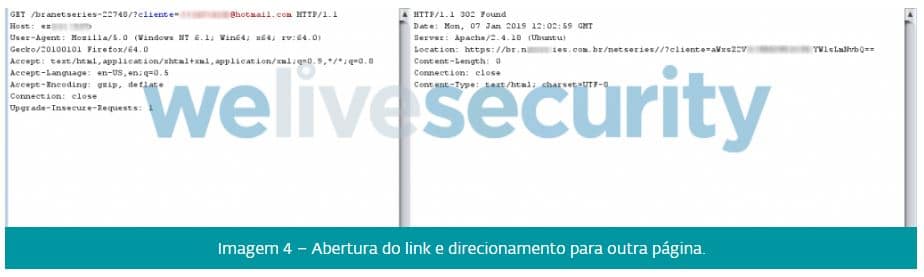

Analisando outros pontos da mensagem podemos perceber que existem dois links e um botão na estrutura principal do e-mail. Estes três itens apontam para um endereço malicioso, totalmente independente a Netflix. Os links possuem em seu final o endereço de e-mail da vítima que recebeu o phishing.

Ao acessar um dos links a vítima envia uma tentativa de download de conteúdo ao servidor malicioso principal, o servidor malicioso responde a solicitação direcionando a vítima a um outro servidor de destino, cuja página exibida está totalmente em branco, possuindo apenas um único ponto (.) na parte superior da tela. O ponto também é a única informação exibida em todo o código fonte da página, sendo assim ausente de conteúdo malicioso.

Então, qual seria o propósito dessa campanha?

Conforme exibido nas imagens acima, os links utilizados na mensagem fazem referência a seus próprios endereços de e-mail. Um atacante poderia facilmente ter projetado essa campanha de phishing para coletar endereços de e-mail válidos a fim de usá-los futuramente em outras campanhas maliciosas e mais bem elaboradas, visto que apenas tentariam acesso aos links usuários de e-mails que ainda fossem válidos e estivessem ativos. Além disso, o atacante teria fortes indicativos que todas as pessoas que clicaram no link são clientes da Netflix.

Caso tenha sido vítima deste phishing, redobre a atenção em todos os e-mails recebidos posteriores a essa mensagem. A Netflix disponibiliza dicas para manter seus dados seguros e denunciar o caso.

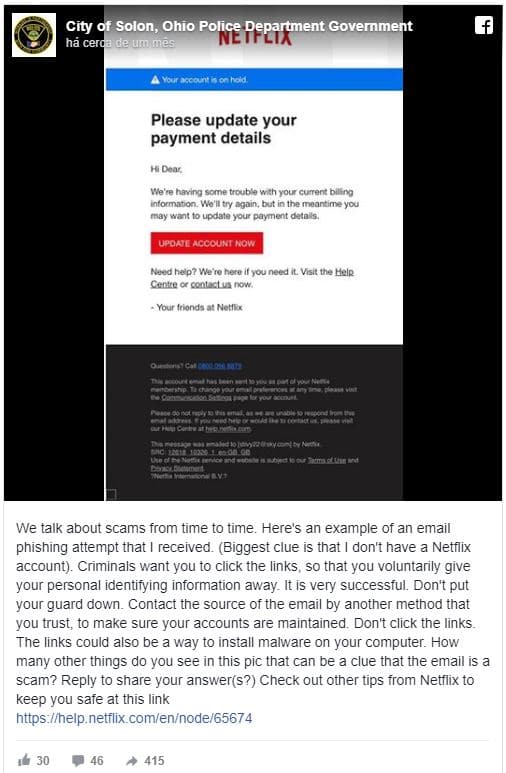

O Departamento de Polícia de Ohio, na cidade de Solon (EUA), emitiu um comunicado de alerta sobre a mensagem falsa (em inglês):

Cliquei em um e-mail malicioso e a página estava fora do ar/em branco, estou seguro?

Muito provavelmente, não! No entanto, clicar em um e-mail de phishing e ser direcionado para uma página que está fora do ar pode ser melhor do que se deparar com uma página que não exibe conteúdo.

Em geral, quando phishings são descobertos e reportados adequadamente, os provedores responsáveis por manter as páginas no ar as removem, e isso em boa parte das vezes é o suficiente para que a ameaça seja interrompida.

Diferente da página citada neste exemplo, que realmente não possui nada em seu código fonte final, uma série de códigos maliciosos podem estar ocultos na página mesmo que nada seja exibido. Podem haver também códigos maliciosos ocultos nas páginas em que a vítima é direcionada antes de chegar a página de destino.

Como reconhecer e-mails falsos e estar protegido

Esse tipo de campanha não deixa claro para as vítimas a existência de uma ameaça extremamente nociva, mas a estrutura da mensagem se assemelha a outros tipos de phishings:

- O e-mail remetente não pertence a empresa que os atacantes estão tentando simular.

- Usam informações alarmantes para convencer a seguir suas instruções. Por exemplo, dívidas, prêmios, problemas cadastrais, multas, etc.

- Possui links ou arquivos em anexo que devem ser vistos com urgência.

É sempre importante manter-se atento a estes pontos para evitar que ameaças deste tipo tenham êxito. Confira algumas dicas para estar protegido:

- Mantenha um software de antivírus e anti-malware sempre ativo e atualizado.

- Utilize um antispam confiável.

- Tenha sempre o navegador atualizado.

- Procure não acessar links desconhecidos.

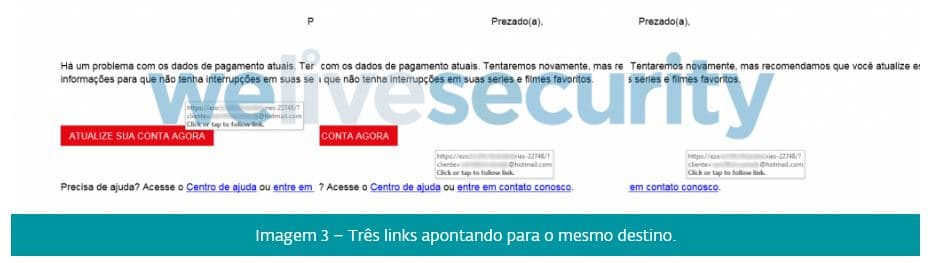

Pelo quinto ano consecutivo, 123456 continua sendo a senha mais usada em todo o mundo. Essa informação comprova que muitos usuários ainda estão usando senhas fracas que são fáceis de adivinhar.

A empresa de segurança SplashData publicou a lista anual de senhas mais utilizadas na web e os resultados não são os melhores do ponto de vista da segurança.

A primeira posição corresponde à senha “123456”, seguida por outra péssima escolha para uma senha que é “password”. De fato, esses dois são representantes fiéis das chaves mais comuns, já que ocuparam as duas primeiras posições por cinco anos consecutivos.

As próximas cinco posições são ocupadas por algumas das combinações de números que são mais fáceis de lembrar (e adivinhar). A frieza dos números contrasta com outro tipo de senhas muito populares, composta de frases ou palavras como “sunshine”, “iloveyou” e “princess”, sendo que a primeira e a terceira são consideradas como novas chaves que passaram a fazer parte da lista anual. Infelizmente, a popularidade desse tipo de senha é um indicador de que uma grande porcentagem de internautas não estão adotando alguns dos hábitos fundamentais que fazem parte da higiene cibernética. Por outro lado, outras novas senhas que passaram a figurar no top 25 são “666666”, “Charlie” e “Donald”, entre outras.

| Ranking | Senhas | Posição em 2017 |

|---|---|---|

| 1 | 123456 | Unchanged |

| 2 | password | Unchanged |

| 3 | 123456789 | Up 3 |

| 4 | 12345678 | Down 1 |

| 5 | 12345 | Unchanged |

| 6 | 111111 | New |

| 7 | 1234567 | Up 1 |

| 8 | sunshine | New |

| 9 | qwerty | Down 5 |

| 10 | iloveyou | Unchanged |

| 11 | princess | New |

| 12 | admin | Down 1 |

| 13 | welcome | Down 1 |

| 14 | 666666 | New |

| 15 | abc123 | Unchanged |

| 16 | football | Down 7 |

| 17 | 123123 | Unchanged |

| 18 | monkey | Down 5 |

| 19 | 654321 | New |

| 20 | !@#$%^&* | New |

| 21 | charlie | New |

| 22 | aa123456 | New |

| 23 | donald | New |

| 24 | password1 | New |

| 25 | qwerty123 | New |

Fonte: SplashData.

De acordo com estimativas da SplashData, nada menos que 10% das pessoas “usaram pelo menos uma dessas 25 senhas fracas que compõem a lista deste ano”. Além disso, estima-se que pelo menos 3% das pessoas usaram a mais comum dessas senhas: “123456”.

Uma rápida olhada na lista das 100 senhas mais comuns produzida pela SplashData permite ver que a grande maioria é composta de sequências numéricas curtas ou padrões de teclado, nomes ou palavras que aparecem em qualquer dicionário de inglês e referências a esportes ou culturas populares. Esta edição do ranking foi desenvolvida levando em conta mais de cinco milhões de senhas filtradas de usuários de computador, principalmente dos Estados Unidos e da Europa Ocidental.

Não é exagero destacar que, se a sua senha está na lista das mais comuns, é mais do que aconselhável que você a altere.

Não importa o quão difícil ou complexa seja uma senha, ela continua sendo uma única barreira entre um invasor e sua conta. Por esse motivo, vale a pena ativar uma camada extra de segurança adicionando uma autenticação de dois fatores, especialmente para as contas que contêm informações pessoais ??ou outros dados confidenciais.

Um novo ataque do tipo phishing que está afetando o navegador Google Chrome pode travar seu PCs com Windows 10. Isso porque o tal phishing foi projetado para realizar um tipo de abertura em looping com execução em segundo plano, fazendo assim com que o sistema pare de responder e congele ao ponto de não ser possível clicar no botão de fechar do navegador, nem muito menos de cancelar a exibição da mensagem.

Mas, que mensagem?

Como a maioria dos ataques desse tipo, é exibida uma mensagem na tela informando que sua máquina foi contaminada com um vírus ou algo do tipo e sugere que você clique ali para resolver o problema. Geralmente bastaria clicar no botão “X” dessa mensagem para fechá-la sem maiores problemas, ou mesmo bastaria fechar essa aba em específico para continuar navegando, porém, como explicamos a cima, isso não é possível, pois o browser e o Windows travam.

A solução

Por incrível que pareça a solução é relativamente simples, pois, basta usar o comando Ctrl + Alt + Del para abrir o gerenciador de tarefas do Windows e encerrar o Google Chrome por lá. Feito isso o PC deve “descongelar”.

Outra solução é não navegar por sites não confiáveis ou mesmo não abrir e-mails de remetentes suspeitos ou desconhecidos. Além disso, é claro, manter seu software antivírus atualizado é sempre uma recomendação importante.

Muito provavelmente Google e Microsoft já devem estar trabalhando em uma solução definitiva para este problema que deverá chegar por meio de um update para o browser do Google.

Detalhe importante!

Para aqueles que configuraram o Google Chrome para reabrir as abas recentemente fechadas na reabertura do programa, sugerimos não restaurar nenhuma das abas que estavam abertas anteriormente, pois, o browser poderá abrir justamente a mesma página do ataque e o ciclo será reiniciado. Se quiser evitar isso para sempre desativa tal função do Chrome.

Recomendações:

Depois que a página for encerrada, é aconselhável fazer o acompanhamento do ataque limpando os cookies do histórico de navegação para remover quaisquer processos em cache que possam ter sido deixados para trás.

Para fazer isso acesse as configurações “Avançadas” do menu de configurações do Chrome > opção para “Limpar dados de navegação”. Clicando ali ele irá carregar o menu apropriado contendo opções sobre o que apagar e quanto tempo para limpar. Opções para “Cookies e outros dados do site”, bem como “Imagens e arquivos armazenados em cache” devem ser selecionados e a opção “Todo o período” deve ser selecionada no menu suspenso “Intervalo de tempo” para garantir uma melhor eficiência.

Um clique no botão “Limpar dados” limpará todos os remanescentes do site ofensivo. Finalmente, embora esse ataque em particular não pareça baixar nada, os usuários devem navegar até o software de proteção contra vírus preferido e realizar uma varredura para garantir que nada de mal-intencionado tenha sido deixado para trás.

Você se enquadra no perfil de usuário que pode cair facilmente nas armadilhas dos cibercriminosos? Confira algumas das técnicas mais usadas para realizar golpes.

Como todos os anos, desde 1988, em 30 de novembro, celebramos o Dia Internacional da Segurança da Informação. Uma data que surge por iniciativa da Association for Computing Machinery (ACM) e que visa discutir a importância da segurança da informação para a vida dos usuários e compartilhar boas práticas no campo da segurança. Nesse sentido, assim como vimos este mês na série de malwares que marcaram a história, na qual analisamos como tem sido a evolução do malware nas últimas quatro décadas, os cibercriminosos continuam “seduzindo” os usuários por meio de campanhas maliciosas. Eles usam técnicas antigas e conhecidas que ainda são eficazes devido à falta de conhecimento sobre o uso da tecnologia de forma segura.

Confira a seguir um breve guia com alguns dos sinais que indicam que você está propenso a cair nas armadilhas dos cibercriminosos.

#1 Você não sabe qual é a URL do site que está procurando

É importante que você saiba que os cibercriminosos usam estratégias de Blackhat SEO para posicionar páginas falsas nos primeiros resultados dos buscadores. Esses sites falsos se passam por serviços legítimos, a fim de induzir os usuários a acreditar que estão na página oficial. Por isso, é importante que, mesmo confiando nos resultados dos buscadores como Google, Bing, Yahoo ou outro, tenhamos em conta que pode ser um site falso que, na verdade, aparece bem posicionado (pelo menos por um tempo) com o objetivo de fazer novas vítimas.

As estratégias de SEO (search engine optimization) são legítimas e usadas no marketing tendo em conta o que os buscadores mais valorizam quando se trata de oferecer os resultados de uma pesquisa. Mas quando um site é posicionado através de Blackhat SEO, queremos dizer que ele usa técnicas para enganar os buscadores.

#2 Você se deixa levar pela mensagem no assunto de um e-mail

Para que um usuário não pense demais e seja vítima de uma fraude, os cibercriminosos se aproveitam desse campo do e-mail para tentar manipular emoções e gerar sentimentos que podem variar de euforia a desespero.

Por exemplo, e-mails que nos informam sobre prêmios que conquistamos, uma oportunidade única que não podemos deixar passar ou até mesmo uma herança que algum familiar nos deixou. Apesar que também temos notado a existência de campanhas que buscam gerar paranóia com e-mails que vêm com nossa senha ou número de telefone no assunto ou que nos dizem que nossa conta foi atacada.

Nestes casos, a primeira coisa que devemos fazer é não perder a calma. Em segundo lugar, não responda.

#3 Não verifica o endereço de e-mail dos remetentes

O fato de uma mensagem incluir seu nome real não garante que seja genuína, pois há várias maneiras de obter esse tipo de informação de agentes maliciosos. Portanto, analisar o endereço do remetente pode nos ajudar a interpretar se estamos em uma situação suspeita ou não.

Por exemplo, se um e-mail que chega a nossa caixa de entrada apresenta um remetente que aparentemente se trata de um banco do qual não somos clientes, é algo que deve ser considerado como suspeito. O mesmo deve ocorrer no caso de recebermos um e-mail no qual o remetente é apresentado como representante de uma empresa ou serviço e o domínio da mensagem é um serviço de e-mail gratuito, como o Gmail ou o Hotmail, por exemplo.

Também é comum (com o intuito de fingir que o e-mail é de uma empresa legítima) que os cibercriminosos enviem uma mensagem em que o domínio inclui o nome de uma empresa legítima, mas que é preenchido por outros caracteres, como um domínio que foi usado em uma campanha de phishing que se passava pela Apple: “@ servicedstoredapps.live”. Algumas empresas, como a Apple, oferecem um guia para reconhecer se um e-mail em nome da empresa pode ou não ser legítimo.

#4 Não verifica as URLs de destino

É importante analisar para onde o link, que vem no corpo do e-mail, nos direciona, já que muitas campanhas de engenharia social ocultam URLs falsas que parecem ser legítimas. Para fazer isso, uma técnica comum é geralmente incluir um link em uma passagem de texto, de forma que não seja possível ver a URL. Dependendo do contexto do e-mail, o usuário pode acreditar que, se clicar, será direcionado para um site que pode ser outro. O usuário pode descobrir isso apenas passando o cursor sobre o link e será possível perceber se coincide ou não com o nome do suposto site, mas para confirmar isso em um celular é necessário manter o texto “apertado” com o dedo para que nos mostre a URL sem a necessidade de acessar à página de destino.

Algo semelhante acontece com as ferramentas para encurtar links. Ao usá-las, o usuário não pode ver o nome da URL final. No entanto, se você tem suspeitas sobre o link, é possível saber se é uma fraude ou não, usando algumas ferramentas que permitem descobrir o conteúdo do link antes de abri-lo, como: Unshorten.It.

Outra técnica bastante usada são os ataques homográficos, em que cibercriminosos registram domínios que, à primeira vista, parecem ser legítimos, mas pequenas variações em um dos caracteres dificultam a percepção de que ele é, na verdade, um site falso.

#5 Compartilha informações pessoais através de redes sociais

Muitos usuários não estão cientes dos riscos da superexposição em redes sociais e compartilham dados pessoais, como número de documentos, data de nascimento, número de telefone, endereço residencial, entre muitos outros. Às vezes, uma imagem simples que contém essas informações pode chegar a um indivíduo de ética duvidosa. O mesmo acontece quando saímos de férias e involuntariamente, informamos a todos (que podem ver nossos perfis) que não estamos em casa.

Portanto, além de pensar duas vezes antes de compartilhar algo nas redes sociais, é importante configurar de forma adequada a privacidade de cada uma das plataformas que usamos para filtrar quem pode ver nossas atividades. Caso contrário, podemos estar expostos para que um cibercriminoso possa criar um perfil bastante preciso sobre um alvo de ataque, simplesmente reunindo informações de perfis e de atividades compartilhadas.

Por fim, pense da mesma forma que um invasor: as informações que compartilho podem ser usadas contra mim? Caso a resposta seja sim, é melhor não compartilhá-las.

#6 Você confia em um site só porque tem HTTPS

Infelizmente, não é mais suficiente para um site ter HTTPS e um cadeado para determinar que se trata de um site seguro. Apesar de anteriormente as páginas fraudulentas usarem o protocolo HTTP, atualmente os atacantes podem fazer o mesmo e obter um certificado SSL/TLS válido e gratuito.

#7 Você confia demais em serviços ou plataformas de uso massivo

Não se trata de desconfiar de tudo, mas de estar informado sobre os vetores de ataque usados ??pelos cibercriminosos. Nem tudo o que vemos nas redes sociais é legítimo. Na verdade, nessas plataformas, os cibercriminosos criam contas falsas tentando se passar por empresas legítimas e até mesmo realizam campanhas publicitárias com falsas promoções (malvertising) que tentam fazer com que os usuários cliquem em um link para, em seguida, roubar seus dados.

Algo semelhante acontece com os anúncios exibidos na rede de publicidade do Google, que tem sido usada por cibercriminosos para propagar malware. Na verdade, o Google lançou um guia para evitar essa prática, no qual também oferece recomendações para usuários e anunciantes.

#8 Não hesita em abrir um anexo que vem em um e-mail não solicitado

Os usuários devem estar cientes de que um banco ou uma instituição séria geralmente não envia anexos sem solicitação prévia do usuário. Portanto, o fato de chegar um arquivo anexo que não solicitamos deve ser motivo de suspeita imediata.

Em segundo lugar, as instituições financeiras, por exemplo, nunca solicitarão por e-mail informações como credenciais de acesso ao sistema bancário on-line ou dados de seus cartões de crédito. Portanto, no caso de receber um pedido deste tipo, é melhor desconfiar.

Também não é um comportamento normal que uma instituição, que afirma ser séria, solicite através de uma mensagem que você realize login a partir de um link que vem no e-mail.

Esperamos que essas considerações sejam úteis para que os usuários possam aproveitar os benefícios da tecnologia com segurança.