Você já deve ter escutado alguma vez o seguinte conselho: “o cadeado verde na barra de endereços ajuda a identificar um site seguro”. É um aviso útil que resume um conceito completo em algo simples de ser entendido, mas que não conta toda a história, porque cada vez mais sites fraudulentos têm utilizado a tecnologia de criptografia em suas páginas justamente para criar uma falsa sensação de segurança e atrair vítimas para seus golpes.

Um estudo da empresa de segurança PhishLabs mostra que metade de todos os sites fraudulentos analisados já contam com o cadeado verde quando você acessa a página. A ideia é justamente fazer com que o usuário sem o conhecimento do que realmente significa o símbolo acreditar que aquela página é legítima e entregar seus dados sem pensar duas vezes.

O cadeado é útil, mas não é perfeito para identificar uma página fraudulenta, porque ele não necessariamente serve para indicar que o site com o qual você está se comunicando é bem-intencionado. Ele foi criado para representar o fato de que você está usando um site que usa o protocolo HTTPS; isso significa que o que você digita é criptografado com o padrão TLS, de modo que ele trafegue cifrado até o servidor. Isso significa que, em teoria, alguém que intercepte o conteúdo durante o trajeto não poderia compreendê-lo, o que é útil quando você está digitando uma senha ou inserindo dados do seu cartão de crédito em um site de uma loja, por exemplo.

Só que isso não faz a menor diferença quando o criador do site é um cibercriminoso; o cadeado verde apenas garante que ninguém vai poder interceptar o conteúdo até que ele chegue às mãos do… cibercriminoso. Esforços feitos nos últimos anos tornaram muito fácil para que até mesmo golpistas possam criar um site e adquirir um certificado válido de HTTPS que faz com que até mesmo uma página fraudulenta exiba o cadeado verde sem precisar dar muitos dados sobre sua identidade.

Segundo a PhishLabs, o número de páginas fraudulentas que exibem o cadeado verde está crescendo rapidamente. A empresa começou a fazer o monitoramento no começo de 2015; na época, o número era inferior a 0,5%; ao final de 2017, o percentual já havia chegado a 24%, e atingiu 49% no terceiro trimestre de 2018.

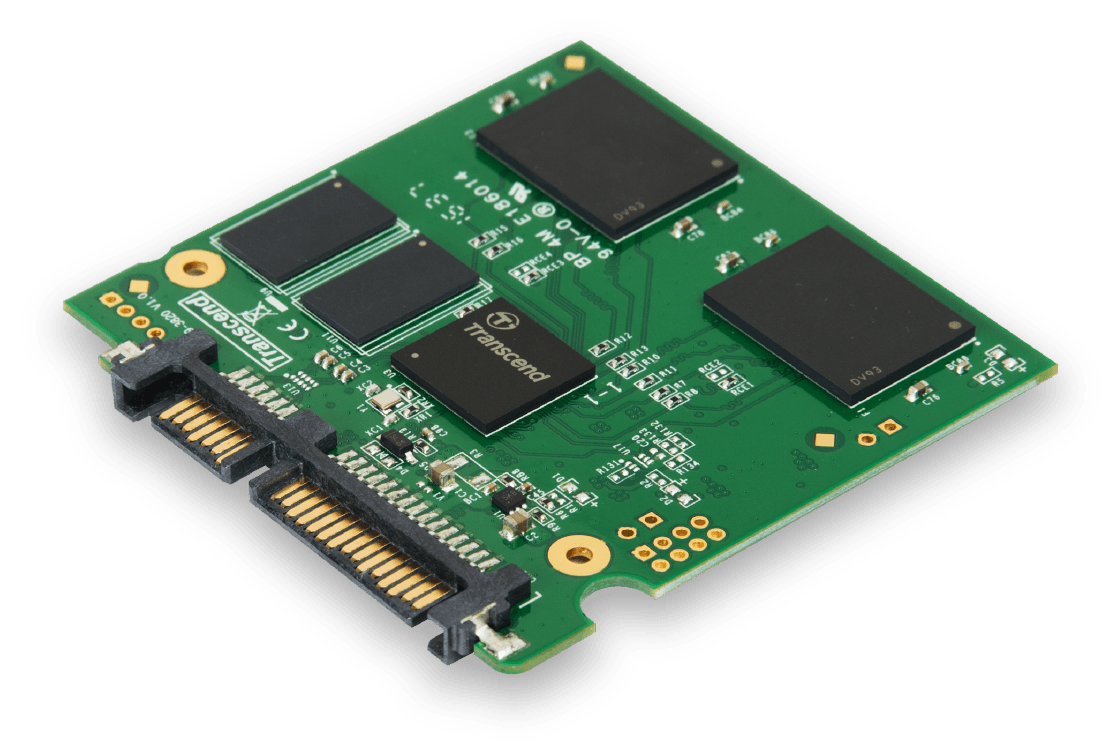

Está chegando o final do ano e muita gente está pensando em trocar seu computador por uma máquina mais nova. Os mais antenados sabem que nessa altura do campeonato investir em um equipamento que ainda usa o já ultrapassado sistema de armazenamento conhecido por apenas “HD” ou “Hard Disk Drive”, não é uma boa escolha. O ideal é migrar para tecnologias mais novas, mais confiáveis e principalmente mais eficientes, como é o caso do SSD e do eMMC.

Porque não escolher um HD comum?

O HD remonta há meados do século passado, então, já começando por esse detalhe, estamos falando de algo “antigo” para um mercado que avança de forma exponencial. Sua tecnologia grava os dados em discos duros, geralmente de alumínio, vidro ou cerâmica, onde as informações são guardadas. Chamada platter, a peça é coberta por uma fina película de material magnético. No centro, fica um eixo que faz os discos girarem em alta velocidade – os modelos atuais mais comuns variam entre 5.400 e 7.200 RPMs (Rotações Por Minuto).

Mesmo os HDs mais rápidos ainda possuem limitações e um desgaste de suas partes móveis programado após algum tempo de uso. Além disso, eles não são muito resistentes e qualquer “mal-contato” pode corromper os dados ou causar lentidão em todo o sistema. Algumas empresas até tem algumas soluções que otimizam HDs desse tipo, mas porque se desgastar tentando conter problemas de uma tecnologia assim se você pode ir mais adiante?

Conheça o eMMC

A silga eMMC significa “cartão multimídia embutido”. Este é um sistema de memória embarcada, não volátil, composto pela memória Flash e o controlador da memória Flash, que simplifica o design da interface do sistema e libera o processador host do gerenciamento da memória Flash em nível inferior. Também podemos simplificar e definir o eMMC como um tipo de disco de armazenamento de dados em estado sólido.

O eMMC é um componente de armazenamento comum a muitos dispositivos eletrônicos voltados para o consumidor, incluindo smartphones, tablets e dispositivos móveis de acesso à Internet.

Para desenvolvedores, o eMMC simplifica o design de interface e o processo de qualificação, resultando na redução do tempo para colocação no mercado e facilitando o suporte para futuras ofertas de dispositivos Flash. Atualmente, o padrão eMMC é o 5.1, que define velocidade máxima de transferência na casa dos 400 MB/s e, embora esta velocidade possa parecer baixa a primeira vista, os discos de estado sólido oferecem mais vias de transferência para dados, fazendo com que tenham maior volume de informações em determinado período de tempo.

E o SSD?

Essa é uma maravilha moderna que define bem o que são os discos em estado sólido. Sim! assim como o eMMC, o SSD é um disco em estado sólido, mas é “O” disco em estado sólido, isso porque sua sigla em inglês significa justamente “solid-state drive” ou unidade de estado sólido.

Ele é um tipo de dispositivo, sem partes móveis, para armazenamento não volátil de dados digitais. São, tipicamente, construídos em torno de um circuito integrado semicondutor, responsável pelo armazenamento, diferindo dos sistemas magnéticos (como os HDDs e fitas LTO) ou óticos (discos como CDs e DVDs). Os dispositivos utilizam memória flash (tecnologia semelhante as utilizadas em cartões de memória e pendrives).

Qual melhor? eMMC ou SSD?

Mesmo sendo tecnologias semelhantes, elas não são iguais. O SSD consegue ser ainda mais rápido e eficiente que o eMMC, então, este já leva vantagem logo num primeiro momento. Além disso, atualmente, memórias do tipo eMMC possuem uma limitação de tamanho e dificilmente você encontrará algum hardware no mercado com mais de 128 GB de memória eMMC disponível, enquanto que SSDs de 1 ou 2 TB já circulam pelo mercado há algum tempo.

Supondo que você escolherá um SSD, conheça agora suas principais vantagens:

- Tempo de acesso reduzido. O tempo de acesso à memória é muito menor do que o tempo de acesso a meios magnéticos ou ópticos. Outros meios de armazenamento sólidos podem ter características diferentes dependendo do hardware e software utilizado;

- Eliminação de partes móveis eletromecânicas, reduzindo vibrações, tornando-os completamente silenciosos;

- Por não possuírem partes móveis, são muito mais resistentes que os HDDs comuns contra choques físicos, o que é extremamente importante quando falamos em computadores portáteis;

- Menor peso em relação aos discos rígidos, mesmo os mais portáteis;

- Consumo reduzido de energia;

- Possibilidade de trabalhar em temperaturas maiores que os HDDs comuns – cerca de 70° C;

Mas, como nem tudo termina como num conto de fadas, veja agora as principais desvantagens de um SSD:

- Um problema do SSD, na verdade, de qualquer memória flash, inclusive o eMMC, é que sua vida útil é limitada pelo número de gravações. Isso porque, toda vez que a memória recebe uma nova tensão elétrica, o floating gate perde um pouco sua capacidade de reter carga elétrica. Depois de determinada quantidade de vezes, a célula “morre”, o que não ocorre com o HD, que virtualmente tem vida útil ilimitada. Mesmo assim, essa perda de capacidade é bastante lenta, então, não é algo que você comprou hoje e daqui há 1 ano já estará ruim. Estamos falando de algo entre 5 a 10 anos, a depender da marca do hardware e do seu uso

- SSD são caros e isso pode ser considerada uma das maiores desvantagens desse componente frente aos outros dois, pois, navegando no e-commerce brasileiro, dificilmente você encontrará uma máquina com um SSD de 256 GB por menos de R$ 3500.

E as máquinas com armazenamento híbrido?

Sabendo do alto custo dos SSDs, algumas empresas tem investido em modelos híbridos. A Dell, Asus, HP, Acer, Xiaomi, Huawei, Samsung e outras possuem modelos híbridos variados que oferecem algumas combinações, como:

- 1 TB de HD + 128 GB SSD

- 1 TB de HD + 64 GB eMMC

- 500 GB de HDD + 256 GB de SSD

Enfim, são várias opções disponíveis e para o público brasileiro algumas dessas pode ser a melhor opção para compra, isso porque essas empresas usam cada componente para favorecer o usuário de alguma forma, então, geralmente o sistema operacional fica alocado no SSD, o que deixará sua máquina até 10X mais rápida do que se ele fosse alocado num HD comum e joga para o mar do esquecimento problemas como “Disco em 100%”, entre outros.

O mesmo vale quando alguém vende uma máquina que combina um HD com um eMMC. A ideia é a mesma e vale muito a pena se for feito dessa maneira, especialmente se não houver condições de se investir em uma máquina com um SSD de grande capacidade.

A Microsoft sabe muito bem o que tudo isso significa e investiu pesado em modelos com armazenamento SSD, como é o caso da maioria dos modelos de Surface Pro, Surface Laptop, Surface Studio e Surface Book. O Surface Studio 2 top de linha, por exemplo, tem um SSD de 2 TB de capacidade.

Conclusão

Se você quer uma máquina top que lhe atenderá com muita eficiência por um bom tempo e está em condições de investir um pouco mais, compre logo uma máquina com um SSD com pelo menos 256 GB de capacidade; agora, se a grana está curta, mas você não abre mão de desempenho, opte por uma máquina com um armazenamento híbrido, então, neste caso, tente comprar algo com memória RAM DDR4 ou superior que isso ajudará bastante no desempenho do Windows; e se não tiver jeito e suas condições lhe impedem de compra algo mais moderno, o jeito é comprar uma máquina mais em conta, mas leve os seguintes fatores em consideração:

- Opte por processadores Intel de 7ª geração ou superior (Core M, Pentium Gold, Core i7-7500, Core i5-7500, Core i3-7500 e assim por diante – Evite os Celeron);

- Se Intel não lhe satisfaz, opte por modelos da AMD, como o Ryzen 3 2200G ou ainda o Ryzen 5 2400G ou o Ryzen 5 2600, que são modelos de 2ª geração dessa linha;

- Memória RAM DDR4 ou superior. Se possível com pelo menos 8 GB de capacidade;

- Tela Full HD (1920 x 1080p) – afinal de contas, você vai querer assistir filmes mais modernos e usar editores de vídeos e imagem com melhor capacidade;

- Se encontrar uma promoção de uma máquina com um HD tradicional, mas que vem com uma placa de vídeo dedicada, é uma boa opção também;

- Touchpad de precisão com suporte a gestos – a maioria das máquinas fabricadas a partir de 2016 já vem com esse hardware;

- Se sobrar uma graninha quem sabe uma tela sensível ao toque para aproveitar as novidades do Windows Ink;

- Evite modelos com apenas 32 GB de armazenamento interno, mesmo que seja do tipo SSD, já que só o sistema operacional ocupada boa parte da memória.

Isso é mais básico possível para não ter dor de cabeça com uma máquina nova. Espero ter ajudado na decisão ?

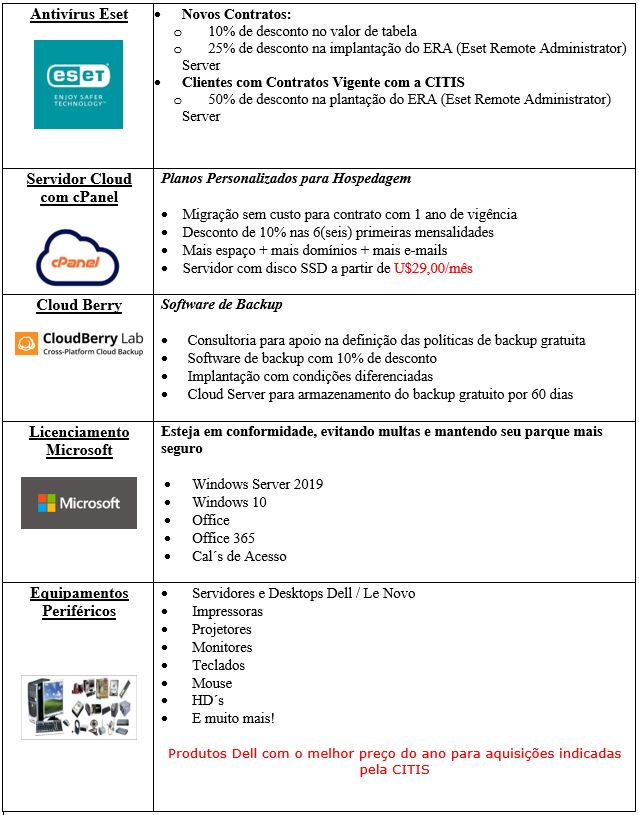

Black November 2018

É hora de aproveitar as ofertas para o departamento de Tecnologia da sua empresa e a CITIS está concedendo grandes oportunidades.

Consulte também condições diferenciadas para consultoria, implantação e suporte técnico.

Promoções válidas durante Novembro/2018

Nos últimos anos vimos a consolidação do SSD como a alternativa mais rápida de armazenamento, seguida pelo backup em nuvem. Porém, aqueles que ainda necessitam de muito espaço têm de recorrer ao bom e velho HD, com um valor por Gb bem mais acessível. Entre os mais procurados do mercado estão os WD, mas você conhece as diferenças entre HDs Western Digital? Essa fornecedora de soluções para armazenamento corporativo e doméstico conta com 6 linhas de discos, identificadas por cores.

Neste post nós vamos descrever cada uma delas para que você se sinta mais seguro na hora de adquirir um novo HD voltado para a sua demanda. Acompanhe!

WD Green

Esses são os modelos de entrada, mais básicos, que têm por diferencial a economia no consumo de energia e menor produção de ruídos externos. Entre os HDs da Western Digital, são os de menor valor.

Esse modelo vem sendo substituído pela linha Blue, e já é difícil de encontrar nas lojas especializadas. A Western Digital não realiza mais a fabricação dessa linha e, caso tenha que escolher, opte pelo Blue.

WD Blue

A nova linha de entrada, no lugar da linha Green, tem como objetivo entregar confiabilidade e performance aceitáveis para um usuário básico, que não demande alto rendimento.

São mais acessíveis do que as outras linhas da WD e podem ser encontradas com tamanhos que vão variar entre 250Gb a 6TB. O foco são tarefas simples, como jogos leves ou navegação na internet.

WD Purple

A linha Purple entrega a durabilidade para rodar 24 horas sem sofrer com interrupções, contando com a tecnologia AllFrame. Seu objetivo é gravar vídeos, evitando qualquer erro de gravação, por meio de alta velocidade de escrita.

Seu foco é auxiliar na vigilância em conjunto com aparelhos monitoramento como câmeras e DVRs. Podem ser encontrados com tamanhos de 500 Gb a 8TB.

WD Black

Voltado para o público que trabalha com softwares gráficos, como engenheiros e designers, a linha Black oferece desempenho acima de tudo. Com uma velocidade de 7200RPM e 5 anos de garantia, esse HD é o sonho de muitos gamers. Podem ser encontrados com tamanhos de 500Gb a 6TB.

WD Red

Essa linha foi desenvolvida para servidores e suporta o conceito de RAID, Redundant Array of Independent Drives, em que mais de um disco é utilizado para aumentar a performance e confiabilidade.

Também suporta o conceito de NAS, Network Attached Storage, sistema operacional que permite o compartilhamento de arquivos em rede. Pode ser encontrado com capacidade de 1TB a 8TB, e tem grande confiabilidade e alto desempenho.

WD Gold

Por último temos a mais sofisticada linha desenvolvida e comercializada pela Western Digital, a linha Gold. Esses HDs apresentam desempenho e confiabilidade impecáveis e foram criados para utilização em Data Centers.

São o que há de melhor em matéria de HDs no mercado e têm altos custos de aquisição. Foi lançado recentemente um modelo com capacidade de 12TB, mas também é possível encontrar discos de 1TB.

Esperamos que este post tenha ajudado você a entender as diferenças entre HDs Western Digital. Caso você ainda tenha alguma dúvida ou queira nos contar sobre contatos que já teve com alguns desses discos, deixe seu comentário e compartilhe sua experiência!

Durante os últimos anos, muitos serviços on-line começaram a disponibilizar a autenticação de dois fatores. Essa medida garante segurança extra que geralmente requer um código obtido de um aplicativo ou uma mensagem SMS, além de uma senha para acessar o serviço.

Para alguns usuários, que estão cansados ??de ter que memorizar uma dúzia de senhas, essa medida aparentemente não é algo tão amigável, mas a autenticação de dois fatores pode ser a diferença entre ser vítima de um cibercrime e estar protegido.

Facebook, Twitter, Google, LinkedIn e Dropbox, entre outros serviços, já oferecem esse recurso. Tanto o Twitter quanto o LinkedIn adicionaram esse sistema de autenticação após ataques que alcançaram caráter público, e outros sites como o Evernote também o implementaram nos últimos anos.

Os sistemas variam, mas geralmente envolvem uma mensagem SMS automática ou um aplicativo que gera códigos de acesso. Após inserir sua senha, o sistema solicita o código de acesso e, em alguns serviços, pode usar um aplicativo (fora do navegador) para inserir o código.

Os sistemas de autenticação de dois fatores são muito mais seguros que as senhas. Muitos ataques que conquistaram notoriedade pública não teriam ocorrido se houvesse um sistema de autenticação de dois fatores implementado. Mesmo que um cibercriminoso consiga infectar um dispositivo e roubar as senhas, o acesso não poderá ser obtido, considerando que o invasor não contará com o código de acesso.

Mas é importante lembrar que não existem soluções mágicas: os sistemas de autenticação de dois fatores são melhores que as senhas e mais simples que as medidas biométricas (como impressões digitais ou reconhecimento facial), mas os cibercriminosos podem eventualmente encontrar uma nova forma de ataque.

O sistema de autenticação garante que os invasores terão que trabalhar bem mais. Por exemplo, em um ataque recente contra World of Warcraft, os cibercriminosos criaram uma réplica do site para fazer com que um malware fosse baixado pelas vítimas. Isso mostra que, com o uso da autenticação de dois fatores, um cibercriminoso teria que trabalhar bem mais para afetar os usuários.

David Harley, ESET Senior Research Fellow, disse: “as senhas estáticas são superficialmente baratas, mas conceitualmente é uma solução insatisfatória para um problema muito complicado, especialmente se as chaves não estiverem protegidas por técnicas complementares. As senhas e tokens de uso único são muito mais seguros, especialmente quando implementados em hardware como uma medida de autenticação de dois fatores”.

Como faço para ativar a autenticação de dois fatores?

Muitos sites, incluindo Twitter, Gmail e Dropbox, oferecem um sistema de autenticação de dois fatores de forma gratuita, embora o serviço precise ser ativado pelo usuário. Para saber como ativá-lo, convidamos você a ler o nosso Guia sobre o assunto, em que explicamos como ativar esse recurso nos principais serviços.

É fundamental implementar esse recurso para manter suas informações seguras nesses serviços, principalmente se você armazena informações de trabalho em qualquer uma dessas contas. A autenticação de dois fatores torna mais difícil, embora não impossível, o acesso não autorizado de terceiros a serviços como Twitter e Dropbox. Como mencionado anteriormente, o sistema é atualmente opcional, portanto, é tarefa de cada usuário ativá-los manualmente.

Preciso ativar esse recurso em todos os sites?

A resposta é simples: não. Idealmente, você deve usar a autenticação de dois fatores para suas contas mais valiosas, ou seja, aquelas que não podem ser afetadas de forma alguma. A maioria dos usuários da Internet tem acesso a dezenas e até centenas de sites, mas nem todos têm a mesma importância, como uma conta de e-mail “descartável” que foi criada para acessar um site que você visitará apenas uma vez.

Portanto, a implementação da autenticação de dois fatores deve ser aplicada em sites que são acessados com frequência e que contenham informações valiosas.

É infalível?

Não é infalível, mas é uma camada extra de proteção que faz de você um alvo mais difícil para os invasores. Existe um malware, como o Hesperbot, que foi criado para contornar esse tipo de sistema, enganando os usuários para baixar um aplicativo falso em vez do real. Na maioria das situações, os sistemas de autenticação de dois fatores oferecem uma camada extra valiosa de proteção para usuários finais e empresas.

Um usuário “comum” pode se beneficiar desse recurso?

Sim. Particularmente no Dropbox, muitas famílias armazenam grandes quantidades de informações valiosas e não usam a opção de autenticação de dois fatores. Se está disponível, use. Se você usa Facebook, Twitter e LinkedIn para o seu trabalho, também vale a pena considerar a possibilidade de implementar esse recurso, pois caso você seja atacado, sua reputação pode ser prejudicada.

A autenticação de dois fatores pode ajudar uma pequena empresa?

A resposta é simples: sim. Um relatório recente mostrou que dois terços das empresas que permitem o trabalho home office não podem oferecer acesso seguro à rede corporativa, colocando em risco as informações da empresa.

Os sistemas de autenticação de dois fatores podem ajudar pequenas empresas a proporcionar o trabalho “home office” para os colaboradores e, por exemplo, reduzir despesas gerais em seus escritórios.

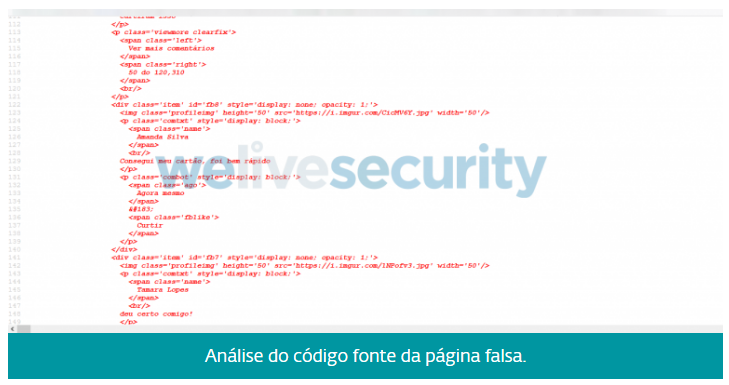

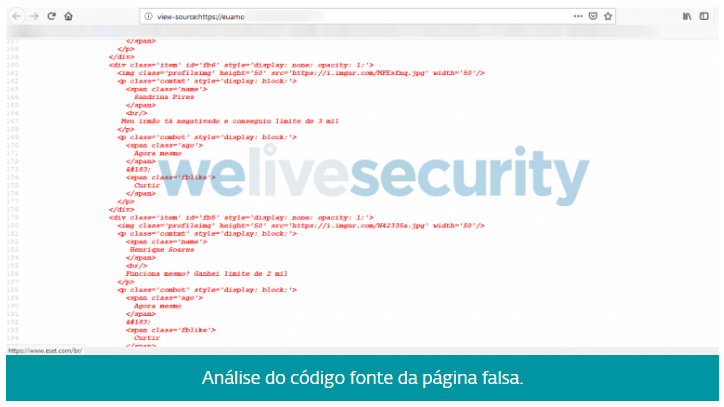

Assim como já ocorreu em diversos casos anteriores, os cibercriminosos mais uma vez estão se aproveitando da popularidade do WhatsApp para lançar mais uma campanha falsa, desta vez se fazendo passar pela empresa O Boticário.

A falsa campanha faz uso de Engenharia Social e se propaga através de um link que é enviado através do WhatsApp, com a promessa de que o usuário receberá um perfume da empresa caso siga todas as instruções. Entenda como a fraude ocorre e saiba o que fazer para estar protegido contra este tipo de ameaça.

A fraude

Quando a vítima clica no link contido na mensagem, ela é direcionada à página principal da campanha maliciosa. O site falso possui apenas frames de propaganda e não exige que nada seja digitado pelo usuário.

Logo abaixo da pergunta “Deseja receber um perfume Love Lily” há um botão denominado “EU QUERO!”. Ao clicar nesse botão as mensagens “Verificando disponibilidade…” e “Você ganhou 01 perfume love Lily!” são exibidas, assim como uma imagem de carregamento.

A mensagem indicando que o usuário ganhou o perfume aparece quase simultaneamente com a de verificação de disponibilidade, o que indica que nenhuma validação é feita para isso e o carregamento é apenas para a atualização daquela porção da página.

Analisando o código fonte da página é possível ver que uma série de comentários foram ocultados, um indício de que a página da fraude foi reaproveitada, pois em meio a sua estrutura haviam comentários referentes a uma campanha de cartões de crédito, na qual falsos usuários se diziam satisfeitos com o cartão e falavam sobre os limites de crédito disponíveis.

Após o término do carregamento, o site exibe as instruções a serem seguidas para que o perfume possa ser supostamente resgatado em uma loja da empresa. O site sugere que o link seja compartilhado no WhatsApp até que a barra de progresso seja totalmente preenchida.

Sempre que as vítimas clicam no botão “COMPARTILHAR” uma URL que possui um link de compartilhamento do WhatsApp é aberta. Logo em seguida, o app é aberto na tela de compartilhamento de mensagens.

Independente da vítima compartilhar o link ou não a barra de progresso do site malicioso avança. Quando o botão “COMPARTILHAR” é pressionado pela décima vez, a vítima é redirecionada ao site da empresa O Boticário, especificamente para uma página de solicitação de amostras grátis do perfume Love Lily.

Podemos notar que a página falsa inclui frames onde são apresentados anúncios. Portanto, constatamos que a monetização, nesse caso, não é através de subscrição em serviços ou utilização indevida de dados cadastrais, mas sim através de anúncios comuns.

Caso a vítima clique no link utilizando um computador, nenhuma ação é tomada. No entanto, o progresso também é contabilizado.

Nas redes sociais, a empresa O Boticário fala sobre a promoção falsa e alerta os usuários sobre a fraude:

Como estar protegido?

Para evitar que você se torne mais uma vítima desse tipo de golpe, que a cada dia usam temas diferentes para conseguir seus objetivos, listamos abaixo sete dicas de segurança relevantes para sua proteção:

- Proteja seus dispositivos com soluções de segurança e mantenha estes aplicativos sempre atualizados.

- Desconfie de promoções que não estejam adequadamente publicadas pela empresa que fornece o produto/serviço.

- Procure não acessar links suspeitos.

- Não cadastre dados pessoais em páginas não confiáveis.

- Evite baixar arquivos de fontes não confiáveis.

- Tenha muito cuidado ao instalar softwares ou aplicativos de fontes não oficiais.

- Não compartilhe arquivos ou links de origem duvidosa.

Desde ontem (13) que a Microsoft retomou a distribuição da Atualização de Outubro de 2018 para desktops com Windows 10. Além disso, ela liberou pequenas atualizações cumulativas para várias máquinas e servidores, liberou ainda uma nova compilação para insider do Fast Ring e de quebra liberou uma atualização cumulativa para usuários do Windows 10 Mobile.

É assim que você identificará a nova atualização para o windows 10 mobile

A Atualização Cumulativa KB4469220 para Windows 10 Mobile é para a Build 15254.541 , ou seja, não pense que seu smartphone está sendo atualizado para a Atualização de Outubro de 2018 porque não está. Esse update mais recente é exclusivo para a versão desktop do Windows 10, pois, como já sabemos, o desenvolvimento do Windows 10 Mobile (ARM32) foi freado na Fall Creators Update (1709).

Como toda atualização cumulativa, o update KB4469220 tem como foco a correção de problemas, vulnerabilidades e melhoria de desempenho.

Para garantir que o update seja instalado o mais rapidamente possível acesse as Configurações > Atualização e Segurança > Atualização do Telefone > e clique em verificar se há atualizações.

Um lembrete muito importante é que se você ainda tem um smartphone com o Windows Phone 8.1, saiba que essa versão do Windows já foi descontinuada, mas o Windows 10 Mobile ainda conta com suporte oficial até o final de 2019 (a depender do aparelho), então, recomendamos que você leia este post aqui dedicado a sanar dúvidas quanto a atualizações de aparelhos com Windows.

O Procon de São Paulo divulgou, nesta terça-feira (13), a lista dos sites que devem ser evitados pelos consumidores durante as promoções da Black Friday, que será na sexta-feira, dia 23 de novembro.

A lista inclui os sites que tiveram reclamações de consumidores registradas junto ao órgão, que foram notificados e não responderam ou não foram encontrados. O documento aponta 500 lojas virtuais, organizado por ordem alfabética pelo nome fantasia da empresa.

No Brasil é comum que as ofertas comecem a ser divulgadas na quinta-feira (22) e, algumas lojas, fazem a “Black Week”, com ofertas durante toda a semana.

É importante que o consumidor verifique a legitimidade do e-commerce, cheque o prazo do frete e a disponibilidade do produto divulgada pela loja.

É possível ver opiniões de outros consumidores da loja escolhida em sites como Reclame Aqui e Proteste.

Consumidor

De acordo com uma pesquisa do Ibope Conecta, os produtos mais procurados pelos consumidores nessa promoção são eletroeletrônicos e eletrodomésticos. O levantamento foi encomendado pelo Mercado Livre.

Ainda segundo o levantamento, 79% dos entrevistados afirmaram que pretendem aproveitar as promoções neste ano e 31% querem comprar aparelhos celulares e 11% almejam eletrodomésticos. A internet deve ser a principal forma de compra.

Durante 2018, os criminosos continuaram direcionando ataques de ransomware a grandes organizações. E por esse motivo, foi desenvolvido um white paper que explica por que o ransomware ainda é uma ameaça perigosa para as empresas, independentemente do tamanho, e o que as organizações podem fazer para reduzir a exposição e os prejuízos produzidos por esses tipos de ameaças.

O documento está enfocado em três vetores perigosos de ataques de ransomware: acesso remoto, e-mail e cadeia de suprimentos. O objetivo deste material é ajudar aos CEOs, CIOs, CISOs e gerentes de risco empresariais para que eles possam entender qual é o estado atual dos ataques de ransomware, bem como a evolução de várias áreas que também preocupam.

Grandes alvos, altas demandas

Se a sua empresa não tiver sido atingida por um ransomware recentemente, você pode chegar a supor que essa ameaça tenha recuado para os arquivos do cibercrime. As manchetes da imprensa especializada descrevem o ransomware como “até 2017” e “em declínio em relação à mineração de criptomoedas”. Em essência, esses títulos refletem o fato de que, embora as detecções de mineração de criptomoedas estejam aumentando, alguns dos indicadores mais óbvios da atividade do ransomware entrou em declínio. No entanto, isso não quer dizer que o ransomware faz parte do passado, já que ainda é uma ameaça muito séria para as organizações.

Considere o que aconteceu com a cidade de Atlanta nos EUA. Cinco departamentos do governo da cidade foram atacados por um ransomware: Sistema Penitenciário, Gerenciamento de Bacias Hidrográficas, Recursos Humanos, Parques e Planejamento Urbano. Várias funções da cidade foram afetadas pelo ataque, incluindo a capacidade de aceitar pagamento on-line para contas de água e multas de trânsito. O Wi-Fi do Aeroporto Internacional de Atlanta “Hartsfield-Jackson” foi desativado por uma semana. Embora Atlanta tenha rejeitado (corretamente) a exigência de US$ 50.000 feita pelos cibercriminosos, o impacto financeiro foi de milhões de dólares (e pode ter chegado perto dos US$ 17 milhões).

Conforme documentamos no white paper, ataques de ransomware onerosos atingiram várias outras organizações relacionadas com os setores estatal, governamental e educativo. Temos conhecimento sobre esses ataques porque as instituições desses setores geralmente geralmente tem como requisito tornar públicos os relatórios. O mesmo acontece no setor da saúde, onde as regulamentações governamentais também podem exigir a divulgação da existência de uma brecha de segurança.

E as organizações que não precisam divulgar casos de brechas de segurança? É razoável supor que uma empresa comercial que seja atingida por um ataque de ransomware direcionado tentará evitar as manchetes dos jornais a qualquer custo. E isso significa que não podemos confiar em relatórios publicados de ataques de ransomware para avaliar o alcance da ameaça. O que sabemos, por meio de conversas com as equipes de suporte, fornecedores de segurança e outros, é que o ransomware ainda é uma ameaça bastante cara, sem escassez de vítimas em todos os setores de negócios.

O fator Remote Desktop Protocol (RDP)

Outra coisa que sabemos é que alguns dos ataques de ransomware que ocorreram em 2018 contra instituições governamentais e de saúde envolvem uma família de ransomware conhecida como SamSam (detectada pelos produtos da ESET como MSIL/Filecoder.Samas). Os ataques do SamSam em 2018 têm penetrado nas organizações através da “aplicação de técnicas de força bruta nos endpoints RDP” (Departamento de Saúde e Serviços Humanos dos EUA).

Um endpoint RDP é um dispositivo, como um servidor de banco de dados, que executa o software RDP (Remote Desktop Protocol) para que o dispositivo possa ser acessado por uma rede, como a Internet. Se o acesso ao servidor for protegido apenas com um nome de usuário e senha, um invasor, tendo identificado o servidor como um alvo, tentará repetidamente adivinhá-los, geralmente com uma alta taxa de velocidade, daí o termo: ataque de força bruta. Na ausência de qualquer mecanismo para limitar o número de tentativas para entrar com dados de acessos errados, esses ataques podem ser muito eficazes e levar a um comprometimento generalizado da rede de uma organização. Para citar um caso em particular, um ataque de ransomware atingiu uma grande empresa de testes médicos como Lab Corp em julho de 2018 através de RDP e chegou a 7.000 sistemas e 350 servidores de produção em menos de uma hora.

Em 28 de outubro de 2018, o scanner Shodan indicou que mais de dois milhões e meio de sistemas na Internet estavam executando explicitamente o RDP e que mais de meio milhão desses sistemas estavam nos EUA. Para um invasor, todas essas máquinas são alvos em potencial para serem explorados. Uma vez comprometidos, esses alvos podem ser explorados ou, como o white paper detalha, seus dados de acesso podem ser vendidos em mercados ilegais, como por exemplo, no xDedic.

Resumo

As ameaças no campo da cibersegurança são acumulativas. Este fenômeno de “acumulatividade de ameaças” significa que criminosos estão tentando abusar de recursos de computação para minerar criptomoedas não quer dizer que exista uma escassez de criminosos para desenvolver e implantar técnicas de exploração RDP com o objetivo de criar um vetor de ataque lucrativo para o ransomware. Da mesma forma, capacitar a sua empresa para o uso de RDP (necessário por várias razões) não significa que o treinamento anti-phishing deva ser esquecido.

O white paper deixa claro que, junto com as ações de capacitação, as organizações precisam: políticas sólidas de segurança que sejam aplicadas de forma abrangente e controladas; a mistura certa de produtos e ferramentas de segurança, incluindo testes em sistemas de backup e recuperação; e um plano de resposta a incidentes constantemente atualizado. Mesmo com tudo isso, além de vigilância constante, ninguém esta totalmente seguro contra os ataques. No entanto, adotando essas medidas de segurança, as empresas estarão muito mais seguras.

Até que os governos em todo o mundo não consigam acordos globais, a luta contra o cibercrime não só continuará, como também se expandirá, junto com os benefícios que a sociedade obtém por parte das novas tecnologias. Espero que, ao explicar por que o ransomware ainda é uma séria ameaça à sua empresa e o que pode ser feito para preveni-lo, este white paper possa ajudar a garantir esses benefícios a tempo de minimizar os prejuízos causados ??pelas ameaças.