Desconfie se um e-mail inesperado dos Correios chegar para você. Um malware que funciona em computadores que utilizam o português como língua está sendo distribuído por mensagens falsas dos Correios, que notificam as pessoas de uma tentativa de entrega malsucedida. Trata-se de uma tentativa de phishing, golpe em que o usuário é enganado por uma mensagem como a desse caso, que resulta na instalação de um arquivo malicioso no PC.

Se o usuário clicar nos links indicados pelo falso e-mail dos Correios, uma janela do navegador abrirá sugerindo o download de um arquivo do tipo ZIP. Se ele não for aberto, você ainda estará a salvo. Caso contrário, uma reação em cadeia será iniciada automaticamente, infectando o computador.

Pesquisadores da Trend Micro, empresa especializada em segurança cibernética, descobriram o malware e revelaram que mais de 450 empresas receberam esse ataque, que já afetou milhares de computadores. Eles apontaram que os criminosos utilizam componentes legítimos do Windows, o que dificulta o combate depois que o arquivo baixado for aberto.

A sugestão dada pela empresa para evitar cair em um golpe desses é, principalmente, ter atenção com os emails recebidos. A começar pela identidade e o endereço de e-mail, é possível notar anormalidades. Um endereço composto por uma série de números é um indicador de spam ou phishing, por exemplo.

Erros de português também são um indicador de golpe, especialmente se o e-mail em questão é de uma empresa como os Correios. O último conselho da Trend Micro é evitar clicar em links ou baixar arquivos, principalmente se o nome do link, ou o anexo que vier com ele, tiverem um nome ou endereço genérico.

Os criadores de malware continuam testando a atenção dos usuários do Android, infiltrando trojans bancários para dispositivos móveis na loja Google Play. Recentemente, analisamos um conjunto de 29 trojans sigilosos deste tipo que foram encontrados na loja oficial do Android de agosto até o início de outubro de 2018. As ameaças estavam disfarçados como complementos de reforço e limpeza, gerenciadores de bateria e até mesmo aplicativos com temas do horóscopo.

Ao contrário dos aplicativos maliciosos cada vez mais predominantes, que se baseiam apenas na representação de instituições financeiras legítimas e na exibição de telas de login falsas, esses aplicativos pertencem à categoria de sofisticados malwares bancários para celular com funcionalidades complexas e um foco pesado no sigilo.

Esses trojans remotamente controlados são capazes de afetar de forma dinâmica todos os aplicativos encontrados no dispositivo da vítima através de formulários de phishing personalizados. Além disso, eles podem interceptar e redirecionar mensagens de texto para burlar a autenticação de dois fatores baseada em SMS, interceptar registro de chamadas e baixar e instalar outros aplicativos nos dispositivos comprometidos. Esses aplicativos maliciosos foram publicados com diferentes nomes de desenvolvedores, mas semelhanças de código e um servidor C&C compartilhado sugerem que os aplicativos são o trabalho de um único cibercriminoso ou grupo.

Figura 1 – Exemplos de trojans bancários descobertos no Google Play.

Os 29 aplicativos maliciosos foram removidos da loja oficial do Android depois que os pesquisadores da ESET notificaram o Google sobre sua natureza maliciosa. No entanto, antes de serem retirados da loja, os aplicativos foram instalados por quase 30.000 usuários no total.

Como esses trojans bancários funcionam?

Depois de serem executados, os aplicativos exibem um erro alegando que foram removidos devido à incompatibilidade com o dispositivo da vítima e, em seguida, passam a se esconder da vista do usuário. No entanto, em alguns casos, também oferecem a funcionalidade prometida, como a exibição do horóscopo.

Figura 2 – Uma falsa mensagem de erro é exibida por um desses trojans após ser executado.

Independentemente de qual das atividades anteriormente menciosadas desenvolve cada um desses aplicativos, a principal funcionalidade maliciosa está escondida em um payload criptografado localizado nos assets de cada aplicativo. Este payload é codificada em base64 e, em seguida, criptografados em RC4 usando uma chave hardcodeada. O primeiro estágio da atividade do malware é um dropper que inicialmente verifica a presença de um emulador ou de um sandbox. Se essas verificações falharem, ele descriptografa e libera um loader e um payload que contém o atual malware bancário. Alguns dos aplicativos que analisamos continham mais de um estágio desses payloads criptografadas.

Figura 3 – Funcionalidade para detectar um emulador do Android.

A funcionalidade do payload final é se passar por aplicativos bancários instalados no dispositivo da vítima, interceptar e enviar mensagens SMS, e fazer o download e instalar aplicativos adicionais escolhidos pelo operador. A característica mais importante é que o malware pode se passar por qualquer aplicativo instalado em um dispositivo comprometido. Isso é possível através da obtenção do código HTML dos aplicativos instalados no dispositivo e usando esse código para sobrepor aplicativos legítimos com formulários falsos assim que os aplicativos legítimos são executados, dando pouca chance à vítima de perceber que algo está errado.

Como estar protegido deste tipo de malware?

Felizmente, esse tipo de trojan bancário (a lista completa pode ser encontrada na seção IoCs) não emprega truques avançados para garantir sua persistência nos dispositivos afetados. Portanto, se você suspeitar que instalou algum desses aplicativos, poderá simplesmente desinstalá-los em Configurações> Gerenciador de aplicativos/Apps.

Também aconselhamos que você verifique sua conta bancária em busca de transações suspeitas e considere alterar sua senha home banking ou o código PIN.

Para evitar ser vítima de malware bancário, recomendamos que você:

- Baixe apenas aplicativos do Google Play. Isso não garante que o aplicativo não seja malicioso, mas apps como esses são muito mais comuns em lojas de aplicativos de terceiros, onde raramente são removidos depois de descobertos, diferentemente do Google Play.

- Certifique-se de verificar o número de downloads, classificações de aplicativos e o conteúdo de comentários antes de fazer o download dos apps do Google Play.

- Esteja atento as permissões que são concedidas para os aplicativos que você instala.

- Mantenha seu dispositivo Android atualizado e use uma solução confiável de segurança para dispositivos móveis. Os produtos da ESET detectam e bloqueiam essa ameaça como Android/TrojanDropper.Agent.CIQ.

Indicadores de Comprometimento (IoCs)

| App name | Package name | Hash | Installs |

|---|---|---|---|

| Power Manager | com.puredevlab.powermanager | 7C13ADEFC2CABD85AD8F486C3CBDB6379811A097 | 10+ |

| Astro Plus | com.astro.plus | 24D2ED751A33BD965A01FA87D7A187D14D0B0849 | 0+ |

| Master Cleaner – CPU Booster | bnb.massclean.boost | 101DA4333A26BC6D9DFEF6605E5D8D10206C0EB4 | 5,000+ |

| Master Clean – Power Booster | mc.boostpower.lf | E5DC8D4664167D61E5B4D83597965253A8B4CB3B | 100+ |

| Super Boost Cleaner | cpu.cleanpti.clo | 33D59A70363857A0CE6857D201B764EF3E8194DD | 500+ |

| Super Fast Cleaner | super.dupclean.com | E125AC53050CAFA5A930B210C8168EA9ED0FD6F1 | 500+ |

| Daily Horoscope For All Zodiac Signs | ui.astrohoro.t2018 | C3C45A7B3D3D2CB73A40C25BD4E83C9DA14F2DEA | 100 + |

| Daily Horoscope Free – Horoscope Compatibility | com.horochart.uk | CD5817AB3C2E4AE6A18F239BDD51E0CC9D7F6E25 | 500+ |

| Phone Booster – Clean Master | ghl.phoneboost.com | 9834B40401D76473D496E73884947D8A9F1920B3 | 1,000+ |

| Speed Cleaner – CPU Cooler | speeeed.cool.fh | 7626646C5C6D2C94B9D541BD5A0F320421903277 | 100+ |

| Ultra Phone Booster | ult.boostphone.pb | 6156081484663085B4FC5DEAEBF7DA079DD655C3 | 1,000+ |

| Free Daily Horoscope 2019 | fr.dayy.horos | 4E7F12F07D052E7D1EFD21CD323D8BAD9A79933B | 50+ |

| Free Daily Horoscope Plus – Astrology Online | com.dailyhoroscope.free | c0be22c44e5540322e0ffbf3a6fe18ce0968d3b5 | 1,000+ |

| Phone Power Booster | pwr.boost.pro | FCB8E568145AF2B6D8D29C0484417E51DD25717F | 1,000+ |

| Ultra Cleaner – Power Boost | ua.cleanpower.boost | CB37C8C44750874BA61F6F95E7A7C29073CB51DC | 50+ |

| Master Cleaner – CPU Booster | bnm.massclean.boost | 63E1C18D87F41ABF9956FC035D29D3C2890453EE | 5,000+ |

| Daily Horoscope – Astrological Forecast | gmd.horobest.ty | 90f41c64b3ab3f3b43e9d14b52f13143afb643da | 1,000+ |

| Speed Cleaner – CPU Cooler | speeeed.cool.gh | 56be07b21c9992a45c3b44b2e8a26b928e8238e2 | 0+ |

| Horoscope 2018 | com.horo2018i.up | c8dc0e94f38556cd83ca6a693fa5b6d7ae3957f7 | 1,000+ |

| Meu Horóscopo | my.horoscop.br | 92808ca526f8e655d8fa8716ab476be4041cd505 | 1,000+ |

| Master Clean – Power Booster | mc.boostpower.cf | ab88a93b0e919e5e07cf867f4165f78aa77dc403 | 50+ |

| Boost Your Phone | boost.your.phone | 5577c9131f026d549a38e3ce48c04a323475927e | 1,000+ |

| Phone Cleaner – Booster, Optimizer | phone.boost.glh | 988AB351549FEB2C1C664A29B021E98E3695A18A | 1,000+ |

| Clean Master Pro Booster 2018 | pro.cleanermaster.iz | b9d32241d169dfd4ca5674dffa357796b200bc2f | 10+ |

| Clean Master – Booster Pro | bl.masterbooster.pro | bcb9ef41fea8878eb10f4189dd55bfe1d03a64b3 | 5,000+ |

| BoostFX. Android cleaner | fx.acleaner.e2018 | 99bff493d201d42534eec9996fd0819a | 50+ |

| Daily Horoscope | day.horocom.ww | 971a0cf208f99c259966b20aa10380c1 | 1,000+ |

| Daily Horoscope | com.dayhoroscope.en | 25e95b32832a491108835b382c4f14aa | 1,000+ |

| Personal Horoscope | horo.glue.zodnow | 0dcaf426bbc3b484aa4004f5c8e48a19 | 1,000+ |

Com o aumento da dependência tecnológica e conectividade das pessoas e empresas, o número de ataques e ameaças cibernéticas cresceu. Só nas últimas semanas cerca de 30 milhões de usuários do Facebook tiveram suas contas expostas a hackers – fazendo o número de contas afetadas em um ano na plataforma chegar a 140 milhões. Em paralelo, o Google anunciou que está encerrando o serviço Google+ após vazamento de informações de meio milhão de usuários.

Para minimamente reverter o cenário, os usuários estão se informando mais e buscando por ferramentas para proteger seu ciberespaço. Para ajudar, o CEO da Apura Cybersecurity Intelligence, Sandro Süffert, separou oito dicas básicas que os usuários podem fazer em casa para aumentar sua proteção online:

1. Utilize senhas diferentes em serviços diferentes. Uma senha grande, como por exemplo “gostoDEpizz4!”, é fácil de lembrar e melhor que uma senha curta e difícil de lembrar, como “i2kqwx”.

2. Busque um aplicativo para armazenar as senhas de acesso a todos os serviços. Duas boas opções são o KeePass e o LastPass.

3. Possua um duplo fator de autenticação para acesso aos e-mails e outros serviços críticos, minimamente uma confirmação via SMS. A necessidade é alta, tendo em vista que hoje o e-mail é utilizado para resgatar a senha da maioria dos serviços.

4. Não salve o usuário e senha no navegador para os serviços mais críticos, como Internet Banking e e-mails.

5. Utilize um navegador mais seguro, como o Chrome, e extensões de segurança como minerBlock e NoScript.

6. Não deixe crianças e adolescentes navegarem no computador usado para acesso a sistemas empresariais (Webmail, VPN, Intranet, etc). O computador e o sistema da empresa podem ser expostos a malwares com essa ação.

7. Utilize um antivírus que também detecte acesso a páginas fraudulentas

8. Certifique-se que o seu roteador doméstico está atualizado, com correção das últimas vulnerabilidades conhecidas, e não possui senhas padrão. Serviços interessantes para testar isto online é o Shields Up e o Router Checker.

O que é uma nuvem pública?

As nuvens públicas são a maneira mais comum de implantar a computação em nuvem. Os recursos de nuvem (como servidores e armazenamento) pertencem a um provedor de serviço de nuvem terceirizado, são operados por ele e entregues pela Internet. O Microsoft Azure é um exemplo de nuvem pública. Com uma nuvem pública, todo o hardware, software e outras infraestruturas de suporte são de propriedade e gerenciadas pelo provedor de nuvem. Em uma nuvem pública, você compartilha os mesmos dispositivos de hardware, de armazenamento e de rede com outras organizações ou “locatários” da nuvem. Você acessa serviços e gerencia sua conta usando um navegador da Web. As implantações de nuvem pública geralmente são usadas para fornecer e-mail baseado na Web, aplicativos de escritório online, armazenamento e ambientes de desenvolvimento e teste.

Vantagens das nuvens públicas:

- Redução de custos – não há necessidade de comprar hardware ou software e você paga somente pelos serviços que usa.

- Sem manutenção – seu provedor de serviços fornece a manutenção.

- Escalabilidade quase ilimitada – recursos sob demanda estão disponíveis para atender às suas necessidades de negócios.

- Alta confiabilidade – uma ampla rede de servidores assegura contra falhas.

O que é nuvem privada?

Uma nuvem privada consiste em recursos de computação usados exclusivamente por uma única empresa ou organização. A nuvem privada pode estar localizada fisicamente no datacenter local da sua organização ou pode ser hospedada por um provedor de serviços terceirizado. Mas em uma nuvem privada, os serviços e a infraestrutura são sempre mantidos na rede privada e o hardware e o software são dedicados unicamente à sua organização. Dessa forma, com a nuvem privada é mais fácil para que a organização personalize seus recursos a fim de atender a requisitos de TI específicos. As nuvens privadas geralmente são usadas por órgãos governamentais, instituições financeiras e outras organizações de grande porte com operações críticas para os negócios, que buscam melhorar o controle sobre seu ambiente.

Vantagens das nuvens privadas:

- Maior flexibilidade – sua organização pode personalizar seu ambiente de nuvem para atender a necessidades de negócios específicas.

- Segurança aprimorada – os recursos não são compartilhados com outros usuários, portanto, é possível um nível maior de controle e segurança.

- Alta escalabilidade – as nuvens privadas também proporcionam a escalabilidade e a eficiência de uma nuvem pública.

O que é uma nuvem híbrida?

Geralmente chamadas de “o melhor dos dois mundos”, as nuvens híbridas combinam a infraestrutura local, ou seja, as nuvens privadas, com as nuvens públicas, permitindo que as organizações aproveitem as vantagens de ambas as opções. Em uma nuvem híbrida, dados e aplicativos podem ser movidos entre as nuvens públicas e privadas, o que oferece maior flexibilidade e mais opções de implantação. Por exemplo, você pode usar a nuvem pública para necessidades de volume grande e segurança mais baixa, como email baseado na Web, e a nuvem privada (ou outra infraestrutura local) para operações confidenciais críticas, como relatórios financeiros. Em uma nuvem híbrida, o “cloud bursting” também é uma opção. “Cloud bursting” ocorre quando um aplicativo ou recurso é executado na nuvem privada até que haja um pico de demanda (por exemplo, um evento sazonal como compras online ou envio de impostos) e, nesse ponto, a organização pode “estourar” para a nuvem pública para fazer uso de recursos de computação adicionais.

Vantagens das nuvens híbridas:

- Controle – sua organização pode manter uma infraestrutura privada para ativos confidenciais.

- Flexibilidade – você poderá usufruir de recursos adicionais na nuvem pública sempre que precisar deles.

- Custo-benefício – com a capacidade de escalar para a nuvem pública, você paga por potência de computação adicional somente quando necessário.

- Facilidade – a transição para a nuvem não precisa ser turbulenta porque você pode migrar gradualmente, passando as cargas de trabalho ao longo do tempo.

Como você pode ver, a nuvem oferece várias opções de implantações que são adequadas às necessidades de cada organização.

A nova atualização do Chrome pode fazer com que vários sites deixem de funcionar. Isso acontece porque, na próxima versão, o browser deixará de reconhecer vários certificados HTTPS de grandes provedores por causa de problemas de segurança que tais provedores enfrentaram no passado recente.

A partir do lançamento da versão Chrome 70, que deverá acontecer no dia 16 de outubro, o browser não vai mais reconhecer qualquer certificado expedido pela Symantec antes de junho de 2016, o que incluirá também certificados de marcas como Thawte, VeriSign, Equifax, GeoTrust e RapidSSL. Já faz mais de um ano que a Google anunciou essa mudança esperada para a versão 70 do Chrome, mas mesmo assim muitos sites ainda não se adequaram à medida.

Numa lista contendo um milhão dos maiores sites da internet, mais de 1.100 deles ainda não possuem um certificado de segurança compatível com a próxima atualização do Chrome, e inclui sites como o do Banco Federal da Índia, da Prefeitura de Tel-Aviv, da Penn State Federal (órgão responsável por empréstimos estudantis) e do SSRN (Social Science Research Network, um dos maiores bancos de dados de trabalhos acadêmicos do mundo).

Esses certificados HTTPS são importantes para garantir a confiabilidade de um site, já que são eles que garantem que ninguém — nem mesmo o seu provedor de internet — consiga interceptar os dados trocados entre seu aparelho e o website/aplicativo que está sendo acessado. Além disso, são esses certificados também que garantem que o código-fonte da página se mantém íntegro, e não foi alterado por nenhum tipo de software malicioso.

Esses certificados são emitidos por empresas que precisam seguir uma série de regras e procedimentos para torná-los válidos, e qualquer problema neles pode fazer com que se perca a credibilidade em todos os certificados emitidos. E foi justamente isso que aconteceu para que o Chrome resolvesse abandonar os certificados Symantec, pois descobriu-se que a empresa permitia que organizações não-confiáveis emitisse certificados em seu nome mesmo sem atender a todas as regulações necessárias.

Isso quer dizer que, assim que a nova versão do Chrome for lançada, os sites que utilizam esses certificados não mais receberão a alcunha de sites seguros, e todos os usuários que os acessarem receberão uma notificação de que não devem informar informações pessoais nele por risco de que esses dados podem ser roubados — o que é um enorme problema para sites que exigem informações pessoais do usuário para funcionar, como, por exemplo, sites de bancos.

O Google, da Alphabet, informou nesta segunda-feira (8) que até 500 mil contas de usuários do Google+ foram afetadas por um erro que pode ter exposto seus dados para desenvolvedores externos durante quase três anos. A empresa também decidiu fechar a rede social.

O Google optou por não divulgar o problema em parte devido a temores de escrutínio regulatório, noticiou mais cedo o “Wall Street Journal”, citando fontes não identificadas e documentos internos.

Uma falha de software no site social deu aos desenvolvedores externos possível acesso a dados do perfil privado do Google+ entre 2015 e março de 2018, quando investigadores internos descobriram e corrigiram o problema, disse a reportagem.

As ações da Alphabet caíram 1,6% às 15:06 (horário de Brasília).

Os dados afetados são limitados a campos estáticos e opcionais do perfil do Google+, incluindo, segundo o Google:

- nome;

- endereço de email;

- ocupação;

- sexo;

- idade.

“Não encontramos nenhuma evidência de que algum desenvolvedor tenha conhecimento desse bug ou se abusava da API, e não encontramos nenhuma evidência de que qualquer dado do perfil tenha sido mal utilizado”, disse o Google.

Em memorando, a equipe jurídica e de políticas do Google alertava altos executivos que divulgar o incidente provavelmente acionaria “interesse regulatório imediato”. Disse ainda que motivaria comparações com o vazamento de informações do Facebook para a empresa de dados Cambridge Analytica, informou a reportagem do “Wall Street Journal”.

Alegações do uso indevido de dados por 87 milhões de usuários do Facebook pela Cambridge Analytica, contratada pela campanha eleitoral do presidente Donald Trump em 2016, prejudicaram as ações da maior rede social do mundo e motivaram múltiplas investigações oficiais nos Estados Unidos e na Europa.

O presidente-executivo do Google, Sundar Pichai, só foi informado sobre o plano de não notificar os usuários depois de um comitê interno chegar a essa decisão, de acordo com o “WSJ”.

Ao ponderar a divulgação do incidente, a empresa considerou “se poderia identificar com precisão os usuários para informar, se havia alguma evidência de uso indevido e se havia alguma ação que um desenvolvedor ou usuário pudesse receber em resposta”, disse um porta-voz do Google ao WSJ. “Nenhum desses parâmetros foram atendidos aqui.”

Proteger os dados críticos de uma organização é uma tarefa cara, com os orçamentos de segurança continuamente sendo reduzidos para mitigar o cenário de ameaças em constante expansão.

Ransomware é, sem dúvida, um dos ciberataques mais incapacitantes, pegando vítimas inconscientes e causando consequências no longo prazo para as empresas que se infectam. Embora esse tipo de ataque tenha começado a se estabilizar, não é hora de ficar complacente com sua estratégia de segurança.

Eles ainda estão acontecendo e só porque uma organização pode não ser segmentada individualmente, se não corrigi-lo adequadamente, há uma chance de se tornar vítima de um ataque mais amplo, projetado para se infiltrar em qualquer sistema que tenha sido deixado vulnerável.

Entenda algumas das etapas que os profissionais de segurança aconselham que sejam feitas no caso de um ataque de ransomware, além de coisas que devem ser evitadas:

Rastrear o ataque

A maneira mais comum pela qual o ransomware entra em um sistema é por meio de um link malicioso ou anexo de email. Se tiver sorte, o malware afetará apenas a máquina em que foi aberto. No entanto, se não for possível corrigir toda a sua rede, todo o sistema será infectado.

Primeiro, é preciso localizar a máquina que foi inicialmente infectada e descobrir se eles abriram e-mails suspeitos ou se notaram alguma atividade irregular em sua máquina. Quanto mais cedo encontrar a fonte, mais rápido poderá agir. Ataques de ransomware tendem a ter um limite de tempo antes que os arquivos sejam apagados.

Desconectar o sistema

Uma vez que ele tenha inicialmente se infiltrado em uma máquina, o ransomware se espalha pela conexão de rede, o que significa que, quanto mais cedo remover a máquina infectada da rede do escritório, menor a probabilidade de outras máquinas serem infectadas.

Ao notificar os funcionários sobre a necessidade de desconectar dispositivos da rede, é importante entrar em contato, também, com os funcionários remotos. Só porque alguém não está fisicamente no escritório, se eles estão conectados à rede, eles ainda podem ser vítimas do ataque.

No mundo perfeito, a equipe de segurança ou equivalente já deve ter um plano para situações como essa, então pode ser o caso de passar para eles e permitir que eles minimizem os danos da melhor maneira possível. No caso de um plano não existir, uma reunião deve ser realizada para descrever o que precisa acontecer a seguir. É importante que todos saibam exatamente o que se espera deles.

Notificar a equipe de segurança de TI ou helpdesk

Não é incomum que organizações maiores tenham uma equipe de segurança de TI e até mesmo um diretor de segurança da informação dedicado que será o responsável por executar seu plano de ação e lidar com o protocolo após um ataque.

No entanto, para algumas empresas menores, as restrições orçamentárias geralmente significam que ter esses especialistas em casa não é viável. Nesse caso, é importante que o CIO seja totalmente informado sobre todos os problemas de segurança e possa assumir os reinados no caso de uma crise.

Também é útil mapear uma linha do tempo da violação. Isso deve ajudar em futuros ataques e ajudá-lo a conhecer seus sistemas de segurança atuais. Muitas vezes, os ataques cibernéticos deixam pistas nos metadados, portanto, uma pesquisa completa será necessária na maioria dos casos.

Notificar as autoridades

Se a empresa lida com dados que pertencem aos cidadãos dentro da União Europeia, o GDPR agora exige que a empresa informe a OIC dentro de 72 horas após a ocorrência de uma violação. Não fazer isso significa que a organização não está em conformidade com a legislação e com possíveis multas de 4% do faturamento global anual ou 20 milhões de euros.

Informar todos os funcionários e clientes

A transparência é fundamental em situações como essa. Quando se trata de ataques cibernéticos, o elo mais fraco normalmente são funcionários e, apesar dos melhores esforços, todos podem facilmente cometer erros que podem comprometer os dados da empresa.

Em vez de apontar os dedos, informe a equipe de que houve uma violação, o que isso significa e qual ação está sendo planejada. Também é necessário informar sobre qualquer tempo de inatividade esperado do sistema que afetará seu trabalho.

Também é importante antecipar os clientes que podem ter seus dados comprometidos em um ataque de ransomware.

Atualizar todos os sistemas de segurança

Corrigir, atualizar, investir e repetir. Depois que o incidente terminar, é necessário realizar uma auditoria de segurança total e atualizar todos os sistemas.

O que definitivamente não deve ser feito

Pânico

Se o pior acontecer e a empresa não tiver uma estratégia, é importante que tentar não entrar em pânico. As decisões improvisadas não ajudarão a situação, se precisar de ajuda, peça. Qualquer desordem óbvia poderia potencialmente ser explorada por criminosos virtuais, deixando-o vulnerável a novos ataques.

Pagar o resgate

Os ataques de ransomware tiveram um aumento significativo há alguns anos, porque os criminosos perceberam que podem ganhar uma quantidade relativamente grande de dinheiro por um pequeno custo inicial.

O mais alarmante é que a pesquisa mostrou que um terço das empresas admite que, na verdade, é mais econômico pagar apenas o resgate de cada vez do que investir em um sistema de segurança adequado.

Infelizmente, isso criou um círculo vicioso em que as empresas continuam a pagar o resgate, o que significa que o ransomware continuará a ser uma tática popular de ganhar dinheiro, servindo apenas para perpetuar o problema.

Geralmente, os especialistas em cibercrime e as autoridades desaconselham o pagamento do resgate por muitas razões. Em primeiro lugar, só porque o resgate foi pago, isso não significa que receberá uma chave de criptografia para desbloquear seus dados. Em segundo lugar, isso poderia encorajar os hackers a solicitar quantias maiores de dinheiro de futuras vítimas.

1 – Abra o cPanel acesse com usuário e senha

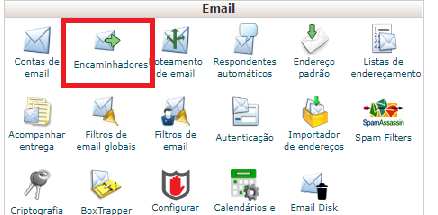

2 – Com o cPanel aberto vá até a aba E-mail e clique em Encaminhadores.

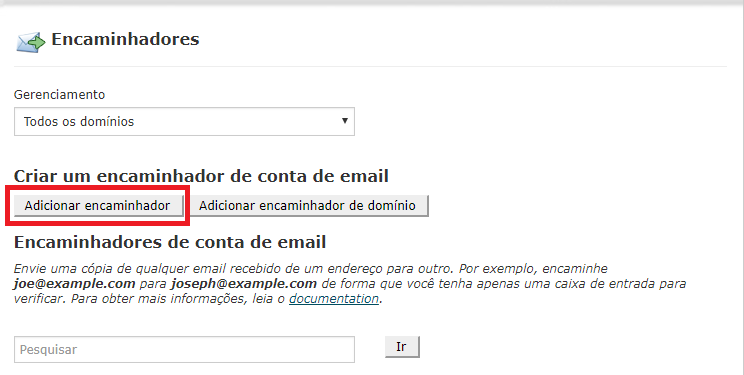

3 – Em Encaminhadores, clique em Adicionar encaminhador.

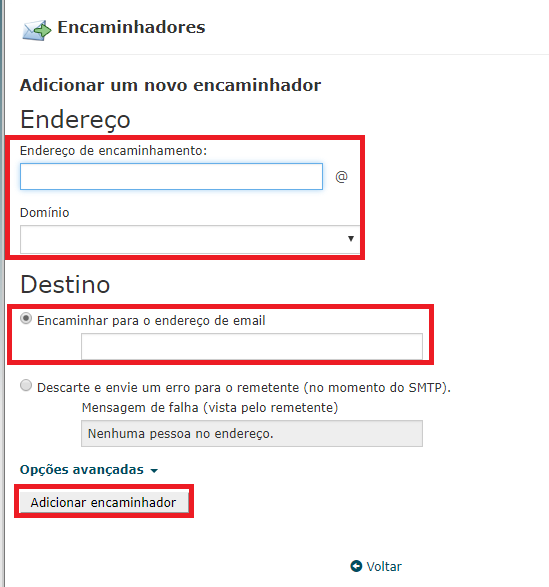

4 – Agora para criar a migração em Endereço clique na barra endereço de encaminhamento e digite o e-mail onde o filtro será criado, o domínio já estará com o nome do cliente

5 – Em Destino digite o e-mail para o qual o redirecionamento será realizado

6 – Para finalizar clique em Adicionar encaminhador.

Como você provavelmente já sabe, um dos bens mais importantes para as empresas é a informação. Ela é o motor que faz com que a companhia cresça e pode ser também o principal meio pelo qual uma empresa ganha dinheiro. Sendo assim, os cibercriminosos buscam comprometer a informação das empresas por meio de ataques, invasões em massa, até campanhas de ransomware que se renovam a cada semana.

Com o objetivo de proteger os dados corporativos de clientes, fornecedores de softwares de segurança e até cidadãos, implementam cada vez mais medidas de segurança para assegurar a informação. Obviamente, não é algo fácil de se realizar, e muitas vezes o principal problema é que é difícil de saber por onde começar: relevar as políticas de segurança, classificar a informação, educar os usuários, adquirir tecnologias, e essas são apenas algumas das ações.

Um bom ponto de partida seria se basear em alguma norma ou ainda alguma lei de proteção de dados pessoais. Hoje em dia, quase todos os países da América Latina possuem alguma lei de proteção de dados, ou ainda, está trabalhando para implementar uma. De modo geral, todas essas leis possuem os mesmos princípios e se baseiam em três aspectos fundamentais: garantir a confidencialidade, integridade e a disponibilidade dos dados armazenados. Dependendo do país, o que pode mudar é a penalidade que será aplicada caso algum incidente ou descumprimento em relação aos requisitos da lei. Elas podem ser desde multas financeiras, até condenações de prisão por parte do responsável da segurança dos dados, passando pela revogação de permissões para exercer alguma atividade específica.

Ainda com base nesses três pilares, muitas dessas leis não indicam especificamente como se deve garantir a confidencialidade, integridade ou a disponibilidade dos dados. Por isso, para ajudar a compreender melhor como cumprir com esses aspectos, nós da ESET temos algumas recomendações.

Como manter a confidencialidade dos dados?

Hoje em dia existem vários fatores que podem comprometer a confidencialidade. Mesmo existindo diversos tipos de ataques, todos possuem algo em comum: começa com um algum tipo de código malicioso, por isso é essencial contar com uma solução de segurança antimalware, que não detecte apenas códigos maliciosos de maneira tradicional, mas sim que também utilize tecnologias específicas para cada tipo de ameaça, seja ela conhecida ou desconhecida. As soluções da ESET contam com múltiplas tecnologias de detecção que nos permitem oferecer a máxima proteção para nossos clientes.

Outro método é através da ferramenta de DLP ou Data Loss Prevention, a qual permite não só monitorar o que se faz com a informação e detectar um possível vazamento de dados, mas também aplicar políticas de segurança para definir como a informação pode e deve ser tratada.

Como garantir a integridade dos dados?

Integridade é ter certeza de que a informação não foi e nem será modificada por terceiros sem autorização, por exemplo, alguém mudar os resultados de um exame médico. Para garantir a integridade dos dados, é possível implementar soluções de controle de acesso, não só para saber quem modificou determinada informação, mas também para garantir que a pessoa que acessou é realmente quem ela disse ser. Muitas vezes os administradores de sistemas somente conseguem ver um nome de usuário em um log, mas não têm certeza de quem está por trás de tal login.

Como garantir a disponibilidade dos dados?

Para assegurar a disponibilidade dos dados é possível implementar soluções de backup e recuperação, que permitem não só realizar cópias de segurança, mas também recuperar a informação de maneira rápida e efetiva. É ideal contar com ferramentas que permitem definir quando, como e onde se devem armazenar essas cópias e também por quanto tempo devem ser armazenadas.

Essas são só algumas formas em que podemos implementar medidas de segurança e na ESET contamos com ferramentas para cada um desses pilares, vistos como essenciais para proteger a informação.