Disaster Recovery

Entenda um pouco mais sobre Disaster Recovery e proteja a sua empresa. As informações de uma empresa são ativos valiosos que precisam ser preservados. Entretanto, toda organização está sujeita a desastres, desde fenômenos naturais até ataques terroristas que podem comprometer todo o seu funcionamento.

Por isso, a tecnologia da informação conta com estratégias para garantir a segurança dos dados empresariais. Para evitar prejuízos financeiros e assegurar a continuidade das operações da empresa, você pode contar com soluções de Disaster Recovery.

Neste post vamos explicar um pouco mais sobre esse conceito, quais são as ameaças, como é a aplicação do plano e como a computação em nuvem pode ajudar. Boa leitura!

O que é Disaster Recovery?

O Disaster Recovery, ou recuperação de desastres, é um conjunto de políticas e práticas que permitem a recuperação da infraestrutura de TI e sistemas vitais de uma empresa para permitir a continuidade desta, mesmo após desastres naturais ou causados pelo homem. Essa recuperação restaura o estado original das informações e serviços.

Elaborar um plano de recuperação de desastres consiste em definir, implementar e testar estratégias de continuidade dos serviços, considerando cenários críticos e riscos. Os diversos recursos de uma organização devem ser considerados para este plano, como pessoas, infraestrutura, sistemas, serviços, entre outros.

Quais são as ameaças?

Para garantir a continuidade das operações organizacionais, é necessário ter consciência dos desastres em potencial a qual ela está sujeita. Pode se tratar de pequenas ameaças até catástrofes de maiores proporções. Aqui vamos citar algumas delas:

- falhas nos programas devido a vírus;

- queda de energia;

- incêndios;

- inundações;

- crimes cibernéticos;

- roubo de dados confidenciais;

- vandalismo;

- fraudes.

Os impactos vão desde paradas nas atividades, o que resulta em produtividade baixa, até rombos financeiros estimados em perdas de bilhões de reais.

Por estes motivos, contar com um Disaster Recovery Plan é essencial, não só quando se trata de questões financeiras, mas também aspectos relacionados à proteção da integridade das pessoas e do patrimônio da organização.

Qual o objetivo da Disaster Recovery?

O principal objetivo em elaborar um plano de recuperação de desastres é proteger as informações e sistemas da empresa contra qualquer incidente que possa causar indisponibilidade das operações.

O Disaster Recovery evita os impactos negativos que ameaçam a integridade de um negócio. Esse planejamento busca garantir o funcionamento e a recuperação da estabilidade organizacional após a ocorrência de algum problema.

O Disaster Recovery procura retomar os serviços, ao menor custo e com os menores impactos possíveis, em um intervalo de tempo aceitável para a empresa.

Considerando a criticidade das informações, existem soluções para proteger esses dados, sendo a computação em nuvem (cloud computing) a mais procurada.

O que a cloud computing proporciona?

A maioria das empresas bem-sucedidas já utiliza a computação em nuvem para garantir a segurança de suas informações críticas. Essa estratégia tem sido bem aceita devido a sua flexibilidade, confiabilidade e otimização de custo.

Para realizar a recuperação de desastres, você pode contar com soluções estratégicas já reconhecidas pelo mercado, como o Azure e a Amazon Web Services (AWS).

Essas soluções possuem arquiteturas empresariais especializadas e que são implementadas na nuvem de acordo com a demanda e o porte da empresa.

Neste post, você percebeu que quando se trata da segurança da infraestrutura de TI da sua empresa, é preciso pensar em estratégias preventivas de recuperação de desastres. Para começar a proteger a sua empresa agora mesmo, conte com a competência do time da CITIS. Estamos prontos para arquitetar e implementar o plano de contingência mais adequado para a TI do seu negócio.

Se você gostou deste conteúdo, então conheça a nossas soluções! A CITIS entrega a solução da Microsoft Azure e Amazon Web Services para oferecer solução segura, privada e de alto desempenho, para empresas de diferentes nichos e tamanho.

Por: Welber Amaro

Disponível em: https://www.linkedin.com/pulse/disaster-recovery-entenda-um-pouco-mais-e-proteja-sua-welber-amaro/?published=t

Status do Aws

Verifique a disponibilidade dos serviços Aws, em tempo real.

Status do Azure

Verifique a disponibilidade dos serviços Azure, em tempo real

Compartilhe o vídeo com os usuários de sua empresa, principais alvos pela falta de maldade e conhecimento.

Fiquem atentos!

Veja também: Tutorial Box Trapper

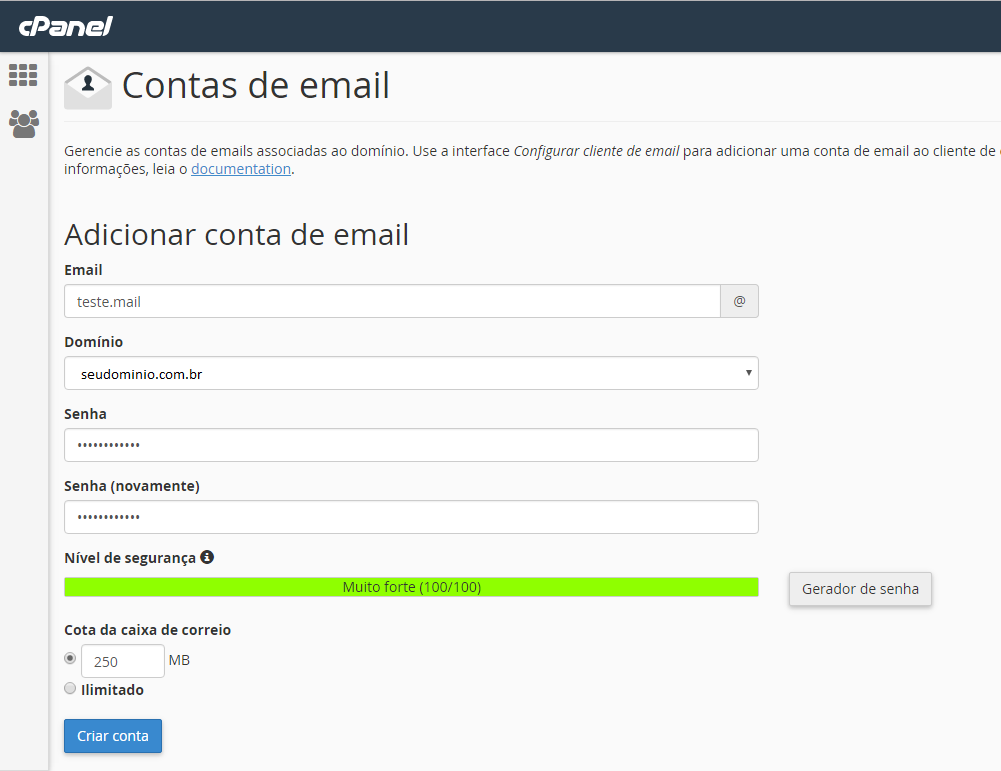

Criar contas de e-mail é simples e rápido, confira o passo a passo abaixo.

1 – Efetue login em seu painel de controle, localize o me

nu e-mail e em seguida clique em “Contas de e-mail“.

2 – Preencha os seguintes campos:

E-mail -> nome do e-mail que desejá criar

Domínio -> Selecione o domínio a qual o e-mail pertencerá

Senha -> Insira uma senha, ou se desejar gere uma senha automaticamente clicando no botão ao lado “Gerador de senha“. Confirme a mesma embaixo.

Cota da caixa de correio -> Adeque um espaço para sua conta de e-mail dependendo das necessidades de memória da mesma.

3 – Agora basta clicar em “Criar Conta“, e sua conta de e-mail estará criada.

A campanha explorava vulnerabilidades nos roteadores D-Link e redirecionava usuários brasileiros para sites falsos do Banco do Brasil e do Itaú.

Entre 8 de junho e 10 de agosto, os cibercriminosos exploraram uma vulnerabilidade nos roteadores D-Link em uma campanha de hijacking (sequestro) direcionada a usuários no Brasil. O ataque consistia em redirecionar os usuários para páginas falsas do Banco do Brasil e do Itaú para roubar dados de acesso.

As informações surgiram a partir de uma pesquisa da empresa de segurança Radware, que alertou os usuários sobre essa campanha de hijacking. Para aqueles que não sabem exatamente de que se trata o hijacking, é uma técnica usada por um cibercriminoso através da qual pode manipular o tráfego web para redirecionar a vítima a sites maliciosos para, por exemplo, roubar informações pessoais.

A vulnerabilidade afeta os seguintes modelos de roteador D-Link:

- DSL-2740R

- DSL-2640B

- DSL-2780B

- DSL-2730B

- DSL-526B

Dessa forma, os cibercriminosos aproveitaram uma vulnerabilidade (que foi revelada em 2015) e que permite modificar remotamente o servidor DNS usado pelos computadores conectados para traduzir nomes de domínio em endereços IP.

Ao explorar essa vulnerabilidade, os criminosos redirecionavam os usuários que tentavam visitar as páginas oficiais do Banco do Brasil (www.bb.com.br) e do Itaú (www.itau.com.br).

Segundo foi publicado pelos pesquisadores, o perigoso dessa campanha que já foi desativada, é que os usuários em nenhum momento se deram conta do redirecionamento, já que o golpe é realizado sem modificar a URL no navegador. Por isso, o usuário poderia usar qualquer navegador e tentar entrar na página do banco digitando a URL manualmente ou usando um atalho – de qualquer forma a vítima era redirecionado para o site malicioso e em vez de acessar o site solicitado, após acessar ao site falso e inserir os dados de login, acabavam nas mãos dos cibercriminosos.

A D-Link publicou em seu site que está ciente dessas vulnerabilidades e que já começou a investigar o problema. De qualquer forma, a empresa recomenda que os usuários atualizem o firmware e usem uma senha forte para os dispositivos.

Conforme explicou o responsável pelo Laboratório de Pesquisa da ESET América Latina, Camilo Gutiérrez, “com uma solução de segurança como as da ESET, é possível deter esse tipo de ameaça. Embora essas soluções não estejam instaladas no roteador, elas permitem detectar a existência de vulnerabilidades, como senhas fracas ou firmware desatualizado, oferecendo opções para resolver essas situações, além de uma lista ordenada por tipo de dispositivo, a partir da qual é possível controlar as máquinas conectadas e acessá-las facilmente para modificar a configuração”, comentou.

Dicas CITIS:

4 passos para não cair no golpes de phishing

Os ataques de phishing têm não somente o potencial para limpar a conta bancária da vítima, mas também deixa a pessoa se sentindo tonta por ter sido enganada e entregar seus dados para os criminosos. Veja no vídeo abaixo, como identificar e evitar golpes de phishing.

Notícias relacionadas:

Campanha de hijacking afetou usuários do Banco do Brasil e do Itaú

Pesquisadores da Check Point Research divulgaram ontem (7) um relatório sobre uma falha de segurança identificada no WhatsApp, o mensageiro mais usado do mundo. Segundo o documento, a brecha encontrada permite que hackers interceptem mensagens e até mesmo alterem o conteúdo enviado para enganar usuários.

O problema coloca em risco mensagens enviadas em conversas privadas e em grupo e “dá aos atacantes um imenso poder de criar e espalhar desinformação a partir do que parecem ser fontes confiáveis”, relata a CPR.

O grupo que investigou a falha descobriu que ela pode ser explorada de três maneiras distintas:

- Usar o recurso de ‘aspas’ em um grupo a fim de mudar a identidade de um remetente mesmo que a pessoa não esteja no grupo;

- Mudar o texto de resposta de alguém para alterar o teor da mensagem

- Enviar uma mensagem privada a outro participante de um grupo de modo como se fosse privada, mas, na verdade, se trata de uma mensagem pública cuja resposta será enviada no grupo para todos

O problema está no processo de criptografia do mensageiro, alegam os pesquisadores, que deveria impedir qualquer tipo de interceptação em qualquer tipo de mensagem enviada ou recebida (texto, áudio, vídeo ou foto).

Os protocolos usados pelo WhatsApp, contudo, puderam ser convertidos a fim de permitir que um invasor descobrisse exatamente quais as regras de criptografia o programa usa. É com essa informação que um hacker poderia interceptar e alterar o conteúdo de uma mensagem.

A CPR afirma ter alertado o WhatsApp a respeito da grave vulnerabilidade descoberta no app. Até que uma correção seja lançada, os pesquisadores sugerem aos usuários que fiquem atento ao conteúdo de mensagens recebidas pelo mensageiro. O Facebook, o proprietário do WhatsApp, ainda não se pronunciou publicamente sobre o tema.