A evolução tecnológica afeta não só a sociedade como um todo, mas também o funcionamento interno das organizações. Passamos por mudanças aceleradas desde a década de 1990, e novas soluções surgem para deixar as operações da sua empresa cada vez mais eficientes.

Uma dessas soluções é a Cloud híbrida, ou Nuvem híbrida. Ela pode ser considerada o futuro da TI, pois busca atender de forma mais ampliada às necessidades de uma empresa, ao maximizar a eficiência e minimizar gastos.

Neste post vamos falar tudo o que você precisa saber sobre a Cloud híbrida e porque deve utilizar essa solução em seu negócio. Vamos lá!

O que é Cloud híbrida?

A nuvem híbrida é um ambiente computacional que integra as funcionalidades das nuvens públicas e das nuvens privadas e permite o compartilhamento de dados e aplicativos entre elas.

Assim, essa solução combina as vantagens dos recursos em nuvem, como a flexibilidade, dinamismo e redução de custos com a possibilidade de alocar plataformas e outros sistemas operacionais da sua organização, utilizando a mesma matriz de controle.

Ou seja, essa ferramenta consiste na união entre as forças da nuvem pública e da nuvem privada, o que resulta em um recurso mais preparado para atender às demandas do seu negócio.

Como funciona?

Com a nuvem híbrida, há a possibilidade de manter alguns recursos na nuvem pública e outros na nuvem privada. Para isso, é preciso fazer uma análise de todos os dados, paraentão definir em qual nuvem eles serão armazenados. O gerenciamento é feito por um ponto de controle único de serviços de TI, com a utilização de um painel de controle unificado.

Desse jeito, a empresa pode acessar os mesmos processos e ferramentas, o que facilita o compartilhamento de dados. Assim, há um ganho em segurança, flexibilidade e baixo custo, entre outras vantagens. Muitas empresas já migraram toda a sua operação para a nuvem e asseguram que lá é possível ter um ambiente tão ou mais seguro que o interno.

Quais são as vantagens para a sua empresa?

Utilizar soluções híbridas torna o seu negócio mais competitivo. Veja alguns dos benefícios em implantar a Cloud híbrida:

• integração entre os processos;

• controle unificado;

• redução do tempo gasto em resolução de problemas;

• fluxo de trabalho mais eficaz e eficiente;

• flexibilidade;

• redução de custos operacionais;

• segurança dos dados.

A computação em Cloud híbrida permite aliar o melhor da computação em nuvem (flexibilidade, escalabilidade e eficiência) com o menor risco de exposição de dados confidenciais da empresa. Além disso, há a possibilidade de ampliação da nuvem privada sem a necessidade de altos investimentos iniciais.

Agora que você já entendeu o que é Cloud Híbrida e como sua utilização pode trazer diversos benefícios em sua empresa, não perca mais tempo! Lembre-se que para contar com uma nuvem híbrida bem construída, é preciso buscar por uma empresa especializada em oferecer soluções de TI.

Se você gostou deste conteúdo, então conheça as nossas soluções! A CITIS entrega a solução da Microsoft Azure e Amazon Web Services para oferecer solução segura, privada e de alto desempenho, para empresas de diferentes nichos e tamanho.

Por: Welber Amaro

Disponível em: https://www.linkedin.com/pulse/cloud-h%C3%ADbrida-entenda-porque-usar-em-sua-empresa-welber-amaro/?published=t

Cofre de senhas: Os dados da sua empresa estão protegidos? Estamos em uma era tecnológica, na qual as senhas privilegiadas de uma organização são consideradas ativos valiosos. Essas senhas armazenam informações estratégicas da empresa e, por isso, proteger essas informações torna-se uma prioridade.

É relevante salientar que o prejuízo financeiro em decorrência de invasões pode ser milionário. Além disso, pode afetar a imagem da empresa, como ocorreu recentemente com o Facebook.

Sendo assim, é necessário gerir esses acessos de forma mais segura e impessoal. Para isso, existe uma solução conhecida como cofre de senhas, que é o assunto do nosso post de hoje. Com este conteúdo você vai entender o que é cofre de senhas, qual a sua importância, quais benefícios ele pode trazer para a sua empresa e como deve ser implementado. Boa leitura!

O que é cofre de senhas?

Uma infraestrutura de TI controla uma grande quantidade de informações e senhas de acesso a diferentes sistemas que estão continuamente sob o alvo de ataques internos e externos. Para simplificar essa complexidade e focar na segurança da parte estratégica desses acessos, existe uma solução conhecida como cofre de senhas.

O cofre de senhas é basicamente um repositório, um software que gerencia as senhas privilegiadas de uma organização. Ele centraliza todas as informações privilegiadas da empresa em um ambiente seguro, semelhante a um cofre, porém virtual.

É relevante destacar que o cofre de senhas deve ser implantado juntamente com um sistema de gerenciamento. O mesmo adota várias camadas de proteção para as credenciais. É uma solução 100% automatizada, livre de intervenção humana.

Com esse cofre, poucas pessoas tem acesso aos conteúdos e, para isso, precisam de uma permissão do sistema. Dependendo do porte e segmento da empresa, essa solução pode variar desde modelos mais simples até modelos mais complexos.

Quais são os riscos em não utilizar um cofre de senhas?

O gerenciamento de identidades privilegiadas é um dos maiores desafios das organizações contemporâneas. Ainda existe muita dificuldade em controlar adequadamente o uso de identidades privilegiadas, ainda mais se considerar que os mecanismos de invasão se desenvolvem rapidamente.

Assim, quem não protege seus dados pode se deparar com os seguintes riscos:

- perda de dados;

- fraudes;

- sequestro de dados;

- infecções do sistema;

- ataques externos;

- invasores maliciosos;

- interrupções dos serviços.

Esses problemas geram danos irreversíveis que prejudicam a reputação da empresa, sem falar das perdas financeiras. Recentemente, a multinacional Coca-Cola passou por apuros , quando dados de pelo menos 8 mil funcionários foram expostos por um roubo de disco rígido.

Além disso, como as senhas são pessoais, a empresa fica dependente de seus funcionários. Em casos de ausências, demissões ou até falecimento de pessoas que mantém esses acessos, é preciso uma mudança geral nos sistemas, o que gera transtornos operacionais que poderiam ser evitados com o cofre de senhas. Conheça agora os benefícios de implantar essa solução!

Quais são os benefícios do cofre de senhas?

O cofre de senhas traz benefícios imediatos e outros de longo prazo às organizações. O primeiro deles é a segurança em um nível superior de informações valiosas. Uma vez implementada, a ferramenta mitiga riscos e protege a empresa de ameaças.

Com o cofre de senhas é possível monitorar e rastrear o uso das credenciais. Além disso, você armazena as atividades de usuários remotos, controlar o acesso aos servidores. Também permiti uma auditoria detalhada, com a possibilidade de acompanhamento em tempo real, fluxos de aprovação para obtenção de acessos e integração com aplicações internas e em nuvem.

Outro benefício trazido por essa solução é que as senhas se tornam desconhecidas, ou seja, os usuários não tem acesso a elas. Isso já impede vários constrangimentos causados por perdas de senhas anotadas em post-its, ou armazenadas em planilhas

eletrônicas. Não podemos esquecer que também evita problemas com as senhas padrão, ou senhas de fábrica, que são verdadeiros vetores de ataques.

Outra vantagem é que não é necessário fazer a troca contínua dos acessos, uma vez que o próprio sistema passa a fazer isso automaticamente, já que possui um ciclo de alteração de senhas.

A empresa que adota o cofre de senhas também fica alinhada às boas práticas de gestão das credenciais privilegiadas, o que ajuda muito nas auditorias. Em longo prazo, vê-se uma mudança na cultura da organização, com uma nova mentalidade em relação à segurança das informações.

Como ocorre a implementação?

O foco do cofre de senhas é gerenciar 20% das informações que poderiam comprometer 80% do ambiente organizacional. Assim, a implementação é bem direcionada e ocorre sem prejudicar os fluxos operacionais da empresa e sem alterar a forma de trabalho das equipes.

Isso quer dizer que a implantação não afeta o trabalho da empresa, e nem causa qualquer impacto significativo ou radical no ambiente. Essa informação é bem animadora, não é mesmo? Agora vamos falar um pouco sobre como o cofre de senhas funciona na prática.

Como funciona na prática?

Para você que ainda está em dúvida sobre o funcionamento da ferramenta, vai entender melhor agora. O cofre de senhas funciona por meio de múltiplas camadas de segurança embutidas. Assim, quando um usuário privilegiado precisa do acesso, ele deve acessar ao console do sistema, que fará a solicitação.

Após passar por um processo de aprovação, ele receberá uma senha administrativa. Essa senha, que é extraída em tempo real do cofre, é auditada em cada uma das sessões e só é válida para finalidades específicas de cada sessão.

Com a manutenção do ambiente, o sistema vai reiniciar a senha administrativa. Portanto, nenhuma pessoa poderá ter conhecimento dela. Toda a intervenção realizada por qualquer usuário privilegiado será documentada e rastreada.

Agora que você já sabe o que é cofre de senhas e quais os benefícios que essa solução pode trazer para a sua empresa, não perca mais tempo! Organizações de sucesso já implementaram esse projeto. Então, comece agora mesmo a proteger as informações empresariais mais valiosas e fique livre de ameaças!

Você curtiu este post sobre cofre de senhas e identificou se de fato os dados da sua empresa estão protegidos? Lembrou-se de alguma experiência? Então deixe um comentário neste texto e compartilhe com a gente e com os nossos demais leitores, a sua opinião e as suas ideias sobre o assunto!

Você leu: Cofre de senhas: Os dados da sua empresa estão protegidos!

Determinar qual ransomware é mais prejudicial dependerá da criticidade da informação afetada: se bloqueia o sistema ou criptografa informações, se apresenta vulnerabilidades que permitem gerar patches e qual plataforma está sendo alvo.

No artigo intitulado Ransomware: 10 comportamentos que podemos identificar após a infecção de um sistema, que foi publicado anteriormente, analisamos as maneiras pelas quais diferentes famílias de ransomware podem afetar um usuário. Desta vez, vamos tentar refletir sobre qual ransomware pode ser mais prejudicial, concentrando-se na gravidade dos danos que tais ataques podem causar, dependendo do código malicioso e de sua atividade.

Para analisar esta problemática, é indispensável ter em conta ??alguns fatores como o modo de propagação, a informação alcançada, a plataforma afetada, o modo de extorsão e se houve vazamento de informações.

Quanto ao modo de propagação, em alguns casos esses códigos maliciosos exploram alguma vulnerabilidade que se estende automaticamente através da rede, em outros casos eles criptografam diretórios mapeados e alguns até detectam serviços na nuvem que também podem ser criptografados. Um exemplo claro desse tipo de propagação foi o WannaCryptor, um ransomware que teve forte impacto em empresas que não tinham seus sistemas operacionais atualizados e que só precisavam infectar um dispositivo para propagar o malware automaticamente pela rede. Este tipo de comportamento é conhecido como ransomworm e é mais prejudicial em comparação com outras campanhas que se espalham por e-mail.

Relativizando o impacto de acordo com a informação afetada

Outro fator importante é que o impacto de um ataque do tipo ransomware dependerá da importância da informação afetada pelo código malicioso, que em muitos casos será uma métrica não quantificável. Se a informação obtida for roubada ou criptografada, a ameaça terá um impacto diferente, dependendo da natureza da informação. Um exemplo claro que serve para refletir está por trás da pergunta: Você preferiria que suas fotos privadas fossem criptografadas e ilegíveis ou distribuídas pela Deep Web?; ou, pior ainda, que ambas situações ocorram? Quando falamos de uma empresa, podemos pensar em um banco de dados de clientes, cotações ou até mesmo segredos industriais.

Discernir de acordo com sua natureza

Se separarmos por um lado os códigos maliciosos do tipo de ransomware que criptografam as informações daqueles que bloqueiam o sistema, os mais críticos seriam aqueles que criptografam as informações. Isto é assim porque em muitos casos aqueles que simplesmente bloqueiam o sistema podem ser eliminados por uma solução de segurança colocando um disco ou uma unidade em modo escravo para uma análise e posterior remoção do malware, ou até mesmo porque a informação pode ser extraída do disco. Desta forma e dependendo da amostra, seria possível restaurar o sistema operacional. No entanto, o que acontece se o ransomware criptografa primeiro as informações e, em uma segunda instância, a ameaça é eliminada por meio de uma solução de segurança? A resposta a essa pergunta é que as informações permanecerão criptografadas e a tarefa de recuperá-las será ainda mais complexa.

Ransomware em todos os lugares

Por outro lado, dependendo da plataforma afetada, será mais simples ou mais complexo restaurar o sistema. Ou seja, muitos usuários poderiam reinstalar um sistema operacional como o Microsoft Windows ou até mesmo um smartphone com Android. Mas, o que acontece se a plataforma afetada pertencer a uma Smart-tv ?, quantos usuários infectados saberiam como restaurar o sistema de sua smart TV? Sem dúvida, essa possibilidade deve ser levada em conta, já que não só afetaria a informação, mas tornaria o hardware inutilizável com grandes perdas econômicas para o usuário afetado.

Malware com vulnerabilidades

Outro ponto a ser analisado é se o código malicioso possui vulnerabilidades que permitem que especialistas em malware gerem patches para recuperar as informações criptografadas ou bloqueadas. Na página nomoreransoware.org você pode encontrar várias vacinas públicas para atenuar esse problema. Infelizmente, na maioria dos casos, quando a informação é criptografada por um desses códigos maliciosos, é improvável que ela possa ser recuperada. Portanto, é muito importante ter cuidado com esses códigos maliciosos.

Conclusão

O pior ransomware é aquele que consegue contornar as medidas de segurança e infectar, roubar e/ou criptografar suas informações mais críticas. Como provavelmente você não queira ser uma testemunha em primeira pessoa dos exemplos anteriores, recomendamos que use soluções de segurança, cópias de backup regulares e mantenha todo o sistema operacional e os aplicativos atualizados. Dessa forma, você poderá estar mais tranquilo e aproveitar as tecnologias observando como o ransomware funciona neste blog e não em seus dispositivos.

Analisamos alguns dos comportamentos que um ransomware pode ter em campanhas de propagação da ameaça.

urante os últimos anos, assistimos a inúmeras campanhas maliciosas ligadas ao ransomware. O número de detecções e novas famílias parece continuar crescendo de forma constante. No entanto, em muitos casos, podemos ver diferentes formas de como um ransomware pode afetar dispositivos. Ao longo deste post vamos relembrar o modo de agir de diferentes famílias de ransomware.

A seguir está uma lista de possíveis comportamentos ou padrões desses códigos maliciosos:

#1 Bloqueio do sistema

Como todos sabemos, o ransomware tenta extorquir a vítima para efetuar um pagamento em troca do desbloqueio de um sistema. Um exemplo muito claro é o do malware conhecido como “Reveton” ou “Vírus da polícia”, que, no caso da imagem abaixo, finge ser a polícia mexicana, mas isso pode variar dependendo do país em que a vítima está localizada. Neste caso específico, a desculpa para extorquir a vítima envolve uma notificação, em nome da polícia, de que o usuário deve pagar uma multa pelo compartilhamento de pirataria.

#2 Criptografia de informações

Aplicando conceitos de criptografia avançada, como o RSA 2048, a famosa campanha CTB-Locker conseguiu criptografar um grande número de extensões de arquivos e operar em vários idiomas, garantindo que a vítima não teria problemas para entender a mensagem. Além disso, explica passo a passo como entrar na Deep Web para fazer o pagamento da extorsão.

#3 Bloqueio e criptografia do sistema

Durante os últimos meses, foi mencionado um código malicioso que parecia uma segunda variante do Petya. É um ransomware altamente propagado semelhante ao Petya que criptografa as informações e tenta também criptografar o registro de inicialização principal (Master Boot Record), bloqueando assim o sistema operacional.

Outro exemplo mais atual que opera bloqueando e criptografando o sistema é o ransomware Bad Rabbit. Esta variante é conhecida pelo grande número de infecções realizadas, incluindo o metrô de Kiev.

#4 Bloqueio e malware que “fala” para pedir o resgate

Um malware falante? Parece uma piada, já que não estamos falando de um filme de ficção científica, mas de uma ameaça real. Trata-se de um membro da família de ransomware Jisut, mais especificamente o Android/LockScreen.Jisut, que recentemente demonstrou essas “habilidades linguísticas” ao exigir um pagamento para desbloquear um dispositivo.

#5 Criptografia e roubo de informações ou carteiras virtuais

O Cerber, um dos ransomwares mais conhecidos, se tornou mais prejudicial ao adicionar a capacidade de roubar carteiras de Bitcoin, além de sua capacidade de criptografar arquivos e exigir o pagamento de um resgate para recuperá-los.

#6 Extorsão em casos de vazamentos de informações

Em vários meios de comunicação, foram publicados casos em que são usadas fotos privadas e íntimas das vítimas como forma de extorqui-las. Sem ir muito longe, a clínica Grozio Chirurgija, localizada na Lituânia, foi vítima do roubo de 25.000 imagens e de alguns dados particulares de pacientes, como o número do passaporte ou até mesmo a referência do seguro. Com todas essas informações, os cibercriminosos tentaram negociar com a clínica a fim de obter benefícios econômicos, mas ao não obter resposta, decidiram divulgar as fotos privadas na rede.

#7 Ransomware PUBG

Uma amostra detectada pela ESET como MSIL/Filecoder.HD – criptografa as pastas e arquivos localizados “apenas” na área de trabalho do usuário e adiciona a extensão .PUBG. Em seguida, é exibida uma mensagem de recuperação que afirma que, para liberar os arquivos da vítima, tudo o que esse ransomware benigno deseja é que o usuário gaste uma hora jogando PlayerUnknown’s Battlegrounds, mais conhecido como PUBG.

#8 Pagamento com fotos íntimas

Um código malicioso chamado nRansom exige fotos intímas da vítima como forma de pagamento. Independentemente de quem seja a vítima, nunca será lucrativo fornecer esse tipo de informação para a Deep Web.

#9 Ransomware direcionado para dispositivos da IoT

Considerando que o Android é a plataforma mais atacada em dispositivos móveis, não é de surpreender que os dispositivos da IoT que compartilham um sistema operacional semelhante também sejam. Neste sentido, para evitar o que acontece na imagem a seguir, é aconselhável implementar uma solução de segurança em seus dispositivos inteligentes, como a sua Smart TV.

#10 Ransomware direcionado para dispositivos móveis ou tablets

O ransomware conhecido como DoubleLocker é um malware que funciona em dois estágios. Primeiro, tenta esvaziar sua conta bancária ou do PayPal e, em um segundo momento, bloquear seu dispositivo e informações para solicitar o pagamento do resgate. A primeira vez que vimos uma versão de teste ativa de um ransom-banker desse tipo foi em maio de 2017. Além disso, o DoubleLocker pode alterar o PIN do dispositivo, impedir que as vítimas o acessem e criptografar as informações. Sem dúvida, essa é uma combinação única no ecossistema Android.

Conclusão

Como você deve ter observado, essas famílias de códigos maliciosos têm comportamentos únicos e muito diferentes. A dinâmica desse tipo de malware parece não parar na busca de diferentes formas para extorquir um usuário infectado. No entanto, a maneira de se proteger contra essas ameaças permanece a mesma. A fórmula de educação e conscientização, combinada com soluções de segurança (principalmente antivírus e cópias de segurança) é a estratégia mais recomendada para que você não acaba se tornando mais uma vítima.

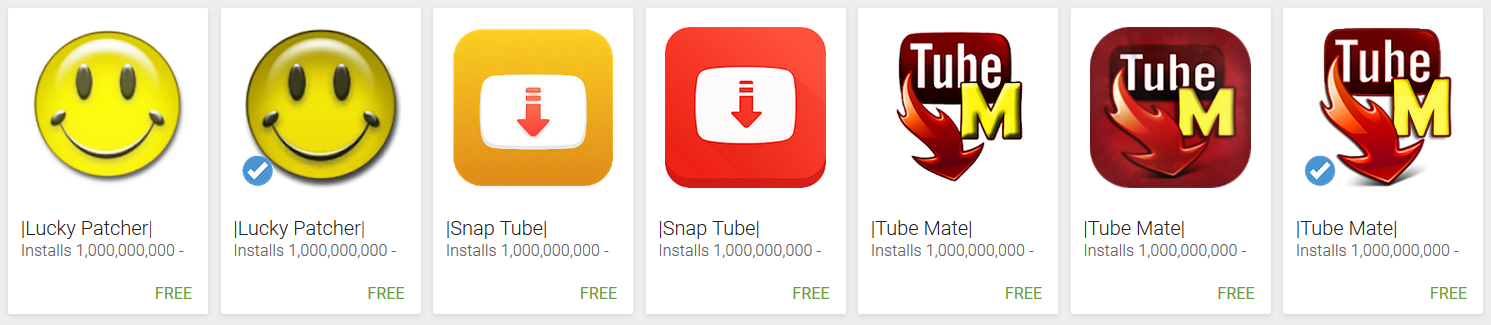

Quem baixa aplicativo para Android na Play Store provavelmente já recebeu a recomendação para ficar de olho no nome do desenvolvedor e também na quantidade de downloads que um aplicativo já teve. Pois alguns desenvolvedores mal-intencionados armam uma “pegadinha” para tentar enganar o usuário.

Conforme relatado pela ESET, uma das mais conhecidas empresas de segurança digital da atualidade, a nova fraude consiste em usar uma suposta informação de número de downloads no lugar do nome do desenvolvedor. Assim, quando alguém busca por um app, pode ser levado ao erro e fazer o download de um serviço fraudulento.

Na imagem abaixo, note que a informação “Installs 1,000,000,000 –” aparece logo abaixo do ícone do programa. Apesar de tentar parecer a quantidade de vezes em que o app foi baixado, esse é, na verdade, o nome do desenvolvedor.

O mesmo acontece com outros aplicativos, que trazem a informação “100 Million Downloads” para tentar ludibriar o usuário.

O blog da ESET indica um caso em que o desenvolvedor mudou de nome, sugerindo assim uma alteração temporária para tentar atrair a atenção do público de forma enganosa.

“Além de lidar com os números de downloads para tentar induzir o usuário a baixar seus apps, alguns desenvolvedores também alteraram as descrições dos aplicativos a fim de transmitir legitimidade, com frases como ‘Aplicativos legítimos’, ‘Aplicativos verificados’ e ‘desenvolvedor de aplicativos confiáveis’”, alerta o especialista Lukas Stefanko.

Dicas

Além de ficar de olho no nome do desenvolvedor e no número de downloads, informação que aparece somente na tela de descrição de uma app, tenha em mente que a Play Store não usa a palavra “Verificado” ou qualquer coisa do tipo em aplicativos. No máximo, você verá a inscrição “Escolha do Editor” destacada no app.

Ficar de olho as opiniões dos usuários antes de fazer o download também uma é uma boa tática para evitar baixar em seu celular um aplicativo que não realiza o que promete.

Um pesquisador do Google descobriu uma vulnerabilidade grave nos navegadores Mozilla FireFox e Microsoft Edge, que permite que os sites roubem conteúdos confidenciais das contas e informações de outros sites acessados pelos usuários.

Segundo informações do The Hack News, Jake Archibald explica que a falha está na forma como os navegadores lidam com solicitações de origem cruzada para arquivos de vídeo e áudio. Normalmente, os navegadores não permitem que os sites façam solicitações de origem cruzada para um domínio diferente, a menos que o domínio permita explicitamente.

No entanto, isso não acontece quando se trata de arquivos de mídia hospedados em outras origens, que um site carregar arquivos de áudio e vídeo de diferentes domínios sem quaisquer restrições. Além disso, os navegadores também aceitam respostas de conteúdo parcial e de cabeçalho de intervalo.

“Os bugs começaram quando os navegadores implementaram solicitações de intervalo para elementos de mídia, que não eram cobertos pelo padrão. Essas solicitações de alcance eram realmente úteis, então todos os navegadores copiaram o comportamento uns dos outros, mas ninguém os integraram no padrão”, afirma.

Tanto o Mozilla, quanto a Microsoft já corrigiram a falha nos seus navegadores e a orientação é de que os usuários atualizem o programa. Já os navegadores Chrome e Safari não apresentaram a vulnerabilidade.

Você tenta abrir uma pasta de documentos importantes em seu computador e recebe uma mensagem dizendo que ela foi “sequestrada” e só será devolvida após pagamento de resgate. Parece piada, mas esse tipo de ameaça tem nome: ransomware.

O mais famoso ataque virtual desse tipo foi o Wannacry, que em maio de 2017 sequestrou sistemas em diversos países, afetando mais de 700 mil pessoas, entre consumidores, empresas, hospitais e até departamentos governamentais.

De acordo com dados do Kaspersky Lab, desde então mais dois grandes surtos de malwares do tipo aconteceram: o Expetr, em 27 de junho, e Badrabbit, no final de outubro.

Os alvos principais são as redes corporativas (26,2%), mas pequenos golpes viram uma coisa corriqueira entre os comerciantes e prestadores de serviços, como restaurantes.

Cerca de metade das empresas brasileiras já sofreu algum tipo de ataque do tipo, de acordo com pesquisa da Trend Micro divulgada no ano passado, que ouviu cerca de 300 empresas no Brasil e mais de 200 em outros países latino-americanos.

Segundo os especialistas em segurança, 65% dos negócios atingidos em 2017 perderam acesso a todos ou quase todos seus arquivos. Pior, uma em cada seis empresas que pagaram pelo resgate nunca recuperaram seus dados.

E aqui está um dos motivos para que o ataque tenha se popularizado: ele é fácil de acontecer, deixa a vítima refém, porque há bem pouco a fazer contra ele, e o retorno financeiro para o criminoso é rápido.

“A facilidade para pagamento do resgate em bitcoins (moeda digital) traz um retorno financeiro para o atacante muito mais rápido do que outras modalidades de crime”, explica Franzvitor Fiorim, especialista da Trend Micro.

A pesquisa também constatou que as empresas confiam muito nos dados de backup nos servidores e desktops (80% dos entrevistados) como a principal defesa contra ransomwares.

Os primeiros ransomwares ainda permitiam o uso de ferramentas para recuperar o acesso aos arquivos. Hoje, o número de famílias e variações desse tipo de ameaça é muito grande, o que inviabiliza tentativas de restaurar os arquivos afetados .

Thiago Marques, analista de segurança da Kaspersky Lab

A notícia é especialmente preocupante para os brasileiros, já que o país lidera o ranking de casos envolvendo ransomware na América Latina.

Como funciona?

Os cibercriminosos acessam remotamente o computador da vítima, criptografam os arquivos e dizem que só vão devolver o acesso aos dados após o pagamento de um resgate, normalmente feito em bitcoins.

Uma das razões para os ransomwares serem uma das modalidades preferidas dos criminosos é a sua simplicidade. Marques explica:

Ao contrário do que acontece com os trojans, os ransomwares não roubam uma informação, mas as inutilizam. A ideia de quem está por trás do ataque é mirar em arquivos potencialmente valiosos, como documentos, fotos etc

Além de mirar dados específicos, há também ransomwares que simplesmente criptografam todo o disco da vítima. Neste caso, a mensagem do ocorrido aparece ao ligar o computador, antes do sistema operacional entrar em funcionamento.

Outra “vantagem” para o criminoso é que é muito difícil descobrir a origem do ataque. “Em geral eles pedem que o resgate seja pago usando criptomoedas, o que diminui o risco de identificação”, explica o especialista, que orienta a nunca fazer pagamentos.

A solução, portanto, depende de sorte: caso o ransomware não tiver uma “cura” desenvolvida, a única solução é apagar os dados e perdê-los permanentemente. Ou seja, backups podem salvar a sua vida.

Por fim, a “contaminação” nem sempre depende da ação do usuário. Há casos em que ela ocorre por vias “comuns”, como clicar em links maliciosos. Mas também há situações nas quais os ransomwares são simplesmente distribuídos pela internet e se aproveitam de vulnerabilidades nos computadores. O Wannacry se enquadra neste último caso.

A única possibilidade de evitar o problema é utilizar antivírus que monitorem a navegação pela internet. Em geral, produtos de marcas como Kaspersky, Norton e McAfee oferecem proteção contra essa ameaça.

E os celulares?

Os ransonware passam longe de serem uma ameaça exclusiva para computadores.

Hoje há três famílias de ransonware para smartphones. Cada um age de maneira diferente, seja criptografando arquivos do usuário, travando a tela do aparelho ou, ainda, bloqueando fotos, especialmente íntimas, e ameaçando enviar o material para todos os contatos da vítima.

Emilio Simoni, diretor do DFNDR Lab, laboratório da PSafe especializado em cibercrime

Em todos os casos, claro, há a cobrança de um “resgate” para que a ação não seja tomada.

No caso dos celulares, a infecção por ransonware também pode ocorrer ao se clicar em links maliciosos. Há, porém, uma isca mais eficiente. “Muitas vezes são criadas versões falsas e gratuitas de aplicativos que, geralmente, são pagos. Quando instalados, eles infectam o dispositivo”, explica o especialista.

O procedimento é o mesmo. Há a opção de formatar o celular – e perder os dados caso não haja backup – ou tentar achar alguma ferramenta para remoção do ransomware.

Para evitar o problema, o melhor caminho é evitar clicar em links suspeito, baixar programas apenas das lojas de aplicativos oficiais e utilizar um antivírus.

Vale ressaltar que esse problema atinge muito mais aparelhos Android. No caso dos iPhone, no entanto, há outras modalidades de golpe que cobram resgate. Uma delas, corrigida em um update do iOS do início do ano passado, travava o navegador Safari, exigindo um pagamento para voltar ao seu uso normal.

Outro método envolvia invadir contas iCloud e enviar mensagens para os celulares que eram exibidas na tela de bloqueio dos telefones. Neste caso, a vítima era levada a acreditar que o celular havia sido infectado quando, na verdade, nada disso tinha acontecido.

CONDIÇÕES VÁLIDAS ATÉ JUNHO!!!

Notícias relacionadas: