Neste vídeo você verá como criar uma lista de e-mails no CPanel, usando um dos software mais utilizados no mundo: mailman.

Entenda porque criar uma lista de e-mails ou contratar um serviço de e-mail marketing, ao invés de enviar e-mail para vários destinatários:

Posso enviar um e-mail para uma quantidade grande de destinatários?

A Comissão de Proteção dos Dados Pessoais do Ministério Público do DF e Territórios (MPDFT) divulgou hoje (07) um alerta para que todos os brasileiros reiniciem os roteadores de internet domésticos. O alerta se deve ao risco de infecção pelo malware VPNFilter.

O malware VPNFilter já infectou mais de 500 mil roteadores em 54 países diferentes. De acordo com os especialistas de segurança da Talos Intelligence Group, o programa malicioso tem o potencial de roubar senhas e outras informações além de desconectar uma rede da internet. “Para ajudar a combater o vírus, todos os proprietários brasileiros devem reiniciar os aparelhos para interromper temporariamente o vírus e ajudar na identificação potencial de roteadores infectados”, nota o MPDFT.

Quem pode sofrer o ataque: o VPNFilter utiliza uma versão do malware BlackEnergy, que causou um blecaute na Ucrância em 2016, e pode infectar infraestrutura de rede com roteadores das marcas Linksys, MikroTik, Netgear e TP-Link, em ambiente doméstico, pequenas empresas (SOHO) e em redes equipadas com dispositivos QNAP.

Além do MPDFT, o FBI (unidade de polícia do Departamento de Justiça dos Estados Unidos) emitiu na sexta-feira retrasada (25) um alerta contra a nova ameaça que teria vindo da Rússia, o VPNFilter.

“O VPNFilter é capaz de tornar inoperantes os pequenos roteadores de escritórios e grupos domésticos. O malware também pode coletar informações que passam pelo aparelho. A detecção e análise da atividade de rede do malware é complicada pelo uso de criptografia e redes atribuídas incorretamente”, diz o alerta do FBI. O malware pode roubar suas credenciais e “brickar” os produtos, tornando-os inoperantes.

No Brasil, o MPDFT também adiciona a seguinte recomendação: “A desativação das configurações de gerenciamento remoto e o uso de senhas fortes. Também é importante atualizar o software (firmware) do roteador. Os aparelhos infectados podem coletar dados pessoais, bloquear o tráfego de internet e direcionar os usuários para sites falsos de instituições bancárias e de e-commerce. O objetivo é cometer fraudes”.

De acordo com o MPDFT, a decisão de soltar o alerta vem após oito meses de investigação ao lado da Polícia Civil do Distrito Federal (PCDF).

Indicações da Talos

A Talos vai além de uma simples reinicialização de modem e pede o seguinte:

- Que os usuários dos roteadores SOHO e/ou dos dispositivos NAS os redefinam para os padrões de fábrica e os reinicializam para remover os malwares potencialmente destrutivos e não persistentes

- Que os provedores de serviços de internet que fornecem roteadores SOHO para seus usuários reinicializam os roteadores em nome de seus clientes

- Garanta que o dispositivo esteja atualizado com as versões de patch mais recentes. Se não, você deve aplicar os patches atualizados imediatamente.

Caso queira usar scripts da linguagem python, saiba que é extremamente possível, basta adequá-lo para seu Painel de controle. Para isso siga o passo a passo a seguir.

- Acesse seu Painel de controle e clique em “Gerenciar arquivos“.

2. Localize a pasta principal de sua hospedagem e clique na subpasta “cgi-bin“.

3. Crie um novo arquivo clicando em “+Arquivo” e nomeie o arquivo com a extensão “.py“, como por exemplo “script.py, e então clique em “Create new file“.

4. Selecione o arquivo, clique com o botão direito do mouse e clique em “Change permissions” e altere as permissões do arquivo para “755”, como consta na imagem abaixo.

5. Selecione o arquivo novamente e clique em “Editar“, e então novamente em “Edit“.

6. Nas primeiras linhas do arquivo DIGITE o seguinte código:

1 2 3 | #! /usr/bin/pythonprint "Content-type: text/html\n\n"print “<html>Hello world!</html>” |

7. Após terminar todo seu script, clique em “Salvar alterações” e então o mesmo estará pronto. Pode visualizá-lo utilizando o seguinte endereço: seudominio.com.br/cgi-bin/script.py

Este é um exemplo de script em python, no entanto, a Hosting Machine não presta suporte para scripts e toda e qualquer solicitação de suporte referente a scripts não será atendida. Contamos com sua colaboração.

Estima-se que 500 mil aparelhos em 54 países foram afetados

O FBI, a polícia federal americana, alertou nesta semana que hackers estrangeiros haviam comprometido “centenas de milhares de roteadores de casas e escritórios” com o malware VNPFilter e recomendou que usuários em todo mundo reiniciassem seus aparelhos.

Malwares são softwares maliciosos programados para se infiltrar em um computador alheio de forma ilícita. Segundo o FBI, esse programa específico é capaz de bloquear o tráfico da internet, coletar informações que passam pelos roteadores e deixar estes inoperantes.

“O FBI recomenda a qualquer proprietário de roteadores em escritórios pequenos e casas que reinicie seus aparelhos para interromper temporariamente um malware e ajudar com a possível identificação de dispositivos infectados”, disse a agência em um comunicado oficial e também na conta do Twitter.

Caso não seguissem a orientação, usuários corriam o risco de ter seus roteadores fora de operação e perder o acesso à internet, segundo o FBI.

Estima-se que pelo menos 500 mil roteadores foram afetados em 54 países, de acordo com o grupo Cisco Talos, especializado em segurança cibernética, que há meses investiga esse programa malicioso. A lista dos países afetados não foi revelada.

“Os dispositivos conhecidos afetados pelo VPNFilter são equipamentos de Linksys, MilkroTik, NETGEAR e TP-Lynk em escritórios pequenos e em casas. Nossa investigação continua”, detalhou a Cisco em um comunicado no dia 23 de maio.

A Cisco também recomendou aos usuários de internet que restabeleçam as configurações originais de fábrica de seus dispositivos e reiniciem seus roteadores.

Mas por que é necessário tomar essas medidas?

Potencialmente destrutivo

O Departamento de Justiça dos Estados Unidos atribuiu o ataque a um grupo conhecido como “Sofacy”, mas também é chamado de “apt28” ou “fancy bear”.

O Sofacy existe desde 2007 e, segundo um comunicado do Departamento de Estado americano, opera contra “governos, exércitos, organizações de segurança e outros grupos que lidam com inteligência”.

O jornal americano The New York Times diz que serviços de inteligência dos EUA e da Europa acreditam que o grupo “seja dirigido pela agência de inteligência militar da Rússia”, e que esteve por trás dos ataques ao Comitê Nacional do Partido Democrata antes das eleições presidenciais de 2016.

O FBI disse que o impacto desse malware é significativo. Ele é capaz de recolher informações que passam pelos roteadores e de torná-los inoperantes.

Segundo o Departamento de Segurança dos EUA, a principal suspeita pesa sobre grupo de hackers conhecido como Sofacy

A Cisco advertiu que o malware tem “potencial de cortar o acesso à internet de centenas de milhares de vítimas em todo o mundo”.

A empresa divulgou as informações depois de detectar um aumento repentino no número de roteadores vulneráveis no início de maio, em especial na Ucrânia.

“Temos observado o VPNFilter, um malware potencialmente destrutivo que está afetando dispositivos ucranianos a um ritmo alarmante”, assinalou a Cisco. “A escala e a capacidade desta operação são preocupantes”, completou.

O código VPNFilter tem algumas semelhanças com o malware Black Energy, usando em ataques à rede elétrica na Ucrânia em dezembro de 2015.

A rede de energia elétrica da Ucrania sofreu ataques ataques cibernéticos pelo menos duas vezes

Dessa vez, contudo, o FBI parece ter frustrado os preparativos para um novo ataque. No dia 23 de maio, um juiz federal da Pensilvânia (EUA), ordenou que o FBI tomasse o controle do domínio ToKnowAll.com, uma página de internet que ajudava hackers a estabelecer comunicação com os roteadores infectados.

Os equipamentos afetados se conectavam periodicamente com esse endereço para atualizar o VPNFilter. Ao assumir o controle do domínio, o FBI passou a ter capacidade de localizar dispositivos infectados e de limpá-los.

“Isso irá redirecionar as tentativas do malware de reinfectar o dispositivo para um servidor controlado pelo FBI, que irá capturar o endereço dos dispositivos infectados”, esclareceu o Departamento de Justiça.

Reiniciar roteadores, como pediram o FBI e a Cisco, ajuda que o programa peça “instruções” ao domínio, que agora está sob o controle da polícia federal americana.

O Departamento de Justiça explicou que a medida “maximiza as oportunidades de identificar e remediar que equipamentos sejam infectados em todo o mundo antes que a Sofacy se aproveite da vulnerabilidade” da infraestrutura.

Uma mensagem com link encurtado, que supostamente leva para uma lista de postos que ainda têm combustível, é o mais novo golpe em circulação no WhatsApp no Brasil, segundo a Kaspersky. De acordo com a empresa de segurança, pessoas que clicam no endereço são levadas a uma página fraudulenta e depois redirecionadas a outros sites cheios de propaganda, que podem oferecer desde serviços não relacionados a postos de gasolina até aplicativos maliciosos.

O golpe, como muitos outros similares já detectados, se aproveita de um tema em alta para se propagar entre os usuários. Pelas contas da Kasperky, mais de 60 mil pessoas já acessaram o site falso e foram expostas a ciberataques em menos de 24 horas.

Ainda que não sirva para coletar dados diretamente, a página fraudulenta é usada como fonte de ganhos para o golpista. De acordo com Fabio Assonlini, analista de segurança da companhia, “o criminoso ganha de muitas formas: pelos milhares de pageviews no site cheio de propaganda, pela instalação de aplicativos sugeridos pela página, em um esquema de pay-per-install ou até mesmo com a oferta de instalação de apps maliciosos”.

O site falso, no entanto, é relativamente fácil de ser identificado. O domínio utilizado é o oportunie.com, que já foi adotado em outras campanhas maliciosas detectadas pela mesma Kaspersky. Por isso, se notar o nome na sua barra de endereços, fique ligado.

A Cola-Cola informou em comunicado que foi vítima de uma violação de dados que resultou na exposição de informações pessoais de 8 mil funcionários da empresa.

Autoridades responsáveis pela investigação do incidente desmentiram boatos de que houve um ataque cibernético à infraestrutura da companhia. Na verdade, um ex-funcionário de uma das subsidiárias da Coca-Cola roubou um disco rígido com os dados dos funcionários da empresa.

Embora o incidente tenha ocorrido em setembro de 2017, o caso permaneceu em total sigilo para que o trabalho de investigação não fosse prejudicado. Agora que tudo foi averiguado, a companhia foi autorizada a confirmar que o disco rígido continha documentos pertencentes a seus trabalhadores.

“Levamos a proteção e o uso adequado de suas informações muito a sério e lamentamos profundamente que isso tenha acontecido”, disse a Coca-Cola em comunicado direcionado a seus funcionários.

A Coca-Cola também alega que a violação pode ter possibilitado que os criminosos obtivessem informações de cartões de identificação, o que inclui dados de contato e localização dos funcionários, e que ainda não está claro se tais informações foram utilizadas para possíveis roubos de identidade. Para garantir a segurança dos trabalhadores afetados, a companhia informou que fornecerá serviço de monitoramento gratuito de identidade por um ano.

O incidente em questão não é o único caso recente de vazamento interno de dados confidenciais de empresas de grande porte. Conforme nota o site HackRead, empresas como a Barclays e Peninsula Airlines (PenAir) sofreram violações de dados semelhantes ao caso da Coca-Cola.

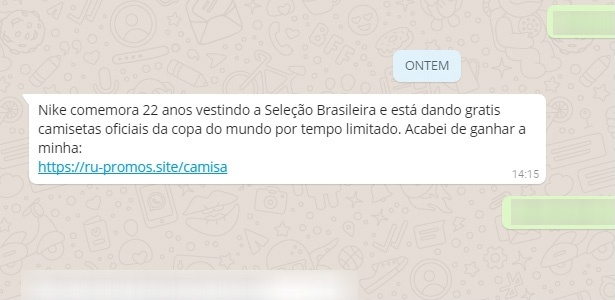

A Copa do Mundo está logo aí e um novo golpe no WhatsApp tem usado o tema e animação dos torcedores para enganar usuários. Prometendo camisetas oficiais da seleção brasileira da Nike, o texto que tem circulado pelo serviço de mensagens exibe um link que não tem nenhuma ligação com o site oficial da marca.

Ao abrir o endereço, surge uma página que induz os usuários a responderem perguntas para ganhar a nova camiseta da seleção brasileira.

Ao final, a mensagem ainda pede que os usuários compartilhem a falsa promoção com outros usuários do WhatsApp. Só que a camiseta nunca chega.

Golpe induz usuários a responderem perguntas para ganhar falsa camiseta

Até o momento, não temos informações de quantas pessoas foram atingidas pela fraude. Mas nos últimos dois dias, recebi mensagens parecidas de quatro grupos de WhatsApp diferentes. O que indica que o golpe pode se espalhar rapidamente.

Em uma das mensagens, aparecia o texto: “Patrocinadores da Seleção Brasileira comemoram 22 anos de apoio ao time e está dando grátis camisetas oficiais da copa do mundo por tempo limitado. Acabei de ganhar a minha”.

A outra dizia: “Nike comemora 22 anos vestindo a Seleção Brasileira e está dando grátis camisetas oficiais da copa do mundo por tempo limitado. Acabei de ganhar a minha”.

Observe que as frases têm erros de acentuação e concordância. Logo, são os primeiros indícios de que a mensagem pode ser falsa.

Golpes como o de agora podem ser usados para roubar os dados dos usuários ou cadastrar o número dos celulares em serviços de SMS pagos. Neste último caso, o crédito de celular da vítima ou a conta de telefone podem ser impactados.

Para evitar problemas assim, desconfie sempre de mensagens que prometem coisas gratuitas e não clique nos links compartilhados por aí.

Antes de qualquer coisa, confira se o site oficial da empresa citada na mensagem fala sobre a possível promoção. Se não encontrar nada, provavelmente se trata de uma tentativa de fraude.

O grupo de WhatsApp da CITIS é voltado para nossos clientes com o objetivo de disponibilizar alertas de vulnerabilidade, atualizações de softwares, dicas de segurança, novas soluções, discussão de problemas comuns e esclarecimento de dúvidas (não substitui o helpdesk).

O intuito é manter o grupo com informações pertinentes para área de TI de todas as empresas, tendo as seguintes regras:

1. O Grupo é exclusivamente para uso profissional;

2. Não será aceito mensagens com conteúdo de brincadeiras, piadas, assuntos políticos, racismo, pornografia, correntes, times de Futebol, dentre outros;

3. Não será autorizado o envio de memes, figurinhas ou piadas;

4. Tente sempre enviar mensagens mais curtas possíveis;

5. Tentar enviar o menor número possível de mensagens;

6. Tentar postar conteúdos em horário comercial, com exceção de casos que julgue necessário compartilhar fora do horário comercial;

7. Antes de postar, releia e analise se o conteúdo:

a. Não ofende algum dos membros do grupo;

b. Tem relevância e interesse para o objetivo desse grupo;

c. Se o conteúdo tem procedência, só poste se você pode defender a autenticidade do assunto, consulte fontes seguras;

d. Seja propositivo, não faça críticas desnecessárias;

e. Se precisar chamar a atenção de alguém, faça com mensagens privadas, direto para os responsáveis;

Direitos dos usuários:

1. Ninguém está obrigado a permanecer no Grupo da CITIS;

2. Caso se sinta ofendido com algum conteúdo, notificar o ato ao administrador do Grupo, para que o mesmo tome as devidas providências, direto com o ofensor;

3. Todos têm direito de manifestar descontentamento com a utilização, mas isto deve ser feito diretamente com o administrador do grupo;

4. Indicações de nomes de novos participantes devem ser direcionadas diretamente ao Administrador do grupo, mediante autorização do Gestor da Empresa.

Em cada caso de infração às regras, cabe exclusivamente ao Administrador do Grupo a exclusão do usuário infrator.

Para solicitações técnicas, utilize nosso helpdesk.

Backups Completos

Este tipo consiste no backup de todos os arquivos para a mídia de backup. Se os dados sendo copiados nunca mudam, cada backup completo será igual aos outros. Fazer backup de 100 gigabytes de dados todas as noites quando talvez 10 gigabytes de dados foram alterados não é uma boa prática; por este motivo os backups incrementais foram criados.

VANTAGENS: Os arquivos são mais fáceis de localizar porque estão na mídia de backup atual. Requer apenas uma mídia ou um conjunto de mídia para a recuperação dos arquivos.

DESVANTAGENS: É demorado. Se os arquivos forem alterados com pouca freqüência, os backups serão quase idênticos.

Backups Incrementais

Os backups incrementais primeiro verificam se o horário de alteração de um arquivo é mais recente que o horário de seu último backup. Se não for, o arquivo não foi modificado desde o último backup e pode ser ignorado desta vez. Os backups incrementais são usados em conjunto com um backup completo frequente (ex.: um backup completo semanal, com incrementais diários).

VANTAGENS: Requer a menor quantidade de armazenamento de dados. Fornece os backups mais rápidos.

DESVANTAGENS: A restauração completa do sistema pode levar mais tempo do que se for usado o backup normal ou diferencial.

Backups Diferenciais

Backups diferenciais são similares aos backups incrementais pois ambos podem fazer backup somente de arquivos modificados. No entanto, os backups diferenciais são acumulativos, em outras palavras, no caso de um backup diferencial, uma vez que um arquivo foi modificado, este continua a ser incluso em todos os backups diferenciais (obviamente, até o próximo backup completo). Isto significa que cada backup diferencial contém todos os arquivos modificados desde o último backup completo, possibilitando executar uma restauração completa somente com o último backup completo e o último backup diferencial.

VANTAGENS: A recuperação exige a mídia apenas dos últimos backups normal e diferencial. Fornece backups mais rápidos do que um backup normal.

DESVANTAGENS: A restauração completa do sistema pode levar mais tempo do que se for usado o backup normal. Se ocorrerem muitas alterações nos dados, os backups podem levar mais tempo do que backups do tipo incremental.

Fonte: Material adaptado: retirado do site Dicas-L

Equipe CITIS.