Os processadores da AMD não são afetados pela falha de CPU Meltdown, que vem tomando as manchetes desde a última semana, mas a solução para o problema aparentemente pode deixar de joelhos algumas CPUs da fabricante. A Microsoft inclusive interrompeu a oferta do patch de segurança para o Windows para alguns sistemas da AMD após relatos de PCs com problemas para inicializar.

“Após investigar, a Microsoft determinou que alguns chipsets da AMD não correspondem aos documentos enviados anteriormente para a Microsoft para desenvolver as mitigações do Windows para proteção contra as vulnerabilidades de chipset conhecidas como Spectre e Meltdown”, afirma a empresa de Redmond em um aviso de segurança.

“Para evitar que os usuários da AMD entrem em um estado de não inicialização das máquinas, a Microsoft vai interromper temporariamente neste momento o envio os updates de sistema do Windows para os dispositivos com os processadores da AMD impactados.”

No entanto, a Microsoft não especifica quais CPUs da AMD são vulneráveis ao erro em questão. A CSO dos EUA informa que boa parte dos relatos em fóruns on-line sobre o problema são relacionados a chips mais antigos como Athlon e Sempron, sendo que o maior tópico sobre o assunto conta com mais de 160 respostas e mais de 800 votos para “Eu tenho a mesma pergunta”.

A AMD e a Microsoft estão trabalhando para resolver o problema. As atualizações de segurança para os computadores afetados voltarão a ser distribuídas após a questão ser resolvida. Caso o seu PC AMD não inicialize mais depois da instalação do patch de emergência liberado na última semana, a Microsoft diz que seus guias para resolução de erros de tela azul no Windows 7, 8 e 10 podem ajudar.

Mesmo que você não possa instalar o patch para o Meltdown neste momento, é muito importante atualizar o seu navegador o quanto antes. Firefox, Chrome, IE e Edge receberam updates com proteções iniciais contra a falha Spectre – um problema separado do Meltdown e desses patches com bugs para o Windows. Os chips da AMD são suscetíveis ao Spectre.

Confira aqui nosso especial sobre o que você pode fazer para proteger o seu computador contra as falhas de CPU Spectre e Meltdown.

A linguagem Python tem ganhado destaque nos últimos anos por ser uma linguagem de alto nível, robusta e ao mesmo tempo simples. Pelas suas características, a Python tem sido aplicada em diversas soluções, que vão desde a análise de dados ao processamento pesado de efeitos especiais em filmes e até mesmo o aprendizado de máquina. Tendo em vista sua versatilidade, profissionais de TI que dominam a linguagem são cada vez mais disputados e valorizados.

E se você está disposto a investir um tempo para renovar a sua carreira, a boa notícia é que você nem precisa sair de casa para isso. Cursos online são uma alternativa acessível e econômica para você adquirir novas habilidades. A Udemy, marketplace de cursos online e uma das principais referências mundiais em educação a distância, conta com mais de 55 mil cursos e uma série deles dedicado ao ensino de linguagem de programação.

A empresa do Vale do Silício e a Digital Network, responsável no Brasil pela rede de sites de tecnologia da IDG, contam com um canal exclusivo de cursos para os leitores dos sites IDGNow!, Computerworld, Macworld, PC World e CIO. O canal oferece, a preços excepcionalmente reduzidos, milhares de cursos e preparações para certificações em tecnologia da informação e internet, em português. Você pode acessá-los por aqui.

Na lista a seguir, separamos cinco cursos voltados para a linguagem Python e que saem apenas por apenas R$21,99. Mas corra, porque os valores promocionais se encerram nesta quinta-feira, 11 de janeiro.

1. Aprenda programação em Python 3 do zero

Neste curso, cada um dos conceitos fundamentais da linguagem Python são abordados de forma prática e com explicação detalhada do funcionamento do código. Você vai terminar o treinamento com bastante domínio da linguagem Python e esta base servirá também para aprender a programar em outras linguagens com muito mais facilidade.

Para adquirir este curso por apenas R$21,99, acesse o link.

2. Lógica de Programação com Python e CodeSkulptor

Este curso ensina lógica de programação utilizando a linguagem Python através da ferramenta CodeSkulptor, que é uma excelente forma para você começar a desenvolver os seus próprios programas.

Com 60% de desconto, este curso sai por apenas R$ 21,99

3. Python para Android, iOS, Windows, Linux, Mac

Este curso de desenvolvimento com Python e Kivy aborda, de forma simples, a construção de software e a geração de produtos digitais destinados a comercialização nas principais lojas de apps. O projeto Kivy, com seus inúmeros subprojetos, constitui uma ampla plataforma para o desenvolvimento de aplicações gráficas com o Python, com a capacidade de acesso aos recursos como disco, câmera, GPS e rede de diferentes plataformas, mas com um único código.

Aproveite o desconto de 96%, o preço original deste curso caiu de R$ 520 para R$ 21,99

4. Redes neurais artificiais em Python

Neste treinamento, você aprenderá na teoria e na prática os fundamentos das redes neurais em Python, incluindo passo a passo todos os cálculos matemáticos que envolvem redes neurais artificiais. Mas vale ressaltar que para tirar o melhor proveito deste curso é recomendado conhecimentos básicos sobre lógica de programação e conhecimentos básicos em Python, bem como estruturas condicionais e de repetição

Este curso se encontra com 74% de desconto e sai por apenas R$21,99

5. Programação orientada a objetos com Python 3

Neste curso, você irá aprender os conceitos que envolvem a programação orientada a objetos e desenvolver seus próprios programas utilizando os conceitos ensinados em Python.

Adquira este treinamento com 88% de desconto

A Microsoft promove, a partir do dia 15 de janeiro, o Maratona Bots, curso de capacitação on-line e gratuito destinado a programadores que querem aprender como criar chatbots, com base em recursos de inteligência artificial.

Ao todo, o curso terá duração de quatro semanas, com conteúdos liberados semanalmente. O público-alvo, segundo a empresa, são desenvolvedores de software, além de profissionais de áreas relacionadas que tenham conhecimento básico de programação e desejam entender melhor a aplicabilidade da tecnologia nos negócios.

Após o término das aulas, os participantes terão até o dia 26 de março para desenvolvimento de um bot atendendo aos critérios da organização do curso. Os projetos serão avaliados por um time de especialistas da Microsoft, com o objetivo de fomentar a criatividade e o aprimoramento técnico dos participantes em serviços de inteligência artificial disponíveis na nuvem.

Conceitos

A maratona fará uma breve introdução aos conceitos de machine learning e inteligência artificial, que podem auxiliar na construção de aplicativos de diferentes tipos.

Além das aulas de vídeo on-line, o curso terá materiais de apoio em formato de PDF e laboratórios práticos. Durante o período de aulas, os participantes poderão tirar suas dúvidas com instrutores que estarão on-line. Após o encerramento, o conteúdo das aulas continuará disponível na plataforma.

As inscrições podem ser realizadas por meio do link: https://ticapacitacion.com/register/Enrolment/EnrolNewUser/botspt

Os sistemas de armas nucleares de países como Estados Unidos, Reino Unido e outros correm um risco “relativamente alto” de sofrerem um ciberataque. A informação aparece em um estudo da Chatham House, organização especializada em pesquisas de assuntos internacionais.

Segundo a pesquisa, a ameaça tem recebido pouca atenção dos envolvidos em planejamento militar nuclear e na aquisição de armas.

Isso vem à tona em um momento em que o mundo vê ameaças tanto da Coreia do Norte quanto dos Estados Unidos com armas nucleares – o presidente norte-americano Donald Trump inclusive citou ter um botão “maior” do que o norte-coreano para disparo.

A entidade culpa essa falta de atenção por dificuldades dos governos em acompanhar as mudanças do mundo atual, falta de funcionários que entendem do assunto e também lentidão de mudanças institucionais.

A Chatham House lembra que os sistemas das armas nucleares foram criados antes do avanço computacional. Por isso, pouco espaço foi dado ao potencial de vulnerabilidades envolvendo os sistemas.

“Como resultado, a estratégia nuclear atual frequentemente não olha para o uso generalizado da tecnologia digital nos sistemas. A probabilidade de ciberataques em sistemas de armas nucleares é relativamente alta e está em avanço com as ameaças seja de grupos estatais ou não estatais”, afirma o estudo.

Exemplos de riscos

A pesquisa cita os relatos de que os Estados Unidos haviam se infiltrado na cadeia de suplemento do sistema de mísseis da Coreia do Norte, contribuindo para a falha de um teste em abril de 2017. Os silos dos misseis balísticos intercontinentais Minuteman, dos EUA, também são considerados particularmente “vulneráveis a ciberataques”.

Outros exemplos lembrados são o tráfico ilícito entre a Moldávia e a Geórgia de materiais nucleares e radioativos, um grupo da Bélgica afiliado ao Estado Islâmico que monitorava os movimentos de um cientista nuclear e mísseis alemães que teriam sido hackeados em 2015.

“Tem várias vulnerabilidades pelas quais alguém malicioso pode se infiltrar em armas nucleares sem o conhecimento do Estado. Erro humano, falhas de sistemas, vulnerabilidades no design e falhas na cadeia de suprimento representam um problema comum de segurança em sistemas de armas nucleares”, aponta o relatório.

Problemas militares para cuidar do assunto também foram criticados pelo estudo. Os autores chegaram a citar o novo porta-aviões britânico, que aparentemente usava em sua sala de controle o mesmo sistema desatualizado do Windows que acabou envolvido na falha de ransomware WannaCry na metade do ano passado.

A não ser que você tenha passado os últimos cinco anos em uma caverna, você já sabe que a inteligência artificial vai dominar o planeta. Mas, antes, talvez as máquinas possam ajudar a humanidade com uma ou outra coisinha. Tipo, a cura para doenças e coisas do tipo.

A Microsoft e a empresa de biotecnologia Adaptive Biotechnologies anunciaram uma parceria para criar uma IA capaz de decodificar – ou ler – o sistema imunológico dos seres humanos. As companhias têm a expectativa de unir os avanços em biotecnologia e no aprendizado de máquina para explorar o sistema de diagnósticos do corpo humano.

Mas, quais são as vantagens dessa maravilha? Basicamente, a tecnologia pode diagnosticar e tratar as doenças que te afligem, desde uma simples ressaca até situações mais complexas. Tudo com ajuda do sistema imunológico humano, que tem um ótimo faro para detectar doenças e ferimentos.

Tanto Microsoft quanto Adaptive Biotechnologies querem descobrir como funciona esse mecanismo. As empresas divulgaram um comunicado para a imprensa com objetivos ousados: “criar um teste de sangue universal capaz de ler o sistema imunológico para detectar uma ampla variedade de doenças, incluindo infecções, câncer e doenças autoimunes em seus estágios iniciais”.

Descobrir problemas nesse estágio aumenta a possibilidade de diagnósticos precisos e tratamentos. E, você já sabe, pessoas saudáveis vivem mais.

Empresas de tecnologia correm contra o tempo para consertar falhas de segurança em chips que deixaram praticamente todos os computadores no mundo – e diversos outros dispositivos – vulneráveis a ataques de hackers.

A indústria de tecnologia está ciente do problema há meses e esperava resolvê-lo antes que a questão se tornasse pública.

Algumas correções foram introduzidas, sob a forma de atualizações de software, ou estarão disponíveis nos próximos dias, segundo a Intel, que fornece chips para cerca de 80% dos desktops e 90% dos laptops em todo o mundo.

Ainda não foram registrados ataques. Mas até que ponto você pode ser afetado? Confira abaixo o que se sabe até agora.

Quais são os bugs?

Pesquisadores identificaram duas falhas de segurança diferentes: Meltdown e Spectre.

A Meltdown atinge laptops, computadores desktop e servidores de internet com chips Intel.

Já a Spectre tem alcance potencialmente maior. E afeta chips em smartphones, tablets e computadores com tecnologia Intel, ARM Holding e Advanced Micro Devices (AMD).

Segundo Bryan Ma, analista sênior da consultoria de tecnologia IDC, centros de processamento de dados e dispositivos que se conectam à nuvem também correm risco.

Qual a dimensão do problema?

Primeiramente, não há motivo para pânico. Mas, em teoria, a exposição à falha Meltdown é enorme. O IDC estima que existem 1,5 bilhão de computadores pessoais (incluindo desktops e laptops) em uso hoje – e cerca de 90% usam chips Intel.

O Centro Nacional de Segurança Cibernética (NCSC, na sigla em inglês) do Reino Unido diz que não há evidências de que a vulnerabilidade tenha sido explorada.

Mas, agora que a informação se tornou pública, existe a preocupação de que as falhas sejam descobertas e que hackers tentem se aproveitar delas.

A BBC apurou que a indústria de tecnologia identificou o problema há pelo menos seis meses – e que todos os envolvidos, de desenvolvedores a especialistas em segurança, assinaram acordos de confidencialidade. Tudo indica que o plano era tentar manter as falhas em sigilo até que fossem totalmente resolvidas.

De acordo com Chris Foxx, repórter de tecnologia da BBC, quando pesquisadores descobrem uma falha de segurança, eles costumam compartilhar a informação com a empresa envolvida para que o problema seja resolvido.

Normalmente, ambas as partes concordam em não divulgar a falha até que a correção tenha sido implementada, de maneira que os hackers não consigam se aproveitar das brechas.

Desta vez, parece que alguém se antecipou e a informação vazou antes que a correção do software estivesse pronta para distribuição.

Que tipo de informação está vulnerável?

As falhas oferecem aos hackers a possibilidade de acessar dados armazenados na memória do computador e roubar informações como senhas ou números de cartão de crédito.

Segundo Jake Saunders, analista de tecnologia da ABI Research, não está exatamente claro que tipo de informações podem estar correndo risco, mas como as falhas de segurança foram expostas, “a questão é se terceiros podem descobrir e potencialmente explorá-las”.

Como protejo meu computador?

Os fabricantes de dispositivos e provedores de sistemas operacionais correm para tentar solucionar as falhas. Eles estão trabalhando em atualizações de segurança, ou patches (programas usados para correção de bugs), que protegerão os computadores, tablets ou smartphones contra ataques.

Os usuários devem instalá-los assim que estiverem disponíveis.

Os três principais fabricantes de sistemas operacionais – Microsoft, Apple e Linux – vão lançar atualizações, mas ainda não se sabe exatamente quando.

O Google informou, por sua vez, que os smartphones Androids com as atualizações de segurança mais recentes estão protegidos, assim como os usuários de serviços como o Gmail.

Já quem usa versões mais antigas do Chromebook, notebook concebido pelo Google, vai precisar instalar uma atualização que será disponibilizada, enquanto os usuários do navegador Chrome devem receber um patch em 23 de janeiro.

A Apple também está desenvolvendo atualizações de segurança para seus laptops e desktops, mas não está claro até que ponto iPhones e iPads estão vulneráveis.

Os serviços de armazenamento em nuvem para empresas – como Amazon Web Services e Google Cloud Platform – afirmaram que já corrigiram a maioria das falhas e consertarão o restante em breve.

O reparo deixará meu computador mais lento?

Alguns pesquisadores dizem que qualquer reparo poderia deixar os sistemas 30% mais lentos, mas a Intel acredita que essas previsões são exageradas.

A empresa afirma que o desempenho dos dispositivos “depende da carga de trabalho” e, portanto, o impacto para os usuários de computador em geral “não deve ser significativo”.

Bryan Ma, da consultoria IDC, concorda que para a maioria dos usuários comuns – que usam o computador basicamente para navegar na web e acessar e-mail -, as atualizações de segurança provavelmente não vão deixar os dispositivos mais lentos.

Como a indústria de tecnologia vai reagir?

A divulgação da vulnerabilidade dos eletrônicos acontece em um momento singular para a indústria. Na semana que vem, começa em Las Vegas, nos Estados Unidos, a Consumer Electronic Show (CES), a maior feira de tecnologia do mundo.

Muitos participantes vão se perguntar como os novos produtos em exibição nos estandes serão afetados – e os materiais de divulgação que detalham os aumentos de velocidade provavelmente terão que ser revisados.

Os especialistas também acreditam que, como o Meltdown e o Spectre revelam falhas fundamentais na forma como os chips de computador são projetados, será necessário repensar seriamente como essa tecnologia será desenvolvida no futuro.

“Vamos precisar redesenhar sistemas operacionais e a forma como as CPUs (unidade central de processamento) são feitas”, escreveu Rob Graham, pesquisador de segurança em informática em seu blog.

Os pesquisadores da Kaspersky Lab identificaram um esquema de fraude que distribuiu e instalou secretamente um software de mineração nos computadores de usuários por meio de softwares piratas de editores de fotos e de texto.

Os cibercriminosos usavam sites que prometiam pacotes de softwares gratuitos de programas como Adobe Premiere Pro, CorelDraw, PowerPoint, entre outros para atrair as vítimas.

Depois de baixar um software, o usuário recebe um arquivo comprimido que também contém um programa de mineração, que é instalado automaticamente junto com o software desejado. O arquivo comprimido de instalação inclui arquivos de texto com informações de inicialização, como endereços de carteiras e pools de mineração – um servidor que reúne vários participantes e distribui a tarefa de mineração entre seus computadores.

Depois de instalados, os mineradores começam a funcionar silenciosamente no computador da vítima, gerando dinheiro criptografado para os criminosos. Em todos os casos eles usaram o software do projeto NiceHash, que sofreu recentemente uma violação de cibersegurança, resultando no roubo de milhões de dólares em moeda criptografada.

Além disso, os especialistas descobriram que alguns mineradores continham um recurso especial que permite que o usuário altere remotamente o número da carteira, o pool ou o minerador. Isso quer dizer que, a qualquer momento, os criminosos podem definir outro destino para a moeda criptografada e assim administrar seus ganhos, distribuindo fluxos de mineração entre carteiras ou até fazendo o computador da vítima trabalhar para outro pool de mineração.

Para evitar que seu computador faça parte de uma rede de mineração, a recomendação é de que os internautas tenham um antivírus instalado e baixe apenas software legítimo de fontes comprovadas.

O ano de 2018 mal começou e os usuários do WhatsApp já precisam estar atentos às tentativas de golpes. Um cupom falso que promete R$ 50 de desconto na rede de fast food Burger King está circulando entre os usuários.

Esse golpe já foi aplicado em maio do ano passado, mas voltou a circular no aplicativo. A vítima recebe a mensagem com o link para o golpe de algum conhecido e, ao acessar o link, o usuário é levado a crer que receberá um cupom de desconto nas lojas da rede caso responda algumas perguntas. Em seguida, o site informa ao usuário que, para retirar o cupom, é necessário ainda enviar o link para outros 10 amigos ou 3 grupos do WhatsApp.

Para se proteger contra ameaças desse tipo, o recomendado é de que os usuários que não instalem aplicativos de locais não-oficiais, não compartilhem mensagens de origem suspeita ou duvidosa, não cliquem em links que utilizem linguagem estranha ou incomum, evitem ao máximo compartilhar informações pessoais com aplicativos (fazendo-o apenas se confiarem plenamente no app) e utilizem algum tipo de antivirus ou software de proteção em seus smartphones.

Nesta semana, pesquisadores divulgaram a existência de duas graves falhas de segurança em quase todos os processadores vendidos nos últimos 20 anos ao redor do mundo. As falhas ganharam o nome de “Meltdown” e “Spectre”.

A mais urgente e grave do momento é a Meltdown, que atinge processadores da Intel – marca mais comum e utilizada em computadores com Windows ou Macs. A Spectre ainda tem poucos detalhes divulgados e é um pouco mais difícil de ser explorada por hackers, segundo pesquisadores.

A Meltdown, porém, não só atinge mais PCs – provavelmente o seu -, como pode ser explorada mais facilmente. Um simples código JavaScript rodando em um site qualquer é capaz de acessar dados da memória da CPU e roubar informações delicadas, como as suas senhas.

Felizmente, é possível garantir algum nível de proteção para a maioria dos usuários sem precisar trocar de processador. A Microsoft já liberou uma correção para os navegadores Edge e Internet Explorer, assim como para o Windows 10. Além disso, o Firefox também já está seguro.

Se você tem um computador com processador da Intel e Windows (a Apple não sinalizou se vai ou não lançar um update de segurança para os Macs), siga os passos a seguir para garantir a segurança do seu PC. Vale ressaltar, porém, que essas dicas não podem garantir 100% de segurança, mas apenas dificultam a exploração da falha Meltdown.

Uma solução completa para o problema só vai existir nas próximas gerações de processadores da Intel, já que a raiz do problema é de hardware. Além disso, tenha em mente que as correções podem prejudicar, ainda que de leve, a performance do seu computador.

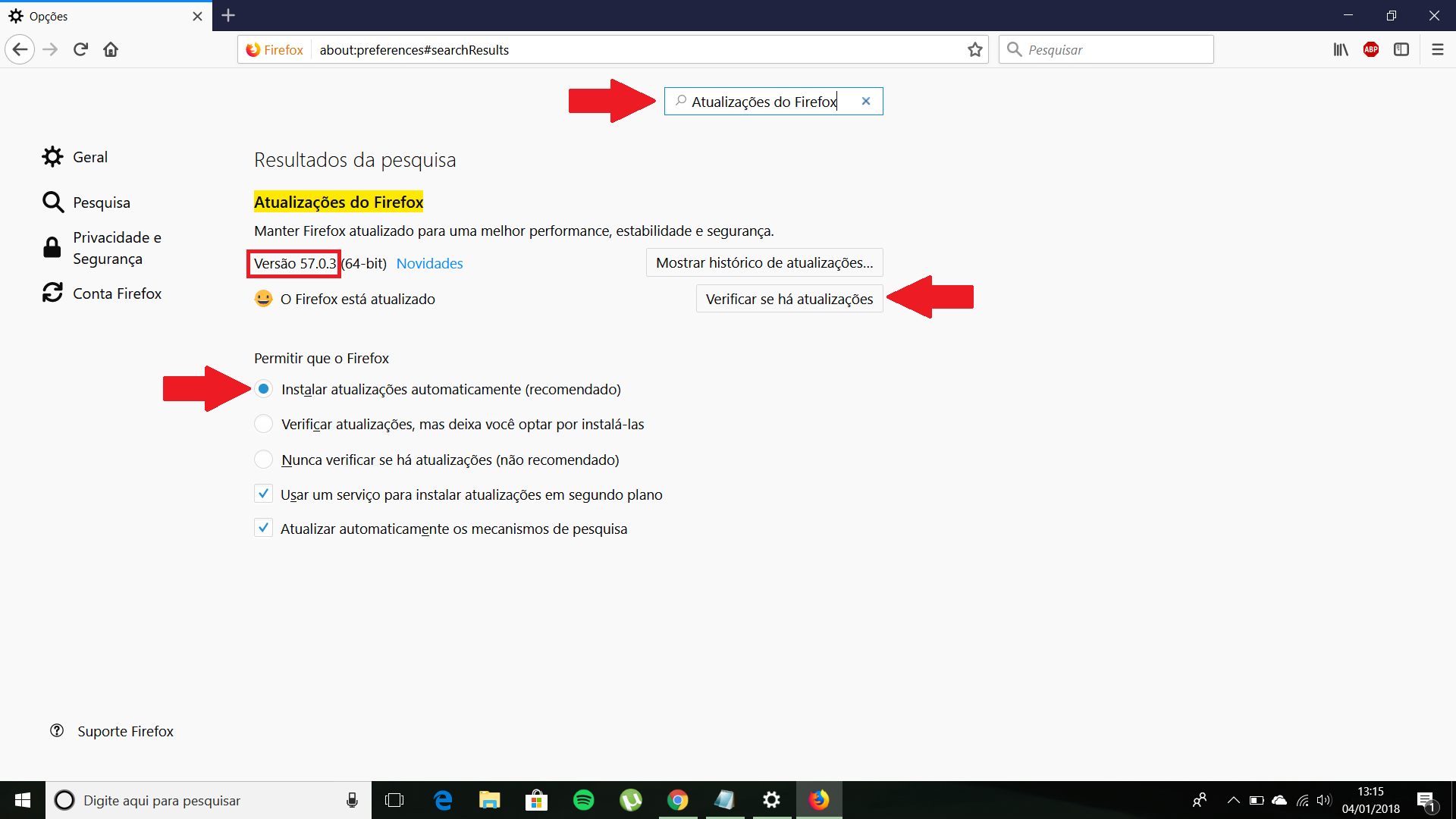

1. Atualize seu navegador

Se você usa o Firefox, clique no menu no canto superior direito da tela (o ícone de três linhas horizontais) e depois em “Opções” (um ícone de engrenagem).

Na barra de pesquisas que aparece na tela, digite “Atualizações do Firefox” e confira qual versão está instalada.

Se o seu Firefox estiver na versão 57 ou superior, você está protegido. Se não, clique em “Verificar se há atualizações” e trate de baixar o update mais recente. Também deixe marcada a opção “Instalar atualizações automaticamente (recomendado)” para que futuras atualizações sejam descarregadas sem a sua intervenção.

Se você usa o Google Chrome, porém, vai ter que esperar. O Google já avisou que só vai corrigir a falha no navegador a partir da versão 64, que só chega no dia 23 de janeiro. Até lá, tome cuidado com as extensões usadas no seu browser e com os sites que você acessa.

2. Atualize o Windows

A Microsoft liberou uma atualização de emergência para o Windows que protege o PC da falha Meltdown. Mas como ressalta o The Verge, há alguns problemas com esse update. Se você usa um software antivírus que não seja o Windows Defender, é possível que a atualização não esteja disponível para o seu PC. A empresa está trabalhando em uma forma de suportar os antivírus o mais rapidamente possível.

Se você não usa qualquer antivírus além do Windows Defender (que é padrão no Windows 10), você precisa instalar o patch mais recente identificado como KB4056892. Para checar se o seu Windows já está ou não nesta versão, é só abrir o aplicativo de Configurações (um ícone de engrenagem no menu Iniciar).

Em seguida, clique em “Atualização e Segurança”.

Na seção “Windows Update”, clique em “Exibir histórico de atualizações instaladas” e veja qual é o código da última.

Se mesmo assim o patch não aparecer, você pode fazer uma instalação forçada, embora esta não seja a alternativa ideal. Vá até o catálogo de updates da Microsoft e procure pelo arquivo feito para o seu PC (servidor, x86, x64 ou ARM). Se não estiver acostumado a fazer esse tipo de atualização forçada, é melhor esperar o update automático.

3. Atualize o firmware

Além de proteger o navegador e o Windows, você também precisa proteger o firmware do seu computador, o que depende só da fabricante (HP, Samsung, Lenovo etc.). O caso é que nem todas as fabricantes já liberaram updates, e nem todos os usuários precisam de um – em alguns casos, a falha não é tão profunda.

Para saber se você precisa ou não atualizar o firmware, vá até a página de suporte da fabricante do seu PC e procure pelo firmware mais recente, faça o download e instale-o. Aqui estão os links diretos para o suporte das fabricantes mais famosas: Lenovo, Samsung, HP, Dell, Asus e Acer.

Lembrando que a Apple ainda não liberou qualquer update para iMacs ou MacBooks. Se você montou seu próprio computador, peça por peça, vai ter que procurar o suporte dos fornecedores de cada componente.

Mas e a falha Spectre?

A falha Spectre é um pouco mais grave, porque atinge também processadores da AMD e os feitos em ARM – ou seja, todos os chips usados em smartphones e tablets, seja modelos com sistema Android ou iPhones e iPads. Só que essa falha é menos urgente porque não expõe dados de forma tão simples quanto a Meltdown.

Além disso, não há muito o que se possa fazer no momento. Se você usa um celular Android, vai ter que esperar sair uma atualização de segurança para o sistema, e esperar mais ainda para a fabricante do seu smartphone enviá-la para você. O mesmo vale para quem tem um iPhone ou iPad: tem que esperar a Apple lançar um update.

Até lá, vale a recomendação de sempre: cuidado onde você clica. Evite sites desconhecidos ou de origem pouco segura, links suspeitos recebidos por e-mail ou por redes sociais e mantenha seu antivírus (mesmo que seja o Windows Defender) sempre ligado.