Você sabia que o Google guarda um histórico de muitas das coisas que você faz no seu telefone ou PC? A gigante de buscas tem uma central de atividades onde o usuário pode consultar as interações que foram registradas na sua conta. É possível ver quais aplicativos foram abertos no smartphone Android, os vídeos assistidos no YouTube e até mesmo as gravações de voz usadas em pesquisas no aplicativos da empresa.

Quer saber como conferir todos os dados que o Google guardou sem que você soubesse? O Olhar Digital preparou um tutorial completo. No passo a passo a segui, ensinamos como conferir detalhes, filtrar registros e também excluir algumas entradas. Confira:

Como consultar o registro geral de atividades

1. Acessa a página “Minha atividade” no Google;

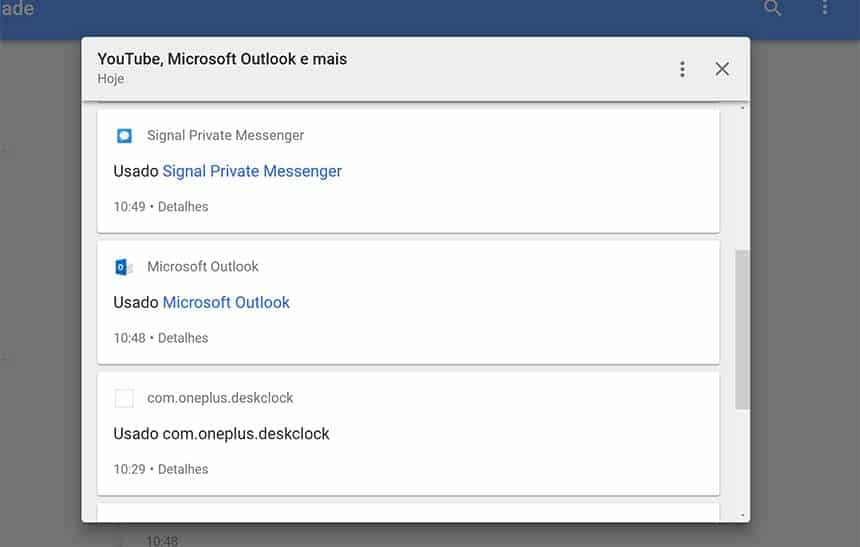

2. Observe que o conteúdo é organizado em forma de linha do tempo. No topo, você pode conferir um pequeno resumo, dividido por grupos, do que você fez no telefone. Se quiser, clique para filtrar;

Dica. Na lateral, é possível definir o filtro como “Visualização de pacote” para ver grupos de atividades ou “Visualização de itens” para conferir entradas individuais;

3. Quando quiser conferir mais detalhes sobre um registro, clique sobre ele ou toque nas reticências e escolha a opção “Detalhes”. Uma janela será aberta com todas as informações;

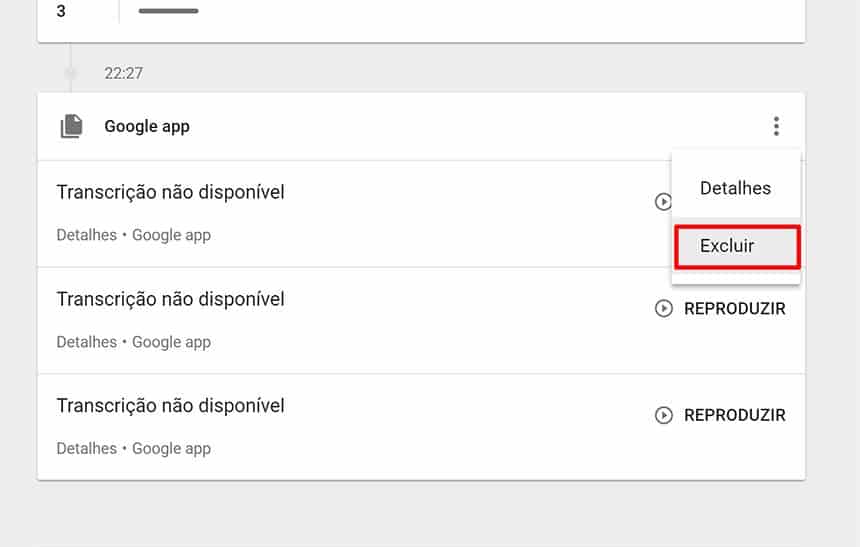

4. Para excluir um registro, toque sobre a reticências e escolha “Excluir”;

5. O Google mostrará um aviso sobre para que ele usa aquela atividade. Se quiser prosseguir, toque em “OK”. Em seguida, confirme novamente;

Pronto! Agora você sabe como consultar e excluir as atividades que o Google registra sobre você.

Como consultar o registro de áudio

Além do que você abre ou assiste, o Google também grava as entradas de voz que você faz no aplicativo de pesquisas ou em outros serviços da rede. Veja como consultar:

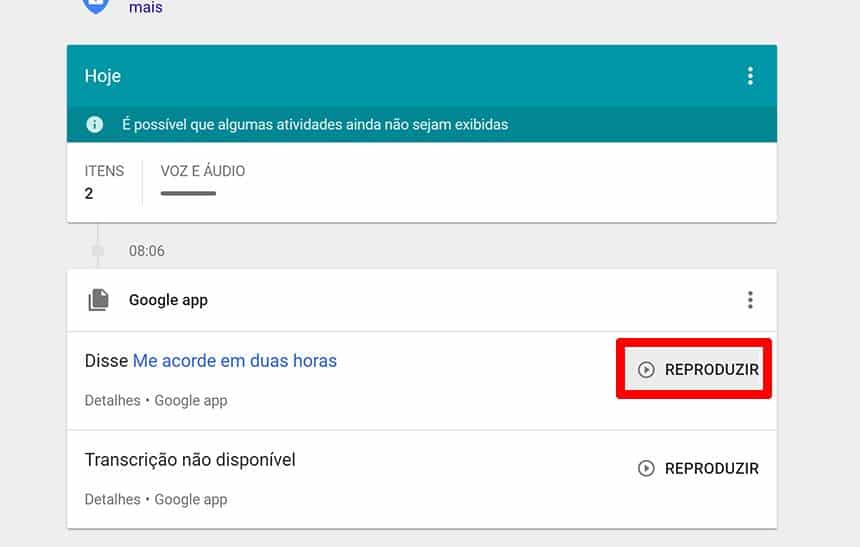

1. Acesse a página “Minha atividade > Voz e áudio”. Novamente, o conteúdo é organizado do mais recente para o mais antigo;

2. Note que em algumas entradas, o Google possui uma transcrição em texto e em outras não. Mas é possível ouvir o áudio de todas. Para isso, toque em “Reproduzir”;

3. Se quiser excluir uma entrada, basta seguir o mesmo passo a passo do exemplo anterior;

Pronto! Agora você já sabe como ouvir as gravações que o Google tem de você.

Como impedir que o Google registre novas atividades

1. No registro de atividades do Google, toque sobre a opção “Controles de atividade”;

2. Quando quiser desativar uma opção, toque sobre a chavinha ao lado do título dela;

3. O Google explicará para o que usa as informações e perguntará se deseja interromper o registro. Caso sim, toque em “Pausar”;

Pronto! Agora você já sabe como interromper a gravação das suas atividades no Google!

Todos os anos aparecem na internet listas com as senhas mais utilizadas do mundo, sempre com “123456” no primeiro lugar. Naturalmente, no fim de 2017, a famigerada lista apareceu novamente e traz, sem surpresa, a dita combinação de números no primeiro lugar, seguida por “password”. Acontece que não é possível inferir que essas sejam de fato as duas senhas mais usadas do mundo ou que elas sequer representem alguma grande parcela das senhas circulando pela internet atualmente.

Isso porque a lista deste ano foi compilada a partir de 5 milhões de senhas vazadas por hackers durante 2017. Considerando que existem hoje mais de 3,2 bilhões de pessoas online, é muito improvável que essa pequena amostragem represente qualquer coisa próxima da realidade.

Mesmo assim, é obvio que você não deve usar combinações tão ridículas como essas, e ter uma senha com caracteres especiais ajuda a proteger você de ataques direcionados. O problema é que nem a senha mais complexa e aleatória do mundo poderia proteger você de um ataque de phishing, quando um criminoso tenha lhe enganar com algum truque para lhe fazer digitar sua senha em algum lugar e, assim, ter acesso à sua conta.

A única forma de se proteger contra esse tipo de coisa é mudando todas as suas senhas com frequência. Isso deveria ser uma prática comum entre todos nós, especialmente para quem faz compras online, trabalha com emails corporativos ou é, em maior ou menor grau, uma pessoa relativamente conhecida na internet.

Aproveite que 2018 está aí e tente criar esse hábito, fazendo uma resolução de ano novo ou mesmo uma “promessa” para si mesmo. Mudar suas senhas a cada três ou seis meses não é exatamente um grande problema e pode tornar a sua presença na web muito mais segura.

Preguiça?

Só que, quem tem muitas contas em múltiplos serviços provavelmente não vai achar esse tipo de resolução de ano novo algo prático a se fazer. Até porque é difícil lembrar onde você tem alguma conta e, também, as senhas de fato para elas.

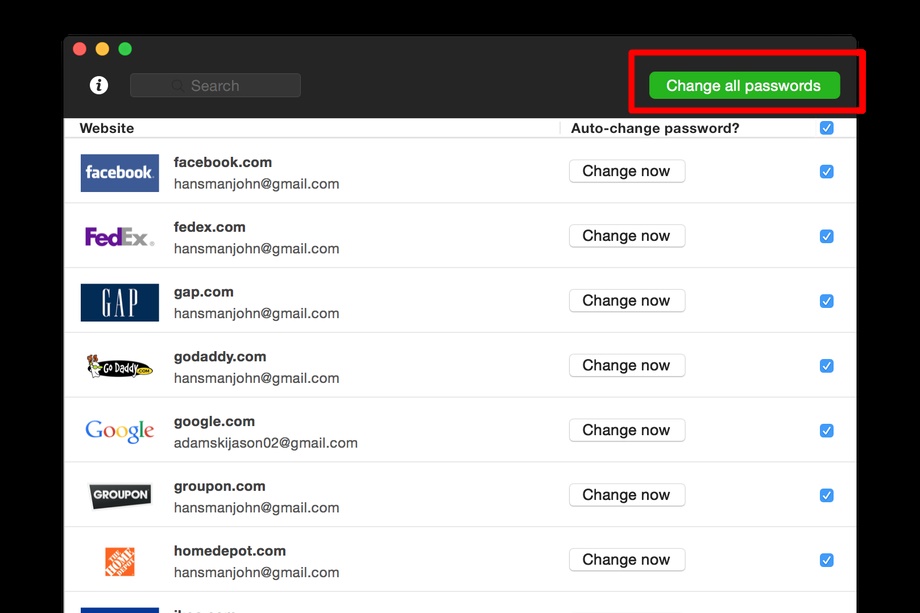

Nesse caso, é interessante usar um gerenciador de senhas de confiança. Uma opção interessante que surgiu recentemente é o Dashlane, que agora conta com um recurso capaz de mudar todas as suas senhas salvas no programa com apenas um clique. A novidade funciona até mesmo para serviços que usam autenticação em dois fatores, e mostra uma janela popup para os que requerem esse tipo de coisa.

O programa é reconhecido e proveniente de uma empresa confiável chamada PassOmatic, que adquiriu o software recentemente e está fazendo uma renovação de funções nele. Já são mais de 3 milhões de usuários, e existe a possibilidade de usar a ferramenta gratuitamente — apenas em um dispositivo — ou pagar uma assinatura anual (cara) para sincronizar todas as senhas em todos os seus aparelhos Windows, Android, macOS ou iOS. (versão beta)

Falando em gerenciador de senhas, existem outras opções confiáveis além do Dashlane, tais como o LastPass e o 1Password, mas esses não permitem alterar todas as senhas de uma só vez.

Mas se você não quer usar recursos como esses, pelo menos fique prevenido com atitudes saudáveis:

- Evite salvar muitas senhas no navegador

- Ative a autenticação em duas etapas em todos os serviços que contarem com o recurso

- Tenha senhas diferentes pelo menos para os principais serviços

- Não use combinações óbvias nem coisas que possam ser facilmente ligadas a você

- Tente criar senhas fortes: com caracteres especiais, mais letras e menos números

- Use guias privadas para navegar em computadores ou smartphones alheios

- Procure opções de navegador mais seguras

- Tenha um antivírus confiável no PC ou Mac

Seguindo essas dicas, as suas chances de ser exposto na web certamente vão diminuir.

Se uma das suas promessas para o ano novo é aprender a programar, escolher as linguagens que têm mais demanda podem ajudar você a atingir seus objetivos, seja criar aplicativos, ganhar mais dinheiro ou fazer uma transição de carreira.

O Coding Dojo, site que oferece treinamento e mentoria de carreira, listou 7 linguagens importantes para o ano de 2018.

De acordo com um estudo publicado pela Ookla, uma ferramenta de aferição de velocidade de internet, a velocidade média das conexões no mundo aumentou 30% ao longo de 2017. A média das velocidades medidas pela Ookla em conexões fixas foi de 40,11 Mbps para download, e a média para conexões móveis foi de 20,28 Mbps.

O aumentou foi maior entre as velocidades de conexões fixas, que melhoraram 31,6% ao longo do ano. Entre as conexões móveis, a melhora foi de 30,1%. A melhoria foi alavancada pelo forte desempenho de países em desenvolvimento como Guatemala (cujas conexões melhoraram 116,7% em 2017, chegando a uma média de 12,04 Mbps), Gana (82,1%, chegando a 18,96 Mbps) e Peru (80,1%, chegando a 16,48 Mbps).

Nas conexões móveis, também, foram os países em desenvolvimento que demonstraram o maior crescimento. Em especial, o Laos melhorou em 249,5% a velocidade média de suas conexões móveis – que, no entanto, com 13,77 Mbps, seguem abaixo da média global. Vietnã (188,7% para 19,54%), Trinidad e Tobago (133,1% para 11,68 Mbps) e Hong Kong (102,6% para 35,64 Mbps).

E o Brasil?

Segundo o ranking da Ookla, o Brasil ficou em 71º lugar entre os países com velocidade móvel mais rápida. A média brasileira foi de 16,25 Mbps, o que deixou o país abaixo da média global. Imediatamente à frente do país estão Equador (16,32 Mbps), República Dominicana (16,58 Mbps) e Honduras (16,63 Mbps). De acordo com a empresa, o país manteve a mesma posição nesse ranking que no ano passado.

Em termos de internet fixa, o Brasil ficou na 79ª posição, com velocidade média de 17,8 Mbps – menos da metade da média global. Descendo uma posição no ranking com relação ao ano passado, o país ficou imediatamente atrás de Chipre (18,28 Mbps), Bahrein (18,45 Mbps) e Índia (18,82 Mbps).

Desigualdade

Por outro lado, a própria Ookla expõe dados que sugerem que a média global não reflete, com precisão, a experiência média dos usuário. Com relação à banda larga fixa, por exemplo, apenas 71 países e regiões ficaram acima da média, contra 185 países e regiões que ficaram abaixo dela. Na internet fixa, foram 119 países e regiões acima da média, contra 134 abaixo.

Fora isso, houve países que ficaram muito acima ou muito abaixo da média. O lider do ranking de internet fixa foi Cingapura, com média de 153,85 Mbps, e o último colocado, a Algéria, teve média de 3,76 Mbps. Considerando os cinco países mais populosos do mundo (China, Índia, EUA, Indonésia e Brasil), apenas dois (EUA e China) ficaram acima da média. Entre eles, o Brasil ficou à frente apenas da Indonésia.

Veja abaixo o ranking dos países com internet mais rápida do mundo, segundo a Ookla:

Fixa:

1 – Cingapura (153,85 Mbps)

2 – Islândia (147,51 Mbps)

3 – Hong Kong (133,94 Mbps)

4 – Coreia do Sul (127,45 Mbps)

5 – Romênia (104,46 Mbps)

6 – Hungria (92,47 Mbps)

7 – Macau (87,14 Mbps)

8 – Suécia (84,11 Mbps)

9 – Holanda (81,46 Mbps)

10 – Suíça (80,62 Mbps)

Móvel:

1 – Noruega (62,66 Mbps)

2 – Holanda (53,01 Mbps)

3 – Islândia (52,78 Mbps)

4 – Cingapura (51,50 Mbps)

5 – Malta (50,46 Mbps)

6 – Australia (49,43 Mbps)

7 – Hungria (49,02 Mbps)

8 – Coreia do Sul (47,64 Mbps)

9 – Emirados Árabes Unidos (46,83 Mbps)

10 – Dinamarca (43,31 Mbps)

Você entra na internet, consulta sites de viagens e verifica os preços de um hotel, digamos, na Tailândia. Minutos depois, todas as páginas que você visita vêm recheadas de publicidades e informações sobre o país pesquisado, sobre hotéis, cruzeiros pela Ásia e passagens de avião.

A simulação acima é apenas um pequeno exemplo de como o usuário está inserido numa rede de informações em que ele é ao mesmo tempo sujeito e objeto. Como diz um antigo ditado norte-americano ligado ao mundo das finanças: não existe almoço grátis. A maior moeda de troca nos serviços baseados na web – principalmente nos gratuitos – são as informações coletadas de seus usuários. Empresas como a Google e o Facebook têm ferramentas no código de seus aplicativos que permitem coletar, com precisão, diversos dados de seus clientes. Além da publicidade baseada nas suas buscas, há vários outros exemplos de como isso afeta sua vida.

Você provavelmente possui um computador ou um smartphone. Certamente, tem acesso à internet e já fez uso de algum serviço da Google ou do Facebook – mesmo que não saiba. Se você usa o WhatsApp, o Instagram, o Gmail ou, simplesmente, entra em alguma página na web que tenha anúncios publicitários, é provável que essas empresas já saibam grande parte de suas informações pessoais. Mas a discussão vai além de companhias registrando seu nome ou número de telefone. As gigantes norte-americanas têm acesso não somente aos lugares em que você passa, às suas conversas, aos seus e-mails, às suas fotos, mas também às suas informações bancárias, à sua saúde, aos seus hábitos de consumo, às suas preferências sexuais e a praticamente toda a sua atividade on-line – e off-line. Inclusive, na maioria das vezes, é você quem permite que essas informações sejam, não apenas coletadas, mas repassadas a outras companhias pelo mundo – e isso é claramente descrito nos termos de adesão a esses serviços.

Mas isso não é tudo. Uma recente descoberta demonstrou que o alcance desse big brother é ainda maior. Há pelo menos 25 rastreadores diferentes nos aplicativos mais populares da Google Play – os quais, em grande parte, trabalham de maneira ‘clandestina’ aos termos apresentados pelas empresas. A lista contém nomes como Uber, Tinder, Skype, Twitter, Spotify e Snapchat. O alerta é do Yale Privacy Lab, iniciativa do Information Society Project, da Universidade de Yale, nos Estados Unidos. Detalhes da pesquisa, em conjunto com a ONG francesa Exodus Privacy, foram divulgados no final de novembro e revelam “um software clandestino de vigilância que não é conhecido pelos usuários de Android quando o aplicativo é instalado”, segundo a publicação. Os estudos permitiram determinar a origem desses rastreadores e as empresas por trás deles, além das práticas de vigilância que eles acarretam.

“As atividades em rede desses aplicativos cruzam diversos países e preceitos legais. A falta de transparência sobre a coleta, transmissão e processamento de dados levanta um sério problema de privacidade”, afirma o relatório. “Há graves problemas de segurança nos aplicativos, usados por bilhões de pessoas no mundo”, alerta. Revelou-se que mais de 75% dos 300 aplicativos analisados pela Exodus contêm esses rastreadores. Porém, há a possibilidade de que o número seja ainda maior, já que a ferramenta desenvolvida pelos pesquisadores só consegue identificar rastreadores que foram cadastrados anteriormente em seu sistema. “Há toda uma indústria baseada nesses rastreadores. Aplicativos que clamam ser ‘limpos’, podem conter alguns que ainda não conseguimos identificar”.

Entre os rastreadores encontrados, há o “OutBrain”, que permite que informações como o nome do usuário, telefone, contato de e-mail e endereço sejam não apenas coletadas e armazenadas, mas distribuídas para outras empresas. Os pesquisadores não tiveram acesso aos códigos dos aplicativos oferecidos na loja da Apple, porém, expandiram o alerta para outros sistemas operacionais. “Os rastreadores provavelmente estão igualmente escondidos nos aplicativos para iPhone”.

Proteção

“Os dados são o petróleo da internet”, diz Alexandre Atheniense, que trabalha há 30 anos como advogado especialista em direito digital no Brasil. Ele explica que as práticas de venda e/ou compartilhamento de informações coletadas por aplicativos não são legais no país. “De forma alguma isso é legal, mas não temos uma legislação clara sobre como lidar com esse tipo de situação. Está em tramitação uma lei de proteção de dados, acredito que a partir daí podem surgir critérios mais definidos sobre o tipo de punição aplicável”. O especialista alerta, porém, que mesmo que as respostas legais aos abusos que podem ser cometidos por essas empresas sejam difíceis, ainda há como recorrer. “Precisamos ter uma definição legislativa que determine regras mais específicas quanto à coleta, compartilhamento e registro de dados gerenciados por terceiros. Quando falo isso não quero dizer que se o problema acontecer hoje não há respaldo legal. Há, mas seria muito melhor se tivéssemos uma legislação específica. Entretanto, é sempre bom lembrar que a internet não é uma terra sem lei”, ressalta.

Mesmo que seja praticamente inviável afastar-se dos ambientes virtuais em que há a coleta de dados, há alternativas e maneiras mais conscientes de navegar na web. Alexandre explica que é necessário se manter atento a quais tipos de informação estão sendo compartilhadas. “Há duas formas de coleta de informações as previstas e as que não se tem acesso. É importante tomar cuidado com o que você ativamente informa às empresas na internet. Caso você perceba que algum serviço está requisitando muitas informações, mais do que as absolutamente necessárias para o seu funcionamento, evite compartilhá-las. É um indício de que há muito mais por trás”, alerta.

Um mapa sem privacidade

Mesmo quando a coleta de dados é informada ao usuário, a questão da privacidade na web é preocupante. Tem-se, por exemplo, explícito nas condutas do Google a gravação, o armazenamento e o uso de informações captadas pelo microfone de smartphones. Usuários podem, inclusive, acessar as gravações feitas pela empresa através da nuvem. Muitas dessas coletas sistemáticas propõem-se, de acordo com as empresas, a utilizar as informações dispostas pelos usuários para que os algoritmos sejam otimizados pelas empresas. Exemplo disso é o aplicativo Google Fotos, que vem sendo cada vez mais “empurrado” para os usuários do Android.

Com a Google tendo acesso irrestrito às fotografias de seus clientes, ela consegue encontrar padrões cada vez mais precisos e, com o tempo, será capaz de cruzar todas as suas informações pessoais – e identificá-lo por completo – apenas com uma foto sua. Essa técnica é chamada de machine learning. Um dos efeitos desse tipo de acúmulo de informações pode ser percebido no uso de aplicativos de mapas, como o Google Maps. Após um intenso trabalho de aprendizagem, o algoritmo da empresa já consegue identificar as rotas mais comuns do usuário e determinar, com precisão, seu local de trabalho, sua residência, etc. O mesmo tende a ocorrer com outros tipos de informações coletadas.

“A Google é um pesadelo quando o assunto é privacidade”, diz o ex-funcionário da empresa Marton Barcza, especialista em marketing e tecnologia. “Quase todo o modelo de negócio da empresa depende da coleta massiva de informações de seus usuários e da monetização desses dados. Eles não apenas fazem isso com usuários de suas plataformas, mas com pessoas que nunca entraram em qualquer serviço da Google e, também, com as que ativamente tentam se manter distante deles”, afirma. “O domínio nas redes de publicidade on-line, nas ferramentas da web, nos buscadores, nos sistemas operacionais mobile, nos navegadores. Tudo isso significa que eles conseguem alcançar quase todas as bordas da internet e coletar informações dos usuários mesmo quando eles não têm a mínima ideia de que isso está acontecendo”, descreve.

O alerta de Marton Barcza converge com o estudo que expôs os rastreadores escondidos. “Mesmo se seguissem à risca suas próprias regras, essas empresas coletariam quantidades inacreditáveis de dados. Porém, há cada vez mais relatos de que eles vão além do que declaram. É quase impossível saber de verdade as formas com que a Google coleta, e o que ela faz com a informação”, frisa.

O computador ‘mui amigo’

A indústria de tecnologia vem se mostrando cada vez mais cúmplice do pesadelo de privacidade que seus produtos têm se tornado. As informações coletadas são tão substanciais que já se consegue traçar perfis psicológicos precisos dos usuários apenas com suas interações nas redes sociais. Analisando apenas 150 likes feitos pelo usuário no Facebook, é possível saber mais informações pessoais do que seus familiares. Com apenas 10 curtidas, sabe-se mais do que um colega de trabalho; com 70 curtidas, mais do que um colega de quarto; e, com 300 likes, mais do que seu companheiro amoroso. Esses resultados foram apontados em estudo conjunto entre pesquisadores do Departamento de Psicologia da Universidade de Cambridge, no Reino Unido, e o Departamento de Ciência da Computação da Universidade de Stanford, nos EUA.

A pesquisa, intitulada “Julgamentos de personalidade feitos por computadores são mais precisos do que aqueles feitos por seres humanos”, coletou informações de 86,2 mil voluntários em um questionário que continha mais de 100 aspectos de suas personalidades em quase 1 mil perguntas distintas. De acordo com os Third quarter 2017 reports, um boletim fiscal do Facebook, há cerca de 1,37 bilhão de usuários ativos diariamente na plataforma e 2,07 bilhões ativos mensalmente. A empresa tem acesso a informações pessoais críticas da grande maioria de seus usuários – e esses nem suspeitam ou não se importam com isso. “O problema é que, para a maioria das pessoas, a privacidade on-line parece um problema distante. Até que essas ilegalidades causem danos reais a quantidades gigantescas de pessoas, infelizmente, não creio que as coisas vão mudar. A conveniência atropelará a responsabilidade até que algo catastrófico aconteça”, lamenta Barcza.

três perguntas para…

Joana Ziller

Professora da UFMG e pesquisadora do Núcleo de Pesquisa em Conexões Intermidiáticas (NucCom)

Como a senhora pensa a questão da privacidade na internet hoje? Qual é o panorama em que estamos vivendo?

A privacidade hoje é um artigo de luxo. Não apenas no sentido financeiro. Pouca gente tem privacidade hoje e ela está restrita a uma elite de poder. Restrita a pessoas que não precisam usar celular, pois têm por perto um assessor que pode fazer isso por elas e que, mais importante, tem consciência da vigilância. Abrimos mão da privacidade pelo conforto. Pensar que quando estamos com o celular ou com qualquer outro aparelho conectado não estamos sendo rastreados é ingenuidade.

Como a senhora pensa que essas questões deveriam ser ensinadas ao grande público?

Existem certas coisas na sociedade que são bem parecidas com a questão da privacidade. Coisas que deveríamos saber, mas abrimos mão porque é cômodo. Qual é a quantidade de agrotóxicos que há na nossa comida diária, por exemplo? Sabemos dos males, mas é mais fácil comprar um tomate no supermercado do que plantar o próprio. Com a privacidade é a mesma coisa. Não pensamos muito profundamente no assunto, pois isso exigiria uma mudança de estilo de vida. Certamente, seria interessante que pensássemos mais nisso, que fôssemos educados sobre. Mas, levar isso a sério, de fato, acarretaria mudanças que as pessoas talvez não aceitariam.

Há ações que podem preservar, minimamente, a privacidade do usuário?

Ações mais efetivas exigem conhecimento maior das plataformas e da maneira como a web e os sistemas operacionais funcionam. Não é à toa que as tecnologias que nos rastreiam investem pesado na facilidade de uso de seus serviços. Mas, é importante que haja uma reflexão sobre o que publicamos nas redes sociais. É preciso ter a consciência de que tudo aquilo é público, por mais que os perfis das redes sejam fechados. Manejar bem as permissões que damos aos aplicativos instalados, também, é uma questão importante. Se um app pede autorização para usar o microfone do celular e você consegue perceber que ele não é necessário para que o mesmo funcione, negue o acesso. Entretanto, isso são medidas paliativas. É importante saber que estamos sendo inevitavelmente rastreados.

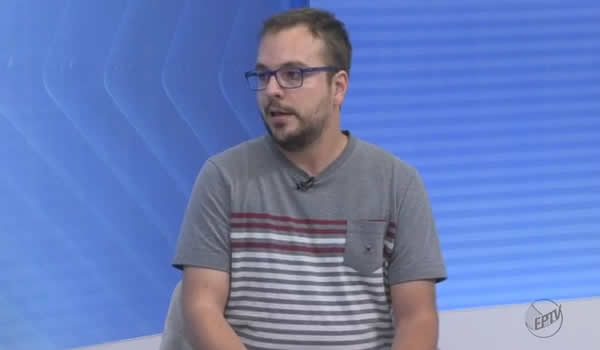

Em entrevista ao Jornal EPTV 1º Edição, o professor do departamento de computação da UFSCar, Paulo Matias, fala sobre sua participação no teste público de segurança da urna eletrônica realizado em novembro de 2017, confira como foi a entrevista:

Quais foram esses 5 erros identificados na urna eletrônica?

Paulo Matias – “Identificamos um vetor de ataque, que era a capacidade de executar nossos próprios programas de computador na urna eletrônica. Ela é de uso restrito e não deveria aceitar programas que não fossem escritos pelo TSE”.

O que seria um vetor? uma espécie de vírus?

Paulo Matias – “É uma forma de nós conseguirmos atacar a urna eletrônica, uma porta de entrada, então nós conseguimos colocar nossos próprios programas, por meio da mídia de carga, que é uma espécie de cartão de memória que é usado para instalar a urna. Então nós colocamos programas escritos por nós, que não são autorizados pelo TSE”.

E a partir disso quais foram os problemas identificados, quando vocês conseguiram fazer essa invasão?

Paulo Matias – “Com essa capacidade nós conseguiríamos, o que na computação chamamos de execução de código arbitrário, nós conseguiríamos fazer basicamente o que nós quisermos com a urna. Para demonstrar isso para pessoas mais leigas, não técnicas, nós partimos para fazer algumas demonstrações específicas.”

“Então nós alteramos o registro da urna, que registra os eventos, e é utilizado por exemplo fazer auditoria de ações suspeitas do mesário, por exemplo quando ele libera a votação para o eleitor ou quando libera para o eleitor votar sem a digital. Outra alteração que nós fizemos foi fazer com que o arquivo que registra os votos, ficasse as claras, que ele não ficasse codificado, e dessa forma nós poderíamos ler o arquivo antes de uma pessoa importante votar, um político, figura pública etc e depois pela diferença de votos antes e depois, descobrir em quem que essa pessoa votou”.

“Outra coisa que nós fizemos foi executar um programa interativo, que interagia com o teclado, apenas para demonstrar que conseguíamos colocar qualquer programa que quisermos na urna e depois nós fizemos uma ‘urna que faz boca de urna’, então na hora que o eleitor fosse votar, aparece vote em um número de partido qualquer, poderia ter uma propaganda, uma boca de urna virtual na própria urna eletrônica antes de um eleitor votar”.

Além de deixar o voto aberto, deixando de ser secreto, isso poderia provocar a alteração do resultado das eleições?

Paulo Matias – “Nós chegamos a demonstrar para o TSE, um teste no qual nós comprovamos que era possível alterar apenas a rotina que faz o armazenamento do voto na memória da urna eletrônica, sem que enquanto a pessoa está digitando o número, apareça evidências, aparecia apenas uma mensagem de erro no final dizendo que a célula estava vazia, porque nós impedimos que a urna eletrônica armazenasse os votos da pessoa na memória da urna que é chamada de cédula”.

“Chegamos a escrever um programa e testar num PC, que fazia a alteração de voto de um partido para outro, funcionou nesse ambiente simulado, porém infelizmente nós não tivemos tempo de testar na urna, porque cada teste que nós fazíamos, demorava mais de meia hora”.

Esses problemas foram solucionados? é seguro votar na urna eletrônica?

Paulo Matias – “Esses problemas que nós identificamos, eles foram reportados ao TSE, e no órgão existem técnicos bastante capacitados, e temos certeza que eles vão corrigir esses problemas específicos, porém isso não garante que não existam outros problemas que nós não temos tido oportunidade de visualizar durante o teste, pois ele é bastante restrito, das 9h as 18h, o ambiente não tem internet, tudo monitorado, então um atacante real, ele teria muito mais possibilidade de fazer um ataque muito mais audacioso que o nosso”.

“Qual seria a solução, é uma que o próprio TSE já vem implementando, que é o comprovante impresso”.

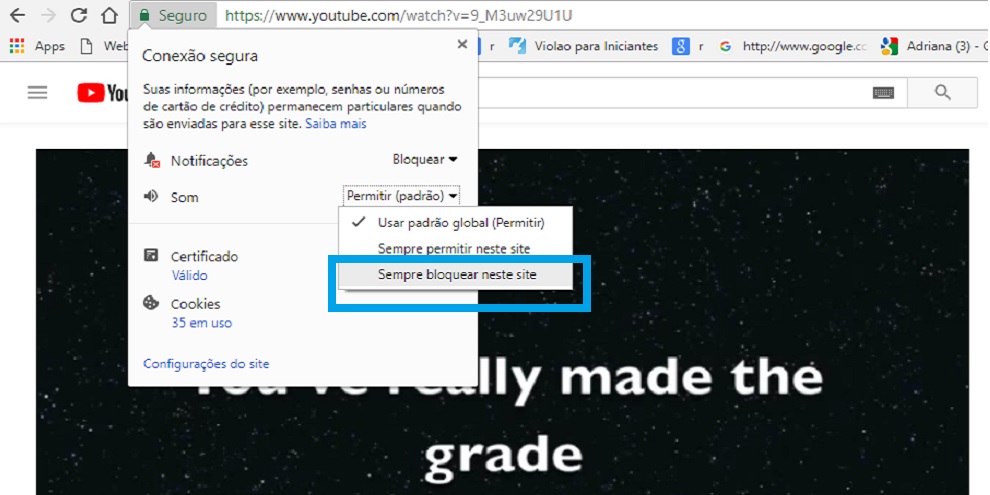

O navegador Google Chrome está com uma nova função para silenciar páginas que reproduzem conteúdo audiovisual. Isso é muito prático para aquele momento em que já temos várias guias abertas e, de repente, em alguma delas começa a tocar um áudio automaticamente, sem ser convidado.

Por enquanto, a ferramenta está disponível na versão Beta e pode ser adquirida por qualquer pessoa que fizer o download, neste link. Ao utilizar a função, é possível escolher (para cada página visitada) uma de três opções: a configuração padrão, silenciar o áudio ou permitir a reprodução de áudio naquela página específica, sempre que for acessada.

Para ter melhor controle dos áudios em segundo plano, é bem simples. Confira os passos:

1. Baixe o Google Chrome Beta aqui, para experimentar esta e outras ferramentas em teste e aperfeiçoamento.

2. Para utilizar a nova ferramenta e silenciar páginas, visite um site de reprodução de vídeos, como YouTube.

3. Clique no ícone de cadeado no canto superior esquerdo da tela, ao lado do endereço da página, conforme imagem.

Caso no lugar do cadeado apareça um “i”, indicando que a página não é totalmente segura, será preciso clicar no “i” e selecionar a opção “Configurações da página”.

4. Nas duas opções, será aberto um menu semelhante. Procure por “Som” e aperte na seta, ao lado direito.

5. Escolha a opção que deseja para a reprodução de áudio, especificamente para aquela página. As opções são: reprodução padrão, áudio bloqueado e áudio permitido. Quando você optar por silenciar, na próxima vez que visitar esse endereço, verá um ícone no “título” da guia, indicando que está sem som. Assim, fica fácil de lembrar e identificar que a página foi silenciada.

Pronto! Agora você já sabe silenciar páginas e pode ter um controle melhor da sua navegação.

Obs.: Ao aceitar os termos de uso do navegador, você aceita que alguns relatórios sejam enviados automaticamente para o Google, a respeito da sua utilização, erros no produto e estatísticas de uso. É informado que esses relatórios não costumam conter informações pessoais, mas geralmente carregam suas configurações, onde você clica, quantidade de memória usada pelo Chrome, entre outros dados.

O envio desses relatórios pode ser interrompido, clicando em Configurações > Avançado > Privacidade e Segurança. Ali, você ativa ou desativa a função “Enviar automaticamente dados de uso e diagnóstico ao Google”.

A próxima versão do Opera vai ganhar um bloqueador nativo contra mineração de Bitcoin e outras criptomoedas. Presente na edição 50 beta RC do navegador, a novidade vai impedir que sites usem o seu processador e prejudiquem o desempenho do computador para conseguir moedas virtuais. O recurso chega semanas depois de diversas páginas, incluindo sites públicos, serem pegas com scripts de mineração sem avisar o internauta.

Batizado de NoCoin, o bloqueador de mineração do Opera vai funcionar junto com a ferramenta anti-anúncios nativa do navegador. Para ativá-lo, basta ir em configurações > Básico > Bloquear anúncios e ativar a opção “No Coin” na lista abaixo. Segundo a equipe de desenvolvimento, as páginas com os scripts serão bloqueadas de forma similar ao que acontece com as propagandas.

O Opera postou ainda um pequeno comparativo com o impacto do bloqueador no processador do usuário. Com a ferramenta desativada, é possível ver o CPU da máquina em 100% desde o momento em que a página é aberta até ela ser fechada. Já com o bloqueador ativado, há apenas picos de desempenhos ao entrar e sair da página.

Por enquanto, ainda não há uma previsão para que o bloqueador chegue à versão estável do Opera. No entanto, a edição beta RC lançada nesta quinta-feira, 21, é a última etapa antes que isso aconteça.

A essa altura, a ruptura digital já é uma realidade. Um número cada vez maior de serviços está surgindo com novos modelos de negócios que revolucionam a maneira como os clientes têm acesso a eles. E eles frequentemente são conduzidos por empresas pequenas, jovens e ágeis, que conseguem se aproveitar das novidades da tecnologia para oferecer um produto extremamente atrativo para seus clientes ou usuários.

Nesse cenário, a necessidade de levar os negócios para a nuvem se torna cada vez mais evidente. No entanto, o momento pode ser desafiador, especialmente para empresas maiores, com mais dificuldade de implementar sistemas e modelos de negócios novos, e com uma cultura já consolidada de como trabalhar.

Felizmente, há algumas formas de planejar e organizar essa transição de maneira que ela se dê com o mínimo de atrito e contratempos. Durante o Gartner Symposium ITXPO 2017, Eduardo Neves, executivo de Cloud Application Innovation da IBM, listou cinco passos que, se seguidos, podem ajudar qualquer empresa a levar seus dados e, finalmente, sua operação, para a nuvem.

1. Crie uma estratégia

Antes de começar, é importante se planejar. Dentro da empresa, é necessário estabelecer metas e diretrizes de operação que guiarão o processo de migração. Uma vez que elas estejam consolidadas, a área de TI precisa decidir como realizará esse processo. Com essa etapa bem feita, todo o resto será mais fácil.

2. Priorize seus workloads

Quais áreas, setores e dados da empresa devem ter prioridade na migração para a núvem? Quais são as principais necessidades de cada setor? Quais serviços precisam ser contratados para atender a essa necessidade? Todas essas questões precisam ser respondidas nessa etapa.

3. Determine ações de deploy, run e build em cloud híbrida

Um primeiro passo é a migração de dados. Em seguida, no entanto, a migração de processos e serviços para a nuvem também pode ser feita. É nesse momento em que você deve começar a pensar nisso. Para uma empresa que esteja buscando uma nova maneira de oferecer serviços com foco nos dados, na rede e na nuvem, esse passo é essencial.

4. Comece a pensar seus negócios em Cloud e com uma estratégia de APIs

Uma vez que o núcleo dos seus negócios estiver começando a funcionar bem na nuvem, é hora de começar em novas ideias que tenham essa tecnologia como ponto central. A partir dela, é possível pensar em novos serviços, novos produtos e nova maneira de levar a sua empresa, sua marca ou seus produtos aos seus clientes.

5. Implemente indicadores de resultados

Nesse momento, o ideal é começar a implementar medidas que permitirão mensurar os benefícios que a migração para a nuvem trouxe. Os ganhos mais imediatos e fáceis de se traduzir em números devem ser de custo com infraestrutura (por cliente, ao menos) e a agilização de tempo associado a diversos processos da área de TI.

E mesmo que essa medida não seja urgente para alguns setores específicos, há alguns fatores que podem torná-la extremamente atraente – em que pesem quaisquer custos que ela possa acarretar. Por isso, listamos a seguir três motivos pelos quais o investimento em uma migração para a nuvem pode valer a pena.

1. Evolução tecnológica

A tendência é cada vez mais clara: empresas que se mostrem capazes de levar seus negócios para a nuvem devem não apenas sobreviver, mas também chegar a um novo patamar de sucesso. Para as que não conseguirem, no entanto, o cenário é bem mais nebuloso. Migrar para a nuvem, portanto, é uma maneira de investir no futuro da sua organização.

2. Novos modelos de negócio

Toda essa economia e flexibilidade ofertadas pela infraestrutura de TI em nuvem permitem que você ofereça serviços ou produtos que não seriam viáveis sem essa tecnologia. Isso pode significar que uma área do seu negócio que sempre foi um ônus pode se revelar uma nova oportunidade. Ou que uma nova “galinha de ovos de ouro” da sua empresa ainda está por surgir.

3. Redução de custos

No longo prazo, uma infraestrutura de nuvem pode gerar uma série de economias. Você pode, por exemplo, reduzir a carga de trabalho de seu mainframe e rodar parte de suas operações de maneira distribuída. Você pode também alocar cargas diferentes de maneiras diferentes, para otimizar a custo-eficiência de sua infraestrutura. As opções são inúmeras.