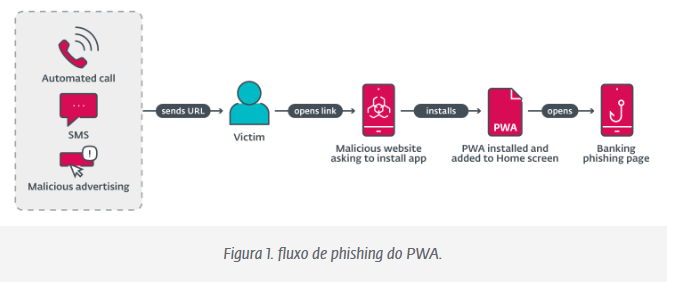

O Laboratório de Pesquisa da ESET analisou campanhas de phishing que combinam técnicas tradicionais com o uso de PWAs para iOS e tecnologias WebAPK para Android a fim de instalar aplicativos maliciosos sem o consentimento do usuário.

A equipe de pesquisa da ESET descobriu uma série de campanhas de phishing direcionadas a usuários de smartphones e tablets usando três mecanismos diferentes de entrega de URL. Esses mecanismos incluem chamadas de voz automatizadas, mensagens SMS e malvertising em redes sociais.

A entrega da chamada de voz é feita por meio de uma ligação automatizada que avisa o usuário sobre um aplicativo bancário desatualizado e solicita que o usuário selecione uma opção no teclado numérico. Depois de pressionar o botão correto, uma URL de phishing é enviada por SMS. Isso foi reportado por Michal Bláha em uma publicação na rede social X (antigo Twitter).

A entrega inicial do SMS foi realizada por meio do envio de mensagens indiscriminadas para números de telefone tchecos. A mensagem enviada incluía um link de phishing e um texto para que as vítimas fizessem engenharia social e acessassem o link.

A propagação por meio de anúncios maliciosos foi feita registrando anúncios em plataformas Meta, como Instagram e Facebook. Esses anúncios incluíam uma chamada para ação, como uma oferta limitada para usuários que “baixassem uma atualização abaixo”. Essa técnica permite que os cibercriminosos especifiquem o público-alvo por idade, gênero etc. Os anúncios seriam então exibidos nas redes sociais das vítimas.

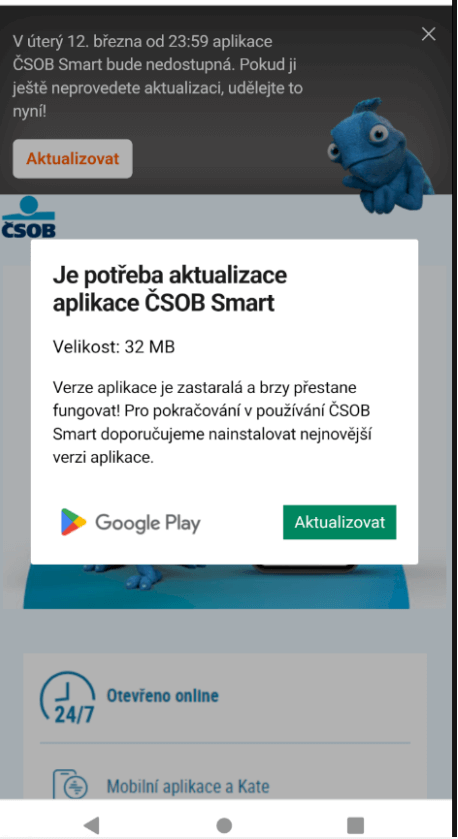

Depois de abrir a URL fornecida no primeiro estágio, as vítimas do Android são confrontadas com uma página de phishing de alta qualidade que imita a página oficial da loja do Google Play para o aplicativo bancário visado ou um site imitador do aplicativo. Essas são duas campanhas diferentes. É possível que a campanha que usa imagens do Google Play se modifique com base no User-Agent recebido para imitar as imagens da Apple Store. Não observamos essa técnica nos casos analisados.

A partir daí, as vítimas são solicitadas a instalar uma “nova versão” do aplicativo bancário; um exemplo disso pode ser visto na Figura 2. Dependendo da campanha, clicar no botão instalar/atualizar inicia a instalação de um aplicativo malicioso do site diretamente no telefone da vítima, seja como um WebAPK (somente para usuários do Android) ou como um PWA para usuários do iOS e do Android (se a campanha não for baseada em WebAPK). Essa etapa crucial da instalação contorna os avisos tradicionais dos navegadores para “instalar aplicativos desconhecidos”: esse é o comportamento padrão da tecnologia WebAPK do Chrome, que é explorado pelos criminosos.

Figura 2. Exemplo de uma página de instalação falsa.

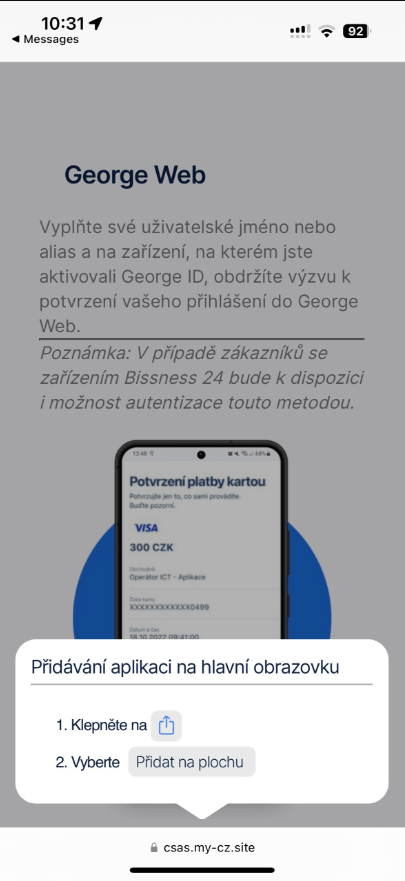

O processo é um pouco diferente para os usuários do iOS, pois uma janela pop-up informa às vítimas como adicionar o PWA de phishing à sua tela inicial (consulte a Figura 3). A janela pop-up copia a aparência das mensagens nativas do iOS. No final, os usuários do iOS nem sequer são avisados sobre a adição de um aplicativo potencialmente prejudicial ao telefone.

Figura 3 Instruções do pop-up do iOS após clicar em “Instalar” (crédito: Michal Bláha).

Após a instalação, as vítimas são solicitadas a inserir suas credenciais de internet banking para acessar suas contas por meio do novo aplicativo de mobile banking. Todas as informações fornecidas são enviadas para os servidores C&C dos atacantes.

Fonte: WeliveSecurity

Cadastre o seu e-mail e receba o nosso e-book grátis com conteúdo sobre os Desafios enfrentados pela T.I. nas empresas.

Ferramenta de Suporte

A ferramenta de suporte objetiva centralizar sua demanda em relação aos serviços da CITIS. Através dela, os pedidos de suporte são sistematizados e organizados, em uma base de dados que centraliza as informações. Um recurso que traz benefício para todos.

CRIANDO O CHAMADO

- Para criar um chamado primeiramente você deverá acessar o link: https://citis.com.br/ e em seguida, clicar em “Área do cliente”.

- Conforme abaixo, será exibida uma tela de login exigindo usuário e senha, que deve ser alterada no primeiro login e informada a pessoas autorizadas a fazer solicitações de atendimentos e acompanhá-los:

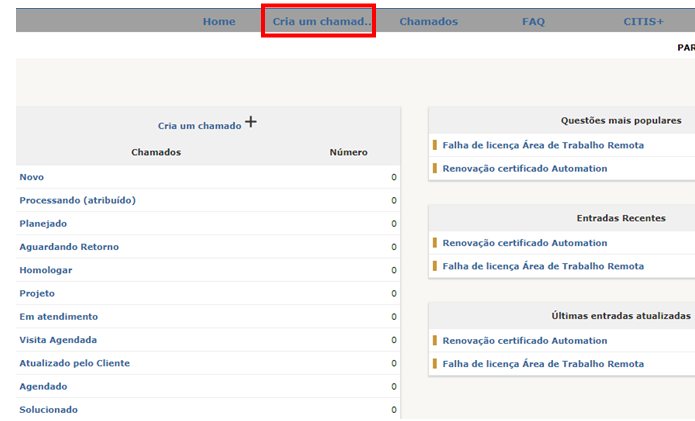

Autenticando-se na tela acima, será exibida uma tela que apresentará algumas informações iniciais, Home, Chamados (acompanhar o status dos chamados abertos), e para criar um Chamado, selecione a opção “ Criar um chamado ”.

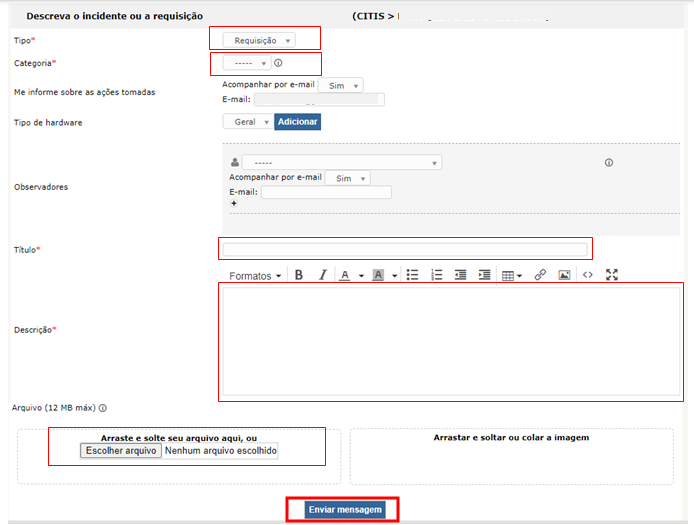

- Será exibida uma tela onde são apresentadas algumas opções para a criação do Chamado, onde pode ser descrita sua demanda. Você só precisa preencher as informações do chamado, ou seja, deverá informar tipo, a categoria, a urgência, o título, a descrição e caso seja necessário, poderá anexar um arquivo. E é recomendado que seja oferecida a maior quantidade de informação conhecida, pois será crucial para resolução da tarefa.

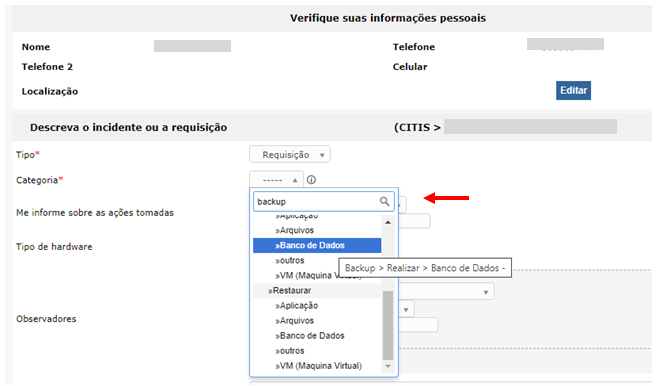

Em “categoria”, você definirá seu chamado de acordo com o que ele se refere, por exemplo: escolhendo backup, que é algo muito amplo, você poderá definir exatamente em o que deseja (Arquivos, e-mail, banco de dados), facilitando assim o entendimento e resolução das tarefas.

- Após realizado todos esses procedimentos, para finalizar você deverá clicar em “Enviar mensagem”

http://citis.com.br

Av. Olinto Meireles 1574, Santa Helena – BH – MG

CEP: 30642-212 | Tel: +55 (31) 3011-2500

© 2014 CITIS, LTDA. Todos os direitos reservados.

Tutorial atualizado em Julho/2024

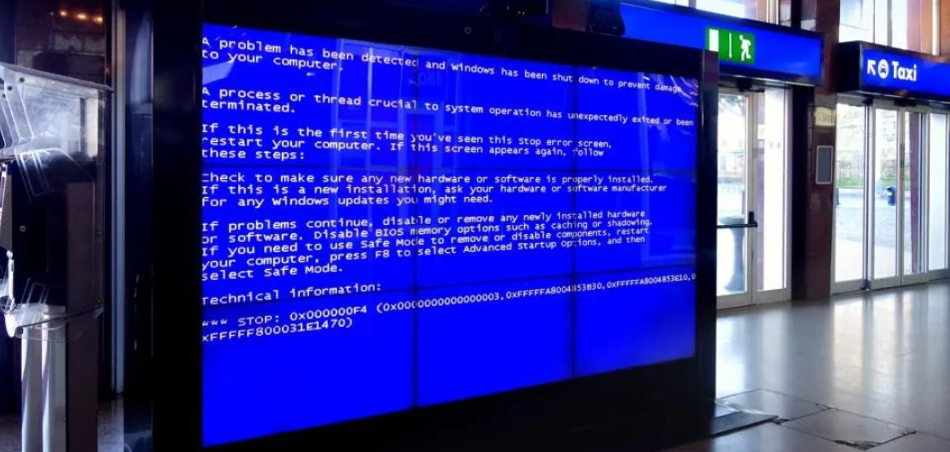

Na manhã de sexta-feira, uma interrupção global de TI causada por um problema com a empresa de cibersegurança CrowdStrike interrompeu voos, bancos, varejistas, bolsas de valores, centrais de atendimento 911 e veículos de mídia. Especialistas afirmam que esta pode ser uma das maiores interrupções de TI na história moderna.

A Bloomberg informou que a CrowdStrike alertou os clientes que seu produto de monitoramento de ameaças Falcon Sensor foi a fonte do caos, causando o travamento do sistema operacional Windows da Microsoft. Não houve menção sobre o que desencadeou o problema, e houve relatos de interrupções na nuvem Azure e no software Office 365 da Microsoft.

“Estamos cientes de um problema que afeta dispositivos Windows devido a uma atualização de uma plataforma de software de terceiros“, disse a Microsoft em um comunicado, acrescentando: “Esperamos que a resolução esteja próxima.”

Alan Woodward, professor de cibersegurança na Universidade de Surrey, disse à Bloomberg que esta interrupção global é “sem precedentes” e alertou que “o impacto econômico será enorme.“

O consultor de segurança da web australiano Troy Hunt escreveu no X: “Não acho que seja cedo demais para dizer: esta será a maior interrupção de TI da história.”

O CEO da CrowdStrike, George Kurtz, postou no X que a empresa está “trabalhando ativamente com os clientes impactados por um defeito encontrado em uma única atualização de conteúdo para hosts Windows. Hosts Mac e Linux não são afetados.“

“Isso não é um incidente de segurança ou ciberataque. O problema foi identificado, isolado e uma correção foi implementada”, disse Kurtz.

Ele acrescentou: “Recomendamos ainda que as organizações garantam que estão se comunicando com representantes da CrowdStrike através de canais oficiais. Nossa equipe está totalmente mobilizada para garantir a segurança e a estabilidade dos clientes da CrowdStrike.“

Nos EUA, a FAA disse que as companhias aéreas United, American, Delta e Allegiant foram todas interrompidas, mais de 1400 voos foram cancelados até o momento.

Fonte: The Investidor

As instituições de ensino são frequentemente alvos de ataques cibernéticos devido à percepção de que podem ter medidas de segurança menos robustas em comparação com outras organizações.

Hackers buscam explorar vulnerabilidades em sistemas desatualizados, acesso não autorizado e práticas de segurança inadequadas para obter acesso a dados valiosos ou causar interrupções no funcionamento normal das atividades acadêmicas.

É crucial manter um olhar vigilante sobre a segurança da informação nas instituições de ensino por diversos motivos fundamentais. Em primeiro lugar, as escolas e universidades lidam com uma vasta quantidade de dados sensíveis, incluindo informações pessoais de alunos, registros acadêmicos, informações financeiras e comunicações internas.

A proteção desses dados é essencial não apenas para cumprir as regulamentações de privacidade, como o LGPD, mas também para garantir a confiança e o respeito dos professores, alunos e suas famílias.

Relacionamos abaixo algumas falhas de segurança mais comuns em instituições de ensino:

1) Softwares desatualizados

A falta de atualizações regulares de software representa uma vulnerabilidade significativa nas instituições de ensino, expondo-as a potenciais invasões de hackers. Manter programas atualizados é essencial para proteger contra ameaças que podem comprometer dados sensíveis ou causar danos à reputação da instituição.

2)Uso Inseguro da Internet

Navegação não segura e acesso a conteúdos não apropriados podem comprometer a segurança da rede escolar e expor os alunos a riscos.

3) Danos causados por desastres naturais

É arriscado manter todas as informações da instituição apenas em formato físico, seja em computadores ou servidores locais. Sem backups na nuvem, caso ocorra algum tipo de desastre, a sua instituição poderá ter perdas irreparáveis de dados.

4) Falta de backup dos arquivos

Manter backups regulares, preferencialmente na nuvem, é fundamental para mitigar o risco de perda de dados devido a falhas técnicas ou problemas de hardware. A responsabilidade pela gestão e monitoramento desses backups deve ser atribuída ao gestor de TI.

5) Proteção Insuficiente de Dispositivos:

Dispositivos pessoais usados por alunos e funcionários podem não ter proteção adequada contra vírus e malwares, representando um risco para a rede da escola.

Ferramentas básicas de segurança, como antivírus e firewall, são cruciais para proteger dispositivos conectados à internet contra ameaças externas, como malwares e worms. É imperativo manter esses softwares atualizados regularmente para garantir uma proteção eficaz.

6) Acessos abertos em servidores e computadores

É essencial implementar uma política de controle de acesso que restrinja permissões apenas a pessoal autorizado. A falta de controle adequado pode resultar em violações de segurança graves, como acesso não autorizado a informações confidenciais de alunos, potencialmente causando danos financeiros e à reputação da instituição.

7) Máquinas sem manutenção

Realizar manutenções preventivas regularmente reduz a probabilidade de falhas de segurança e problemas de hardware que possam interromper as operações da instituição. Investir na manutenção adequada dos equipamentos também pode evitar custos imprevistos com substituições emergenciais.

8) Falta de treinamentos

É essencial fornecer treinamento contínuo para todos os colaboradores sobre as melhores práticas de segurança e utilização de tecnologias da instituição. Isso é fundamental para mitigar falhas de segurança e evitar incidentes que possam comprometer a integridade dos dados.

9) Troca de informações em ambientes inseguros

A instituição deve implementar medidas de segurança robustas para proteger a transmissão de dados sensíveis através de redes não seguras. Isso inclui o uso de firewalls, VPNs, senhas fortes e criptografia para garantir que os dados sejam protegidos contra acesso não autorizado.

Uma abordagem proativa e contínua para a segurança da informação não só protege a integridade e a confidencialidade dos dados, mas também ajuda a manter a reputação e a operação eficiente das instituições de ensino. Investir em segurança da informação é investir no futuro e no sucesso de todos os envolvidos na comunidade educacional.

Deseja minimizar as falhas de segurança?

Fale conosco pelo whatsapp!

*Estas falhas de segurança também se aplicam a outros segmentos.

Nossa vida digital tem uma relevância e uma preponderância cada vez maiores em nosso cotidiano. As redes sociais se tornaram uma das principais ferramentas por meio das quais nos conectamos com nosso ambiente – família, amigos, trabalho, estudo, hobbies e interesses.

Para manter todas essas informações pessoais em circulação protegidas e fora do alcance do cibercrime, é necessário aplicar boas práticas para garantir sua integridade e privacidade. Separamos 10 regras fundamentais de cibersegurança nas redes sociais. Confira:

1. Publicar somente o que for necessário

Qualquer informação publicada nas redes sociais é uma porta que você abre para sua vida privada. E basta que as informações erradas caiam em mãos erradas para que você se depare com uma situação indesejada, seja roubo de identidade, fraude ou golpe.

A publicação de fotos de crianças merece um parágrafo à parte. Especialmente porque as leis de proteção à criança estão cada vez mais fortes em relação à privacidade dos pequenos, e tudo o que é publicado na internet está fora do seu controle.

2. Definir configurações de privacidade para cada conta

O cibercrime evoluiu a tal ponto que qualquer um de nossos dados pode ser usado para roubo de identidade ou para aplicar algum tipo de golpe. É por isso que informações confidenciais, como data de nascimento, local de residência, trabalho ou estudo, podem ser usadas contra nós.

Gerenciar a privacidade de nossas informações de forma correta e consciente em cada conta para a qual temos um perfil é a melhor maneira de proteger essas informações. Mesmo os dados aparentemente mais inofensivos podem representar um risco se caírem em mãos erradas.

Uma dica que nunca falha: se você planeja publicar algo que prefere que não seja visto por todos, talvez seja melhor não publicar nada.

Os dados são considerados o novo petróleo e passaram a ser tão valiosos para as empresas quanto para os cibercriminosos. Isso reforça a importância de prestar atenção às permissões que damos aos aplicativos que instalamos ou aos serviços nos quais criamos uma conta.

3. Ser cauteloso com desconhecidos

Além de todos os benefícios da internet, há também um lado ruim que deve ser levado em conta para que você não tenha uma grande decepção. Casos de fraude ou assédio infelizmente são muito comuns no mundo digital e as redes sociais se tornaram um nicho cada vez mais explorado pelos criminosos virtuais para realizar esse tipo de prática.

A cautela e a desconfiança são dois grandes aliados na hora de estabelecer qualquer tipo de contato ou relacionamento com uma pessoa desconhecida. Por isso, nunca é recomendável que você aceite solicitações de amizade de estranhos nem forneça informações pessoais a eles.

4. Verificar antes de clicar em links que chegam através de mensagens

O cenário se repete várias vezes: recebemos mensagens de contatos desconhecidos por meio de nossas redes sociais, com promessas de algum benefício/prêmio e um link que parece ser a chave que abre o baú do tesouro. Mas não: um clique pode nos levar a um site comprometido que solicita nossos dados pessoais ou ao download de um software malicioso.

Há uma regra de ouro que se aplica efetivamente nesses casos: quando algo parece bom demais para ser verdade, nunca é mesmo.

5. Escolher senhas longas e complexas

Optar por uma senha forte e longa é outra grande medida para proteger nossas contas de rede social. O ideal é que você use frases com cerca de 20 caracteres, letras, números, letras maiúsculas e caracteres especiais.

Com relação às senhas, você deve evitar as que sejam muito fáceis de adivinhar, como aquelas que são simplesmente compostas por datas, nomes ou o típico “123456” ou “password”.

Uma última dica é que você não reutilize a mesma senha em contas diferentes, pois se uma delas for vulnerada, o cibercriminoso terá acesso ao restante das redes sociais. Um grande aliado para você criar senhas fortes e não precisar se lembrar delas é o uso de um gerenciador de senhas.

6. Ativar a autenticação em dois fatores

O melhor aliado de uma senha forte é a autenticação em dois fatores. Atualmente, todas as redes sociais têm a possibilidade de ativar esse segundo fator de segurança, a fim de garantir a proteção correta de nossas contas.

Portanto, mesmo que alguém obtenha seu nome de usuário e senha, não conseguirá acessá-los graças a essa camada extra de segurança. Você quer saber como ativá-la em cada uma de suas contas? Confira este post que publicamos anteriormente no WeLiveSecurity.

7. Usar uma conexão segura com a internet

Um bom primeiro passo é garantir que sua conexão Wi-Fi tenha uma senha segura e verificar se as configurações do roteador estão adequadas.

Se for necessário usar uma rede Wi-Fi pública, é recomendável conectar-se através de uma VPN. Além disso, para inserir informações confidenciais ou credenciais de login, utilize a internet móvel do seu smartphone.

8. Fazer backup de seus dados

Tão importante quanto proteger o acesso aos seus dados pessoais é fazer backup das informações mais importantes. Isso pode ser crucial em cenários como roubo, perda do dispositivo ou infecção por malware. Ao realizar o backup, é essencial saber fazê-lo corretamente e evitar os erros mais comuns.

Leia mais: Backup: os 10 erros mais comuns cometidos por usuários

9. Excluir as contas que você não usa mais

Com o passar dos anos, algumas plataformas se tornam obsoletas e não as usamos mais. As contas que criamos podem representar um elo muito fraco em termos de segurança na internet. Por um lado, porque é provável que as senhas sejam fracas e, por outro, porque essas plataformas podem não ter uma política de proteção de dados eficiente e segura.

Os cibercriminosos podem usar o rastro digital que deixamos neles em seu benefício. Por exemplo, eles podem usar nossas informações confidenciais, como data de nascimento, local de trabalho, estudo ou residência, entre outras, para criar um perfil falso e usá-lo em um golpe ou outro tipo de fraude, usurpando nossa identidade.

10. Contar com uma solução de segurança

Todos os pontos mencionados anteriormente serão reforçados pelo uso de uma solução de segurança robusta, que proteja contra phishing, malware e conteúdos suspeitos acessados através de redes sociais.

As soluções da ESET oferecem uma ampla gama de recursos que atendem a todas as necessidades dos usuários atualmente. Por exemplo, possibilitam a execução remota de ações em um computador em caso de roubo ou perda, como bloqueio do dispositivo e envio de alertas por SMS para usuários selecionados, além de permitir a exclusão segura de dados para proteger nossas contas.

Considerações finais

Embora este conjunto de boas práticas de segurança possa ser expandido com ações mais técnicas e específicas, a implementação dessas medidas otimizará e reforçará a segurança de nossas redes sociais.

À medida que os cibercriminosos aprimoram suas estratégias, é crucial que nós, como usuários, reconheçamos a importância de manter nossas contas protegidas. Estamos constantemente compartilhando informações de diversos tipos, que, se caírem em mãos erradas, podem ser utilizadas contra nós.

Fonte: WeliveSecurity

Cadastre o seu e-mail e receba o nosso e-book grátis com o conteúdo sobre: Cinco lacunas custosas na proteção de dados no Microsoft 365 e como revê-las.

Cadastre o seu e-mail e receba o nosso e-book grátis com o conteúdo sobre: A Importância da Segurança da Informação.