As chamadas fake news são uma distribuição deliberada de mentiras com o objetivo de influenciar a opinião pública ou dividir as pessoas. O tema tem chamado também a atenção dos profissionais de segurança da informação não só porque é difícil de identificá-las e bloqueá-las, como também ajuda a disseminar malware.

“As falsas fábricas de notícias se envolveram em operações para influenciar muitos cidadãos, seja para fins de marketing, decisões de compra, instabilidade política ou apenas como uma direção errada para uma intenção real”, diz Joseph Carson, cientista em segurança da empresa de gerenciamento de senhas Thycotic. “As mídias sociais e os serviços online foram as principais vítimas, pois os usuários agora estão sendo alimentados com fluxos contínuos de informações, sem maneira de determinar a autenticidade da fonte ou se é confiável”, completa.

Quando as notícias falsas fornecem malware

Outro problema é que a fake news muitas vezes tem um propósito secundário. Scott Nelson, vice-presidente da empresa de treinamento de segurança, a SecureSet, diz que as notícias falsas são o último vetor de ataque de engenharia social e atividades de hacking. Semelhante a um ataque de phishing, muitas variáveis ??estão em jogo. Nem todos os links questionáveis ??no Facebook são considerados falsos, e ferramentas de detecção automatizadas não são capazes de identificar cada história suspeita ou falsa.

“A introdução de malwares incorporados em imagens, links e downloads em fake news, e-mail ou site de mídia social deve se tornar cada vez mais preocupante para as organizações”, diz Nelson. “Essas táticas não são mais o único espaço das organizações criminosas ou de spammers, mas agora são usadas pelos estados nacionais para atacar ou disseminar propaganda, sistemas de compromisso, causar dano físico ou realizar espionagem”.

Nelson diz que as companhias, de forma geral, não têm consciência de quanto a fake news se comporta como malware (e muitas vezes carrega a mesma carga útil para prejudicar os usuários). É por isso que os hackers se aproveitam dessa abordagem de “olhar para o outro lado” para classificar a notícia falsa. “As organizações deveriam estar preocupadas com o fato de que os funcionários desavisados ??são presos dessas novas campanhas personalizadas [que espalham] suas ideias políticas ou fofocas”, diz ele.

O que fazer sobre a ameaça das fakes news

“CIOs e CISOs devem se preocupar com notícias falsas no sentido de que tais casos normalmente indicam a presença de malware, e não o contrário”, diz Karimi. “Se os usuários em suas comunicações se referenciam a outros sites com cargas úteis de malware, isso é claramente uma preocupação significativa para todos os profissionais de segurança”.

Isabelle Dumont, vice-presidente da empresa de segurança Lacework, diz que as empresas talvez não precisem se preocupar com a poluição geral causada por notícias falsas – é uma tarefa impossível erradicá-la -, mas podem começar a controlar suas infraestruturas de nuvem, procurando por sequestros e outros ataques que distribuem o malware associado às falsas notícias.

O Twitter geralmente é o principal método para espalhar as notícias falsas (e, portanto, o malware associado). Karimi diz que os hackers usam um método chamado DoubleSwitch, onde eles assumem uma conta, propagam os falsos links de notícias e fazem com que outras contas espalhem os links ainda mais – tudo isso leva a mais infecções de malware. Parar a entrega de fake news através do Twitter (ou outras mídias sociais) é tedioso e difícil, isso porque há muitas contas falsas no Twitter.

Carson diz que a principal preocupação no momento é que as empresas estão, na maior parte, ignorando o problema da propagação de notícias falsas. Algumas empresas estão tentando bloquear a atividade usando algoritmos e alguma intervenção humana, mas não é o suficiente.

Embora o uso de notícias falsas para fornecer malware através de redes sociais seja novo, os métodos para identificar e bloquear o malware são semelhantes aos que você faria para ataques de phishing: reconhecer e reportar incidentes, permitir que a equipe de resposta de segurança investigue e resolva quaisquer problemas de rede que permitiu o malware.

Carson observa que a resposta deve ser imediata e completa, porque a janela de oportunidade para encerrar o malware é pequena.

“Muitas empresas têm políticas de TI corporativas que definem o uso aceitável, políticas de senha, regras e, em alguns casos, procedimentos de resposta a incidentes”, diz Carson. “Todo funcionário deve estar familiarizado com esses procedimentos porque as respostas rápidas tendem a reduzir problemas ou danos causados ??pelo incidente”.

Existem inúmeras motivações para ataques hackers. Eles podem ser realizados para obter informações privilegiadas, roubar dados pessoais, para roubar dinheiro, etc. Poucos ataques, no entanto, se comparam ao realizado por Konrads Voits, um americano que invadiu o sistema de uma penitenciária para alterar a data de libertação de um companheiro.

O rapaz, de 27 anos, se declarou culpado por hackear a rede do presídio do condado de Washtenaw, no estado de Michigan nos EUA. O ataque envolveu boas doses de engenharia social, técnica no qual o hacker se aproveita da ingenuidade das vítimas e faz uso de sua lábia para enganá-las.

O ataque descrito nos documentos do processo mostra que antes de tudo, Voits criou um site falso. Ele registrou um site com o domínio ewashtenavv.org (com duas letras “v” se passando por um “w”), um endereço que se aproxima do domínio ewashtenaw.org, o site oficial do condado de Washtenaw, e passou a enviar esse link por email para funcionários da penitenciária identificando-se como “Daniel Greene”, tentando infectar as máquinas por método de phishing.

No entanto, ele só obteve sucesso quando passou a ligar diretamente para funcionários do presídio se passando por dois funcionários do departamento de TI do estabelecimento. Foi assim que ele convenceu as pessoas a baixar um malware sob o pretexto de “atualizar o sistema da penitenciária”, que deu a ele o controle da rede.

A partir daí, ele teve acesso ao software XJail, que monitorava as atividades dos detentos, e todos os registros armazenados na rede, incluindo informações dos prisioneiros e dos funcionários. Com o controle do XJail, ele acessou o registro de vários detentos e alterou os registros de um deles para tentar fazer com que ele fosse liberado mais cedo.

Não demorou muito, no entanto, para o ataque ser percebido. Os funcionários notaram o problema e alertaram o FBI. O presídio também precisou contratar uma empresa especializada em planos de resposta a incidentes em TI, que cobrou US$ 235 mil pelo trabalho de determinar a extensão dos danos.

Agora que se declarou culpado, Voits pode pegar até 10 anos de prisão e pagar uma multa de até US$ 250 mil, além de entregar todos os equipamentos eletrônicos usados no ataque, incluindo um notebook, quatro celulares, uma placa lógica e uma quantia não divulgada de bitcoins. A sentença será definida em novo julgamento marcado para abril de 2018.

Investigadores de segurança da ESET, com ajuda da Microsoft e agências de segurança, como FBI, Interpol e Europol, desmantelaram uma operação de botnet conhecida como Gamarue, que já infectou milhões de vítimas desde 2011.

O trabalho, que começou no dia 29 de novembro, possibilitou que agências policiais de todo o mundo pudessem deter e interromper a atividade maliciosa que infecta mais de 1,1 milhões de sistemas por mês. Na América Latina, Peru e México estão entre os cinco países com maior quantidade de detecções.

O Gamarue foi criado por criminosos cibernéticos em setembro de 2011 e vendido em fóruns clandestinos da Deep Web como um kit de cibercrime. Esse tipo de malware permite que o atacante crie e utilize complementos personalizados nos equipamentos eletrônicos das vítimas com objetivo de roubar credenciais, e ainda, baixar e instalar um malware adicional no sistema dos usuários.

A ESET desenvolveu um programa que se comporta como um bot e, com isso, pode comunicar-se com o servidor de C&C (Comando & Controle) da ameaça, e, a partir destas conexões, acompanhar de perto o comportamento dos botnets do Gamarue do último um ano e meio. A partir das informações coletadas neste tempo, foi possível identificar os servidores de C&C para logo desmontá-los, além de monitorar a forma como operava e de que maneira localizar outros domínios utilizados por cibercriminosos.

A Microsoft revelou nesta semana que o Windows 10 agora está presente em mais de 600 milhões de máquinas pelo mundo. Essa foi a segunda atualização da companhia sobre o software neste ano.

O número de 600 milhões de dispositivos com o sistema inclui uma ampla gama de aparelhos, como PCs, tablets, HoloLens e videogames Xbox One, entre outros.

Com isso, parece difícil crer que a empresa de Cupertino conseguirá atingir a marca de 1 bilhão de dispositivos com o Windows 10 até o final do ano que vem, conforme sua previsão original – que já foi revista, vale notar.

Lançado originalmente em julho de 2015, o Windows 10 recebeu no último mês de outubro a sua mais recente atualização, o Windows 10 Fall Creators Update.

Como uma alternativa para cortar gastos e ao mesmo tempo flexibilizar o ambiente de trabalho, muitas empresas têm adotado e incentivado políticas de home office para seus funcionários. Agora, com a nova legislação trabalhista – que entra em vigor neste sábado (11/11) -, entre as dezenas de artigos que alteram o texto da Consolidação das Leis Trabalhistas (CLT) há definições que formalizam e estruturam a disciplina do teletrabalho.

De acordo com levantamento da World at Work, de 2017, nos Estados Unidos, 89% das empresas norte-americanas já possuem políticas estruturadas para o home office. No Brasil, como a atividade não era regulamentada, muitas empresas não adotavam a prática por receios legais. Segundo estudo realizado pela SAP Consultoria, com a reforma, a previsão é que o teletrabalho cresça em torno de 15% ao ano.

Para muitos, trabalhar de casa oferece suas vantagens. Além de redução de custos com aluguel e estrutura para as empresas, funcionários encontram conforto em não ter que encarar, por exemplo, o trânsito de grandes cidades para chegar ao local de trabalho e, consequentemente, tendem a focar melhor em suas tarefas.

“A mensuração de resultados varia de caso a caso. Mas posso comentar um exemplo recente em um segmento nada tradicional em relação a flexibilidade: um órgão público aqui de São Paulo está utilizando as soluções Citrix desde abril deste ano”, afirma Luis Banhara, diretor geral da Citrix Brasil. A companhia de software desenvolve aplicações de virtualização da área de trabalho, incluindo aí aplicativos como o XenApp, XenDesktop e NetScaler. No projeto piloto, 30 dos 90 fiscais do órgão público receberam autorização para trabalhar de casa por até dois dias na semana. Segundo o coordenador do projeto, a produtividade da equipe aumentou de 15% a 40%.

Mas mesmo diante do potencial da adoção do home office, uma das grandes preocupações das companhias diz respeito ao controle de informações. Em um ambiente de trabalho à distância, como ter certeza de que dados sigilosos não ficarão vulneráveis a ciberataques ou ainda ao compartilhamento indevido dos mesmos? À sombra de mega ataques como o WannaCry, Petya e o mais recente Bad Rabitt, empresas têm visto a urgência de aumentar os investimentos em TI.

“Adotar o teletrabalho está intimamente ligado a uma decisão estratégica dentro da empresa. Porque você tem um conjunto de talentos e a questão é como melhor dispor esses talentos, como entregar as ferramentas corretas para que esse talento possa ser produtivo e para que ele possa também te ajudar nessa perspectiva da matriz de custos que a empresa quer ter”, argumenta Banhara. Para o executivo, a tecnologia, então, se apresenta como o grande viabilizador do home office. “Se o empregador utilizar as ferramentas certas, ele não perde o controle sobre as atividades que o funcionário desenvolve e garante a segurança dos dados da empresa”, pontua.

A Sobratt – Sociedade Brasileira de Teletrabalho e Teleatividade tem acompanhado a discussão dos aspectos jurídicos da modalidade. “Toda novidade traz inseguranças até ser completamente entendida”, ressalta Wolnei Tadeu Ferreira, presidente da Sobratt.

Diante de muitas dúvidas e controvérsias a respeito do tema, a Sobratt e a Citrix se uniram para comentar e esclarecer alguns pontos, que vão desde infraestrutura e obrigações das empresas e funcionários quanto a preciosismos referentes à segurança da informação. Confira, no texto a seguir.

1. A empresa precisa fornecer infraestrutura para realizar o trabalho remoto?

Depende. Ainda é um consenso que os custos efetivos pagos pelo trabalhador são os que não são mensuráveis de maneira direta, como água, luz, espaços utilizados da residência do próprio trabalhador. Já os gastos adicionais necessários à realização dos serviços devem ser bancados pela empresa.

“A minha leitura é que os custos efetivos pagos pelo trabalhador são os que não são mensuráveis de maneira direita, como água, luz, móveis utilizados da residência do próprio trabalhador. Já os gastos adicionais necessários à realização dos serviços devem ser bancados pela empresa”, afirma Wolnei Tadeu Ferreira.

2. A empresa não precisa controlar horários nem pagar horas extras?

Depende. O controle do trabalho será por tarefas e não por hora trabalhada então não haverá necessidade de pagamento de horas extras, salvo se o monitoramento da atividade for exigível.

“A lei reconhece que não há necessidade de controlar horário. O importante mesmo é acompanhar a produtividade dos colaboradores. Com mais flexibilidade, eles podem trabalhar a qualquer hora, sem se preocupar com trânsito, falta dos dados ou dos aplicativos empresariais”, afirma Ferreira

3. Funcionário em trabalho remoto não desligará nunca?

Não é verdade. Funcionário será mensurado pela sua produtividade e não pelas horas trabalhadas.

“Manter uma rotina de trabalho semelhante à do escritório ajuda na organização de quem está trabalhando à distância. Mas também é necessário usufruir de um hobby ou de atividades físicas para equilibrar a vida pessoal e profissional. Além disso, é essencial que a família do funcionário que está fazendo home office entenda que ele possui tarefas para entregar e uma jornada para cumprir nas dependências de casa”, comenta Banhara.

4. Legalmente, o empregado em trabalho remoto é responsável por vazamento de informações da empresa?

Sim. Ransonwares fizeram milhões de vítimas este ano por falha de atualização do Windows. As empresas passam a ser responsáveis pela atualização dos softwares em dispositivos pessoais dos usuários. A segurança da informação tem que controlar isso, mesmo no trabalho presencial.

5. A empresa fica mais vulnerável a vazamentos de informações com trabalhadores remotos?

Depende. Se não houver uma preocupação da empresa com os dados, pode haver vulnerabilidades. O segredo é não focar no dispositivo (porque o colaborador pode estar com software de segurança desatualizado ou o dispositivo pode ser roubado) e sim focar na segurança dos dados. Devem ser criadas políticas de acesso individualizadas, com várias ferramentas de controle de acesso e identificação.

6. A empresa que oferece opção de trabalho remoto possui melhores índices de retenção de talentos?

Sim. Segundo o Estudo Oxford, esta é uma das melhores formas de reter talentos com 83% das respostas.

“Os ‘novos’ trabalhadores estão cada vez mais exigentes e buscando equilíbrio entre vida pessoal e profissional. Hoje, reter talento é uma das tarefas mais difíceis dos administradores”, afirma Banhara.

7. Tecnologias de mobilidade são viabilizadoras do trabalho remoto.

Sim. Elas endereçam as principais questões corporativas como controle de produtividade, segurança dos dados e flexibilidade para os colaboradores.

“Hospital das Clínicas de São Paulo conseguiu reduzir o tempo dos atendimentos ao público com a virtualização, mesmo com números expressivos: 124 mil consultas ambulatoriais e outros 60 mil atendimentos só na farmácia que fornece os medicamentos gratuitos à população, exemplifica Banhara.

8. O comparecimento às dependências do empregador para a realização de atividades especificas não descaracteriza o home office.

Verdade. A própria legislação (arts. 75-A a 75-E da Lei 13.467/2017) prevê esta situação, pois em muitos casos é necessário que o empregado compareça à empresa para reuniões, treinamentos, confraternização e outras atividades, o que não descaracteriza o teletrabalho.

“Apesar de trabalhar remoto, há momentos que o olho no olho é necessário. Cada empresa pode definir as regras para o trabalho remoto”, afirma Ferreira.

9. No home office, a empresa não possui a mesma responsabilidade no que diz respeito à Medicina e Segurança do Trabalho.

Não é verdade. A nova legislação passa a exigir que, nesses casos, o trabalhador seja ostensivamente orientado pela empresa quanto às normas de segurança, devendo fazê-lo conforme seja a atividade e o cargo a ser ocupado.

“Continua sendo responsabilidade da empresa zelar pela segurança do colaborador, ele trabalhando de casa ou no escritório”, comenta Ferreira.

10. Profissionais que optam por home office terão seus benefícios como vale alimentação e vale transporte reduzidos?

Mito. O vale transporte, devido nos deslocamento residência-empresa e vice-versa, continua sendo devido quando o empregado tiver que se deslocar para a empresa ou para alguma outra atividade a serviço. No caso do vale-alimentação, se isso for uma obrigação prevista em norma sindical, não poderá ser subtraída ou reduzida, salve se houver previsão na própria norma neste sentido. Do contrário, o benefício deve ser mantido. Caso o benefício seja espontâneo pela empresa, sua eliminação ou redução poderá trazer uma injusta diferenciação para quem trabalha em Home Office, sendo necessário que a empresa avalie bem se esta situação seria estratégica.

Nunca é uma boa notícia receber um alerta do “Já fui invadido?” (Have I Pwned? – HIBP), entretanto, é melhor estar ciente disso do que não suspeitar de nada. Fundada por Troy Hunt após a embaraçosa violação da Abobe em 2013, a HIBP é uma lista que contém uma base de contas de e-mail violadas e roubadas, que permite ao usuário verificar se a sua já foi divulgada entre cibercriminosos.

Essa lista é gigantesca e, recentemente, um pesquisador chamado Benkow, descobriu por meio de um servidor baseado na Holanda, que 711 milhões de novos endereços foram adicionados à essa base. Esses e-mails estavam dentro de um arquivo de texto utilizado para alimentar o spambot Onliner.

O HIBP me informou que estou nessa lista com um endereço de e-mail antigo, registrado em um domínio que usei há anos. Essa é a terceira vez que o site o detectou dentro de um cache de violação em um período de quatro anos. Diante dessa revelação, eu ou qualquer outra pessoa que receba o mesmo alerta HIBP, deveria estar preocupado?

O cache tem um tamanho monstruoso — apenas para um senso de escala, isso equivale à um endereço para cada homem, mulher e criança em toda Europa. É verdade que o transporte de 711 milhões de e-mails é o maior já relatado pelo site, mas alguns deles já foram expostos em violações anteriores, no meu caso, na lista da Adobe, 152 milhões, e na do Dropbox, 68 milhões em 2012. Vindos de diferentes fontes, os números não são cumulativos.

A HIBP também descreve meu endereço de e-mail como “invadido”, embora, estritamente falando, são os sites que permitiram a violação que merecem ser punidos. Minha única falha foi confiar o endereço às empresas que não conseguiram protegê-lo.Grande parte do cache novo parece conter endereços de e-mail, o que significa que qualquer pessoa cujo endereço apareça na lista será alvo de spam, incluindo, no caso do Onliner, o malware bancário da Ursnif. Como meu endereço de e-mail já apareceu em violações anteriores, sem dúvida, não estou pior do que antes.

Uma preocupação maior, no entanto, pode ser o grupo cujas senhas estão reveladas, incluindo as que aparentemente foram extraídas de hashes SHA-1, que faziam parte da violação do LinkedIn de 2012, cuja escala preocupante não foi divulgada até 2016. Outros arquivos continham milhares de credenciais de servidor de e-mail, incluindo servidor SMTP e configuração de porta. Milhares de contas SMTP válidas dão ao spammer uma boa variedade de servidores de correio para enviar suas mensagens.

Por outro lado, o pesquisador Benkow também estima um total de 80 milhões de credenciais de diferentes tipos. Agora, ele está tentando fazer com que os dados do cache sejam removidos do site, que ainda está disponível e acessível para quem sabe onde procurar. Ironicamente, quem estava cultivando esses dados não dedicou muito esforço para mantê-los seguros e reservados.

Qualquer pessoa que tenha receio de ser afetada pode verificar o HIBP manualmente, usando seus endereços de e-mail ou nome da conta. E, qualquer pessoa preocupada com suas credenciais do servidor de e-mail deve mudar a senha, antes mesmo de se encontrar nessa lista. Às vezes, é melhor saber o que realmente está acontecendo, mesmo que esse conhecimento seja deprimente ou preocupante. No caso deste cache, os endereços, credenciais e dados pessoais há muito se tornaram uma mercadoria criminosa. Isso não pode ser interrompido ou revertido, apenas contido.

Mas, por outro lado, os endereços de e-mail e as credenciais podem ser alterados. Mais do que pode ser dito aos usuários cujos nomes, endereços, datas de nascimento e números de segurança social foram violados. Este novo cache de e-mails violados parece ruim — mas poderia ser ainda muito pior.

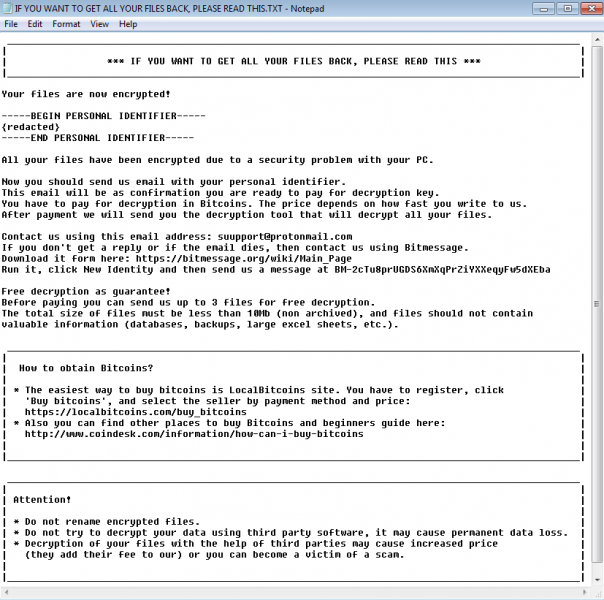

Durante 2017 vimos como o ransomware é capaz de infectar milhões de usuários ao redor do mundo, como em ataques WannaCryptor e NotPetya. Queremos te dar todos os detalhes de como nossa tecnologia te protege desse ataque, não somente para que você fique tranquilo, mas também para que possa ver mais claramente como nossas soluções funcionam.

O ransomware é um malware que ao infectar um equipamento pode criptografar arquivos ou até mesmo o próprio equipamento, para depois pedir um resgate em dinheiro por eles. Um dos principais meios pelo qual esse código malicioso se propaga é através de e-mail. Inicialmente essa ameaça chegava como um arquivo anexado, mas os cibercriminosos mudaram esse método anexando uma URL para que o usuário clique no link e assim baixe um arquivo malicioso, através de técnicas de Engenharia Social. Neste sentido, a tecnologia de reputação e cache da ESET é capaz de detectar essa URL maliciosa e evitar que o arquivo infectado seja baixado, se tratando de um ransomware ou de qualquer outro tipo de código malicioso.

No vídeo animado abaixo (habilite a legenda em português através do botão de legenda ou pelo ícone Definições), você pode entender melhor o que é esse tipo de código malicioso e conhecer um pouco mais suas características:

Outra tecnologia de nossos produtos para prevenir ataques de ransomware é o Cloud Malware Protection System, encarregado de coletar e analisar assinaturas de vírus de todo o mundo para determinar se são algum tipo de ameaça ou não. Através de um sandboxing automático e uma análise de comportamento, caso haja a confirmação de um arquivo malicioso essa informação é compartilhada com todos os usuários da ESET, sem ter de esperar uma próxima atualização da base de assinaturas de vírus.

O WannaCry, ou também conhecido como WannaCrypt, começou a se propagar pelo planeta em uma escala e velocidade sem precedentes, através de um exploit EternalBlue e se aproveitou de uma vulnerabilidade do sistema operacional Windows para se propagar.

(Para verificar se seu computador possui o patch contra esse tipo de exploit, clique aqui).

Para essa situação a ESET conta também com a tecnologia Network Attack Protection. Essa função é uma extensão do firewall e melhora a detecção de ameaças que tentam se aproveitar de vulnerabilidades conhecidas no nível da rede. Ao detectar erros comuns nos protocolos mais usados (como SMB, RPC e RDP) é somada outro importante nível de proteção contra todo tipo de código malicioso, ataques que circulam pela rede e os exploits que ainda não possuem um patch correspondente.

Do mesmo modo, nossos produtos notificam caso exista uma atualização para o sistema, o que sem dúvida é um grande lembrete para manter seus equipamentos e aplicativos em dia.

O ransomware é uma das ameaças que mais cresceu e evoluiu nos últimos tempos: os meios de propagação, tipos de criptografia que utiliza e os meios de pagamento que o cibercriminoso aceita.

No entanto, dentro da programação de todo ransomware continuam existindo certas linhas de código específicas como: “baixar arquivo a partir de”, “criar arquivos em”, “buscar extensão X”, etc.

Por conta da detecção por DNA, nossas soluções podem detectar até mesmo novas variantes que ainda não são conhecidas. Essa tecnologia busca linhas de código específicas que contenham instruções maliciosas, como as mencionadas anteriormente, para determinar se um elemento é infectado, ou até mesmo suspeito, e assim notificar para que as medidas necessárias sejam tomadas, evitando um possível incidente.

Como podemos ver, o ransomware é uma das ameaças que está em alta e a qual acompanharemos seus novos truques por um bom tempo. O importante para estar protegido é contar com soluções de segurança que contenham múltiplos níveis de proteção e tecnologias para evitar a infecção dessa ameaça por qualquer meio.

Se deseja obter mais informação, não esqueça de visitar regularmente o WeLiveSecurity, nosso portal de notícias de segurança. Você também pode baixar gratuitamente nosso Kit Anti-Ransomware para encontrar dados importantes sobre essa ameaça e como se proteger ao máximo dela.

A educação e a prevenção são dois pontos essenciais para combater a ação dos códigos maliciosos. Na ESETtrabalhamos em prol da conscientização de todos porque sabemos que contar com nossas soluções é indispensável para obter uma proteção superior, porém se não se realizam práticas corretas ao navegar na Internet, trocar arquivos ou efetuar a manutenção dos programas instalados pode-se estar exposto a riscos importantes.

Os produtos ESET detectam a grande maioria das variantes de toda a classe de ameaças. No entanto, devido ao fato de que constantemente se criam novas variantes e que a ação de muitos códigos maliciosos depende diretamente do que se faz com seu equipamento, existem certas práticas de segurança e configurações que contribuem para evitar infecções de toda classe e que do mesmo modo são recomendáveis tanto antes, como durante o processo e logo é capaz de acabar com uma possível infecção.

- Mantenha atualizada a base de dados de assinaturas de vírus de todos seus produtos ESET.

- Integre ao sistema o Controle do dispositivo e configure a exploração automática desses meios.

- Ative a opção de exploração – através do menu contextual – para explorar facilmente qualquer unidade ou arquivo suspeito quando desejar.

- Habilite o ESET Live Grid: abra seu produto ESET e acione a configuração avançada pressionando a tecla F5 do teclado. Após isso habilite a opção “ESET Live Grid”.

- Habilite a detecção de aplicações potencialmente perigosas, não desejadas e suspeitas.

- Proteja as configurações do produto.

- Desabilite a funções de Reprodução automática no Windows: acione a Início/Painel de Controle, selecione Reprodução automática e desmarque a opção correspondente a Usar a reprodução automática para todos os meios e dispositivos. Salve as mudanças.

Também é importante:

- Não desabilitar o Controle de contas de usuário (UAC) no Windows.

- Não abrir arquivos anexados suspeitos que simulam ser comprovantes ou recibos que contam com nomes suspeitos ou que se não espera receber nem se conhece o remetente.

Por último, recomendamos as seguintes leituras que introduzem algumas práticas simples que contribuem para otimizar o funcionamento de seu produto ESET e proporcionar o máximo de segurança possível:

Te esperamos nos próximos posts para que você obtenha mais informações práticas que te ajudem a aproveitar ainda mais de uma navegação segura com a tranquilidade que nossas soluções de segurança oferecem.

A Necurs, que é a maior botnet do mundo, está disparando uma nova versão do ransomware Scarab via email. Até o momento, mais de 12,5 milhões de contas já foram atingidas — o número pode aumentar. Segundo a F-Secure, a Necurs já foi responsável pelas maiores campanhas de malware enviadas como spam no mundo.

O ransomware Scarab é novo, sendo identificado pela primeira vez em junho deste ano. Ele segue de maneira similar ao WannaCry, por exemplo, ao encriptar os arquivos. Porém, os cibercriminosos não exigem US$ 300 em bitcoins para a liberação do computador. Pelo contrário, o Scarab apenas diz o seguinte quando infecta a máquina: “O preço depende de quão rápido você quer resolver a situação”.

Para ludibriar as vítimas, a Necurs envia o Scarab fazendo referências ao seriado Game of Thrones, utilizando palavras como “Jon Snow” e “Samwell” no email. A maioria dos disparos foram voltados para o Reino Unido, Austrália, França e Alemanha; contudo, a Necurs atinge outros países, então é bom sempre ficar esperto ao clicar em links de desconhecidos — principalmente no download de arquivos via email.

Scarab

“Ao empregar os serviços de botnets maiores, como Necurs, os atacantes de ransomwares menores, como os atores por trás do Scarab, podem executar uma campanha maciça com alcance global. Continua a ser uma questão se esta é uma campanha temporária ou se veremos o Scarab aumentar em proeminência através de campanhas impulsionadas por Necurs”, disse a F-Secure.