Os hackers do Oriente Médio e do Norte da África vêm formando uma espécie de irmandade, devido a convergências culturais e ideológicas na cena underground do cibercrime. É o que diz o estudo “Digital Souks: A Glimpse to the Middle Eastern and North African Underground”, liderado pela Trend Micro, que revela como agem os “souks” (como são chamados os camelôs e feirantes nos países árabes) no mercado digital clandestino dessas regiões.

Segundo o levantamento, a religião cumpre um papel importante na união das pessoas que possuem um posicionamento semelhante, seja em fóruns de discussão, em lojas virtuais, sites, redes sociais e outras organizações. Há uma recorrente mentalidade de “espírito de compartilhamento” entre esses grupos, algo que transcende as transações ilícitas.

“É ainda um mercado em ascensão. A região não está tão atualizada em termos de dimensão e alcance quando comparada com outras, mas os produtos e serviços disponíveis são comuns e sofisticados”, afirma Ihab Moawad, o vice-presidente da empresa de segurança de dados na nuvem no Mediterrâneo, Oriente Médio e África.

Hacking e malwares como serviços

Duas ofertas características da área denominada MENA (Middle East North Africa — Oriente Médio e Norte da África) são a terceirização de cibercrimes como o hacking e a disseminação de malwares por encomenda. A própria “irmandade” garante a criação, fluxo, distribuição e captação dos valores, negociados via Bitcoin.

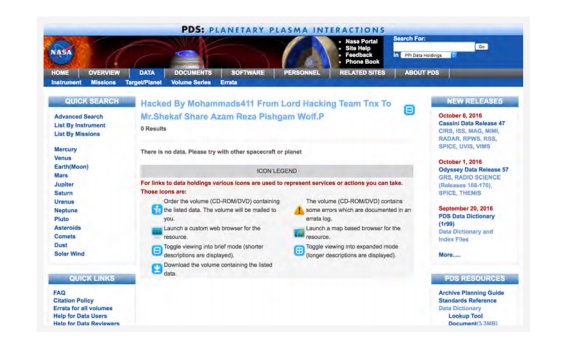

De acordo com a pesquisa, em outros mercados, como a América do Norte e a Rússia, fornecedores costumam concentrar suas vendas em “produtos” e não em planos de ciberataques contra grandes grupos. O hacktivismo — que é a invasão de sistemas sob influência de ideias em comum — acontece com mais frequência por demanda, com o objetivo de comprometer redes, divulgar dados confidenciais e aumentar o número de praticantes de ações ilícitas no meio digital. Uma das vítimas foi a agência espacial norte-americana, a NASA.

Deface realizado no site da agência espacial norte-americana, a NASA

Faturamento alto com “cashout”

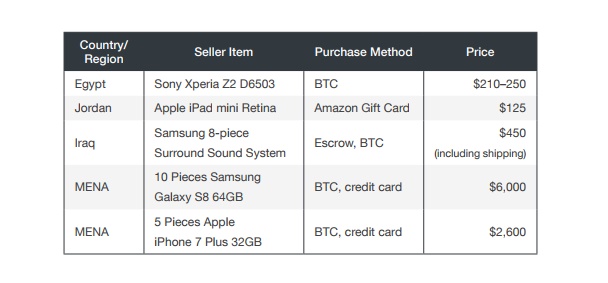

O estudo revela que a MENA registra lucro significativo com os serviços de “cashout”, que consiste na conversão de produtos roubados em dinheiro, que normalmente é pago via cartões bancários, Bitcoins e pagamento em dinheiro vivo. O site underground turco Darbe Turk, por exemplo, possui uma seção destinada somente para essa prática. Itens como um PlayStation 4 são comercializados por um preço bem menor do que o oficial e a transação gera entre 2% e 10% para os intermediários.

Essa prática se destaca por ignorar os mecanismos de segurança e os requisitos legais (passaporte, comprovante de residência e identificação pessoal) na região, como os que estão disponíveis para a compra de celulares e cartões SIM descartáveis.

Preços de cashout na região da MENA

Outra fonte rentável nesse mercado paralelo é a venda de hospedagem regionalizada, que permite configurar o idioma e o horário locais e possui velocidades de conexão mais rápidas. Uma única ligação de IP e 50 GB de espaço no disco rígido, por exemplo, são vendidos a US$ 50. Há planos mais baratos, a partir de US$ 3. Esses valores estão alinhados com outros mercados clandestinos, como o da China.

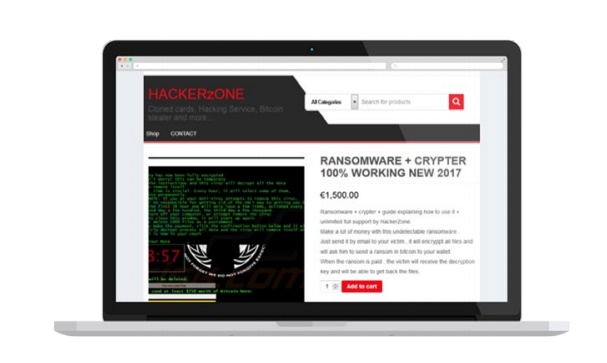

O ransomware — cibercrime em que seu computador é “sequestrado” em troca por um valor, normalmente pago em criptomoeda — vem crescendo assustadoramente em todo o mundo nos últimos anos e está “na moda” no mercado ilegal: uma pesquisa indica que as vendas de softwares para essa prática de extorsão virtual cresceu 2.502% entre 2016 e 2017.

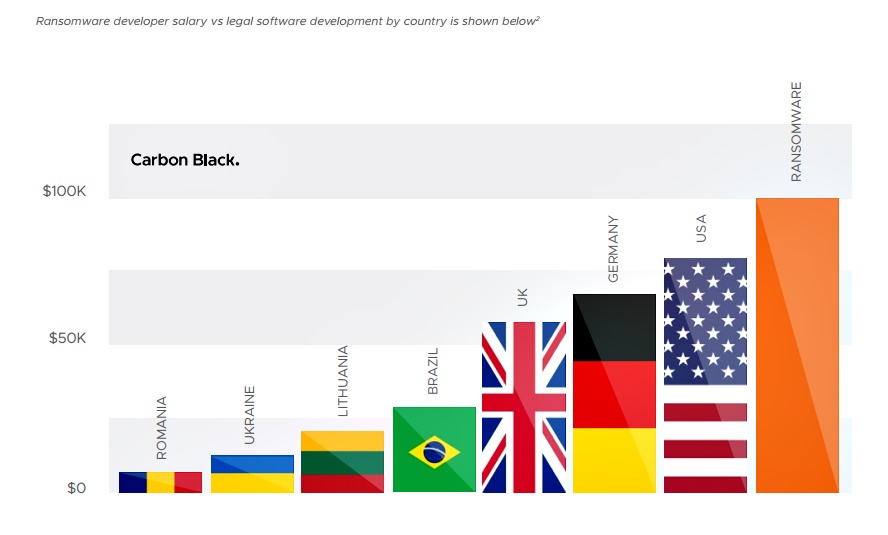

Os dados são da companhia de serviços anti-malware Carbon Black, que publicou neste mês um estudo sobre 21 dos mais populares sites de distribuição desses programas na Dark Web. O levantamento revela que há pelo menos 6,3 mil pontos de comercialização e 45 mil “produtos” listados nos cantos mais sombrios da rede.

Gráfico da Carbon Black mostra a média anual que um vendedor de software comercializa por ano em cada país

Na temporada passada, foram registrados US$ 249 milhões (perto de R$ 805 milhões) em transações de aplicativos de ransomware, enquanto este ano esse número chegou a US$ 6,2 bilhões (cerca de R$ 20 bilhões). Alguns vendedores estão faturando mais de US$ 100 mil por ano (R$ 323 mil), quantia superior aos US$ 69 mil (R$ 223 mil) que ganham em média os mais bem-sucedidos vendedores de utilitários legítimos nos Estados Unidos, de acordo com o PayScale.com.

As razões dessa alta

O ransomware está por aí há um bom tempo, contudo, foi com a proliferação em massa da Bitcoin e do navegador Tor é que os bandidos — e os aspirantes — encontraram maneiras mais fáceis de praticar os crimes.

Com a criptomoeda e o browser é fica mais fácil contratar vários tipos de serviços relacionados, a exemplo de suporte de ações de alto risco e transações de baixa confiança por meio de sistemas de custódia. O amadurecimento das inovações no mercado paralelo criou uma economia underground dedicada ao assunto na Dark Web.

Oferta de serviços para ransomware na Dark Web

Para compreender ainda melhor alta do ransomware, some a esse cenário a falta de controles de segurança fundamentais, a exemplo de backups, testes, restauração, correção, visibilidade e estratégias de prevenção desatualizadas — sem contar as vítimas que sequer sabem do que se trata o assunto.

Redes Linux podem ser alvo de próximos ataques

O levantamento feito pela Carbon Black também listou “tendências” para os próximos anos nesse mercado paralelo do ransomware. Segundo a pesquisa, os sistemas Lynux estão na mira e a ideia dos criminosos é pedir ainda mais dinheiro a cada ataque. Por exemplo, os bandidos devem realizar mais injeções SQL para infectar servidores e cobrar um preço de resgate mais elevado. Isso já aconteceu com o serviço em nuvem MongoDB no início deste ano.

Outras projeções:

- O ransomware se tornará mais segmentado, em busca de determinados tipos de arquivos e empresas específicas, como firmas de advocacia, de saúde e de impostos. Já existe software para atacar negócios de forma que os pequenos ajustes no código possam atingir arquivos críticos e proprietários, como projetos do AutoCAD. Isso ajuda os criminosos se ficar fora do radar de muitas linhas defensivas.

- Ao invés de criptografar os arquivos e enviar a chave para descriptografá-los, algumas amostras do levantamento revelaram que alguns bandidos estão extraindo o conteúdo antes de embaralhar o acesso. Isso aumenta o estresse em grandes empresas, porque os dados também podem ser comercializados no mercado paralelo.

- Já há indícios de uso do ransomware como “cortina de fumaça”. Ou seja, um adversário podem simular um ataque dessa natureza e enquanto a equipe de defesa tenta descriptografar o arquivo os atacantes estão na verdade realizando outras ofensivas a um sistema.

- O ransomware deve aumentar a cada anos nas redes sociais na forma de um malware como o Koobface, conteúdo compartilhado em forma de links maliciosos em sites como o Facebook

Não pague ransomware

Como dá para notar, o assunto é sério e é necessário saber o que fazer para não contribuir com a disseminação dessa prática. O TecMundo recomenda que você não pague ransomware. O mercado do crime virtual gera bilhões de dólares anualmente pelo mundo e só no Brasil, em 2016, esse número foi US$ 32 bilhões.

Em 2016, a internet mundial ficou impactada quando um mega-ataque à empresa de DNS Dyn levou vários serviços online a ficarem inacessíveis. Na ocasião, o ataque DDoS utilizou uma botnet chamada Mirai para sobrecarregar a companhia e criar um efeito dominó na rede. Agora, uma ameaça muito pior está se preparando para criar estragos ainda maiores, como alertam especialistas.

A Mirai era uma rede de dispositivos conectados controlados remotamente. A ideia era bem simples: varrer a internet procurando câmeras, geladeiras, fogões, lixeiras e basicamente todo tipo de objeto conectado (a famosa Internet das Coisas) que não tivesse a proteção adequada. O sistema procurava esses aparelhos e testava combinações de login e senha padrão de fábrica ou estáticas para tomar controle e utilizá-los em ataques em massa como o que atingiu a Dyn.

A nova ameaça, descoberta pela empresa de segurança chinesa Qihoo 360 e pela israelense CheckPoint, tem potencial para ser muito pior. Chamada tanto de “Reaper” quanto de “IoT Troop”, essa rede vai além de procurar por essas credenciais padrão de fábrica: ela usa técnicas para hackear esses objetos conectados mesmo sem saber a combinação de login e senha.

A botnet Reaper foi criada com base no código da Mirai, mas o potencial para danos é ainda maior. A revista Wired dá uma explicação ótima sobre a diferença: “É a diferença entre apenas ver se a porta está destrancada e arrombar fechaduras para entrar em uma casa”. Esse método novo já arrebanhou mais de 1 milhão de dispositivos, que estão prontos para serem usados em algum ataque. E o número só cresce.

Ainda não há registros de um ataque usando a rede Reaper, mas seu potencial é imenso, podendo deixar para trás o impacto causado pela Mirai, justamente pela capacidade de hackear dispositivos com um nível adequado de proteção.

Segundo a CheckPoint, o malware já tem ferramentas para dominar roteadores D-Link, Netgear e Lynksys, além de câmeras conectadas vendidas por marcas como Vacron, GoAhead e AVTech. Muitas das vulnerabilidades usadas, no entanto, já foram corrigidas pelas fabricantes, mas não é um hábito do consumidor comum atualizar o firmware de seus eletrônicos.

A questão que resta é saber qual é o objetivo das pessoas ainda não identificadas por trás da Reaper. A rede ainda não foi usada para ataques, mas os aparelhos infectados por ela podem receber novos códigos para serem utilizados para diversos objetivos. Isso dito, vários dos dispositivos não servem para muito mais do que munição para DDoS, o que gera a pergunta sobre qual é o alvo. “Nós não sabemos se eles querem apenas criar caos global; eles têm algum alvo ou indústria que querem derrubar?”, pergunta Maya Horowitz, diretora da equipe de pesquisas da CheckPoint.

O berço brasileiro dos crackers banker. O lugar onde nasceram os piratas de computador no Brasil. Estamos na cidade de Parauapebas, Sudeste do Pará. distante 652 km da capitalBelém.

A organização cibercriminosa da cidade paraense era comandada por Antônio Francisco Fernandes de Souza, que solicitou a criação dos programas de computador capazes de roubar dados, e os amigos Fábio Florêncio Silva (que já praticava crimes informáticos e era recrutado sempre por quadrilhas virtuais) e Ataíde Evangelista que usava seus conhecimentos técnicos.

O que interessava a quadrilha interestadual de cibercriminosos com base em Parauapebas-PA, era número de conta bancária e senha de cartão – 20 milhões era o número de brasileiros cadastrados para acessar bancos por computador na época –. Para dar o golpe, o pirata manda um e-mail. Um correio eletrônico, com um texto chamativo. Em busca de mais informações, a vítima clica no endereço sugerido. Aparece então a tela falsa, com espaço para numero de conta e senha. Os dados que a vitima envia vão direto para o computador do pirata. (Golpe usado até os dias atuais).

A primeira operação ocorreu em 2001 denominada de ‘Cash Net‘ surpreendeu os habitantes da cidade paraense, nunca uma operação do tipo tinha sido realizada. Em 2003 ocorreu a operação ‘Cavalo de Troia‘ e em 2004 a ‘Cavalo de Troia II‘ aconteceu também em outros estados, já que os cibercriminosos de Parauapebas fugiam para outros lugares.

A partir dessas ações também surgiram outros desdobramentos como as operações ‘Pégasus I e II‘ em 2005 e ‘Replicante‘ em 2008.

Os crackers de Parauapebas-PA foram os primeiros a serem condenados por crimes virtuais no Brasil (2007), abrindo caminho para punir fraudes virtuais.

Até hoje (2017 ano que foi feito essa matéria) a polícia continua prendendo crackers oriundos de Parauapebas (Cidade prodígio?) vide operação Stalker realizada em Julho de 2017.

A partir dessa organização cibercriminosa que surgiu em Parauapebas/PA, diversas outras surgiram pelo Brasil.

A Agência Nacional de Energia Elétrica (ANEEL) aprovou, na última terça-feira (24), o aumento de 42,8% para o valor do patamar 2 da bandeira tarifária vermelha. O que isso significa? A taxa extra cobrada nas contas de luz quando a bandeira for acionada vai passar de R$ 3,50 paraR$ 5 a cada 100 kWh consumidos. Ou seja: a conta vai ficar bem mais cara.

Prezados Clientes/Parceiros

Em reunião com representantes da Telbrax, agora Vogel Telecom, no qual somos parceiros de negócios há 5 anos, nos foram apresentadas condições imperdíveis para clientes da CITIS com demanda de Link dedicado e Voz.

Optando pela migração ou contratação, a Vogel Telecom garante as seguintes vantagens:

- Conexão Dedicada

- Estabilidade de Sinal

- Alta Disponibilidade

- Velocidade Garantida – download e upload

- Suporte 24×7

Provavelmente receberão o contato de um dos consultores da Vogel Telecom, então solicitamos que informem ser cliente da CITIS e nos comunique, então trabalharemos em conjunto para conseguir condições diferenciadas com melhor custo/benefício.

Havendo interesse, contate-nos, para que possamos intermediar a negociação.

Atenciosamente.

Comercial – CITIS

Continuaremos buscando soluções para ofertar a nossos clientes que permitam o custo interessante, mas sempre priorizando, qualidade e disponibilidade.

Nós já vimos dois ataques de resgate em grande escala neste ano – estamos falando sobre o infame WannaCr y e ExPetr (também conhecido como Petya e NotPetya). Parece que um terceiro ataque está em ascensão: o novo malware é chamado Bad Rabbit – pelo menos, esse é o nome indicado pelo site darknet vinculado na nota de resgate.

O que é conhecido no momento é que o Ransomware Bad Rabbit infectou vários grandes meios de comunicação russos, com a agência de notícias Interfax e Fontanka.ru entre as vítimas confirmadas do malware. O Aeroporto Internacional de Odessa informou sobre um ataque cibernético em seu sistema de informação, embora seja o mesmo ataque ainda não ser claro.

Os criminosos por trás do ataque Bad Rabbit estão exigindo 0,05 bitcoin como resgate – isso é aproximadamente $ 280 à taxa de câmbio atual.

De acordo com nossas descobertas, o ataque não usa explorações. É um ataque drive-by: as vítimas baixam um falso instalador Adobe Flash de sites infectados e iniciam manualmente o arquivo .exe, infectando-se assim. Nossos pesquisadores detectaram uma série de sites comprometidos, todas as notícias ou sites de mídia.

Se é possível recuperar arquivos criptografados por Bad Rabbit (seja pagando o resgate ou usando alguma falha no código do ransomware) ainda não é conhecido. Os especialistas em antivírus da Kaspersky Lab estão investigando o ataque e estaremos atualizando esta publicação com suas descobertas.

De acordo com nossos dados, a maioria das vítimas desses ataques está localizada na Rússia. Também vimos ataques semelhantes, porém menos, na Ucrânia, Turquia e Alemanha. Este ransomware infectou dispositivos através de uma série de sites de mídia russo hackeados. Com base em nossa investigação, este é um ataque direcionado contra redes corporativas, usando métodos semelhantes aos usados ??no ataque do ExPetr. No entanto, não podemos confirmar que está relacionado ao ExPetr. Continuamos nossa investigação. Enquanto isso, você pode encontrar mais detalhes técnicos nesta publicação na Securelist .

Os produtos da Kaspersky Lab detectam o ataque com os seguintes veredictos: UDS: DangerousObject.Multi.Generic (detectado pela Kaspersky Security Network), PDM: Trojan.Win32.Generic (detectado pelo System Watcher) e Trojan-Ransom.Win32.Gen.ftl.

Usuários dos produtos Kaspersky Lab:

- Certifique-se de que o System Watcher e o Kaspersky Security Network funcionem. Caso contrário, é essencial ativar esses recursos.

Outros usuários:

- Bloqueie a execução de arquivos c: \ windows \ infpub.dat e c: \ Windows \ cscc.dat.

- Desative o serviço WMI (se for possível no seu ambiente) para impedir que o malware se espalhe pela sua rede.

Dicas para todos:

- Faça backup de seus dados.

- Não pague o resgate.

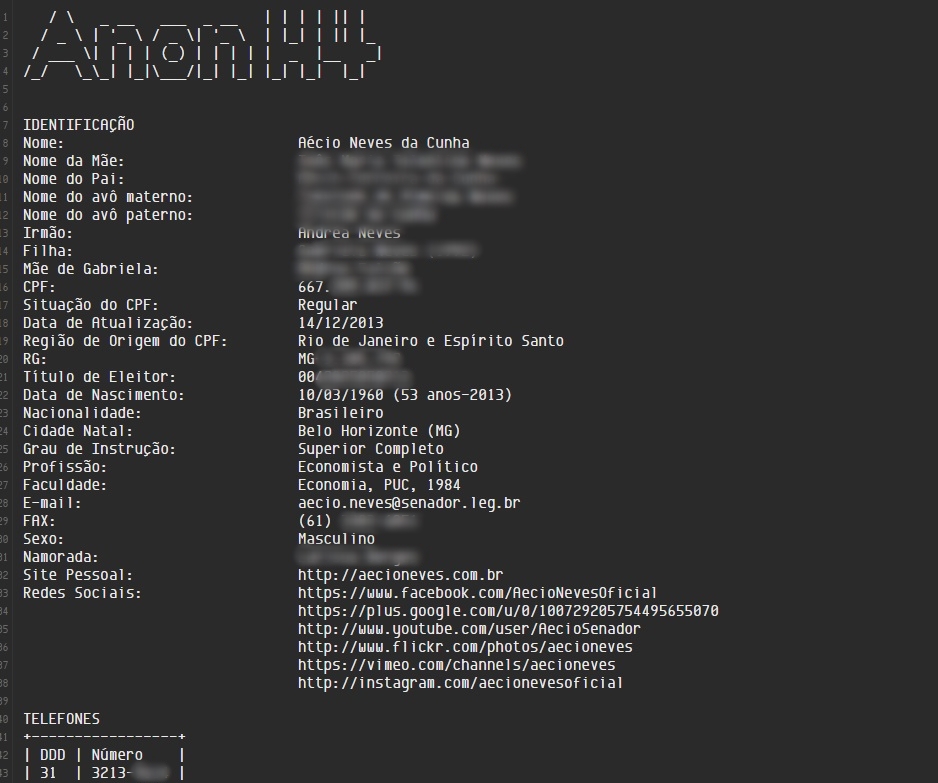

A Anon H4, uma das células mais ativas da Anonymous no Brasil, divulgou um documento com informações pessoais — em sua maioria, públicas — do senador Aécio Neves (PSDB) na madrugada desta terça-feira (24). Dias antes, a célula havia derrubado o site pessoal do senador.

“Nós avisamos, não iremos descansar até que você e seus aliados caiam. Que tal vocês ligarem para ele, mandarem e-mails para ele e seus amiguinhos? #OpForaAécio”, escreveu a Anon H4 na página oficial do Facebook.

O exposed é um dos modus operandi mais antigos de células Anonymous. As informações mostradas podem permitir desde uma avalanche de emails e ligações ao exposto, até um trabalho mais refinado para phishing direcionado, por exemplo.

Anteriormente, quando a célula derrubou a página pessoal do senador, ela divulgou a seguinte mensagem: “Indignados com a atual situação política do Brasil, com os votos favoráveis ao corrupto senador Aécio Neves, vamos iniciar uma série de ataques aos sites de todos aqueles que resolveram ferrar o brasileiro devolvendo o poder ao parlamentar corrupto”, publicou a célula no Facebook. “Embora seja algo que, para muitos, não soluciona o problema, estamos aqui para demonstrar nossa força, nossa indignação. Esperem por nós”.

O senador Aécio Neves estava afastado do mandato no Senado desde setembro, por determinação da Primeira Turma do STF. Aécio foi denunciado pela Procuradoria Geral da República pelos crimes de corrupção passiva e obstrução de Justiça. Na terça-feira (17), indo contra a decisão do STF, o Senado derrubou a decisão de afastar Aécio e devolveu os poderes do mandato.

Segundo pesquisadores da ESET, cibercriminosos estão infectando computadores Apple Mac com o malware Proton; dessa maneira, comprometendo o software Elmedia Player e o Folx. A injeção do malware aconteceu na versão gratuita do software disponível no site oficial de desenvolvedor da Eltima — e o Proton entra no Mac sem disparar qualquer alerta antivírus.

A desenvolvedora Eltima reconheceu a presença do malware e comentou o seguinte, como trouxe o HackRead: “No dia 19 de outubro de 2017, fomos informados pela ESET de que nossos servidores foram hackeados e os apps Folx e Elmedia Player estavam distribuindo malware. Apenas as versões dos softwares presentes em nosso site estavam infectadas. Contudo, o mecanismo integrado de atualização automática não foi afetado”.

O malware Proton era vendido na Dark Web em 2016 por alguns bitcoins. Na época, a ferramenta maliciosa era buscada por muitos cibercriminosos por sua capacidade de vigilância e controle: ao infectar uma máquina, o Proton tem controle total do dispositivo, podendo roubar senhas, acompanhar troca de mensagens e vídeos em tempo real pela webcam, baixar arquivos etc.

A única maneira de limpar o Proton de um computador infectado é a reinstalação completa do sistema operacional. Apesar do problema ser corrigido no servidor da Elmedia, fica o alerta para usuários não realizarem downloads em sites terceiros para manter a integridade do computador.

- Você pode checar se foi infectado seguindo os passos indicados pelo HackRead: