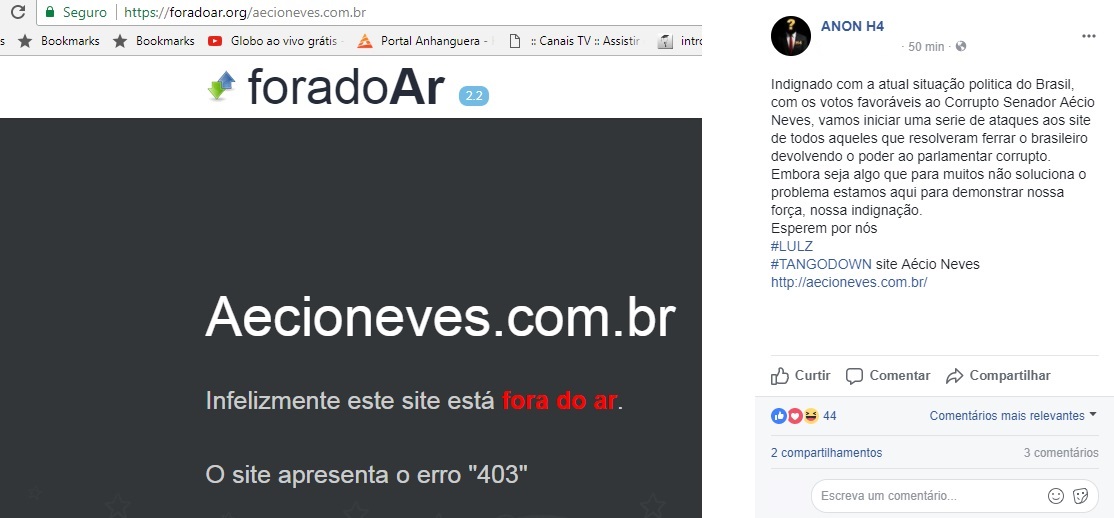

Anon H4, uma célula brasileira da Anonymous, realizou um ataque ao site do senador Aécio Neves (PSDB). O domínio ficou fora do ar às 11:00 na quinta-feira (19). De acordo com o grupo, a ação foi motivada pela “indignação com a atual situação política do Brasil”.

“Indignados com a atual situação política do Brasil, com os votos favoráveis ao corrupto senador Aécio Neves, vamos iniciar uma série de ataques aos sites de todos aqueles que resolveram ferrar o brasileiro devolvendo o poder ao parlamentar corrupto”, publicou a célula no Facebook. “Embora seja algo que, para muitos, não soluciona o problema, estamos aqui para demonstrar nossa força, nossa indignação. Esperem por nós”.

O senador Aécio Neves estava afastado do mandato no Senado desde setembro, por determinação da Primeira Turma do STF. Aécio foi denunciado pela Procuradoria Geral da República pelos crimes de corrupção passiva e obstrução de Justiça. Na terça-feira (17), indo contra a decisão do STF, o Senado derrubou a decisão de afastar Aécio e devolveu os poderes do mandato.

- Abaixo, você vê a imagem do site pessoal de Aécio Neves (http://aecioneves.com.br/) fora do ar

Captura

Captura de tela às 11h00 do dia 19

Desde que a primeira variante de ransomware foi disseminada por disquetes em 1989, os ataques desse tipo tornaram-se muito mais sofisticados. Os ataques WannaCry, por exemplo, que ocorreram em maio deste ano, usaram um malware worm para infectar computadores conectados a uma mesma rede, causando impactos a mais de 150 países e em diversas verticais, como agências de governo e fábricas.

O ransomware foi classificado como o malware mais rentável de todos, somando cerca de US$ 1 bilhão em lucros em 2016, de acordo com o FBI. Diversas outras pesquisas confirmam que o ransomware está crescendo, justamente porque os cibercriminosos aproveitam a enorme rentabilidade que ele traz.

A principal razão por trás do sucesso do ransomware é que as empresas estão, em grande parte, despreparadas para um ataque. Os ataques do WannaCry se espalharam rapidamente através de suas capacidades de autopropagação aproveitando principalmente hardware e software desatualizados de infraestruturas de rede de muitas organizações. Os prejuízos podem ser altos – desde o custo financeiro da parada do sistema, assim como danos à reputação e perda da confiança do público. Esses últimos tendem a ser danos de longo prazo.

Assim, a defesa em profundidade, apesar de não ser um conceito novo, ainda se traduz como a melhor forma de proteção contra o ransomware e outros tipos de ciberataques. Trata-se de uma abordagem de segurança em várias camadas, que envolve desde o conhecimento do que os atacantes estão trabalhando na deep web até o treinamento dos usuários finais para proteção contra ataques de phishing.

Algumas táticas desse princípio são:

Além de scans frequentes de vulnerabilidade e testes de penetração para determinar se a empresa possui as estratégias de defesa corretas para se proteger contra o ransomware, ferramentas podem ser usadas para observar o comportamento de um ataque. Um exemplo são os feeds de inteligências de ameaças, que monitoram ataques em outros locais a fim de alertar as empresas sobre as ameaças emergentes antes que elas atinjam a rede corporativa. Provedores de inteligência de ameaças analisam esses feeds constantemente, filtrando insights para fortalecer os sistemas de segurança.

Ferramentas de Gestão de Identidade e Acesso (IAM) e Controle de Acesso à Rede (NAC) são essenciais para identificar os dispositivos da empresa e garantir que eles estejam de acordo com as políticas de segurança de TI. Todos os endpoints devem ter uma proteção adequada que previne explorações de vulnerabilidade em todos os sistemas operacionais (Windows, Android, Mac OS, iOS). Além disso, firewalls de próxima geração (NGFW) adicionam uma camada extra de varredura antimalware para arquivos maliciosos já conhecidos, e sandboxing baseado na nuvem para malwares ainda desconhecidos. Soluções de segurança para e-mails, DNS e web também contribuem para níveis mais profundos de proteção.

Caso um malware tenha infiltrado os dispositivos ou a rede, as tecnologias devem estar em ordem para detectar anomalias e os analistas de segurança devem monitorar de perto a rede. Ferramentas de detecção de tráfego malicioso baseadas em inteligência artificial podem ajudar a automatizar a detecção antes que um ataque piore. Além delas, tecnologias de detecção de brechas como ferramentas de engano e serviços de monitoramento de ameaças 24/7 podem ser implementadas em locais estratégicos para saber se um ransomware está se propagando, oferecendo assim alertas prévios.

Esses são apenas alguns exemplos de táticas para construir uma boa defesa contra ransomware e outros malwares. Onde e como construir as defesas são considerações críticas para reduzir os riscos e mitigar as vulnerabilidades. Enfim, uma estratégia de processos, pessoas e tecnologia deve ser colocada em prática e ser constantemente melhorada para garantir a resiliência da empresa em casos de ciberataques e a continuidade dos negócios.

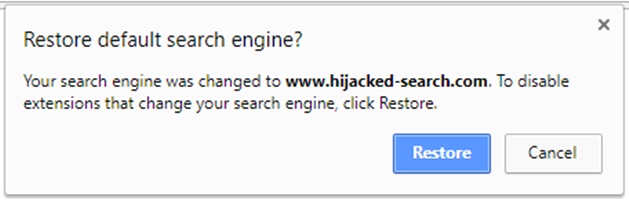

Aí você entra na loja de extensões e baixa o que parece ser uma boa para melhorar o desempenho de seu computador ou navegação mas não percebe o quanto ela é justamente o que pode piorar a amplitude de resultados de buscas ou aumentar o número de páginas irrelevantes. Ou pior, sua experiência fica comprometida em um nível que nem mesmo dá para acessar o conteúdo. A Google vem policiando melhor os complementos e outros softwares baixados para seus dispositivos e agora agrega mais ferramentas ao Chrome Cleanup Tool para evitar que isso aconteça durante o uso no Chrome.

A companhia anunciou na segunda (16) em seu blog que além do Safe Browsing — que já alerta os usuários sobre possíveis ameaças, como phishing e malwares — conta com três novidades. A primeira delas é a Hijacked Settings Detection (detecção de sequestro de configurações). Quando a plataforma nota uma alteração importante sem o seu consentimento, ela passa a oferecer a possibilidade de mudar tudo para o modelo anterior ou para o padrão inicial (para isso é preciso visitar a seção chrome://settings/resetProfileSettings).

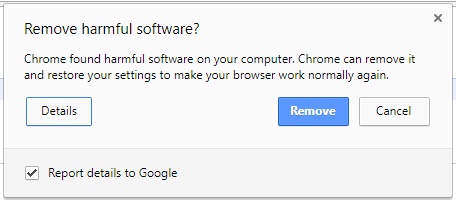

A segunda, a Chrome Cleanup (Limpeza Chrome), serve para apagar vestígios de software que vem com um conjunto de programas. Muitas vezes pequenas aplicações passam batidas durante uma instalação e acabam permanecendo na máquinas — e comprometendo sua performance. Essa varredura, já presente em muitos utilitários de faxina digital, promete fazer então “pente fino” e tirar o lixo dos cantos.

A terceira é um recurso que passa a atuar constantemente em segundo plano. A Gigante das Buscas vem realizando trabalho conjunto com a companhia de cibersegurança ESET no monitoramento em sandbox — ambiente livre de danos ao sistema, normalmente utilizado para testar downloads indesejados e conferir se eles são prejudiciais. O grupo de Mountain View faz questão de frisar que não se trata de um antivírus, mas sim de um serviço de remoção de material que não se encaixa em sua “Política de software indesejado”.

O projeto começou a funcionar plenamente nesta segunda-feira (16) e deve apresentar os resultados obtidos com as alterações em breve.

A Vivo Empresas, área voltada ao segmento B2B da Telefônica Brasil, anunciou o Managed Security Services (MSS) Avançado, solução de segurança para pequenas e médias empresas (PMEs), filiais e prefeituras, capaz de filtrar todo o tráfego entre a rede da empresa ou instituição e a internet. Para lançar o serviço a operadora se uniu à Fortinet, fornecedora de tecnologia de UTM (Unified Treath Management).

Segundo a Vivo, além de proteger contra as principais ameaças online, o novo serviço possibilita a troca de informações de forma segura com filiais e terceiros por meio de canais criptografados; controla a navegação web impedindo acesso a sites maliciosos; eleva o rendimento dos computadores ao identificar e bloquear vírus na rede e aumenta a qualidade da internet, uma vez que disponibiliza mais banda para sites e aplicações importantes para aumentar o desempenho.

O MSS Avançado é instalado, configurado e gerenciado por um time de especialistas em segurança, a partir do Centro de Operações de Segurança da Telefônica, exclusivo para clientes B2B, sem nenhum custo adicional.

“Trouxemos o mesmo conceito de proteção utilizado pelas grandes empresas e governos para proteger ambientes de TI complexos para a realidade das pequenas e médias empresas, que muitas vezes se tornam alvos por não contar com nenhuma prevenção de segurança, seja pelo custo ou por falta de profissionais especializados”, explica o diretor de Produtos e Marketing B2B da Vivo Empresas, Ricardo Hobbs.

O MSS Avançado chega ao mercado em três versões, que variam de acordo com o tamanho da empresa e custam a partir de R$ 299 por mês. A instalação é feita por uma equipe especializada o que dá ao cliente a tranquilidade de ter o suporte da operadora fim a fim.

As duas empresas, Vivo e Fortinet, possuem uma parceria estratégica para o fornecimento de soluções tecnológicas avançadas em segurança da informação. A Vivo conta com a certificação Platinum em Managed Security Services no programa de parceria da Fortinet, através da sua unidade global de cyber segurança, a ElevenPaths.

Na manhã de segunda-feira (16), a notícia de que a encriptação WPA e WPA 2 utilizada em redes WiFi seria facilmente explorada por cibercriminosos aumentou o nível de preocupação no mundo da cibersegurança. Felizmente, a Microsoft anunciou um pacote de atualização para atacar esse problema nos sistemas Windows — vale notar que sistemas macOS, Android, iOS e Linux que utilizam WiFi WPA continuam vulneráveis.

“Soltamos uma atualização de segurança para resolver este problema. Os consumidores que atualizarem o sistema, ou possuem as atualizações ativadas de maneira automática, estarão protegidos. Nós continuaremos encorajando nossos consumidores para ligarem as atualizações automáticas, isso ajudará a mantê-los seguros”, comentou um porta-voz da Microsoft.

- A Microsoft ainda não revelou maiores detalhes sobre a atualização, mas fará isso nas próximas horas.

Outros sistemas

Apesar de ter foco maior no Android — 41% dos dispositivos com o sistema da Google estariam vulneráveis a esse ataque, algo considerado “especialmente devastador” pelos especialistas —, a falha está presente nas criptografias WPA e WPA2, ou seja, gadgets com Windows, macOS, iOS e outros sistemas baseados no Linux também estão sujeitos a sofrer as consequências dela.

De acordo com especialistas de segurança, os dispositivos Android e Linux podem ser os mais afetados. A Google prometeu uma atualização que corrige a brecha para as próximas semanas — e os aparelhos Google Pixel serão os primeiros a receberem.

A Apple ainda não comentou sobre o caso, desde a vulnerabilidade no macOS e iOS até uma possível atualização de emergência.

Já a Wi-Fi Alliance, rede responsável pela tecnologia WiFi utilizada nos dispositivos ao redor do mundo, comentou que o problema pode ser resolvido por “atualizações de software disponibilizadas pelas fabricantes, e que a ‘indústria Wi-Fi’ já começou a disponibilizar pacotes de atualização”.

O Microsoft Windows Server 2016 é um sistema operacional desenvolvido pela Microsoft e é o sucessor do Windows Server 2012. É o servidor-edição do Windows 10 e está disponível desde setembro de 2016.

Este artigo mostra as diferenças entre as edições individuais do Windows Server 2016.

As informações de preços do Windows Server 2016 sobre podem ser encontradas na loja web Thomas-Krenn na área de software da Microsoft .

A Microsoft agora está usando um modelo de licenciamento básico para o Windows Server 2016 (como é feito também para o servidor SQL).

Edições

O Windows Server 2016 está disponível em 3 edições (uma edição da Fundação como estava no Windows Server 2012 já não é oferecida pela Microsoft para Windows Server 2016): [1]

- Essentials

- Padrão

- Centro de dados

As edições são adequadas para as seguintes áreas de aplicação:

- (*) É necessária uma CAL RDS para acessar o Remotedesktop.

- (**) A licença do Windows Server Standard Edition permite 2 OSEs (Ambientes do Sistema Operacional) quando todos os núcleos físicos são licenciados.

- (***) As CALs são necessárias para cada usuário ou dispositivo, que se conecta direta ou indiretamente a um servidor. Os detalhes podem ser encontrados no site da Microsoft na área Licenças de Acesso para Cliente e Licenças de Gerenciamento . [2]

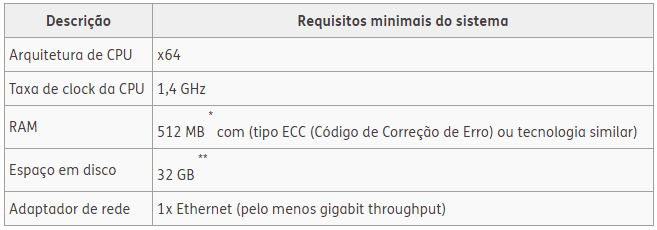

Requisitos minimais do sistema para o Windows Server 2016

A tabela a seguir mostra os requisitos mínimos para o Windows Server 2016. [3] Os requisitos reais dependem da configuração do sistema e dos aplicativos e recursos instalados.

- (*) 2 GB para a opção de instalação Server with Desktop Experience.

- (**) Computadores com mais de 16 GB de RAM exigirão mais espaço em disco para pager, hibernação e arquivos de despejo.

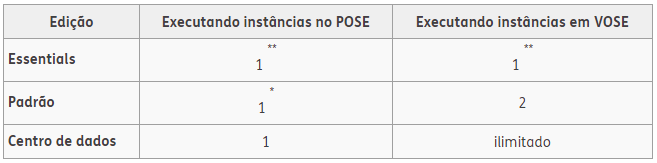

Comparação de edição por instâncias físicas / virtuais

As instâncias do Windows Server 2016 podem ser operadas em um ambiente de sistema operacional físico (POSE) ou em um ambiente de sistema operacional virtual (VOSE):

- (*) Quando um cliente executa todas as instâncias virtuais permitidas, a instância física só pode ser usada para gerenciar e manter as instâncias virtuais.

- (**) Essentials podem ser executados em um ambiente de sistema operacional físico ou virtual.

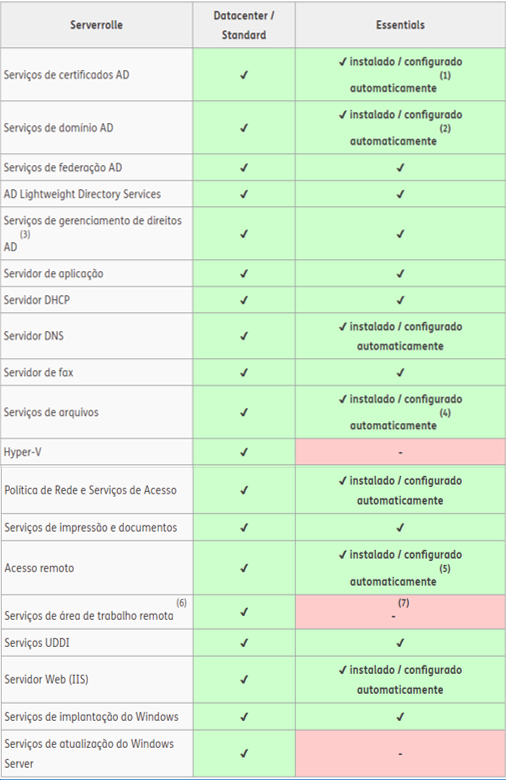

Comparação de edição por funções de servidor

As edições do Windows Server 2016 diferem nas seguintes funções de servidor:

- (1) Limitado à configuração das autoridades de certificação – outros recursos dos Serviços de Certificados do Active Directory (Serviços de Inscrição de Dispositivos de Rede, Serviço de Respondente Online)) não estão disponíveis.Mais informações podem ser encontradas na descrição do papel do AD CS no TechNet. [4]

- (2) Deve ser a raiz de uma estrutura de domínio ADDS e deve possuir todas as funções mestre operacionais.

- (3) O acesso requer uma CAL AD RMS adicional.

- (4) A desduplicação de dados não está disponível.

- (5) Limitado a 50 conexões RRAS e 50 conexões IAS; DirectAccess e VPN são suportados.

- (6) O acesso requer uma CAL RDS adicional (exceção: usando o recurso Remote Web Access da Essentials Edition).

- (7) Somente o serviço RD Gateway está instalado e configurado, outros serviços remotos (incluindo host de sessão RD) não são suportados.

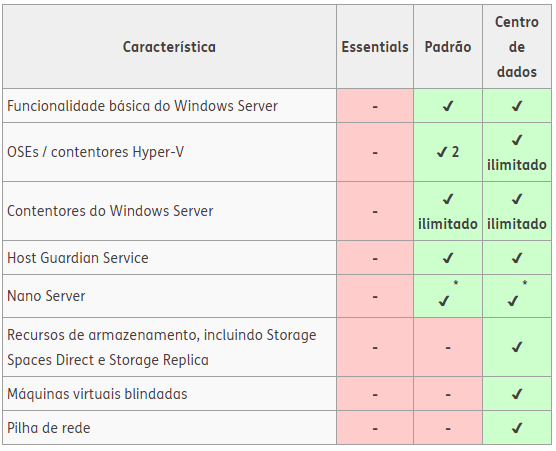

Comparação de edição por novos recursos

As edições do Windows Server 2016 diferem nos seguintes recursos: [5]

- * Software Assurance é necessário para implantar e operar o Nano Server na produção.

O protocolo de segurança para Wi-Fi mais popular da atualidade, o WPA2, está comprometido de forma séria, segundo uma pesquisa divulgada na manhã desta segunda-feira (16).

A falha é chamada de Krack, abreviação para Ataques de Reinstalação de Chave. Conforme divulgado pelo portal “Ars Technica”, a pesquisa tem sido um segredo bem guardado por semanas.

Quem ou o que é afetado?

As vulnerabilidades descobertas possibilitam que os invasores espiem o tráfego de Wi-Fi entre aparelhos –computadores, tablets e celulares– e pontos de acesso à internet sem fio, como roteadores.

A pesquisa descobriu que os sistemas operacionais Android, Linux, macOS, Windows, OpenBSD, MediaTek, Linksys e outros são afetados por alguma variante dos ataques. O ataque é “excepcionalmente devastador” contra Linux e Androis 6.0 ou superior.

Para portais de tecnologia, o Google, criadora e mantenedora do sistema Android, disse que a empresa está “ciente do problema, e nós estaremos corrigindo qualquer dispositivo afetado nas próximas semanas”.

O ataque funciona contra redes Wi-Fi pessoais e corporativas, tanto contra o WPA (mais antigo) quanto o padrão WPA2 (mais recente).

Quem descobriu isso?

O autor da descoberta é Mathy Vanhoef, da empresa belga de segurança online Imec-Distrinet. “O ataque funciona contra todas as redes Wi-Fi protegidas modernas”, assegura Vanhoef no site krackattacks.com.

A US-CERT, órgão do governo dos EUA que prepara para emergências de tecnologia, distribuiu um aviso para cerca de 100 organizações e descreveu a pesquisa dessa maneira:

“Tomamos conhecimento de várias vulnerabilidades de gerenciamento de chaves no handshake de 4 vias do protocolo de segurança Wi-Fi Protected Access II (WPA2). O impacto da exploração dessas vulnerabilidades inclui decodificação, repetição de pacotes, sequestro de conexão TCP, injeção de conteúdo HTTP e outros. Observe que, como problemas de nível de protocolo, a maioria ou todas as implementações corretas do padrão serão afetadas.

Nesta segunda-feira, a entidade postou uma lista de muitas das principais empresas de tecnologia do mundo e as separou entre “afetadas” pela falha, “não afetadas” e “desconhecido”. No primeiro grupo constam Samsung, Intel, Toshiba, Cisco e mais 12 companhias. No entanto, a lista não detalha o quão as empresas afetadas estão comprometidas.

A Lenovo é uma das quatro listadas pela US-CERT como não afetadas. Outras grandes, como Apple, Motorola, Asus, IBM, LG, Microsoft, Nokia, Qualcomm e Sony estão em situação “desconhecida”.

Como é o ataque?

Quando alguém se conecta a uma rede Wi-Fi, um handshake (“aperto de mão”) é feito para verificar se o seu aparelho tem a senha correta. Além disso, você recebe uma chave de criptografia que é utilizada para proteger qualquer dado subsequente.

Criptografia é o processo que embaralha informações sigilosas para torná-las confidenciais. Só quem as desembaralha é quem tem a tal “chave” eletrônica.

A falha Krack permite que o criminoso engane a vítima para reinstalar uma chave de criptografia já em uso e, dessa forma, tenha acesso ao conteúdo protegido de um usuário.

Isso é conseguido manipulando e reproduzindo mensagens criptográficas de handshake. Quando a vítima reinstalar a chave, os parâmetros associados ao processo de criptografia, como o número incremental do pacote de transmissão e o número do pacote de recebimento (ou seja, o contador de repetição), são redefinidos para o valor inicial.

“Essencialmente, para garantir a segurança, uma chave só deve ser instalada e usada uma vez. Infelizmente, achamos que isso não é garantido pelo protocolo WPA2. Ao manipular handshakes criptográficos, podemos abusar dessa fraqueza na prática”, diz Vanhoef.

“O ataque é devastador contra Linux e Android porque podem ser enganados para reinstalar uma chave de criptografia totalmente do zero”, destaca o pesquisador. “Ao atacar outros dispositivos, é mais difícil proteger todos os pacotes (de dados), embora um grande número de pacotes possa, contudo, ser descriptografado”.

O vídeo abaixo demonstra um ataque simulado da Krack contra um aparelho com Android. Nesta demonstração, o invasor é capaz de descriptografar todos os dados que a vítima transmite em um site de relacionamentos, no caso o Match.com, onde usuários precisam cadastrar muitos dados pessoais.

E agora? O que posso fazer para me proteger?

Uma má notícia: por enquanto pouca coisa pode ser feita diretamente por nós, usuários.

De acordo com o pesquisador, alterar a senha da sua rede Wi-Fi não impede a chance de ataque. Portanto, você não precisa atualizar a senha da sua rede Wi-Fi.

Em vez disso, você deve certificar-se de que todos os seus dispositivos estão atualizados e você também deve atualizar o firmware (software operacional do aparelho) do seu roteador. Para isso, deve consultar o manual do seu roteador para realizar o processo corretamente. “Depois de atualizá-lo, você pode, se quiser, alterar a senha Wi-Fi como uma precaução extra”, sugere.

Ele também sugeriu que os usuários entrem em contato com as fabricantes do seu respectivo roteador para obter mais informações.

Para ficar de olho

Nós devemos deixar o protocolo WPA2 e usar temporariamente o WEP até que os aparelhos estejam protegidos? Vanhoef diz: “Não! Continue usando WPA2”, sem dar mais detalhes –possivelmente porque não vale o risco de trocar para o WEP, que é um protocolo mais antigo e ainda mais sujeito a ameaças de outros tipos.

Vanhoef diz que felizmente as correções contra a falha descoberta podem ser implementadas de uma maneira “compatível com versões anteriores” de protocolos de Wi-Fi. Ou seja, não deverá ser criado um protocolo novo, tipo “WPA3”, por enquanto.

O padrão Wi-Fi será atualizado para resolver isso? “Parece haver um acordo de que o padrão Wi-Fi [definido pelo consórcio Wi-Fi Alliance] deve ser atualizado para impedir explicitamente os ataques. Essas atualizações provavelmente serão compatíveis com versões anteriores de WPA2. O tempo indicará se e como o padrão será atualizado”, especula o pesquisador.

A Wi-Fi Alliance se pronunciou sobre o caso. “Este problema pode ser resolvido através de atualizações de software diretas, e a indústria do Wi-Fi, incluindo os principais fornecedores de plataformas, já começou a implementar atualizações para usuários. (…) Não há provas de que a vulnerabilidade tenha sido explorada de forma maliciosa. (…) A Wi-Fi Alliance agora exige testar essa vulnerabilidade dentro da nossa rede global de laboratórios de certificação e fornecer uma ferramenta de detecção de vulnerabilidades para qualquer membro do consórcio”.

A Adobe Systems, de acordo com a Reuters, alertou nesta segunda-feira (16) que cibercriminosos estão explorando vulnerabilidades da plataforma multimídia Flash em navegadores para injetar spywares em computadores desprotegidos. Para não sofrer com ataques do tipo, a Adobe urge para os usuários atualizarem os sistemas.

O spyware em questão, ou malware espião, é um velho conhecido das equipes de segurança: o FinSpy, também conhecido como FinFisher. Ele utiliza um exploit zero-day do Adobe Flash por meio de documentos do Microsoft Office para infectar as máquinas.

Os pesquisadores da Kaspersky comentaram que o BlackOasis teve sucesso em espalhar o spyware em países como Rússia, Iraque, Afeganistão, Reino Unido, Irã, Oriente Média e locais na África. Além disso, notaram que este tipo de malware espião é vendido “costumeiramente” para autoridades governamentais com intutio de propagar uma vigilância na atividade de algum alvo — em outras palavras: acompanhar a atividade de navegação de algum cidadão. A companhia ainda comentou que o BlackOasis tem como alvo políticos do Oriente Médio, autoridades das Nações Unidas, ativistas, blogueiros e jornalistas envolvidos nas questões da região citada.

Como o malware espião age?

O FinSpy conduz, após infectar o sistema, uma vigilância em tempo real. Ele tem a capacidade de ligar as webcams e os microfones — notebooks são um prato cheio aqui, hein —, além de gravar o que é escrito no teclado, ouvir chamadas de Skype e até roubar arquivos.

Ao gravar o que é escrito no teclado, o spyware vai além de apenas vigiar a atividade de um computador. Ele também permite ao cibercriminoso o acesso para redes sociais, emails e até internet banking. Dessa maneira, um atacante, além de vigir o usuário, teria controle da vida online.

A Adobe lançou um pacote de atualizações para conter o problema e, exatamente por isso, urge aos usuários para atualizarem os sistemas Flash.

O Adobe Flash ainda é utilizado por 17% dos usuários do Google Chrome. A ideia é que, até 2020, a plataforma seja extinta.

No começo de 2013, grandes empresas como Apple, Facebook e Twitter foram atacadas por um grupo hacker que conseguiu efetuar as invasões explorando uma brecha do Java. A Microsoft estava entre elas, e declarou na época que um “pequeno número de computadores” tinha sido comprometido, mas sem dar muitos detalhes.

A companhia chegou inclusive a afirmar o seguinte: “Não temos evidência de que dados de usuários tenham sido afetados.” Mas internamente um sinal vermelho tinha sido levantado. A Reuters publicou uma reportagem nesta terça-feira, 17, revelando que aquele ataque de 2013 afetou um dos bancos de dados mais sensíveis da Microsoft, justamente o que contém descrições de vulnerabilidades críticas e não resolvidas em seus produtos.

Essas informações são muito problemáticas porque elas poderiam fornecer meios para que indivíduos ou até governos hackeassem pessoas, empresas e Estados usando brechas em produtos como Windows e o pacote Office. Um exemplo de ataque desse gênero foi o WannaCry, que só foi possível após o vazamento de um banco de dados da Agência de Segurança Nacional dos EUA contendo ferramentas de hacking.

A história foi confirmada independentemente por cinco pessoas que faziam parte da equipe de segurança da Microsoft naquela época, mas a empresa não quis fazer comentários.

Segundo os ex-funcionários, algum tempo depois do ocorrido, a Microsoft analisou ataques a outras empresas para tentar entender se o conteúdo disponível no banco de dados poderia ter sido usado naquelas ocasiões, mas não encontrou evidências que levassem a essa conclusão. Além disso, algumas das brechas já tinham sido resolvidas, o que contribuiu na decisão de não tornar a situação pública.

Depois disso, a empresa ampliou a segurança do banco de dados, que até então estava trancado apenas por uma senha.