Os processos eletrônicos do Tribunal de Contas do Estado do Amazonas (TCE-AM)afetados pela pane nos sistemas e-Contas e Spede (Sistema de Processos e Documentos Eletrônicos) — a qual excluiu dados dos dois softwares — devem ser 100% recuperadosaté a próxima semana, segundo garantiu, na manhã de terça-feira (03/10/2017), o conselheiro-presidente do TCE-AM, Ari Moutinho Júnior, em entrevista coletiva. Ocorrido há 38 dias, por causa de uma execução indevida de um script (sequência de comados), o incidente afetou oservidor de dados PostgreSQL, atingindo 16,5 mil processos (80% de processos de aposentadoria), dos quais 62% já foram plenamente recuperados e os outros 38% estão em fase de recuperação.

Acompanhado do diretor-presidente da Empresa de Processamento de Dados Amazonas S/A (Prodam), Márcio Lira; do procurador-geral do Ministério Público junto ao TCE, Carlos Alberto de Almeida, e da nova diretora de Tecnologia da Informação (Ditin) do TCE, Sheila Nóbrega, o conselheiro-presidente anunciou que os dois servidores concursados identificados como os responsáveis pela pane (direta e indiretamente) responderão administrativamente na Corregedoria do TCE pelo problema técnico causado e terão de ressarcir aos cofres públicos os R$ 33 mil gastos na contratação das empresas especializadas Bot Recuperação de Dados, 4 Linux, CBL, que atuam na recuperação dos dados, em parceria com a Prodam e o Ditin.

Ao descartar a hipótese de sabotagem ou invasão de hacker, o conselheiro Airy Moutinho Júnior explicou que o problema ocorreu por “excesso de confiança e falta de responsabilidade” por parte dos dois servidores. Um que mexia diretamente com o PostgreSQL, que alimentava o Spede e o e-Contas, e outro por saber das limitações do backup e da necessidade de ampliação do mesmo e não tomar as providências necessárias como gestor.

“O TCE tem backup, tanto que os dados estão sendo recuperados paulatinamente, mas o incidente havia tornado inacessível os arquivos, bloqueando o acesso”, comentou o conselheiro-presidente.

O conselheiro Ari Moutinho Júnior justificou que o TCE ainda não havia se manifestado a respeito do assunto por orientação da Polícia Civil, que também acompanha o caso, e para não ser levianos, uma vez que empresas especializadas estavam atuando no caso. Na próxima semana, o e-Contas e o Spede voltam às atividades normalmente. Os gestores públicos queficaram sem comunicação através dos sistemas terão os prazos processuais dilatados.

Servidores afastados

Muitas ocorrências que integram o recente surto de vazamentos de dados sensíveis registrado por diversas companhias e organizações, entre as quais Time Warner, Viacom e a firma de análise de dados Deep Root, contratada pelo Comitê Nacional do Partido Republicano dos Estados Unidos, têm origem na vulnerabilidade de cerca de 7% de todos os servidores S3 da Amazon.

No caso da Deep Root, o resultado foi o vazamento acidental de dados pessoais de 198 milhões de cidadãos norte-americanos que foram armazenados durante duas semanas sem a proteção de qualquer senha. É possível imaginar os desdobramentos legais que certamente ocorrerão.

Cada vez mais empresas optam por migrar rapidamente para a nuvem como forma de alcançar importantes vantagens competitivas, mas acabam por não adotar medidas básicas para garantir a segurança de seus dados nesse novo ambiente.

Pode parecer incrível, mas em quase todos os casos a razão dos vazamentos reside no fato de essas empresas, através dos responsáveis pelo processo de migração para a nuvem, terem deixado os servidores da Amazon S3 configurados de modo a permitir o acesso público. Dessa forma, qualquer pessoa com um link ao servidor pode acessar, ver ou baixar esses dados.

Para Christian Vezina, CISO da Vasco Data Security, todos os vazamentos de dados têm algo em comum. “Podemos chamar de desatenção, que se manifesta quando percorremos rapidamente os e-mails e clicamos por engano em um link contaminado ou quando esquecemos de ativar importantes funções de segurança, por exemplo. O fato é que nós humanos somos o elo mais fraco na cadeia de segurança. A Amazon Web Services foi vítima de seu próprio sucesso. Para tornar tão fácil para qualquer pessoa ou instituição ter seus próprios servidores toda uma barreira foi removida: a do conhecimento técnico. Ir para a nuvem é relativamente simples, sim, mas alguém precisa fazer a passagem dos antigos paradigmas”, diz.

Ele acrescenta que experientes administradores de sistemas costumam navegar por complexos conjuntos de instruções e construírem sistemas seguros na nuvem. “Já equipes menos experimentes ou sob pressão para entregar rapidamente sistemas já operacionais acabam esquecendo procedimentos críticos ao longo do processo, permitindo a exposição de milhares e mesmo de milhões de dados. ”

Vezina alerta para o fato de que se a informação está lá fora e pronta para ser descoberta, não é possível confiar de forma cega no conceito de segurança. “É apenas uma questão de tempo até que alguém descubra uma forma de acesso. Se você está armazenando seus dados na nuvem, leve o tempo que for necessário para configurar seus sistemas de forma segura, sem esquecer também de encriptar os seus dados.”

Uma maior quantidade de dispositivos conectados à internet e entre si também significa um aumento significativo no número de malwares que atinge esses aparelhos. Essa é a conclusão de cinco meses de estudo da Kaspersky Lab em busca de ameaças envolvendo a Internet das Coisas (IoT, na sigla original em inglês).

Só de janeiro a maio de 2017, os pesquisadores detectaram 7.242 amostras de malware nesses dispositivos. O número é 74% a mais do que o número total de amostras detectadas no período somado entre 2013 e 2016.

Segundo os cientistas, os ataques já existem faz alguns anos, mas bombaram mesmo em 2016 com o surgimento da botnet Mirai.E não faltam dispositivos para serem alvos: de acordo com dados da Gartner, existem mais de 6 bilhões de dispositivos conectados à internet no planeta.

Tamanho não é documento

Sejam termostatos, sensores, geladeiras, portas de garagem, pulseiras inteligentes e até brinquedos, esses produtos são especialmente vulneráveis porque o firmware de cada produto geralmente não recebe tantas atualizações de segurança, traz senhas padrões e não recebe a devida atenção por parte do usuário. E, uma vez controlados, podem não só receber comandos remotamente, mas também servir como porta de entrada para a invasão de outros eletrônicos da casa.

“É uma tendência que está longe de ser reversível e aumenta a cada dia. Isso nos leva à urgência de pensar sobre quais medidas de segurança devem ser tomadas para esse tipo de tecnologia”, diz Roberto Martinez, analista sênior de segurança da Kaspersky Lab.

As ameaças virtuais de revelar intimidades nas redes sociais cresceram 12% neste ano em Minas Gerais entre janeiro e agosto, comparado ao mesmo período de 2016. A maior parte dessas chantagens envolve fotos e vídeos pessoas que os criminosos conseguem receber da própria vítima. Nos casos mais graves, esse o abuso é tratado pela polícia como estupro virtual.

Com um perfil falso na internet, um jovem de 19 anos ganhou a confiança de cinco vítimas e passou a chantageá-las. “Se eu não mandasse ele iria mandar pra todo mundo que ele estava nuns 20 grupos no Whatsapp e que iria por no Facebook também que de noite todo mundo iria saber quem eu era pelas fotos”, contou uma vítima de 17 anos.

Seria devastador, especialmente porque as vítimas moram em Carmo do Paranaíba, uma cidade com 30 mil habitantes, no interior de Minas. Uma mulher conta o quanto sofreu ao saber que um criminoso estava com fotos íntimas da irmã dela. “A gente nunca imaginou com a família nossa assim, né?”, disse.

Atualmente a ameaça é o tipo de crime mais registrado na Delegacia Especializada em Crimes Virtuais, responsável pela investigação em todo o estado. Foram registrados do início do ano até agosto mais de 5,4 mil casos, 600 a mais que o mesmo período do ano passado.

Boa parte dessas chantagens envolve imagens íntimas, que acabam virando arma nas mãos de quem está do outro lado da tela. Com os “nudes”, criminosos conseguem até praticar o chamado estupro virtual, que é obrigar a vítima a fazer fotos e vídeos pornográficos e interagir com o criminoso como se estivesse fazendo sexo.

O chefe da Divisão de Investigação de Fraude da Polícia Civil, Rodrigo Bustamante, contou que, por meio de redes sociais, o criminoso pode constranger ou ameaçar alguém a praticar atos libidinosos.

Segundo ele, um criminoso cobrou R$ 10 mil para não divulgar vídeos íntimos de um casal em Belo Horizonte, que não cedeu a chantagem. A polícia não informou o nome do bandido porque ainda investiga o caso. E em Carmo do Paranaíba, desesperado o pai de uma das cinco vítimas aceitou a extorsão.

“Já tinha dado os R$ 450 e tornou ameaçando e pediu mais R$ 1 mil pra não postar a fotos. Demos os R$ 1 mil pra ele. Na hora que ele pegou o dinheiro tornou a ameaçar falando que iria postar as fotos e pediu mais R$ 1,5 mil”, disse o pai de uma das vítimas.

O homem foi preso, confessou o crime e foi indiciado por extorsão e estupro, antes de as imagens irem pra internet. O delegado alerta para que as pessoas não se identifiquem em fotos ou vídeos íntimos e procurem ajuda logo.

“Sempre que alguém se sinta nessa situação de vítima na prática de qualquer crime nos meios virtuais, que procure a delegacia especializada de crimes cibernéticos da Polícia Civil para que nós aqui através dos mecanismos legais possamos dar início a apuração”, orientou o delegado.

Se você tem um PCs parrudos o suficiente para minerar criptomoedas, qual o motivo de não buscar meios alternativos? Nessa premissa — digamos, um pouco maliciosa — que hackers estão minerando Monero em servidores da Microsoft, de acordo com a ESET.

Os pesquisadores da empresa de segurança descobriram um malware que já infectou centenas de servidores web Windows com mineradores maliciosos. Só este malware já rendeu cerca de US$ 63 mil moedas de Monero durante três meses para os cibercriminosos — em conversão direta, estamos falando de R$ 200 mil.

Para o malware rodar, os hackers modificaram um software minerador com código aberto e exploraram uma vulnerabilidade no Microsoft IIS 6.0. Essa vulnerabilidade permite que mineradores sejam instalados em servidores Windows que não receberam atualizações de segurança recentes.

A pesquisa da ESET indica que os criminosos por trás do malware estão agindo desde o mês de maio deste ano. A vulnerabilidade em questão é a CVE-2017-7269 e reside no serviço WebDAV da versão 6.0 da Microsoft IIS (Windows Server 2003 R2).

Vale lembrar que o ransomware WannaCry, que infectou mais de 300 mil computadores em mais de 150 países na metade deste ano, abusou de máquinas Windows desatualizadas. Lembrando disso, a dica continua: sempre atualize o seu sistema operacional com o último patch de segurança disponível.

Os ciberataques a smartphones com Android e tablets no segundo trimestre deste ano tiveram aumento de cerca de 40%, o que representa uma média de 1,2 milhão até 1,7 milhão de ataques por mês, de acordo com nova pesquisa da Avast, fornecedora de produtos de segurança digital.

Os pesquisadores da empresa rastrearam uma média de 788 variações de vírus por mês, cerca de 22,2% a mais do que no segundo trimestre do ano passado. As descobertas também mostram que três principais ameaças móveis são projetadas para espionar e roubar informações pessoais (chamados “rooters”), e manter spam com anúncios para os usuários mesmo que estejam fora do aplicativo (nomeados “downloaders/droppers” e “fake apps”).

“Ataques de cibersegurança contra dispositivos móveis estão crescendo rapidamente, assim como as estratégias dos hackers tem se tornado mais ágeis e perigosas. O que está em jogo são os dados pessoais e a privacidade dos usuários”, disse Gagan Singh, vice-presidente sênior e diretor geral para Mobile e IoT da Avast. “Nós constantemente atualizamos as nossas soluções de segurança mobile com o objetivo de combater as novas ameaças, agregando tecnologias de aprendizado de máquina [machine learning] e inteligência artificial (IA) combinadas com a maior rede de detecção de ameaças do mundo, de forma que os consumidores possam eliminar tais ameaças com facilidade e sintam-se seguros no universo online “, destacou.

Saiba como funcionam as três maiores ameaças para dispositivos móveis detectadas no segundo trimestre:

1. Rooters (22,8%) — Os rooters requerem amplo acesso ao smartphone (até mesmo de partes inacessíveis para um usuário comum), ou agem como exploits para obter esse vasto acesso. Assim, ganham o controle do dispositivo para espionar o usuário e roubar suas informações.

2. Downloaders (22,76%) — Downloaders ou droppers usam táticas de mecanismos sociais para enganar as vítimas e instalar aplicativos maliciosos. Os droppers também mostram tipicamente anúncios em tela cheia, mesmo estando fora do aplicativo. Esses anúncios não apenas incomodam, mas são frequentemente vinculados com sites suspeitos.

3. Fake apps (6,97%) — Aplicativos ilegítimos que se posicionam como reais, para gerar downloads e expor usuários a anúncios publicitários.

Faz algum tempo que hackers estão mexendo com os sistemas de segurança automotivos. Na Europa, a invasão desses sistemas é uma realidade e, por causa disso, os roubos de veículos estão aumentando. Não importa qual é o sistema conectado — seja alarme, bloqueador ou entrada sem chave física — há uma brecha sendo explorada em cada um deles.

Como nota o Express, um estudo divulgado no começo de 2017 mostrou que 110 modelos de carros que rodam no Reino Unido podem ter o sistema de entrada sem chave hackeados em questão de segundos. Para realizar o hack, tudo que um criminoso precisa é estar a menos de 100 metros do veículo e possuir um transmissor.

Agora, uma pesquisa da RAC indica que o número de roubos na Inglaterra e no País de Gales cresceu de 65.783 carros em 2013 para 85.688 em 2017 — e ainda faltam uns bons meses para o ano terminar. “Os avanços na tecnologia causaram uma queda significante no número de roubos se compararmos com 2002, que era de 300 mil em um ano. Contudo, o número voltou a crescer a partir de 2013”, comentou Mark Godfrey, diretor da RAC Insurance.

Os efeitos do aumento de roubos já estão surgindo: o preço para seguro automotivo está crescendo na Europa, principalmente para carros conectados. Segundo o relato, o principal problema e atração para hackkers maliciosos está em veículos que não possuem chaves físicas para entrada ou ignição.

“A tecnologia de segurança para carros está avançando rapidamente, mas sempre é uma ‘queda de braço’ contra os criminosos. No mesmo passo em que os veículos se tornam mais conectados, eles também se tornam mais vulneráveis para ciberameaças. Se as fabricantes não tomarem a liderança na resolução desse problema, os governos poderão se tornar mais proativos nas atualizações”, comentou a RAC.

A cada dia, o serviço de correio eletrônico tem se tornado mais importante, principalmente em meios corporativos, o que consequentemente se torna alvo de riscos e ameaças. Neste vídeo sugerimos algumas boas práticas para o uso do E-mail.

Nos últimos anos uma forma de crime virtual chamada “ransomware” tem se tornado mais comum. Ela consiste em “sequestrar” os dados do computador pessoal de alguém, por algum tipo de ação hacker à distância, e só liberá-los mediante pagamento. Mas agora um suposto malware (programa que prejudica o usuário) estaria indo além: exigindo fotos do próprio usuário sem roupas –ou como nos costumamos a chamar, “nudes”.

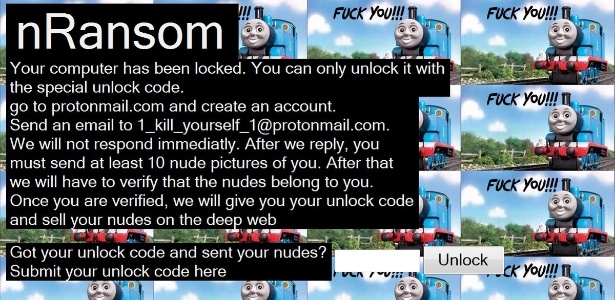

Na última quinta-feira (21), a conta de Twitter chamada MalwareHunterTeam, dedicada a mapear novas formas de ciberataques, apresentou uma captura de tela mostrando o que acontece com o computador que for atacado pelo malware nRanson.

“Seu computador foi bloqueado. Você só pode destravá-lo com um código especial”, diz a mensagem, seguida do procedimento que a vítima deve seguir para o resgate dos dados: criar uma conta no Protonmail (um serviço legal de e-mail criptografado da Suíça), enviar um e-mail desta nova conta aos criminosos e após estes responderem, a vítima deve enviar dez “nudes” de si mesma.

A mensagem é ilustrada com uma sequência de inagens repetidas de Thomas, protagonista do desenho animado infantil “Thomas e Seus Amigos”, com a frase “fuck you” (“foda-se”) também repetida. Ao fundo é tocada uma faixa de áudio no formato de arquivo MP3 com “Frolic”, música tema da série de TV “Curb Your Enthusiasm”.

“Depois disso, verificaremos que os nudes pertencem a você. Ao ser verificado, te daremos seu código de desbloqueio e vender seus nudes na ‘deep web'”, diz o texto, seguido de um campo para ser preenchido com o tal código.

A “deep web” é uma região da internet onde cibercriminosos comercializam conteúdo ilegal ou restrito, como pornografia infantil e armas. Tal conteúdo circula em redes criptografadas que exigem programas especiais ou autorizações de acesso.

Devo me preocupar?

Apesar da descrição da ameaça ser aterradora, neste caso em particular parece que não é um problema de grande alcance.

A Kaspersky confirmou a veracidade do nRansom como um malware do tipo Trojan-Ransom.MSIL.Agent.zz e o neutralizou imediatamente. Outro site de segurança digital, o “Virus Total”, lista quais antivírus estão percebendo o malware atualmente.

No entanto, ele não seria um ransomware tradicional, que criptografa (trava o arquivo por meio de uma recodificação de dados) o conteúdo da vítima. Ele apenas é um bloqueador do PC que o impede de acessar momentaneamente o sistema operacional e que a princípio não afetaria os arquivos do disco.

“Caso o bloqueador tenha se escondido de alguma forma no seu PC, você pode desbloquear o computador pressionando Ctrl + Alt + Shift + F4 simultaneamente. É necessário executar uma verificação completa do seu sistema depois disso”,diz a Kaspersky.

O site especialista em ciberameaças “Bleeeping Computer” foi além e disse que há grandes chances do tal nRanson.exe ser apenas uma gozação para encher o saco de amigos, pois teria conseguido simular a infecção e ter destravado o PC com um código muito óbvio: 12345. Veja no vídeo abaixo:

Em todo caso, se perceber algo parecido com essa ameaça, siga o conselho da Kaspersky: “Como sempre, aconselhamos você a não pagar o resgate se seu computador estiver infectado. A palavra ‘pagar’ neste caso é tão legítima quanto em qualquer outro; a informação privada [os nudes] não é menos pagamento que o dinheiro”.

Além disso, não é porque este caso possa ser inofensivo que estejamos totalmente a salvo, já que hackers estão mesmo querendo nos espionar pelas webcams e microfones do computador, gerando até a (justificada) paranoia de Mark Zuckerberg em proteger sua câmera com fita adesiva.