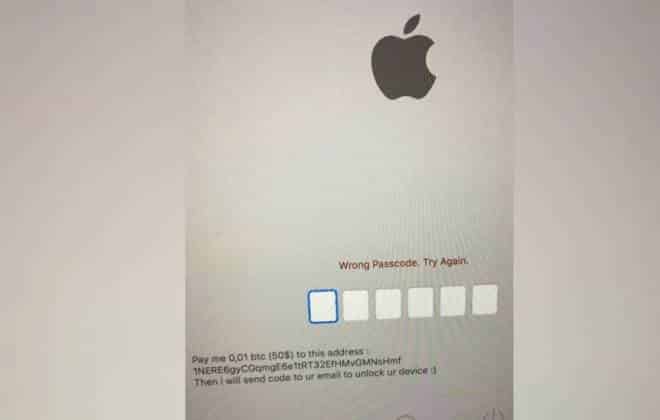

Hackers têm usado um sistema de segurança da Apple para bloquear remotamente Macs e exigir resgate em dinheiro. Os criminosos têm se aproveitado de senhas vazadas na internet e uma brecha no login do iCloud para aplicar os golpes.

A informação foi divulgada pelo site MacRumors, especializado em assuntos referentes à Apple. Tudo começa quando um hacker tem acesso ao login e senha de uma pessoa no iCloud, dados que, vez ou outra, vazam em diretórios da internet.

Como explica o MacRumors, esses dados costumam vazar de outros serviços que não o da Apple. Mas se uma pessoa usa o mesmo login e senha em várias plataformas, inclusive no iCloud, essa pessoa tem mais chances de ser hackeada com facilidade.

De posse dos dados de um usuário, o criminoso usa o “Buscar iPhone”, sistema que permite localizar e bloquear remotamente um dispositivo da Apple. Neste caso, a empresa exige autenticação em duas etapas: isto é, você precisa desbloquear um aparelho para confirmar que é você mesmo que está buscando o item perdido.

Mas quando o produto perdido é o mesmo que é usado de backup, a Apple libera o acesso ao “Buscar iPhone” sem essa autenticação em duas etapas. É assim que, remotamente, hackers têm bloqueado o Mac de diversas pessoas para exigir um resgate pelo “sequestro”.

Quem foi afetado deve procurar o suporte da Apple para explicar a situação e recuperar acesso ao seu Mac. Quem ainda não foi afetado, é recomendável que troque a senha do Apple ID e certifique-se de nunca usar a mesma senha em mais de um serviço ao mesmo tempo.

Se você está preocupado com a possibilidade de um arquivo ser mal-intencionado, não é preciso baixá-lo para depois conferir com o antivírus. É possível verificar o arquivo antes de fazer o download; veja como:

- Localize o link de download do arquivo, que é o link direto para baixar o arquivo que você deseja, clique com o botão direito do mouse e em “Copiar endereço do link”;

- Acesse o site VirusTotal.com; na aba “URL”, cole o link do arquivo e clique em pesquisar;

- A plataforma vai baixar o arquivo em seus servidores e verificar se está infectado. Se o resultado for “Nenhum motor detectou esta URL”, significa que nenhum dos antivírus detectou alguma ameaça;

- Caso seja detectada alguma ameaça, a plataforma mostra quantos antivírus encontraram algum erro.

A plataforma pode não reconhecer vírus e malwares muito recentes. Além disso, vale lembrar que a dica não substitui as práticas básicas de segurança online, como evitar clicar em links suspeitos, o que pode proteger contra phishing, roubo de dados e outras ameaças.

A Google anunciou nesta terça-feira, 19/09, a inauguração da sua primeira região de Cloud na América Latina, instalada em São Paulo. Além de permitir que empresas de todo o continente possam armazenar seus dados e aplicações de nuvem em uma estrutura de servidores e tecnologia localizada fisicamente na região, as novas instalações da Google Cloud Platform (GCP) oferecem redução de 60% a 85% do tempo de latência de acesso aos dados quando comparadas com qualquer outra das 11 regiões de Cloud que a Google tem espalhadas pelo mundo.

Para os clientes brasileiros, a oferta de cloud na região local traz uma vantagem adicional: o pagamento do uso dos recursos passa a ser feito integralmente em Reais, sendo que os impostos previstos serão recolhidos automaticamente pelo Google.

“Essa é a primeira vez que a Google oferece a opção de pagamento em moeda local nos mercados em que oferece a GCP”, diz Fabio Andreotti, diretor de Google Cloud no Brasil. “Vamos oferecer pagamento local com modelo único de preço. Qualquer cliente com CNPJ brasileiro vai receber a cobrança em reais para o uso da nuvem aqui ou em outra das 11 regiões do mundo”, disse o executivo durante o evento de inauguração.

Segundo Andreotti, a possibilidade de pagar em moeda local, somada ao modelo de precificação que obedece a uma série de alternativas para otimizar o uso e a seleção da máquina virtual, faz com que o custo benefício chegue a ser 60% melhor que o dos concorrentes diretos da companhia, para o mesmo modelo de máquina.

Para o vice-presidente global de datacentes do Google, Joe Kava, que participou do evento de inauguração, a oferta de menos latência e a possibilidade de pagamento em moeda local são dois itens importantes iniciais no check-list dos CIOs que buscam um motivo, ou um bom argumento, para convencer suas empresas e equipes a começar a migrar dados e aplicações corporativas para a nuvem.

“Queria dizer que agora somos seus vizinhos e que a Google leva muito a sério a nuvem. Levamos 12 anos para construir essa rede global com 100 mil quilômetros de fibra óptica e 8 cabos submarinos e colocamos essa tecnologia à disposição das corporações”, disse Kava.

A nova região, identificada como southamerica-east1?, terá três zonas e vai oferecer serviços corporativos de Computação (App Engine, Compute Engine e Container Engine); Big Data (Cloud Dataflow, Cloud Dataproc, Cloud Datalab); Storage (Cloud DataStore, Cloud Storage, Cloud SQL, Persistent Disk) e Networking (Autoscaler, Cloud DNS, Cloud Load Balancer, Cloud Virtual Network, Cloud VPN e Cloud Virtual Router).

Além disso, é possível combinar qualquer uma das soluções disponíveis em São Paulo com outros serviços de GCP em todo o mundo, como Prevenção de perda de dados, Cloud Spanner e BigQuery.

O diretor de engenharia de consumidor de cloud da Google, Bruce Bordelon, lembra que migrar os dados para a nuvem é apenas um primeiro passo, que tira proveito do que seria a primeira revolução trazida pela Cloud Computing, que é reduzir custos e dar mais velocidade.

A meta das empresas que estão atentas à nova jornada dos seus consumidores precisa ser mover-se para a segunda revolução da cloud, aponta Bordelon, que tira proveito dos serviços inteligentes que a nuvem traz com ela, somados à grande capacidade de processamento e armazenamento de dados que nao poderia ser pensado on premises antes.

A Cloud então passa a ser mais do que mera redução de custos custos e passa a oferecer um novo patamar de entrega de serviços, tornando-se provedora de inovaçao: automação, machine learning e big data, especialmente, que são camadas inteligentes que a GCP oferece.

Com a inauguração da região de São Paulo, a Google Cloud Platform integra 12 regiões, 36 zonas, mais de 100 pontos de presença e uma rede global com 100.000 quilômetros de cabos de fibra óptica.

Se você está de olho nas informações que publicamos aqui no TecMundo, certamente deve se lembrar que divulgamos uma notícia falando que o CCleaner tinha um malware que afetou mais de dois milhões de computadores no espaço de um mês. Entretanto, parece que os responsáveis pela ação não estavam interessados nos usuários, mas sim em “peixes maiores”.

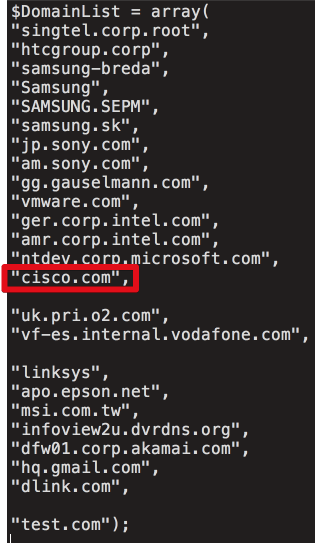

Segundo informações divulgadas pela Cisco e pela Avast, esse ataque tinha um endereço específico e mirava pelo menos 20 gigantes da tecnologia, entre elas Google, Microsoft, Samsung, HTC, D-Link e outras. A ideia dos responsáveis por essa ação era infectar os computadores internos dessas companhias, sendo que o malware original seria utilizado apenas como uma forma de fazer um segundo malware acessar esses sistemas.

Os pesquisadores da Talos ainda relataram que a ideia dos hackers era observar a sua base de máquinas afetadas para encontrar computadores que estivessem conectados às redes dessas companhias. Um detalhe que vale ser mencionado é que 50% das tentativas de instalar esse segundo malware ocorreram com sucesso, sendo que algumas empresas foram infectadas duas vezes e outras escaparam ilesas. Porém, não se sabe quais se encaixam em cada um dos grupos.

A imagem que você confere abaixo dá uma ideia dos domínios nos quais os atacantes tentaram suas ações. Vale notar que o “ntdev.corp.microsoft.com” é utilizado por desenvolvedores da Microsoft, enquanto “hq.gmail.com” tem relação com uma área interna do Gmail para funcionários da Gigante das Buscas.

Tentativa de espionagem

Ainda no que diz respeito aos relatórios divulgados, foi dito que essa ação foi feita como uma tentativa de espionagem, e não apenas um meio de instalar ransomware e keyloggers nos computadores das pessoas. Além disso, houve a menção de que há estimativas de que apenas 700 mil computadores tenham sido afetados, e não 2,2 milhões como foi mencionado anteriormente.

Por fim, a Avast oferece algumas dicas para os usuários, e ressalta a importância de manter seus antivírus e outros programas atualizados com a última versão para diminuir os riscos de ter uma surpresa desagradável. Outra dica dada pela Cisco é de restaurar o PC usando o backup de uma data anterior à instalação do CCleaner.

Minas Gerais registra seu primeiro caso de prisão por estupro virtual. Um jovem de 19 anos foi indiciado pelo crime depois de criar um perfil falso em uma rede social, para influenciar e ameaçar mulheres, conseguindo que enviassem a ele fotos e vídeos pornográficos. O caso aconteceu em Carmo do Paranaíba, cidade de aproximadamente 30 mil habitantes, no Alto Paranaíba. Segundo os levantamentos da Polícia Civil, o rapaz também afirmava que divulgaria na internet imagens das chantageadas, a fim de receber mais material. As investigações identificaram cinco vítimas, entre 16 e 24 anos. O acusado também vai responder por extorsão, já que exigiu dinheiro de uma das garotas.

O indiciamento pelo crime é novo no país e é possível por causa da mudança no texto do artigo 213 do Código Penal. O termo “estupro virtual” não consta na redação, que prevê o crime de estupro a quem “constranger alguém, mediante violência ou grave ameaça, a ter conjunção carnal ou a praticar ou permitir que com ele se pratique outro ato libidinoso”. “Há entendimento no STJ (Superior Tribunal de Justiça) de que a violência e o constrangimento para ato libidinoso não precisa ser físico. Até se for verbal pode ser considerado estupro. No caso de Carmo do Paranaíba, o que aconteceu é que o jovem sabia da rotina das vítimas e as ameaçava. Falava que publicaria imagens delas, que era perigoso e que as mataria”, explicou o delegado Ítalo de Oliveira Cardoso Boaventura, responsável pelo caso.

O jovem foi preso na manhã de ontem, depois de ser chamado à delegacia para prestar esclarecimentos. Segundo o delegado, ele confessou os crimes. “Não tinha como negar. Apreendemos um computador e celular na casa dele, e os aparelhos tinham imagens das vítimas”, afirmou Ítalo Boaventura.

Durante as investigações, cinco vítimas do jovem foram identificadas. Com todas o rapaz agia da mesma forma. Primeiro, criava um perfil falso no Facebook e começava a conversar com as mulheres, para conquistar a confiança delas. Depois, pedia imagens das garotas. Para isso, fazia ameaças de morte e chegou a exigir pagamento de dinheiro para não divulgar material que obteve. “Uma das garotas queria se matar, até que o pai fez o pagamento de R$ 3 mil para o acusado”, disse Boaventura. “Isso ia acabar com a imagem da menina. É uma cidade pequena”, completou.

O inquérito que investiga o caso será entregue à Justiça hoje. O jovem foi indiciado por crime de estupro no ambiente virtual, extorsão e por armazenar material pornográfico de crianças e adolescentes.

OUTROS CASOS O primeiro caso de estupro virtual no Brasil foi registrado no Piauí, em agosto deste ano. Um técnico em informática de 34 anos foi preso em Teresina por ameaçar a ex-namorada para obter fotos dela nua. O delegado que fez a prisão informou que o estupro foi configurado, pois ele constrangeu alguém sob ameaça para manter ato libidinoso.

No início deste mês, uma operação da Polícia Civil do Distrito Federal prendeu um jovem de 23 anos, na Grande Natal, no Rio Grande do Norte, suspeito do crime. Ele é investigado por extorquir dinheiro de aproximadamente mil mulheres em todo país. No computador dele, segundo a polícia, foram encontrados quase 10 mil arquivos de mulheres e adolescentes, entre fotos e vídeos.

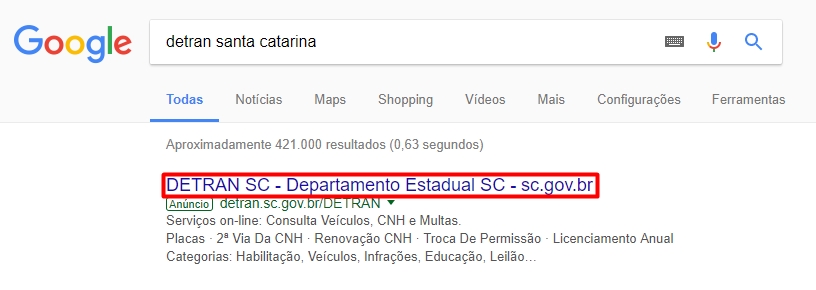

Uma tentativa de golpe foi descoberta em um link pago do Google que supostamente redirecionaria o usuário para o site do DETRAN de Santa Catarina, mas que na verdade leva para uma página falsa que rouba os dados das vítimas infectando seus computadores com malware. A denúncia foi feita ao TecMundo pelo leitor Vinicius Aguiar.

Esse tipo de golpe se chama phishing, um método de ataque que tem como base o desconhecimento do usuário, que acessa um site ou serviço falsos e insere dados pessoas, que são roubados e utilizados até para tirar dinheiro das vítimas. Os cibercriminosos usam links atraentes para as pessoas para implantar um malware em seus computadores, deixando vulnerável a defesa do equipamento.

O maior perigo desse golpe em questão é que o link falso está sendo veiculado pelo próprio Google em um de seus anúncios pagos. Os Google Ads funcionam assim: você paga um valor em dinheiro para a Google e tem o site do seu negócio exposto como primeira opção na ferramenta de busca da empresa. Cibercriminosos usam dessa tática para enganar quem procura o DETRAN de Santa Catarina no Google colocando o site falso na primeira posição dos resultados da busca, que onde geralmente as pessoas mais clicam.

Golpe quase perfeito

Ao acessar esse link falso, é possível visualizar um site completamente idêntico à página verdadeira do DETRAN/SC, mas onde nem todas as seções podem ser clicadas, pois não funcionam. Nos campos centrais é possível inserir dados como placa de carro, Renavam, CNH ou CPF e, quando o botão OK é clicado, uma outra área do site é acessada e avisa o usuário que a solicitação dele está sendo realizada.

Após esses passos, um arquivo compactado com extensão ZIP é baixado para o computador do usuário e, dentro dele, um arquivo malicioso com extensão EXE pode infectar o seu computador caso seja executado por alguém desavisado.

O parecer da Google

O TecMundo entrou em contato com a Google para maiores esclarecimentos e a equipe responsável comentou que o caso já foi encaminhado para investigação. O link do Google Ads na ferramenta de busca já não direciona mais para o site falso, mas sim para a página verdadeira do DETRAN de Santa Catarina.

Dicas para o uso da Internet no seu dia-a-dia!

Ministramos uma palestra em um de nossos clientes, com o objetivo de orientar os usuários quanto a utilização dos recursos disponibilizados na rede da empresa. Foi abordado questões relacionadas a segurança e ao uso de internet de forma segura, a fim de não comprometer o maior patrimônio da empresa: a informação.

Veja fotos a seguir:

Caso tenha interesse na realização de uma palestra em sua empresa, contate-nos.

A Piriform, empresa responsável pelo popular CCleaner, informou nesta segunda-feira, 18, que a versão do produto para Windows foi comprometida por hackers. A plataforma já foi instalada mais de 2 bilhões de vezes e conta com mais de 5 milhões de instalações por semana apenas em desktops, mas a ação foi limitada, então nem todo usuário foi afetado.

Edições específicas do CCleaner (a v5.33.6162) e do CCleaner Cloud (v1.07.3191) para 32 bits, que são usadas por 3% da base de usuários da plataforma, foram infectadas. Uma porta-voz disse à Reuters que 2,27 milhões de pessoas baixaram o primeiro, enquanto o segundo foi instalado em apenas 5.000 máquinas.

O ataque permitia que uma pessoa não autorizada enviasse informações do computador para um servidor desconhecido. De acordo com a Piriform, os hackers conseguiam sugar o nome do computador, uma lista dos softwares instalados (incluindo as atualizações do Windows) e outra com os processos em atividade, além de informações como se os processos rodavam com privilégio de administrador e se tratava-se de um sistema de 64 bits.

O problema foi descoberto pela Avast (que comprou a Piriform em julho) em 12 de setembro, no mesmo dia em que uma versão segura do CCleaner (v5.34) foi liberada. A v5.33.6162, que vinha com problema, tinha surgido em 15 de agosto. O CCleaner Cloud v1.07.3191 foi disponibilizado em 24 de agosto e a versão segura saiu em 15 de setembro.

O servidor para onde esses dados eram enviados ficava nos Estados Unidos. A Piriform não pôde falar sobre isso publicamente antes porque vinha trabalhando com investigadores. O servidor foi fechado na última sexta-feira, 15, e a empresa diz que nenhum dano foi causado.

Para garantir isso, a Piriform contatou sites de downloads entre os dias 12 e 15 para tirar as versões afetadas de circulação, e também instou seus usuários a atualizar os softwares por meio de notificações — quem usa antivírus da Avast recebeu o update automaticamente.