A rede está repleta dos mais diversos golpes digitais, sendo que alguns deles ganham mais destaque de tempos em tempos. Nesse contexto, um dos que tem sido pauta de cada vez mais discussões é a esteganografia.

Nunca ouviu falar sobre a prática? Então prossiga a sua leitura, pois nas próximas linhas vamos explicar o que é a esteganografia, como ela acontece e dicas para que você não se torne uma vítima.

O que é a esteganografia?

Na esteganografia, um malware pode se esconder em uma imagem, áudio ou até mesmo PDF. (Fonte: Getty Images/Reprodução)

A prática da esteganografia frequentemente se confunde com a criptografia, pois ambas as técnicas visam proteger a confidencialidade da informação. Porém, estamos falando de coisas completamente diferentes.

Na criptografia, a informação está visível, mas é inteligível. Ou seja, sabe-se que está presente, mas só com a chave de decodificação é possível acessar a informação.

Já a esteganografia permite esconder código nos bits menos significativos de uma imagem, substituindo informações em determinados pixels. Isso torna as alterações praticamente imperceptíveis, especialmente no formato PNG, devido às amplas possibilidades de codificação.

“A informação oculta nos arquivos é limitada pelo tamanho disponível no arquivo visível, permitindo passar despercebida. Vários casos foram identificados nos quais imagens foram usadas, de uma forma ou de outra, para distribuir código malicioso”, comentou Camilo Gutiérrez Amaya, chefe do laboratório de pesquisa da ESET na América Latina.

“Assim, uma imagem fofa de um gatinho poderia servir como método de ocultação para outros arquivos contendo malware ou para baixar aplicativos maliciosos no Android”, continuou o especialista.

Como a esteganografia funciona?

Apesar de ser comumente usada com imagens, existem outras técnicas para realizar esteganografia. Algumas das mais comuns incluem:

Esteganografia em áudio

Similar à esteganografia em imagens, mas aplicada a arquivos de áudio. Nesse caso, pequenas alterações são feitas nos dados de áudio para incorporar a informação oculta.

Esteganografia em texto

Aqui, a informação é ocultada em um texto normal. Isso pode ser feito, por exemplo, usando caracteres especiais ou espaçamento entre palavras para representar bits de informação.

Esteganografia em rede

Essa técnica envolve ocultar dados dentro do tráfego de rede. Por exemplo, um arquivo pode ser dividido em pequenos pacotes e distribuído por vários pacotes de dados normais, tornando difícil a detecção da informação oculta.

Esteganografia em arquivo comprimido

Arquivos comprimidos como ZIP ou RAR podem conter dados ocultos. Ao fazer isso, os dados podem ser inseridos em partes não utilizadas do arquivo ou em metadados.

Como identificar a esteganografia?

Se um arquivo de imagem sofrer alterações com código malicioso, é muito provável que ele se corrompa, não esteja conforme os padrões do formato e não seja exibido corretamente. Esses são os primeiros sinais de alerta aos quais devemos ficar atentos e demonstrar desconfiança.

Nas redes sociais, por exemplo, é ainda mais complicado que uma foto com malware seja compartilhada. Ao ser carregada, ela sofre alterações em seu tamanho e recompressão, a ponto de poder ser cortada ou corrigir alguma cor na imagem.

“Com as redes sociais sendo o principal epicentro de compartilhamento de imagens, é muito provável que os cibercriminosos continuem ocultando malware em uma imagem graças à facilidade da esteganografia”, pondera Amaya.

“Embora a infecção não seja tão simples como em outros vetores, é crucial prestar atenção a detalhes como pequenas diferenças na cor da imagem, cores duplicadas ou se a imagem é significativamente maior que a original. Naturalmente, uma solução de segurança sempre será essencial para detectar este e outros tipos de ataques”, conclui o funcionário da ESET Latinoamérica.

Como a esteganografia é usada para realizar ataques?

A esteganografia pode ser usada em vários tipos de ataques, tanto cibernéticos quanto físicos. Aqui estão alguns exemplos de como ela é utilizada:

Exfiltração de dados

Os atacantes podem ocultar dados sensíveis dentro de arquivos de imagem, áudio ou outros tipos de arquivos e, em seguida, transmiti-los para fora de uma rede ou sistema comprometido sem levantar suspeitas.

Isso pode ser feito enviando os arquivos para serviços de hospedagem na web, redes sociais ou usando métodos mais sofisticados, como transmissão de dados por meio de canais de comunicação aparentemente benignos.

Comunicação clandestina

A esteganografia pode ser usada para comunicação clandestina entre agentes em operações criminosas ou de espionagem.

Neste caso, mensagens secretas podem ser ocultadas em imagens, vídeos ou outros arquivos compartilhados em plataformas online. Isso dificulta a detecção e a interceptação da comunicação por parte de autoridades ou sistemas de segurança.

Ataques a malwaare

Malwares podem usar esteganografia para ocultar código malicioso dentro de arquivos legítimos, como imagens ou documentos. Isso pode permitir que o malware passe despercebido pelos sistemas de segurança e seja executado nos dispositivos sem que seus donos percebam.

Manipulação de documentos

Documentos digitais, como contratos ou certificados, podem ser manipulados através da esteganografia, inserindo ou removendo informações sem deixar vestígios visíveis. Isso pode ser usado para forjar documentos ou alterar termos e condições de contratos de forma sutil.

Ataques a redes sociais e mídias online

Os atacantes podem usar esteganografia para compartilhar informações sensíveis ou maliciosas em plataformas de mídia social. É possível, por exemplo, que eles ocultem instruções para realizar ataques em imagens compartilhadas publicamente ou em comentários aparentemente inofensivos.

Ataques de DDoS ocultos

Os atacantes podem ocultar comandos de ataque distribuído de negação de serviço (DDoS) dentro de arquivos aparentemente inofensivos, como imagens ou documentos.

Vale mencionar que esses comandos podem ser ativados remotamente, permitindo que os atacantes coordenem ações em massa sem deixar pistas facilmente detectáveis.

Ataques de engenharia social

Os atacantes podem usar esteganografia para inserir links maliciosos ou código em imagens, vídeos ou documentos compartilhados em e-mails de phishing, mensagens instantâneas ou em sites comprometidos.

Essa técnica pode enganar os usuários para clicar em links ou abrir arquivos, levando-os a serem redirecionados para sites maliciosos ou a baixar malware.

Agora que você já sabe o que é estenografia e as formas como ela ocorre, a dica principal é ficar atento para não cair neste golpe.

Fonte: Tecmundo

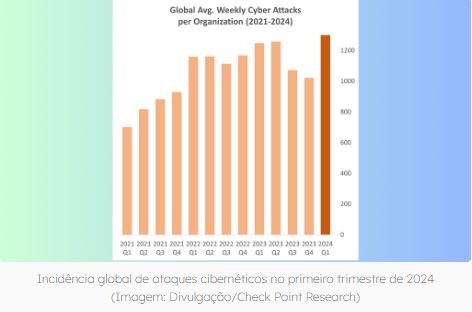

O Brasil concentrou uma grande quantidade de ciberataques ao longo do primeiro trimestre de 2024. De acordo com um relatório da empresa de segurança digital Check Point Research, o número de ataques no país subiu 38% na comparação anual. Contudo, o México liderou o índice de crescimento de incidentes no comparativo entre as Américas.

Brasil: incidência de ataques é 38% maior

O relatório traz um retrato do ambiente de cibersegurança global entre janeiro e março com comparativos anuais entre os primeiros trimestres de 2023 e 2024. Em relação ao Brasil, a empresa indica que, na média semanal, houve 2.202 ataques por organizações no período, um aumento expressivo de 38% em relação ao ano passado.

A firma de cibersegurança também chama a atenção para uma organização no Brasil que concentrou uma média de 1.770 ataques por semana entre outubro de 2023 e março de 2024.

O Brasil, no entanto, não puxa a lista de países que concentram a maior incidência. Veja o ranking dos países que mais sofreram ataques entre as Américas do Sul, Central e do Norte:

- Colômbia: 2.484 ataques (+5%);

- México: 2.296 ataques (+43%);

- Brasil: 2.202 ataques (+38%);

- Chile: 1.497 ataques (+5%);

- Argentina: 994 (-52%);

- Canadá: 935 (+23%);

- Estados Unidos: 925 (-4%).A

America Latina registra queda

Já em relação a comparação por regiões, a África sai na frente na média de ataques semanais por organização e na variação anual:

- África: 2.372 ataques (+20%);

- Ásia-Pacífico: 2.133 ataques (+16%);

- América Latina: 1.267 ataques (-20%);

- Europa: 1.030 ataques (+0,4%);

- América do Norte: 972 (+2%).

“A América Latina mostrou uma queda de 20%, talvez indicando uma mudança de foco ou medidas defensivas aprimoradas na região”, aponta o relatório. “Outra razão poderia ser uma mudança temporária de foco por parte dos cibercriminosos em outras regiões mais vulneráveis ao redor do mundo.”

No mundo todo, a média de crescimento é de 28%.

Fornecedores de hardware em foco

A pesquisa da Check Point Research também alinhou os ataques gerais por setor. Na comparação anual entre os primeiros trimestres de 2023 e 2024, os fornecedores de hardware concentraram o maior crescimento, de 37%. No entanto, a indústria fica para trás no acumulado de incidências, posicionado em sexto lugar.

“A crescente dependência desse setor de hardware para IoT (Internet das Coisas) e dispositivos inteligentes torna esses fornecedores alvos lucrativos para os cibercriminosos”, explica a companhia.

No ranking, o setor de Educação e Pesquisa se destaca, com uma média semanal de 2.545 ataques por organização. Na sequência, as campanhas foram direcionadas principalmente aos setores Governamental e Militar (1.692 ataques) e Saúde (1.605 ataques).

América do Norte lidera em ransomware

No quesito ransomware, ameaça que “sequestra” dispositivos, a América do Norte concentrou a maior porção dos quase 1.000 ataques publicados: 59%. Contudo, o maior aumento na comparação anual é visto na Europa, que teve um crescimento de 64% na quantidade de incidentes.

De todo o montante, 4% das investidas tiveram a América Latina como alvo, com uma variação anual de 14%.

Já entre os setores, a Manufatura teve a maior porcentagem no primeiro trimestre de 2024, com um crescimento de 96%. Por outro lado, a indústria de Comunicações atraiu mais atenção, pois concentrou um aumento de 177% na quantidade de ataques.

“O crescimento nos ataques cibernéticos ano a ano no setor das comunicações pode ter sido impulsionado pela rápida transformação digital, integração de tecnologias como 5G e IoT, que expandem vulnerabilidades, enquanto seu papel crítico e manuseio de dados sensíveis o tornam um alvo principal para diversas ameaças, incluindo espionagem patrocinada pelo Estado e roubo de dados”, mostra o estudo.

Fonte: WeliveSercurity

O Acronis EDR (Endpoint Detection and Response) é uma solução abrangente de segurança cibernética que ajuda as organizações a proteger seus endpoints contra ameaças digitais e a manter a integridade e a confidencialidade de seus dados.

Sua principal função é detectar e responder a atividades maliciosas em tempo real, ajudando a prevenir e mitigar violações de segurança.

O Acronis EDR oferece uma série de recursos e funcionalidades para melhorar a segurança dos endpoints de uma organização:

- Monitoramento Contínuo: A solução monitora continuamente as atividades nos endpoints, identificando padrões de comportamento suspeitos que podem indicar uma possível violação de segurança.

- Detecção de Ameaças Avançadas: Utiliza técnicas avançadas de análise de comportamento, inteligência artificial e aprendizado de máquina para identificar e responder a ameaças avançadas, incluindo malware, ransomware e ataques de dia zero.

- Investigação Forense: Fornece ferramentas poderosas para investigar incidentes de segurança, permitindo que os analistas examinem eventos passados, identifiquem a origem das ameaças e determinem a extensão do impacto.

- Resposta Automatizada: Oferece a capacidade de automatizar a resposta a incidentes de segurança, como isolamento de endpoints comprometidos, bloqueio de atividades maliciosas e remediação de ameaças.

- Integração com Outras Soluções de Segurança: Pode ser integrado a outras soluções de segurança, como firewalls, sistemas de prevenção de intrusões (IPS) e plataformas de gerenciamento de segurança, para fornecer uma defesa em camadas mais robusta contra ameaças cibernéticas.

- Facilidade de Implantação e Gerenciamento: Projetado para ser facilmente implantado e gerenciado, com uma interface intuitiva que simplifica o monitoramento, a investigação e a resposta a ameaças.

Não corra o risco deixar a sua empresa vulnerável as ameaças. A implementação do Acronis EDR é essencial para fortalecer sua postura de segurança cibernética e garantir a proteção contínua de seus ativos digitais.

Estamos à disposição para discutir como o Acronis EDR pode ser implementado em sua empresa e como ele pode proporcionar tranquilidade em relação à segurança.

Não hesite em entrar em contato para mais informações.

Cadastre o seu e-mail e receba o nosso e-book grátis com conteúdo sobre Advanced Backup para Acronis Cyber Protect Cloud.

Uma nova modalidade de golpe que frauda boletos de pagamento enviados por e-mail ao consumidor foi compartilhada pela Kaspersky, empresa global de cibersegurança e privacidade digital.

Segundo a empresa, o golpe é aplicado utilizando uma ferramenta chamada Reboleto, que edita e-mails, incluindo arquivos em PDF anexados. Dessa forma, os criminosos editam o QR Code PIX de boletos e o código de barras de e-mails na caixa de entrada (do e-mail) das vítimas, direcionando pagamentos para contas de laranjas.

O potencial prejuízo que a modalidade representa é relevante, já que empresas de energia, telecomunicações (conta de celular/internet), saneamento e outros tipos de negócios dão preferência pelo envio de boletos ou contas de consumo por e-mail — e cada vez mais esses documentos oferecem a opção de pagamento via Pix (QR code).

Como o golpe do Reboleto funciona?

O golpe do Reboleto se beneficia devido aos diversos incidentes de vazamentos de credenciais. Para conseguir alterar as contas no formato PDF e realizar a troca do destinatário no pagamento, os criminosos precisam conseguir acessar os e-mails das vítimas. O acesso é realizado de forma remota, via IMAP.

“A ferramenta ‘Reboleto’ tem uma função de validação de e-mails, no qual os criminosos sobem um banco de dados com diversas credenciais, que serão testadas de maneira automática. Em um painel, eles podem verificar todas as contas que tiveram acesso autorizado e, assim, o golpe se inicia”, completa Assolini.

O especialista explica ainda que todo o processo fraudulento, a partir do acesso não autorizado à caixa de correio, é feito manualmente.

A ferramenta faz o monitoramento dos e-mails com anexos automaticamente, que são exibidos em uma espécie de painel de controle. “Ela busca e-mails que contenham no campo ‘Assunto’ as palavras ‘boleto’, ‘pix’, ‘segue anexo o boleto’, ‘duplicata’, ‘segunda via’, entre outras. O criminoso precisa, a partir daí, abrir a mensagem e realizar a edição da fatura, podendo acessar e alterar os e-mails ainda não lidos pela vítima”, explica Assolini

Como se proteger?

A nova modalidade de fraude é um grande desafio para consumidores, empresas e prestadores de serviço. Como o golpe não necessita de um computador ou celular infectado, a única maneira de não ser vitimado é identificar a armadilha na hora do pagamento.

“O que torna o Reboleto um golpe muito perigoso é que a edição fraudulenta do boleto acontece diretamente na caixa de e-mail da vítima — portanto, todas as dicas de ter atenção ao remetente e erros de ortografia não ajudarão a identificar o golpe. O único momento para evitá-lo é no momento de pagar a conta, pois é possível perceber a alteração no nome do destinatário, seja após a leitura do código de barra ou via o QRCode do PIX”, explica Fabio Assolini, chefe de equipe de analistas de segurança da Kaspersky.

A Kaspersky recomenda que os consumidores fiquem atentos a alertas de vazamento de dados de serviços online. Ao verificar que sua senha foi vazada, o consumidor pode proativamente trocá-la. Além disso, existem programas que alertam sobre vazamentos.

Para as empresas, a companhia recomenda o monitoramento dos fóruns clandestinos e darkweb para identificar vazamento de credenciais da organização. Com essa informação, o time de segurança pode ativar uma política obrigatória de troca de senha para todos os funcionários visando evitar a exploração do Reboleto.

Além disso, outras ações de prevenção recomendadas são:

Atenção na hora de realizar o pagamento

Fique de olho no resumo da transação na hora do pagamento. Se o boleto ou QRCode Pix estiverem fraudados será possível ver no aplicativo do banco, antes da efetivação da transação, os dados de uma pessoa aleatória (laranja) em vez das informações da empresa fornecedora — que deveria receber o pagamento.

Verificar o DDA

Se a empresa ou o usuário ativou o serviço de Débito Direto Automático (DDA), vale a pena conferir se os detalhes do boleto a ser pago são iguais ao que são exibidos no internet banking na função “DDA”.

Ativar a dupla autenticação no serviço de correio eletrônico

A opção impedirá o acesso não autorizado do criminoso ao e-mail e consequentemente às faturas. A boa prática também melhora a segurança do e-mail, impedindo o roubo da conta por criminosos.

Fonte: Infomoney

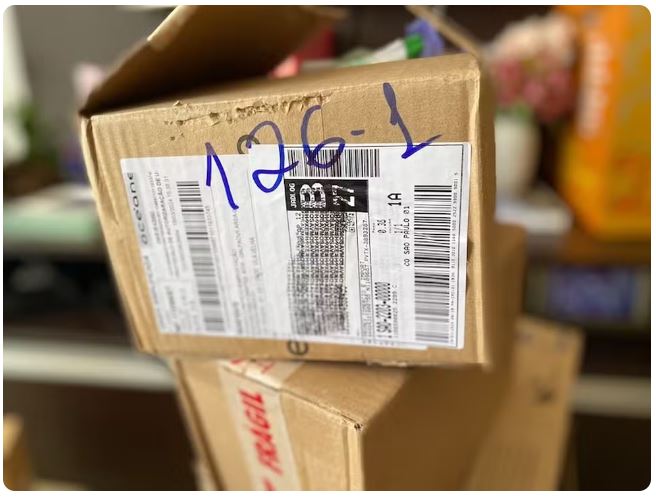

É recomendável apagar as informações pessoais de etiquetas e envelopes, sem se esquecer de que fornecemos muitos dados para empresas – e vazamentos dessas bases são uma realidade.

Destruir os dados pessoais nas etiquetas de pacotes de lojas on-line ou envelopes com contas é um passo para proteger a privacidade das suas informações quando elas forem para o lixo.

Embalagens enviadas pelos Correios e outras transportadoras utilizadas pelas lojas da internet vêm com informações que a gente está acostumado a ver – como nome e endereço – e fáceis de borrar com carimbos de privacidade e canetas com marcação permanente.

Mas os códigos de barras e QR Codes colados na caixa escondem dados que não conseguimos ver.

“Um exemplo de cuidado importante é rasgar ou carimbar dados pessoais impressos em encomendas, principalmente os QR Codes que vêm em muitas etiquetas de entregas de comércios eletrônicos”, explica Danilo Barsotti, diretor de tecnologia da idwall, empresa especializada em gestão de identidade digital.

O especialista explica que fraudadores podem ler os dados presentes no QR Code e conseguir informações sobre o comprador para usá-los de forma mal-intencionada.

Outros exemplos de dados presentes nas etiquetas são as informações do código de acesso da nota fiscal, com 44 dígitos, que inclui nome completo, CPF, valor gasto e telefone do consumidor.

Então, destruir os dados da etiqueta da encomenda é só um passo extra para se proteger, porque toda hora fornecemos informações pessoais para empresas – como farmácias e drogarias, por exemplo.

A recomendação de rabiscar/borrar as etiquetas também é válida para envelopes com informações pessoais, como os de contas e outros documentos ao serem descartados.

Para ficar em um exemplo de informações expostas na internet, vale lembrar que os dados de mais de 223 milhões de brasileiros – incluindo CPF e data de nascimento – vazaram em 2021 e estão disponíveis na dark web (sites que existem em redes anônimas e que normalmente são utilizados para circulação de conteúdo ilegal e atividade criminosa).

“As pessoas precisam ter atenção com seus dados tanto no mundo off-line quanto on-line”, completa Barsotti. Ele diz que a empresa identifica, em média, 120 mil golpes on-line por mês apenas no Brasil.

De acordo com o relatório “Indicador de Tentativas de Fraude”, da Serasa Experian, no Brasil há uma tentativa de fraude a cada 3,3 segundos.

A LGPD (Lei Geral de Proteção de Dados) serve para estabelecer padrões sobre quais dados são pessoais ou sensíveis, além de trazer regras acerca de como essas informações devem ser tratadas e armazenadas por empresas.

O Guia de Compras separou 10 produtos – como carimbos de privacidade, canetas com marcação permanente e fragmentadoras de papel – para ajudar a destruir as informações nas etiquetas das compras na internet.

Veja a lista a seguir:

Carimbos

Os carimbos de privacidade mancham as etiquetas com caracteres aleatórios para disfarçar os dados pessoais.

Canetas

As canetas de marcação permanente também servem para rabiscar os dados das etiquetas, com a vantagem de serem mais baratas

Fragmentadoras de papel

As fragmentadoras de papel são a alternativa mais avançada – e cara – para destruir os dados de etiquetas e envelopes.

São equipamentos maiores, ligados à eletricidade, que podem fragmentar uma ou várias folhas de papel ao mesmo tempo, transformando-as em tiras ou partículas. Alguns modelos conseguem destruir também CDs e cartões de crédito.

Fonte: G1.globo

Em um mundo digital cada vez mais complexo, a segurança cibernética se tornou uma prioridade absoluta para empresas de todos os tamanhos. Com a crescente sofisticação das ameaças, é essencial investir em soluções de proteção robustas e avançadas. É aqui que a Acronis se destaca, oferecendo uma solução de Segurança com EDR que redefine o padrão de proteção para o seu negócio.

Desafios Emergentes em Segurança Cibernética

A cada dia, surgem novas ameaças cibernéticas que desafiam a segurança das organizações. Desde ransomware devastadores até ataques sofisticados de phishing, as empresas enfrentam um panorama de riscos em constante evolução. O tempo para reagir a essas ameaças é crucial, e é por isso que a detecção e resposta rápidas se tornaram uma necessidade vital para qualquer estratégia de segurança cibernética.

A Solução de EDR da Acronis

A Acronis se destaca no campo da segurança cibernética com sua solução de EDR líder de mercado. Equipada com tecnologia de ponta, a solução oferece uma abordagem proativa para a proteção de endpoints, permitindo que você detecte, investigue e responda a ameaças em tempo real. Sua interface intuitiva e sua capacidade de adaptação às mais recentes ameaças garantem uma proteção abrangente para o seu negócio.

Benefícios Inegáveis

Ao escolher a solução de EDR da Acronis, sua empresa se beneficiará de uma série de vantagens inegáveis. Desde a detecção precoce de ameaças até a resposta imediata a incidentes, você estará um passo à frente dos cibercriminosos. Além disso, a integração perfeita com outras soluções de segurança da Acronis oferece uma defesa em camadas completa para proteger seus dados e sistemas críticos.

Experiência Comprovada

Com uma reputação estabelecida como líder em segurança cibernética, a Acronis tem uma longa história de sucesso na proteção de empresas em todo o mundo. Seu compromisso contínuo com a inovação e a excelência garante que você esteja sempre um passo à frente das ameaças emergentes, permitindo que você se concentre no que realmente importa: fazer o seu negócio crescer com confiança.

Não espere até que seja tarde demais para proteger seu negócio contra ameaças cibernéticas. Descubra como a solução de EDR da Acronis pode fortalecer sua segurança cibernética e proteger seus ativos mais valiosos.

Entre em contato conosco hoje mesmo para uma demonstração personalizada e dê o primeiro passo rumo a um futuro mais seguro e resiliente para sua empresa.

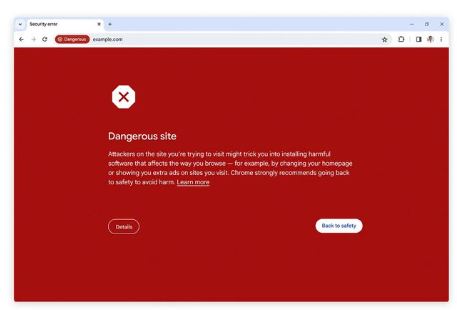

O Google liberou uma atualização para que navegar pelo Google Chrome fique ainda mais seguro. A partir do dia 14/03, o app vai verificar o banco de dados de sites maliciosos da empresa em tempo real para evitar o acesso a páginas falsas, com vírus, tentativas de golpes e outros tipos de ameaças. A estimativa é de que a alteração da política de segurança ajude a impedir os ataques por phishing.

Chrome ganha proteção em tempo real

A atualização é aplicada no modo de navegação segura, já disponível no browser. Agora, o mecanismo vai verificar a base do Google de páginas consideradas perigosas ou suspeitas assim que o internauta acessar o site.

“Se suspeitarmos que um site representa um risco para você ou seu dispositivo, você verá um aviso com mais informações”, disse o Google. “Ao verificar os sites em tempo real, esperamos bloquear 25% mais tentativas de phishing.”

Essa medida difere do método anterior, que atualizava a lista de sites perigosos do navegador a cada 30 a 60 minutos. Contudo, a equipe de segurança da empresa descobriu que “um site malicioso médio existe na verdade por menos de 10 minutos” — ou seja, os avisos precisavam ser mais rápidos.

Disponível para computadores e iOS

Por ora, a atualização chegou apenas no Chrome para computadores (Windows, macOS e Linux) e para iOS. Isso significa que se você já possui um dispositivo com um desses quatro sistemas operacionais, a nova tecnologia já está disponível no seu PC, celular ou tablet.

Para quem utiliza dispositivos com Android, o Google informou que a atualização será liberada no final de março.

A empresa ainda garantiu que utiliza criptografia e outras técnicas de privacidade para garantir que nenhum agente, inclusive o Google, tenha acesso aos sites que são visitados.

Melhorias no gerenciamento de senhas do iOS

O Chrome para iOS também recebeu melhorias na ferramenta que analisa senhas do navegador, que passou a mostrar um aviso quando a credencial é fraca ou foi reutilizada. Ou seja, não é mais limitado apenas aos vazamentos identificados de tempos em tempos pelo Google.

“O Chrome exibirá um alerta sempre que detectar um problema com uma senha que você digitou, mas você pode verificar suas senhas a qualquer momento visitando a Verificação de segurança nas configurações do Chrome”, anunciou a empresa.

Fonte: Canaltech