A explosão da Internet das Coisas nos próximos anos será tão grande que entrará em cena um novo ator: o IoT gateway — dispositivo que intermediará o fluxo de dados entre os sensores e o data center

A Internet das Coisas (IoT) foi considerada uma das tecnologias mais promissoras de 2015 pelo Gartner. De lá para cá, o uso e as aplicações relacionadas à IoT aumentaram rapidamente. O barateamento dos sensores, a melhoria de conectividade e os benefícios para as empresas e pessoas vem impulsionando seu crescimento. O desafio agora é gerenciar o imenso volume de sistemas funcionando fora de data centers e a enorme quantidade de dados gerados, sem que isto se torne uma dor de cabeça para a área de segurança.

Para se ter uma ideia, a explosão da IoT nos próximos anos será tão grande que entrará em cena um novo ator: o IoT gateway — dispositivo que intermediará o fluxo de dados entre os sensores e o data center, reduzindo os riscos de segurança com um custo relativamente baixo. Isso porque, ao adotar um IoT gateway, todos os dados coletados nos sensores de uma empresa poderão ser enviados a ele que, por sua vez, reunirá as informações e as enviará à nuvem ou ao data center (DC) — formando assim uma arquitetura de três camadas: nuvem ou data center, IoT gateways e sensores.

A adoção desse modelo permite que as organizações adotem sensores mais simples, que falem apenas com os gateways, com impacto direto nos custos dos projetos. Imagine, por exemplo, o investimento necessário para um shopping instalar sensores com diversas camadas de proteção em cada uma das suas vagas de estacionamento. O valor dos dispositivos inviabilizaria a iniciativa. Por isso, em implementações em escala, o uso de gateways e sensores que só se comunicam com eles faz muito mais sentido.

Além de reduzir o custo do projeto, essa infraestrutura também limita a superfície de ataque à ligação entre os sensores e os gateways, eliminando o risco dos malwares chegarem ao data center. Mais do que isso, devido à inteligência existente nos gateways, as empresas podem estender suas políticas de segurança dos data centers aos dispositivos. Assim, sempre que modificar um protocolo ou aplicação na nuvem, a mesma mudança será realizada automaticamente nos gateways, que evoluirão juntamente com o data center, inclusive, com as mesmas regras de segurança.

Porém, independentemente de adotar ou não os IoT gateways logo no início do projeto, antes de investir em um projeto de IoT as empresas devem avaliar também o aumento exponencial do volume de dados gerados. Por isso, além de sensores e infraestrutura, as organizações precisam de um sistema de big data aplicado para analisar esses dados e transformá-los em conhecimento. Essas informações, segundo o livro “A era do contexto” (título em português), ajudarão as companhias a venderem mais e de forma mais assertiva.

Analisar essa imensidão de dados de forma precisa e gerenciar todos os dispositivos que estarão fora do data center é um dos desafios que tem tirado o sono de muitos executivos. No entanto, mais do que resolver essas questões, eles precisarão atualizar a sua infraestrutura para suportar o aumento na demanda de rede, de capacidade computacional e de armazenamento.

Por isso, não basta apenas decidir investir em internet das coisas. As empresas precisam avaliar, antes de iniciar o projeto, toda a infraestrutura necessária para suportá-lo e as tecnologias necessárias para garantir a segurança das informações coletadas. Só assim serão capazes de tirar o melhor proveito dos dados gerados pelos inúmeros sensores.

Um dos maiores desafios da Internet das Coisas e das casas conectadas é garantir a segurança dos dispositivos. E um ataque que ocorreu nos EUA recentemente mostra como uma invasão a um dispositivo da casa pode dar muita dor de cabeça aos moradores.

Um hacker conseguiu invadir um termostato inteligente da Heatmiser. Com acesso total ao dispositivo, ele aumentou em 12º C a temperatura da casa do seu alvo, que saiu de 23 ºC para 35 ºC, relata o The Next Web.

O ataque não foi muito complicado: o hacker se aproveitou de uma falha conhecida desde 2014 e que não foi consertada no modelo atacado – que a fabricante Heatmiser garante não estar mais no mercado e que a falha não existe nos modelos mais recentes.

A falha é a seguinte: o gerenciamento do termostato pode ser feito a partir de um portal da web que não é lá muito seguro, e as credenciais de entrada ficam gravadas no código-fonte da página, que pode ser facilmente acessada por qualquer pessoa.

Com os dados de login em mãos, o hacker conseguiu mexer na temperatura da casa, transformando um ambiente agradável em um calor infernal.

A questão da segurança tem potencial para impedir a popularização das tecnologias de casas conectadas. Afinal de contas, ninguém vai querer uma fechadura que pode ser facilmente hackeada, ou então viver em um ambiente que a qualquer momento pode ter a temperatura alterada por alguém de fora.

Os criminosos infectam os computadores das vítimas com o cavalo de Troia do tipo Clicker Magala, que produz visualizações de anúncios falsos, e ganham até US$ 350 de cada máquina

Pesquisadores da Kaspersky Lab descobriram uma nova botnet que lucra com a publicidade agressiva. Os criminosos infectam os computadores das vítimas com o cavalo de Troia do tipo Clicker Magala, que produz visualizações de anúncios falsos, e ganham até US$ 350 de cada máquina. As pequenas empresas são as mais prejudicadas, pois acabam fazendo negócios com anunciantes inescrupulosos sem perceber.

A publicidade contextual online é uma salvação para as pequenas empresas, que normalmente não têm outra forma de promover seus produtos e serviços e ganhar mais visibilidade diante de possíveis clientes. Para elas, a maneira mais simples de criar um canal de fornecimento e comunicação é comprando anúncios de empresas de publicidade legítimas. No entanto, se as agências não forem honestas, as pequenas empresas jogarão dinheiro fora, e os clientes simplesmente não verão o anúncio. É exatamente isso que acontece no caso da botnet Magala.

Seus criadores comprometem os computadores com o malware, que gera visualizações falsas e cliques em anúncios, colocando as máquinas em modo zumbi e fazendo o criador do malware lucrar. Depois de propagado, o Magala imita o clique do usuário em uma página específica, incrementando a contagem de cliques do anúncio. As principais vítimas são quem paga pelo anúncio; normalmente, pequenos empresários que fazem negócios com anunciantes fraudulentos.

O vetor de infecção do Magala é bastante simples: ele se propaga pelos computadores por meio de sites comprometidos e discretamente instala o adware necessário. Em seguida, o Magala entra em contato com o servidor remoto e solicita uma lista de pesquisas que precisam receber mais cliques. Usando essa lista, o programa começa a enviar consultas e clicar em cada um dos dez primeiros links dos resultados da pesquisa, com um intervalo de dez segundos entre os cliques.

De acordo com os pesquisadores da Kaspersky Lab, o custo por clique (CPC) médio em uma campanha como essa é de US$ 0,07. O custo por 1.000 cliques (CPM) chega a US$ 2,20. Em condições ideais, uma botnet que consiste em mil computadores infectados, clica em dez endereços de sites de cada resultado de pesquisa e executa 500 solicitações de pesquisa sem sobreposições nos resultados poderia gerar um rendimento de até US$ 350 de cada computador infectado para o criador do vírus.

Os malwares estão se espalhando a cada vez mais não só em grandes empresas, mas também em máquinas de usuários comuns. Se você vem percebendo algumas diferenças no seu computador, como lentidão, excesso de popups, entre outros, fique alerta!

À primeira vista, esses problemas podem parecer comuns, mas na verdade há grandes chances de o seu computador estar infectado. Veja como lidar com esse problema.

Modo de segurança

Para começar, desconecte o seu computador ou notebook da internet e não estabeleça conexão até que a máquina esteja pronta para a limpeza.

Agora, reinicie o computador com o modo de segurança da Microsoft. Nesse modo, apenas os programas realmente necessários serão carregados.

Veja aqui como iniciar em Modo de Segurança no Windows 8 e aqui no Windows 10.

Deletando arquivos temporários

Agora que você já está com o computador ligado no Modo de Segurança, precisa deletar arquivos temporários antes mesmo de passar um antivírus. Mas não se preocupe, pois existe um programa nativo do Windows 10 que pode fazer isso por você.

No menu Iniciar, digite “Limpeza de Disco” para abrir o programa e faça a limpeza.

Faça o download de antivírus para malwares

Não utilize o antivírus que já está presente no seu computador como forma de detectar os malwares. Afinal, se ele executasse bem essa função, você não precisaria estar cumprindo essas etapas.

Os programas adequados ideais para o processo, e também gratuitos, são o BitDefender Free Edition, Kaspersky Virus Removal Tool, Malwarebytes, Malicious Software Removal Tool, Avast e o SuperAntiSpyware.

Depois de fazer o download, escaneie o antivírus no seu computador até ter certeza de que todas as ameaças tenham sido removidas.

“Conserte” o seu navegador

Os malwares podem modificar o seu navegador, prejudicando a navegação com a exibição excessiva de anúncios ou ainda impedindo que o usuário execute algumas ações. Para evitar isso, você precisa acessar o Painel de Controle, em seguida clicar em “Rede e Internet” e depois em “Opções de Internet”.

Agora, vá em “Alterar home page” e confira se não há algum endereço desconhecido. Caso haja, mude e feche a janela. Repita a operação em cada um de seus navegadores manualmente.

Recuperação de arquivos

Caso você não consiga remover os malwares ou o Windows ainda não esteja funcionando normalmente, você deverá reinstalar o sistema operacional. Não se esqueça de antes fazer o backup dos seus arquivos.

Mantenha o seu computador limpo

A prevenção é a melhor medida contra os ataques. Além de investir em um bom antivírus, procure sempre monitorar o que acontece no seu computador e nas suas contas, como de email, bancos e redes sociais.

O Facebook é um dos principais alvos de hackers, seja para roubar dados pessoais, ou apenas para causar transtornos. Uma vez com acesso a sua conta, o cibercriminoso pode alterar suas informações, fazer publicações por você ou até prejudicar outros usuários.

Caso você tenha percebido alguma movimentação estranha na sua conta ou tenha recebido algum email de aviso do Facebook, talvez o seu perfil tenha sido hackeado. Veja como descobrir:

Últimos acessos

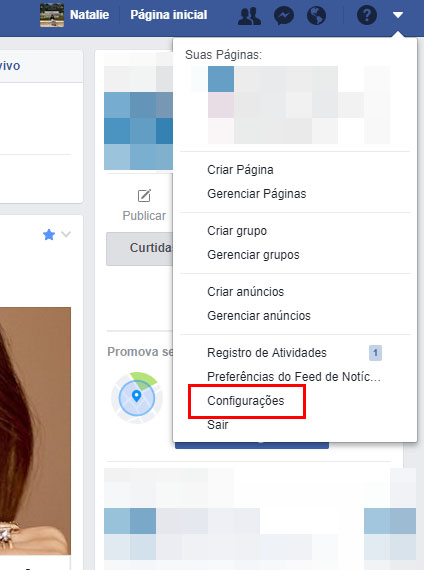

O primeiro passo é revisar os últimos acessos ao seu perfil. Acesse o Facebook, clique na seta à direita no menu superior e vá em “Configurações”.

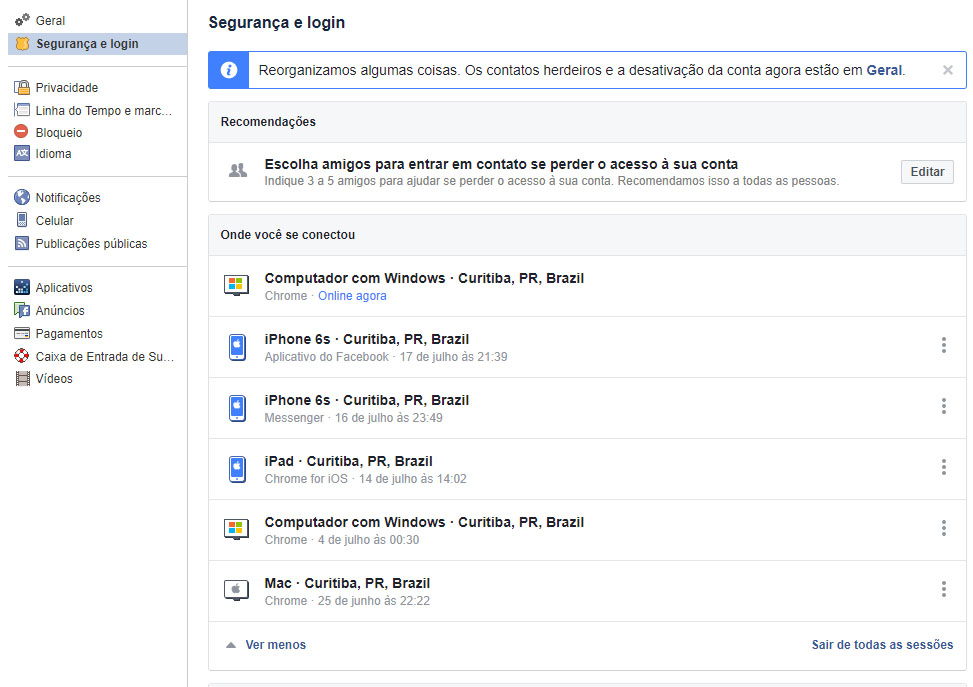

Em “Segurança e Login”, você verá todos os acessos feitos a sua conta.

Verifique se todos foram feitos por você mesmo; se perceber algo suspeito, clique em “Sair de todas as sessões”.

Agora, você precisa investigar as ações que foram feitas. Tente lembrar se existe algum aplicativo que você autorizou nos últimos dias, se acessou a sua conta de um computador diferente, ou algo parecido.

Mude a sua senha imediatamente!

O próximo passo é reforçar a segurança da sua conta. Mude a sua senha na mesma página de “Segurança e login” ou faça o passo a passo recomendado pelo próprio Facebook.

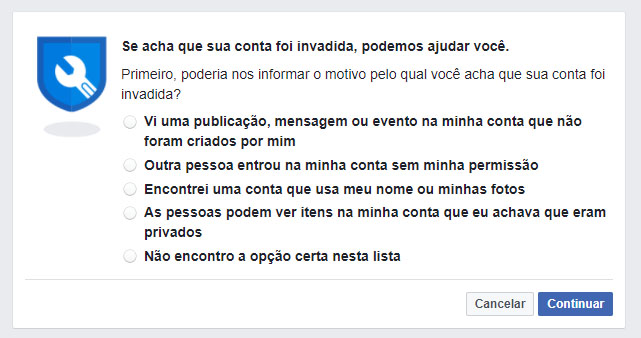

Acesse o site http://www.facebook.com/hacked, selecione a opção que corresponda ao que aconteceu com você e inicie o processo de segurança da conta.

O Facebook vai sugerir que você altere a senha, confira os aplicativos e as últimas atividades.

Faça tudo o que for pedido para ter a sua conta protegida novamente.

Não se esqueça de conferir com frequência o processo citado acima para evitar futuras dores de cabeça. Lembre-se também de escolher uma senha diferente de qualquer outra conta que você tenha e garanta que ela seja bastante difícil.

O objetivo principal desse post é orientar e alertar nossos clientes quanto a este software mal-intencionado, o Ransomaware.

O que é Ransomware?

Ransomware é um tipo de código malicioso que torna inacessíveis os dados armazenados em um equipamento, geralmente usando criptografia, e que exige pagamento de resgate (ransom) para restabelecer o acesso ao usuário.

O pagamento do resgate geralmente é feito via bitcoins.

Como ocorre a infecção?

O Ransomware pode se propagar de diversas formas, embora as mais comuns sejam:

- Através de e-mails com o código malicioso em anexo ou que induzam o usuário a seguir um link;

- Explorando vulnerabilidades em sistemas que não tenham recebido as devidas atualizações de segurança e estejam com senhas fracas

Quais cuidados tomar para me proteger?

- Manter o sistema operacional e os programas instalados com todas as atualizações aplicadas;

- Ter um bom antivírus instalado;

- Ser cuidadoso ao clicar em links ou abrir arquivos.

- Possuir um backup eficaz (atualizado, em mídia externa e em cloud)

- Utilizar senhas avançadas

- Desconfiar de e-mails

- Verificar os links

Nos últimos meses, vários países foram alvos de ataques de hackers, no qual afetou empresas privadas e instituições governamentais em diversas partes do mundo.

Confira notícias relacionadas:

Quase 50% dos incidentes de segurança são causados pelos próprios funcionários

Atualize agora o Windows: vulnerabilidade encontrada em protocolos NTLM

Melhores práticas para manter sua empresa segura

Alerta ransomware: cibercrime como serviço chega aos Macs da Apple

Ataque do WannaCry obriga Honda a interromper produção em fábrica de carros

Hackers invadem sistema do Hospital de Câncer de Barretos e pedem resgate

A CITIS possui soluções para maior proteção dos seus dados:

- Licenciamento, Instalações e Configurações em Ambientes Linux e Microsoft;

- Implantação e gerenciamento de rotinas de backup local e remoto;

- Implantação de firewall com políticas bem definidas para controle de acesso externos;

- Revenda e instalação de antivírus Eset;

- Palestra Educativa para conscientização dos usuários.

Fiquem atentos as dicas e conte com a equipe da CITIS para manter seu ambiente mais seguro.

Telefone: (31) 3011-2500

E-mail: comercial@citis.com.br

Entre domingo, 15, e segunda-feira, 17, cibercriminosos estão publicando arquivos com centenas de senhas e nomes de usuários de sites de e-commerce brasileiros no serviço de publicação de textos Pastebin, possivelmente como resultado de práticas de phishing.

Segundo o especialista em segurança da informação, Paulo Brito, que identificou o primeiro vazamento no domingo, o número de senhas e nomes de usuários passava de 800. Um segundo lote, identificado pela consultoria de segurança Antecipe, soma outras 1.040 credenciais, todas organizadas em listas contendo muitas vezes nomes, e-mail, e CPF.

A lista de sites inclui logins de usuários de empresas como Magazine Luiza, Extra, Ponto Frio, Netshoes, Casas Bahia, Centauro, Extra, PagSeguro, ingresso.com, Zipmail e HostGator, entre outros. Alguns lotes são grandes, com várias centenas de nomes, e outros muito pequenos, com dois ou três nomes. As maiores listas incluem Magazine Luiza, PagSeguro, Casas Bahia, Ponto Frio e Extra. O formato dessas listas reforça a suspeita de que se trata de uma compilação de resultado de ataques de phishing contra usuários individuais.

Na manhã desta terça-feira, 18, a área de comunicação institucional do grupo Via Varejo enviou para este noticiário, por e-mail, comunicado oficial sobre o incidente: “A Via Varejo, responsável pela administração dos sites Casas Bahia, Pontofrio e Extra, esclarece que nenhum dos seus sistemas sofreu invasão ou alterações e reforça que segue as melhores práticas de segurança da informação adotadas no país”.

Centenas de nomes

“Na manhã de domingo encontrei um vazamento grande de logins, senhas, nomes e CPFs de clientes do Magazine Luiza, Ponto Frio, PagSeguro e Extra no Pastebin. Só do Magazine Luiza eram mais de 500 senhas e do Ponto Frio outras tantas 194”, explicou Brito. O especialista diz que testou as senhas, verificou que eram verdadeiras e entrou em contato com o Magazine Luiza, GPA e UOL. “O pessoal do Magazine Luiza pediu ao Pastebin para retirar o arquivo do ar”, diz.

O vazamento, segundo Brito, parecia recente, “menos de 24 horas”, “mas também poderia ter sido copiado de alguma coisa mais antiga”. “Se você tem login em desses lugares entre lá e mude a senha já. Se não conseguir entrar é porque a sua senha foi alterada por outra pessoa. Neste caso, use o “perdi minha senha”, o telefone ou qualquer outro recurso porque o problema pode ser grande. Corra antes que os bandidos também achem a lista”, alerta.

O especialista explica que a publicação de lotes de senhas no Pastebin é um tipo de isca para atrair interessados em comprar lotes maiores que o cibercriminoso tenha em mãos. “O que acontece é que os bandidos vão guardando, montando as listas e de vez em quando publicam parte delas para que outros comprem — é propaganda. Quem compra pega esses dados, altera o endereço de entrega da mercadoria, altera o email (para o dono da conta não ser notificado de nada), pega um cartão roubado e faz a compra”, diz Brito.

Em comunicado, a consultoria Antecipe explica que a forma como as senhas e dados estavam organizados indica que podem ser resultado da prática de phishing, quando cibercriminosos levam usuários a informar senha e login de diferentes sites usando e-mails ou sites falsos que parecem com os originais. De qualquer forma, o ideal é trocar a senha, uma prática que, independente de problemas como esse, deveria ser adotada regularmente por usuários de internet.

A cifra representa o valor médio de perda causada pela interrupção dos serviços de nuvem, por exemplo, mas ele pode subir para até US$ 121 bilhões, aponta estudo da seguradora britânica Lloyd’s

Um ciberataque de grandes proporções pode causar perdas financeiras de até US$ 53 bilhões, de acordo com pesquisa recente realizada pela seguradora britânica Lloyd’s e a Cyence, empresa especializada em modelagem analítica de riscos cibernéticos.

O levantamento revela o potencial impacto econômico de dois cenários: um hacking malicioso que derruba um provedor de serviços em nuvem com perdas estimadas em até US$ 53 bilhões, e uma falha em um sistema operacional crítico administrado por empresas em todo o mundo, podendo gerar perdas de US$ 28,7 bilhões.

As perdas econômicas podem alcançar cifras astronômicas. No cenário de interrupção dos serviços de nuvem considerados no relatório, a média das perdas econômicas varia de US$ 4,6 bilhões, para um evento grande, até US$ 53 bilhões, para um evento de proporções extremas. Essa é a média do cenário, uma vez que devido à incerteza com relação às perdas cibernéticas agregadas, esse valor pode subir para até US$ 121 bilhões, ou cair para US$ 15 bilhões. Enquanto isso, as perdas médias seguradas variam de US$ 620 milhões, para uma perda grande, até US$ 8,1 bilhões, para perda extrema.

No cenário de vulnerabilidade dos softwares de “massa”, as perdas médias variam de US$ 9,7 bilhões, para um grande evento, até US$ 28,7 bilhões, para um evento extremo, como uma falha em um sistema operacional crítico exemplo, administrado por empresas em todo o mundo. As perdas médias seguradas variam de US$ 762 milhões até US$ 2,1 bilhões.

Já o gap sem cobertura dos serviços de nuvem pode chegar a US$ 45 bilhões — ou seja, menos de um quinto (17%) das perdas econômicas realmente possuem cobertura. A defasagem segurada por um valor inferior pode chegar a US$ 26 bilhões para o cenário de vulnerabilidade em massa — o que significa que apenas 7% das perdas econômicas estão cobertas.

Os resultados também revelam que, apesar da demanda por seguros contra riscos cibernéticos seguir em crescimento, a maioria dessas perdas não está segurada, o que deixa um déficit de bilhões de dólares em seguros.

Inga Beale, CEO do Lloyd’s, diz que o relatório dá uma noção real do tamanho do estrago que um ataque cibernético pode causar à economia global. “Assim como alguns dos piores desastres naturais, esses eventos podem causar um impacto grave em empresas e economias, desencadeando inúmeras solicitações de acionamento do seguro e aumentando drasticamente os custos do serviço. As seguradoras precisam considerar essa forma de cobertura contra riscos cibernéticos e assegurar que os cálculos dos prêmios estejam em sintonia com a realidade da ameaça no ambiente digital”, destaca ela.

Segundo a executiva, esses cenários foram incluídos para ajudar as seguradoras a obterem um melhor entendimento sobre a sua exposição ao risco cibernético, para que possam melhorar a gestão da exposição de seu portfólio e a precificação do risco, estabelecer limites adequados e expandir seus serviços, com confiança, para essa que é uma classe inovadora e de rápido crescimento.

“As conclusões desse relatório sugerem que perdas econômicas relacionadas a ataques cibernéticos podem ser, potencialmente, tão grandes quanto aquelas causadas por grandes furacões. As seguradoras podem beneficiar-se ao pensar sobre cobertura para ataques cibernéticos nesses termos, e adquirir subsídios específicos para considerar catástrofes cibernéticas Para isso, a coleta e a qualidade dos dados são muito importantes, principalmente quando o risco cibernético está em constante mudança”, disse Trevor Maynard, responsável pela área de inovação da Lloyd’s.

A Lloyd’s trabalhou com a Cyence, coletando dados em nível de internet para fazer a modelagem do risco cibernético e avaliar o impacto financeiro, econômico e no setor de seguros desses cenários.

O relatório está disponível aqui.

O alto preço dos crimes cibernéticos

As consequências econômicas e aquelas relacionadas ao seguro para crimes cibernéticos aumentaram significativamente nos últimos anos. Em 2016, estimou-se que os custos dos ciberataques para as empresas era de até US$ 450 bilhões por ano (Graham, 2017). Hoje, a equipe da Lloyd’s Class of Business estima que o mercado cibernético global vale algo entre US$ 3 bilhões e US$ 3,5 bilhões (Stanley, 2017). Até 2020, alguns analistas estimam que esse valor pode chegar a US$ 7,5 bilhões (PwC, 2015).

Cenário 2: Ataque de vulnerabilidade em massa. Um analista virtual esquece a bolsa acidentalmente no trem, com a cópia de um relatório sobre vulnerabilidade, que afeta todas as versões de um sistema operacional executado por 45% do mercado global. Esse relatório é negociado no mercado negro virtual e comprado por um número indeterminado de criminosos virtuais, que desenvolvem exploits de sistemas e começam a atacar empresas vulneráveis para obter ganho financeiro.

Estes números representam os valores médios de um ano de perdas para eventos graves simulados, de proporções grandes e extremas, e consideram todas as expectativas de despesas diretas relacionadas com os eventos. Impactos como danos materiais, lesões corporais, assim como perdas indiretas – como a perda de clientes e o dano à reputação – não são considerados.

Perdas econômicas podem ser muito maiores ou menores que a média indicada nos cenários, devido à incerteza com relação à concentração de riscos cibernéticos.

O desafio da personalização e capitalização do risco cibernético é a falta de dados de fontes de informação oficial. Informações de anos anteriores sobre seguros acionados e dados de sinistros normalmente não são confiáveis, devido à natureza volátil e variável do risco. E, ao contrário de perigos físicos, o risco cibernético possui concentração de acúmulos, com o uso crescente de redes e tecnologia.

O drama é comum em muitas casas brasileiras: internet que some dos aparelhos, conexão lenta… A nossa reação é logo pegar o telefone e sair culpando os provedores, né? Tudo bem que muitas vezes eles são o culpado, mas pode ser que o problema esteja no roteador da sua casa que transmite o sinal Wi-Fi.

Entre os problemas que podem deixar você pirando sem internet há desde a singela posição do roteador ou até o produto em si – é comum muitas pessoas usarem modelos antigos, que não funcionam bem com as necessidades modernas. Veja abaixo algumas razões e a solução para cada uma:

Roteador está ultrapassado

Pense bem: você já pensou em trocar o seu roteador por um modelo moderno? Então, o problema pode estar exatamente no acessório. Muitas casas no Brasil seguem com roteadores antigos ainda em funcionamento, embora as necessidades de conexão se multiplicaram nos últimos anos.

“O consumidor não tem o hábito de trocar o roteador. Troca TV, celular, notebook, geladeira, mas o roteador é o mesmo. A empresa oferece o sinal, mas a tecnologia não é suficiente para dar conta do recado. Antes tínhamos só um computador conectado, agora temos inclusive aparelhos que usam o roteador enquanto estão parados, como o celular”, alega Rodrigo Paiva, gerente de produtos da D-Link.

O professor João Carlos Lopes Fernandes, do curso de engenharia da computação do Instituto Mauá de Tecnologia, cita que tudo vai depender do uso da conexão por parte do usuário – em média, é possível ligar 10 equipamentos com o roteador Wi-Fi. Segundo o professor, roteadores mais antigos têm capacidade limitada para fazer múltiplas conexões – e alguns ainda usam a entrada de segurança WEP, que não é compatível com alguns produtos novos.

Pode acreditar: este popular e antigo roteador ainda é usado em muitas casas, segundo a D-Link.

“Se você tiver muitos equipamentos conectados, vai ter que ter um roteador mais novo porque vai ter mais memória e mais recursos para funcionar melhor”, diz Fernandes. A D-Link explica que trabalha com roteadores até dual-core e que em seu site o consumidor pode encontrar uma rápida pesquisa que ajuda a decidir qual modelo é o mais adequado para o seu uso.

Velocidade da conexão é grande. Mas o roteador

Se você é daqueles que contam com um grande pacote de internet banda larga – os chamados “megas” – e se frustra com a velocidade recebida, o problema também pode estar no roteador. É possível que seu aparelho não seja capaz de gerenciar toda a velocidade do seu plano contratado.

“Para roteadores antigos, isso acontece sim. Se você tem um velhinho e pega um link de 100 Mbps (Megabits por segundo), não vai conseguir funcionar direito. Hoje, para evitar esse tipo de problema, algumas operadoras oferecem um roteador e modelo supostamente compatível. E aí se tiver algum problema podem trocar e colocar outro roteador”, destaca o professor do Instituto Mauá.

O docente ainda lembra que o inverso também vale: “não adianta ter um roteador super sofisticado e um 1 Mbps(Megabit por segundo) de velocidade. É o conjunto dos dois. Roteador e o link da comunicação”. Ainda é importante ter roteadores mais modernos com duas frequências (com a conexão comum de 2,4 GHz e uma de 5 GHz). Aparelhos mais antigos possuem interferência de micro-ondas, telefones sem fio e outros produtos.

Os modelos mais novos de roteadores costumam contar com as especificações 802.11 n e 802.11 ac. Esses códigos dizem detalhes sobre a tecnologia utilizada e a velocidade que eles atingem. Roteadores com padrão 802.11 n podem atingir até 450 Mbps, enquanto o dispositivos equipados com 802.11 ac chegam a transmitir pouco mais de 1 Gbps (Gigabit por segundo).

Posição do roteador

Um dos problemas mais comuns que podem interferir na conexão na sua casa está na posição em que você colocou o roteador. O alcance do sinal e o próprio desempenho do roteador podem ser afetados simplesmente por causa do local em que ele está instalado.

“O pessoal coloca perto de parede e em locais que interrompem o sinal. Aquecimento também é um problema. Muita gente acaba colocando em locais muito quente e perto da parede. Quando aumenta a temperatura, ele desliga ou trava. E aí o sinal chega e não funciona. Por isso que há a recomendação de tirar da tomada e colocar de novo”, explica João Carlos Lopes Fernandes.

O tamanho da residência também é outro problema que envolve a abrangência do sinal. “Se você tem um roteador na sala e está num sobrado, o sinal vai sofrer redução quando cruzar a laje. Quanto mais distante do roteador, pior o sinal”, lembra Márcio Mathias, do departamento de engenharia elétrica do Centro Universitário da FEI.

Como já explicado pelo UOL Tecnologia, é importante colocar o roteador o mais alto possível e em área central. Se morar em um sobrado, é preferível colocar no segundo andar, já que as ondas se movem com mais facilidade para o lado e para baixo. Hoje em dia ainda há soluções, como os repetidores, que conseguem retransmitir o sinal do Wi-Fi por vários pontos da casa. Além disso, há uma vasta oferta de roteadores com múltiplas antenas, o que ajuda a aumentar o alcance da rede.

Atualizou seu roteador?

Quem realmente se preocupa com a atualização de software do roteador? Sim, são poucas pessoas. Atualizar o aparelho é um tormento principalmente em modelos antigos, que dificultavam bastante o processo para leigos – os mais modernos são capazes de atualizar automaticamente ou através da interface web, sem necessidade de um programa. Mas é possível que o problema de conexão tenha a ver com a falta de atualização.

“A atualização serve para corrigir possíveis problemas de travamentos e falhas de segurança. Agora se o roteador é muito antigo nem é recomendável atualizar, é melhor trocar. Se a pessoa não tem condição, então aí atualiza. Serve para o desempenho, mas principalmente para a segurança”, diz o professor do Instituto Mauá.

A senha não é forte? Pode ter sido invadido

“Isso é um problema. O hacker pode entrar no sinal e mudar configurações. A pessoa consegue entrar na rede sem fio e mexe na configuração ou rouba o sinal, comprometendo a banda que é distribuída. Aí tem que resetar o roteador e configurar tudo de novo”, aponta Fernandes.