Os usuários do Uber precisam ficar atentos. A empresa de segurança ESET identificou uma campanha de phishing que tenta roubar os dados da vítima através de um cupom falso de desconto do aplicativo. O golpe foi identificado no sábado, 17, e já afetou mais de 40 mil usuários.

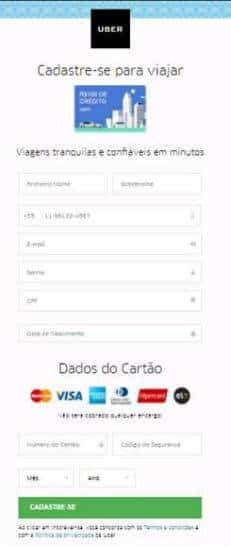

Os criminosos enviam um e-mail para a vítima com um suposto cupom de R$ 100 de desconto. Ao acessar o link, a pessoa é redirecionada para uma página para se cadastrar no Uber e receber o desconto.

Ao clicar no botão de cadastro, o usuário é redirecionado para uma página com layout semelhante à do serviço de motoristas, na qual são requisitados diversos dados pessoais, como nome, CPF, telefone, além de dados do cartão de crédito. Ao completar os dados, um pop-up confirmando o “sucesso no cadastro” é apresentado e a vítima é, enfim, redirecionada para a página oficial de login do Uber.

Vale lembrar que os internautas não devem clicar em links suspeitos e enviados por remetentes desconhecidos, nem informar dados pessoais sem ter certeza de que o site é o oficial da empresa em que pretende se cadastrar. Além disso, vale a pena instalar e manter atualizado um antivírus no computador.

Montadora japonesa descobriu no domingo,18, que o sistema operacional de controle de produção da fábrica de Saitama havia deixado de responder por ter sido infectado pelo ransomware

A Honda Motor anunciou nesta quarta-feira que interrompeu a produção de sua fábrica no Japão, ainda como consequência do ataque cibernético que causou problemas no mundo inteiro no mês passado. Segundo informe da empresa, a fábrica de Saitama, que fica bem próximo a Tóquio, teve suas máquinas desligadas na segunda-feira e só voltou a funcionar na terça.

A montadora descobriu no domingo,18, que o sistema operacional de controle de produção da fábrica havia deixado de responder por ter sido infectado pelo WannaCry, ransomware que criptografa arquivos de computador e os torna inacessíveis até que os usuários paguem um resgate. A fábrica de Saitama produz modelos como o Sedã Accord, a minivan Odyssey e o Step Wagon — ao todo, mil veículos são produzidos por dia. Honda também confirmou a infecção em fábricas no exterior, mas disse que não afetou a produção.

No ano passado ocorreu um fato interessante: os cibercriminosos aproveitaram as vulnerabilidades dos dispositivos da Internet das Coisas (IoT) e os transformaram em um malvado exército fraudulento. Como consequência, uma série de ataques distribuídos de negação de serviço (DDoS) afetou os sites web conectados à Dyn, uma empresa de gestão de rendimento de Internet na nuvem; entre esses sites estavam os da Amazon, Twitter, Reddit, Spotify e PayPal e possivelmente foi um ponto decisivo na história dos ataques.

“Tudo isso tem demonstrado o quão vulnerável é a Internet, que constitui uma parte integral da infraestrutura crítica dos Estados Unidos e de muitos outros países, diante do abuso prejudicial de dispositivos realizado em escala, pelas pessoas cuja identidade não é possível determinar de forma direta”, concluiu Stephen Cobb da ESET quando analisou o ocorrido.

Com a chegada de datas comemorativas e a volatilidade cada vez maior dos mercados mundiais, que nunca dependeram tanto das transações online, todo o mundo está desesperado para impedir que esses ataques se repitam.

1. E o que é mesmo a IoT?

Embora existam várias definições, a Internet das Coisas se refere aos “dispositivos inteligentes”, como as geladeiras que nos avisam quando acaba o leite, ou os automóveis modernos. No entanto, também existem muitos objetos menores e menos extravagantes, como termostatos e máquinas de café. Esses gadgets estão integrados com eletrônica, software, sensores e conectividade de rede para poder conectar-se a Internet.

2. Então, qual é o problema?

Qualquer coisa que se conecte à Internet, por mais que não contenha o seu histórico médico, é sempre um risco. Os ataques que ocorreram no ano passado foram possíveis devido à grande quantidade de dispositivos digitais desprotegidos conectados à Internet, tais como roteadores domésticos e câmeras de vigilância.

Os atacantes infectaram a milhares deles com códigos maliciosos para formar uma botnet. Embora não seja um meio sofisticado de ataque, sua força resulta nos números, já que os dispositivos infectados podem ser utilizados para afetar os servidores alvo, especialmente se fazem isso de uma só vez.

3. Como os ataques realmente acontecem?

Você lembra de uma parte do manual de instruções do seu dispositivo que diz para trocar a senha padrão? Caso isso não seja feito, é possível que o seu dispositivo IoT comece a agir como um zumbi cibernético, já que os criadores de ataques DDoS conhecem as senhas padrão de muitos dispositivos IoT e as usam para obter acesso. É como deixar as chaves de sua casa debaixo de um tapete na entrada, permitindo que qualquer pessoa as encontre.

Todo aquele que possua um roteador online, uma câmera, uma TV ou inclusive uma geladeira da IoT sem antes trocar a senha padrão está permitindo que realizem ataques desse tipo. As recentes pesquisas realizadas pela ESET sugerem que pelo menos 15% dos roteadores domésticos não estão protegidos, ou seja, que existe potencialmente 105 milhões de roteadores fraudulentos.

4.Preciso de dispositivos da IoT?

Algumas pessoas não usam os dispositivos da IoT por considerar tudo isso como artificial; outras acreditam que em poucos anos todos teremos armários inteligentes que dirão o que podemos escolher para jantar.

No entanto, há uma grande quantidade de benefícios perceptíveis, como os sensores dos smarphones e os relógios inteligentes que proporcionam informação real sobre nossa saúde, ou os sistemas telemáticos de caixa preta nos automóveis, que avaliam se o motorista dirige de forma segura, servindo até mesmo como forma para acionar os seguros.

5. Esse problema é novo?

Não. A possibilidade de aproveitar esse tipo de vulnerabilidade tem sido de conhecimento geral desde o surgimento da IoT, embora não tenhamos percebido o quão vulneráveis eram até o ano passado. O código malicioso que infecta roteadores também não é algo novo, como demostra a conclusão do Linux/Moose pela ESET; no entanto, os ataques à IoT e particularmente o Ransomware das Coisas estão começando a se transformar em uma tendência, como assinalou Stephen Cobb no relatório de Tendências para 2017.

6. Quando isso começou?

A existência da IoT remonta à década de 1980, mas em uma versão semelhante ao filme De Volta para o Futuro. Os pesquisadores da Universidade Carnegie Mellon conseguiram criar uma máquina de venda automática de Coca-Cola conectada à Internet em 1982.

7. Os gigantes da Internet terão o poder para impedir essas ameaças?

Com certeza sim, mas isso não significa que alguns não tenham deixado vulnerabilidades disponíveis e que podem ser aproveitadas de forma maliciosa. Na conferência de segurança de Black Hat do ano passado, os estudantes de pesquisa em segurança da Universidade estadunidense da Florida Central demonstraram como podem infectar o termostato Nest do Google em 15 segundos.

Daniel Buentello, um dos membros da equipe, havia dito em 2014: “Esse é um computador no qual o usuário não pode instalar um antivírus. Pior ainda, tem uma porta traseira secreta que um ciberdelinquente pode usar e permanecer ali para sempre, observando tudo sem ser detectado”.

8. O que é possível fazer para impedir esses ataques?

Considere que os dispositivos IoT são como qualquer computador. Por isso, é necessário trocar (de imediato) a senha padrão e comprovar regularmente os patches de segurança. Use a interface HTTPS sempre que seja possível e desligue o dispositivo quando não for mais necessário utilizá-lo. Além disso, desative outros protocolos de conexão (que não estejam em uso).

Mesmo que essas medidas pareçam bastante simples, você ficaria surpreso com a quantidade de pessoas que optam pela conveniência em vez do sentido comum. Apenas a metade dos participantes em um questionário realizado pela ESET disseram que haviam trocado a senha do roteador.

9. E as empresa? O que podem fazer?

Você pode pensar: “Para que se incomodar? Se a Amazon pode ser vítima de um ataque, imagina a minha empresa?”

As empresas podem se defender contra os ataques DDoS de diversas formas, que incluem melhorar a infraestrutura de suas redes e garantir a visibilidade completa do tráfego que entra ou saí. Isso pode ajudar a detectar ataques de DDoS, além de garantir que a empresa conta com suficiente capacidade e habilidade de mitigação. Por último, é necessário ter um plano de defesa contra os ataques de DDoS, mantendo-o atualizado e realizando testagens de forma periódica. Pense como uma simulação de um incêndio para a rede.

Também é importante ter cuidado com os servidores Telnet. São os dinossauros do universo digital e, como tais, devem ter sido extintos porque são muito mais vulneráveis e podem ser aproveitados de forma maliciosa. Nunca conecte um desses servidores a um dispositivo público.

10. Mas…

Embora a tecnologia esteja presenta há um bom tempo, esse tipo de ataque é relativamente novo. Portanto, ainda não existem métodos predefinidos de prevenção, embora existam manuais de melhores práticas que nos dizem como evitar que um dispositivo da IoT se volte contra nós.

Pelo menos, ainda não existe nada que coloque os experts em um comum acordo . Alguns acham que se deve instalar um firewall em casa ou mesmo na empresa para restringir o controle de todos os dispositivos aos usuários autorizados. No entanto, outro método seria usar certificações, ou seja, permitir que os usuários com o certificado de segurança adequado controlem os dispositivos todas as vezes que bloqueiam automaticamente os outros perfis não autorizados.

Em caso de dúvida, desligue o dispositivo da tomada.

Na última semana, um gigantesco ciberataque afetou sistemas de diversas empresas importantes de 74 países do mundo, inclusive do Brasil. O WanaCrypt0r é um tipo de ransomware que limita ou impede aos usuários o acesso ao computador e seus arquivos e solicita um resgate para eles possam ser acessados de novo. Para não ser vítima deste ou de outros ciberataques, confira as informações úteis compartilhadas pela ESET sobre os produtos que podem ajudar na detecção das ameaças.

Os produtos ESET detectaram a ameaça como uma variável do Win32/Filecoder.WanaCryptor e também detectou o que seria o vetor de propagação: o exploit EternalBlue, que aproveita as vulnerabilidades CVE-2017-0143, CVE-2017-0144 e CVE-2017-0145 corrigidas pela Microsoft na atualização MS-17-010 publicado dia 14 de março deste ano. No caso do exploit, os produtos detectam a versão filtrada do mesmo com o módulo Network Attack Protection, integrado na versão ESET Enpoint Security 6.x desde o dia 25 de abril deste ano. Portanto, os clientes que possuem as últimas soluções ESET, corretamente configuradas e em funcionamento, não devem ser afetados.

A ESET lembra ainda do papel fundamental do ESET LiveGrid durante ataques deste tipo, já que ele permite uma detecção antecipada destas novas variáveis, reduzindo de maneira considerável a brecha de tempo em que uma empresa pode ficar vulnerável.

É importante que, como parte da proteção, os usuários estejam alertas quanto ao recebimento de e-mails com arquivos anexos suspeitos e ainda com a navegação na internet.

Falhas no serviço de desktop remoto do Windows e em máquinas Linux com o serviço Samba podem gerar nova onda de malware, alerta Cipher

Mais de um mês após ao ataque do ransomware WannaCry, que atingiu mais de 70 países, uma nova onda de malware que se autopropaga pode estar por vir devido a duas novas vulnerabilidades: uma no serviço de desktop remoto (RDP) do Windows e outra por causa de falha que atinge máquinas Linux com o serviço Samba. O alerta é do Laboratório de Inteligência da Cipher, empresa global de segurança cibernética.

A vulnerabilidade afeta máquinas Windows XP e Windows 2003 Server, sistemas cujo suporte foi descontinuado pela Microsoft. O exploit, chamado EsteemAudit, também foi publicado pelo grupo hacker autodenominado Shadow Brokers, responsável pela divulgação da falha EternalBlue que deu origem ao WannaCry. Cerca de 7% dos computadores pessoais ainda utilizam a versão XP do Windows e estimativas dão conta que 600 mil servidores web ainda estão rodando a versão Server 2003. A Microsoft divulgou atualização para essa falha.

á o Samba é um serviço do Linux utilizado para compartilhamento de arquivos e compatibilidade com sistemas operacionais Windows, permitindo a troca de arquivos e sessões de comunicação entre os dois sistemas operacionais. A falha também permite a execução de código remoto em dispositivos Linux e a criação de um “wormable malware”, ou seja, um software malicioso que pode infectar outros dispositivos conectados em rede automaticamente.

De acordo com o especialista em cibersegurança da Cipher, Fernando Amatte, é necessário ter cuidado ao conectar um dispositivo à internet. “Valide as regras dos dispositivos que estão expostos e, caso seja necessário o uso do RPD, ele deve ser feito via uma conexão VPN”, alerta.

O grande risco nesse caso está em equipamentos do tipo NAS (Network Attached Storage), que são discos rígidos externos com capacidade de conexão em rede utilizados para armazenar fotos, vídeos e arquivos pessoais. Esses dispositivos utilizam, via de regra, Linux e não possuem processo de atualização automatizada.

“Por enquanto notamos, entre os nossos clientes, que os casos relacionados a possíveis problemas são isolados, mas se não formos cautelosos, uma nova gama de ataques pode acontecer. A recomendação é alertar aos gestores para tomarem cuidado e procurar atualizações nos sites dos fornecedores, além de buscar um especialista em segurança da informação para saber o nível de risco de exposição em que a empresa se encontra”, finaliza Amatte.

Dólar Protegido a R$3,20 para licenças open Microsoft!

Aproveite a oportunidade, legalize os softwares da sua empresa, evite multas e obtenha todos os recursos que um software licenciado pode oferecer.

Válido somente para pedidos processados até 27 de Junho de 2017.

Não fique fora dessa, entre em contato conosco!

A oferta de serviços financeiros via plataformas digitais tem crescido ultimamente e com isso os incidentes de segurança envolvendo internet banking também vem aumentando. O setor é o grande alvo da moda entre os cibercriminosos. Essas conclusões são apontadas no relatório da Kaspersky Lab, que ao lado da B2B International consultou 841 representantes desse mercado em 15 países.

Como ninguém gosta de ficar perdendo tempo em fila, muita gente vem optando por fazer movimentações eletrônicas. Segundo o levantamento, atualmente 42% dos usuários manuseiam suas contas via dispositivos móveis, enquanto 38% costumam operar máquinas de mesa e os outro 14% continuam no atendimento tradicional.

E, claro, com essa migração toda vêm outras preocupações. A pesquisa indica que entre os três principais fatores de alerta nas companhias são ataques de phishing (46%), a falta de cuidado do consumidor (41%) e a dificuldade entre balancear a comodidade ao cliente com prevenção a fraudes (38%)

Golpes já causam prejuízo de US$ 1,8 milhão para os bancos

O estudo revela que 70% dos incidentes que afetam bancos online acarretam custos adicionais, como prejuízo por perda de dados, danos à reputação, vazamento de informações confidenciais e outros. Dessa forma, o custo médio de um problema desses com internet banking é de US$ 1,75 milhão, quase o dobro do preço de recuperação de um evento com malware, que demanda em média US$ 825 mil.

Para conter o avanço dos golpistas e evitar ainda mais perdas, as instituições desse setor devem investir em algumas estratégias específicas nos próximos três anos. Entre as principais estão: melhorar a segurança dos apps/sites utilizados pelos consumidores (61%), exigir autenticações mais complexas e verificar detalhes de login (52%) e enviar mais comunicados para aumentar as noções de fraude (37%).

Soluções personalizadas e outras tendências

Os ataques aos serviços financeiros digitais não exigem a complexidade de uma ofensiva ao núcleo das instituições, por isso ele são mais fáceis de se propagar, como no caso do phishing. A prevenção continua sendo a melhor defesa, que pode ser ainda mais eficiente se utilizada com a detecção de comportamento. Um programa customizado com algoritmos pode, por exemplo, registrar e monitorar mais facilmente uma ação incomum no sistema.

Outra tendência é que muitas das movimentações passem a usar tecnologia em blockchain, como já é feito com a bitcoin. Antes disso, algumas soluções devem se concentrar nos crimes que sangram mais capital, aqueles que visam alvo específicos com armas criadas para explorar um ambiente específico.

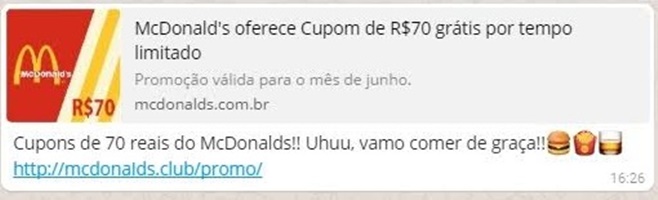

A empresa de segurança PSafe detectou no Brasil um novo golpe que está se propagando de forma assustadoramente rápida. Criminosos agora estão jogando baixo e pegando você pelo estômago: eles usam cupons falsos do McDonald’s para conseguir o controle do seu smartphone.

Ao clicar no cupom falso, que chega via WhatsApp por um contato conhecido, você é logo direcionado para uma página de cadastro em sites que nada tem a ver com a rede de fast-food.

Quando coloca os seus dados, a pessoa pode expor dados pessoais aos criminosos, que posteriormente induzem a vítima a baixar malwares disfarçados de apps e até a realizar cobranças sem a sua autorização. E você mesmo é responsável por espalhar o golpe, já que um dos passos para a promoção é enviar o “cupom” para outras dez pessoas.

Confira o golpe, que traz até um falso QR Code de autenticação:

“Nossa, TecMundo, mas alguém ainda cai em uma coisa dessas?”. Não tenha dúvidas: ainda segundo a PSafe foram 100 mil brasileiros atingindos só nas primeiras 24 horas de propagação do golpe.

Três domínios falsos já foram detectados, um deles com o térmito “.club” e uma letra “i” no lugar do “l”. Por isso, fique o alerta: continue atento e não caia na tentação, por maior que a promoção pareça.