O Google liberou uma atualização para que navegar pelo Google Chrome fique ainda mais seguro. A partir do dia 14/03, o app vai verificar o banco de dados de sites maliciosos da empresa em tempo real para evitar o acesso a páginas falsas, com vírus, tentativas de golpes e outros tipos de ameaças. A estimativa é de que a alteração da política de segurança ajude a impedir os ataques por phishing.

Chrome ganha proteção em tempo real

A atualização é aplicada no modo de navegação segura, já disponível no browser. Agora, o mecanismo vai verificar a base do Google de páginas consideradas perigosas ou suspeitas assim que o internauta acessar o site.

“Se suspeitarmos que um site representa um risco para você ou seu dispositivo, você verá um aviso com mais informações”, disse o Google. “Ao verificar os sites em tempo real, esperamos bloquear 25% mais tentativas de phishing.”

Essa medida difere do método anterior, que atualizava a lista de sites perigosos do navegador a cada 30 a 60 minutos. Contudo, a equipe de segurança da empresa descobriu que “um site malicioso médio existe na verdade por menos de 10 minutos” — ou seja, os avisos precisavam ser mais rápidos.

Disponível para computadores e iOS

Por ora, a atualização chegou apenas no Chrome para computadores (Windows, macOS e Linux) e para iOS. Isso significa que se você já possui um dispositivo com um desses quatro sistemas operacionais, a nova tecnologia já está disponível no seu PC, celular ou tablet.

Para quem utiliza dispositivos com Android, o Google informou que a atualização será liberada no final de março.

A empresa ainda garantiu que utiliza criptografia e outras técnicas de privacidade para garantir que nenhum agente, inclusive o Google, tenha acesso aos sites que são visitados.

Melhorias no gerenciamento de senhas do iOS

O Chrome para iOS também recebeu melhorias na ferramenta que analisa senhas do navegador, que passou a mostrar um aviso quando a credencial é fraca ou foi reutilizada. Ou seja, não é mais limitado apenas aos vazamentos identificados de tempos em tempos pelo Google.

“O Chrome exibirá um alerta sempre que detectar um problema com uma senha que você digitou, mas você pode verificar suas senhas a qualquer momento visitando a Verificação de segurança nas configurações do Chrome”, anunciou a empresa.

Fonte: Canaltech

Nos últimos anos, os ataques de ransomware se tornaram uma das maiores ameaças às organizações em todo o mundo. Esse tipo de malware se infiltra no sistema da vítima e criptografa seus arquivos, exigindo um resgate em troca da chave de descriptografia e da liberação dos arquivos.

Mas como exatamente esses ataques funcionam e como eles podem ser evitados? Nesta publicação, exploraremos a anatomia de um ataque de ransomware, desde sua entrada no sistema até o momento em que o resgate é exigido, diferenciando cada uma das etapas de acordo com o tempo que as separa do momento da infecção.

Acesso inicial: o início do ataque

A etapa de acesso inicial é a primeira etapa de um ataque de ransomware. Neste estágio, os atacantes procuram uma maneira de entrar no sistema da vítima. Eles podem fazer isso por meio de várias técnicas, como phishing, exploração de vulnerabilidades ou uso de senhas fracas.

No caso de phishing, os atacantes enviam e-mails maliciosos que parecem vir de uma fonte confiável, como uma organização legítima ou um órgão governamental. Esses e-mails geralmente contêm um anexo ou link que, quando aberto ou clicado, faz o download do ransomware no sistema da vítima.

Em segundo lugar, a exploração de vulnerabilidades envolve encontrar um ponto fraco no sistema da vítima, como um software desatualizado ou uma configuração de rede insegura, que permita que os atacantes entrem no sistema sem serem detectados. Depois que os invasores encontram uma vulnerabilidade, eles podem usar ferramentas automatizadas para examinar a rede em busca de sistemas mais vulneráveis.

Por fim, os invasores também podem usar senhas fracas para obter acesso ao sistema da vítima. Geralmente, as pessoas usam senhas fáceis de adivinhar, como “123456” ou “password”. Os invasores podem tentar essas senhas comuns ou usar ferramentas automatizadas para adivinhar a senha correta.

Tarefas de reconhecimento: horas, dias ou semanas após o acesso inicial

Durante a etapa de reconhecimento, os invasores tentam obter informações sobre a rede e os sistemas da vítima e também procuram possíveis vulnerabilidades que possam ser exploradas.

Os cibercriminosos podem usar uma variedade de técnicas para coletar informações, como varreduras de portas, análise de tráfego de rede, engenharia social e outras. Essas informações são usadas para identificar alvos e possíveis vulnerabilidades na rede.

Depois que os invasores identificam os sistemas vulneráveis, eles iniciam a etapa de movimentação lateral. Isso envolve a movimentação pela rede comprometida, ou seja, do sistema ou dispositivo inicialmente comprometido para outros sistemas na rede. O objetivo é estender o controle sobre a rede e obter acesso a informações adicionais.

Os invasores podem usar ferramentas como acesso remoto e exploração de vulnerabilidades para obter acesso a outros sistemas da vítima. Depois de comprometer um sistema, eles podem tentar usar as credenciais do sistema para se deslocar pela rede e obter acesso a outros sistemas. Nesta etapa, ferramentas como o Metasploit ou o CobaltStrike podem ser implantadas para procurar outras vulnerabilidades na rede e explorá-las.

O movimento lateral pode continuar até que os invasores obtenham acesso a sistemas de alto valor que contenham informações críticas, como dados financeiros ou de propriedade intelectual. Quando isso é alcançado, eles passam para a etapa de exfiltração de informações.

Na etapa de exfiltração, os atacantes efetivamente roubam os dados valiosos da vítima antes de criptografá-los e exigir o pagamento de um resgate para recuperá-los. A exfiltração de informações é feita como uma medida adicional para pressionar a vítima a pagar o resgate, pois os atacantes ameaçam tornar públicos os dados roubados, algo que relatamos em vários casos em que grupos de ransomware atacaram órgãos governamentais e organizações privadas na América Latina.

Para realizar a etapa de exfiltração, os atacantes procuram dados valiosos, como informações financeiras, dados pessoais ou informações de propriedade intelectual com base em nomes de arquivos ou tipos de arquivos, pastas que os contêm e assim por diante. Algumas das técnicas usadas para exfiltrar dados podem incluir a criação de backdoors, o uso de ferramentas de acesso remoto, a exploração de vulnerabilidades de rede ou o uso de malware do tipo infostealer, que são projetados para roubar informações confidenciais do computador infectado. Em alguns casos, os invasores também usam o phishing como uma técnica para obter as credenciais de login da vítima.

Depois de obter as informações, os atacantes as enviam para um servidor remoto controlado pelos atacantes e podem usá-las como moeda de troca para pressionar a vítima a pagar o resgate: se a vítima se recusar a pagar, os atacantes podem ameaçar tornar os dados públicos, o que pode resultar em perda de reputação ou até mesmo em sanções legais.

Por fim, afastando-se dos momentos silenciosos ou discretos do ataque, os cibercriminosos continuam com a etapa de implementação, também conhecido como deployment. Nesta etapa, os atacantes implementam e executam o ransomware na rede da vítima, criptografando os arquivos. Em particular, o código malicioso executado começa a criptografar os arquivos da vítima alterando a extensão do arquivo, o que impede o acesso aos arquivos, a menos que o resgate seja pago. Os atacantes geralmente deixam uma nota de resgate no sistema comprometido contendo instruções detalhadas sobre como pagar o resgate e recuperar o acesso aos arquivos.

Além da criptografia de arquivos, alguns tipos de ransomware também podem executar outras ações maliciosas, como excluir backups ou registros e espalhar o malware para outros sistemas.

Extorsão: nos dias, semanas ou meses seguintes

Por fim, chegamos às ações que os cibercriminosos realizam para obter um ganho financeiro com o ataque: a etapa de extorsão.

Para fornecer a chave de descriptografia que permite que a vítima recupere os arquivos criptografados, os atacantes exigem o pagamento de um resgate em alguma criptomoeda. Mas essa não é a única medida de pressão, pois eles também costumam usar outras táticas, como ameaçar a vítima com a publicação das informações roubadas em sites usados por grupos de ransomware, onde incluem o nome da vítima e detalhes adicionais das informações. Os dados podem estar disponíveis para download ou compra.

A publicação de arquivos roubados em sites de vazamento é uma tática que começou a ser observada no final de 2019 e foi adotada por outros grupos de ransomware em 2020. O objetivo: pressionar a vítima a pagar o resgate. Os invasores roubam dados confidenciais, como informações financeiras, dados pessoais ou informações de propriedade intelectual, e depois os publicam em sites de vazamento. Isso pode ter um impacto negativo na reputação da vítima ou da organização afetada e pode levar a sanções legais. Os atacantes geralmente ameaçam publicar essas informações se perceberem que a vítima não está disposta a pagar o resgate, o que pode fazer com que ela mude de ideia.

A venda de informações roubadas é outra tática usada pelos invasores para lucrar financeiramente com os ataques. Se a vítima não pagar o resgate, os atacantes podem oferecer as informações roubadas para venda a outros cibercriminosos no mercado clandestino. Essas informações podem ser usadas para realizar outros ataques ou para roubo de identidade. Além disso, as informações podem ser compradas por compradores anônimos, dificultando a identificação dos responsáveis pelos ataques.

Dicas de segurança

Algumas dicas para evitar um ataque de ransomware – ou para impedi-lo caso esteja ocorrendo – incluem:

- Mantenha o software atualizado: é importante que as organizações e os usuários mantenham seus sistemas operacionais e softwares de aplicativos atualizados, pois as atualizações podem incluir patches de segurança que corrigem vulnerabilidades que podem ser exploradas por cibercriminosos.

- Use soluções de segurança confiáveis: é essencial que você tenha um software antivírus, um firewall e outras soluções de segurança confiáveis instaladas para se proteger contra ransomware e outros ataques de malware.

- Faça backup regularmente: tanto os usuários domésticos quanto as organizações devem fazer backup regularmente de todos os seus dados e sistemas essenciais. É importante armazenar os backups em um local seguro e longe do computador em que o backup foi feito, mantendo-os, assim, fora do alcance dos cibercriminosos.

- Capacite as pessoas: no caso das organizações, as pessoas precisam estar cientes dos riscos de serem afetadas por ransomware ou outras ameaças cibernéticas. As organizações devem oferecer treinamento e educação aos que trabalham internamente sobre como reconhecer e-mails de phishing e outras técnicas usadas pelos cibercriminosos para distribuir ransomware.

- Implemente políticas de segurança fortes: as organizações devem implementar políticas de segurança fortes, incluindo o uso de senhas fortes e a limitação do acesso a dados e sistemas críticos.

- Estabeleça um plano de resposta a incidentes: as organizações devem ter um plano de resposta a incidentes para estarem preparadas no caso de um ataque de ransomware. O plano deve incluir etapas para minimizar os danos e recuperar os dados de forma segura e rápida.

- Verifique a procedência de anexos e links: tanto os funcionários das organizações quanto os usuários devem verificar a procedência de anexos e links antes de abri-los ou clicar neles, pois eles podem ser usados por cibercriminosos para distribuir ransomware.

Fonte: Welive Security

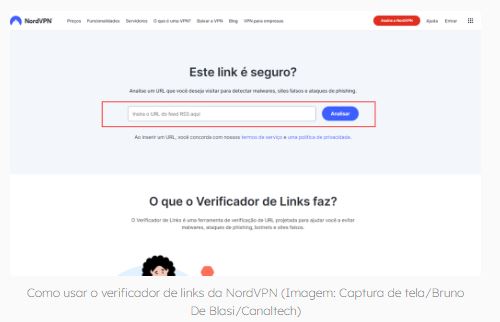

A NordVPN anunciou, nesta quinta-feira (15), um verificador de links para você confirmar se o endereço do site é seguro e está correto. Gratuita, a ferramenta ajuda a evitar acessos a páginas falsas para golpes com phishing e outras ameaças.

O verificador de links é mais uma solução da companhia, conhecida por ter um dos serviços de VPN mais populares do mercado, para garantir uma navegação segura.

Mais proteção na web

Com o verificador de links, qualquer pessoa consegue analisar um endereço para saber se é seguro ou não. Para fazer a confirmação, basta inserir a URL na ferramenta e aguardar a análise.

Se for seguro, a plataforma vai informar que o site “não mostra sinais de atividade mal-intencionada”. Mesmo assim, a NordVPN orienta o usuário a se manter “vigilante enquanto navega” porque todo cuidado é pouco.

Caso contrário, o verificador emitirá a notificação com a recomendação para evitar o site em questão para fugir de riscos, como um ataque “download drive-by”, que baixa arquivos maliciosos nos bastidores para infectar o dispositivo com malwares.

“Sites maliciosos estão se tornando mais difíceis de detectar a olho nu”, explicou o chefe de estratégia de produto da NordVPN, Vykintas Maknickas. “Truques de tipografia conhecidos, como substituir Amazon por Arnason em uma URL, que funcionaram para domínios conhecidos, agora foram atualizados para elementos suspeitos escondidos sob um encurtador de URL, muitas vezes fazendo com que sites de phishing pareçam legítimos.”

Como usar o verificador de links da NordVPN

O verificador de links é gratuito e não precisa de assinatura ou cadastro. Veja como usá-lo:

- Acesse o site da NordVPN (nordvpn.com/pt-br/link-checker);

- Insira o endereço;

- Clique em “Analisar”.

Na sequência, a ferramenta vai informar se o link é seguro ou não.

Fonte: Canaltech

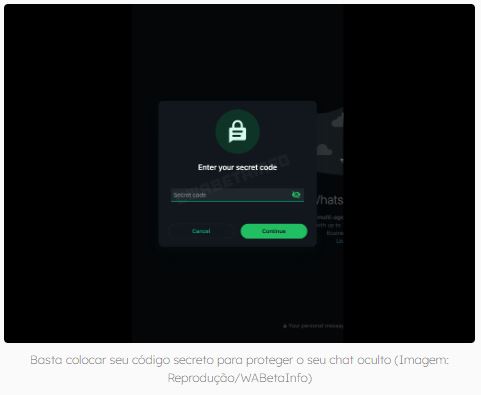

O WhatsApp vai permitir usar senha para proteger chats secretos na versão web do aplicativo a fim de adicionar um nível extra de segurança para as pessoas. Dessa forma, será possível bater papo sem a preocupação de terceiros acessarem o conteúdo. As informações são do site WABetaInfo.

Vale lembrar que o código secreto chegou à versão móvel do WhatsApp em novembro de 2023 para trazer uma maneira diferente de proteger as conversas. Previamente, a pessoa precisava usar a senha do celular para acessar o bate-papo, mas, com a nova função, é possível criar uma combinação exclusiva para proteger alguns chats. O mesmo vai acontecer com a versão web do aplicativo.

Ainda não há data de lançamento para a função e vale lembrar que ela está em desenvolvimento, ou seja, não está disponível sequer para quem usa a versão Beta do mensageiro da Meta na web. Ainda não há qualquer previsão de lançamento desta opção para o público.

WhatsApp Web fica cada vez mais encorpado

Esta é mais uma etapa na série de novidades aplicadas pela Meta em seu mensageiro nos últimos meses. No fim do ano passado, foi descoberto que o WhatsApp Web vai trazer a funcionalidade de buscas por nome de usuário, o que promete facilitar a vida de quem precisa encontrar pessoas no Zap sem depender exclusivamente do número do telefone.

Já nos dois primeiros meses de 2024, o bloqueio de conversas por senha também chegou à versão de navegadores do aplicativo. Com um simples clique no ícone de cadeado, o conteúdo escolhido passa a ficar trancado e só pode ser conferido através de senha ou biometria.

Além disso, a Big Tech prepara uma nova aba no WhatsApp Web que permitirá que você salve suas conversas favoritas para conferir quando quiser. Esse espaço ficará armazenado nos “Favoritos” do usuário no topo da tela. A cada novidade, o Zap dos computadores fica mais parecido com seu irmão dos celulares.

Fonte: WABetaInfo | Canaltech

A computação em nuvem é um componente essencial do cenário digital atual. Hoje, é mais provável que a infraestrutura, as plataformas e o software digitais sejam oferecidos como serviço (daí os acrônimos IaaS, PaaS e SaaS, respectivamente) do que em uma configuração tradicional no local.

Isso atrai mais as pequenas e médias empresas (PMEs) do que a maioria, pois permite que elas concorram em igualdade de condições com concorrentes maiores, com mais agilidade nos negócios e rápida escalabilidade, sem precisar gastar muito. Talvez seja por isso que 53% das PMEs questionadas em um relatório publicado recentemente afirmam que gastam mais de US$ 1,2 milhão por ano na nuvem, em comparação com 38% no ano passado.

No entanto, a transformação digital também traz riscos. A segurança (72%) e a conformidade (71%) são o segundo e o terceiro desafios mais citados pelas PMEs que participaram do relatório. O primeiro passo para enfrentar esses desafios é entender os principais erros que as pequenas empresas cometem com suas implementações da nuvem.

Os sete principais erros de segurança na nuvem que as PMEs cometem

Vamos deixar claro que os erros a seguir não são apenas falhas que as PMEs cometem na nuvem; empresas maiores e com mais recursos às vezes são culpadas de esquecer o básico. Ao eliminar esses erros, sua organização pode dar grandes passos para otimizar o uso da nuvem, sem se expor a riscos financeiros ou de reputação potencialmente graves.

1. Ausência de autenticação multifator (MFA)

As senhas estáticas são inerentemente inseguras e nem todas as empresas seguem uma política robusta de criação de senhas. As senhas podem ser roubadas de várias maneiras, por exemplo, por phishing, métodos de força bruta ou simplesmente adivinhadas. Por isso, é necessário acrescentar uma camada adicional de autenticação. A MFA dificultará muito mais o acesso dos invasores aos aplicativos de conta SaaS, IaaS ou PaaS dos seus usuários, reduzindo assim o risco de ransomware, roubo de dados e outros possíveis resultados. Outra opção é mudar, sempre que possível, para métodos de autenticação alternativos, como a autenticação sem senha.

2. Confiar demais no provedor da nuvem

Muitos gerentes de TI acreditam que investir na nuvem significa efetivamente terceirizar tudo para um terceiro confiável. Isso é apenas parcialmente verdadeiro: há um modelo de responsabilidade compartilhada entre o provedor e o cliente para proteger a nuvem. O que precisa ser levado em conta dependerá do tipo de serviço – SaaS, IaaS ou PaaS – e do provedor. Embora a maior parte da responsabilidade seja do provedor, vale a pena investir em controles adicionais de terceiros.

3. Não fazer backup

Nunca presuma que o seu provedor de serviços em nuvem (por exemplo, para serviços de armazenamento/compartilhamento de arquivos) está protegendo você. Você precisa pensar no pior cenário possível: uma falha no sistema ou um ataque cibernético ao seu provedor. Não é apenas a perda de dados que afetará sua organização, mas também o tempo de inatividade e o impacto na produtividade que podem ocorrer após um incidente.

4. Não aplicar patches regularmente

Se não aplicar patches, você expõe seus sistemas da nuvem à exploração de vulnerabilidades. Isso, por sua vez, pode levar a infecções por malware, vazamentos de dados e muito mais. O gerenciamento de patches é uma prática recomendada de segurança que é tão importante na nuvem quanto em outros sistemas.

5. Configuração incorreta da nuvem

Os provedores de serviços da nuvem são um grupo inovador, mas o grande volume de novos recursos e capacidades que eles lançam em resposta ao feedback dos clientes pode acabar criando um ambiente de nuvem incrivelmente complexo para muitas PMEs. Isso torna muito mais difícil saber qual configuração é a mais segura. Os erros mais comuns são configurar o armazenamento em nuvem de modo que qualquer terceiro possa acessá-lo e não bloquear portas abertas.

6. Não monitorar o tráfego da nuvem

A detecção e a resposta rápidas são essenciais se você quiser detectar sinais antecipadamente, para conter um ataque antes que ele tenha a chance de afetar a sua organização. Isso torna o monitoramento contínuo uma necessidade. Vale a pena pensar que não se trata de uma questão de “se” o ambiente de nuvem será atacado, mas de “quando”.

7. Não criptografar as joias da coroa da empresa

Nenhum ambiente é 100% à prova de ataques. Então, o que acontece se uma pessoa mal-intencionada obtiver acesso aos seus dados internos confidenciais ou a informações pessoais de funcionários/clientes altamente regulamentadas? Criptografando-as em repouso e em trânsito, você garante que elas não poderão ser usadas, mesmo que sejam obtidas.

Como garantir a segurança na nuvem

A primeira etapa para lidar com esses riscos de segurança na nuvem é entender quais são as suas responsabilidades e por quais áreas o provedor será responsável. É uma questão de decidir se você depende de controles de segurança nativos da nuvem ou se prefere aprimorá-los com produtos adicionais de terceiros.

Considere o seguinte:

- Invista em soluções de segurança de terceiros para aprimorar a segurança e a proteção da nuvem para aplicativos de e-mail, armazenamento e colaboração, além dos recursos de segurança incorporados aos serviços em nuvem oferecidos pelos principais provedores de serviços em nuvem do mundo;

- Adicione ferramentas de detecção e resposta estendidas ou gerenciadas (XDR/MDR) para impulsionar a resposta rápida a incidentes e a contenção/remediação de ataques;

- Desenvolva e implemente um programa contínuo de aplicação de patches com base em riscos e no gerenciamento robusto de ativos (ou seja, saiba quais ativos de nuvem você tem e garanta que eles estejam sempre atualizados);c

- Criptografe os dados em repouso (no nível do banco de dados) e em trânsito para garantir sua proteção. Isso também exigirá a descoberta e a classificação eficazes e contínuas dos dados;

- Defina uma política clara de controle de acesso; exija senhas fortes, MFA, princípios de privilégio mínimo e restrições baseadas em IP/listas de acesso permitidas para IPs específicos;

- Considere adotar uma abordagem de zero trust, que incorporará muitos dos elementos acima (MFA, XDR, criptografia) juntamente com a segmentação da rede e outros controles.

Muitas das medidas acima são as mesmas práticas recomendadas que você esperaria implantar também em sistemas locais, com alguns detalhes que serão diferentes. O mais importante a ser lembrado é que a segurança na nuvem não é responsabilidade apenas do provedor e que você deve assumir o controle para evitar riscos cibernéticos.

Fonte: Welieve Security

Embora seja comum encontrar a palavra hacker associada (erroneamente) ao cibercrime, os hackers são pessoas com grandes habilidades na utilização de sistemas de computador, com grandes conhecimentos de informática e programação, e que se dedicam a encontrar falhas. Muitos hackers usam suas habilidades de forma legal e são frequentemente contratados para avaliar e testar a segurança de sistemas digitais.

No meio dessas duas espécies, há aqueles que se movem em uma zona mista, e suas atividades estão em algum lugar entre a legalidade e a ilegalidade. Agora, tendo tudo isso em conta, explicaremos a classificação do universo hacker de acordo com suas motivações e níveis de experiência, para que você possa entender esse panorama em constante evolução.

Tipos de hackers

Hackers White Hat / Hackers éticos

Os hackers White hat são profissionais de cibersegurança altamente especializados, cuja missão é proteger empresas e organizações contra ameaças digitais. Eles estão autorizados a testar sistemas e desempenham um papel fundamental na identificação de vulnerabilidades e no fortalecimento da segurança das informações, geralmente contratados por governos ou empresas.

Esses hackers éticos seguem rigorosamente as regras e os regulamentos e trabalham para manter os ativos digitais seguros. Sua motivação e objetivo são claros: ajudar as empresas a criar defesas fortes, detectar falhas na segurança da rede e corrigi-las antes que os cibercriminosos tenham a chance de explorá-las e, assim, contribuir para um ambiente digital mais seguro e confiável.

Hackers Black Hat / Hackers criminosos

Os hackers Black hat também são especialistas em computador, mas operam com intenção criminosa. Esses indivíduos habilidosos invadem sistemas para obter acesso não autorizado, com a intenção de roubar dados valiosos ou comprometer a integridade dos sistemas. Sua motivação e seus objetivos são claros: invadir as redes das organizações em busca de dados financeiros ou informações confidenciais, usar os recursos roubados para seu próprio lucro, vendê-los na deep web ou causar danos significativos à empresa-alvo.

Hackers Gray Hat

Os hackers Gray Hat ocupam uma posição intermediária entre os hackers White Hat e Black Hat. Eles trabalham sem autorização oficial e suas motivações e a ética de suas ações variam muito.

A motivação e os objetivos dos Gray Hats não são claramente definidos e podem abranger uma variedade de interesses. Eles geralmente exploram sistemas em busca de vulnerabilidades, mas sem a intenção explícita de prejudicar terceiros, o que torna esse grupo diversificado e ambíguo em suas ações e intenções.

Hackers Script Kiddies

Os Script Kiddies são hackers amadores que não têm conhecimento aprofundado no campo da cibersergurança. Eles tentam invadir sistemas, redes ou sites usando scripts e ferramentas desenvolvidos por hackers mais experientes. Seu principal objetivo é chamar a atenção, muitas vezes recorrendo a ataques de negação de serviço (DoS) para interromper serviços on-line e criar interrupções.

Hackers Green Hat

Os Green Hats são hackers iniciantes que atuam como aprendizes na busca de aprimorar suas habilidades de hacking. Ao contrário dos hackers mais experientes, eles se concentram no aprendizado e na aquisição de conhecimento na área. Os Green Hats geralmente têm um grande interesse em colaborar com hackers mais experientes, com o objetivo de absorver conhecimentos e técnicas avançadas. Embora não sejam mal-intencionados por natureza, sua inexperiência e curiosidade podem, às vezes, levá-los a explorar sistemas e redes sem autorização.

Hackers Red Hat

Também conhecidos como “Eagle Eye Hackers”, sua principal intenção é combater os hackers Black Hat, que operam com intenções criminosas no âmbito digital. Embora compartilhem algumas semelhanças com os hackers White Hat, pois operam na área de cibersegurança, eles tendem a adotar táticas mais agressivas de substituição de sistemas comprometidos e ação direta para combater ameaças digitais.

Hackers patrocinados pelo Estado/Nação

São indivíduos ou grupos geralmente contratados ou nomeados por governos para realizar operações cibernéticas em benefício do Estado. Seu principal objetivo é obter informações confidenciais de outros países para fortalecer a segurança e se preparar para possíveis ameaças, sejam elas de natureza militar, política ou econômica. Eles operam em sigilo e geralmente têm recursos substanciais à sua disposição, o que lhes permite realizar campanhas cibernéticas avançadas.

Hacktivistas

Hacktivistas são indivíduos ou grupos que usam suas habilidades de hacking para promover causas políticas ou sociais. Seu principal objetivo é expor informações, geralmente relacionadas a governos ou entidades poderosas, a fim de chamar a atenção para questões que consideram importantes. Suas ações geralmente têm motivações políticas ou sociais e podem incluir a divulgação de documentos confidenciais, a invasão de sites ou redes sociais e até mesmo a interrupção de serviços on-line na tentativa de promover mudanças ou conscientizar o público sobre determinadas questões. Os hacktivistas podem operar de forma anônima e geralmente usam pseudônimos para se protegerem de retaliações.

Pessoas mal-intencionadas ou delatores

Os insiders mal-intencionados são indivíduos que trabalham em organizações e divulgam deliberadamente informações confidenciais ou tomam medidas prejudiciais contra a própria organização. Suas motivações podem variar, e suas ações geralmente são motivadas por razões pessoais, como brigas, ressentimentos ou insatisfação com a organização para a qual trabalham. Além disso, eles podem agir com o objetivo de expor atividades ilegais ou antiéticas que estejam ocorrendo na organização. Essas ações podem incluir o vazamento de informações confidenciais, a sabotagem de sistemas ou, em casos extremos, a colaboração com autoridades externas para investigar atividades suspeitas.

Conclusão

A era digital trouxe consigo uma ampla disponibilidade de informações na Internet, tornando o conhecimento sobre cibersegurança e hacking acessível a um número cada vez maior de pessoas. O que realmente distingue os hackers é a motivação por trás de suas ações; enquanto alguns buscam causar danos ou ganhos pessoais, outros direcionam suas habilidades para proteger organizações, redes e dados confidenciais.

A variedade de tipos e abordagens de hackers reflete a complexidade do cenário cibernético atual, em que a luta entre o bem e o mal digital está em constante evolução. Portanto, a cibersegurança tornou-se uma prioridade; as ações dos hackers podem afetar a segurança nacional, a privacidade dos indivíduos e a integridade das organizações.

O conhecimento e a conscientização são fundamentais para a proteção contra ameaças cibernéticas, independentemente da motivação por trás delas.

Fonte: Welive Security

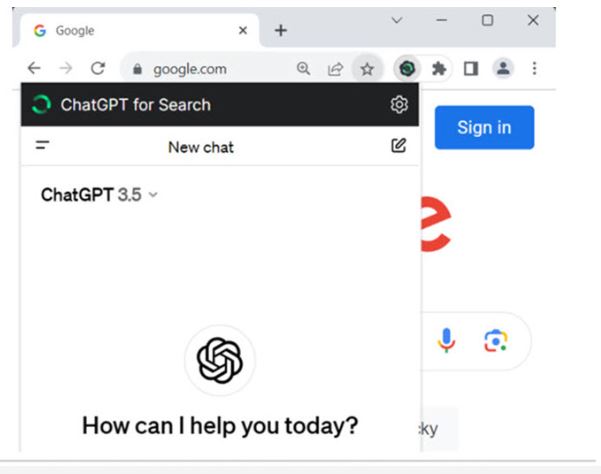

No último relatório de ameaças da ESET, a equipe de pesquisa detectou domínios maliciosos que fazem referência ao ChatGPT e roubam chaves de API legítimas da OpenAI.

Desde que entrou em cena, em novembro de 2022, o Chat GPT é uma ferramenta cada vez mais utilizada, com funcionalidades que são exploradas para muitas finalidades, desde a criação de um e-mail de trabalho até a escrita de linhas de código, ou simplesmente fazendo com que ele atue como um interlocutor para uma conversa quase humana.

Por meio de APIs (Interfaces de Programação de Aplicativos), essa tecnologia está disponível para desenvolvedores que podem usar a funcionalidade de inteligência artificial da OpenIA em seus projetos, solicitando uma chave de API que dá acesso aos modelos de inteligência artificial disponibilizados pela empresa (ChatGPT, DALL-E e Whisper).

No último relatório de ameaças da ESET, a equipe de pesquisa detectou que, na segunda metade de 2023, o nome “chatGPT” foi usado em domínios maliciosos – ou pelo menos inseguros – para roubar chaves de API legítimas da OpenAI.

A telemetria da ESET registrou mais de 650 mil tentativas de acessar domínios maliciosos que faziam referência ao chatGPT com o objetivo claro de se passar pelo site real open.ia.com e aproveitar a onda de pesquisas na web por essa tecnologia.

Não é a primeira vez que a popularidade desse chatbot é explorada por cibercriminosos para atrair usuários da OpenAI: sites falsos do ChatGPT, extensões maliciosas de navegadores, aplicativos que distribuem trojans para roubar informações bancárias.

Nesse caso, as ameaças encontradas incluem:

- Aplicativos da Web que manipulam de forma insegura as chaves de API da OpenAI;

- Extensões maliciosas do navegador Google Chrome para o ChatGPT.

Por que a chave de API é importante?

Ela é um identificador exclusivo que autentica e autoriza o usuário, o desenvolvedor ou o programa que faz a chamada e controla o acesso, limita a quantidade de dados que podem ser recuperados ou restringe o uso de uma API a um conjunto específico de usuários ou aplicativos.

Por exemplo, um aplicativo meteorológico pode usar uma chave de API de um serviço meteorológico para obter dados meteorológicos atualizados, ou aplicativos de pagamento incorporados em um site de compras on-line usam uma chave de API da plataforma de pagamento.

Alguns desses serviços de API são pagos ou gratuitos e, no caso da OpenAI, cada usuário final gerará um token, que é cobrado do projeto em que essa API está incorporada.

O usuário final não precisa conhecer esse token de API, que o desenvolvedor conhece – e deve tratar com muito cuidado – (/web service) para integrar serviços de terceiros.

Aplicativos da Web inseguros

Embora não seja uma atividade criminosa em si, é importante prestar atenção aos desenvolvedores de aplicativos que incorporam um modo “traga sua própria chave” e solicitam a chave de API da OpenAI, supostamente para se comunicar com api.openai.com em seu nome. Não há garantia de que a chave não será vazada ou usada indevidamente.

Como exemplo, o site ChatGPT em chat.apple000[.]top solicita aos usuários suas chaves de API do OpenAI e as envia para seu próprio servidor.

Esse aplicativo da Web está vinculado ao código-fonte aberto no GitHub a partir do qual foi criado e, ao consultar o Censys, procurando por páginas da Web em HTML usando o título “ChatGPT Next Web”, mais de 7 mil servidores hospedam uma cópia desse aplicativo da Web.

No entanto, não é possível determinar se eles foram criados como parte de campanhas de phishing para chaves de API da OpenAI ou se foram expostos na Internet por outro motivo. É claro que você não deve inserir sua chave OpenAI em aplicativos que enviam as informações para um servidor duvidoso.

Extensões maliciosas

Além desses aplicativos da Web, quase todas as falhas de nomes de domínio maliciosos inspirados no ChatGPT relatadas na telemetria da ESET no segundo semestre de 2023 estavam relacionadas às extensões do Chrome detectadas como JS/Chromex.Agent.BZ.

Um deles é o gptforchrome[.]com, que leva à extensão maliciosa ChatGPT for Search – Support GPT-4 na Chrome Web Store (relatada ao Google por especialistas da ESET Research).

Dicas de segurança

- Evite compartilhar a chave da API;

- Use um gerenciador de senhas para armazená-la com segurança;

- Crie uma senha forte com criptografia forte;

- Altere a chave de API se você achar que ela foi comprometida;

- Certifique-se de remover extensões de navegador mal-intencionadas em todos os seus dispositivos, especialmente se você tiver ativado a sincronização;

- Preste muita atenção às extensões de navegador antes de instalá-las;

- Use uma solução de segurança confiável e com várias camadas que possa detectar sites falsos e extensões potencialmente mal-intencionadas.

Fonte: Welive Security

O Google aceitou pagar uma multa por monitorar as atividades dos usuários na janela anônima (chamada popularmente de aba anônima). O processo foi aberto em 2020 e revelou que, mesmo no modo de navegação privada, o Google ainda registrava algumas atividades dos usuários. A ação judicial pedia uma indenização de US$ 5 bilhões, mas a big tech pode ter feito um acordo por um valor inferior — mas ainda bilionário.

Para quem desconhece a janela/aba anônima ou não foi adolescente depois dos anos 2000, esse modo de navegação privada foi desenvolvido para não salvar os dados do usuário no navegador. Assim, quem quer abrir alguma rede social em PC compartilhado ou acessar aquele outro site com “X” no nome, pode usar o modo anônimo para não salvar o histórico, cookies ou não deixar uma conta logada.

O Google Chrome faz isso normalmente, porém, a sua criadora ainda rastreava e registrava algumas atividades para gerar dados para o Google Ads e monitorar o tráfego nas páginas. Depois, essas informações eram ligadas ao perfil do usuário no Chrome. Traduzindo, o Google seguia usando as páginas anônimas lucrar com anúncios. Isso era feito, pelo menos, desde junho de 2016.

Valor de acordo será revelado em fevereiro

O valor final da multa da qual o Google terá que pagar aos autores do processo será revelado em 24 de fevereiro, quando o tribunal responsável pelo caso irá aprovar o acordo entre as partes, colocando o fim em uma novela que começou em 2020 — e que teve um spin-off em 2022.

O Google ainda não se pronunciou oficialmente sobre o caso e não é de interesse de nenhuma empresa divulgar esses valores por conta própria. Parafraseando um grande humorista, “aguarde o fim do processo” para saber quanto o Google terá que pagar para os usuários afetados.

No processo, os autores acusaram o Google de violar a lei federal sobre grampos telefônicos (que inclui o rastreio em outros dispositivos) e a legislação do estado da Califórnia sobre privacidade. Na audiência de aprovação do acordo, mais detalhes sobre os usuários aptos a receber também serão disponibilizados.

Fonte: Tecnoblog