É com grande satisfação que comunicamos à vocês, colaboradores (atuais e passados), clientes e parceiros, que hoje a CITIS está comemorando 10 Anos de mercado. Vários pontos foram determinantes para que chegássemos até aqui: Compromisso, honestidade, transparência, qualificação e acima de tudo, bom relacionamento do nosso time com nossos clientes:

- São mais de 170 empresas atendidas de diferente porte e setores

- Mais de 10 mil chamados solucionados

- 150 servidores ativos, gerenciados pela CITIS

- Parceiros Estratégicos

- Profissionais certificados

- Compromisso, transparência, disponibilidade e honestidade são nossos pilares

Hoje não estamos comemorando apenas 10 anos de história da CITIS, mas uma década de serviços prestados mantendo sempre o compromisso e disponibilidade para com os nossos clientes.

Nós da CITIS, agradecemos à todos vocês por depositarem a sua confiança nesses 10 anos em nossos trabalhos.

Você faz parte dessa história!

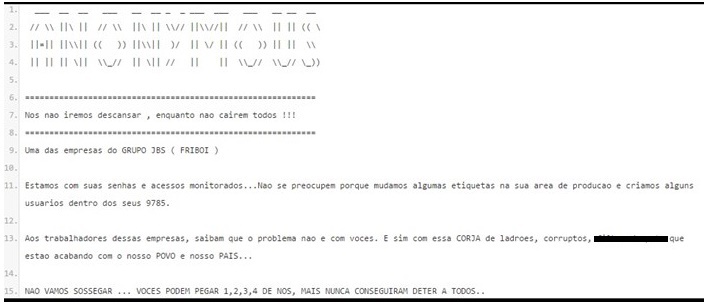

A Anonymous invadiu o banco de dados da Friboi na manhã deste sábado (20). De acordo com um manifesto enviado ao TecMundo, o grupo hacker está com diversas senhas de acesso, além de ter implantado usuários no banco de dados e estar monitorando a navegação local.

“Estamos com suas senhas e acessos monitorados… Não se preocupem porque mudamos algumas etiquetas na sua área de produção e criamos alguns usuários dentro dos seus 9785”, escreveu a Anonymous. Na íntegra: “Aos trabalhadores dessas empresas, saibam que o problema não é com vocês, e sim com essa corja de ladrões, corruptos e filhos da p*** que estão acabando com o nosso povo e nosso país”.

A Friboi é uma empresa da JBS S.A., uma companhia brasileira que se firmou desde 1953 como uma das maiores na indústria de alimentos do mundo, operando no processamento de carnes bovina, suína, ovina e de frango. Recentemente, tanto Friboi quanto JBS viram seus nomes envolvidos em delações e esquemas de propina do governo.

Além de um suposto envolvimento do presidente Michel Temer com empresários da JBS, Gilberto Kassab (PSD), ministro da Ciência, Tecnologia, Inovações e Comunicações (MCTI), recebeu R$ 5,5 milhões da JBS por meio de notas frias, de acordo com depoimento de Ricardo Saud, diretor da JSB, feito em (19) em delação premiada. O ministro negou o recebimento em nota.

A invasão da Anonymous

A prova do ataque ao banco de dados foi postado em um Pastebin online, com diversas amostras do que foi obtido. Ano passado, a Anoynmous também teve sucesso ao sequestrar máquinas da Anatel via ransomware — similar ao caso WannaCry — em protesto ao corte da internet após fim da franquia. Para mais informações, clique aqui.

No documento postado online, que você pode acessar aqui, a Anonymous ainda escreveu: “Não vamos sossegar. Vocês podem pegar 1, 2, 3, 4 de nós, mas nunca conseguirão deter todos nós”. O TecMundo recebeu a denúncia de forma anônima (denuncia@tecmundo.com.br); não há qualquer reinvindicação de célula hacker, a não ser a assinatura da própria Anonymous.

Screenshot do manifesto postado online

Aproveitem a promoção da Microsoft para obter a tecnologia certa para a sua empresa, e com o melhor preço do ano. Neste mês de Maio, qualquer solução da Microsoft com 10% de desconto* e você ainda poderá parcelar em até 12x **.

Corra, a promoção é válida para compras até 31 de Maio!!!

*No modelo de licenciamento open e open value

**Consultar condições junto ao comercial.

E-mail: comercial@citis.com.br

Telefone: (31)3011-2500

Os aplicativos instantâneos agora são oficiais. Após um período em testes, o Google anunciou, durante seu evento anual para desenvolvedores, que as ferramentas estão disponíveis para todos. Com isso, praticamente qualquer aplicativo pode funcionar no formato.

Caso você não tenha acompanhado a trajetória do recurso, uma breve explicação. Apresentada em 2016, a ferramenta permite que você utilize um aplicativo sem precisar baixá-lo. Ao acessar algum link na web compatível com os apps instantâneos, você abre um pequeno pedaço do aplicativo necessário para realizar uma tarefa, proporcionando ganho de desempenho e todas as outras vantagens de um app sem a necessidade de instalação prévia. Se o usuário quiser, será possível baixar a versão completa.

A proposta do Instant Apps é simplificar ao máximo o processo de aquisição de novos usuários a aplicativos, o que beneficia demais desenvolvedores e o próprio Google. O benefício vem na forma de não ser direcionado ao Google Play ao tocar em uma URL para baixar um arquivo grande e ficar esperando pela sua instalação. O recurso ainda por cima economiza espaço no armazenamento do celular, já que permite que apenas elementos específicos sejam baixados, e não o app completo.

Em janeiro deste ano, o Google anunciou os primeiros aplicativos compatíveis com o recurso, mas eles ainda eram poucos e estavam em fase de testes. Com a abertura da ferramenta, qualquer aplicativo pode funcionar dessa forma.

No entanto, é importante observar que o Google voltou atrás em algumas das decisões inicialmente anunciadas. A ideia era de que os apps instantâneos estivessem disponíveis em todas as versões do Android a partir da 4.3, mas por enquanto elas só funcionam na versão 6.0 ou superior. A empresa também diz que o suporte à versão 5.0 está a caminho.

O ataque cibernético que chocou o mundo na semana passada poderia não ter sido tão violento se a Microsoft fosse menos gananciosa. Pelo menos é o que sugere uma reportagem do Financial Times.

O jornal afirma que a companhia possuía uma atualização capaz de prevenir máquinas rodando versões antigas do Windows de caírem em esquemas como o WannaCry, que infectou um número superior a 200 mil computadores em mais de 150 países.

A salvação só não teria sido liberada porque a Microsoft vinha exigindo pagamentos que chegavam a US$ 1.000 (R$ 3.370) anuais por suporte personalizado, o que incluiria a ajuda contra esses golpes. A tal ferramenta eventualmente acabou liberada gratuitamente, mas milhares de pessoas já haviam sido afetadas.

Questionada pela CNET, a empresa não negou a situação, dizendo que “oferece suporte personalizado como uma medida tapa buraco”. “Para deixar claro, a Microsoft preferiria que as companhias atualizassem e percebessem todos os benefícios da versão mais nova [do Windows] em vez de escolherem o suporte personalizado”, completou.

O que Bill Gates, cofundador da Microsoft e a pessoa mais rica do mundo, faria se estivesse se formando na faculdade exatamente em 2017? Em um post em seu site, o bilionário respondeu a essa pergunta e deu uma série de conselhos a quem começa a carreira na tecnologia agora. “Encorajo vocês a se cercarem de pessoas que os desafiam, ensinam e incentivam a se tornarem pessoas melhores”, aconselha.

Carreira

“Se eu estivesse começando hoje e buscasse uma oportunidade de causar um grande impacto no mundo, consideraria três setores: um deles é a inteligência artificial. Nós só exploramos um pedaço de todas as maneiras que tornarão as vidas das pessoas mais produtivas e criativas. A segunda é a energia, porque torná-la limpa, acessível e confiável será essencial para combater a pobreza e as mudanças climáticas. A terceira é a área de biociência, que está amadurecendo e desenvolvendo oportunidades para ajudar as pessoas a viverem mais tempo e terem vidas saudáveis”, explica Gates.

O cofundador da Microsoft também ressalta que é preciso reconhecer o potencial de cada pessoa. “Algumas coisas na vida são verdadeiras, não importa a carreira que você escolha. Gostaria de ter entendido melhor essas coisas quando saí da escola. Por um lado, a inteligência não é tão importante quanto eu pensava que fosse, e ela tem muitas formas diferentes. Nos primeiros dias da Microsoft, eu acreditava que, se você pudesse escrever um ótimo código, também seria capaz de gerenciar bem as pessoas, comandar uma equipe de marketing ou assumir qualquer outra tarefa. Eu estava errado nisso. Tive que aprender a reconhecer e apreciar os diferentes talentos das pessoas. Quanto mais cedo você conseguir fazer isso, mais ‘rica’ sua vida será.”

Livro mais inspirador

Gates aproveitou a ocasião para indicar um livro aos graduandos. “Se eu pudesse dar a cada um de vocês um presente de formatura, seria uma cópia de “The Better Angels of Our Nature”, de Steven Pinker. Depois de vários anos de estudo, acho que vocês não estão ansiosos para ler um livro de 700 páginas. Mas, por favor, coloquem esse na sua lista de leitura. É o livro mais inspirador que já li”, conta.

O bilionário conta que o autor do livro argumenta que estamos vivendo o momento mais pacífico da história humana. “Quando você diz às pessoas que o mundo está melhorando, muitas vezes elas olham para você como se você fosse ingênuo ou louco. Mas é verdade. […] Isso não significa que você ignore os sérios problemas que enfrentamos. Significa apenas que você acredita que eles podem ser resolvidos.”

Para ler o texto completo, clique aqui.

País foi o quinto país mais afetado e também o quinto colocado na lista de dispositivos vulneráveis, de acordo com estudo da Avast. Rússia lidera nos dois quesitos.

Após o megaciberataque do ransomware WannaCry na última sexta-feira, 12, que tirou do ar os sistemas de diversas empresas e serviços públicos em todo o mundo, muitos computadores equipados com as versões do Windows alvos do ataque foram atualizados, mas o risco continua grande, segundo as últimas estatísticas obtidas pela Avast.

A empresa de segurança cibernética criou uma lista de países com a porcentagem de computadores que ainda não atualizaram com o MS17-010 da Microsoft. Sem isso em sem uma solução de segurança com antivírus, os usuários continuarão vulneráveis aos ataques. Em termos globais, 15% dos usuários da Avast ainda não aplicaram a atualização. Os dados foram obtidos nesta segunda-feira, 15.

O ransomware atacou uma brecha no Windows, que ficou conhecida após o vazamento de ferramentas sigilosas usadas pela Agência de Segurança Nacional dos EUA (NSA).

Nesta segunda-feira, 15, a Microsoft liberou um patch de correção para o Windows XP, Windows Server 2003 e Windows 8 — sistemas para os quais a empresa não fornece mais suporte principal.

De acordo com a Avast, a Rússia foi o país mais afetado pelos ciberataques. O Brasil foi o quinto país mais afetado e também o quinto colocado na lista de dispositivos vulneráveis.

Veja os dez países mais afetados pelo WannaCry em número de detecções:

- Rússia = 113.692

- Ucrânia = 26.658

- Taiwan = 22.736

- Índia = 4.108

- Brasil = 2.114

- Argentina = 742

- Estados Unidos = 716

- Japão = 648

- República Checa = 560

- Grã Bretanha = 440

Veja também os dez países com o maior número de dispositivos vulneráveis:

- Rússia = 20,84%

- Indonésia = 20,49%

- Índia = 18,53%

- Argentina = 18,42%

- Brasil = 17,56%

- México = 14,71%

- Eslováquia = 12,97%

- Polônia = 12,77%

- Espanha = 12,60%

- República Tcheca = 9,81%

Pesquisadores acreditam que outros ataques de ransomware começarão a explorar a mesma vulnerabilidade do Windows.

Milhares de organizações em todo o mundo foram pegas desprevenidas pelo ataque do ransomware WannaCry, ocorrido na sexta-feira, 12. Como o vírus se espalhou rapidamente, mais cibercriminosos agora estarão propensos a tentar lucrar com isso e vulnerabilidades similares.

Como um programa de ransomware, o WannaCry em si não é tão especial ou mais sofisticado que os demais. Na verdade, uma versão anterior do programa foi distribuída entre março e abril e, a julgar pela sua disseminação, seus criadores não são muito hábeis.

A diferença entre os ataques anteriores do WannaCry e o mais recente é a existência de um componente do tipo worm que infecta outros computadores explorando uma vulnerabilidade de execução crítica de código remoto na implementação do protocolo Server Message Block 1.0 (SMBv1) do Windows.

A Microsoft lançou um patch para essa vulnerabilidade em março e, na esteira do ataque de sexta-feira, chegou até a liberar correções para versões mais antigas do Windows que não são mais atualizadas, tais como Windows 8, Windows XP e Windows Server 2013.

Os hackers do WannaCry não tiveram muito trabalho também para construir o componente baseado no SMBv1, já que simplesmente adaptaram um kit de ataque existente vazado em abril por um grupo de cibercriminosos autodenominado Shadow Brokers. O kit, de codinome EternalBlue, fez parte do arsenal do Equation, grupo de cibercriminosos que, acredita-se, tem ligações com membros da equipe da Agência de Segurança Nacional dos EUA (NSA).

A versão do WannaCry que se propagou através do EternalBlue na sexta-feira tinha uma peculiaridade: tentou entrar em contato com um domínio não registrado e interrompido a ação quando conseguiu acessá-lo, impedindo a infecção. Um pesquisador que usa o apelido MalwareTech rapidamente percebeu que isso poderia ser usado como um “interruptor” do ataque e registrou o domínio para retardar a propagação do ransomware.

Desde então, pesquisadores descobriram mais duas versões: uma que tenta entrar em contato com um nome de domínio diferente — que os pesquisadores conseguiram também registrar e não tem nenhum recurso de interrupção de ataque aparente. No entanto, a última versão não está funcionando e parece ter sido um teste feito por alguém que remendou manualmente o binário para remover a chave de segurança, em vez de recompilá-lo do seu código-fonte original. Isto levou os pesquisadores a concluir que provavelmente não é um trabalho de hackers experientes.

Especialistas do fórum de suporte BleepingComputer.comdescobriram quatro imitações do WannaCry até agora. Esses programas estão em vários estágios de desenvolvimento e tentam disfarçar-se como WannaCry, embora alguns deles não sejam capazes de criptografar arquivos.

Isso indica que ataques, tanto dos autores WannaCry e como de outros cibercriminosos, provavelmente continuarão e, apesar de patches disponíveis, muitos sistemas provavelmente permanecerão vulneráveis por algum tempo. Afinal de contas, fornecedores de sistemas de segurança ainda estão analisando os ataques bem-sucedidos ao MS08-067, vulnerabilidade do Windows que permitiu que o worm Conficker se espalhasse há nove anos.

O estrategista chefe de segurança da Bitdefender, Catalin Cosoi, acredita que os ataques vão piorar antes de melhorar. “Vamos ter uma das mais graves ameaças nos próximos 12 meses”, disse ele em um post no blog sobre a vulnerabilidade o EternalBlue e os ataques em curso.

Cosoi acredita que grupos de cibercriminosos patrocinados por governos também poderiam aproveitar a falha no protocolo SMBv1 para instalar backdoors em computadores enquanto os especialistas em segurança estão ocupados lidando com o ataque do WannaCry.

A BinaryEdge, empresa de segurança especializada em análises de toda a internet, detectou mais de 1 milhão sistemas Windows que têm o SMB exposto na internet. O número é consideravelmente superior às 200 mil máquinas afetadas pelo WannaCry, então há potencial para mais ataques e vítimas.

O sucesso do WannaCry mostrou que um grande número de organizações está relegando as atualizações de correções, sendo que muitas deles têm versões antigas do Windows. Em certa medida, isto é compreensível porque implantar patches em ambientes com um grande número de sistemas não é uma tarefa fácil. As empresas precisam testar os patches antes de instalá-los para garantir que não têm problemas de compatibilidade com aplicativos existentes ou possam interromper fluxos de trabalho existentes.

Em outros casos, as organizações podem estar presas a certos sistemas que executam versões do Windows sem suporte e não têm recursos financeiros para atualizar ou substitui-los. Este é o caso de caixas eletrônicos, dispositivos médicos, máquinas de tíquetes, quiosques de autoatendimento, como aqueles em aeroportos e até mesmo servidores que executam aplicativos legados que não podem facilmente ser redesenhados.

O sucesso do WannaCry revela que existem muitos sistemas vulneráveis em redes corporativas que podem ser atacados por meio de velhas façanhas. É possível que os cibercriminosos tentem usar outras táticas do Equation/NSA vazadas pelo Shadow Brokers ou serão mais rápidos adotar outras façanhas para futuras falhas que permitem ataques similares, em grande escala, em redes locais (LANs).

Chamada de Adylkuzz, ameaça foi descoberta pela empresa de segurança Proofpoint e já teria rendido milhões de dólares aos cibercriminosos.

Cinco dias após o ransomware WannaCry violar centenas de milhares de computadores pelo mundo, pesquisadores de segurança descobriram um segundo ciberataque de proporções globais. As informações são da rede de notícias ABC News.

Segundo o vice-presidente sênior da empresa de segurança Proofpoint, Ryan Kalember, a nova ameaça em questão, chamada Adylkuzz, é menos “barulhenta” que o WannaCry, mas já teria gerado prejuízo bem maior, com os criminosos registrando ganhos na casa dos milhões de dólares.

O especialista destaca ainda que o Adylkuzz sequestra os computadores das vítimas usando as mesmas ferramentas de hacking da Agência Nacional de Segurança dos EUA (NSA) que foram vazadas recentemente pelo grupo hacker Shadow Brokers.

“Diria que o impacto no mundo real desse ataque será mais substancial do que o WannaCry. O ransomware é algo doloroso, mas você consegue restaurar as operações de maneira relativamente rápida. Aqui, você tem uma grande quantidade de dinheiro caindo nas mãos de pessoas maliciosas. Isso traz consequências geopolíticas”, explica Kalember, em entrevista para a ABC.

“Ele (Adylkuzz) toma seu computador, mas você provavelmente não nota nada, a não ser que seu sistema esteja realmente lento.”

Mas, em vez de exigir pagamentos em Bitcoin, o Adylkuzz criou uma botnet que rouba poder de processamento para a Monero, criptomoeda que virou a favorita dos cibercriminosos, de acordo com o pesquisador da Fidelis Cybersecurity, John Bambenek.