Diante dos recentes ataques do ransomware WannaCry, que tirou do ar os sistemas de centenas de milhares de empresas e serviços públicos ao redor do mundo, a EY (Ernst & Young) orienta as empresas a tomarem medidas imediatas para prevenção e mitigação do efeito desses crimes.

“A recente onda de ataques cibernéticos é uma prova de que os cibercriminosos estão se tornando mais agressivos e sofisticados visando simultaneamente o maior número de organizações. O principal aliado de um criminoso cibernético é a complacência. Seja uma grande multinacional ou uma empresa familiar, o sucesso de um ataque está associado às pessoas, tecnologias e procedimentos preventivos que são adotados e seguidos para reduzir o risco de sucesso dos invasores nestes cenários” afirma Demétrio Carrión, sócio de cibersegurança da EY.

Segundo a consultoria, há seis medidas que as organizações podem tomar imediatamente para ajudar a proteger seus dados e sistemas — os ativos mais valiosos e de seus clientes — ao mesmo tempo em que minimizam os possíveis danos causados por outras ameaças:

- Desconecte as máquinas infectadas da rede e segregue as máquinas de backup porque também podem ficar criptografados se forem conectados à rede.

- Ative seu plano de resposta a incidentes e não trate a investigação como um mero problema ou exercício de TI. Reúna um time multifuncional na equipe de investigação, incluindo jurídico, compliance, segurança da informação, administrativo, relações públicas, recursos humanos e outros departamentos relevantes.

- Identifique as vulnerabilidades em seu sistema. Instale atualizações de segurança, detecção de malwares e detecção de vírus para dificultar recorrências e melhorar as ferramentas de detecção e resposta para futuros ataques.

- Certifique-se de que seus sistemas estejam corrigidos antes de reconectar os computadores. Mantenha os sistemas atualizados com um programa de gerenciamento de vulnerabilidades de alto nível. Isso deve incluir um ciclo de repetições para gerenciar vulnerabilidades com base em riscos à medida que eles evoluem e um modelo de amplo e atualizado de inventario, pontuando o nível de risco de aposição de cada item e sua conectividade com outros dispositivos.

- Ative o plano de continuidade do negócio. Utilize como base os requisitos necessários para relatórios regulatórios, reivindicação de seguros e disputas, litígios, inteligência de ameaças e/ou notificação de clientes.

- Colete e preserve as evidências, seguindo o rigor forense necessário, de maneira possam ser usadas em uma investigação.

“O sequestro de dados, como o feito pelo WannaCry, exige um plano de contingência e de resposta rápido. Mesmo depois que os dados são restaurados, as empresas às vezes enfrentam problemas na recuperação de informações sensíveis que foram comprometidas no ataque. Clientes, fornecedores e demais stakeholders podem exigir que a empresa demonstre de forma forense que, mesmo que os dados tenham sido acessados, nada foi perdido por completo”, alerta Carrión.

Observar a cibersegurança como prioridade do negócio, auxilia na mitigação dos riscos das empresas no ambiente digital, permitindo conhecer o nível de exposição e riscos associados e facilitar a tomada de decisão dos executivos.

“Para prevenção e segurança dos dados é recomendável que as empresas redobrem a atenção para a criação de processos maduros, principalmente para gestão de vulnerabilidade, gestão de mudança e gestão de patches, incluindo uma revisão de processos e políticas de backup, resposta a incidentes, e continuidade de negócio, além de identificar os ativos mais importantes da empresa e monitorar de forma proativa com a realização de testes do programa de segurança com exercícios de Red Team ou testes de invasão. Realize um monitoramento tempestivo de infraestrutura crítica ao negócio e planos de conscientização junto aos colaboradores e faça uma gestão estratégica de cibersegurança, com processos, pessoas e tecnologias”, conclui Carrión.

O mundo pode sofrer em breve um “ato grave de sabotagem digital” que pode provocar “caos e desordem”, advertiu nesta terça-feira o responsável dos serviços secretos holandeses, Rob Bertholee.

A sabotagem de infraestruturas de alta importância “é o tipo de coisa que pode impedir uma pessoa de dormir”, declarou Bertholee diante de centenas de especialistas e representantes oficiais reunidos no âmbito de uma conferência sobre cibersegurança em Haia.

As ameaças de ciberataques “não são imaginárias, estão em toda parte”, indicou o diretor dos serviços secretos holandeses (AIVD) durante este encontro de dois dias organizado pelo governo holandês.

“Na minha opinião, podemos estar muito mais próximos de um ato grave de sabotagem digital do que muita gente imagina”, alertou, enquanto os especialistas em segurança informática lidam com as consequências do ciberataque mundial sem precedentes lançado na sexta-feira passada.

Bertholee lembrou, entre outros casos, que a maior companhia petrolífera da Arábia Saudita sofreu um ataque informático em 2012 e que, três anos depois, as empresas elétricas ucranianas foram vítimas de um ataque cibernético que provocou cortes de eletricidade durante horas.

As infraestruturas do mundo inteiro estão interconectadas, o que fornece grandes vantagens, mas também implica debilidades, afirmou.

“Imaginem o que poderia acontecer se todo o sistema bancário sofresse uma sabotagem por um ou dois dias, ou inclusive uma semana. Ou se ocorresse uma avaria em nossa rede de transportes. Ou se os controladores de tráfego aéreo fossem vítimas de ciberataques enquanto dão instruções de voo. As consequências seriam catastróficas”, disse Bertholee.

Para ele, “a sabotagem de um destes setores poderia ter importantes repercussões públicas, provocando confusão, caos e desordem”.

Golpe antigo, DNS Poisoning (envenenamento de DNS) ataca roteadores de internet e volta a fazer vítimas no Brasil. A maneira mais comum de roubar dados na internet – como senhas de banco e números de cartões de crédito – é o chamado “phishing”, prática que leva a vítima a sites falsos, que se passam pelos legítimos e capturam as informações. A operacionalização desse tipo de ataque se dá quase sempre por meio de aplicativos maliciosos instalados sorrateiramente nos dispositivos dos usuários e, por isso, as instruções de segurança que empresas, sites de notícias especializadas e outras fontes costumam oferecer são quase sempre focadas nessa modalidade do golpe. Mas há outras estratégias e uma delas (bastante silenciosa e, portanto, mais perigosa), que havia caído em desuso, voltou à tona: o “DNS poisoning”, que consiste no “envenenamento” de roteadores domésticos e públicos para que redirecionem o tráfego dos usuários para sites fraudulentos.

Como funciona o “DNS poisoning”

Para quem não tem algum conhecimento técnico talvez seja um pouco mais complicado entender essa história. Por isso vou fazer uma analogia para tentar ser mais claro. Veja bem:

Você mora em uma rua que é identificada no dia a dia por um nome qualquer (por exemplo: Rua dos Bandeirantes). Mas, para controle de correspondências, mapeamentos e outras funções, cada rua tem um CEP, uma sequência de números que obedece uma determinada lógica e define a localização da rua em um bairro e cidade. Na internet, as coisas funcionam de maneira parecida. Cada site está vinculado a um “CEP”, que nesse caso se chama DNS e também é uma sequência de números que identifica a localização de um site dentro da web. Quando digitamos, por exemplo, www.administradores.com.br , para que você consiga ver o conteúdo do portal, seu navegador vai fazer uma requisição, na verdade, ao DNS associado ao endereço da gente.

E onde entra o crime nessa história? Vamos lá. Quando você compra um roteador ou contrata um serviço de internet que já oferece um roteador junto do modem, a instalação geralmente é feita por um técnico responsável e o cliente não faz ideia do que está sendo feito. E o que acontece em muitos casos é esse profissional configurar o aparelho mantendo o padrão que veio de fábrica. E aí vem o primeiro problema: cada fabricante tem um endereço padrão para seu painel de ajuste (que é sempre online), bem como login e senha também padronizados para todos os seus dispositivos. Se você mantém seu roteador com esses dados padrão, qualquer um poderá acessar sua área de configuração.

Sabendo disso, os criminosos fazem ataques acessando as áreas de configuração no endereço de cada fabricante e testando as combinações de senha e login que costumam ser utilizadas por esses fabricantes, como admin/admin, por exemplo. Com acesso a essa área, eles alteram as configurações de DNS para que endereços legítimos exibam sites falsos. E é esse aspecto que torna esse tipo de ataque mais perigoso, porque o usuário digital o endereço certo, mas cai no canal errado (alterado através do DNS).

(Importante: quando falo aqui em login e senha, não me refiro à senha do wi-fi, mas aos dados de acesso ao painel de gerenciamento e configuração do roteador, que muita gente nem sabe que existe).

Por que esses ataques tinham parado e por que voltaram?

Em 2011, quando houve o primeiro boom nesse tipo de ataque, os fabricantes de roteadores e provedores de internet passaram a tomar mais cuidado e corrigir brechas. Mas o tempo passou, todo mundo relaxou e os criminosos aproveitaram.

Caso identificado

Nós aqui no Administradores tivemos acesso a um caso que exemplifica a volta desse tipo de ataque. Um usuário que tem em casa um roteador TP-Link notou dificuldades para acessar o aplicativo do Banco do Brasil pelo celular. Depois de um tempo, descobriu que o problema estava acontecendo com todas as pessoas que tentavam acessar esse banco em sua rede doméstica. Ao tentar acessar pelo computador, percebeu-se que o site do banco, embora digitado o endereço certo, estava exibindo uma página falsa. (Mas, se o endereço digitado estava certo, como identificaram que a página era falsa? Veja no fim do texto um passo a passo sobre como identificar se você está em um site falso).

O usuário fez uma varredura no computador e não identificou nenhum malware. E como o problema de acesso era apresentado em todos os dispositivos conectados à sua wi-fi, ele desconfiou de “DNS poisoning”. E acertou. Nesse caso específico, o alvo dos criminosos foram clientes que utilizam o TP-Link e acessam o Banco do Brasil. Foram feitos testes e não houve redirecionamento no acesso a outros bancos.

Solução

Ao identificar um ataque de “DNS poisoning” ao seu roteador, o caminho para resolver é relativamente simples:

– Atualize o firmware do seu roteador. Isso pode ser feito através do site do fabricante;

– Restaure as definições de fábrica (geralmente, se faz clicando em um botão embutido na parte traseira, com o auxílio de um palito ou agulha). Caso não saiba como fazer isso, acesse o site do fabricante e procure pelas instruções específicas da sua marca;

– Crie um login e senha individuais de acesso ao seu painel de configuração, combinando pelo menos letras e números, dificultando que sejam desvendados. Se você não sabe como acessar sua área de configuração, procure instruções no site do seu fabricante;

– Crie uma senha difícil também para sua rede wi-fi;

– Limpe o histórico/cache dos navegadores e aplicativos de seus dispositivos ao fim do processo;

Como identificar se estou num site falso?

– Veja se o endereço do site é precedido por httpS. Se não tiver o “S”, não acesse nem insira seus dados, porque todo site que exige que você faça login precisa tê-lo.

– Ao lado da barra de endereço do seu navegador, deve ser exibido um cadeado verde, indicando a navegação segura. Se isso não aparecer, também não acesse nem insira dados pessoais;

– Sites falsos geralmente são imagens estáticas, navegáveis apenas na área onde você deve inserir seus dados. Se você notar que o site completo não é navegável, também desconfie.

Empresas na Alemanha, Reino Unido, Espanha, Brasil e outros países estão tomando medidas contra ransomware. Malware criptografa arquivos e pede resgate em bitcoins para recuperar dados. Telefônica é uma das maiores afetadas.

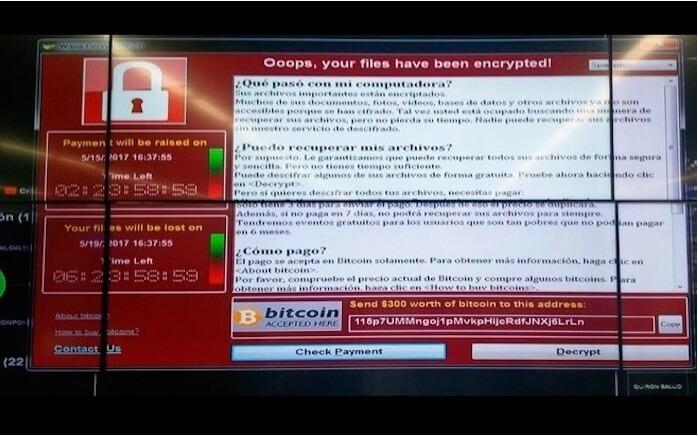

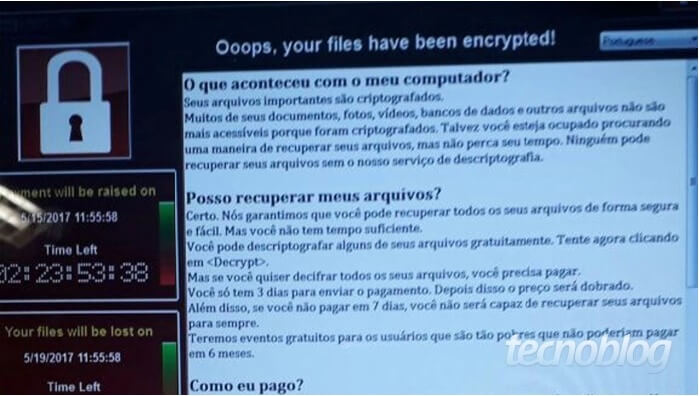

O ransomware WannaCry está sendo utilizado em um ataque massivo a computadores de grandes companhias ao redor do mundo nesta sexta-feira (12). A Telefónica, maior empresa de telecomunicações da Espanha e dona da Vivo no Brasil, é uma das principais afetadas. Criminosos criptografaram os arquivos da operadora e estão pedindo um resgate em bitcoins, que pode passar do equivalente a 500 mil euros.

A praga se aproveita de uma vulnerabilidade no Windows que permite executar código remotamente por meio do SMB, protocolo de compartilhamento de arquivos. Quando uma máquina é afetada, o ransomware pode se espalhar rapidamente para todos os computadores vulneráveis da rede.

A falha estava presente em todos os Windows desde o Vista, incluindo as versões para servidores. A Microsoft liberou uma correção no dia 14 de março , mas, pelo visto, poucas máquinas foram atualizadas: fontes da Telefônica afirmam ao jornal El Mundo que cerca de 85% dos computadores da operadora foram infectados com o ransomware.

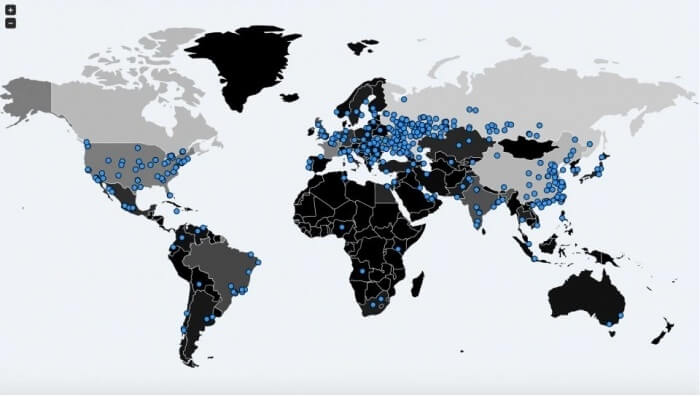

No mundo

O número de empresas que estão sendo atacadas pelo WannaCry é desconhecido, mas significativo. A Avast afirmou à Forbes que detectou mais de 36 mil ataques no dia de hoje. A Kaspersky diz que o WannaCry já foi visto em 45 mil computadores de 74 países. A BBC informa que houve ataques no Reino Unido, Estados Unidos, China, Rússia, Espanha, Itália, Vietnã, Taiwan e outros países.

A Reuters afirma ainda que a companhia de energia espanhola Iberdrola e a Gas Natural foram atacadas pelo ransomware. A Vodafone da Espanha também teria pedido aos funcionários que desligassem seus computadores ou desconectassem suas máquinas da rede caso tivessem seus arquivos comprometidos, como forma de evitar o espalhamento do malware.

Ainda na manhã de hoje, os hospitais do Serviço Nacional de Saúde (NHS) do Reino Unido enfrentaram “sérios problemas de TI”, o que derrubou os sistemas e o atendimento telefônico do órgão público de saúde britânico. Momentos depois, o NHS disse em comunicado oficialacreditar que foi infectado pelo WannaCry.

Telões vermelhos na Telefónica revelam que os criminosos exigem o pagamento do resgate até o próximo sábado (15), sob pena de aumento do valor. Caso a empresa ainda assim não pague o montante, os arquivos serão deletados no dia 19 de maio.

Eles pedem US$ 300 por computador afetado, em forma de bitcoins, o que resultaria em um montante de 509.487 euros (R$ 1,72 milhão) no caso da Telefônica. Oficialmente, a empresa diz que detectou um “incidente de cibersegurança” e que está trabalhando para resolver o problema.

Fontes contam ao Tecnoblog que uma empresa de call center teve suas máquinas atacadas, prejudicando o atendimento aos clientes. Além disso, uma multinacional de consultoria pediu aos funcionários de todo o mundo que desligassem seus computadores até segunda ordem, o que interrompeu a operação da companhia, inclusive no Brasil.

De acordo com a BandNews FM , os funcionários da Vivo estão sem trabalhar desde às 9 horas da manhã. Um funcionário da operadora confirmou a paralisação ao Tecnoblog.

O Tribunal de Justiça de São Paulo (TJ-SP) enviou e-mail aos funcionários solicitando que todos os computadores fossem desligados imediatamente.

A Petrobras também pediu aos funcionários, verbalmente, que desligassem seus PCs, relata um leitor .

Recebemos denúncias de usuários informando o recebimento de cobrança indevida do serviço de registro de nomes de domínio no .br e, diante disso, o Registro.br (serviço prestado pelo Nic.br) esclarece que:

– Não envia boletos prontos para os usuários, nem por e-mail nem por correio postal. Os boletos de cobrança são gerados diretamente em nosso site https://registro.br , por meio de link encaminhado aos contatos, ou por meio do painel de usuário com o login e senha. Portanto, caso receba algum boleto bancário com a denominação https://registro.br que não tenha sido emitido diretamente por você em nosso site, desconfie;

– Não envia avisos de renovação por correio postal, apenas por e-mail. Enviamos apenas emails informando o prazo para renovação da manutenção do registro de domínio e se o usuário quiser renovar, deverá acessar o site https://registro.br , com seu login e senha e fazer o pagamento via cartão de crédito ou gerar um boleto bancário;

– Para se certificar de que um boleto é legítimo do Registro.br, solicitamos verificar as orientações descritas em: https://registro.br/boleto-malicioso.html , que identificam favorecido, banco emissor e numeração dos boletos emitidos. Ou, ainda, entrar em contato com a nossa central de atendimento [1];

– Não presta outros serviços que não sejam registros de domínios ou alocação de recursos de numeração – como, por exemplo, não realiza os serviços de hospedagem de páginas Web;

– Não emite boletos para pagamentos de caráter opcional ou facultativo; nosso boleto se refere a serviços previamente solicitados;

– Não protesta boletos não pagos, nem aplica multa ou juros. Por um boleto não pago, entende-se apenas que não há interesse no serviço, e o mesmo é cancelado sem nenhum custo adicional ao usuário;

– Atente-se a códigos maliciosos que podem ser instalados em seu computador, alterando códigos de barras de qualquer boleto gerado em qualquer site [2].

05Os usuários da Apple estão sofrendo tentativas de golpe através de um e-mail de phishing que tem o objetivo roubar dados do iCloud e Apple ID, como informações de cartão de crédito e acesso a câmera e microfone do dispositivo.

Os criminosos enviam um e-mail que simula as mensagens oficiais da Apple informando que a conta iCloud do usuário está bloqueada e alegando que informações do Apple ID foram utilizadas em um navegador desconhecido e que para desbloquear a conta no serviço de nuvem é preciso acessar um link.

Ao clicar no link, a pessoa é levada para a página de phishing, que se parece exatamente com a página oficial de login da Apple, na qual é solicitado a Apple ID e a senha para prosseguir. Depois disso, aparece uma outra página que pede ao usuário suas informações de cartão de crédito, incluindo nome do titular do cartão, número, data de validade, código de segurança e senha segura.

O usuário, então, precisa informar dados pessoais, como nome completo, data de nascimento, país, estado, cidade, endereço, CEP e número de telefone. Em uma página seguinte, a pessoa precisa enviar uma imagem da carteira de motorista ou outro documento com foto – vale lembrar que o Facebook, por exemplo, exige um documento caso a conta do usuário seja bloqueada.

Caso a pessoa ignore essa última etapa, a página pede acesso à câmera e microfone do celular ou computador para poder identificar a pessoa. O Google Chrome já detectou o golpe e marcou a página como phishing, no entanto, os navegadores Firefox, Opera e Safari ainda não mostram mensagens de alerta aos seus usuários.

Para não cair nesse tipo de golpe, evite clicar em links suspeitos e confira se a página acessada possui o HTTPS ou cadeado verde, que indica que ela é segura.

A Microsoft sabe que o bonde do smartphone já passou. A situação do mercado é evidente: as vendas pararam de crescer e o ritmo de inovação está declinando. Falta, no entanto, apresentar a novidade que faça com que o público abandone o retângulo de vidro que tem nos bolsos.

A fala de Satya Nadella foi emblemática ao afirmar que os próximos celulares da empresa “não vão se parecer com os celulares que existem hoje”, simplesmente porque a Microsoft acredita que novas coisas estão a caminho e que elas ão além do smartphone convencional. Isso se reflete na fala de Alex Kipman, o brasileiro que liderou o desenvolvimento do primeiro Kinect e que hoje está no comando do HoloLens.

Em entrevista com a Bloomberg, Kipman foi enfático: “os celulares já estão mortos”, ele disse. Logo em seguida, complementou que “as pessoas simplesmente ainda não perceberam” que a transição já começou.

Mas o que vem por aí, então? Para isso, nós podemos olhar além da Microsoft. Durante evento recente do Facebook, a rede social também apontou que em um prazo de cinco anos poderemos começar a ver óculos substituindo os celulares, embora a transição demore alguns anos para ser completada. Mark Zuckerberg, inclusive, chegou a apresentar uma ideia de um par de óculos que tem uma aparência comum, mas que são capazes de funcionar como visores de realidade aumentada.

Neste sentido, o HoloLens se encaixa perfeitamente com a visão de futuro tanto da Microsoft quanto do Facebook. O problema é que hoje a tecnologia ainda não está pronta para adoção em massa. O visor é grande demais, pesado demais, caro demais e com bateria limitada, que impediria que a tecnologia fosse usada, por exemplo, nas ruas ou dentro de um ônibus. Mas quem sabe alguns anos de pesquisa e desenvolvimento não trazem evoluções significativas em termos de portabilidade e acessibilidade?

Se, de fato, a realidade mista ou a realidade aumentada forem a próxima grande plataforma de computação pessoal, a Microsoft leva vantagem em relação aos concorrentes. Se a empresa perdeu o bonde dos telefones celulares e viu o Windows 10 Mobile ter participação de mercado cada vez mais perto do zero, o HoloLens ainda não tem um concorrente à altura. Resta acompanhar os próximos capítulos.

A Microsoft está testando uma ferramenta que aumenta a segurança do navegador da empresa, Microsoft Edge. A empresa disponibilizou, na versão do Windows 10 Insider, uma ferramenta do Windows Defender para o Microsoft Edge. O aplicativo “tranca” o navegador em uma máquina virtual, impedindo que um malware se espalhe pelo PC.

Para ativar o recurso, é preciso clicar em “Ativar ou desativar recurso do Windows” e selecionar “Protteção de aplicativos do Windows Defender”. No Edge, basta selecionar uma nova janela protegida pela ferramenta.

Segundo a Microsoft, o Application Guard é o único a tornar impossível que malwares e arquivos maliciosos se infiltrem no PC. O único problema da solução é que, ao fechar a janela, dados e histórico são perdidos. Por enquanto, a novidade está disponível apenas na versão Insider.

O Brasil lançou nesta quinta-feira, 4, o Satélite Geoestacionário de Defesa e Comunicações Estratégicas (SGDC), que deverá ter funções tanto civis quanto militares. O lançamento aconteceu no início da noite no Centro Espacial de Kourou, na Guiana Francesa.

O satélite foi desenvolvido pela empresa francesa Thales Alenia Space, contratada pela Visiona, que reúne a Embraer e a estatal Telebras. O projeto ainda envolve os ministérios da Defesa e da Ciência, Tecnologia, Inovação e Comunicações.

Uma das funções do SGDC será melhorar a qualidade da internet de banda larga brasileira. O governo afirma que o satélite permitirá acesso à internet em todos os locais do país, sem qualquer exceção.

A outra missão do satélite tem a ver com a segurança das informações. Uma segunda banda do SGDC é permitir que as informações governamentais e da área de defesa do território nacional trafeguem de forma segura.

O lançamento, no entanto, ocorreu com bastante atraso. Em 2016, Dilma Rousseff, antes de sofrer o impeachment, garantiu que isso aconteceria ainda naquele ano, o que não se confirmou. Neste ano, o lançamento já deveria ter acontecido no dia 21 de março, mas foi atrasado por conta de uma greve dos trabalhadores da Guiana Francesa que havia começado no dia anterior e durou cerca de um mês.