Uma parceria entre pesquisadores do MIT e da Universidade da Califórnia em Berkeley desenvolveu um dispositivo capaz de produzir água potável. A máquina, que por enquanto ainda é um protótipo, é movida a energia solar e usa a umidade do ar para produzir água em regiões extremamente secas.

“No futuro, podemos ter um dispositivo fazendo esse trabalho em casa, usando um ambiente solar para produzir água e que será capaz de satisfazer as necessidades de uma casa. Chamo isso de ‘água personalizada'”, explica Omar Yaghi, um dos responsáveis pelo projeto.

Uma das técnicas mais usadas por cibercriminosos para roubar dados de usuários na web é a chamada “phishing”, em que um e-mail ou site falsos induzem a vítima a entregar informações pessoais aos hackers. Muitas vezes, esses criminosos se aproveitam de uma brecha bem conhecida do Chrome.

O problema é no punycode, um protocolo de programação que “traduz” caracteres do endereço de uma página para um conjunto de outros códigos que representem aquele caractere no idioma local do domínio. Um exemplo é o este site, identificado como apple.com, mas que não leva à página da Maçã.

Em vez disso, o usuário é direcionado para uma outra página endereçada como https://www.xn--80ak6aa92e.com. O prefixo “xn” é o que faz o golpe dar certo: eis aqui o punycode que traduz o endereço original em “apple.com”. É também assim que um domínio identificado como “xn--s7y.co” aparece em navegadores chineses como “çŸ.co”, para citar outro exemplo.

O Google começou a corrigir essa brecha na versão de testes do Chrome, conhecida como Chrome Canary. A ideia é que o usuário seja informado de que um determinado domínio foi traduzido usando punycode, e, assim, pode não estar acessando o site que pensa que está. A correção deve chegar à versão estável do navegador e para todos os usuários em breve.

A partir de agora, usar o Windows 7 ou 8.1 em um computador novo não é uma boa ideia. A Microsoft começou a aplicar uma decisão anunciada em 2016, de que não forneceria mais atualizações de segurança para esses sistemas operacionais em processadores de nova geração.

A medida afeta principalmente usuários de processadores Intel de 7ª geração (Kaby Lake) e dos chips Ryzen da AMD. Já os modelos da 6ª geração da Intel (Skylake) devem variar de caso para caso; com modelos PCs de 16 fabricantes que ainda receberão suporte. Outros sistemas também devem ter as atualizações cortadas.

A decisão deve afetar principalmente quem tem o hábito de montar PCs, com a liberdade de escolha de componentes. Quem compra computadores prontos e ainda usa o Windows 7 ou Windows 8.1 muito provavelmente não está na nova geração de processadores, uma vez que a maioria das fabricantes já vendem os modelos novos com o Windows 10.

De acordo com a Microsoft, o fim do suporte dos Windows antigos aos processadores mais novos se dá pelo fato de que os novos chips trazem recursos e hardware que fazem com que a compatibilidade com sistemas operacionais antigos seja difícil ou indesejável, sem, no entanto, entrar em detalhes sobre quais são essas incompatibilidades.

O problema nesses casos é sempre o mesmo. Sem pacotes de atualização, as falhas de segurança do sistema operacional não serão corrigidas, potencialmente expondo o usuário a riscos de roubos de informações que podem levar a prejuízos graves. Portanto, deixa de ser recomendável o uso do Windows 7 e 8.1 em máquinas novas; as opções são atualizar para o Windows 10, aceitar os riscos e seguir adiante com a versão antiga ou migrar para outro sistema operacional.

De qualquer forma, trata-se de uma ruptura do modelo de negócios da Microsoft. Tradicionalmente, a empresa manteve o suporte total a versões antigas do Windows por 10 anos, sem levar em consideração o hardware do computador. Mais estranho ainda é o fato de que o Windows 7 ainda está na fase de suporte estendido, e o 8.1 ainda tem suporte total da empresa… exceto em novos processadores.

Clientes também terão uma maneira mais fácil de acessar descontos nas máquinas virtuais do Windows Server com o Benefício de Uso Híbrido do Azure.

Profissionais de TI que precisam migrar as aplicações da empresa para a nuvem podem recorrer a uma nova ferramenta da Microsoft. A fabricante de software está oferecendo um serviço de avaliação de migração para nuvem que faz a análise dos recursos que a empresa usa atualmente, a fim de determinar a viabilidade e o custo dessa mudança.

O cálculo do custo pela Microsoft é impulsionado em parte pelo Azure Hybrid Use Benefit (Benefício de Uso Híbrido do Azure), que permite que os clientes façam a transição para a nuvem utilizando suas licenças existentes do Windows Server com o Software Assurance em máquinas virtuais em operação na nuvem da Microsoft. Isso significa que eles só têm de pagar o preço base para os recursos de computação que usarem.

A partir de agora, todos os clientes podem solicitar o desconto do Azure Management Portal. No passado, esse tipo de implantação de imagens de máquina virtual com desconto era limitado a empresas que tinham contrato com a Microsoft. Outros tiveram que usar Azure PowerShell para configurar os descontos.

O anúncio é parte da estratégia global da Microsoft para incentivar clientes corporativos a migrarem mais de suas cargas de trabalho de servidores on-premises para a nuvem pública Azure. A gigante do software já há algum tempo tem dado ênfase às ferramentas para a execução de configurações da nuvem híbrida.

“No ano passado, vimos muitos outros fornecedores começarem a falar sobre nuvem híbrida, por terem percebido que ela é um ponto central para a estratégia da grande maioria das organizações”, disse Julia White, vice-presidente corporativa da Microsoft para o Azure. “E este impulso, seja das ferramentas de migração ou em geral, é melhor amplificado esclarecendo nossas capacidades de nuvem híbrida. É, em essência, o reconhecimento de que [híbrido] é a abordagem para a maioria dos clientes, e que precisa ser feito de uma forma que possa ser durável”.

A ferramenta Cloud Migration Assessment permite que o usuário insira manualmente a computação, redes e recursos de armazenamento que já está usando ou importe as mesmas informações de um arquivo em Excel, feito por ele ou gerado pelo Microsoft Assessment and Planning Toolkit.

A ferramenta da Microsoft exibe essa informação e fornece aos usuários um gráfico que mostra um modelo com os custos de continuar a executar as aplicações em um data center próprio e o quanto pagariam para executar as mesmas cargas de trabalho no Azure. A ferramenta oferece um conjunto padrão de pressupostos sobre quanto custa uma implantação on-premises.

Para ter acesso à ferramenta, o usuário tem que fornecer seu nome, informações de contato e o nome da sua empresa. A Microsoft vai usar isso para acompanhar o usuário sobre a sua experiência e também para conectar empresas com negócios de parceiros que podem ajudar na migração, se este for o caso.

A Microsoft também anunciou que sua ferramenta de migração Azure Site Recovery será atualizada nas próximas semanas para que os usuários possam usar mais facilmente o Azure Hybrid Use Benefit ao migrar de outros ambientes.

Como desenvolver a cultura de defesa cibernética para evitar ataques e prejuízos com invasões a sistemas e o roubo de dados.

Na última sexta-feira, 7, o mundo foi surpreendido pela revelação do Wikileaks de que a Agência Central de Inteligência (CIA) dos Estados Unidos criava vírus para infectar smartphones, tablets, notebooks, televisores e outros dispositivos conectados à internet de pessoas de diversas partes do mundo para, a partir de então, espioná-las.

A divulgação dos documentos aumentou o debate sobre a importância da segurança online. Casos de espionagem e roubo de dados são comuns à medida que o número de dispositivos conectados aumenta, mas a segurança não cresce na mesma proporção. Segundo pesquisa global de segurança da informação da PwC, em 2015 houve um crescimento de 38% no número de ataques cibernéticos no mundo, sendo que no Brasil o aumento foi de 274%.

O saque das contas inativas do FGTS, iniciado no dia 10 de março, também virou alvo de ataques de cibercriminosos, que têm usado sites falsos, e-mails maliciosos e posts em redes sociais com o objetivo de distribuir trojans bancários, alterar o roteador da vítima e assim roubar dados pessoais.

Outro caso que chamou a atenção do país no início do ano foi uma falha no Sistema de Seleção Unificada, o Sisu, quando alguns participantes tiveram suas contas invadidas, senhas trocadas, além das opções de curso completamente modificadas.

De acordo com o Relatório Anual Norton Cyber Security, 42,4 milhões de brasileiros foram afetados por ataques hackers em 2016, o que gerou um prejuízo total de US$ 10,3 bilhões.

Os fatos comprovam que estamos vivendo um momento muito complicado no mundo cibernético, onde os crimes estão aumentando, mas as questões de segurança não estão se ampliando na mesma proporção.

Por um lado, temos sistemas de segurança falhos, como o do Sisu, que permitia trocar a senha com informações básicas que podem ser encontradas em uma busca simples na internet. De outro lado, temos os usuários que colocam seus dados em sites que não são confiáveis e clicam em links maliciosos, ignorando os possíveis problemas que poderão acontecer.

Dessa forma, é importante que a segurança seja vista como ponto central nas discussões das empresas, tanto públicas quanto privadas, principalmente neste momento onde cada vez mais os serviços migram do espaço físico para o digital e tudo está conectado. É preciso que as organizações desenvolvam a cultura de defesa cibernética, utilizando modelos inteligentes que identificam os inimigos e supostos ataques antes mesmo que eles ocorram, para estar preparado e, assim, evitar maiores prejuízos.

Maioria dos entrevistados afirmou que a reputação do banco a respeito de proteção contra ameaças cibernéticas foi um fator importante no momento de escolher uma instituição financeira.

Acidentes informáticos – como perda de dados ou vazamentos de informações – podem destruir a reputação de uma empresa, principalmente a dos bancos. Cerca de 80% dos clientes declararam que perdem a confiança em suas instituições financeiras após um acidente de segurança de TI.

As informações são de uma enquete realizada em conjunto entre a B2B International e a Kaspersky Lab, divulgada nesta terça-feira.

De acordo com a pesquisa, a maioria dos entrevistados afirmou que a reputação do banco a respeito de proteção contra ameaças cibernéticas foi um fator importante no momento de escolher uma instituição financeira. No entanto, menos de 50% dos entrevistados consideram a perda de confiança e reputação como uma consequência grave de um acidente informático.

Além disso, apenas 53% das pessoas que participaram da pesquisa acreditam que seus bancos estão fazendo todo o possível para proteger as informações dos clientes. A enquete mostra que 74% das empresas elegem um banco com base em sua reputação em temas de segurança cibernética.

No último ano, cerca de 41% das companhias financeiras e 48% das operações de comércio eletrônico perderam informações financeiras devido a crimes de informática. Em contrapartida, só 47% das empresas financeiras e 40% das companhias que trabalham no setor de comercio eletrônico mencionaram a perda de reputação e confiança entre as três consequências mais prejudiciais provocadas por incidentes de informática. Falha de TI causa desconfiança em 80% dos clientes de bancos

Imagina se você é funcionário de um banco e vai fazer a reposição na máquina de autoatendimento. Quando vai realizar o trabalho, a encontra vazia, sem nenhuma cédula ou registros de transações bancárias. Não há também vestígios de interação física com a máquina nem malware — não aparentemente.

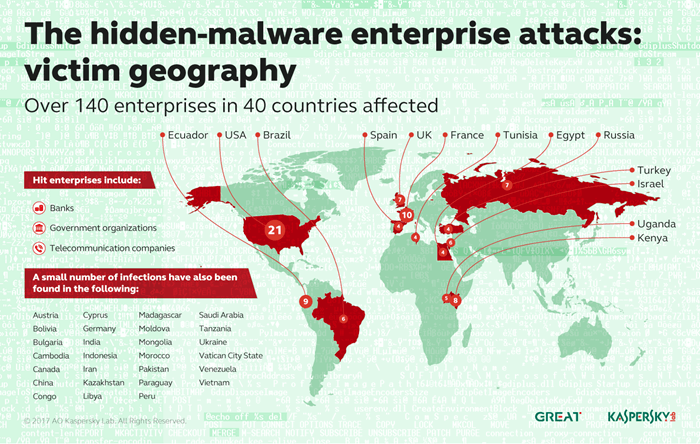

Em fevereiro deste ano, a Kaspersky, empresa de segurança digital, publicou em seu blog resultados de uma investigação sobre ataques misteriosos contra bancos, os quais incluíam casos no Brasil, usando um malware que não deixa vestígios. O caso foi chamado de “ATMitch”.

A investigação começou depois que o banco recuperou e compartilhou dois arquivos contendo logs de malware do disco rígido do caixa (kl.txt e logfile.txt) com a empresa de segurança. Esses foram os únicos arquivos deixados após o ataque: não foi possível localizar os executáveis maliciosos porque, após o roubo, os cibercriminosos tinham removido o malware.

Analisando os arquivos de log – que funcionam como um histórico de operações da máquina – os analistas encontraram, agruparam e categorizaram amostras de malware relacionadas e estabeleceram conexões entre elas com base em padrões de atividade suspeita em sistemas ou redes que compartilham similaridades.

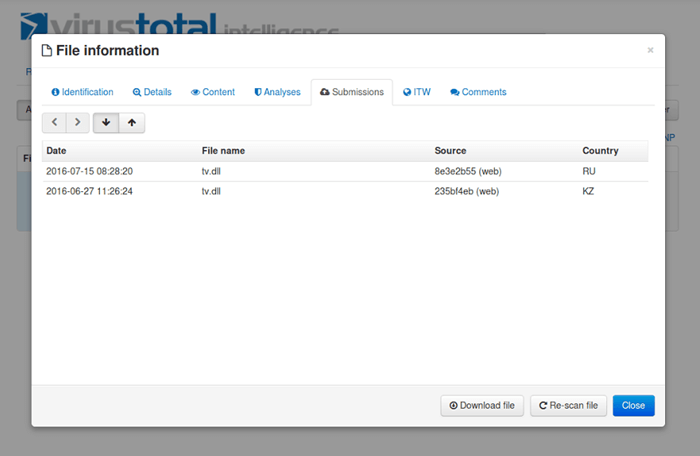

Depois de um dia de espera, os especialistas chegaram a uma amostra de malware desejada, chamada de “tv.dll” ou “ATMitch”, como foi mais tarde apelidado. Foi vista duas vezes: uma no Cazaquistão, e outra na Rússia.

Esse malware é instalado remotamente e executado em um caixa eletrônico a partir do banco-alvo. Depois de instalado e conectado ao terminal de autoatendimento, o vírus ATMitch se comunica com ele como se fosse o programa legítimo da instituição.

Essa invasão possibilita que os hackers realizem uma lista de ações — como a coleta de informações sobre o número de cédulas disponíveis. Dessa forma, eles conseguem dispensar dinheiro a qualquer momento, com apenas um comando.

Depois de retirar dinheiro, os criminosos o pegam e vão embora. Uma vez que um banco é roubado, o malware exclui seus traços.

Responsáveis pelo ataque

Ainda não se sabe quem está por trás dos ataques, já que o uso de ferramentas de exploração de código aberto, utilitários comuns do Windows e domínios desconhecidos torna quase impossível determinar o grupo responsável.

Porém, o arquivo “tv.dll”, usado no ataque, contém um recurso de idioma russo, e os grupos conhecidos que poderiam caber nesse perfil são GCMAN e Carbanak.

Para saber mais informações sobre a investigação, bem como os detalhes da análise, você pode acessar o site da Secure List [em inglês].

Anunciado no ano passado e lançado no Brasil há cerca de dois meses, o sistema de checagem de notícias do Google passará a funcionar também no buscador da companhia.

Até então, o “Fact Check” operava apenas dentro do Google News e em países selecionados. A partir de hoje, ele passa a funcionar globalmente — em todos os idiomas — e também dentro do buscador.

O sistema aplica uma etiqueta a links de notícias que tenham passado pela verificação de instituições independentes. No Brasil, o trabalho é tocado por Aos Fatos, Agência Lupa e Agência Pública.

Nem todos os links contarão com a informação, e é possível que uma mesma notícia tenha checagens conflitantes por terem passado pelo crivo de mais de uma organização. “Mesmo que conclusões diferentes possam ser apresentadas, acreditamos que ainda é útil para as pessoas entenderem o grau de consenso sobre uma afirmação”, diz a empresa.

O pesquisador de segurança Gal Beniamini, que trabalha para o Project Zero, do Google, descobriu recentemente uma vulnerabilidade séria que afeta os chipsets Wi-Fi usados em dispositivos iOS e Android.

Segundo o pesquisador, um hacker poderia utilizar uma rede Wi-Fi compartilhada para executar códigos arbitrários em um dispositivo vulnerável sem precisar de nenhuma interação com o usuário.

A descoberta foi considerada grave o suficiente para que a Apple não perdesse tempo em corrigir o erro, tanto que disponibilizou o iOS 10.3.1 no início da semana. O Google, entretanto, está consciente da vulnerabilidade, mas a melhoria na segurança de dispositivos Android ainda não está amplamente disponível.

A vulnerabilidade parece afetar todos os modelos de iPhone desde o iPhone 4s, vários smartphones da linha Nexus e a maior parte dos Samsung Galaxy.