Conheça as principais etapas para elaborar um plano de continuidade de negócios e garantir o futuro digital de uma empresa diante de possíveis incidentes de vários tipos.

O que é um plano de continuidade de negócios? Embora a resposta a essa pergunta possa ser um tanto intuitiva, devemos saber que, quando falamos de um plano de continuidade de negócios (também chamado de BCP), estamos nos referindo a um plano que pode gerenciar como uma empresa ou instituição deve se recuperar após uma interrupção indesejada ou um desastre em sua organização e restaurar suas funções críticas, parcial ou totalmente interrompidas, dentro de um prazo predeterminado.

É importante ter em mente que esses planos devem ser combinados com outras ações, como o DRP (plano de recuperação de desastres) e o BCM (gerenciamento da continuidade dos negócios). Em geral, sempre que o BCP é mencionado, o BCM e o DRP também acabam sendo destacados, pois complementam o conjunto de ações processuais que devem ser tomadas para proporcionar a continuidade dos negócios no caso de um evento indesejado, desde um vírus de computador, um surto de vírus biológico e outros perigos, como incêndios, inundações, tornados, furacões, terremotos e tsunamis que possam alterar a operacionalidade dos negócios.

A norma internacional para continuidade dos negócios, ISO 22301, define o plano de continuidade de negócios como “a capacidade [de uma empresa] de continuar fornecendo produtos ou serviços em níveis predefinidos aceitáveis após incidentes de interrupção dos negócios”.

Qual é a finalidade e o objetivo desse tipo de plano? Os planos de continuidade dos negócios são, sem dúvida, uma parte vital do gerenciamento da segurança dos sistemas de informação, pois servem para evitar e gerenciar eventos indesejados a fim de proporcionar a continuidade dos negócios da maneira mais eficiente e menos dispendiosa possível.

Infelizmente, algumas empresas precisam fechar as portas quando são atingidas por um desastre para o qual não estavam adequadamente preparadas, e isso é lamentável – o caminho para essa preparação está bem documentado. Qualquer empresa, de qualquer tamanho, pode aumentar as chances de superar um incidente ameaçador de interrupção de negócios e permanecer inteira (com a marca intacta e sem perda de receita) seguindo determinadas estratégias testadas e confiáveis, independentemente de desejar ou não obter a certificação ISO 22301.

Agora que já destacamos os aspectos gerais, vamos ver as quatro principais etapas a serem seguidas para desenvolver esse tipo de plano.

Como criar um plano de continuidade de negócios em quatro etapas?

1. Identificar e priorizar ameaças

Depois de identificar os principais produtos, serviços ou funções de sua organização e, em seguida, realizar um perfil de risco por meio de uma autoavaliação usando a estrutura dos 4Ps: Pessoas, Processos, Lucros e Parcerias, crie uma lista de incidentes de interrupção dos negócios que constituam as ameaças mais prováveis aos negócios. Não use a lista de outra pessoa, pois as ameaças variam de acordo com o local. Por exemplo, uma área pode ser mais propensa a terremotos do que outra, e isso é importante para priorizar as ações.

Por outro lado, você precisa fazer algumas perguntas a si mesmo: e quanto à localização da sua empresa? E quanto ao vazamento de dados ou à interrupção da infraestrutura de TI, que pode acontecer em qualquer lugar? E se um produto químico tóxico causar uma paralisação de vários dias? Você está localizado perto de uma linha férrea? De uma rodovia importante? Qual é o grau de dependência da sua empresa em relação a fornecedores estrangeiros?

Nesse estágio, uma boa técnica é reunir pessoas de todos os departamentos em uma sessão de brainstorming. O objetivo da reunião é criar uma lista de cenários classificados por probabilidade de ocorrência e potencial de impacto negativo.

2. Realize uma análise de impacto nos negócios

Sem dúvida, você precisará determinar quais partes da sua empresa são mais críticas para sua sobrevivência. Nesse sentido, é importante que você possa avaliar o possível impacto das interrupções sobre a empresa e seus funcionários. Você pode começar detalhando as funções, os processos, os funcionários, os locais e os sistemas que são essenciais para o funcionamento da organização.

Essas tarefas geralmente são realizadas pelo líder do projeto, que deve entrevistar os funcionários de cada departamento e, em seguida, elaborar uma tabela de resultados que liste as funções e as pessoas principais e secundárias. Isso permitirá que você determine o número de “dias de sobrevivência” da empresa para cada função. Quanto tempo a empresa pode durar sem que uma função específica cause um impacto sério?

Em seguida, você classificará o impacto de cada função caso ela não esteja disponível. Por exemplo, o especialista em recuperação de desastres Michael Miora sugere que seja usada uma escala de 1 a 4, em que 1 = impacto crítico nas atividades operacionais ou perda fiscal e 4 = nenhum impacto a curto prazo. Ao multiplicar o impacto pelos “dias de sobrevivência”, você poderá ver quais funções são mais críticas. Na parte superior da tabela, ficarão as funções com o maior impacto e com apenas um dia de sobrevivência.

3. Crie um plano de resposta e recuperação

Nesta etapa, é necessário catalogar os principais dados sobre os ativos envolvidos na execução das funções críticas, incluindo sistemas de TI, pessoal, instalações, fornecedores e clientes. É fundamental incluir números de série de equipamentos, contratos de licença, arrendamentos, garantias, detalhes de contato e assim por diante.

Você precisará determinar “para quem ligar” em cada categoria de incidente e criar uma árvore de números de telefone para que as ligações corretas sejam feitas na ordem correta. Você também precisa de uma lista de “quem pode dizer o quê” para controlar a interação com a mídia durante um incidente (considere a possibilidade de adotar uma estratégia de “somente o CEO” se for um incidente delicado).

Todos os acordos em vigor para transferir as operações para locais temporários e instalações de TI, se necessário, devem ser documentados. Não se esqueça de documentar o processo de notificação para toda a empresa e o procedimento de aconselhamento ao cliente.

As etapas para recuperar as principais operações devem ser sequenciadas de forma a explicitar as interdependências funcionais. Quando o plano estiver pronto, certifique-se de treinar os gerentes sobre os detalhes relevantes para cada departamento, bem como sobre a importância do plano geral para sobreviver a um incidente.

4. Teste o plano e refine a análise

A maioria dos especialistas em planos de continuidade de negócios recomenda que você teste o plano pelo menos uma vez por ano, com exercícios, análises passo a passo ou simulações. Os testes permitem aproveitar ao máximo o que foi investido na criação do plano, pois é possível detectar falhas e levar em conta as mudanças corporativas ao longo do tempo, o que sugere que é sempre aconselhável manter, revisar e atualizar continuamente o plano de continuidade de negócios.

Conclusão

Não há dúvida de que essas quatro etapas envolvem uma enorme quantidade de trabalho, mas é uma tarefa que as empresas ignoram por sua conta e risco. Se o projeto parecer muito assustador para ser aplicado a toda a empresa, considere começar com alguns departamentos ou um único escritório, se houver vários. Tudo o que você aprender no processo pode ser aplicado em uma escala maior à medida em que se avança. Evite a todo custo pensar que coisas ruins não acontecem, pois elas acontecem. Basta estar preparado. E não finja que, quando algo acontecer, não será tão ruim, pois pode ser.

Fonte: Welive Security

À medida que nos aproximamos do fim do ano, é crucial preparar sua empresa para os desafios e oportunidades que o setor de Tecnologia da Informação (T.I) trará no próximo ano. O planejamento estratégico desempenha um papel fundamental, especialmente na área de T.I. que vem evoluindo rapidamente, e estar à frente das tendências pode significar a diferença entre o sucesso e a estagnação nos negócios.

Para preparar sua empresa para os desafios e oportunidades do próximo ano, é crucial um planejamento estratégico de T.I que inclua investimentos em inovação e atualização de infraestrutura. Este é o momento ideal para refletir sobre o que trabalhou este ano, identificar áreas de melhoria e definir metas realistas para contribuições ou crescimento no setor de T.I.

Algumas áreas que você deve considerar ao elaborar o planejamento estratégico de T.I.:

1. Transformação Digital:

Considere investir em tecnologias que impulsionem a transformação digital da sua empresa. Isso pode incluir a adoção de soluções de nuvem, automação de processos, migração de sistemas legados para plataformas mais modernas, e integração de dados para maior eficiência operacional.

2. Cibersegurança Reforçada:

Dê prioridade à segurança cibernética. Investir em soluções avançadas de segurança, como firewalls atualizados, detecção de ameaças em tempo real e treinamento de conscientização em segurança, é crucial para proteger seus dados e sistemas.

3. Resiliência Tecnológica:

Invista em tecnologias escaláveis para garantir a resiliência de toda infraestrutura de TI. Tenha planos de redundância e continuidade para minimizar tempo de inatividade em caso de falhas.

4. Automação de Processos:

Identifique processos repetitivos que podem ser automatizados. Ferramentas de automação de processos podem economizar tempo e recursos, aumentando a eficiência operacional.

5. Colaboração e Comunicação Remota:

Investir em plataformas de colaboração e comunicação remota é essencial, especialmente se parte da sua equipe trabalha de forma distribuída. Ferramentas de videoconferência, compartilhamento de arquivos e plataformas de trabalho remoto podem aumentar a produtividade da equipe.

6. Parcerias Estratégicas:

Nós da CITIS estamos preparados para atender a sua demanda de T.I. Estamos sempre em busca de inovações, acompanhando os avanços do mercado tecnológico para estarmos a altura das suas expectativas.

Lembre-se, estar preparado é a chave para navegar com sucesso pelas mudanças e tirar o máximo proveito das oportunidades que o próximo ano trará.

Queremos fazer parte do seu sucesso com um planejamento bem elaborado e uma execução de excelência.

Com a evolução tecnológica, as ameaças cibernéticas também evoluem em um ritmo bastante acelerado e vem se tornando cada vez mais modernas. O que traz grandes preocupações para os gestores.

Os dados de uma empresa não são apenas mais um recurso, eles são essenciais para suas operações diárias. Logo, caso ocorra algum incidente com estes dados, a empresa sofrerá grandes consequências.

Então, ferramentas simples não são mais suficientes para conter as ameaças atuais, especialmente o ransomware, que evoluiu para atacar não apenas os dados, mas também os backups, tornando as ferramentas de backup tradicionais menos eficazes na proteção contra esses ataques.

E para enfrentar esses desafios, as empresas precisam considerar soluções mais completas de proteção cibernética, como as da Acronis.

As soluções da Acronis, combinam segurança cibernética, backup de dados, recuperação de desastres e muito mais para garantir a integridade dos dados e sistemas nos quais você confia.

Feche vulnerabilidades e proteja o seus dados:

Proteção contra qualquer ameaça

Com o ACRONIS podemos detectar e bloquear facilmente ameaças cibernéticas, mesmo aquelas nunca vistas antes. O mecanismo heurístico comportamental orientado por IA da Acronis identifica os processos maliciosos dos quais o malware depende, oferecendo a melhor proteção do mercado com menos falsos positivos.

Redução da complexidade

Se você for como outras empresas, provavelmente usa uma complexa colcha de retalhos de soluções para se defender contra perda de dados e outras ameaças cibernéticas, mas essa abordagem é difícil de gerenciar e leva a falhas de segurança.

Com as soluções integradas de proteção cibernética da ACRONIS, podemos proteger cargas de trabalho inteiras com maior eficiência e uma fração da complexidade, liberando recursos e permitindo que você se concentre na proteção e na capacitação, em vez de fazer malabarismos com ferramentas.

Estamos sempre na busca constante por parceiros que estejam alinhados aos nossos objetivos e comprometidos em ofertar as melhores e inovadoras soluções de segurança.

Com a ACRONIS, estaremos mais equipados para proporcionar um nível superior de proteção.

Invista em soluções de backup mais avançadas e integradas, que vão além das simples cópias de segurança, pois é crucial para proteger os seus dados.

O conhecimento é uma arma poderosa que pode capacitar funcionários a se tornarem a primeira linha de defesa contra ameaças.

O Mês de Conscientização sobre Segurança Cibernética é uma iniciativa que abrange tanto o mundo corporativo quanto o do consumidor, embora haja muita interseção: afinal, todo funcionário também é um consumidor. De fato, como cada vez mais trabalhamos em casa ou em nossos espaços de trabalho remoto favoritos, as linhas nunca foram tão tênues. Infelizmente, ao mesmo tempo, os riscos de comprometimento nunca foram tão graves.

A construção de um mundo mais seguro do ponto de vista cibernético começa aqui. Então, o que os gestores de TI devem incorporar em seus programas de conscientização de segurança agora e em 2024? É importante garantir que você esteja lidando com as ameaças cibernéticas de hoje e de amanhã, e não com os riscos do passado.

Por que o treinamento é importante

De acordo com a Verizon, três quartos (74%) de todas os vazamentos globais ocorridas no ano passado incluem o “elemento humano”, o que, em muitos casos, significa erro, negligência ou usuários vítimas de phishing e engenharia social. Os programas de treinamento e conscientização sobre segurança são uma maneira essencial de reduzir esses riscos. Mas não há um caminho rápido e fácil para o sucesso. Na verdade, o que você deve buscar não é tanto o treinamento ou a conscientização, pois ambos podem ser esquecidos com o tempo. Trata-se de mudar o comportamento dos usuários a longo prazo.

Isso só pode acontecer se você executar programas continuamente, para manter os aprendizados sempre em mente. E garanta que ninguém fique de fora, o que significa incluir profissionais temporários, prestadores de serviços e executivos de nível C. Qualquer pessoa pode ser um alvo e você pode ter que se preocupar com isso. Qualquer pessoa pode ser um alvo e basta um erro para que os criminosos entrem na sua rede corporativa. Além disso, realize encontros curtos, para ter mais chances de que as mensagens sejam assimiladas. E, sempre que possível, inclua exercícios de simulação ou gamificação para dar vida a uma ameaça específica.

Como mencionamos anteriormente, as capacitações podem até ser personalizadas para funções e setores específicos, para torná-las mais relevantes para os participantes. Além disso, as técnicas de gamificação podem ser um complemento útil para tornar o treinamento mais aderente e envolvente.

3 áreas a serem incluídas agora e em 2024

À medida que nos aproximamos do final de 2023, vale a pena pensar sobre o que incluir nos programas do próximo ano. Desta forma, considere o seguinte:

1. BEC e phishing

O Business Email Compromise (BEC), que utiliza mensagens de phishing direcionadas, continua sendo uma das categorias de cibercrime mais lucrativas do mercado. Nos casos relatados ao FBI no ano passado, as vítimas perderam mais de US$ 2,7 bilhões. Esse é um crime fundamentalmente baseado em engenharia social, geralmente enganando a vítima para que aprove uma transferência de fundos corporativos para uma conta sob o controle do golpista.

Há vários métodos para conseguir isso, como se passar por um CEO ou fornecedor, e esses métodos podem ser perfeitamente inseridos em exercícios de conscientização sobre phishing. Esses exercícios devem ser combinados com investimentos em segurança avançada de e-mail, processos de pagamento robustos e verificação dupla de todas as solicitações de pagamento.

O phishing, como tal, existe há décadas, mas ainda é um dos principais vetores de acesso inicial às redes corporativas. E graças aos distraídos trabalhadores domésticos e mobile, os bandidos têm uma chance ainda maior de atingir seus objetivos. Mas, em muitos casos, as táticas estão mudando e, portanto, os exercícios de conscientização sobre phishing também devem mudar. É nesse ponto que as simulações ao vivo podem realmente ajudar a mudar o comportamento dos usuários. Para 2024, considere a possibilidade de incluir conteúdo sobre phishing por meio de aplicativos de texto ou de mensagens (smishing), chamadas de voz (vishing) e novas técnicas, como o desvio da autenticação multifator (MFA).

As táticas específicas de engenharia social mudam com extrema frequência, portanto, é uma boa ideia fazer uma parceria com um provedor de cursos de treinamento que possa atualizar o conteúdo de acordo com as mudanças.

2. Segurança de trabalho remoto e híbrido

Há muito tempo, os especialistas alertam que os funcionários têm maior probabilidade de ignorar as orientações/políticas de segurança ou simplesmente esquecê-las quando trabalham em casa. Um estudo revelou que 80% dos funcionários admitiram que trabalhar em casa às sextas-feiras no verão os deixa mais relaxados e distraídos, por exemplo. Isso pode colocá-los em um risco elevado de comprometimento, especialmente quando as redes e os dispositivos domésticos podem estar menos protegidos do que os equivalentes corporativos. E é nesse ponto que os programas de treinamento devem entrar em cena com orientações sobre atualizações de segurança para laptops, gerenciamento de senhas e uso exclusivo de dispositivos aprovados pela empresa. Isso deve ser feito juntamente com o treinamento de conscientização sobre phishing.

Além disso, o trabalho híbrido tornou-se a norma para muitas empresas atualmente. Um estudo afirma que 53% delas já têm uma política, e esse número certamente crescerá. No entanto, o deslocamento para o escritório ou o trabalho em um local público tem seus riscos. Um deles são as ameaças de hotspots Wi-Fi públicos que podem expor os funcionários a ataques do tipo adversary-in-the-middle (AitM), em que os cibercriminosos acessam uma rede e espionam os dados que trafegam entre os dispositivos conectados e o roteador, e ameaças do tipo “gêmeo maligno”, em que os criminosos configuram um hotspot Wi-Fi duplicado disfarçado de legítimo em um local específico.

Há também riscos menos “hi-tech”. Os treinamentos podem ser uma boa oportunidade para lembrar a equipe dos perigos da navegação clandestina.

3. Proteção de dados

O treinamento regular é uma das melhores maneiras de manter as práticas recomendadas de tratamento de dados em mente. Isso significa coisas como o uso de criptografia forte, bom gerenciamento de senhas, manter os dispositivos seguros e relatar qualquer incidente imediatamente ao contato relevante.

A equipe também pode se beneficiar de uma atualização sobre o uso de Blind Carbon Copy (BCC), um erro comum que leva a vazamentos involuntários de dados de e-mail, e outros treinamentos técnicos. E eles devem sempre considerar se o que publicam nas mídias sociais deve ser mantido em sigilo.

Os cursos de treinamento e conscientização são uma parte essencial de qualquer estratégia de segurança. Mas eles não podem funcionar isoladamente. As organizações também devem ter políticas de segurança rígidas, aplicadas com controles e ferramentas fortes, como o gerenciamento de dispositivos móveis. “Pessoas, processos e tecnologia” é o mantra que ajudará a criar uma cultura corporativa mais segura do ponto de vista cibernético.

Fonte: Welive Security

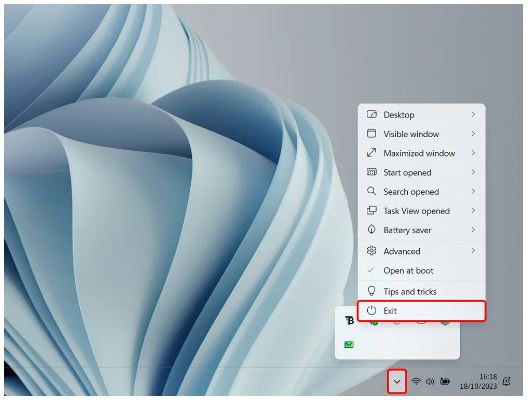

É possível deixar a barra de tarefas do Windows 11 transparente de duas maneiras. O próprio sistema da Microsoft oferece efeitos de transparência de cor que tornam o elemento translúcido, mas o resultado não é totalmente efetivo.

Apesar disso, um programa grátis disponível na Microsoft Store permite tornar o menu “invisível”, exibindo apenas os ícones fixados no rodapé da tela. Confira, a seguir, como deixar a barra de tarefas do Windows 11 transparente pelas configurações do sistema e usando o aplicativo TranslucentTB.

Windows 11: como deixar a barra de tarefas transparente

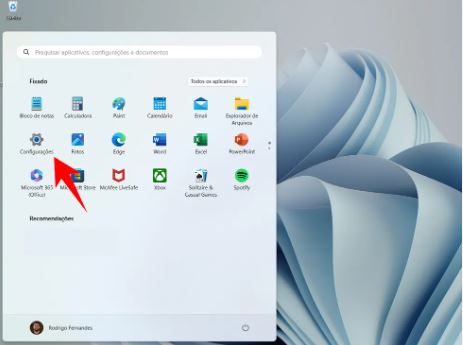

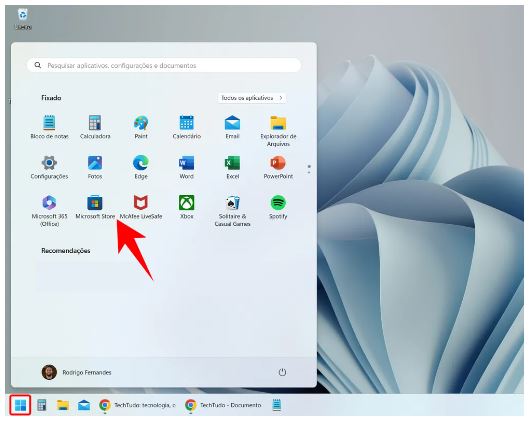

Passo 1. Clique em “Iniciar” e acesse as Configurações do Windows;

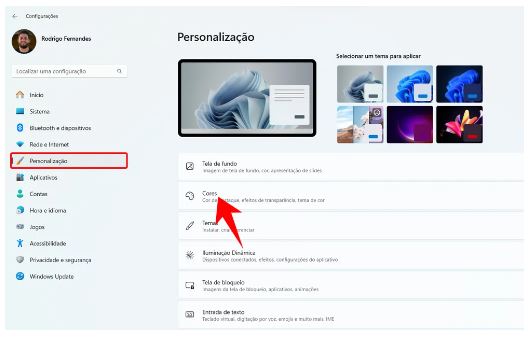

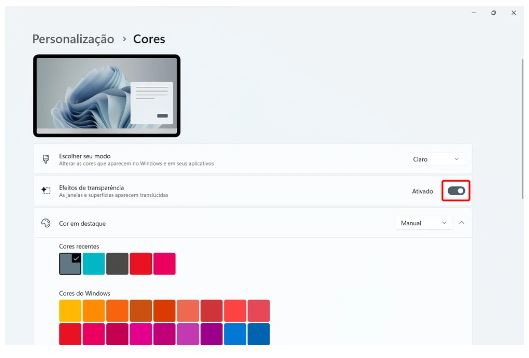

Passo 2. Com as configurações abertas, acesse a aba “Personalização” e clique em “Cores”;

Passo 3. Ative a chave “Efeitos de transparência” para habilitar o recurso.

Como deixar a barra de tarefas transparente com o TranslucentTB

Passo 1. Clique em “Iniciar” e abra a Microsoft Store;

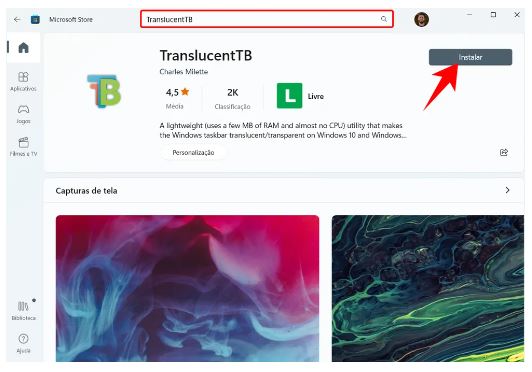

Passo 2. Pesquise pelo programa “TranslucentTB” e clique no botão “Instalar”;

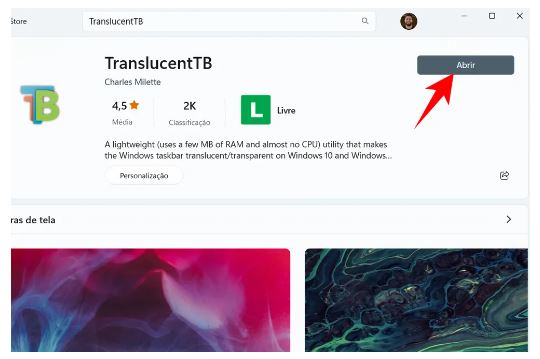

Passo 3. Após a instalação, clique no botão “Abrir”;

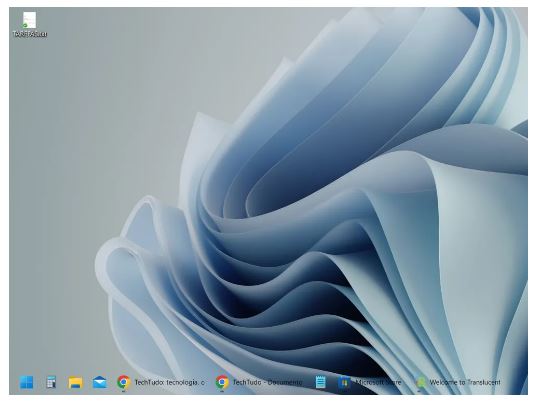

Passo 4. A barra de tarefas ficará transparente imediatamente;

Passo 5. Para voltar ao normal, basta clicar na setinha de ícones ocultos, selecionar o ícone do TranslucentTB e pressionar “Exit”.

Fonte: Techtudo

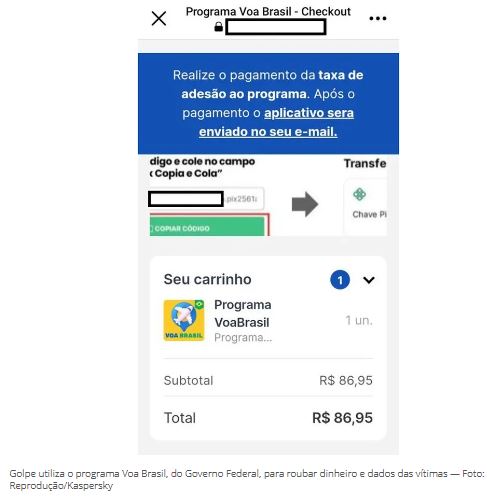

Golpistas estão utilizando o Voa Brasil, programa do Governo Federal que ainda nem foi lançado oficialmente, para aplicar golpes pelas redes sociais. A iniciativa pública pretende disponibilizar passagens aéreas com valores acessíveis para algumas categorias de passageiros, mas ainda não está em vigor. De acordo com a empresa de segurança digital Kaspersky, os criminosos induzem as vítimas a realizarem pagamentos para efetuar a compra de tíquetes falsos, podendo também roubar seus dados pessoais e informações bancárias. O Ministério de Portos e Aeroportos, responsável pela operacionalização do programa, emitiu nota afirmando que o serviço ainda não está em funcionamento, e alertou a população sobre a fraude.

O golpe tem início com a publicação de vídeos e anúncios falsos patrocinados nas redes sociais, prometendo a comercialização de passagens aéreas de ida e volta por R$ 200, supostamente por meio do Voa Brasil. Ao clicar nesses links fraudulentos, os usuários são direcionados para um site falso, que exige o preenchimento de um cadastro com nome completo e CPF. As instruções dos bandidos dizem que esse formulário é necessário para liberar os requisitos necessários para a aprovação no programa do governo.

Após a realização do cadastro, o site gera um boleto referente a supostos “impostos, fiscalização de aviação civil e taxa de contribuição ao turismo brasileiro sustentável”. Os criminosos orientam o usuário a fazer o pagamento via Pix ou cartão de crédito dentro de 30 minutos. Além da perda financeira, os usuários ainda podem ter os dados do cartão capturados pelos golpistas.

Um print feito pela Kaspersky mostra que os bandidos também informam que o falso pagamento é referente a uma “taxa de adesão ao programa”, utilizando um suposto logo do programa Voa Brasil. A falsa mensagem também informa que, após o pagamento, um aplicativo será enviado para o e-mail da vítima.

O Ministério dos Portos e Aeroportos publicou uma nota no site oficial da pasta esclarecendo que o Voa Brasil está em fase de ajuste final e ainda não existem regras definidas para participação. Ainda, que o Governo Federal não está realizando cadastro ou solicitando pagamento de valores para que os usuários sejam inseridos no programa.

“Caso o cidadão receba ligação, correspondência, mensagem de texto no celular ou via redes sociais solicitando depósito em dinheiro para ser incluído no Voa Brasil, sugerimos que denuncie essa prática por meio dos canais de atendimento ao usuário”, diz o comunicado. A denúncia pode ser feita pelo site Fala BR (falabr.cgu.gov.br), pelo e-mail ouvidoria@mpor.gov.br ou pelo telefone (61) 2029.8090.

A pasta ainda reforça que sites e redes sociais que se apresentam como canais de cadastro de programas oficiais do Governo Federal, oferecendo facilidades, devem ser vistos com desconfiança. Isso porque o Ministério não realiza contato direto com o cidadão nem concede benefícios mediante pagamento de valores.

“É sempre importante lembrar que não se deve fornecer dados pessoais, como CPF, nome, data de nascimento, etc. para pessoas desconhecidas ou inseridas em sites de origem desconhecida”, recomenda o posicionamento do Ministério dos Portos e Aeroportos.

Como se proteger

Fábio Assolini, diretor da Equipe Global de Pesquisa e Análise da Kaspersky para a América Latina, orienta que as pessoas desconfiem de mensagens que utilizem temas comentados na imprensa ou que prometam benefícios sociais, especialmente aquelas recebidas por meio das redes sociais.

A recomendação é desconfiar de promessas exageradas ou que garantam benefícios fáceis, conferir o endereço do site, prestar atenção se há erros gramaticais ou o uso de termos genéricos — o que pode indicar que a página é falsa —, além de manter um antivírus instalado no computador e no celular.

“Os ataques podem ser evitáveis se o usuário se mantiver atento e desconfiar, desde a busca do site para as possíveis passagens até o pagamento do serviço. É importante conferir o que está sendo acessado e onde você está colocando suas informações pessoais, pois, com as atualizações de fraudes, todo cuidado é pouco”, concluiu Fábio Assolini.

Com informações do Ministério dos Portos e Aeroportos

Fonte: Techtudo

O Google Chrome adicionou uma opção para conferir o consumo atual de memória RAM de cada aba em execução no navegador para computadores. Com a função ativa, basta passar o mouse sobre a guia e ver a quantidade exata na miniatura.

O alto consumo de RAM sempre foi um dos problemas do navegador do Google, que costuma ser bem mais exigente do que rivais como Firefox e Opera. O novo medidor não resolve a situação, mas ajuda a identificar quais são as abas mais pesadas durante o consumo de memória do PC — um vídeo no YouTube usa bem mais espaço do que uma simples notícia, por exemplo.

A novidade está disponível a partir da versão 117 do Chrome, segundo o Windows Central, mas também é possível ativá-la manualmente a partir da seção de Flags, com recursos experimentais.

Como ativar o medidor de uso de RAM nas abas do Chrome

Siga estes passos para começar a usar a função:

- Abra o Chrome;

- Acesse “chrome://flags”;

- Procure por “Show memory usage in hovercards”;

- Selecione “Enabled”;

- Reinicie o navegador.

Essa é apenas uma das novidades anunciadas para o navegador em 2023, mas as mudanças não pararam por aí: veja um resumo com tudo o que foi lançado para o Chrome durante o ano.

Fonte: Canaltech

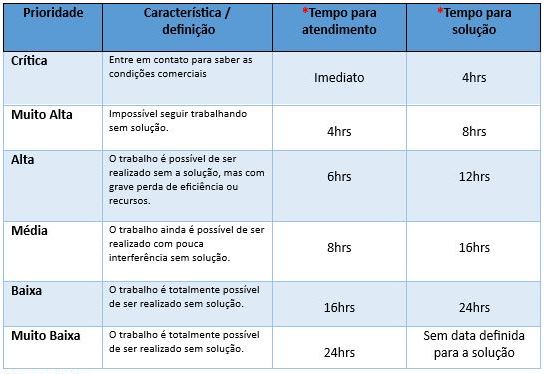

Queremos assegurar que estamos comprometidos em oferecer um serviço de alta qualidade e resolver seus problemas da maneira mais eficiente possível. Então queremos compartilhar com você, como é feito a análise da criticidade de cada chamado após a sua abertura no GLPI.

O nosso objetivo aqui é oferecer a você um serviço eficaz e cumprir os prazos estabelecidos para que sua questão seja resolvida da melhor maneira possível.

Entendemos a importância do seu problema e queremos informar que, assim que seu chamado é recebido, ele passa por um processo de análise de criticidade. Na análise, é levado em consideração os chamados que já temos na fila de atendimento, a urgência e a relevância do problema que você está enfrentando e o SLA definido em seu escopo.

Para chamados abertos após 17:00hrs, considere o atendimento para o dia seguinte, caso em nossa análise não seja considerado crítico.

O SLA define os tempos de atendimento e as metas para a resolução do seu problema. Isso nos ajuda a priorizar os chamados e garantir que dedicaremos a atenção adequada de acordo com a gravidade da situação de cada cliente.

Ressaltamos que estamos comprometidos em fornecer atualizações regulares sobre o status do seu chamado durante todo o processo. Então, para isso, precisamos que após a abertura do chamado, você acompanhe o processo via helpdesk, pois além de fornecer as atualizações, podemos solicitar informações importantes para iniciar o atendimento.

Atenção: caso esta atualização demore a ser feita, o tempo de atendimento também sofrerá alterações, podendo ser prorrogado.

Alguns exemplos de situações e em qual urgência será tratada:

*Horas úteis

O que fazer quando não consigo acessar o helpdesk e preciso abrir/atualizar um chamado

Caso esteja impossibilitado de abrir chamado devido a algum incidente (falha no acesso a página, sem internet, fora da empresa e etc), entre em contato via Whatsapp da Citis, que podemos te ajudar abrindo o chamado para você ou atualizando conforme a sua orientação.

Em condições normais, o cliente precisa abrir, acompanhar e atualizar se necessário.

Se houver alguma dúvida ou necessitar de mais informações, não hesite em entrar em contato conosco a qualquer momento.

Nosso whatsapp: (31) 98409-3992(WhatsApp)

Agradecemos pela sua compreensão e colaboração.

Em uma iniciativa para garantir maior transparência e confiança no sistema financeiro digital do Brasil, o Banco Central anunciou novas regras relacionadas à segurança no Pix.

Na última semana, o Banco Central anunciou novas medidas relacionadas ao vazamento de dados no sistema de pagamentos instantâneos Pix. A partir de agora, as instituições financeiras serão obrigadas a informar seus clientes sobre o comprometimento de suas informações, mesmo nos casos em que não houver risco iminente e antes mesmo de investigarem as causas dos incidentes de segurança.

A Resolução nº 342, divulgada pelo Banco Central, visa trazer maior transparência aos casos de vazamento de dados e assegurar a confiabilidade dos usuários na plataforma financeira. As novas regras vão além do que é estabelecido pela Lei Geral de Proteção de Dados (LGPD), exigindo a comunicação aos clientes mesmo nos casos de menor impacto. Segundo o comunicado do Banco Central, a comunicação aos clientes sobre possíveis vazamentos já era uma prática recomendada desde o lançamento do Pix, mas agora se torna obrigatória, independentemente da gravidade do incidente.

Atualmente, 8 em cada 10 transações bancárias no Brasil são realizadas de forma digital, evidenciando a importância de garantir a segurança dos dados dos usuários. No entanto, dados alarmantes mostram que 15% dos brasileiros já foram vítimas de golpes relacionados ao Pix, tornando essencial a implementação de medidas mais rigorosas para proteger os consumidores.

A resolução também estabelece regras claras para as penalidades em caso de descumprimento. As empresas poderão sofrer sanções não apenas por irregularidades, mas também de acordo com os efeitos dos incidentes de segurança. Multas e outras penalizações serão analisadas com base no impacto e no número de chaves Pix afetadas, bem como na postura de transparência das empresas em relação às situações.

Fonte: Welive Security