Domínios maliciosos usam o nome ChatGPT para roubar chaves de API

No último relatório de ameaças da ESET, a equipe de pesquisa detectou domínios maliciosos que fazem referência ao ChatGPT e roubam chaves de API legítimas da OpenAI.

Desde que entrou em cena, em novembro de 2022, o Chat GPT é uma ferramenta cada vez mais utilizada, com funcionalidades que são exploradas para muitas finalidades, desde a criação de um e-mail de trabalho até a escrita de linhas de código, ou simplesmente fazendo com que ele atue como um interlocutor para uma conversa quase humana.

Por meio de APIs (Interfaces de Programação de Aplicativos), essa tecnologia está disponível para desenvolvedores que podem usar a funcionalidade de inteligência artificial da OpenIA em seus projetos, solicitando uma chave de API que dá acesso aos modelos de inteligência artificial disponibilizados pela empresa (ChatGPT, DALL-E e Whisper).

No último relatório de ameaças da ESET, a equipe de pesquisa detectou que, na segunda metade de 2023, o nome “chatGPT” foi usado em domínios maliciosos – ou pelo menos inseguros – para roubar chaves de API legítimas da OpenAI.

A telemetria da ESET registrou mais de 650 mil tentativas de acessar domínios maliciosos que faziam referência ao chatGPT com o objetivo claro de se passar pelo site real open.ia.com e aproveitar a onda de pesquisas na web por essa tecnologia.

Não é a primeira vez que a popularidade desse chatbot é explorada por cibercriminosos para atrair usuários da OpenAI: sites falsos do ChatGPT, extensões maliciosas de navegadores, aplicativos que distribuem trojans para roubar informações bancárias.

Nesse caso, as ameaças encontradas incluem:

- Aplicativos da Web que manipulam de forma insegura as chaves de API da OpenAI;

- Extensões maliciosas do navegador Google Chrome para o ChatGPT.

Por que a chave de API é importante?

Ela é um identificador exclusivo que autentica e autoriza o usuário, o desenvolvedor ou o programa que faz a chamada e controla o acesso, limita a quantidade de dados que podem ser recuperados ou restringe o uso de uma API a um conjunto específico de usuários ou aplicativos.

Por exemplo, um aplicativo meteorológico pode usar uma chave de API de um serviço meteorológico para obter dados meteorológicos atualizados, ou aplicativos de pagamento incorporados em um site de compras on-line usam uma chave de API da plataforma de pagamento.

Alguns desses serviços de API são pagos ou gratuitos e, no caso da OpenAI, cada usuário final gerará um token, que é cobrado do projeto em que essa API está incorporada.

O usuário final não precisa conhecer esse token de API, que o desenvolvedor conhece – e deve tratar com muito cuidado – (/web service) para integrar serviços de terceiros.

Aplicativos da Web inseguros

Embora não seja uma atividade criminosa em si, é importante prestar atenção aos desenvolvedores de aplicativos que incorporam um modo “traga sua própria chave” e solicitam a chave de API da OpenAI, supostamente para se comunicar com api.openai.com em seu nome. Não há garantia de que a chave não será vazada ou usada indevidamente.

Como exemplo, o site ChatGPT em chat.apple000[.]top solicita aos usuários suas chaves de API do OpenAI e as envia para seu próprio servidor.

Esse aplicativo da Web está vinculado ao código-fonte aberto no GitHub a partir do qual foi criado e, ao consultar o Censys, procurando por páginas da Web em HTML usando o título “ChatGPT Next Web”, mais de 7 mil servidores hospedam uma cópia desse aplicativo da Web.

No entanto, não é possível determinar se eles foram criados como parte de campanhas de phishing para chaves de API da OpenAI ou se foram expostos na Internet por outro motivo. É claro que você não deve inserir sua chave OpenAI em aplicativos que enviam as informações para um servidor duvidoso.

Extensões maliciosas

Além desses aplicativos da Web, quase todas as falhas de nomes de domínio maliciosos inspirados no ChatGPT relatadas na telemetria da ESET no segundo semestre de 2023 estavam relacionadas às extensões do Chrome detectadas como JS/Chromex.Agent.BZ.

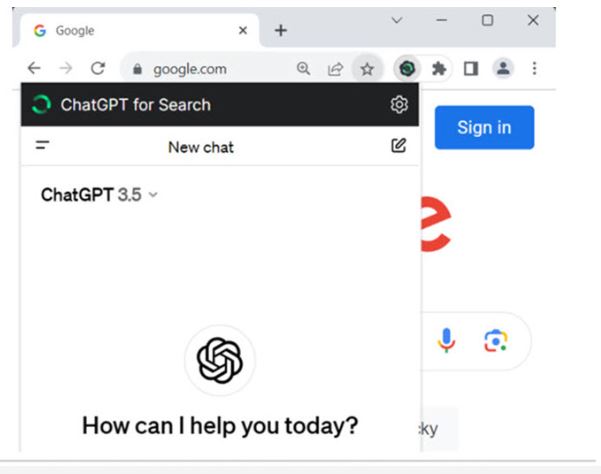

Um deles é o gptforchrome[.]com, que leva à extensão maliciosa ChatGPT for Search – Support GPT-4 na Chrome Web Store (relatada ao Google por especialistas da ESET Research).

Dicas de segurança

- Evite compartilhar a chave da API;

- Use um gerenciador de senhas para armazená-la com segurança;

- Crie uma senha forte com criptografia forte;

- Altere a chave de API se você achar que ela foi comprometida;

- Certifique-se de remover extensões de navegador mal-intencionadas em todos os seus dispositivos, especialmente se você tiver ativado a sincronização;

- Preste muita atenção às extensões de navegador antes de instalá-las;

- Use uma solução de segurança confiável e com várias camadas que possa detectar sites falsos e extensões potencialmente mal-intencionadas.

Fonte: Welive Security

Menu de artigos

- Apagou um arquivo importante? Saiba como o Shadow Copy pode evitar prejuízos nas empresas

- Governança de dados Híbrida: o desafio de integrar Nuvem e Infraestrutura Local

- Os malwares que dominaram o Android em 2025 — e o que isso significa para 2026

- T.I: a força invisível por trás de toda a infraestrutura

- Como o Bitdefender protege seu ambiente contra ameaças avançadas