Inteligência artificial está na moda. Quem acompanha tecnologia de perto já percebeu: o assunto é cada vez mais frequente; está por todos os lados. Enquanto soluções baseadas na tecnologia surpreendem e facilitam nossa vida, o lado negro do mundo online acabou transformando a inteligência artificial em mais uma arma para ataques cibernéticos. Através dela, hackers podem decidir o que atacar, quem atacar, como atacar e até quando atacar.

Um estudo realizado pela empresa de segurança ZeroFOX mostrou que robôs inteligentes são capazes de espalhar links maliciosos e ataques muito mais rápido que qualquer hacker de pele e osso. No experimento que colocou um humano contra um hacker artificial em uma disputa para disseminar mensagens com links maliciosos no Twitter, enquanto o robô atraiu 275 vítimas a uma média de 6,75 tweets por minuto, o hacker humano atraiu apenas 49 pessoas enviando 1 tweet por minuto. Massacre!

Especialistas em segurança digital dizem que o uso da inteligência artificial por cibercriminosos é cada vez mais comum. A principal forma seria através do monitoramento automático do comportamento do usuário em redes sociais, trocas de mensagens de texto, e-mails e até a própria navegação pela internet em si. Com base nessas informações, hackers conseguem, também de forma automatizada, criar ataques de phishing personalizados. Neste golpe, e-mails, tweets, mensagens de whatsapp, sites falsos e outras formas de comunicação são usados para enganar e levar o usuário a clicar em links maliciosos. Tudo com um único objetivo: roubar senhas ou informações pessoais e confidenciais.

É muito raro que um hacker humano persiga um alvo individual. A maioria dos ataques é automatizada; desde ataques de negação de serviço a ransomwares e chatbots criminais. Agora, se a inteligência artificial é arma do hacker moderno, quem protege o mundo digital precisa ser ainda mais inteligente e criar formas criativas de defender as vulnerabilidades dos sistemas. O principal contra-ataque dos profissionais, não por acaso, é a própria inteligência artificial. Com ela é possível detectar fraudes e até neutralizar um ciberataque. Porém, sozinha, não é suficiente. Soluções de segurança precisam ir além e trabalhar com um processo constante de verificação que antecipa as ações do usuário.

E, por falar em usuário, esse continua sendo o elo mais frágil da segurança digital. Se os criminosos digitais estão usando inteligência artificial para criar peças de phishing mais personalizadas, cabe a nós, internautas, sermos ainda mais inteligentes.

Não foram poucas as vezes que o Olhar Digital falou sobre como o futuro dos objetos conectados representam um risco grave de segurança. Uma das maiores demonstrações desse perigo foi percebido por uma mulher holandesa que percebeu que sua câmera de segurança estava sendo controlada remotamente.

Em uma cena digna de uma mistura de “Black Mirror” com filme de terror, Rilana Hamer estava em casa quando começou a ouvir sons vindo da sala. Foi quando ela percebeu que sua câmera conectada estava se movimentando e emitindo sons.

Primeiro, a câmera começou a falar francês. “Bonjour, madame. Tout bien avec vous?” (“Bom dia, senhora. Tudo bem com você?”), disse a voz por trás da câmera; depois de um tempo, o idioma mudou para o espanhol: “Hola, señorita”. A mulher, no entanto, não pareceu feliz com a apresentação “amistosa” e logo começou a gritar com a câmera até perceber que a solução mais simples seria retirá-la da tomada.

Em sua publicação no Facebook, ela afirma ter comprado a câmera na rede de lojas Action, que vende produtos de baixo custo (e baixa qualidade). Seu objetivo com a aquisição era poder monitorar remotamente o seu cachorro enquanto estava fora de casa. “Era só conectar no Wi-Fi e colocar na tomada. Você pode operar a câmera pelo celular e ouvir o que está acontecendo na sua casa. Era perfeito”, disse ela no post.

A Action recebeu de volta o produto e afirmou estar investigando o que aconteceu. A empresa diz analisar duas possibilidades: uma falha da própria câmera ou um mau uso da senha ou da rede Wi-Fi.

A questão é que esse é um caso notável entre tantos que passam despercebidos. As pessoas se preocupam com vírus em celulares e computadores, mas esquecem que objetos conectados também podem ser hackeados. Inclusive, existem redes gigantes de objetos conectados infectados, como câmeras, que são usados para ciberataques, normalmente DDoS. Estes milhões de aparelhos são direcionados para derrubar páginas específicas e serviços digitais, e normalmente conseguem se não houver a proteção adequada.

Então, fica a dica: assim como você não compraria um celular de uma marca da qual você nunca ouviu falar, tenha cuidado com objetos conectados que você compra e conecta na rede da sua casa. Não deixe o aparelho conectado com a senha padrão do fabricante, e não adquira aparelhos que não permitam que suas senhas sejam alteradas.

Se você tem um PCs parrudos o suficiente para minerar criptomoedas, qual o motivo de não buscar meios alternativos? Nessa premissa — digamos, um pouco maliciosa — que hackers estão minerando Monero em servidores da Microsoft, de acordo com a ESET.

Os pesquisadores da empresa de segurança descobriram um malware que já infectou centenas de servidores web Windows com mineradores maliciosos. Só este malware já rendeu cerca de US$ 63 mil moedas de Monero durante três meses para os cibercriminosos — em conversão direta, estamos falando de R$ 200 mil.

Para o malware rodar, os hackers modificaram um software minerador com código aberto e exploraram uma vulnerabilidade no Microsoft IIS 6.0. Essa vulnerabilidade permite que mineradores sejam instalados em servidores Windows que não receberam atualizações de segurança recentes.

A pesquisa da ESET indica que os criminosos por trás do malware estão agindo desde o mês de maio deste ano. A vulnerabilidade em questão é a CVE-2017-7269 e reside no serviço WebDAV da versão 6.0 da Microsoft IIS (Windows Server 2003 R2).

Vale lembrar que o ransomware WannaCry, que infectou mais de 300 mil computadores em mais de 150 países na metade deste ano, abusou de máquinas Windows desatualizadas. Lembrando disso, a dica continua: sempre atualize o seu sistema operacional com o último patch de segurança disponível.

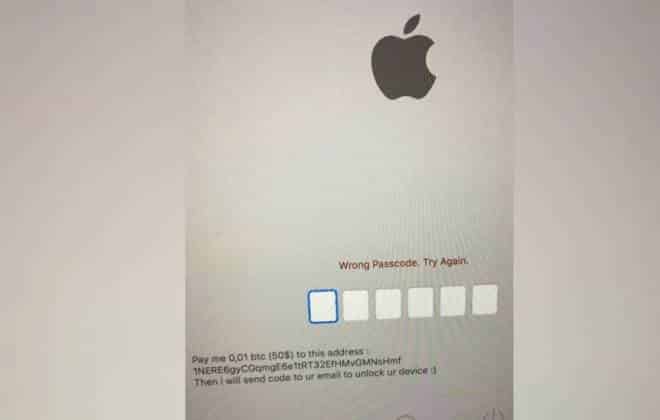

Hackers têm usado um sistema de segurança da Apple para bloquear remotamente Macs e exigir resgate em dinheiro. Os criminosos têm se aproveitado de senhas vazadas na internet e uma brecha no login do iCloud para aplicar os golpes.

A informação foi divulgada pelo site MacRumors, especializado em assuntos referentes à Apple. Tudo começa quando um hacker tem acesso ao login e senha de uma pessoa no iCloud, dados que, vez ou outra, vazam em diretórios da internet.

Como explica o MacRumors, esses dados costumam vazar de outros serviços que não o da Apple. Mas se uma pessoa usa o mesmo login e senha em várias plataformas, inclusive no iCloud, essa pessoa tem mais chances de ser hackeada com facilidade.

De posse dos dados de um usuário, o criminoso usa o “Buscar iPhone”, sistema que permite localizar e bloquear remotamente um dispositivo da Apple. Neste caso, a empresa exige autenticação em duas etapas: isto é, você precisa desbloquear um aparelho para confirmar que é você mesmo que está buscando o item perdido.

Mas quando o produto perdido é o mesmo que é usado de backup, a Apple libera o acesso ao “Buscar iPhone” sem essa autenticação em duas etapas. É assim que, remotamente, hackers têm bloqueado o Mac de diversas pessoas para exigir um resgate pelo “sequestro”.

Quem foi afetado deve procurar o suporte da Apple para explicar a situação e recuperar acesso ao seu Mac. Quem ainda não foi afetado, é recomendável que troque a senha do Apple ID e certifique-se de nunca usar a mesma senha em mais de um serviço ao mesmo tempo.

A Piriform, empresa responsável pelo popular CCleaner, informou nesta segunda-feira, 18, que a versão do produto para Windows foi comprometida por hackers. A plataforma já foi instalada mais de 2 bilhões de vezes e conta com mais de 5 milhões de instalações por semana apenas em desktops, mas a ação foi limitada, então nem todo usuário foi afetado.

Edições específicas do CCleaner (a v5.33.6162) e do CCleaner Cloud (v1.07.3191) para 32 bits, que são usadas por 3% da base de usuários da plataforma, foram infectadas. Uma porta-voz disse à Reuters que 2,27 milhões de pessoas baixaram o primeiro, enquanto o segundo foi instalado em apenas 5.000 máquinas.

O ataque permitia que uma pessoa não autorizada enviasse informações do computador para um servidor desconhecido. De acordo com a Piriform, os hackers conseguiam sugar o nome do computador, uma lista dos softwares instalados (incluindo as atualizações do Windows) e outra com os processos em atividade, além de informações como se os processos rodavam com privilégio de administrador e se tratava-se de um sistema de 64 bits.

O problema foi descoberto pela Avast (que comprou a Piriform em julho) em 12 de setembro, no mesmo dia em que uma versão segura do CCleaner (v5.34) foi liberada. A v5.33.6162, que vinha com problema, tinha surgido em 15 de agosto. O CCleaner Cloud v1.07.3191 foi disponibilizado em 24 de agosto e a versão segura saiu em 15 de setembro.

O servidor para onde esses dados eram enviados ficava nos Estados Unidos. A Piriform não pôde falar sobre isso publicamente antes porque vinha trabalhando com investigadores. O servidor foi fechado na última sexta-feira, 15, e a empresa diz que nenhum dano foi causado.

Para garantir isso, a Piriform contatou sites de downloads entre os dias 12 e 15 para tirar as versões afetadas de circulação, e também instou seus usuários a atualizar os softwares por meio de notificações — quem usa antivírus da Avast recebeu o update automaticamente.

A falha de segurança que comprometeu algumas contas de pessoas famosas no Instagram pode não ter sido tão inofensiva quanto a empresa afirmou. O Ars Technica diz ter recebido o contato de um leitor que gerencia um site no qual dados de 6 milhões de usuários usuários da rede social coletados por causa dessa falha são vendidos a US$ 10 (R$ 31, aproximadamente) cada.

Como prova da autenticidade de sua afirmação, o leitor teria oferecido ao site uma amostra com informações de 10 mil contas. Tanto a análise do próprio site quanto uma análise independente feita pelo pesquisador de segurança Troy Hunt (que gerencia o site “Have I Been Pwned?“) sugerem que os dados são legítimos.

“Minha conclusão: não há nada aqui para descreditar esses dados. É *possível* que eles tenham sido juntados de outras fontes [além da falha já citada], mas tudo indica que eles são legítimos, e o vetor mencionado anteriormente é completamente plausível e com certeza tem precedentes”, escreveu Hunt ao site. Os dados foram enviados também ao Instagram para confirmação, mas a rede social ainda não respondeu.

Seus dados a R$ 30

De acordo com o site, das 10 mil contas recebidas como amostra, 9.911 incluíam pelo menos um número de telefone ou e-mail. Mais especificamente, 5.341 incluíam um número de telefone, e 4.341 incluíam tanto o telefone quanto o endereço de e-mail. Uma busca pelos nomes das contas mostrou que tratavam-se de usuários reais, e os nomes batiam com os telefones associados a eles. Usuários da Austrália, Tailândia e Alemanha estavam na lista.

Naturalmente, o site preferiu não detalhar qual era o site que estava vendendo as contas. No entanto, eles afirmam que ele estava livremente acessível até a manhã de hoje. O gerenciador do site diz ter descoberto a vulnerabilidade da rede social em um canal de IRC. Ele afirmou ter certeza de que outras pessoas também se aproveitaram do problema para roubar dados, mas não na mesma escala que ele.

Informações publicadas pela Kaspersky sobre a falha do Instagram alegavam que ela não podia ser explorada de maneira automatizada. No entanto, o leitor diz ter feito exatamente isso para coletar mais de 500 mil informações de contas por hora. Cerca de 12 horas depois de seu ataque começar, o Instagram consertou o problema.

Se os dados das 6 milhões de contas obtidos tiverem o mesmo nível de credibilidade e informação que a amostra, é possível que outros usuários tenham tido seus dados vazados também. Até que a empresa se pronuncie, os usuários da rede devem considerar a possibilidade de que seus endereços de e-mail e números de telefone estejam disponíveis na rede.

Uma pequena adição de um chip com fins maliciosos pode fazer com que hackers tomem controle do seu smartphone. Essa é a conclusão de um estudo da Universidade Ben-Gurion do Neguev, em Israel, que mostrou como uma touchscreen modificada pode representar um grande risco para a segurança de usuários de smartphones.

O estudo, relatado pelo ArsTechnica, mostra como hackers podem incluir um pequeno chip em uma touchscreen e, com ele, assumir o controle de um dispositivo, além de roubar dados armazenados nele.

Os pesquisadores usaram dois dispositivos Android diferentes: um Huawei Nexus 6P e um LG G Pad 7.0. Nos dois casos, as partes maliciosas não custaram nem US$ 10, e garantiram aos pesquisadores a possibilidade de coletar o que estava sendo digitado no teclado, explorar vulnerabilidades de segurança e mais.

Quando o chip malicioso é instalado na touchscreen, ele consegue roubar dados e fotos do smartphone, além de direcionar o usuário para um site falso que faz com que o controle do aparelho fique nas mãos dos hackers. Por ser uma modificação de hardware, a detecção do ataque é dificultada e nem restaurar configurações de fábrica ajuda a recuperar o dispositivo.

Em um primeiro momento o ataque pode não parecer muito perigoso, já que exige modificação física do dispositivo para roubar o acesso a ele, mas os pesquisadores ressaltam como esse método pode ser bastante eficaz considerando como as pessoas costumam quebrar a tela de um smartphone – eles dizem que mais da metade dos usuários em algum momento danificam a touchscreen dos dispositivos. Isso faz com que um ataque que mira componentes de reposição de smartphones tenha possibilidade de ser bem sucedido.

Com o estudo, os pesquisadores querem mostrar como há aspectos de segurança ignorados pelas fabricantes, e como alguém com intenções ruins pode explorar esse descaso para prejudicar usuários. “Um adversário motivado pode ser capaz de desenvolver tais ataques em grande escala ou contra alvos específicos”, explicaram.

A Microsoft disponibilizou nesta semana seu tradicional update de segurança do Windows, feito para todas as versões do sistema que ainda têm suporte da empresa. A atualização corrige uma grave falha no software que poderia permitir o surgimento de um novo WannaCry.

A vulnerabilidade estava na forma como o algoritmo de busca do Windows gerencia memória, abrindo espaço para a inserção de um código malicioso de execução remota. Se um hacker descobrisse como aproveitar a falha, ele seria capaz de tomar controle total da máquina de uma vítima.

“Controle total” inclui a capacidade de instalar e remover programas; visualizar, editar e apagar dados da memória; ou até criar novas contas com privilégios de administrador. Tudo remotamente, sem precisar ter qualquer contato físico com o computador infectado, como informa o site MSPoweruser.

Assim como o vírus WannaCry, responsável pela maior onda de ataques hackers da história recente, um malware feito para se aproveitar dessa falha poderia se espalhar por uma rede empresarial usando o protocolo SMB. Ou seja, PCs sem essa atualização poderiam dar brecha para um novo mega-ataque global.

A falha foi encontrada no Windows 7, Windows 10 e até no Windows Server. O update lançado nesta semana corrige outras 47 falhas, inclusive uma vulnerabilidade no Jet Database Engine, motor de banco de dados do sistema, que também permitia acesso remoto a hackers. Este, por sua vez, dependia de ação do usuário, como abrir um e-mail infectado.

Clique aqui para saber como manter seu Windows sempre atualizado com as mais recentes correções de bugs e vulnerabilidades automaticamente.

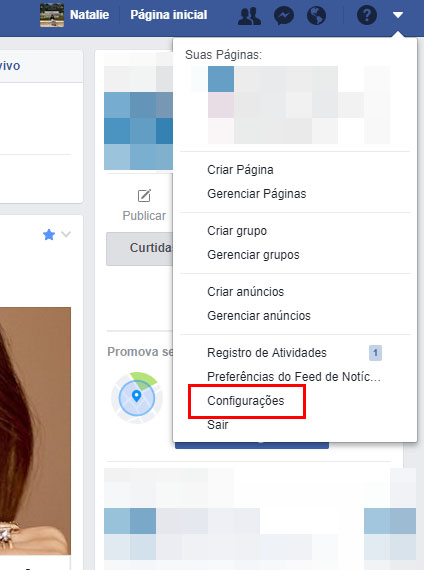

O Facebook é um dos principais alvos de hackers, seja para roubar dados pessoais, ou apenas para causar transtornos. Uma vez com acesso a sua conta, o cibercriminoso pode alterar suas informações, fazer publicações por você ou até prejudicar outros usuários.

Caso você tenha percebido alguma movimentação estranha na sua conta ou tenha recebido algum email de aviso do Facebook, talvez o seu perfil tenha sido hackeado. Veja como descobrir:

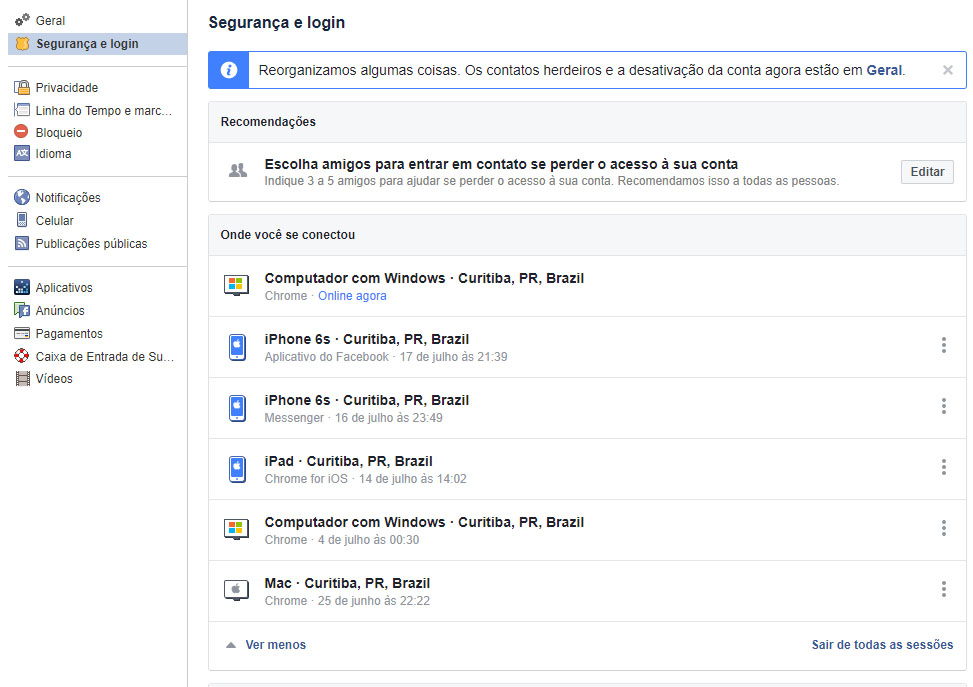

Últimos acessos

O primeiro passo é revisar os últimos acessos ao seu perfil. Acesse o Facebook, clique na seta à direita no menu superior e vá em “Configurações”.

Em “Segurança e Login”, você verá todos os acessos feitos a sua conta.

Verifique se todos foram feitos por você mesmo; se perceber algo suspeito, clique em “Sair de todas as sessões”.

Agora, você precisa investigar as ações que foram feitas. Tente lembrar se existe algum aplicativo que você autorizou nos últimos dias, se acessou a sua conta de um computador diferente, ou algo parecido.

Mude a sua senha imediatamente!

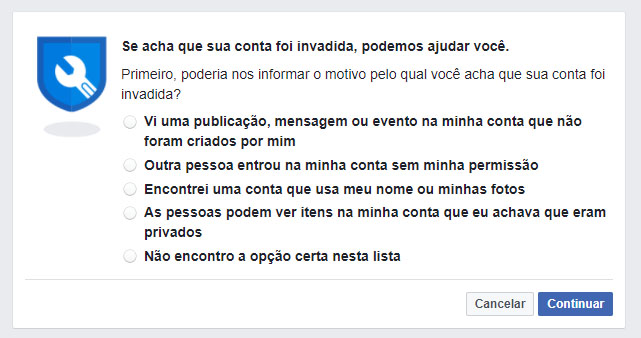

O próximo passo é reforçar a segurança da sua conta. Mude a sua senha na mesma página de “Segurança e login” ou faça o passo a passo recomendado pelo próprio Facebook.

Acesse o site http://www.facebook.com/hacked, selecione a opção que corresponda ao que aconteceu com você e inicie o processo de segurança da conta.

O Facebook vai sugerir que você altere a senha, confira os aplicativos e as últimas atividades.

Faça tudo o que for pedido para ter a sua conta protegida novamente.

Não se esqueça de conferir com frequência o processo citado acima para evitar futuras dores de cabeça. Lembre-se também de escolher uma senha diferente de qualquer outra conta que você tenha e garanta que ela seja bastante difícil.