Durante 2018, os criminosos continuaram direcionando ataques de ransomware a grandes organizações. E por esse motivo, foi desenvolvido um white paper que explica por que o ransomware ainda é uma ameaça perigosa para as empresas, independentemente do tamanho, e o que as organizações podem fazer para reduzir a exposição e os prejuízos produzidos por esses tipos de ameaças.

O documento está enfocado em três vetores perigosos de ataques de ransomware: acesso remoto, e-mail e cadeia de suprimentos. O objetivo deste material é ajudar aos CEOs, CIOs, CISOs e gerentes de risco empresariais para que eles possam entender qual é o estado atual dos ataques de ransomware, bem como a evolução de várias áreas que também preocupam.

Grandes alvos, altas demandas

Se a sua empresa não tiver sido atingida por um ransomware recentemente, você pode chegar a supor que essa ameaça tenha recuado para os arquivos do cibercrime. As manchetes da imprensa especializada descrevem o ransomware como “até 2017” e “em declínio em relação à mineração de criptomoedas”. Em essência, esses títulos refletem o fato de que, embora as detecções de mineração de criptomoedas estejam aumentando, alguns dos indicadores mais óbvios da atividade do ransomware entrou em declínio. No entanto, isso não quer dizer que o ransomware faz parte do passado, já que ainda é uma ameaça muito séria para as organizações.

Considere o que aconteceu com a cidade de Atlanta nos EUA. Cinco departamentos do governo da cidade foram atacados por um ransomware: Sistema Penitenciário, Gerenciamento de Bacias Hidrográficas, Recursos Humanos, Parques e Planejamento Urbano. Várias funções da cidade foram afetadas pelo ataque, incluindo a capacidade de aceitar pagamento on-line para contas de água e multas de trânsito. O Wi-Fi do Aeroporto Internacional de Atlanta “Hartsfield-Jackson” foi desativado por uma semana. Embora Atlanta tenha rejeitado (corretamente) a exigência de US$ 50.000 feita pelos cibercriminosos, o impacto financeiro foi de milhões de dólares (e pode ter chegado perto dos US$ 17 milhões).

Conforme documentamos no white paper, ataques de ransomware onerosos atingiram várias outras organizações relacionadas com os setores estatal, governamental e educativo. Temos conhecimento sobre esses ataques porque as instituições desses setores geralmente geralmente tem como requisito tornar públicos os relatórios. O mesmo acontece no setor da saúde, onde as regulamentações governamentais também podem exigir a divulgação da existência de uma brecha de segurança.

E as organizações que não precisam divulgar casos de brechas de segurança? É razoável supor que uma empresa comercial que seja atingida por um ataque de ransomware direcionado tentará evitar as manchetes dos jornais a qualquer custo. E isso significa que não podemos confiar em relatórios publicados de ataques de ransomware para avaliar o alcance da ameaça. O que sabemos, por meio de conversas com as equipes de suporte, fornecedores de segurança e outros, é que o ransomware ainda é uma ameaça bastante cara, sem escassez de vítimas em todos os setores de negócios.

O fator Remote Desktop Protocol (RDP)

Outra coisa que sabemos é que alguns dos ataques de ransomware que ocorreram em 2018 contra instituições governamentais e de saúde envolvem uma família de ransomware conhecida como SamSam (detectada pelos produtos da ESET como MSIL/Filecoder.Samas). Os ataques do SamSam em 2018 têm penetrado nas organizações através da “aplicação de técnicas de força bruta nos endpoints RDP” (Departamento de Saúde e Serviços Humanos dos EUA).

Um endpoint RDP é um dispositivo, como um servidor de banco de dados, que executa o software RDP (Remote Desktop Protocol) para que o dispositivo possa ser acessado por uma rede, como a Internet. Se o acesso ao servidor for protegido apenas com um nome de usuário e senha, um invasor, tendo identificado o servidor como um alvo, tentará repetidamente adivinhá-los, geralmente com uma alta taxa de velocidade, daí o termo: ataque de força bruta. Na ausência de qualquer mecanismo para limitar o número de tentativas para entrar com dados de acessos errados, esses ataques podem ser muito eficazes e levar a um comprometimento generalizado da rede de uma organização. Para citar um caso em particular, um ataque de ransomware atingiu uma grande empresa de testes médicos como Lab Corp em julho de 2018 através de RDP e chegou a 7.000 sistemas e 350 servidores de produção em menos de uma hora.

Em 28 de outubro de 2018, o scanner Shodan indicou que mais de dois milhões e meio de sistemas na Internet estavam executando explicitamente o RDP e que mais de meio milhão desses sistemas estavam nos EUA. Para um invasor, todas essas máquinas são alvos em potencial para serem explorados. Uma vez comprometidos, esses alvos podem ser explorados ou, como o white paper detalha, seus dados de acesso podem ser vendidos em mercados ilegais, como por exemplo, no xDedic.

Resumo

As ameaças no campo da cibersegurança são acumulativas. Este fenômeno de “acumulatividade de ameaças” significa que criminosos estão tentando abusar de recursos de computação para minerar criptomoedas não quer dizer que exista uma escassez de criminosos para desenvolver e implantar técnicas de exploração RDP com o objetivo de criar um vetor de ataque lucrativo para o ransomware. Da mesma forma, capacitar a sua empresa para o uso de RDP (necessário por várias razões) não significa que o treinamento anti-phishing deva ser esquecido.

O white paper deixa claro que, junto com as ações de capacitação, as organizações precisam: políticas sólidas de segurança que sejam aplicadas de forma abrangente e controladas; a mistura certa de produtos e ferramentas de segurança, incluindo testes em sistemas de backup e recuperação; e um plano de resposta a incidentes constantemente atualizado. Mesmo com tudo isso, além de vigilância constante, ninguém esta totalmente seguro contra os ataques. No entanto, adotando essas medidas de segurança, as empresas estarão muito mais seguras.

Até que os governos em todo o mundo não consigam acordos globais, a luta contra o cibercrime não só continuará, como também se expandirá, junto com os benefícios que a sociedade obtém por parte das novas tecnologias. Espero que, ao explicar por que o ransomware ainda é uma séria ameaça à sua empresa e o que pode ser feito para preveni-lo, este white paper possa ajudar a garantir esses benefícios a tempo de minimizar os prejuízos causados ??pelas ameaças.

Proteger os dados críticos de uma organização é uma tarefa cara, com os orçamentos de segurança continuamente sendo reduzidos para mitigar o cenário de ameaças em constante expansão.

Ransomware é, sem dúvida, um dos ciberataques mais incapacitantes, pegando vítimas inconscientes e causando consequências no longo prazo para as empresas que se infectam. Embora esse tipo de ataque tenha começado a se estabilizar, não é hora de ficar complacente com sua estratégia de segurança.

Eles ainda estão acontecendo e só porque uma organização pode não ser segmentada individualmente, se não corrigi-lo adequadamente, há uma chance de se tornar vítima de um ataque mais amplo, projetado para se infiltrar em qualquer sistema que tenha sido deixado vulnerável.

Entenda algumas das etapas que os profissionais de segurança aconselham que sejam feitas no caso de um ataque de ransomware, além de coisas que devem ser evitadas:

Rastrear o ataque

A maneira mais comum pela qual o ransomware entra em um sistema é por meio de um link malicioso ou anexo de email. Se tiver sorte, o malware afetará apenas a máquina em que foi aberto. No entanto, se não for possível corrigir toda a sua rede, todo o sistema será infectado.

Primeiro, é preciso localizar a máquina que foi inicialmente infectada e descobrir se eles abriram e-mails suspeitos ou se notaram alguma atividade irregular em sua máquina. Quanto mais cedo encontrar a fonte, mais rápido poderá agir. Ataques de ransomware tendem a ter um limite de tempo antes que os arquivos sejam apagados.

Desconectar o sistema

Uma vez que ele tenha inicialmente se infiltrado em uma máquina, o ransomware se espalha pela conexão de rede, o que significa que, quanto mais cedo remover a máquina infectada da rede do escritório, menor a probabilidade de outras máquinas serem infectadas.

Ao notificar os funcionários sobre a necessidade de desconectar dispositivos da rede, é importante entrar em contato, também, com os funcionários remotos. Só porque alguém não está fisicamente no escritório, se eles estão conectados à rede, eles ainda podem ser vítimas do ataque.

No mundo perfeito, a equipe de segurança ou equivalente já deve ter um plano para situações como essa, então pode ser o caso de passar para eles e permitir que eles minimizem os danos da melhor maneira possível. No caso de um plano não existir, uma reunião deve ser realizada para descrever o que precisa acontecer a seguir. É importante que todos saibam exatamente o que se espera deles.

Notificar a equipe de segurança de TI ou helpdesk

Não é incomum que organizações maiores tenham uma equipe de segurança de TI e até mesmo um diretor de segurança da informação dedicado que será o responsável por executar seu plano de ação e lidar com o protocolo após um ataque.

No entanto, para algumas empresas menores, as restrições orçamentárias geralmente significam que ter esses especialistas em casa não é viável. Nesse caso, é importante que o CIO seja totalmente informado sobre todos os problemas de segurança e possa assumir os reinados no caso de uma crise.

Também é útil mapear uma linha do tempo da violação. Isso deve ajudar em futuros ataques e ajudá-lo a conhecer seus sistemas de segurança atuais. Muitas vezes, os ataques cibernéticos deixam pistas nos metadados, portanto, uma pesquisa completa será necessária na maioria dos casos.

Notificar as autoridades

Se a empresa lida com dados que pertencem aos cidadãos dentro da União Europeia, o GDPR agora exige que a empresa informe a OIC dentro de 72 horas após a ocorrência de uma violação. Não fazer isso significa que a organização não está em conformidade com a legislação e com possíveis multas de 4% do faturamento global anual ou 20 milhões de euros.

Informar todos os funcionários e clientes

A transparência é fundamental em situações como essa. Quando se trata de ataques cibernéticos, o elo mais fraco normalmente são funcionários e, apesar dos melhores esforços, todos podem facilmente cometer erros que podem comprometer os dados da empresa.

Em vez de apontar os dedos, informe a equipe de que houve uma violação, o que isso significa e qual ação está sendo planejada. Também é necessário informar sobre qualquer tempo de inatividade esperado do sistema que afetará seu trabalho.

Também é importante antecipar os clientes que podem ter seus dados comprometidos em um ataque de ransomware.

Atualizar todos os sistemas de segurança

Corrigir, atualizar, investir e repetir. Depois que o incidente terminar, é necessário realizar uma auditoria de segurança total e atualizar todos os sistemas.

O que definitivamente não deve ser feito

Pânico

Se o pior acontecer e a empresa não tiver uma estratégia, é importante que tentar não entrar em pânico. As decisões improvisadas não ajudarão a situação, se precisar de ajuda, peça. Qualquer desordem óbvia poderia potencialmente ser explorada por criminosos virtuais, deixando-o vulnerável a novos ataques.

Pagar o resgate

Os ataques de ransomware tiveram um aumento significativo há alguns anos, porque os criminosos perceberam que podem ganhar uma quantidade relativamente grande de dinheiro por um pequeno custo inicial.

O mais alarmante é que a pesquisa mostrou que um terço das empresas admite que, na verdade, é mais econômico pagar apenas o resgate de cada vez do que investir em um sistema de segurança adequado.

Infelizmente, isso criou um círculo vicioso em que as empresas continuam a pagar o resgate, o que significa que o ransomware continuará a ser uma tática popular de ganhar dinheiro, servindo apenas para perpetuar o problema.

Geralmente, os especialistas em cibercrime e as autoridades desaconselham o pagamento do resgate por muitas razões. Em primeiro lugar, só porque o resgate foi pago, isso não significa que receberá uma chave de criptografia para desbloquear seus dados. Em segundo lugar, isso poderia encorajar os hackers a solicitar quantias maiores de dinheiro de futuras vítimas.

Você tenta abrir uma pasta de documentos importantes em seu computador e recebe uma mensagem dizendo que ela foi “sequestrada” e só será devolvida após pagamento de resgate. Parece piada, mas esse tipo de ameaça tem nome: ransomware.

O mais famoso ataque virtual desse tipo foi o Wannacry, que em maio de 2017 sequestrou sistemas em diversos países, afetando mais de 700 mil pessoas, entre consumidores, empresas, hospitais e até departamentos governamentais.

De acordo com dados do Kaspersky Lab, desde então mais dois grandes surtos de malwares do tipo aconteceram: o Expetr, em 27 de junho, e Badrabbit, no final de outubro.

Os alvos principais são as redes corporativas (26,2%), mas pequenos golpes viram uma coisa corriqueira entre os comerciantes e prestadores de serviços, como restaurantes.

Cerca de metade das empresas brasileiras já sofreu algum tipo de ataque do tipo, de acordo com pesquisa da Trend Micro divulgada no ano passado, que ouviu cerca de 300 empresas no Brasil e mais de 200 em outros países latino-americanos.

Segundo os especialistas em segurança, 65% dos negócios atingidos em 2017 perderam acesso a todos ou quase todos seus arquivos. Pior, uma em cada seis empresas que pagaram pelo resgate nunca recuperaram seus dados.

E aqui está um dos motivos para que o ataque tenha se popularizado: ele é fácil de acontecer, deixa a vítima refém, porque há bem pouco a fazer contra ele, e o retorno financeiro para o criminoso é rápido.

“A facilidade para pagamento do resgate em bitcoins (moeda digital) traz um retorno financeiro para o atacante muito mais rápido do que outras modalidades de crime”, explica Franzvitor Fiorim, especialista da Trend Micro.

A pesquisa também constatou que as empresas confiam muito nos dados de backup nos servidores e desktops (80% dos entrevistados) como a principal defesa contra ransomwares.

Os primeiros ransomwares ainda permitiam o uso de ferramentas para recuperar o acesso aos arquivos. Hoje, o número de famílias e variações desse tipo de ameaça é muito grande, o que inviabiliza tentativas de restaurar os arquivos afetados .

Thiago Marques, analista de segurança da Kaspersky Lab

A notícia é especialmente preocupante para os brasileiros, já que o país lidera o ranking de casos envolvendo ransomware na América Latina.

Como funciona?

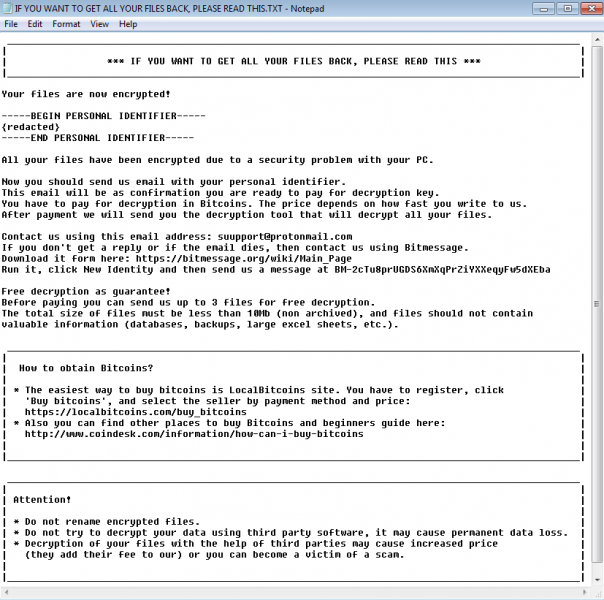

Os cibercriminosos acessam remotamente o computador da vítima, criptografam os arquivos e dizem que só vão devolver o acesso aos dados após o pagamento de um resgate, normalmente feito em bitcoins.

Uma das razões para os ransomwares serem uma das modalidades preferidas dos criminosos é a sua simplicidade. Marques explica:

Ao contrário do que acontece com os trojans, os ransomwares não roubam uma informação, mas as inutilizam. A ideia de quem está por trás do ataque é mirar em arquivos potencialmente valiosos, como documentos, fotos etc

Além de mirar dados específicos, há também ransomwares que simplesmente criptografam todo o disco da vítima. Neste caso, a mensagem do ocorrido aparece ao ligar o computador, antes do sistema operacional entrar em funcionamento.

Outra “vantagem” para o criminoso é que é muito difícil descobrir a origem do ataque. “Em geral eles pedem que o resgate seja pago usando criptomoedas, o que diminui o risco de identificação”, explica o especialista, que orienta a nunca fazer pagamentos.

A solução, portanto, depende de sorte: caso o ransomware não tiver uma “cura” desenvolvida, a única solução é apagar os dados e perdê-los permanentemente. Ou seja, backups podem salvar a sua vida.

Por fim, a “contaminação” nem sempre depende da ação do usuário. Há casos em que ela ocorre por vias “comuns”, como clicar em links maliciosos. Mas também há situações nas quais os ransomwares são simplesmente distribuídos pela internet e se aproveitam de vulnerabilidades nos computadores. O Wannacry se enquadra neste último caso.

A única possibilidade de evitar o problema é utilizar antivírus que monitorem a navegação pela internet. Em geral, produtos de marcas como Kaspersky, Norton e McAfee oferecem proteção contra essa ameaça.

E os celulares?

Os ransonware passam longe de serem uma ameaça exclusiva para computadores.

Hoje há três famílias de ransonware para smartphones. Cada um age de maneira diferente, seja criptografando arquivos do usuário, travando a tela do aparelho ou, ainda, bloqueando fotos, especialmente íntimas, e ameaçando enviar o material para todos os contatos da vítima.

Emilio Simoni, diretor do DFNDR Lab, laboratório da PSafe especializado em cibercrime

Em todos os casos, claro, há a cobrança de um “resgate” para que a ação não seja tomada.

No caso dos celulares, a infecção por ransonware também pode ocorrer ao se clicar em links maliciosos. Há, porém, uma isca mais eficiente. “Muitas vezes são criadas versões falsas e gratuitas de aplicativos que, geralmente, são pagos. Quando instalados, eles infectam o dispositivo”, explica o especialista.

O procedimento é o mesmo. Há a opção de formatar o celular – e perder os dados caso não haja backup – ou tentar achar alguma ferramenta para remoção do ransomware.

Para evitar o problema, o melhor caminho é evitar clicar em links suspeito, baixar programas apenas das lojas de aplicativos oficiais e utilizar um antivírus.

Vale ressaltar que esse problema atinge muito mais aparelhos Android. No caso dos iPhone, no entanto, há outras modalidades de golpe que cobram resgate. Uma delas, corrigida em um update do iOS do início do ano passado, travava o navegador Safari, exigindo um pagamento para voltar ao seu uso normal.

Outro método envolvia invadir contas iCloud e enviar mensagens para os celulares que eram exibidas na tela de bloqueio dos telefones. Neste caso, a vítima era levada a acreditar que o celular havia sido infectado quando, na verdade, nada disso tinha acontecido.

Durante 2017 vimos como o ransomware é capaz de infectar milhões de usuários ao redor do mundo, como em ataques WannaCryptor e NotPetya. Queremos te dar todos os detalhes de como nossa tecnologia te protege desse ataque, não somente para que você fique tranquilo, mas também para que possa ver mais claramente como nossas soluções funcionam.

O ransomware é um malware que ao infectar um equipamento pode criptografar arquivos ou até mesmo o próprio equipamento, para depois pedir um resgate em dinheiro por eles. Um dos principais meios pelo qual esse código malicioso se propaga é através de e-mail. Inicialmente essa ameaça chegava como um arquivo anexado, mas os cibercriminosos mudaram esse método anexando uma URL para que o usuário clique no link e assim baixe um arquivo malicioso, através de técnicas de Engenharia Social. Neste sentido, a tecnologia de reputação e cache da ESET é capaz de detectar essa URL maliciosa e evitar que o arquivo infectado seja baixado, se tratando de um ransomware ou de qualquer outro tipo de código malicioso.

No vídeo animado abaixo (habilite a legenda em português através do botão de legenda ou pelo ícone Definições), você pode entender melhor o que é esse tipo de código malicioso e conhecer um pouco mais suas características:

Outra tecnologia de nossos produtos para prevenir ataques de ransomware é o Cloud Malware Protection System, encarregado de coletar e analisar assinaturas de vírus de todo o mundo para determinar se são algum tipo de ameaça ou não. Através de um sandboxing automático e uma análise de comportamento, caso haja a confirmação de um arquivo malicioso essa informação é compartilhada com todos os usuários da ESET, sem ter de esperar uma próxima atualização da base de assinaturas de vírus.

O WannaCry, ou também conhecido como WannaCrypt, começou a se propagar pelo planeta em uma escala e velocidade sem precedentes, através de um exploit EternalBlue e se aproveitou de uma vulnerabilidade do sistema operacional Windows para se propagar.

(Para verificar se seu computador possui o patch contra esse tipo de exploit, clique aqui).

Para essa situação a ESET conta também com a tecnologia Network Attack Protection. Essa função é uma extensão do firewall e melhora a detecção de ameaças que tentam se aproveitar de vulnerabilidades conhecidas no nível da rede. Ao detectar erros comuns nos protocolos mais usados (como SMB, RPC e RDP) é somada outro importante nível de proteção contra todo tipo de código malicioso, ataques que circulam pela rede e os exploits que ainda não possuem um patch correspondente.

Do mesmo modo, nossos produtos notificam caso exista uma atualização para o sistema, o que sem dúvida é um grande lembrete para manter seus equipamentos e aplicativos em dia.

O ransomware é uma das ameaças que mais cresceu e evoluiu nos últimos tempos: os meios de propagação, tipos de criptografia que utiliza e os meios de pagamento que o cibercriminoso aceita.

No entanto, dentro da programação de todo ransomware continuam existindo certas linhas de código específicas como: “baixar arquivo a partir de”, “criar arquivos em”, “buscar extensão X”, etc.

Por conta da detecção por DNA, nossas soluções podem detectar até mesmo novas variantes que ainda não são conhecidas. Essa tecnologia busca linhas de código específicas que contenham instruções maliciosas, como as mencionadas anteriormente, para determinar se um elemento é infectado, ou até mesmo suspeito, e assim notificar para que as medidas necessárias sejam tomadas, evitando um possível incidente.

Como podemos ver, o ransomware é uma das ameaças que está em alta e a qual acompanharemos seus novos truques por um bom tempo. O importante para estar protegido é contar com soluções de segurança que contenham múltiplos níveis de proteção e tecnologias para evitar a infecção dessa ameaça por qualquer meio.

Se deseja obter mais informação, não esqueça de visitar regularmente o WeLiveSecurity, nosso portal de notícias de segurança. Você também pode baixar gratuitamente nosso Kit Anti-Ransomware para encontrar dados importantes sobre essa ameaça e como se proteger ao máximo dela.

A Necurs, que é a maior botnet do mundo, está disparando uma nova versão do ransomware Scarab via email. Até o momento, mais de 12,5 milhões de contas já foram atingidas — o número pode aumentar. Segundo a F-Secure, a Necurs já foi responsável pelas maiores campanhas de malware enviadas como spam no mundo.

O ransomware Scarab é novo, sendo identificado pela primeira vez em junho deste ano. Ele segue de maneira similar ao WannaCry, por exemplo, ao encriptar os arquivos. Porém, os cibercriminosos não exigem US$ 300 em bitcoins para a liberação do computador. Pelo contrário, o Scarab apenas diz o seguinte quando infecta a máquina: “O preço depende de quão rápido você quer resolver a situação”.

Para ludibriar as vítimas, a Necurs envia o Scarab fazendo referências ao seriado Game of Thrones, utilizando palavras como “Jon Snow” e “Samwell” no email. A maioria dos disparos foram voltados para o Reino Unido, Austrália, França e Alemanha; contudo, a Necurs atinge outros países, então é bom sempre ficar esperto ao clicar em links de desconhecidos — principalmente no download de arquivos via email.

Scarab

“Ao empregar os serviços de botnets maiores, como Necurs, os atacantes de ransomwares menores, como os atores por trás do Scarab, podem executar uma campanha maciça com alcance global. Continua a ser uma questão se esta é uma campanha temporária ou se veremos o Scarab aumentar em proeminência através de campanhas impulsionadas por Necurs”, disse a F-Secure.

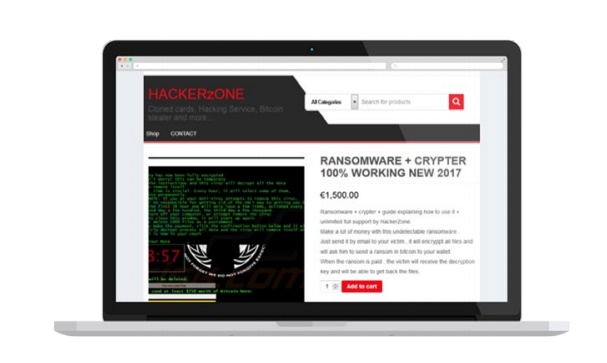

O ransomware — cibercrime em que seu computador é “sequestrado” em troca por um valor, normalmente pago em criptomoeda — vem crescendo assustadoramente em todo o mundo nos últimos anos e está “na moda” no mercado ilegal: uma pesquisa indica que as vendas de softwares para essa prática de extorsão virtual cresceu 2.502% entre 2016 e 2017.

Os dados são da companhia de serviços anti-malware Carbon Black, que publicou neste mês um estudo sobre 21 dos mais populares sites de distribuição desses programas na Dark Web. O levantamento revela que há pelo menos 6,3 mil pontos de comercialização e 45 mil “produtos” listados nos cantos mais sombrios da rede.

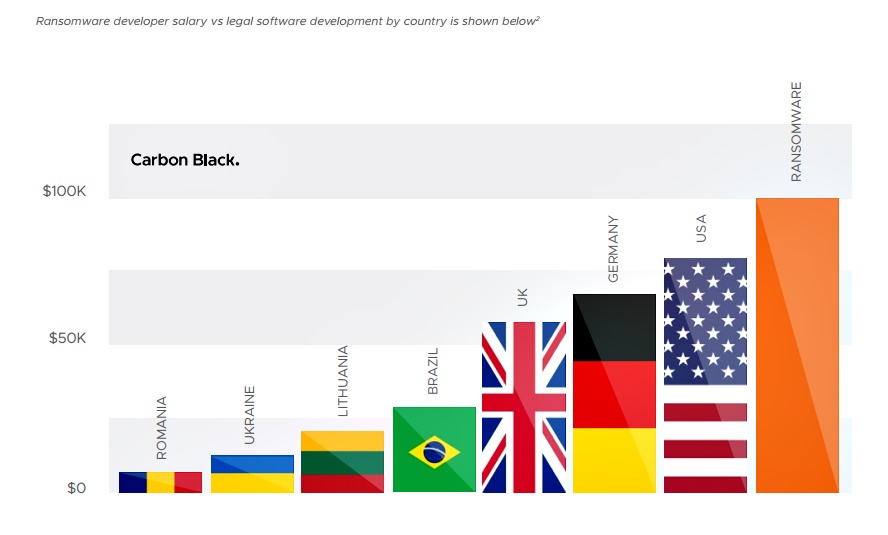

Gráfico da Carbon Black mostra a média anual que um vendedor de software comercializa por ano em cada país

Na temporada passada, foram registrados US$ 249 milhões (perto de R$ 805 milhões) em transações de aplicativos de ransomware, enquanto este ano esse número chegou a US$ 6,2 bilhões (cerca de R$ 20 bilhões). Alguns vendedores estão faturando mais de US$ 100 mil por ano (R$ 323 mil), quantia superior aos US$ 69 mil (R$ 223 mil) que ganham em média os mais bem-sucedidos vendedores de utilitários legítimos nos Estados Unidos, de acordo com o PayScale.com.

As razões dessa alta

O ransomware está por aí há um bom tempo, contudo, foi com a proliferação em massa da Bitcoin e do navegador Tor é que os bandidos — e os aspirantes — encontraram maneiras mais fáceis de praticar os crimes.

Com a criptomoeda e o browser é fica mais fácil contratar vários tipos de serviços relacionados, a exemplo de suporte de ações de alto risco e transações de baixa confiança por meio de sistemas de custódia. O amadurecimento das inovações no mercado paralelo criou uma economia underground dedicada ao assunto na Dark Web.

Oferta de serviços para ransomware na Dark Web

Para compreender ainda melhor alta do ransomware, some a esse cenário a falta de controles de segurança fundamentais, a exemplo de backups, testes, restauração, correção, visibilidade e estratégias de prevenção desatualizadas — sem contar as vítimas que sequer sabem do que se trata o assunto.

Redes Linux podem ser alvo de próximos ataques

O levantamento feito pela Carbon Black também listou “tendências” para os próximos anos nesse mercado paralelo do ransomware. Segundo a pesquisa, os sistemas Lynux estão na mira e a ideia dos criminosos é pedir ainda mais dinheiro a cada ataque. Por exemplo, os bandidos devem realizar mais injeções SQL para infectar servidores e cobrar um preço de resgate mais elevado. Isso já aconteceu com o serviço em nuvem MongoDB no início deste ano.

Outras projeções:

- O ransomware se tornará mais segmentado, em busca de determinados tipos de arquivos e empresas específicas, como firmas de advocacia, de saúde e de impostos. Já existe software para atacar negócios de forma que os pequenos ajustes no código possam atingir arquivos críticos e proprietários, como projetos do AutoCAD. Isso ajuda os criminosos se ficar fora do radar de muitas linhas defensivas.

- Ao invés de criptografar os arquivos e enviar a chave para descriptografá-los, algumas amostras do levantamento revelaram que alguns bandidos estão extraindo o conteúdo antes de embaralhar o acesso. Isso aumenta o estresse em grandes empresas, porque os dados também podem ser comercializados no mercado paralelo.

- Já há indícios de uso do ransomware como “cortina de fumaça”. Ou seja, um adversário podem simular um ataque dessa natureza e enquanto a equipe de defesa tenta descriptografar o arquivo os atacantes estão na verdade realizando outras ofensivas a um sistema.

- O ransomware deve aumentar a cada anos nas redes sociais na forma de um malware como o Koobface, conteúdo compartilhado em forma de links maliciosos em sites como o Facebook

Não pague ransomware

Como dá para notar, o assunto é sério e é necessário saber o que fazer para não contribuir com a disseminação dessa prática. O TecMundo recomenda que você não pague ransomware. O mercado do crime virtual gera bilhões de dólares anualmente pelo mundo e só no Brasil, em 2016, esse número foi US$ 32 bilhões.

Nós já vimos dois ataques de resgate em grande escala neste ano – estamos falando sobre o infame WannaCr y e ExPetr (também conhecido como Petya e NotPetya). Parece que um terceiro ataque está em ascensão: o novo malware é chamado Bad Rabbit – pelo menos, esse é o nome indicado pelo site darknet vinculado na nota de resgate.

O que é conhecido no momento é que o Ransomware Bad Rabbit infectou vários grandes meios de comunicação russos, com a agência de notícias Interfax e Fontanka.ru entre as vítimas confirmadas do malware. O Aeroporto Internacional de Odessa informou sobre um ataque cibernético em seu sistema de informação, embora seja o mesmo ataque ainda não ser claro.

Os criminosos por trás do ataque Bad Rabbit estão exigindo 0,05 bitcoin como resgate – isso é aproximadamente $ 280 à taxa de câmbio atual.

De acordo com nossas descobertas, o ataque não usa explorações. É um ataque drive-by: as vítimas baixam um falso instalador Adobe Flash de sites infectados e iniciam manualmente o arquivo .exe, infectando-se assim. Nossos pesquisadores detectaram uma série de sites comprometidos, todas as notícias ou sites de mídia.

Se é possível recuperar arquivos criptografados por Bad Rabbit (seja pagando o resgate ou usando alguma falha no código do ransomware) ainda não é conhecido. Os especialistas em antivírus da Kaspersky Lab estão investigando o ataque e estaremos atualizando esta publicação com suas descobertas.

De acordo com nossos dados, a maioria das vítimas desses ataques está localizada na Rússia. Também vimos ataques semelhantes, porém menos, na Ucrânia, Turquia e Alemanha. Este ransomware infectou dispositivos através de uma série de sites de mídia russo hackeados. Com base em nossa investigação, este é um ataque direcionado contra redes corporativas, usando métodos semelhantes aos usados ??no ataque do ExPetr. No entanto, não podemos confirmar que está relacionado ao ExPetr. Continuamos nossa investigação. Enquanto isso, você pode encontrar mais detalhes técnicos nesta publicação na Securelist .

Os produtos da Kaspersky Lab detectam o ataque com os seguintes veredictos: UDS: DangerousObject.Multi.Generic (detectado pela Kaspersky Security Network), PDM: Trojan.Win32.Generic (detectado pelo System Watcher) e Trojan-Ransom.Win32.Gen.ftl.

Usuários dos produtos Kaspersky Lab:

- Certifique-se de que o System Watcher e o Kaspersky Security Network funcionem. Caso contrário, é essencial ativar esses recursos.

Outros usuários:

- Bloqueie a execução de arquivos c: \ windows \ infpub.dat e c: \ Windows \ cscc.dat.

- Desative o serviço WMI (se for possível no seu ambiente) para impedir que o malware se espalhe pela sua rede.

Dicas para todos:

- Faça backup de seus dados.

- Não pague o resgate.

Desde que a primeira variante de ransomware foi disseminada por disquetes em 1989, os ataques desse tipo tornaram-se muito mais sofisticados. Os ataques WannaCry, por exemplo, que ocorreram em maio deste ano, usaram um malware worm para infectar computadores conectados a uma mesma rede, causando impactos a mais de 150 países e em diversas verticais, como agências de governo e fábricas.

O ransomware foi classificado como o malware mais rentável de todos, somando cerca de US$ 1 bilhão em lucros em 2016, de acordo com o FBI. Diversas outras pesquisas confirmam que o ransomware está crescendo, justamente porque os cibercriminosos aproveitam a enorme rentabilidade que ele traz.

A principal razão por trás do sucesso do ransomware é que as empresas estão, em grande parte, despreparadas para um ataque. Os ataques do WannaCry se espalharam rapidamente através de suas capacidades de autopropagação aproveitando principalmente hardware e software desatualizados de infraestruturas de rede de muitas organizações. Os prejuízos podem ser altos – desde o custo financeiro da parada do sistema, assim como danos à reputação e perda da confiança do público. Esses últimos tendem a ser danos de longo prazo.

Assim, a defesa em profundidade, apesar de não ser um conceito novo, ainda se traduz como a melhor forma de proteção contra o ransomware e outros tipos de ciberataques. Trata-se de uma abordagem de segurança em várias camadas, que envolve desde o conhecimento do que os atacantes estão trabalhando na deep web até o treinamento dos usuários finais para proteção contra ataques de phishing.

Algumas táticas desse princípio são:

Além de scans frequentes de vulnerabilidade e testes de penetração para determinar se a empresa possui as estratégias de defesa corretas para se proteger contra o ransomware, ferramentas podem ser usadas para observar o comportamento de um ataque. Um exemplo são os feeds de inteligências de ameaças, que monitoram ataques em outros locais a fim de alertar as empresas sobre as ameaças emergentes antes que elas atinjam a rede corporativa. Provedores de inteligência de ameaças analisam esses feeds constantemente, filtrando insights para fortalecer os sistemas de segurança.

Ferramentas de Gestão de Identidade e Acesso (IAM) e Controle de Acesso à Rede (NAC) são essenciais para identificar os dispositivos da empresa e garantir que eles estejam de acordo com as políticas de segurança de TI. Todos os endpoints devem ter uma proteção adequada que previne explorações de vulnerabilidade em todos os sistemas operacionais (Windows, Android, Mac OS, iOS). Além disso, firewalls de próxima geração (NGFW) adicionam uma camada extra de varredura antimalware para arquivos maliciosos já conhecidos, e sandboxing baseado na nuvem para malwares ainda desconhecidos. Soluções de segurança para e-mails, DNS e web também contribuem para níveis mais profundos de proteção.

Caso um malware tenha infiltrado os dispositivos ou a rede, as tecnologias devem estar em ordem para detectar anomalias e os analistas de segurança devem monitorar de perto a rede. Ferramentas de detecção de tráfego malicioso baseadas em inteligência artificial podem ajudar a automatizar a detecção antes que um ataque piore. Além delas, tecnologias de detecção de brechas como ferramentas de engano e serviços de monitoramento de ameaças 24/7 podem ser implementadas em locais estratégicos para saber se um ransomware está se propagando, oferecendo assim alertas prévios.

Esses são apenas alguns exemplos de táticas para construir uma boa defesa contra ransomware e outros malwares. Onde e como construir as defesas são considerações críticas para reduzir os riscos e mitigar as vulnerabilidades. Enfim, uma estratégia de processos, pessoas e tecnologia deve ser colocada em prática e ser constantemente melhorada para garantir a resiliência da empresa em casos de ciberataques e a continuidade dos negócios.

Nos últimos anos uma forma de crime virtual chamada “ransomware” tem se tornado mais comum. Ela consiste em “sequestrar” os dados do computador pessoal de alguém, por algum tipo de ação hacker à distância, e só liberá-los mediante pagamento. Mas agora um suposto malware (programa que prejudica o usuário) estaria indo além: exigindo fotos do próprio usuário sem roupas –ou como nos costumamos a chamar, “nudes”.

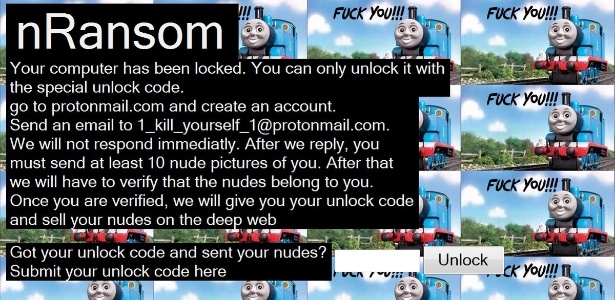

Na última quinta-feira (21), a conta de Twitter chamada MalwareHunterTeam, dedicada a mapear novas formas de ciberataques, apresentou uma captura de tela mostrando o que acontece com o computador que for atacado pelo malware nRanson.

“Seu computador foi bloqueado. Você só pode destravá-lo com um código especial”, diz a mensagem, seguida do procedimento que a vítima deve seguir para o resgate dos dados: criar uma conta no Protonmail (um serviço legal de e-mail criptografado da Suíça), enviar um e-mail desta nova conta aos criminosos e após estes responderem, a vítima deve enviar dez “nudes” de si mesma.

A mensagem é ilustrada com uma sequência de inagens repetidas de Thomas, protagonista do desenho animado infantil “Thomas e Seus Amigos”, com a frase “fuck you” (“foda-se”) também repetida. Ao fundo é tocada uma faixa de áudio no formato de arquivo MP3 com “Frolic”, música tema da série de TV “Curb Your Enthusiasm”.

“Depois disso, verificaremos que os nudes pertencem a você. Ao ser verificado, te daremos seu código de desbloqueio e vender seus nudes na ‘deep web'”, diz o texto, seguido de um campo para ser preenchido com o tal código.

A “deep web” é uma região da internet onde cibercriminosos comercializam conteúdo ilegal ou restrito, como pornografia infantil e armas. Tal conteúdo circula em redes criptografadas que exigem programas especiais ou autorizações de acesso.

Devo me preocupar?

Apesar da descrição da ameaça ser aterradora, neste caso em particular parece que não é um problema de grande alcance.

A Kaspersky confirmou a veracidade do nRansom como um malware do tipo Trojan-Ransom.MSIL.Agent.zz e o neutralizou imediatamente. Outro site de segurança digital, o “Virus Total”, lista quais antivírus estão percebendo o malware atualmente.

No entanto, ele não seria um ransomware tradicional, que criptografa (trava o arquivo por meio de uma recodificação de dados) o conteúdo da vítima. Ele apenas é um bloqueador do PC que o impede de acessar momentaneamente o sistema operacional e que a princípio não afetaria os arquivos do disco.

“Caso o bloqueador tenha se escondido de alguma forma no seu PC, você pode desbloquear o computador pressionando Ctrl + Alt + Shift + F4 simultaneamente. É necessário executar uma verificação completa do seu sistema depois disso”,diz a Kaspersky.

O site especialista em ciberameaças “Bleeeping Computer” foi além e disse que há grandes chances do tal nRanson.exe ser apenas uma gozação para encher o saco de amigos, pois teria conseguido simular a infecção e ter destravado o PC com um código muito óbvio: 12345. Veja no vídeo abaixo:

Em todo caso, se perceber algo parecido com essa ameaça, siga o conselho da Kaspersky: “Como sempre, aconselhamos você a não pagar o resgate se seu computador estiver infectado. A palavra ‘pagar’ neste caso é tão legítima quanto em qualquer outro; a informação privada [os nudes] não é menos pagamento que o dinheiro”.

Além disso, não é porque este caso possa ser inofensivo que estejamos totalmente a salvo, já que hackers estão mesmo querendo nos espionar pelas webcams e microfones do computador, gerando até a (justificada) paranoia de Mark Zuckerberg em proteger sua câmera com fita adesiva.